2017-2018-1 20155207&20155308《信息安全技术》实验四-木马及远程控制技术

2017-2018-1 20155207&20155308《信息安全技术》实验四-木马及远程控制技术

实验目的

- 剖析网页木马的工作原理

- 理解木马的植入过程

- 学会编写简单的网页木马脚本

- 通过分析监控信息实现手动删除木马

实验内容

- 木马生成与植入

- 利用木马实现远程控制

- 木马的删除

实验步骤

木马生成与植入

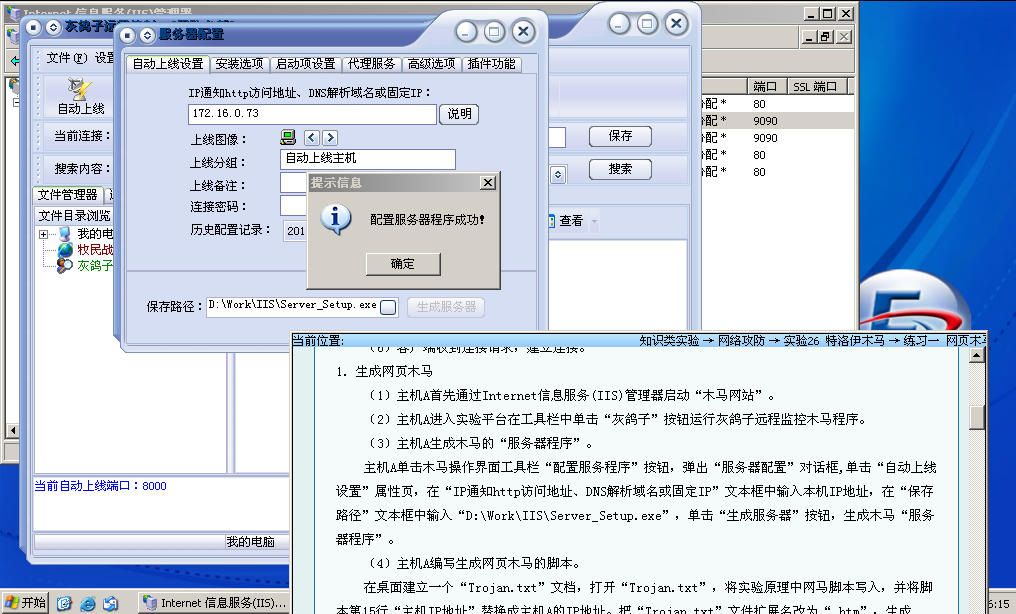

1. 生成网页木马

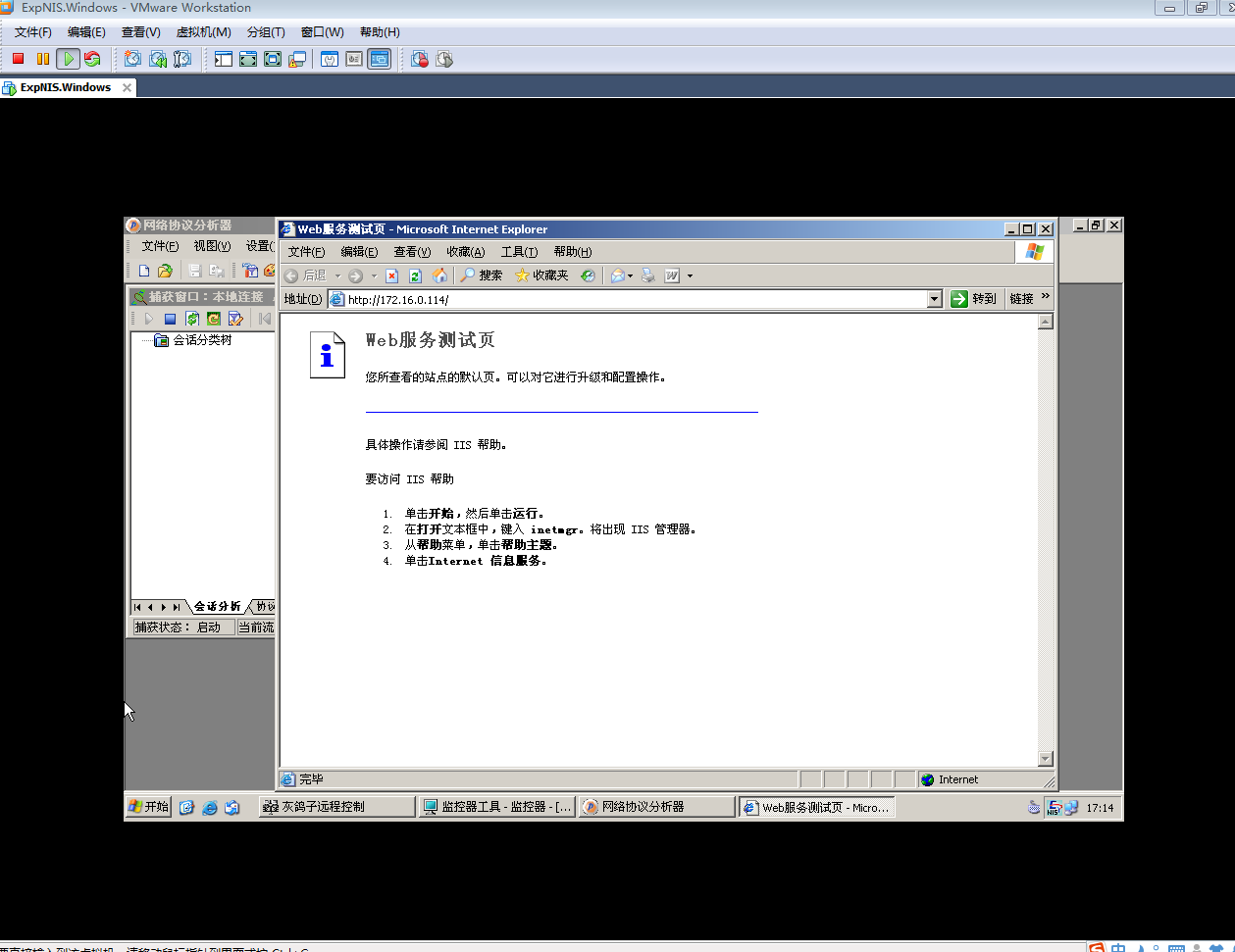

- 主机A首先通过Internet信息服务(IIS)管理器启动“木马网站”。

为什么启动木马网站?

答:通常网页木马是通过“网马生成器”将木马安装程序的下载地址附加在网页上的,进而达到用户浏览含有木马的网页即自动下载安装程序的目的。木马网站利用MS06014漏洞,让浏览器自动下载网站上挂载的木马启动器。

- 运行灰鸽子远程监控木马程序。

- 主机A生成木马的“服务器程序”。

除了“自动上线设置”属性页,还有哪些属性页?

答:“我的电脑”中还有“牧民战天主机”和“灰鸽子2006版”

为什么在“保存路径”文本框中输入“D:\Work\IIS\Server_Setup.exe”?换为另一个路径可以吗?

答:不可以。D:\Work\IIS”为“木马网站”的网站空间目录。

主机A编写生成网页木马的脚本。

将生成的“Trojan.htm”文件保存到“D:\Work\IIS”目录下。

为什么要将Trojan.htm文件保存到“D:\Work\IIS”目录下?

答:将携带自己IP的网页木马程序保存到“D:\Work\IIS”为“木马网站”的网站空间目录下。

- 完成对默认网站的“挂马”过程

- 对“index.html”进行编辑,实现从此网页对网页木马的链接。

iframe标签有什么作用?

答:iframe也叫浮动帧标签,它可以把一个HTML网页嵌入到另一个网页里实现“画中画”的效果。被嵌入的网页可以控制宽、高以及边框大小和是否出现滚动条等。如果把宽(width)、高(height)、边框(frameborder)都设置为0,代码插入到首页后,首页不会发生变化,但是嵌入的网页实际上已经打开。

为什么使用9090端口?

9090端口是在服务器编辑时设置的。

3. 木马的植入

- 主机B设置监控。

打开监控器。依次启动“进程监控”、“端口监控”,选择“文件监控”。

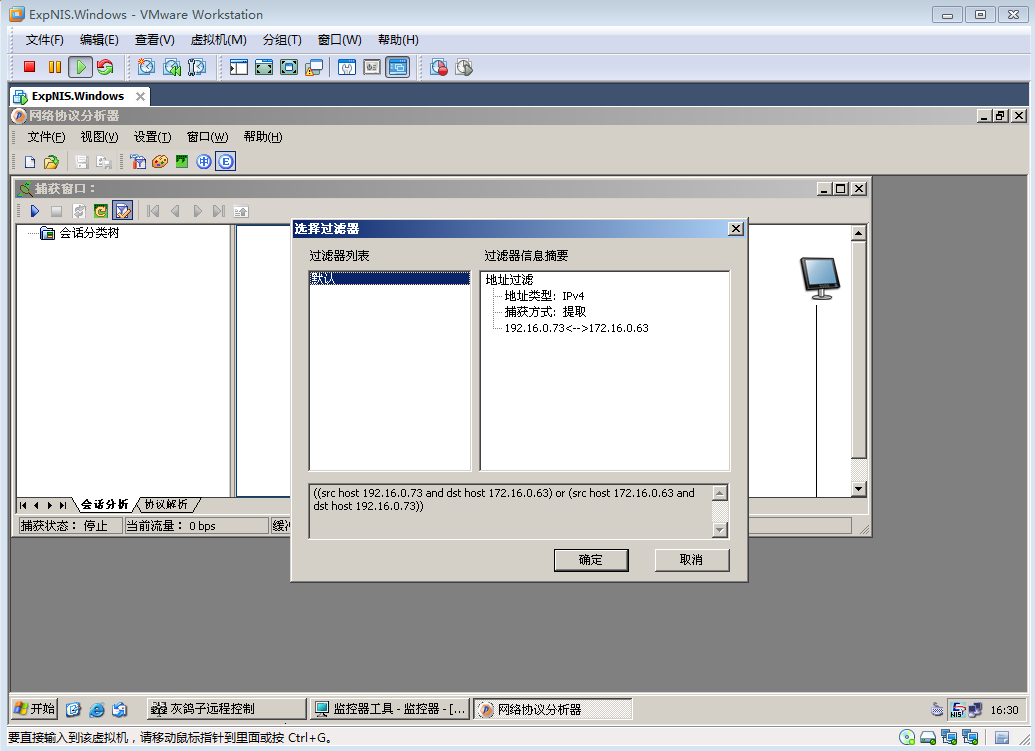

启动协议分析器,设置捕获主机A与主机B之间的数据,开始捕获数据包。

主机B启动IE浏览器,访问“http://主机A的IP地址”。

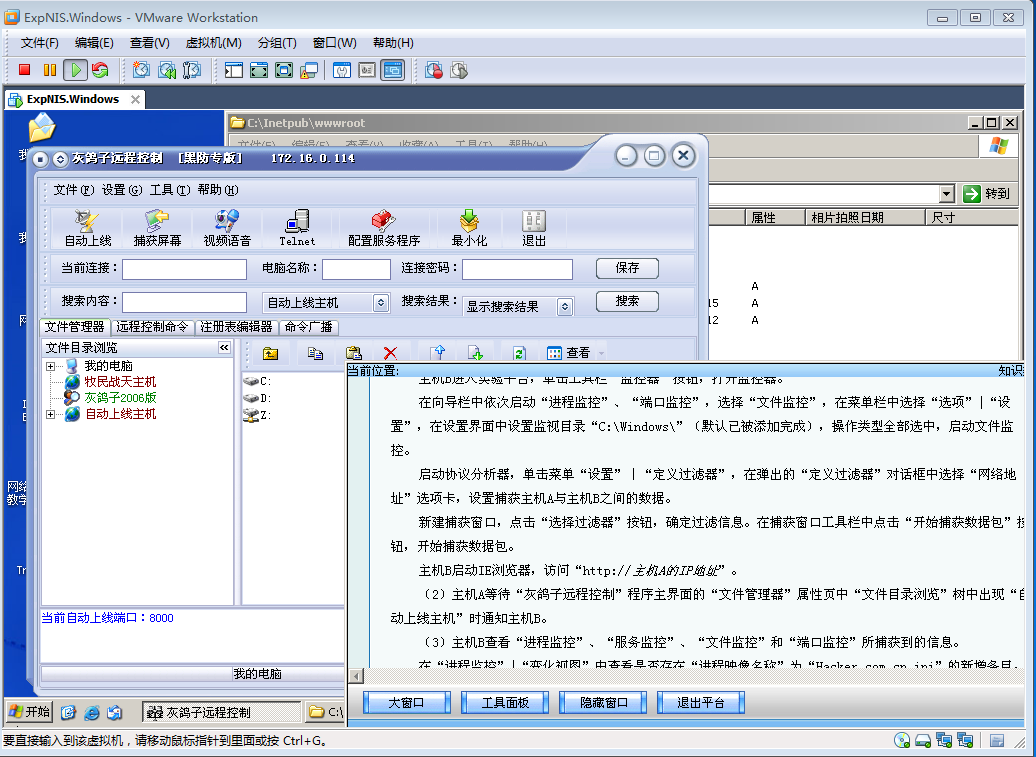

主机A等待“灰鸽子远程控制”出现“自动上线主机”时通知主机B。

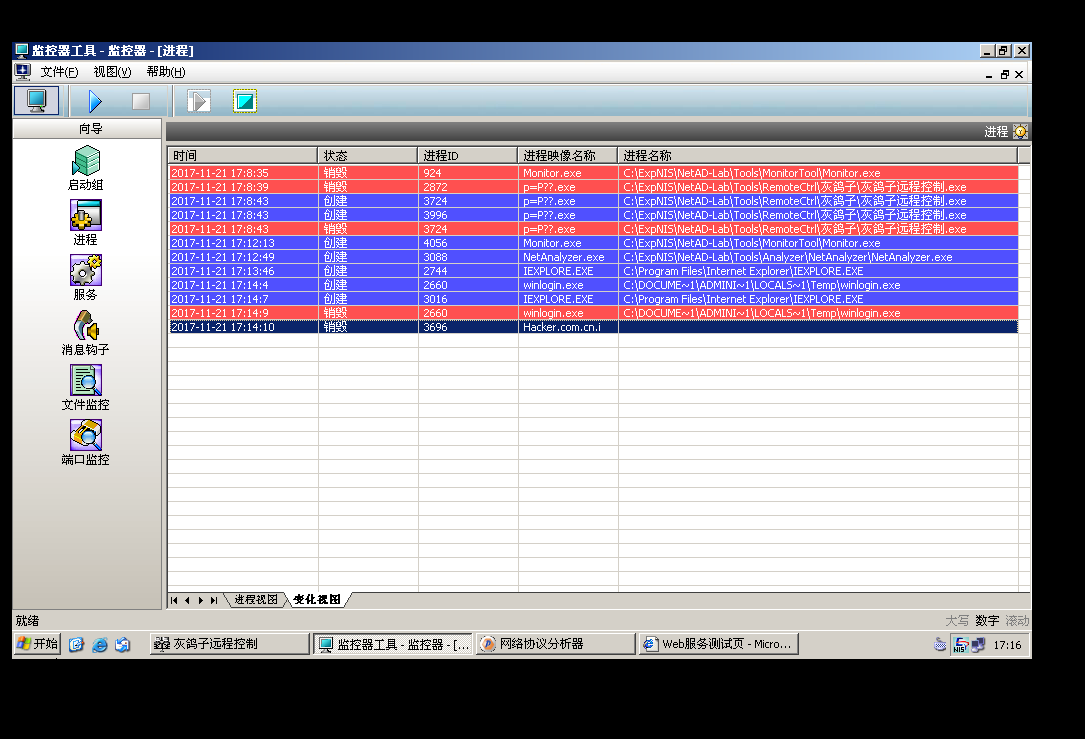

主机B查看“进程监控”、“服务监控”、“文件监控”和“端口监控”所捕获到的信息。

观察进程监控信息,结合实验原理回答下面的问题。Hacker.com.cn.ini在前面的过程中哪里设置的?

答”木马的安装程序下载完成后,自动进行安装。生成可执行文件C:\Windows\hack.com.cn.ini

- Hacker.com.cn.ini文件是由哪个进程创建的:Winlogin

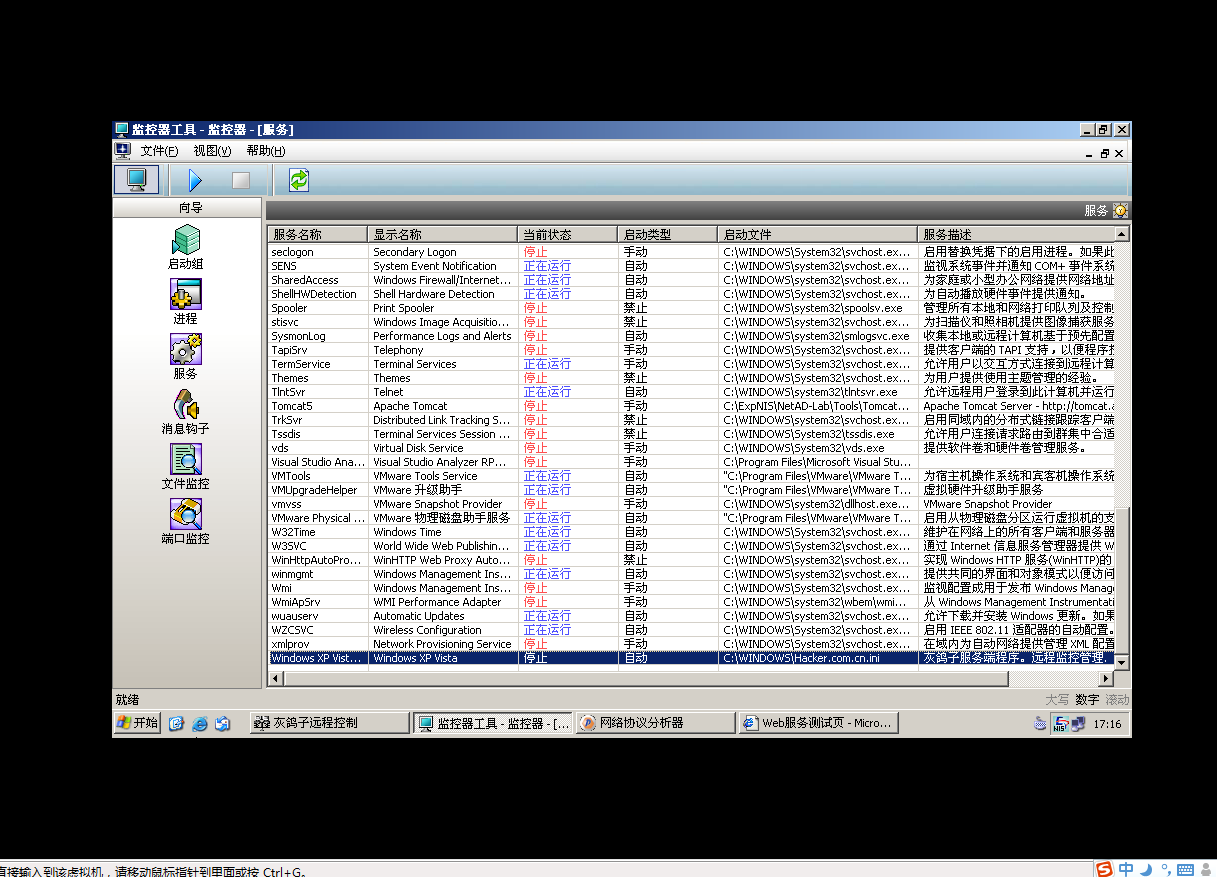

木马安装时生成系统服务Windows XP Vista。Windows XP Vista的可执行文件路径:“C:\WINDOWS\Hacker.com.cn.ini。”描述:“灰鸽子服务端程序,远程监控管理。”启动类型:“自动。”很明显可以看出灰鸽子是通过此系统服务执行hack.com.cn.ini文件来自启动木马服务器。

Windows XP Vista服务在前面的过程中哪里设置的?

答:木马的安装过程中修改注册表生成名为windows XP Vista的系统服务。

Windows XP vista服务的执行体文件是:Setup.exe

在“端口监控”中查看“远程端口”为“8000”的新增条目,观察端口监控信息,回答下面问题:端口8000在前面的过程中哪里设置的?

8000服务远程地址(控制端)地址: 木马服务器主机地址

经过对上述监控信息的观察,你认为在“进程监控”中出现的winlogoin.exe进程(若存在)在整个的木马植入过程中起到的作用是:

winlogoin.exe在前面的过程中哪里设置的?

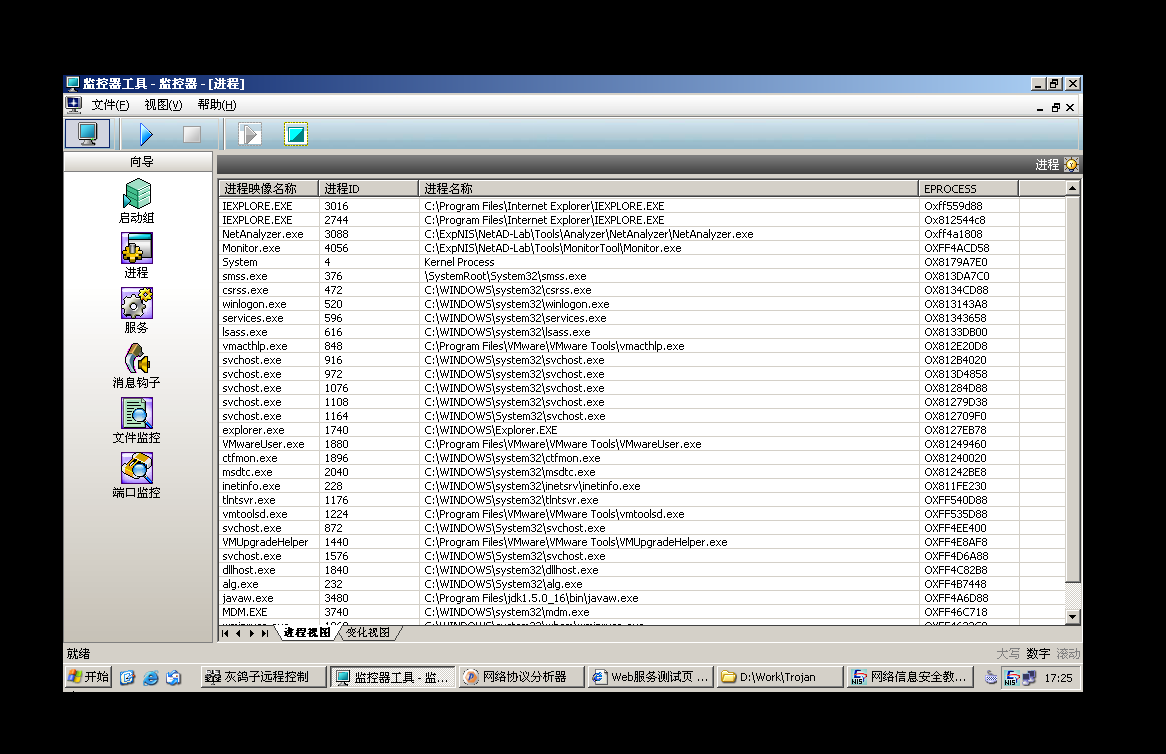

木马的运行灰鸽子木马服务器安装完成后就会立刻连接网络寻找其客户端,并与其建立连接。这时木马程序会将自己的进程命名为IEXPLORE.EXE

(4) 主机B查看协议分析器所捕获的信息。

木马的功能

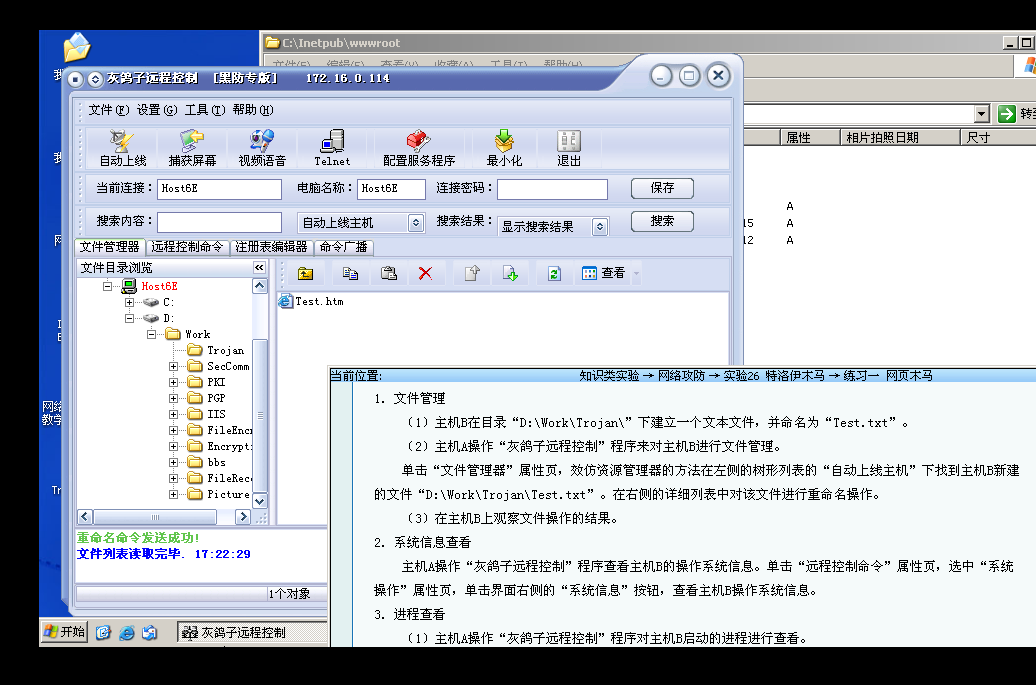

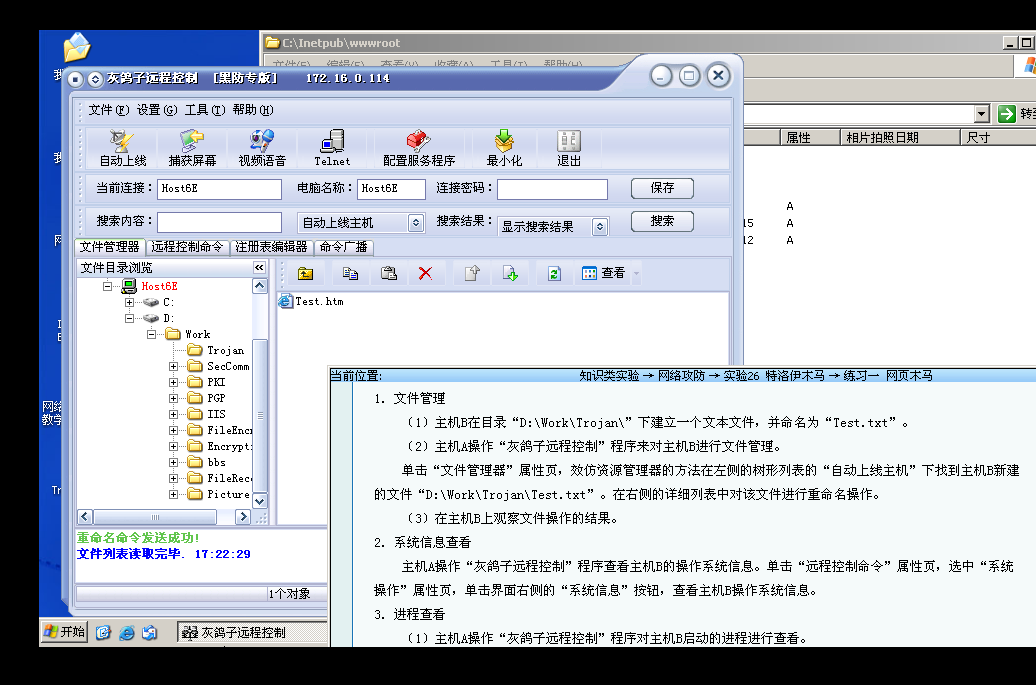

1. 文件管理

主机A操作“灰鸽子远程控制”程序来对主机B进行文件管理。

2. 系统信息查看

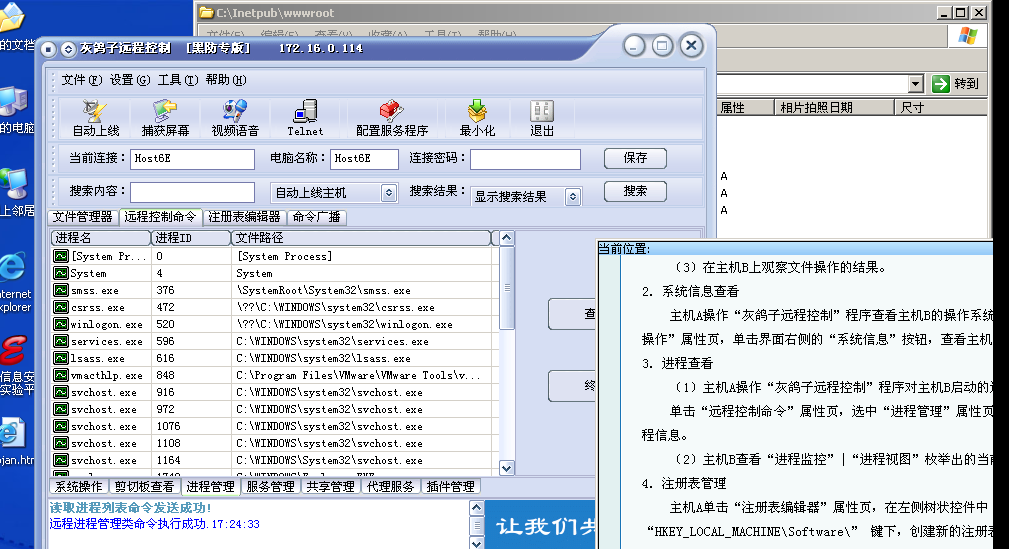

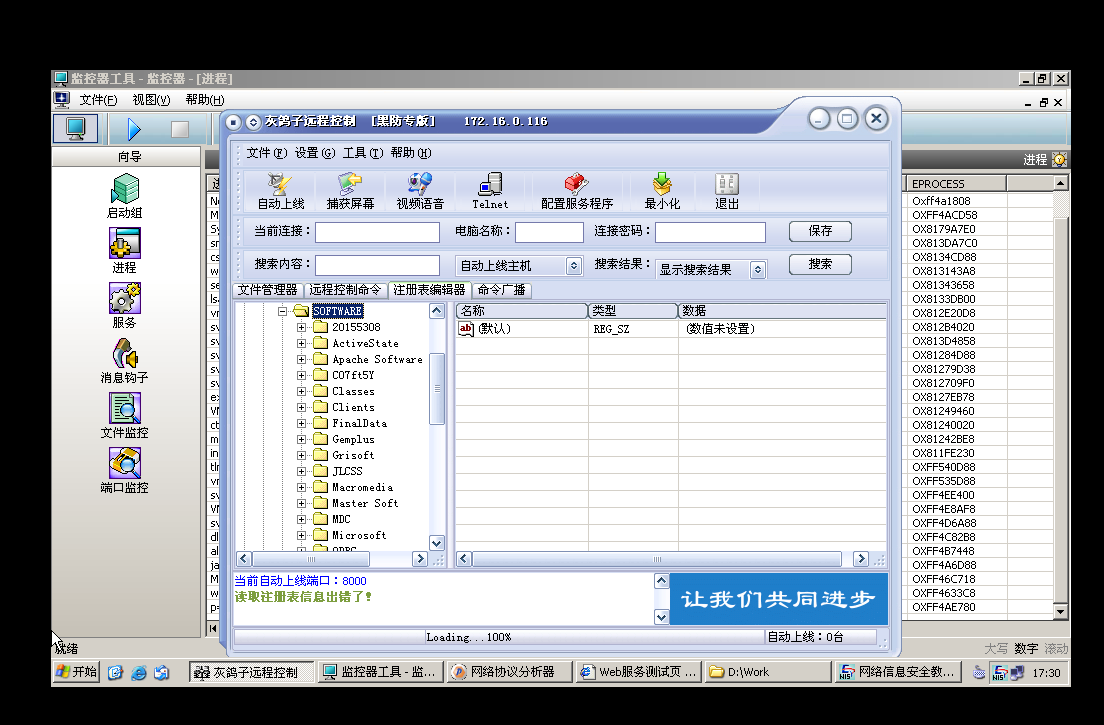

3. 进程查看

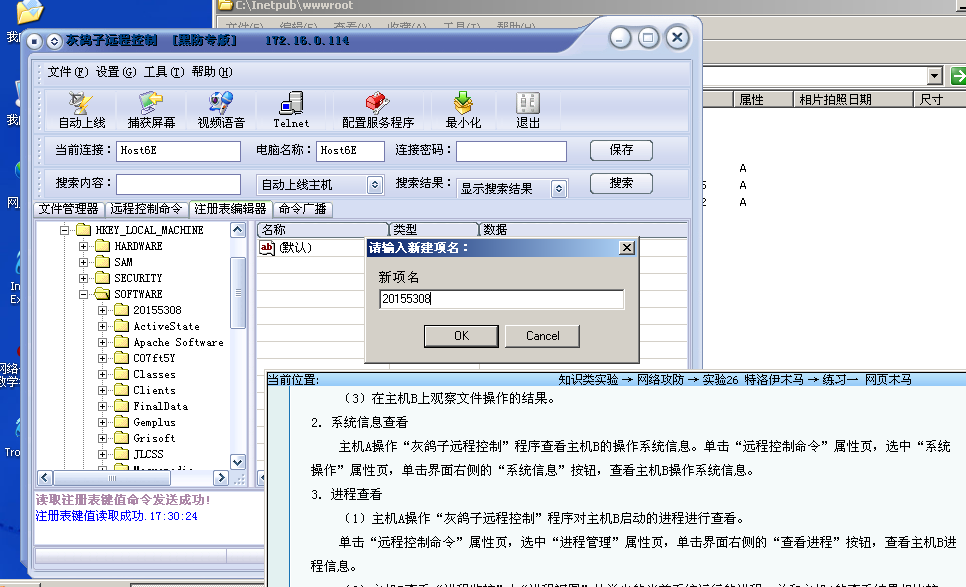

4. 注册表管理

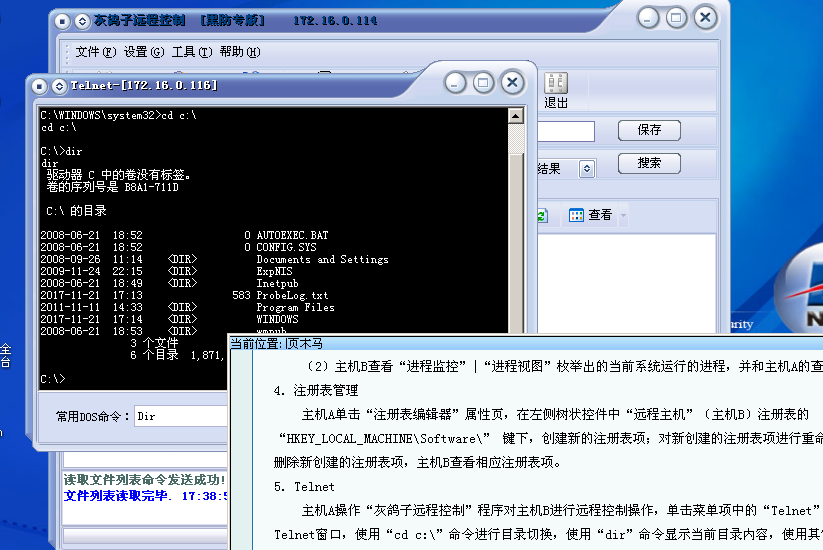

5. Telnet

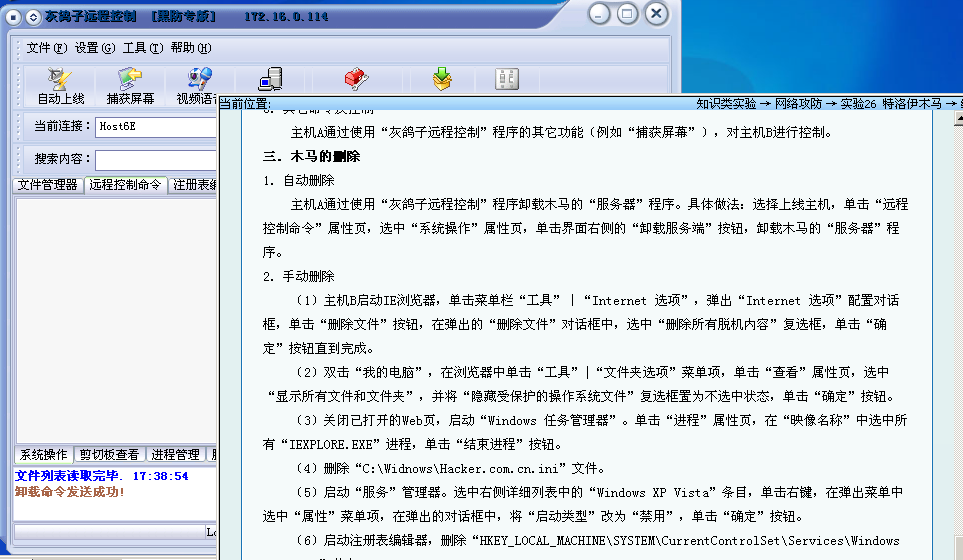

木马的删除

自动删除

思考题

- 列举出几种不同的木马植入方法。

- 木马的植入最常见的方法

1、通过网页的植入,比如某带木马代码的网站,你登录后,他就自动加载在你的系统里了。一般他们会把木马放在图片里

2、木马可以通过程序的下载进行植入

例如通过提供免费的下载或者下载列表里下载的程序和实际你搜索到的程序不同,提供的是木马程序,或者干脆在程序里添加木马

3、人工植入,

早期很多人针对网游投放木马,而网游人数最密集的地方就是网吧,通常会有人带U盘到网吧,植入,或者通过自己建的某个带有木马的网站,在网吧登录木马网站进行木马的侵入

4、通过破解防火墙,指定IP进行攻击的植入

这个对一般老板姓来说都是传说中黑客的手段,一般不太会出现在生活中,谁会为了植入某一个个人电脑花费大量的精力来干这事,理论上是找到IP,并且打开系统后面,直接投放,不过能做到的人们,没有精力来做这种事

- 列举出几种不同的木马防范方法。

- 规范上网习惯。不点击未知网站,下载软件一律到正轨的官网去下载。

下载软件时,记得要用杀毒软件扫描安全,再打开

感悟与体会

- 通过这次实验,对于木马通过网页的植入方式有了较为深刻的了解:知道有“挂马”网站的存在,并且能利用浏览器的某些漏洞,将木马程序在后台就悄悄的下载到用户主机,而不需要经过用户允许。当然还有木马的严重与危害:能够随意下载被控主机内容,随意更改被控主机文件,随意实时操作被控主机。更加让我们警惕,在网络世界里的表面安全很轻易的就够被打破:对于任何下载的软件都要注意,是否存在捆绑的木马程序,或者说下载的就是直接伪装成的木马程序等等。在今后的学习中,要更重视病毒木马的知识,这方面的学习更像是逆行思维,为尽量营造一个安全的网络环境,就得找到漏洞,最终才能弥补漏洞。

2017-2018-1 20155207&20155308《信息安全技术》实验四-木马及远程控制技术的更多相关文章

- 2017-2018-1 信息安全技术 实验二 20155201——Windows口令破解

2017-2018-1 信息安全技术 实验二 20155201--Windows口令破解 一.实验原理 口令破解方法 口令破解主要有两种方法:字典破解和暴力破解. 字典破解是指通过破解者对管理员的了解 ...

- 20145204&20145212信息安全系统实验四报告

20145204信息安全设计基础实验四报告 博客链接:信息安全设计基础实验

- 20155327 信息安全技术 实验二 Windows口令破解

课程:信息安全概论 班级:1553 姓名:了李百乾 学号:20155327 成绩: 指导教师: 李冬冬 实验日期及时间: 2017年10月11日 15:30-18:00 必修/选修:必修 实验序号:0 ...

- 20155325 信息安全技术 实验二 Windows口令破解

内容一览 实验结果 遇到的问题 思考题 详细步骤与解析(为了使存做笔记资料而做) 实验结果 字典破解 暴力破解 -不同密码强度的破解时间比较 用户名 密码 破解方式 破解时间 TEST (年月日) 字 ...

- 20145212&20145204信息安全系统实验四报告

一.实验内容与步骤 1.本次实验建立在掌握嵌入式开发平台使用方法和配置方法的基础上,要求使用windows xp,linux(red hat),arm三个系统(即NFS方式): 2.在linux系统中 ...

- 2017-2018-1 20155308《信息安全技术》实验二——Windows口令破解

2017-2018-1 20155308<信息安全技术>实验二--Windows口令破解 实验原理 口令破解主要有两种方法:字典破解和暴力破解. 字典破解是指通过破解者对管理员的了解,猜测 ...

- 2017-2018-1 20155308&20155321&20155330《信息安全技术》实验三——数字证书应用1

2017-2018-1 20155308&20155321&20155330<信息安全技术>实验三--数字证书应用1 实验目的 了解PKI体系 了解用户进行证书申请和CA颁 ...

- 《信息安全技术》实验一 PGP的原理与使用

<信息安全技术>实验一 PGP的原理与使用(macOS High Sierra下实现) 实验目的 理解传统加密.公钥加密.混合加密.数字签名等概念 理解公钥.私钥.会话密钥.对称密钥等概念 ...

- 2017-2018-1 20155330《信息安全技术》实验二——Windows口令破解

2017-2018-1 20155330<信息安全技术>实验二--Windows口令破解 姓名:朱玥 学号:20155330 班级:201553 日期:2017.10.24 实验环境 系统 ...

随机推荐

- IDEA 导入javaWeb项目

导入后的项目 1. 把项目变成web项目 配置 artifact 然后这边就自动配置成了 tomcat: 然后运行 没有毛病!!

- 转:在决定使用ClickOnce发布你的软件前,应该知道的一些事情(一些常见问题解决方法)

1,无法有效避免非法的下载 使用ClickOnce部署,你的软件的更新版可以发布到Web服务器上,当用户从开始菜单启动软件时,ClickOnce自动到指定的URL去检测是否存在新版本,并且从这个地址下 ...

- 设计多选一按钮ChooseOnlyButton

设计多选一按钮ChooseOnlyButton 效果: 源码: ChooseOnlyButton.h 与 ChooseOnlyButton.m // // ChooseOnlyButton.h // ...

- 使用ModelForm表单验证

1.定义model.py model中定义的字段类型,只有在通过form进行验证的时候才有效,数据库中的字段类型与其并不完全一致,如数据库中并没有ipaddress类型.如果不通过form对字段进行验 ...

- 一键安装lnmp1.5

系统需求: CentOS/RHEL/Fedora/Debian/Ubuntu/Raspbian/Deepin/Aliyun/Amazon/Mint Linux发行版 需要5GB以上硬盘剩余空间,MyS ...

- sql: having使用,及删除重复数据

写了好几年的sql,having语句基本上很少写,这就有一点尴尬了,现在总结一下having的作用,每日整理一下学习文档. having 通常伴随group by使用,过滤group by的数据集. ...

- 【问题记录】uwsgi部署并启动俩个几乎一样的python flask web app,发现有一个app响应时间非常长

uwsgi在同一台linux上启动python flask web app(俩个), 发现第一个和第二个的简单性能测试差距非常大,差了将近一倍: 第一个结果: Concurrency Level: 1 ...

- postGresql关键字字段重名

在postGresql中如果关键字和自定义的字段重名 即使使用[ ](中括号)或者 ' '(单引号)都没有用,经本人实验. 如果使用" "(双引号),则可以.

- 那些不明不白的$符号设计--Sass和Emmet,变量设计原理相通

以前看到php变量的定义,直接使用$符号开始,怎么看都不习惯.后来呀,在使用Emmet的过程中,又接触到了$符号.今天,在学习Sass的过程种,再一次接触到$符号,兴致所致,不由得想写一篇,对比一下搞 ...

- Mac app打包成dmg

1. 找到打包的app文件,在Xcode工程的Products目录下 2. 在桌面新建一个文件夹dmg,将app文件放进去. 3. 为了实现拖拽到Application的效果,需要在这个文件夹里放一个 ...