Exp6 信息搜集与漏洞扫描 20165110

Exp6 信息搜集与漏洞扫描 20165110

一、实践目标

掌握信息搜集的最基础技能与常用工具的使用方法。

二、实践内容

(1)各种搜索技巧的应用

(2)DNS IP注册信息的查询

(3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(以自己主机为目标)

(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞(以自己主机为目标)

三、实验具体步骤

1.实验一(各种搜索技巧的应用)

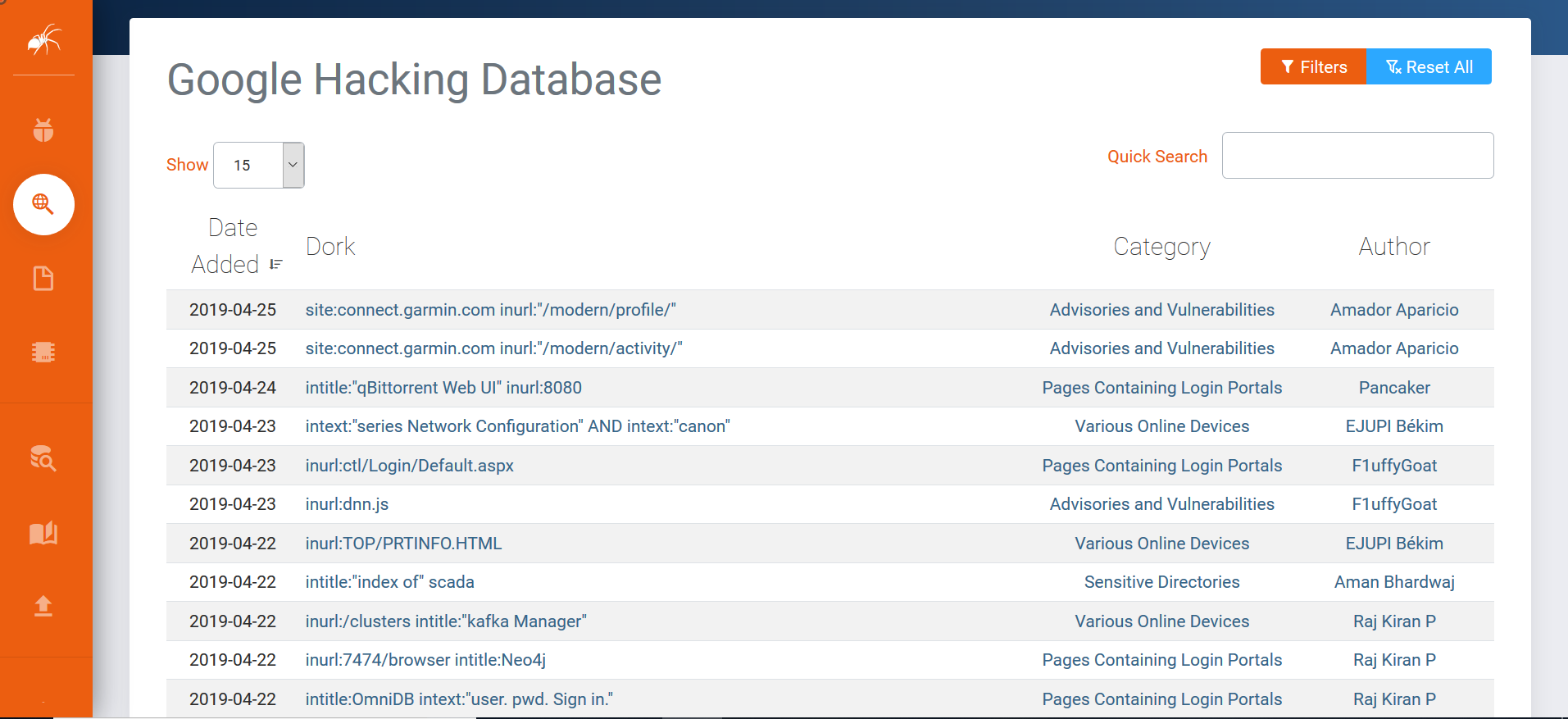

Google Hacking

进入页面,页面如下图所示

通过截图我们可以发现图中包含了数量众多的漏洞的相关信息,为了方便我们还可以使用过滤器进行快速查询。

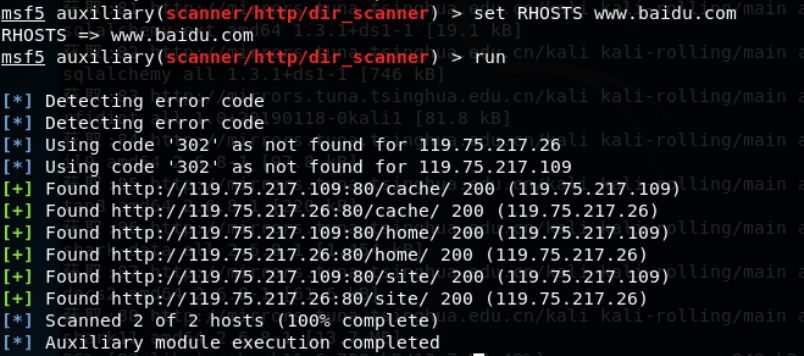

使用msfconsole中的辅助模块搜索网址目录结构

使用auxiliary/scanner/http/dir_scanner辅助工具

查看该辅助工具的具体信息

This module identifies the existence of interesting directories in a given directory path.

话不多说,上代码

use auxiliary/scanner/http/dir_scanner

show options

set RHOSTS www.baidu.com //设置扫描路径

set THREADS 50 //设置并发进程数量

run

扫描结果如图:

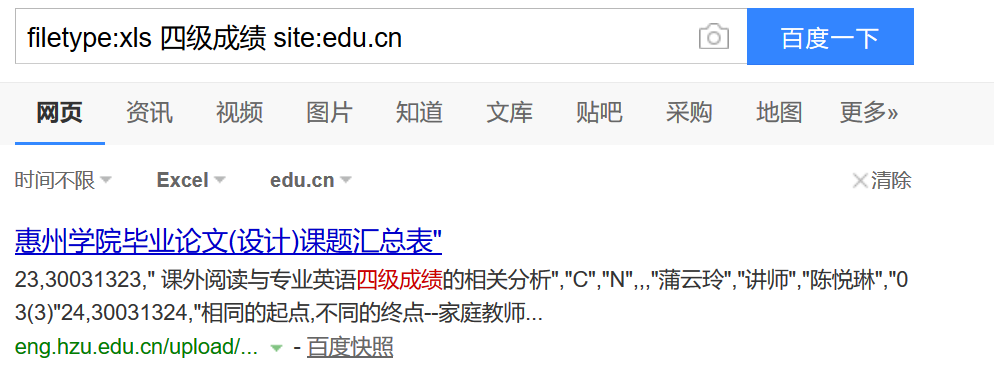

通过查柜搜索引擎搜索特定类型的文件

打开 www.baidu.com

在搜索框中搜索:filetype:xls 四级成绩 site:edu.cn //文件类型xls,文件内容:四级成绩,搜索范围:edu.cn

扫描结果不多

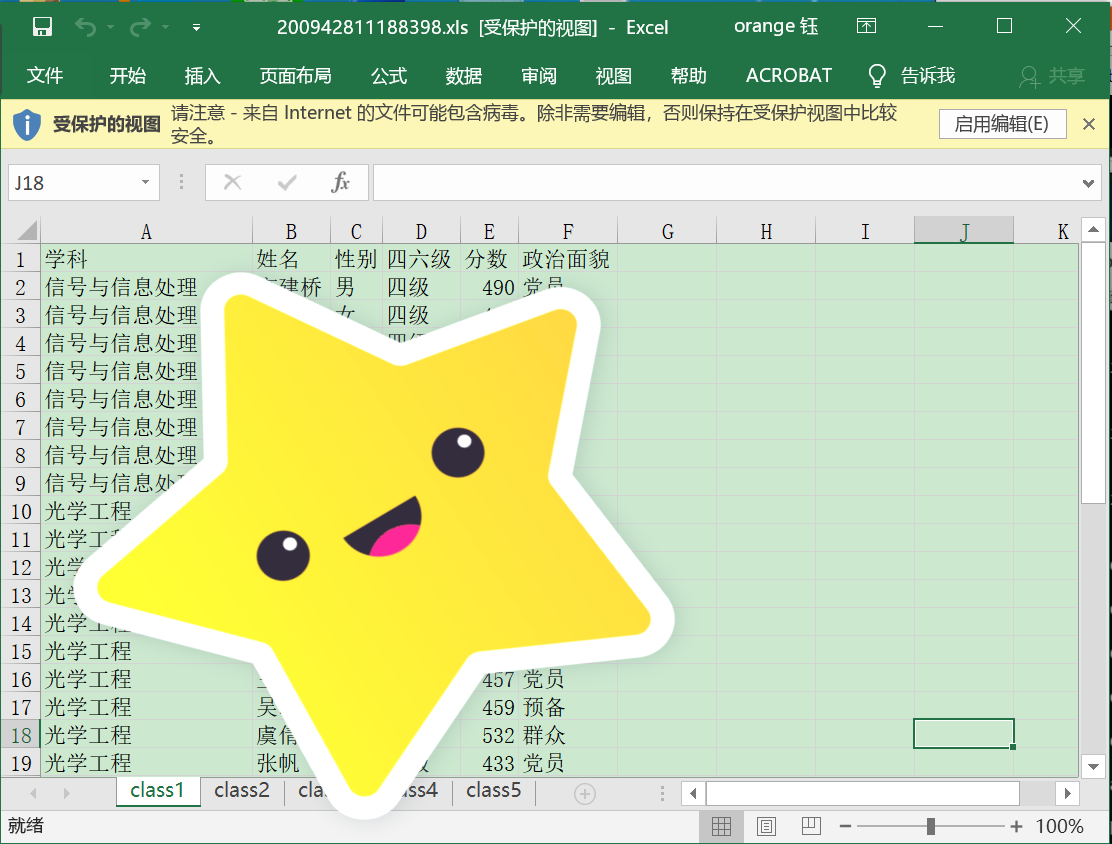

我点击了其中一个进行下载,下载成功后即可查看里面的内容

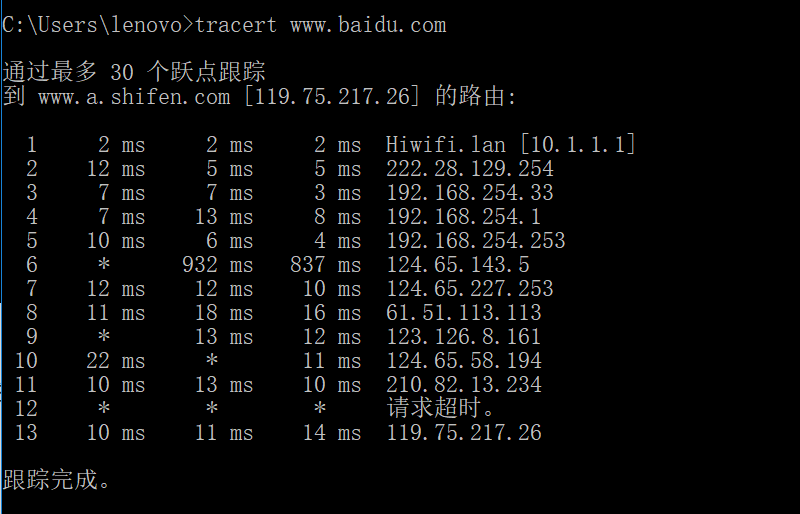

使用traceroute进行IP路由侦察

traceroute命令利用ICMP协议定位用户计算机和目标

计算机之间的所有路由器。TTL值可以反映数据包经过

的路由器或网关的数量,通过操纵独立ICMP呼叫报文

的TTL值和观察该报文被抛弃的返回信息,traceroute

命令能够遍历到数据包传输路径上的所有路由器。本

实验以侦查百度为例。

通过在终端输入相关指令

traceroute www.baidu.com

可以查看本机Kali到百度的某个服务器经过的路由器和TTL值。

2.实验二(DNS IP注册信息的查询)

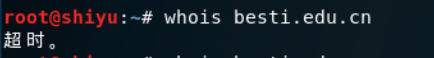

使用whois指令

whois是用来查询域名的IP以及所有者等信息的传输协议。

在Kali终端输入whois besti.edu.com

可以查看到相关的域名、注册表域ID、注册商WHOIS服务器、注册商网站等信息

嗯,失败了,询问老师老师告诉我应该去天眼通中去寻找,这个whois里面可能不包含这个网站的相关内容

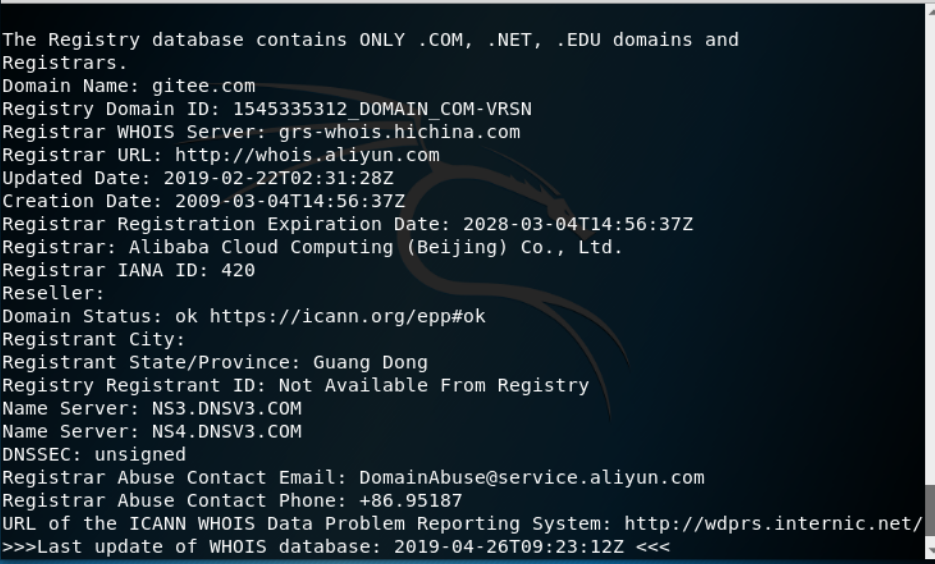

我又进行了其他的尝试whois gitee.com

这一次十分成功查询到了相关信息

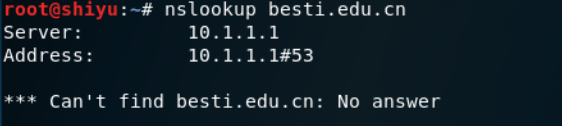

使用nslookup指令

可以指定查询的类型,可以查到DNS记录的生存时间还可以指定使用哪个DNS服务器进行解析。在已安装TCP/IP协议的电脑上面均可以使用这个命令。主要用来诊断域名系统(DNS) 基础结构的信息

注:但是值得注意的是,nslookup的查询并不一定准确

在Kali终端输入nslookup gitee.com

实验结果如图

我还尝试了"nslookup besti.edu.cn"

(不出意外,又没成功,开心==)

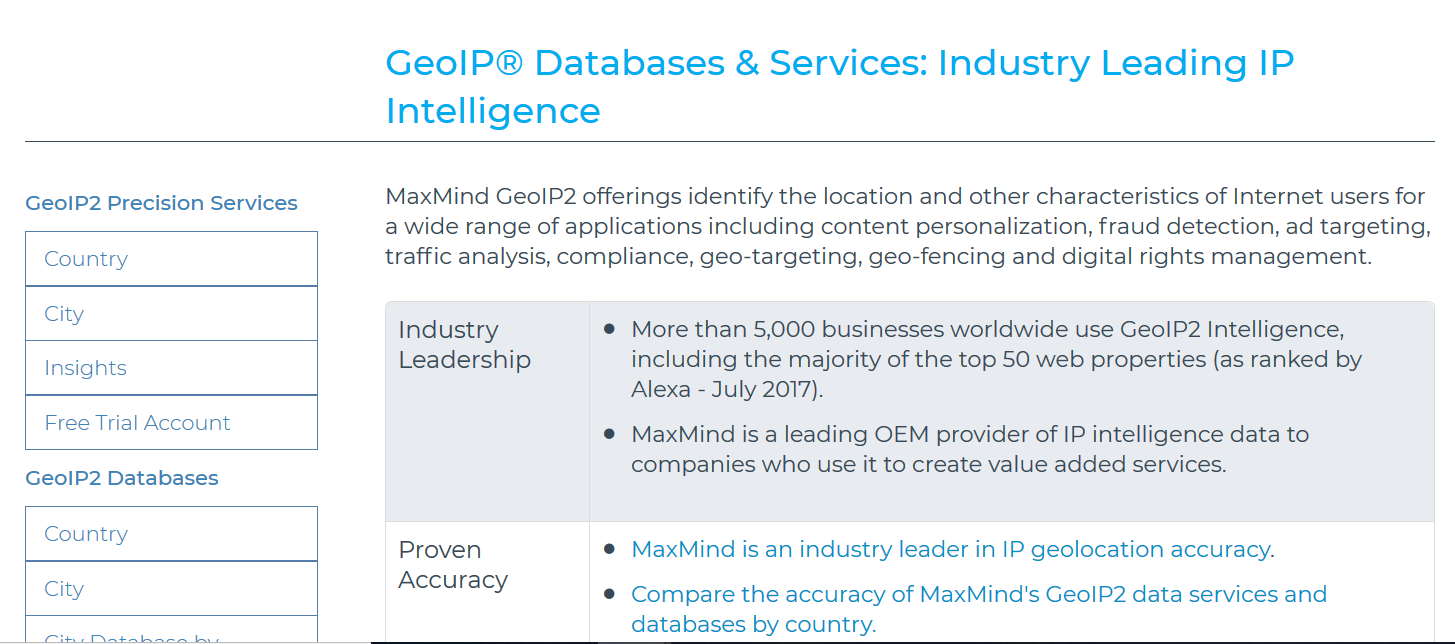

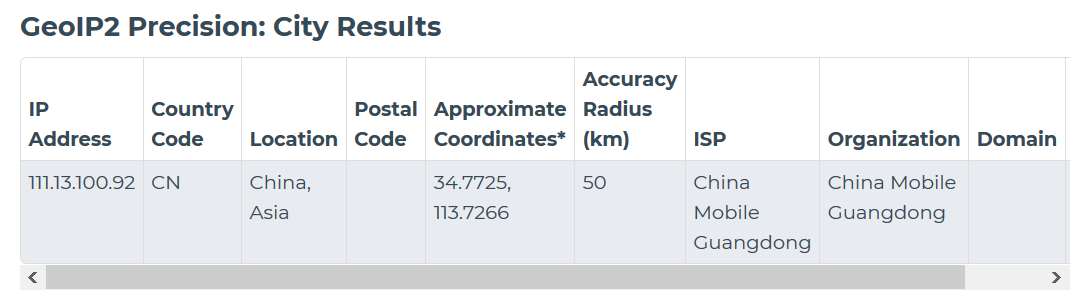

IP2Location地理位置查询地理位置查询

界面截图

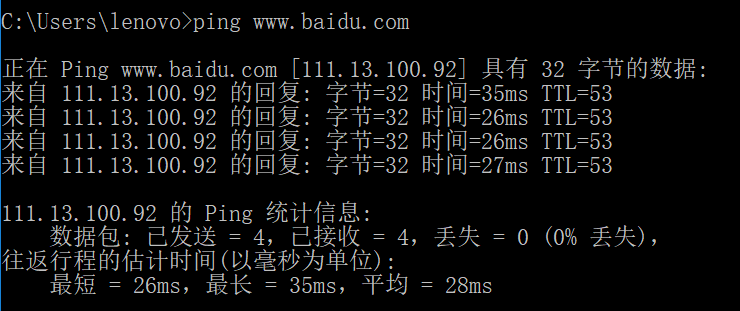

我通过主机的ping命令来查找其中的一个服务器对应的IP地址111.13.100.93

查找结果

以www.baidu.com为例)

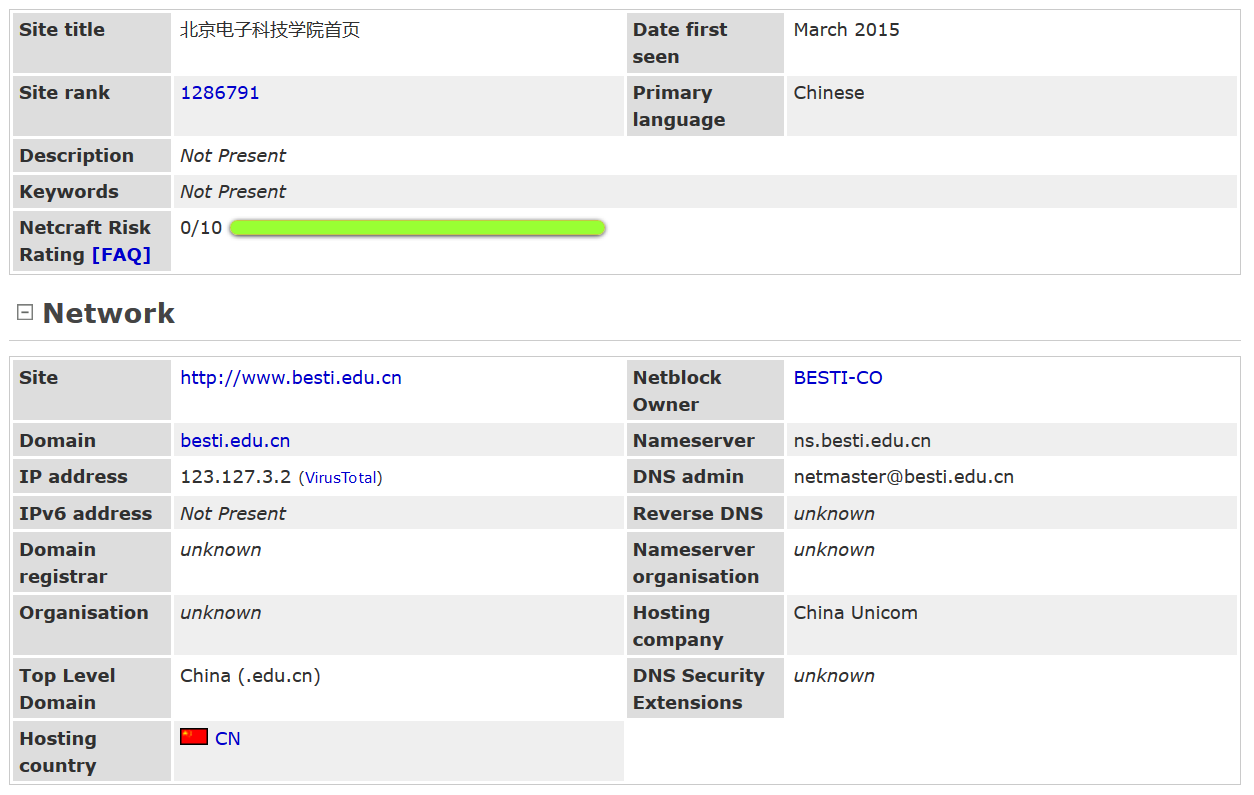

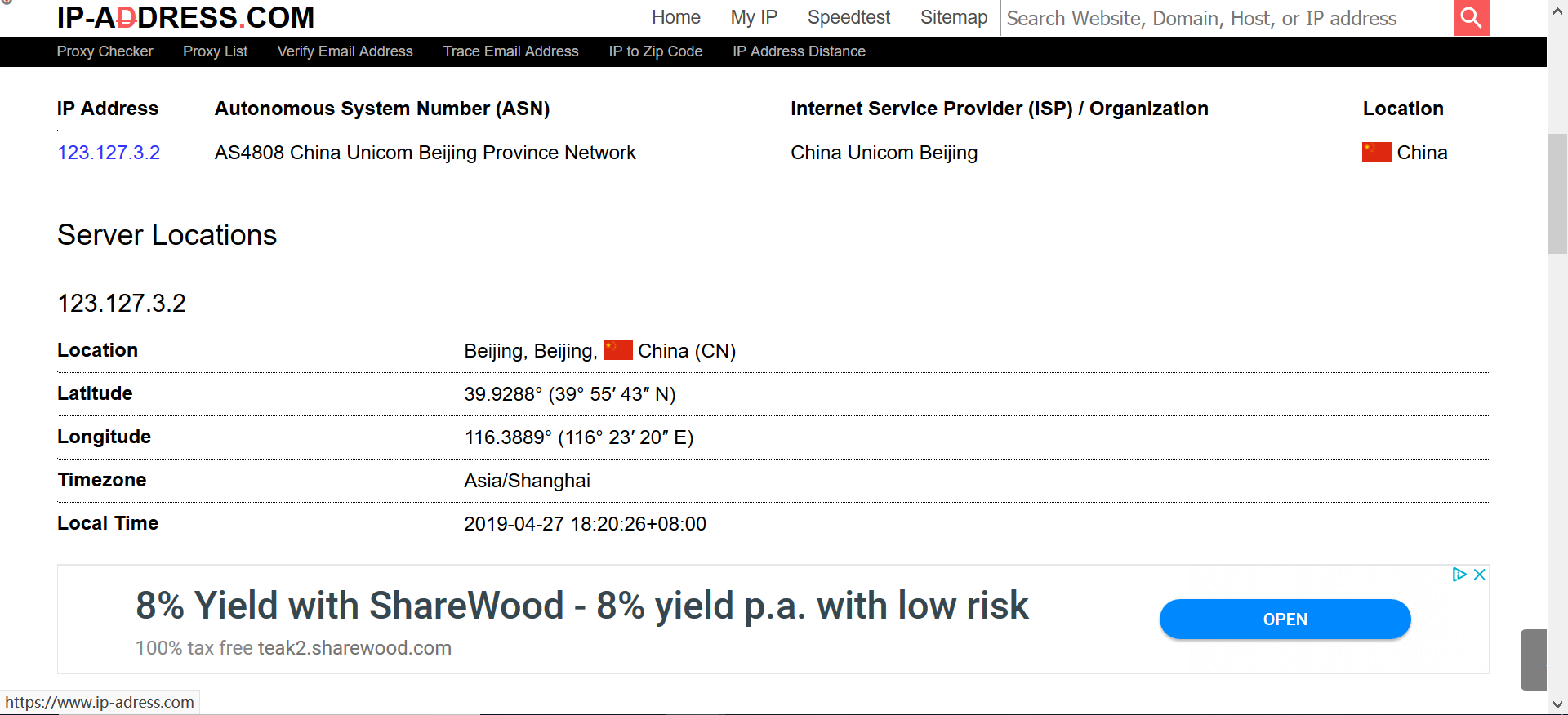

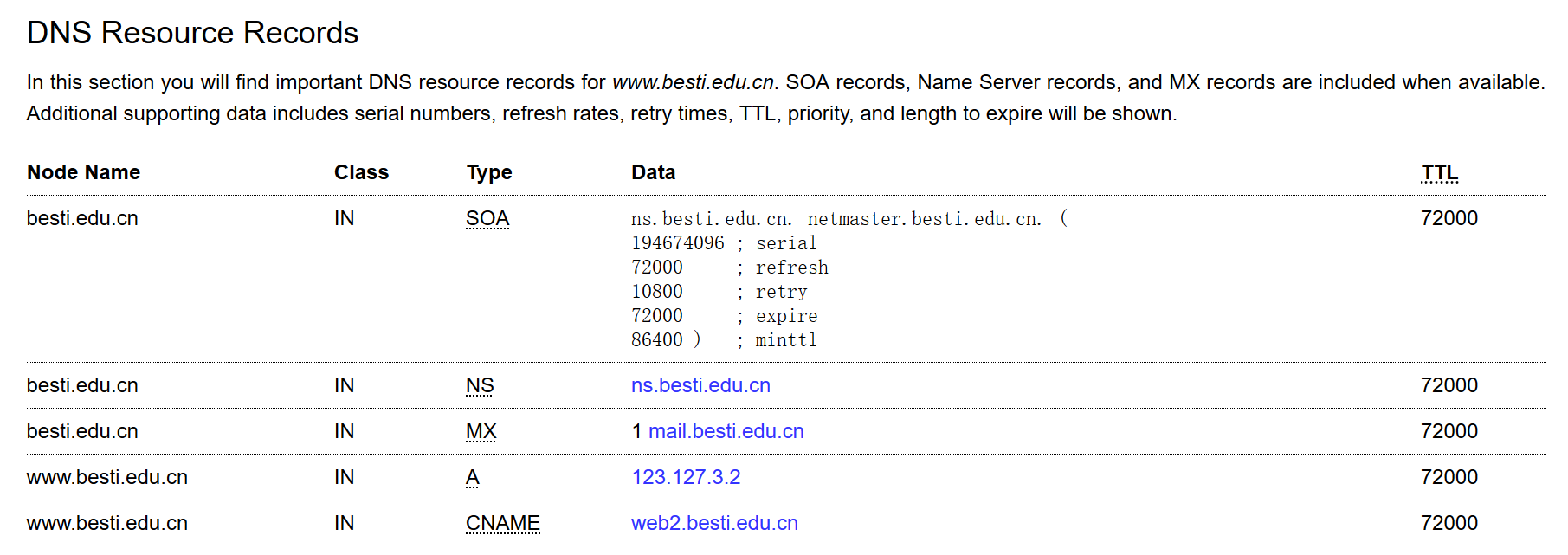

(以www.besti.edu.cn为例)

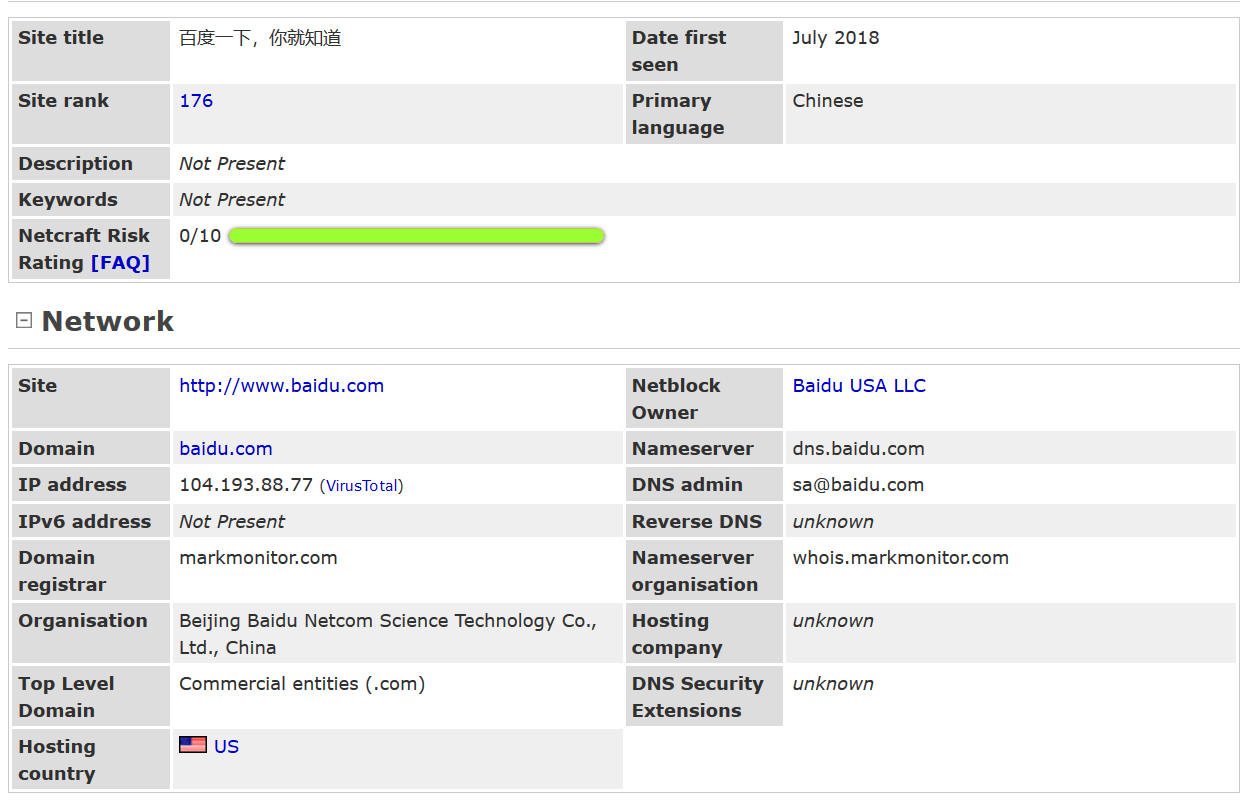

IP2反域名查询

可以查询地理位置、服务占用端口和提供的服务类型

(以www.baidu.com为例)

(以www.besti.edu.cn为例)

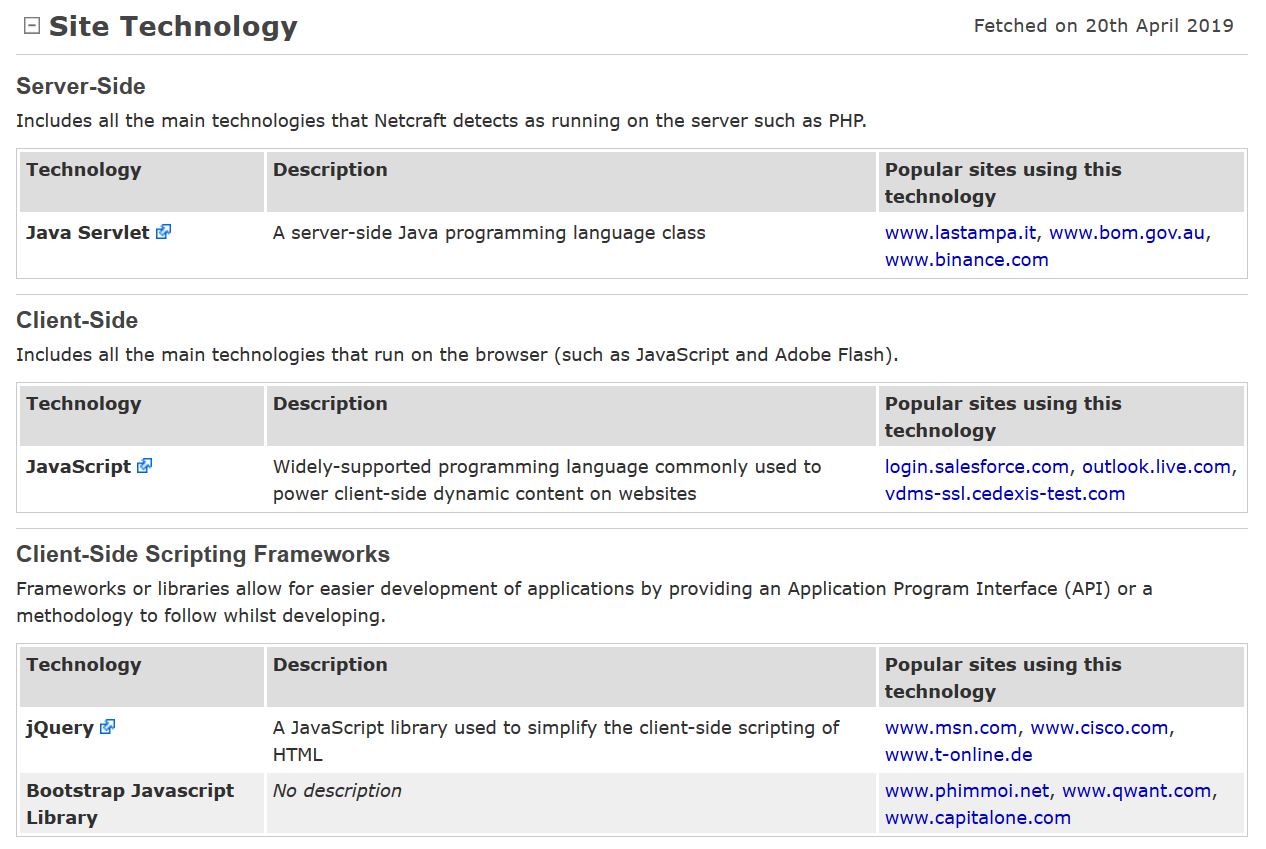

查看页面脚本语言等

查看地址

3.实验三

ping

通过ping命令发送ICMP数据报文检测主机是否在线

在cmd中输入 ping www.baidu.com

如图所示,为反馈结果

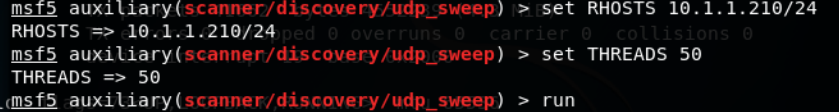

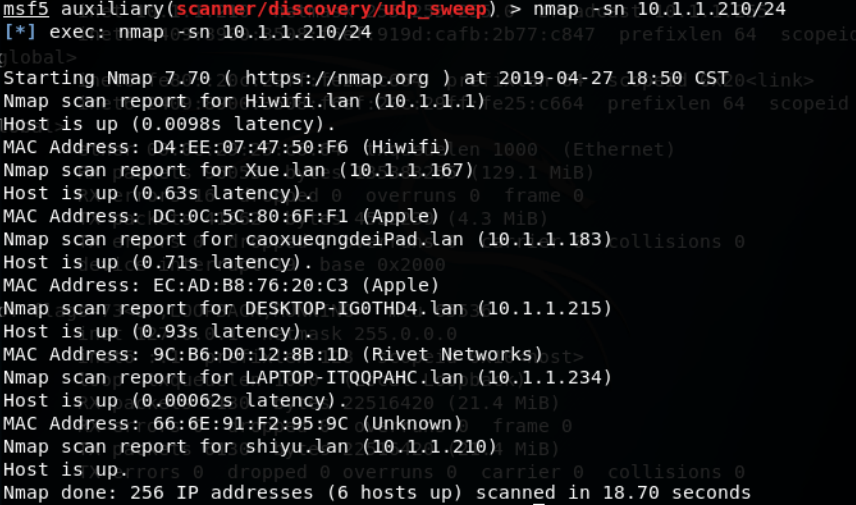

利用msfconsole中的辅助模块

(auxiliary/scanner/discovery/arp_sweep)

原理:位于modules/auxiliary/scanner/discovery中的模块,udp_sweep模块除了可以探测到存活主机之外,还可以获得主机名称信息

老规矩,上代码

use auxiliary/scanner/discovery/udp_sweep //进入udp_sweep 模块

show options //查询模块参数

set RHOSTS 10.1.1.0/24 //用set进行hosts主机段设置

set THREADS 50 //设置并发进程数量

run //执行run进行扫描

如下图,即为扫描结果

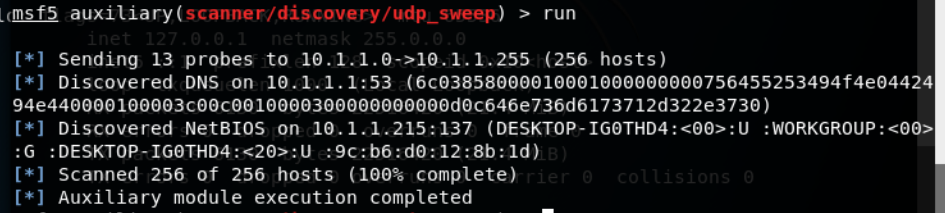

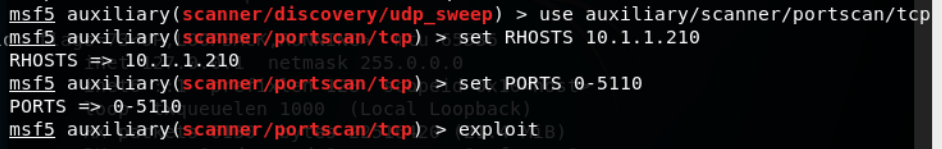

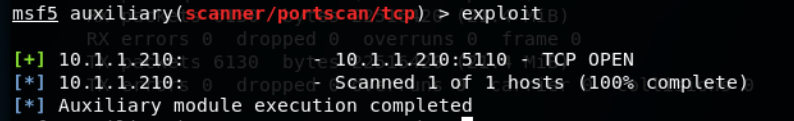

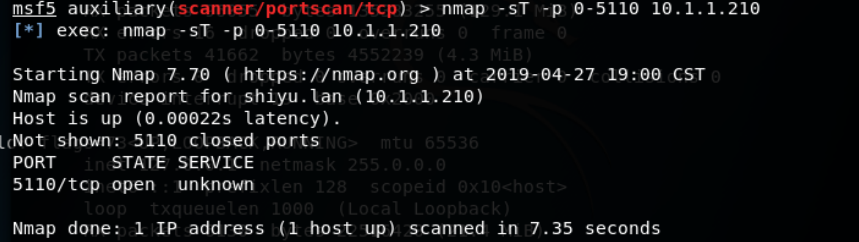

(auxiliary/scanner/portscan/tcp)

原理:位于modules/auxiliary/scanner/portscan/tcp下的模块通过tcp方式进行端口探测

老规矩,上代码

use auxiliary/scanner/portscan/tcp

set RHOSTS 10.0.0.210

set PORTS 0-5110

run

如下图,即为扫描结果

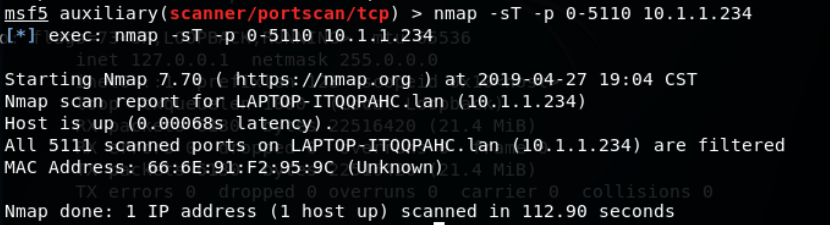

(Win10)

效果并不明显,查询原因是因为我的Win10里的防火墙没有关闭,导致扫描并不完全

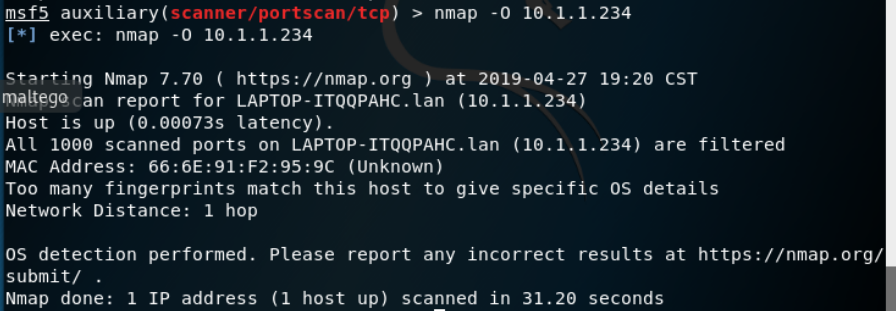

而后将10.1.1.234(Win2008)

如下图,为扫描结果

nmap扫描

nmap相关参数:

-6 (启用IPv6扫描)

从2002年起,Nmap提供对IPv6的一些主要特征的支持。ping扫

描(TCP-only)、 连接扫描以及版本检测都支持IPv6。除增加-6选项外, 其

它命令语法相同。当然,必须使用IPv6地址来替换主机名,如

3ffe:7501:4819:2000:210:f3ff:fe03:14d0。 除“所关注的端口”行的地址部

分为IPv6地址。

IPv6目前未在全球广泛采用,目前在一些国家(亚洲)应用较多, 一些高级操

作系统支持IPv6。使用Nmap的IPv6功能,扫描的源和目 的都需要配

置IPv6。如果ISP(大部分)不分配IPv6地址,Nmap可以采用 免费的隧道代

理。一种较好的选择是BT Exact,位于https://tb.ipv6.btexact.com/。 此

外,还有Hurricane Electric,位于http://ipv6tb.he.net/。6to4隧道是

另一种常用的免费方法。

-A (激烈扫描模式选项)

这个选项启用额外的高级和高强度选项,目前还未确定代表 的内容。目

前,这个选项启用了操作系统检测(-O) 和版本扫描(-sV),以后会增加更多

的功能。 目的是启用一个全面的扫描选项集合,不需要用户记忆大量的 选

项。这个选项仅仅启用功能,不包含用于可能所需要的 时间选项(如-T4)或

细节选项(-v)。

--datadir <directoryname> (说明用户Nmap数据文件位置)

Nmap在运行时从文件中获得特殊的数据,这些文件有

nmap-service-probes, nmap-services, nmap-protocols, nmap-rpc,

nmap-mac-prefixes和 nmap-os-fingerprints。Nmap首先 在--datadir选项

说明的目录中查找这些文件。 未找到的文件,将在BMAPDIR环境变量说明的

目录中查找。 接下来是用于真正和有效UID的~/.nmap 或Nmap可执行代码的

位置(仅Win32);然后是是编译位置, 如/usr/local/share/nmap

或/usr/share/nmap。 Nmap查找的最后一个位置是当前目录。

--send-eth (使用原以太网帧发送)

要求Nmap在以太网(数据链路)层而不是IP(网络层)发送 报文。默认方式

下,Nmap选择最适合其运行平台的方式,原套接 字(IP层)是UNIX主机最有效

的方式,而以太网帧最适合Windows操作 系统,因为Microsoft禁用了原套接

字支持。在UNIX中,如果没有其 它选择(如无以太网连接),不管是否有该选

项,Nmap都使用原IP包。

--send-ip (在原IP层发送)

要求Nmap通过原IP套接字发送报文,而不是低层的以 太网帧。这

是--send-eth选项的补充。

--privileged (假定用户具有全部权限)

告诉Nmap假定其具有足够的权限进行源套接字包发送、 报文捕获和类

似UNIX系统中根用户操作的权限。默认状态下, 如果由getuid()请求的类似

操作不为0,Nmap将退出。 --privileged在具有Linux内核性能的类似 系统

中使用非常有效,这些系统配置允许非特权用户可以进行 原报文扫描。需要

明确的是,在其它选项之前使用这些需要权 限的选项(SYN扫描、操作系统检

测等)。Nmap-PRIVILEGED变量 设置等价于--privileged选项。

-V; --version (打印版本信息)

打印Nmap版本号并退出。

-h; --help (打印帮助摘要面)

打印一个短的帮助屏幕,列出大部分常用的 命令选项,这个功能与不带参数

运行Nmap是相同的。

在执行Nmap时,所有的键盘敲击都被记录。这使得用户可以与 程序交互而不需要

终止或重启。特定的键可改变选项,其它键会输出 一个有关扫描的状态消息。约

定如下,小写字母增加 打印量,大写字母减少打印量。

v / V

增加 / 减少细节

d / D

提高 / 降低调试级别

p / P

打开/ 养老报文跟踪

其它

打印的信息类似于:

Stats: 0:00:08 elapsed; 111 hosts completed (5 up), 5 undergoing

Service Scan

Service scan Timing: About 28.00% done; ETC: 16:18 (0:00:15

remaining)

nmap -v scanme.nmap.org

这个选项扫描主机scanme.nmap.org中 所有的保留TCP端口。选项-v启用细节模

式。

nmap -sS -O scanme.nmap.org/24

进行秘密SYN扫描,对象为主机Saznme所在的“C类”网段 的255台主机。同时尝试

确定每台工作主机的操作系统类型。因为进行SYN扫描 和操作系统检测,这个扫

描需要有根权限。

nmap -sV -p 22,

进行主机列举和TCP扫描,对象为B类188.116网段中255个8位子网。这 个测试用

于确定系统是否运行了sshd、DNS、imapd或4564端口。如果这些端口 打开,将使

用版本检测来确定哪种应用在运行。

nmap -v -iR 100000 -P0 -p 80

随机选择100000台主机扫描是否运行Web服务器(80端口)。由起始阶段 发送探测

报文来确定主机是否工作非常浪费时间,而且只需探测主机的一个端口,因 此使

用-P0禁止对主机列表。

nmap -P0 -p80 -oX logs/pb-port80scan.xml -oG logs/pb-port80scan.gnmap

216.163.128.20/20

扫描4096个IP地址,查找Web服务器(不ping),将结果以Grep和XML格式保存。

host -l company.com | cut -d -f 4 | nmap -v -iL -

进行DNS区域传输,以发现company.com中的主机,然后将IP地址提供给 Nmap。上

述命令用于GNU/Linux -- 其它系统进行区域传输时有不同的命令。

参数:-sn参数可以用来探测某网段的活跃主机

输入命令nmap -sn 10.1.1.0/24

结果如图

参数: -sT参数是对tcp端口进行探测

(表示使用TCP connect扫描0-5110的端口)

输入命令nmap -sT -p 0-5110 10.1.1.0/24

结果如图

参数:-O让Nmap对目标的操作系统进行识别,获取目标机的操作系统和服务版本等信息

输入命令nmap -O 10.1.1.210

结果如图

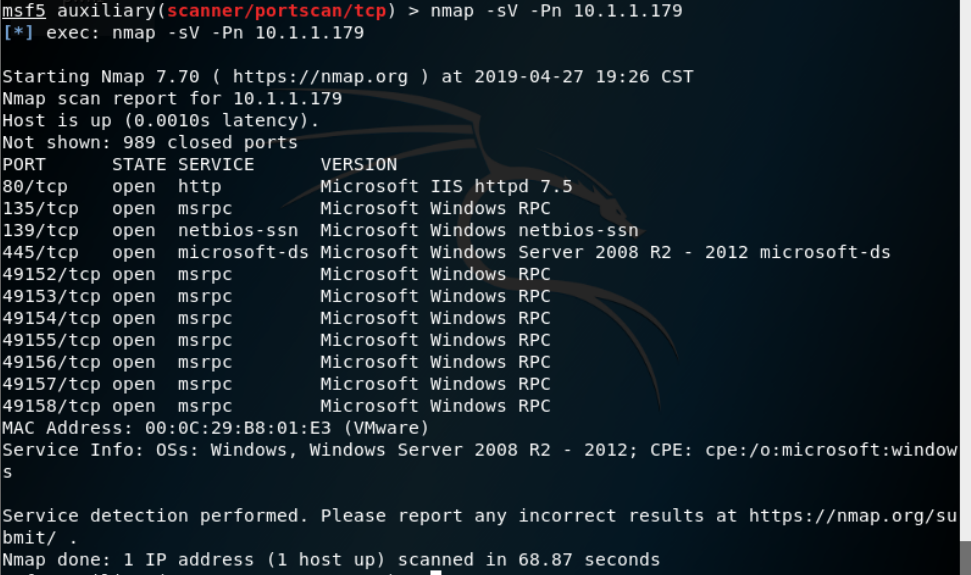

参数:-sV查看目标主机的详细服务信息

输入指令nmap -sV -Pn 10.1.1.210

结果如图

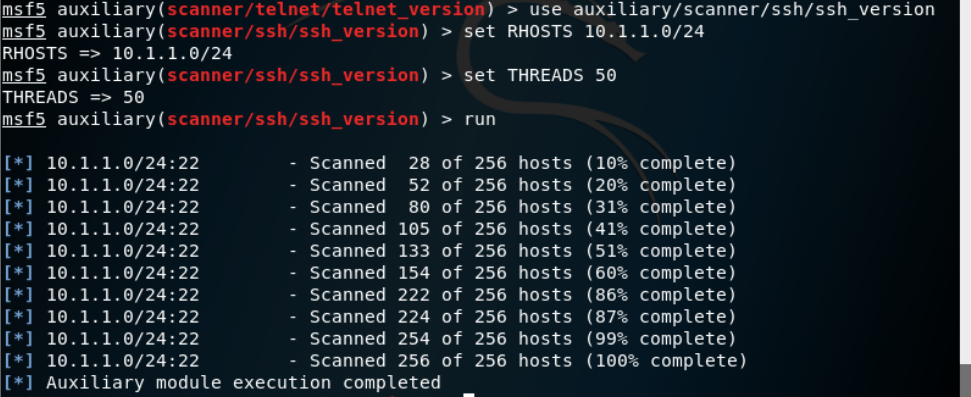

SSH服务

use auxiliary/scanner/ssh/ssh_version

set RHOSTS 10.1.1.1/24

结果如图

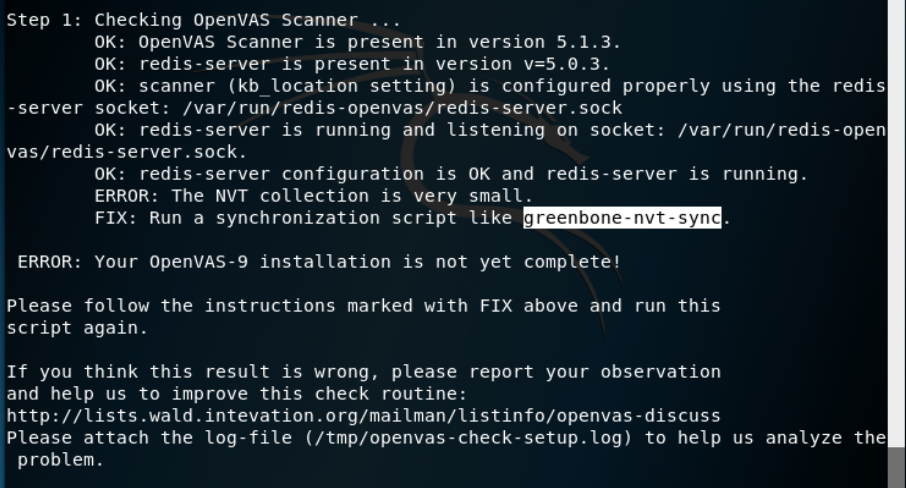

4.实验四使用OpenVas漏洞扫描

首先安装openvas

上代码

sudo apt-get update

sudo apt-get dist-upgrade

sudo apt-get install openvas

sudo openvas-setup

看起来很少的代码,里面的艰辛,不多说了==

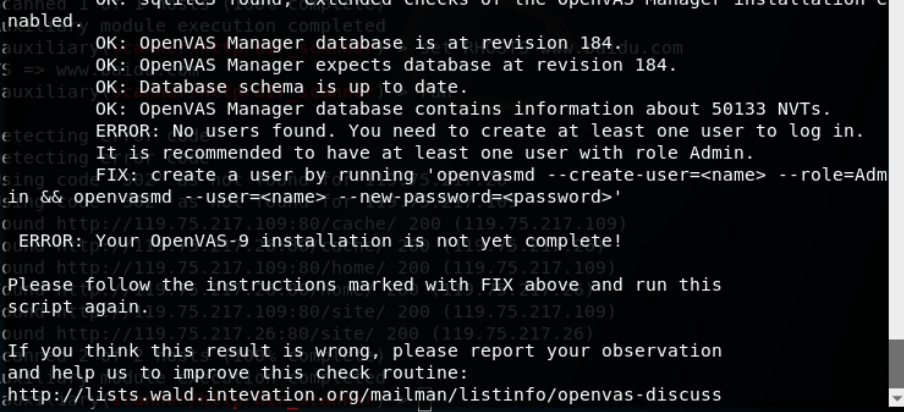

然后使用openvas-check-setup

继续安装过程

安装完成登录

输入刚刚创建的用户、密码

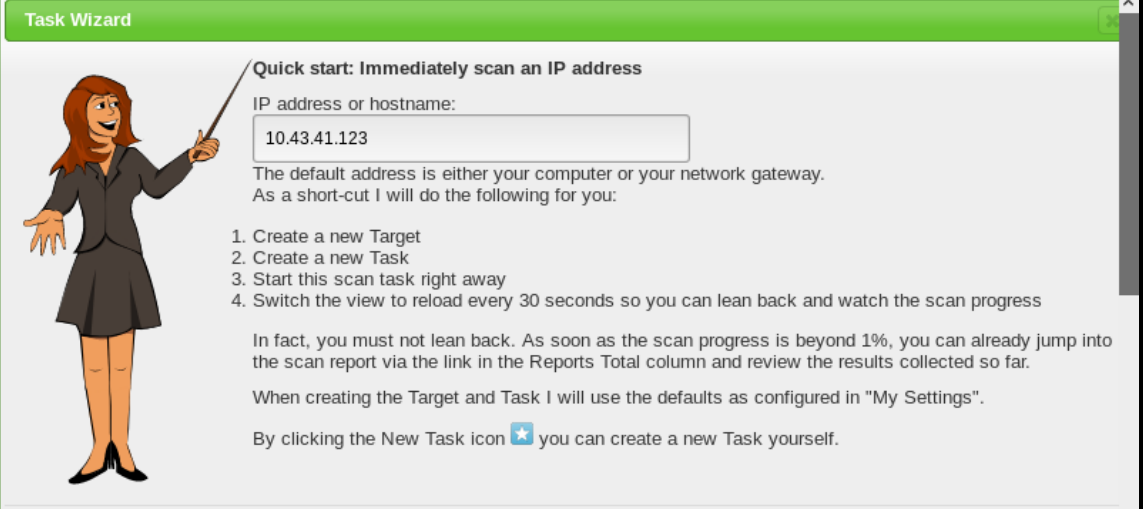

新建Target,开始扫描

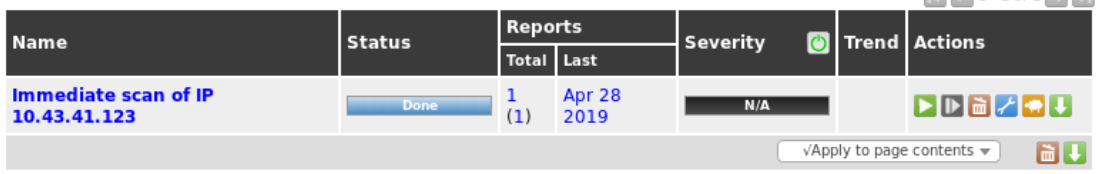

通过Task Wizard"新建一个任务向导,在栏里输入待扫描主机的IP地址"10.43.41.123",并单击"Start Scans"确认,开始扫描

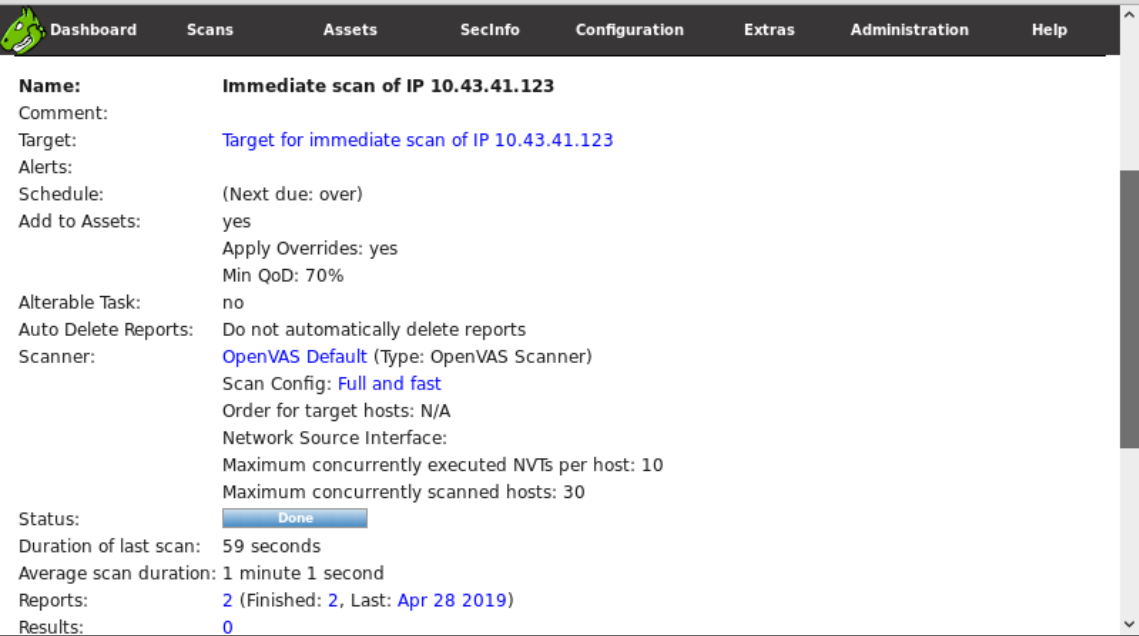

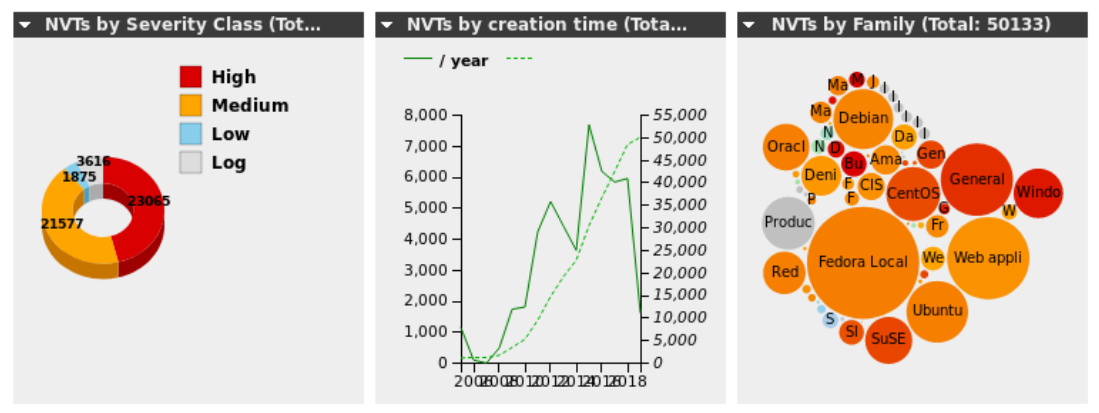

查看分析结果

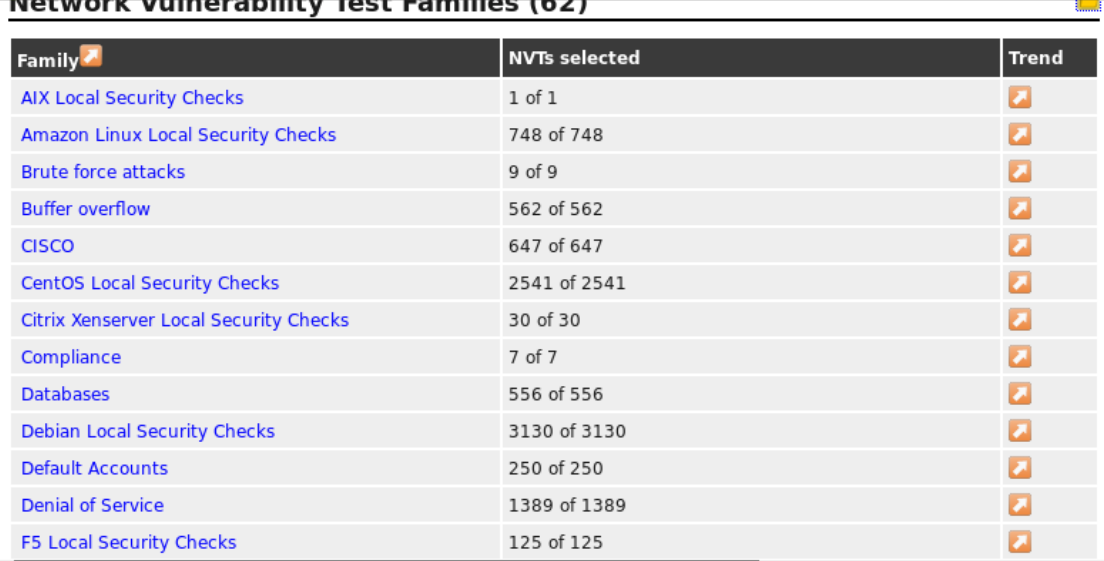

点击Full and fast

通过测试结果的分析,我感觉我的电脑已经病入膏肓了,产生了深深的危机感

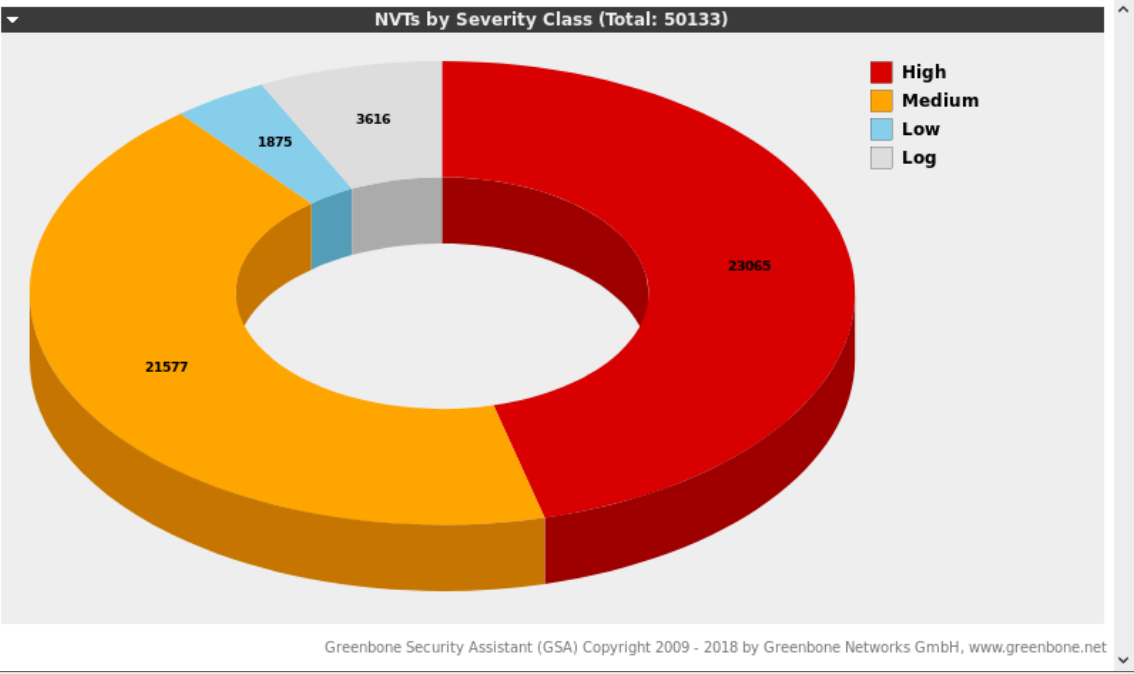

此外还可以查看其他的一些信息

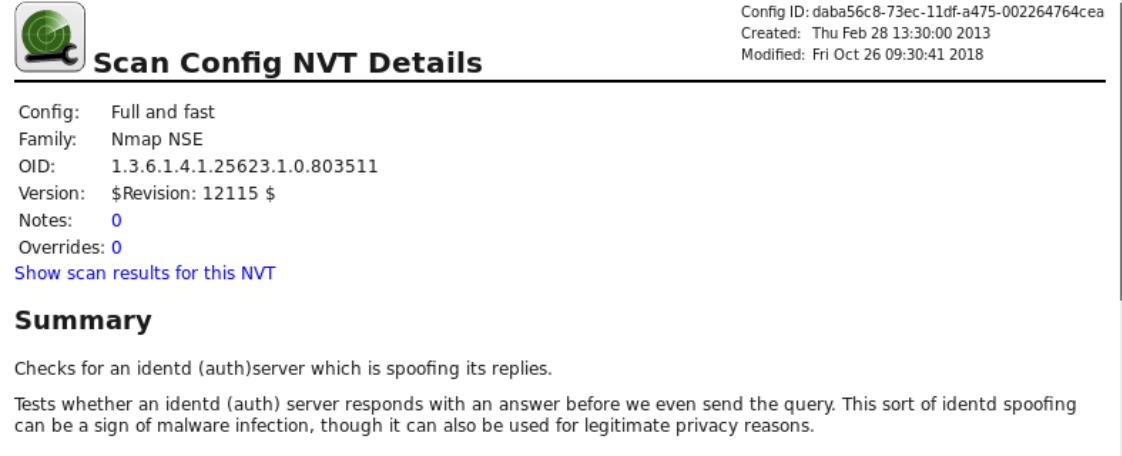

点击Nmap NSE 进入查看相关漏洞

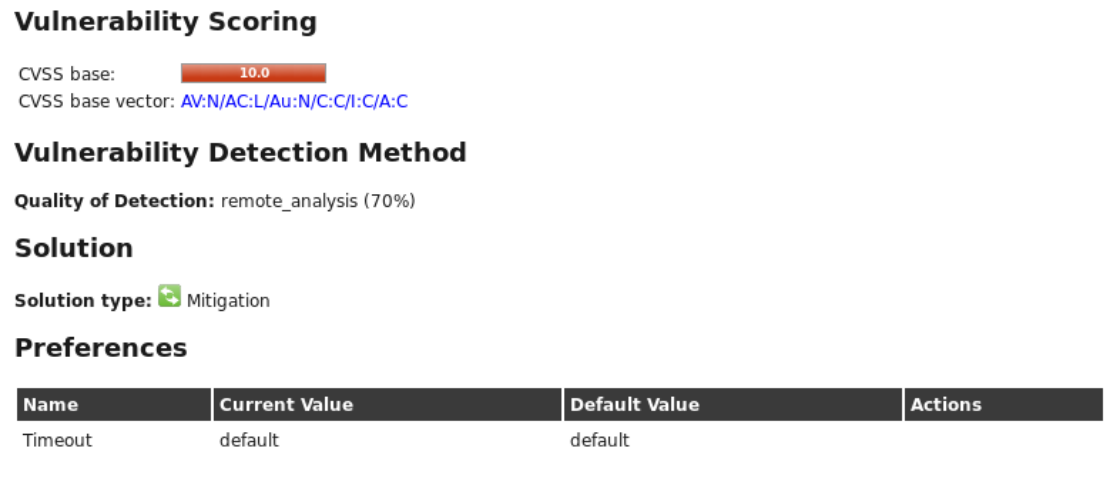

令人震惊的是,这里的漏洞居然打部分都是高危的,甚至还有危险系数达到10.0的漏洞

选择这个超高危漏洞Nmap NSE 6.01:auth-spoof查看其具体信息可以得到远程控制信息

Summary:Checks for an identd (auth) server which is spoofing its replies

Tsts whether an identd(auth) server responds with an answer before we even send query.This sort of identd spoofing can be a sign of malware infection ,though it can also be used for legitimate privacy reasons.

检查正在欺骗其答复的身份验证服务器,在我们发送查询之前,测试一个身份验证服务器是否响应一个应答。这种身份欺骗可能是恶意软件感染的标志,尽管它也可以用于合法的隐私理由。

Quality of Detection:remote_analysis

通过远程分析查找出该漏洞

四、实验相关问题

1.哪些组织负责DNS,IP的管理。

答:

全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。

2.什么是3R信息。

答:

1.Registrant(注册人)

2.Registrar(注册商)

3.Registry(官方注册局)

3.评价下扫描结果的准确性。

答:有些指令的扫描结果并不是特别准确性,比方说whois会出现超时的问题,而且这个问题可能是因为库里面没有这个信息,我实验过程中whois baidu.com居然也显示超时。。。。这简直是看不起我小猪佩奇!!!!

nslookup指令直接在显示结果告诉我,这个结果不准,tql ==

六、实验中出现的问题

在安装openvas过程中有一堆一堆的问题,不过有些问题十分玄幻,我这里挑出来都是我经过思考解决了的问题

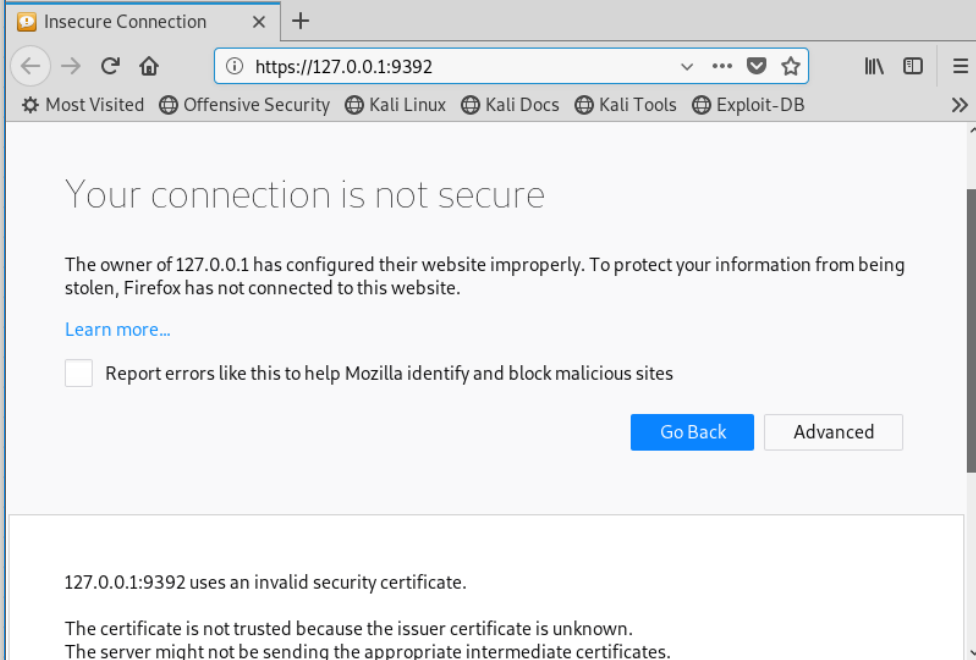

1.打不开相应的网站,出现该界面

解决方法:将该网站放入受信任的网站中

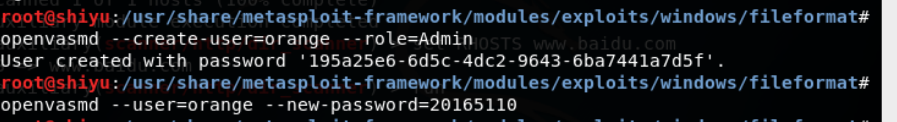

2.网站的密码登录出现了问题

解决办法:重新设置一个新的用户orange,再次登录即可

Exp6 信息搜集与漏洞扫描 20165110的更多相关文章

- 2018-2019-2 20165232 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165232 <网络对抗技术> Exp6 信息搜集与漏洞扫描 一.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 二.实践内容. 各种搜索技巧的应 D ...

- 2018-2019-2 网络对抗技术 20165237 Exp6 信息搜集与漏洞扫描

2018-2019-2 网络对抗技术 20165237 Exp6 信息搜集与漏洞扫描 实验目标 1 各种搜索技巧的应用: 2 DNS IP注册信息的查询: 3 基本的扫描技术: 主机发现.端口扫描.O ...

- 2018-2019-2 20165221 【网络对抗技术】-- Exp6 信息搜集与漏洞扫描

2018-2019-2 20165221 [网络对抗技术]-- Exp6 信息搜集与漏洞扫描 目录 1. 实践目标 2. 实践内容 3. 各种搜索技巧的应用 a. 搜索网址的目录结构 b.使用IP路由 ...

- 2018-2019-2 20165325 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165325 <网络对抗技术> Exp6 信息搜集与漏洞扫描 实验内容(概要) 1 各种搜索技巧的应用: 2 DNS IP注册信息的查询: 3 基本的扫描技术 ...

- 2018-2019-2 网络对抗技术 20165206 Exp6 信息搜集与漏洞扫描

- 2018-2019-2 网络对抗技术 20165206 Exp6 信息搜集与漏洞扫描 - 实验任务 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口 ...

- 2018-2019-2 20165235 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165235 <网络对抗技术> Exp6 信息搜集与漏洞扫描 1.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 2.实践内容 (1)各种搜索技巧的应 ...

- 网络对抗技术 20165220 Exp6 信息搜集与漏洞扫描

网络对抗技术 20165220 Exp6 信息搜集与漏洞扫描 实验任务 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口扫描.OS及服务版本探测.具体服 ...

- 2018-2019-2 网络对抗技术 20162329 Exp6 信息搜集与漏洞扫描

目录 Exp6 信息搜集与漏洞扫描 一.实践原理 1. 间接收集 2. 直接收集 3. 社会工程学 二.间接收集 1. Zoomeye 2. FOFA 3. GHDB 4. whois 5. dig ...

- 2018-2019-2 网络对抗技术 20165311 Exp6 信息搜集与漏洞扫描

20165311 Exp6 信息搜集与漏洞扫描 1.实验内容 2.实验过程 任务一:各种搜索技巧的应用 通过搜索引擎进行信息搜集 使用FOFA.SO 搜索特定类型的文件 任务二:DNS IP注册信息的 ...

随机推荐

- 开发函数计算的正确姿势 —— 使用 Fun Local 本地运行与调试

前言 首先介绍下在本文出现的几个比较重要的概念: 函数计算(Function Compute): 函数计算是一个事件驱动的服务,通过函数计算,用户无需管理服务器等运行情况,只需编写代码并上传.函数计算 ...

- Django学习笔记(7)——单表操作和多表操作

单表操作 1,创建模型 创建名为book的APP,在book下的models.py中创建模型: from django.db import models # Create your models he ...

- Java并发专题(一)认识线程

1.1 认识线程 线程是轻量级进程,也是程序执行的一个路径,每一个线程都有自己的局部变量表.程序计数器(指向正在执行的指令指针)以及各自的生命周期,现代操作系统中一般不止一个线程在运行.比如说,当我们 ...

- 【转载】Windows Server 2012服务器删除IIS方法

在Windows Server2012版本的服务器系统中,我们可以通过服务器管理器中的"添加角色和功能"来添加IIS的Web服务器,当我们不再使用IIS功能时候,我们也可以通过删除 ...

- Linux 安装composer

wget https://getcomposer.org/installer //下载一个脚本文件 php installer //php执行下这个php脚本(虚拟机我没装环境.以下截图有操作流程) ...

- 学JAVA第三天,JAVA第二章《JAVA数据类型》

---恢复内容开始--- <JAVA数据类型> 我们一般都用int类型,因为int类行一般的日常生活的数据都能满足了. 当然,想李嘉诚,马云这种有钱人,int类行就不能满足帮他记钱的了,像 ...

- excel使用poi操作。

String real_path = request.getSession().getServletContext().getRealPath("/");//获取文件路径,我是通过 ...

- 前端入门10-JavaScript语法之对象

声明 本系列文章内容全部梳理自以下几个来源: <JavaScript权威指南> MDN web docs Github:smyhvae/web Github:goddyZhao/Trans ...

- WEB前端开发记录PS常见操作

1.相邻2个层合并的快捷键方法:先选择上面的一个层,再按ctrl+e. 2.合并一个组内的多个层或组:在该组单击右键,选择“转换为智能对象”,然后可对其进行其它操作,比如:截取该组的为一张图片:ctr ...

- 坚定关于考研或者工作的决定:work

转眼之间,我已经夸过了大二结束的节点,已经是一个准大三了: 在这个岔路口,首要的选择就是考研和工作的选择:我也有过犹豫要不要考研,最终还是放弃了考研的想法,从考研的利弊两个方面来谈: 首 ...