# 20155337《网络对抗》Exp7 网络欺诈防范

20155337《网络对抗》Exp7 网络欺诈防范

实践目标

- 实践内容

- 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

一、基础问题回答

- 通常在什么场景下容易受到DNS spoof攻击

公共WiFI或者同一个局域网下

- 在日常生活工作中如何防范以上两攻击方法

钓鱼网站大家都有一定的防范意识,不点击来路不明的网址,比如在QQ实时通讯中,即使网址相同,官方网站一般都会有“对勾”,而自定义的前面是“?”,这时就要小心了。还有在浏览网页、或者下载软件时弹出的各种窗口,抑或类似QQ中奖、重大补丁什么的不能点击。涉及身份信息的http网站不可以点击。

DNS欺骗比较难防范,毕竟是被动的。但是我们可以,保护内部设备、使用DNSSEC等。日常生活的话,就需要登陆公共WiFi要谨慎

二、实验内容

简单应用SET工具建立冒名网站

- 要让冒名网站在别的主机上也能看到,需要开启本机的Apache服务,并且要将Apache服务的默认端口改为

80,

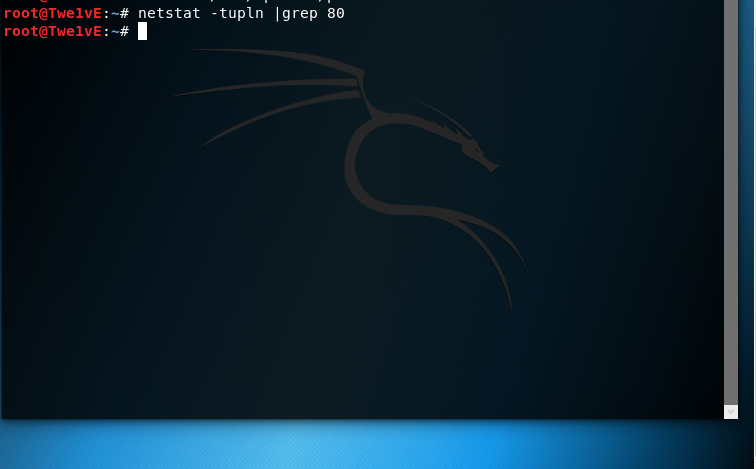

tstat -tupln |grep80指令查看80端口是否被占用,如图所示是我之前打开的Apache服务,如果有其他服务在运行的话,用kill+进程ID`杀死该进程

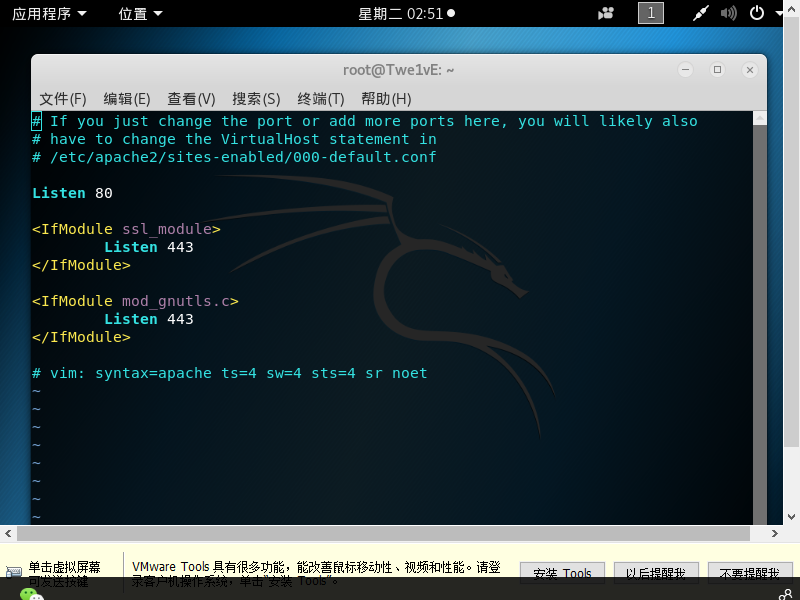

使用sudo vi /etc/apache2/ports.conf指令修改Apache的端口配置文件,如图所示,将端口改为80

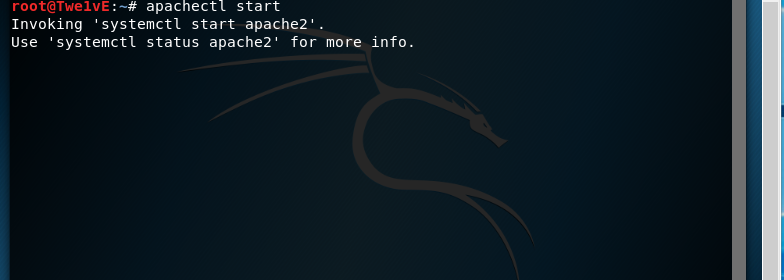

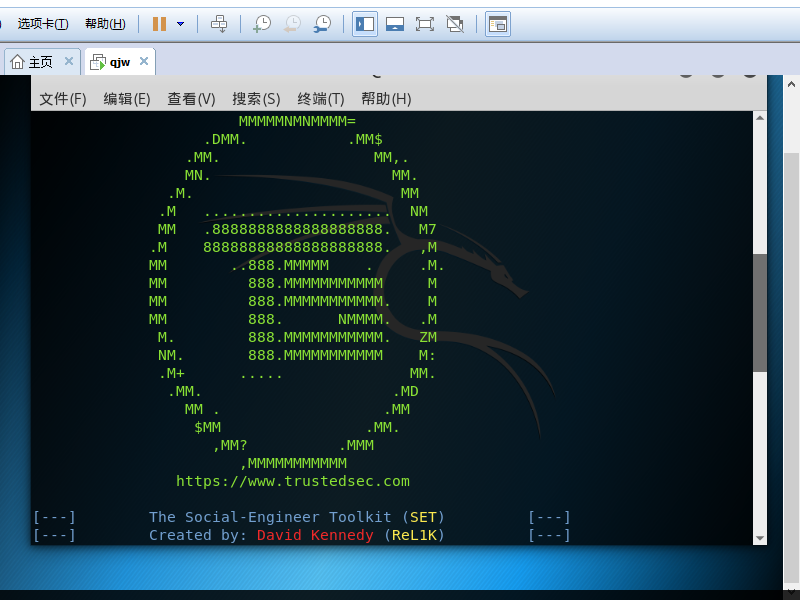

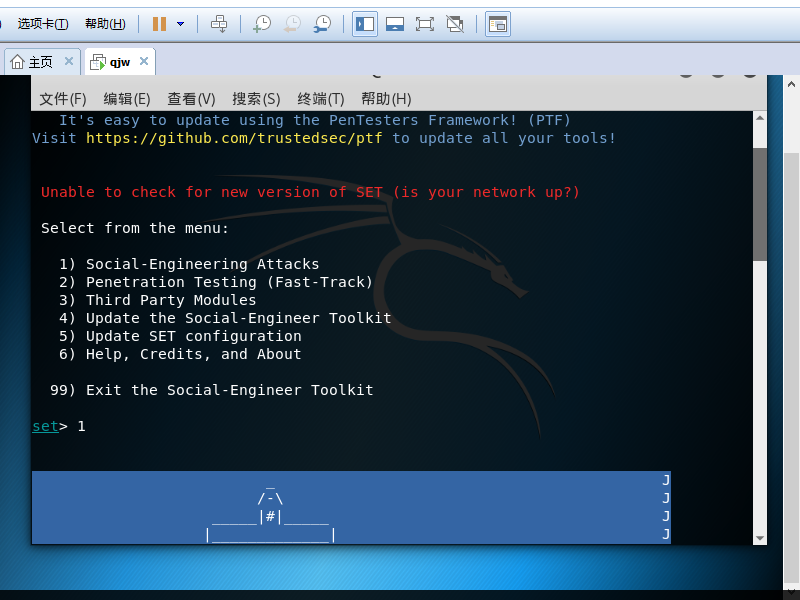

输入命令apachectl start开启Apache服务,接着打开一个新的终端窗口,输入setoolkit打开SET工具:

然后开始按照步骤选择。

选择1进行社会工程学攻击;

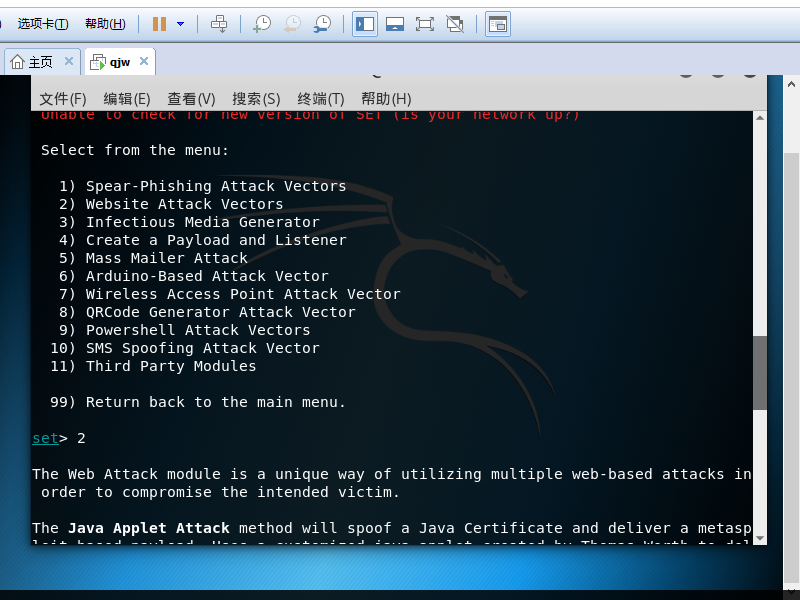

接着选择2即钓鱼网站攻击向量;

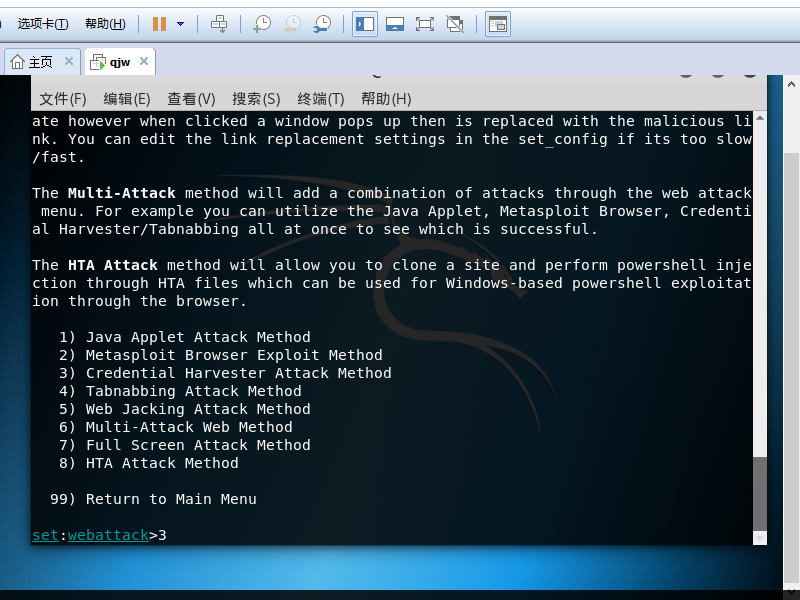

选择3即登录密码截取攻击;

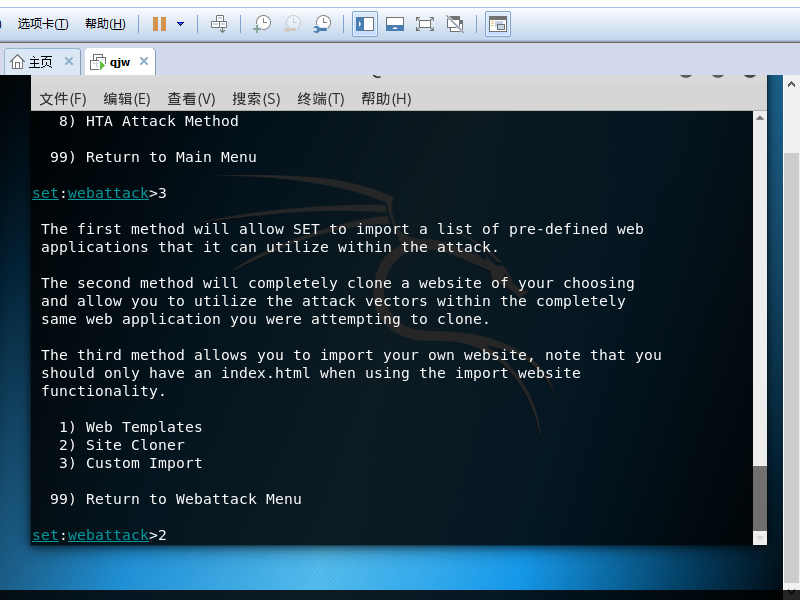

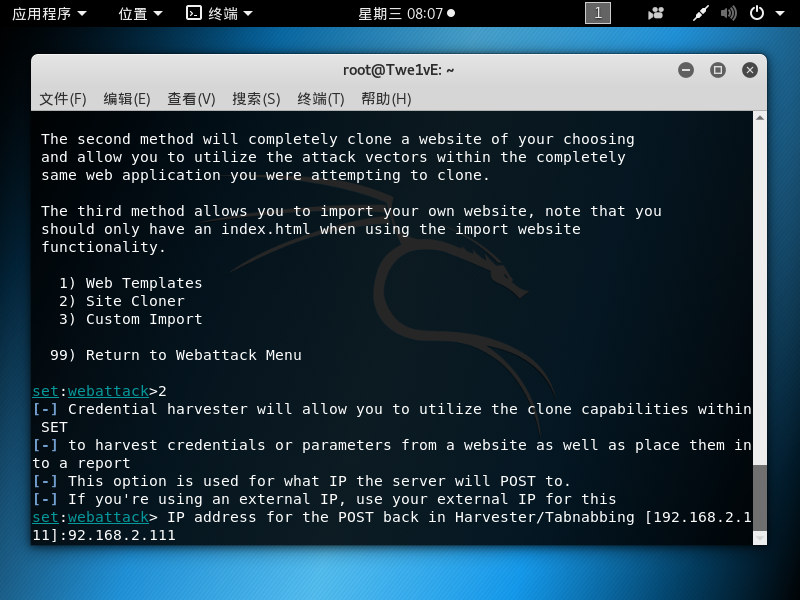

选择2进行克隆网站;

接着输入攻击机的IP地址,也就是kali的IP地址:

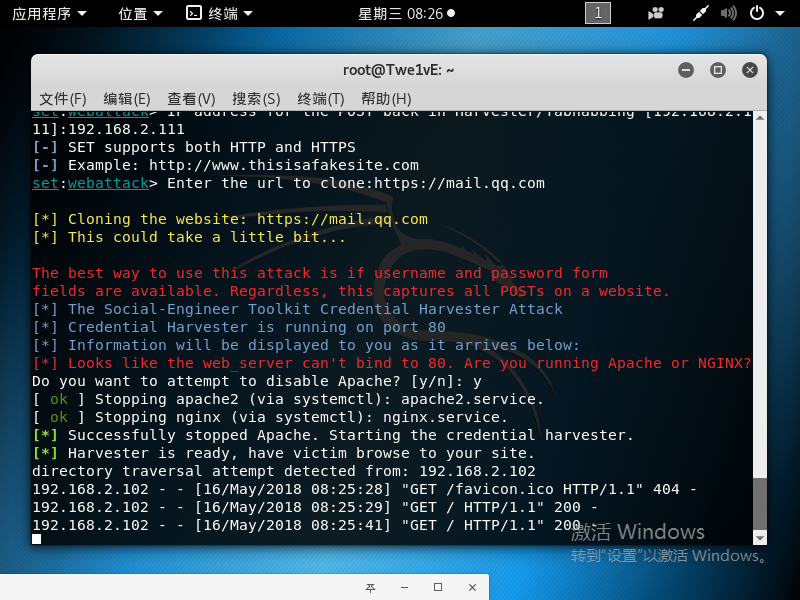

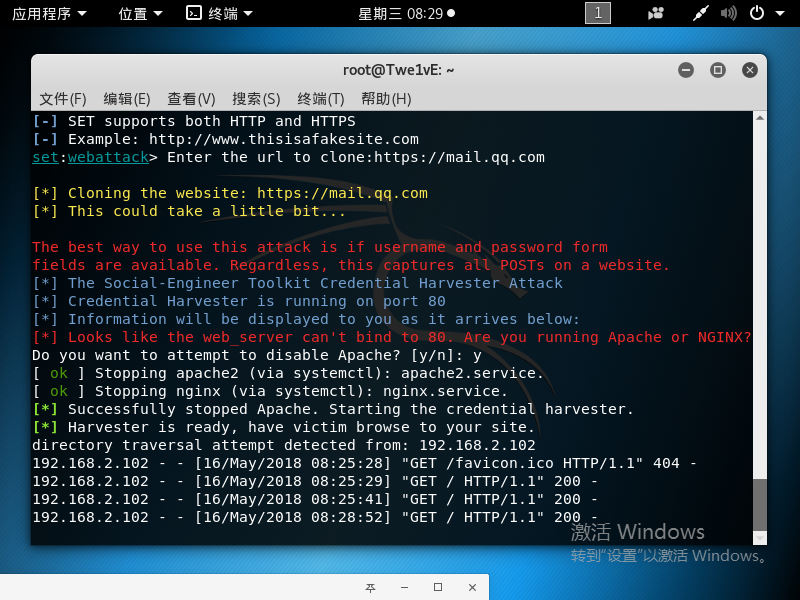

按照提示输入要克隆的url之后,用户登录密码截取网页已经在攻击机的80端口上准备就绪:

看到如下提示表示钓鱼网站搭建成功,可以在kali攻击机下输入网址:192.168.2.111查看钓鱼网站是否设置成功:

输入网址http://short.php5developer.com/,如下图所示输入kali的ip后,点击short,得到伪装地址

测试:在浏览器中输入地址http://short.php5developer.com/drg 会发现有一个跳转提示,等待10秒后会接入Kali的IP地址能正常显示自己搭建的钓鱼网站,表示初步成功:

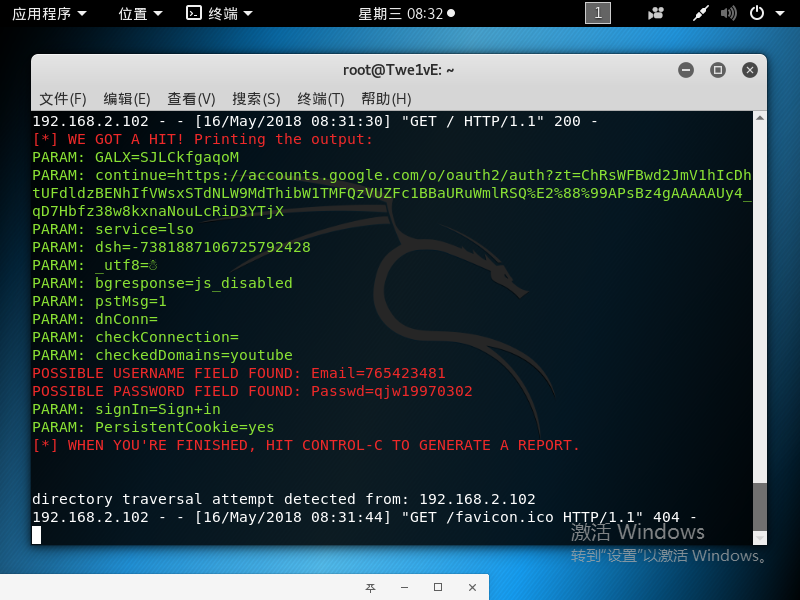

攻击方会收到靶机输入的信息然后生成时间为名的文件

选择2.google

攻击成功:

实验二 dns spoof攻击

因为需要结合两个工具实现用DNS spoof引导特定访问到冒名网站,千万不要关闭apache2,否则被解析出来的kali的ip不能关联到冒名网站上。

首先用ifconfig eth0 promisc指令把kali变成混杂模式

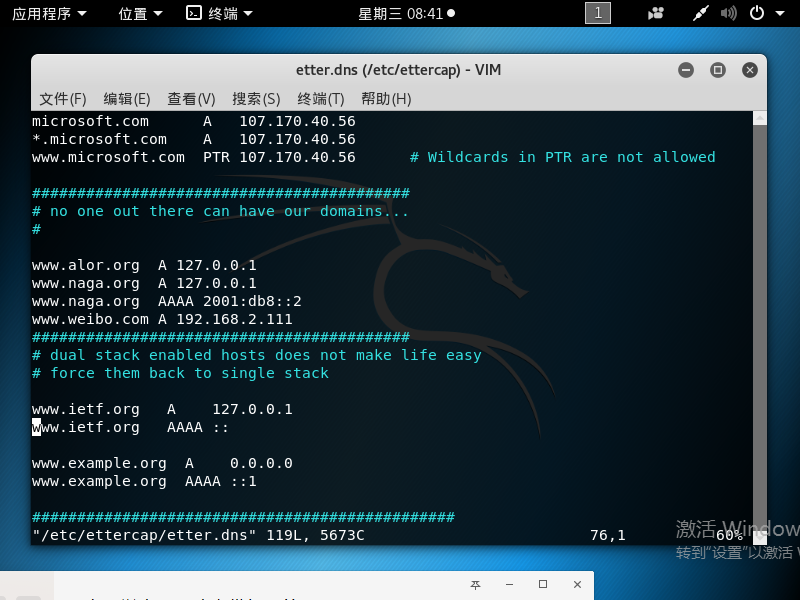

输入命令vi /etc/ettercap/etter.dns文件添加下面的指令,将微博的网页导向自己Kali的地址:

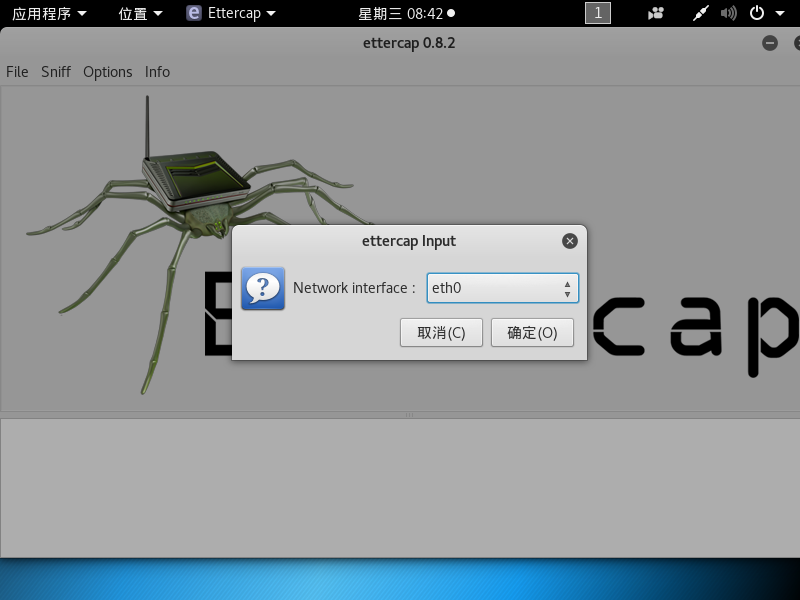

在kali中输入ettercap -G打开ettercap,点击工具栏中Sniff——>unified sniffin,选eth0——>ok:

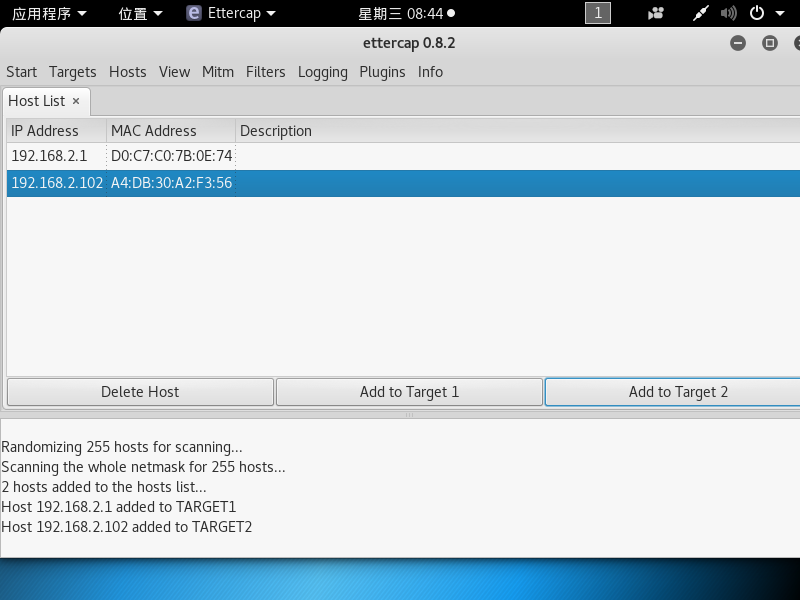

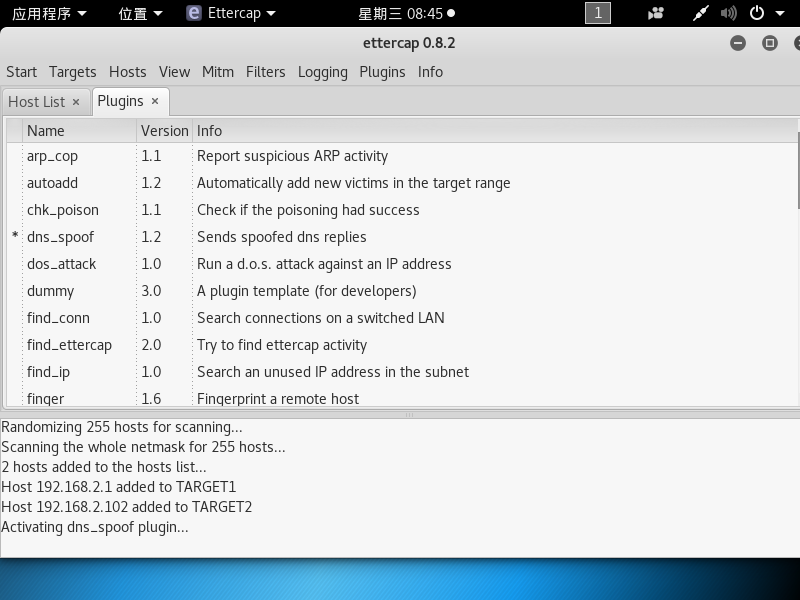

在工具栏中的host下点击扫描子网,并查看存活主机,将kali网观的ip加入Target 1,将靶机ip添加到Target 2;选择添加一个dns欺骗的插件。双击就可以使用。

先利用第一步的步骤克隆一个登录页面,然后再通过第二个实验实施DNS欺骗,接着在靶机上输入微博的网址 www.mailqq.com ,可以发现成功登录了我们的冒名网站:

# 20155337《网络对抗》Exp7 网络欺诈防范的更多相关文章

- 20155309南皓芯 网络对抗《网络攻防》 Exp1 PC平台逆向破解(5)M

实践目标 本次实践的对象是linux的可执行文件 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. 该程序同时包含另一个代码片段,getShell,会返回一个可 ...

- 20155323刘威良 网络对抗《网络攻防》 Exp1 PC平台逆向破解(5)M

实践目标 本次实践的对象是linux的可执行文件 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. 该程序同时包含另一个代码片段,getShell,会返回一个可 ...

- 2017-2018-2 20155314《网络对抗技术》Exp7 网络欺诈防范

2017-2018-2 20155314<网络对抗技术>Exp7 网络欺诈防范 目录 实验目标 实验内容 实验环境 基础问题回答 预备知识 实验步骤 1 利用setoolkit建立冒名网站 ...

- 20145236《网络对抗》Exp7 网络欺诈技术防范

20145236<网络对抗>Exp7 网络欺诈技术防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 随便连接没有设置密码的wifi的情况下比较容易受攻击,因为这样就 ...

- 20145215《网络对抗》Exp7 网络欺诈技术防范

20145215<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名 ...

- 2017-2018-2 20155303『网络对抗技术』Exp7:网络欺诈防范

2017-2018-2 『网络对抗技术』Exp7:网络欺诈防范 --------CONTENTS-------- 一.原理与实践说明 1.实践目标 2.实践内容概述 3.基础问题回答 二.实践过程记录 ...

- 20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

20145208 蔡野 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

- 20155204《网络对抗》Exp7 网络欺诈防范

20155204<网络对抗>Exp7 网络欺诈防范 一.基础问题回答 1.通常在什么场景下容易受到DNS spoof攻击 在不安全的网络环境下访问网站. 2.在日常生活工作中如何防范以上两 ...

- 20155227《网络对抗》Exp7 网络欺诈防范

20155227<网络对抗>Exp7 网络欺诈防范 实践内容(3.5分) 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建 ...

随机推荐

- Expo大作战(三)--针对已经开发过react native项目开发人员有针对性的介绍了expo,expo的局限性,开发时项目选型注意点等

简要:本系列文章讲会对expo进行全面的介绍,本人从2017年6月份接触expo以来,对expo的研究断断续续,一路走来将近10个月,废话不多说,接下来你看到内容,讲全部来与官网 我猜去全部机翻+个人 ...

- MySQL——索引优化实战

上篇文章中介绍了索引的基本内容,这篇文章我们继续介绍索引优化实战.在介绍索引优化实战之前,首先要介绍两个与索引相关的重要概念,这两个概念对于索引优化至关重要. 本篇文章用于测试的user表结构: 索引 ...

- oracle学习之pl/sql使用==转载

PLSQL循序渐进全面学习教程(全):https://blog.csdn.net/spark998/article/details/2065269

- Windows Server 2012 R2 创建AD域

前言 我们按照下图来创建第一个林中的第一个域.创建方法为先安装一台Windows服务器,然后将其升级为域控制器.然后创建第二台域控制器,一台成员服务器与一台加入域的Win8计算机. 环境 网络 ...

- java读取txt文件的2中方法---并将内容(每一行以固定的字符分割切成2段)存到map中去

#java读取txt文件的第一种方法 /** * 方法:readTxt * 功能:读取txt文件并把txt文件的内容---每一行作为一个字符串加入到List中去 * 参数:txt文件的地址 * 返回: ...

- Mysql学习第三天

mysqldump -u root -p booksdb > C:/backup/booksdb_20180316.sql # 使用mysqldump命令备份数据库中的所有表 mysqldump ...

- DevExpress07、DataNavigator、 ControlNavigator

https://documentation.devexpress.com/WindowsForms/DevExpress.XtraEditors.DataNavigator.class 1.DataN ...

- Android权限申请完全解析(一):Android自带的权限申请

1.为什么要权限申请 6.0以上就需要了,别问为什么.(不是重点,自行搜索) 2.如何进行权限申请 Android自带的权限申请 EasyPermission权限申请 Ps:EasyPermissio ...

- sdn2017 第三次作业

1.阅读: 阅读<图解openflow>第一二章(请自己查找相应书籍) 阅读文章:http://www.sdnlab.com/19777.html 阅读<重构网络>第一二章 2 ...

- Fedora29 安装 spring tool suite 4.2

下载安装包 下载地址:https://spring.io/tools 文件:STS-4.2.0.RELEASE.tar.gz 解压部署软件包 解压文件至 /opt/STS-4.2.0.RELEASE/ ...