linux及安全第二周总结——20135227黄晓妍

实验部分:

首先运行结果截图

代码分析:

Mypcb.h

/*

* linux/mykernel/mypcb.h

*

* Kernel internal PCB types

*

* Copyright (C) 2013 Mengning

*

*/

#define MAX_TASK_NUM 4

#define KERNEL_STACK_SIZE 1024*8

/* CPU-specific state of this task */

struct Thread {

unsigned long ip;

unsigned long sp;

};

typedef struct PCB{

int pid;//进程的id用pid表示

volatile long state; /* -1 unrunnable, 0 runnable, >0 stopped */ //进程状态,-1等待,0运行,>0停止

char stack[KERNEL_STACK_SIZE];//堆栈

/* CPU-specific state of this task */

struct Thread thread;

unsigned long task_entry;//入口

struct PCB *next;//进程用链表的形式链接

}tPCB;

void my_schedule(void);

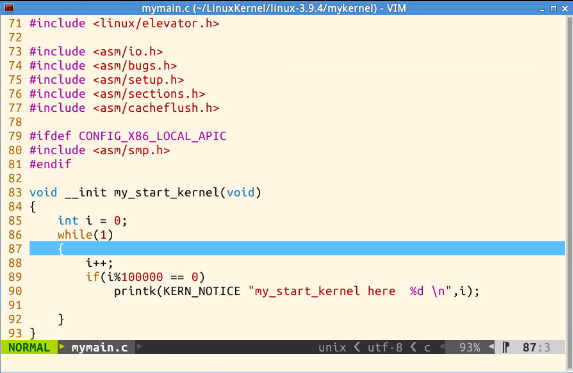

mymian.c

/*

* linux/mykernel/mymain.c

*

* Kernel internal my_start_kernel

*

* Copyright (C) 2013 Mengning

*

*/

#include <linux/types.h>

#include <linux/string.h>

#include <linux/ctype.h>

#include <linux/tty.h>

#include <linux/vmalloc.h>

#include "mypcb.h"

tPCB task[MAX_TASK_NUM];

tPCB * my_current_task = NULL;//当前task指针

volatile int my_need_sched = 0;//是否需要调度的标识

void my_process(void);

void __init my_start_kernel(void)

{

int pid = 0;

int i;

/* Initialize process 0*/

task[pid].pid = pid;//初始化0号进程

task[pid].state = 0;/* -1 unrunnable, 0 runnable, >0 stopped *///状态是运行

task[pid].task_entry = task[pid].thread.ip = (unsigned long)my_process;//入口是myprocess

task[pid].thread.sp = (unsigned long)&task[pid].stack[KERNEL_STACK_SIZE-1];//堆栈栈顶

task[pid].next = &task[pid];//刚启动时只有它自己,所以next也指向它自己

/*fork more process *///创建更多进程

for(i=1;i<MAX_TASK_NUM;i++)

{

memcpy(&task[i],&task[0],sizeof(tPCB));//把0号进程的状态复制给下一个进程

task[i].pid = i;//初始化刚创建的进程

task[i].state = -1;

task[i].thread.sp = (unsigned long)&task[i].stack[KERNEL_STACK_SIZE-1];//新进程的堆栈

task[i].next = task[i-1].next;//指向下一个进程

task[i-1].next = &task[i];//新进程放在链表的尾部

}

/* start process 0 by task[0] *///开始执行0号进程

pid = 0;

my_current_task = &task[pid];

asm volatile(//此处为嵌入式汇编代码

"movl %1,%%esp\n\t" /* set task[pid].thread.sp to esp *///将thread.sp复制给esp

"pushl %1\n\t" /* push ebp *///当前栈是空的,esp=ebp,所以压栈sep就是压栈ebp

"pushl %0\n\t" /* push task[pid].thread.ip *///将ip压栈

"ret\n\t" /* pop task[pid].thread.ip to eip *///将ip弹栈,即myprocess的头部,也就是0号进程正式开始启动

"popl %%ebp\n\t"//弹栈

:

: "c" (task[pid].thread.ip),"d" (task[pid].thread.sp) /* input c or d mean %ecx/%edx*///c是%0,即为ip;d是%1,即为sp.

);

} //内核初始化完成,0号进程开始执行

void my_process(void)

{

int i = 0;

while(1)

{

i++;

if(i%10000000 == 0)

{

printk(KERN_NOTICE "this is process %d -\n",my_current_task->pid);

if(my_need_sched == 1) //1为需要调度

{

my_need_sched = 0;

my_schedule();

}

printk(KERN_NOTICE "this is process %d +\n",my_current_task->pid);

}

}

}

Myinterrupt

/*

* linux/mykernel/myinterrupt.c

*

* Kernel internal my_timer_handler

*

* Copyright (C) 2013 Mengning

*

*/

#include <linux/types.h>

#include <linux/string.h>

#include <linux/ctype.h>

#include <linux/tty.h>

#include <linux/vmalloc.h>

#include "mypcb.h"

extern tPCB task[MAX_TASK_NUM];

extern tPCB * my_current_task;

extern volatile int my_need_sched;

volatile int time_count = 0;

/*

* Called by timer interrupt.

* it runs in the name of current running process,

* so it use kernel stack of current running process

*/

void my_timer_handler(void)//时间片切换

{

#if 1

if(time_count%1000 == 0 && my_need_sched != 1)

{

printk(KERN_NOTICE ">>>my_timer_handler here<<<\n");

my_need_sched = 1;//调度

}

time_count ++ ;

#endif

return;

}

void my_schedule(void)//

{

tPCB * next;//下一个进程模块

tPCB * prev;//正在执行的进程模块

if(my_current_task == NULL

|| my_current_task->next == NULL)

{

return;

}

printk(KERN_NOTICE ">>>my_schedule<<<\n");

/* schedule */

next = my_current_task->next;

prev = my_current_task;

if(next->state == 0)/* -1 unrunnable, 0 runnable, >0 stopped *///切换进程

{

/* switch to next process */

asm volatile(

"pushl %%ebp\n\t" /* save ebp */

"movl %%esp,%0\n\t" /* save esp *///存到内存的prev->thread.sp

"movl %2,%%esp\n\t" /* restore esp *///存到内存的next->thread.sp

"movl $1f,%1\n\t" /* save eip */ //标号1: 的位置放在内存的prev->thread.ip

"pushl %3\n\t" //存到内存的next->thread.ip

"ret\n\t" /* restore eip */

"1:\t" /* next process start here */

"popl %%ebp\n\t"

: "=m" (prev->thread.sp),"=m" (prev->thread.ip)

: "m" (next->thread.sp),"m" (next->thread.ip)

);

my_current_task = next;

printk(KERN_NOTICE ">>>switch %d to %d<<<\n",prev->pid,next->pid);

}

Else//切换到新进程

{

next->state = 0;

my_current_task = next;

printk(KERN_NOTICE ">>>switch %d to %d<<<\n",prev->pid,next->pid);

/* switch to new process */

asm volatile(

"pushl %%ebp\n\t" /* save ebp */

"movl %%esp,%0\n\t" /* save esp */

"movl %2,%%esp\n\t" /* restore esp */

"movl %2,%%ebp\n\t" /* restore ebp */

"movl $1f,%1\n\t" /* save eip */

"pushl %3\n\t"

"ret\n\t" /* restore eip */

: "=m" (prev->thread.sp),"=m" (prev->thread.ip)

: "m" (next->thread.sp),"m" (next->thread.ip)

);

}

return;

}

总结部分:

本周要点:

- 计算机的三大法宝:存储程序计算机;函数调用堆栈;中断机制

- 堆栈

最原始的计算机是没有堆栈的概念的,出现高级语言以后才有了堆栈。堆栈是记录路径和参数的空间。

函数调用框架

传递参数(只适用于32位的x86)

保存返回地址

提供局部变量空间

3.堆栈寄存器

esp,堆栈栈顶指针,stack pointer

eip, 堆栈基址指针,base pointer

4.堆栈操作

push,压栈减4字节

pop,弹栈加4字节

5.其他寄存器

eip,不管是顺序执行,还是跳转,分支,都总是指向下一条应该执行的语句。

call,将当前eip的值压栈,并将eip的值改为函数入口的下一条指令的地址值。

ret,将eip的值弹栈放入eip中。

6.建立函数堆栈框架

push %ebp

movl %esp,%ebp

拆除函数堆栈框架

movl %ebp.%esp

pop %ebp

7.重点理解myinterruput.c里进程切换的代码。(切换进程指的是下一个切换上执行的进程)

分成两种情况,第一种是切换到的进程是执行过的进程,第二种是切换到的进程是新进程。首先第一种,先将当前进程的ebp压栈,然后将当前进程的栈顶指针esp保存到链表结构当前进程prev->thread.sp中,再将链表中切换的进程的next->thread.sp 复制给栈顶指针esp.将链表中当前进程prev->thread.ip存入函数的入口的值,再将切换进程的next->thread.ip压栈。然后第二种,先建好链表,再执行上述过程。

linux及安全第二周总结——20135227黄晓妍的更多相关文章

- linux及安全第八周总结——20135227黄晓妍

实验部分 实验环境搭建 -rm menu -rf git clone https://github.com/megnning/menu.git cd menu make rootfs qemu -ke ...

- linux及安全第七周总结——20135227黄晓妍

实验部分 首先clone最新的menu 我们可以看到,test.c里多了一个exec的功能,它的代码和fork基本一致,多了一项加载hello rootfs也有一些变化 执行一下exec 让我们启动一 ...

- linux安全第一周总结——20135227黄晓妍

实验部分: 我将源代码做了修改,将其中一个数字修改为我学号27 2.在实验楼环境下将其保存为text.c并将其编译,得到text.s 3.将.开头的多余的语句删去了之后,我得到了32位环境的汇编代码 ...

- linux及安全第三周总结——20135227黄晓妍

总结部分: Linux内核源代码: Arch 支持不同cpu的源代码:主要关注x86 Init 内核启动的相关代码:主要关注main.c,整个Linux内核启动代码start_kernel函数 K ...

- linux及安全第六周总结——20135227黄晓妍

总结部分: 操作系统内核三大功能: 进程管理,内存管理,文件系统 最核心的是进程管理 为了管理,首先要对每一个进程进行描述.进程描述符提供了所有内核需要了解的信息. 进程控制模块:task_struc ...

- linux及安全第五周总结——20135227黄晓妍

(注意:本文总结备份中有较多我手写笔记的图片,其中重要的部分打出来了.本文对分析system_call对应的汇编代码的工作过程,系统调用处理过程”的理解,以及流程图都写在实验部分.) 实验部分 使用g ...

- linux及安全第四周总结——20135227黄晓妍

总结部分: 用户态和内核态: 前提知识:cpu有几种不同指令执行的级别 用户态:代码的掌控范围受限制 内核态:高级别,代码课执行特权指令,访问任意物理地址. 权限设置的意义:没有的话,系统容易啊崩溃, ...

- linux及安全期中总结——20135227黄晓妍

Linux及安全期中总结 黄晓妍 原创作品转载请注明出处 <Linux内核分析>MOOC课程http://mooc.study.163.com/course/USTC-1000029000 ...

- linux及安全《Linux内核设计与实现》第二章——20135227黄晓妍

第二章:从内核出发 2.1获取源代码 2.1.1使用git Git:内核开发者们用来管理Linux内核源代码的控制系统. 我们使用git来下载和管理Linux源代码. 2.1.2安装内核源代码(如果使 ...

随机推荐

- 160428、JavaScript知识总结—cookie及其应用

一.cookie基本介绍 cookie是document的对象.cookie可以使得JavaScript代码能够在用户的硬盘上持久地存储数据,并且能够获得以这种方式存储的数据.cookie还可以用于客 ...

- 160316、实时处理oracle数据库中表的数据变化

http://blog.csdn.net/as339000204/article/details/45390727 近期接受项目需求,需要实时处理oracle数据库中表的数据变化,首先想到的是 ...

- 报错分析---->jsp自定义标签:类cannot be resolved to a type

这个困扰我一个晚上,仔细上网查阅发现,主要是因为jsp自定义标签要用到的这个jsp-api.jar的问题 这是我eclipes中的jar: 然而jsp-api.jar这个jar在tomcat中也有(报 ...

- cocoapod 最新安装使用步骤

cocoapod 最新安装使用步骤 安装 1.sudo gem update (2个-)system :更新你的gem system至最新 2.gem sources (2个-)remove htt ...

- 为ElasticSearch添加HTTP基本认证 https://github.com/Asquera/elasticsearch-http-basic/releases

ES的HTTP连接没有提供任何的权限控制措施,一旦部署在公共网络就容易有数据泄露的风险,尤其是加上类似elasticsearch-head这样友好的前端界面,简直让你的数据瞬间裸奔在黑客的眼皮底下.项 ...

- 十个技巧迅速提升JQuery性能

本文提供即刻提升你的脚本性能的十个步骤.不用担心,这并不是什么高深的技巧.人人皆可运用!这些技巧包括: 使用最新版本 合并.最小化脚本 用for替代each 用ID替代class选择器 给选择器指定前 ...

- 饭卡---hdu2546(01背包)

题目链接:http://acm.hdu.edu.cn/showproblem.php?pid=2546 这是一个变形的01背包问题,首先如果金额小于5元,剩余金额不变,为已有金额.如果大于等于5元 我 ...

- Cyclic Nacklace ---hdu3746(循环节,kmp)

题目链接:http://acm.hdu.edu.cn/showproblem.php?pid=3746 给你一个字符串,让你在后面加尽量少的字符,使得这个字符串成为一个重复串. abca---添加bc ...

- Redis for Python开发手册

redis基本命令 String Set set(name, value, ex=None, px=None, nx=False, xx=False) 在Redis中设置值,默认,不存在则创建,存在则 ...

- centos删除乱码名称的文件

常规方法rm已经木有办法删除该文件了. 原理: 当文件名为乱码的时候,无法通过键盘输入文件名,所以在终端下就不能直接利用rm,mv等命令管理文件了.但是每个文件都有一个i节点号,可以通过i节点号来管理 ...