任意文件下载漏洞的接口URL构造分析与讨论

文件下载接口的URL构造分析与讨论

某学院的文件下载接口

http://www.****.edu.cn/item/filedown.asp?id=76749&Ext=rar&fname=filedown.rar

参数分析:

id资源的idExt资源的文件下载格式fname文件下载后的名字

逻辑原理:

发送参数给filedown.asp,asp文件接收参数id的值并从数据库查询对于ID资源的URL地址,并且下载;按照ext格式进行下载返回,按照fname对下载返回的文件命名。

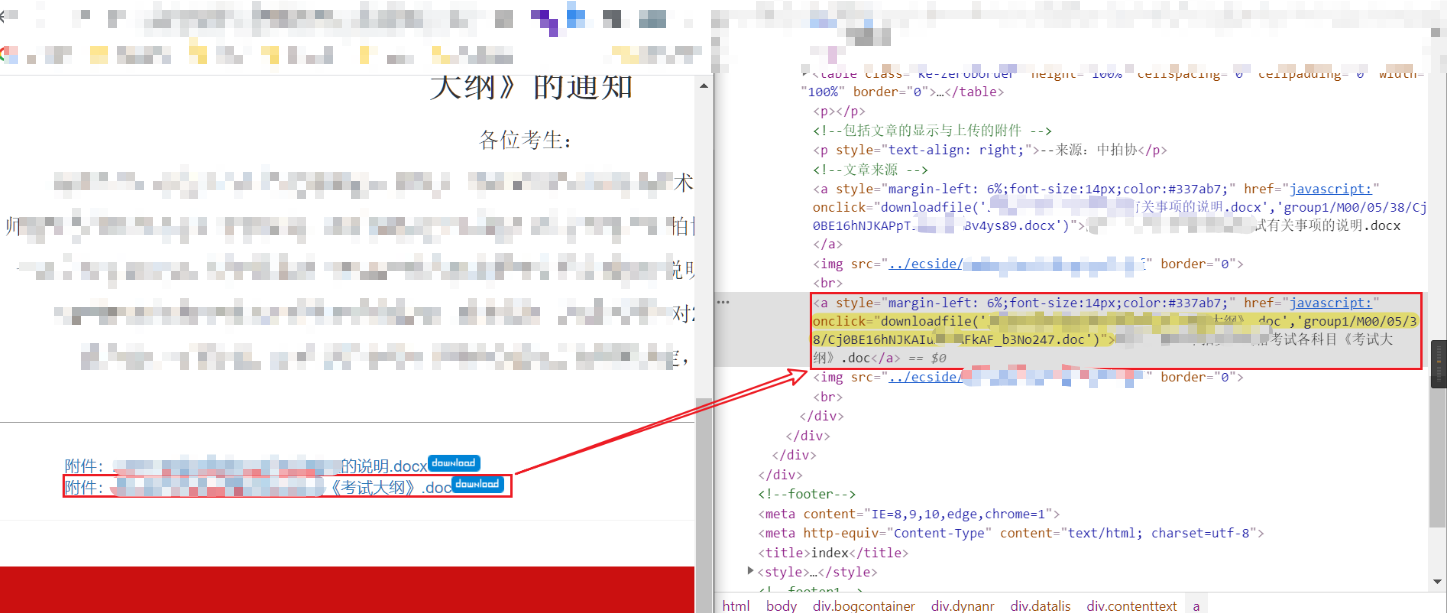

某协会文件下载接口

http://www.****.org.cn/content/download.do?filename=test.doc&url=group1/M00/05/38/Cj0BE16hNJKAIuAEAAFkAF_b3No247.doc

参数分析:

filename文件下载后的名字url文件的下载路径

通过页面的标签分析,我们寻找到downloadfile()函数,我们调用该函数,我们则成功的下载了该函数,我们综合分析该URL地址:

http://www.****.org.cn/content/download.do?filename=test.doc&url=group1/M00/05/38/Cj0BE16hNJKAIuAEAAFkAF_b3No247.doc

filename文件下载后的名字

url文件的下载路径

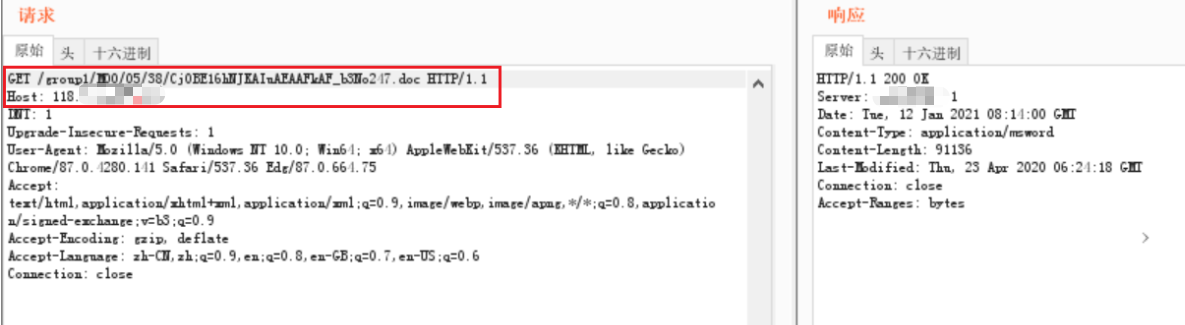

分析得知group1/M00/05/38/Cj0BE16hNJKAIuAEAAFkAF_b3No247.doc是该文件的一个“相对”路径,但我们不知道这个路径的全部,于是我们测试一下:

http://www.****.org.cn/group1/M00/05/38/Cj0BE16hNJKAIuAEAAFkAF_b3No247.doc

结果是不尽人意的。

根据开发的习惯,通常这类的文件资源都会放到同一个路径位置,于是我们去寻找该站点的文件资源(比如:声音、图片、视频);果然,找到了这样的一个地址:

http://118.***.**.***:80/group1/M00/07/15/Cj0BE18NZcyAAI-uAAEGa1djidw254.jpg

仔细一看和我们之前DOC文件的路径大致相同,于是我们“动手”吧:

http://118.***.**.***:80/group1/M00/05/38/Cj0BE16hNJKAIuAEAAFkAF_b3No247.doc

成功,我们现在确定了该文件的位置,在接下来就是一步一步的构造POC:

http://118.***.**.***:80/../../../../../../../../../../etc/passwd

Payload:

url=../../../../../../../etc/passwd

在不继续追究讨论如果突破的前提下,我分析就到此了;不过细心的人已经发现,文件资源存放的服务器和网站并不在同一台机器中,也就是说,我们的"任意文件下载"并无法直接危害到网站,这也是一种有效的预防措施。(突破失败)

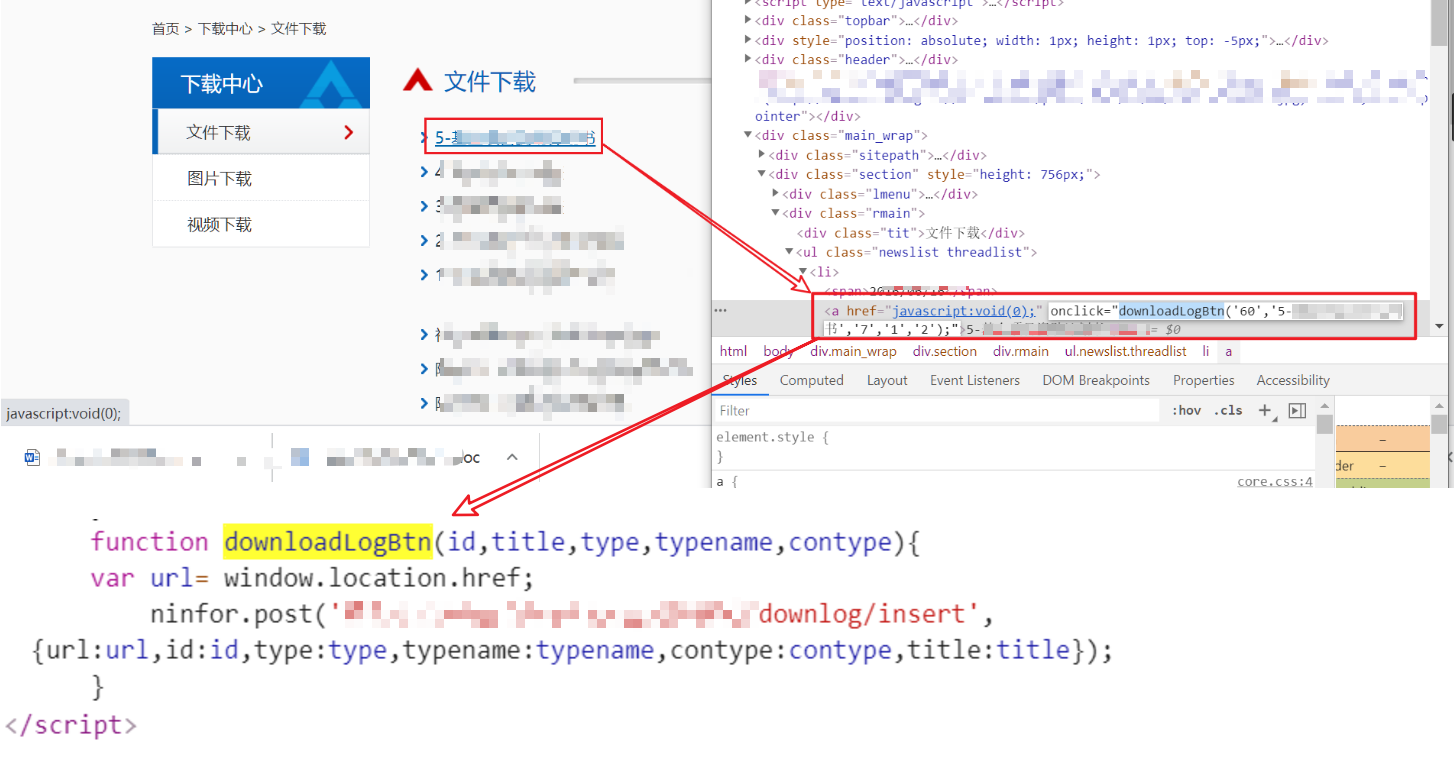

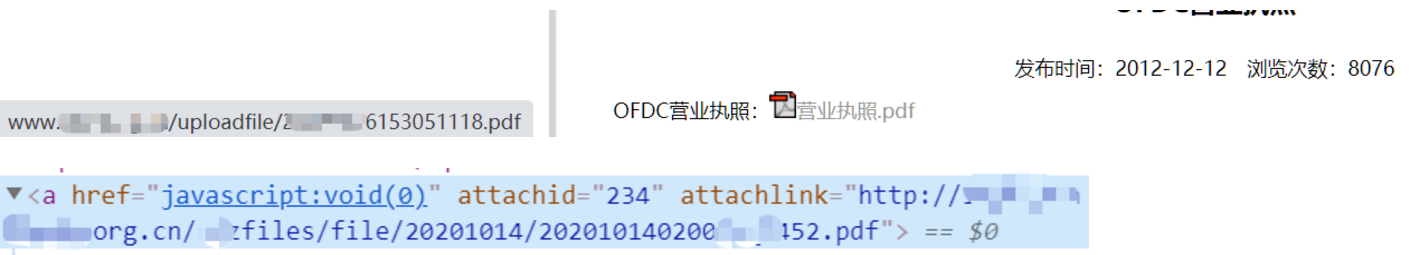

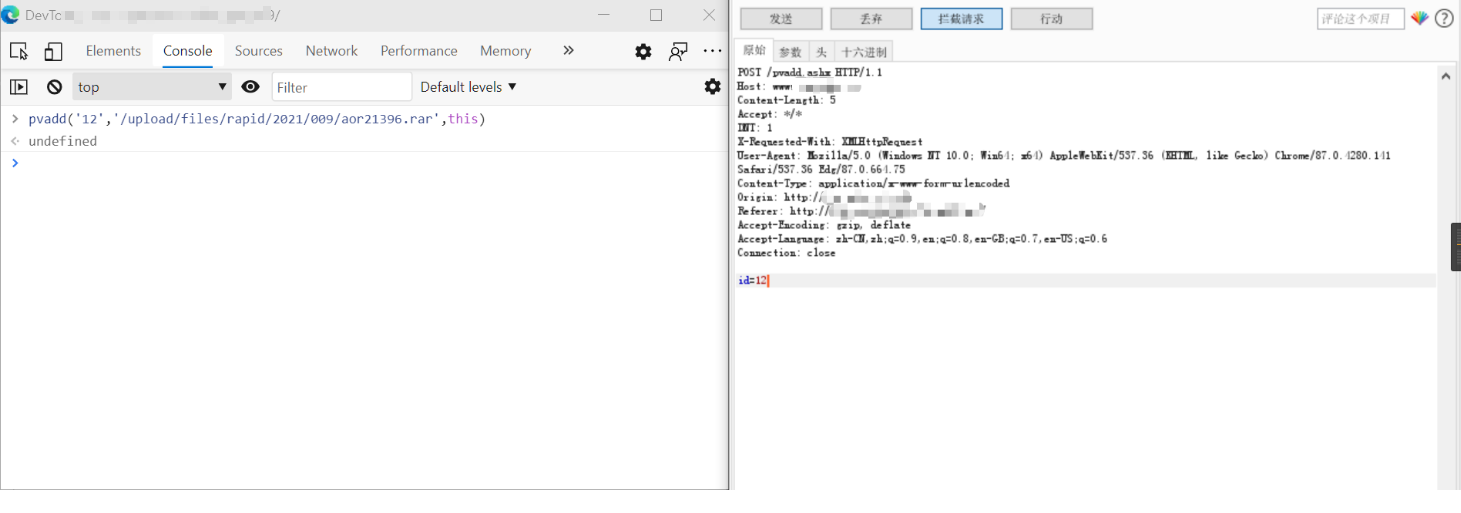

某基金会文件下载处接口URL和数据包

http://www.****.org.cn//downlog/insert

ninfor.js

POST //downlog/insert HTTP/1.1

Host: www.****.org.cn

Content-Length: 187

Cache-Control: max-age=0

Origin: http://www.****.org.cn

Upgrade-Insecure-Requests: 1

DNT: 1

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/87.0.4280.141 Safari/537.36 Edg/87.0.664.75

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Referer: http://www.****.org.cn/front/download/list/1

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9,en;q=0.8,en-GB;q=0.7,en-US;q=0.6

Cookie: JSESSIONID=70C46A039204087FEA92625A1FBBBA22; tq_current_visit_time=1610441247471; tracqinfo={r$"241470177168012"#ct$1#tt$0#lv$"2021-1-12^2C16^3A47^3A28"#lt$""#pu$""#cn$""#ib$0#bt$0#lb$1610441248270#ci$""#cr$""#pt$""}

Connection: close

url=http://www.****.org.cn/front/download/list/1&id=60&type=7&typename=1&contype=2&title=5-******

分析post的数据,可以发现,id参数是索引文件的关键参数。

某律师事务所网站的文件下载处URL

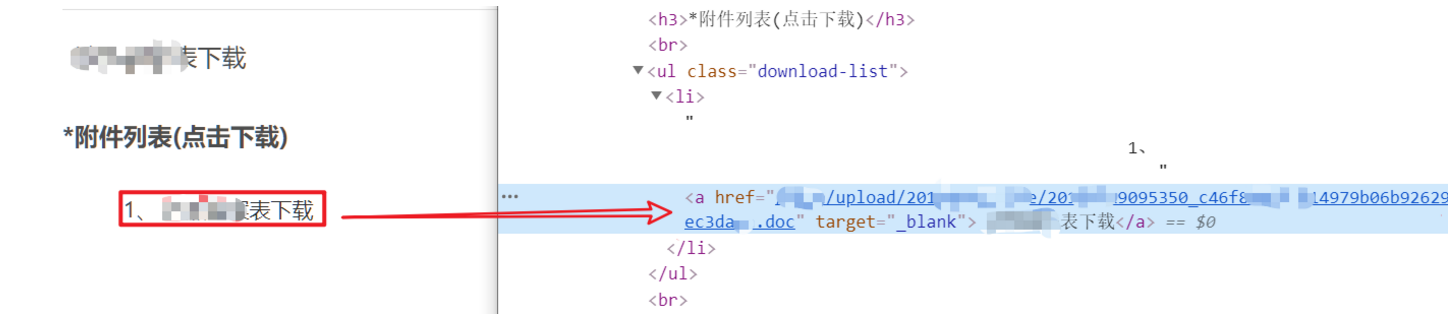

这是多数网站采用的文件下载的方式方法,该方法就是通过<a href="****"/>来下载某个目录下的文件,该方法时最低技术水平的有效方法,当然了,在信安测试,为了放置目录资料被有效的遍历,都会要求将所有上传的文件重命名保存。

此类的文件下载URL构造,数不胜数。

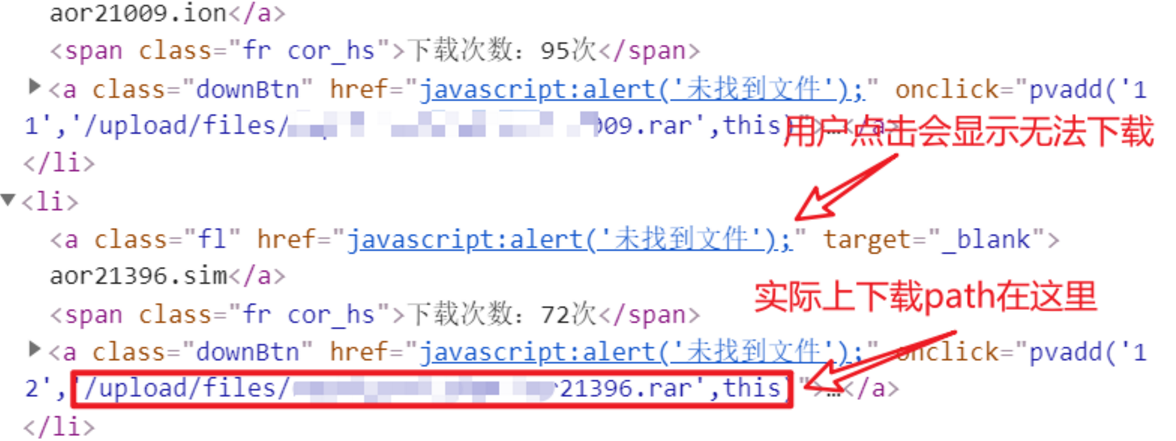

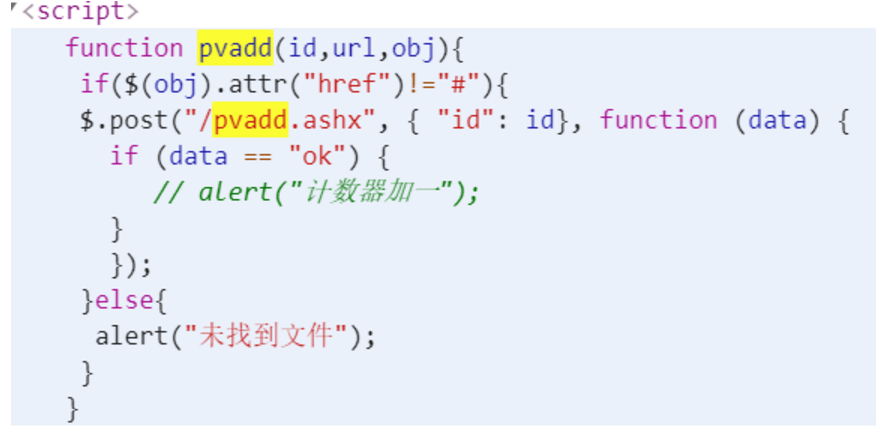

还有一些喜欢“捉迷藏”的文件下载URL:

结束语

上述的文件下载URL构造,就是我在近期挖掘“任意文件下载”一类漏洞常见的构造方式;通常来说,此类的URL构造类似于“<a/>”标签,都具有一种比较难有方法的;而对于使用id参数值进行文件下载,往往是采用“SQL注入”的方式来进行突破,但这就并不是“任意文件下载”了,以为以id作为唯一文件下载索引方式的URL,是无法构造出下载约定计划以外的文件;当然了最有可能存在“任意文件下载”漏洞的URL就是“某协会文件下载接口”中的那类URL,它是通过我们给脚本文件传递一个path来下载该path指向的文件,本文中的对象,它采用了不同的服务器,无法通过任意文件下载来突破网站,除此之外,还有的则是采用“第三方”存放资源,只可惜我在撰写本文时,浏览众多网站并没有找到相关的。

讨论

2021/01/13

个人认为,目前我所遇到的所有文件下载的URL构造,无非通过三类:

直接使用a标签指向资源路径位置,此类URL极难形成任意文件下载。

后端采用数据库的ID索引方式,每一个ID指向一个资源path,在后端执行path获取和下载,最大程度的减少意料之外的资源paht和恶意URL的出现,不过与此同时写需要加强SQL防注入。

向文件下载的download接口传递一个"URL/Path",接口向该地址的文件资源发起下载并返回给当前位置;这类方式是最容易出现“任意文件下载”危害的,所以不建议采用此类。

任意文件下载漏洞的接口URL构造分析与讨论的更多相关文章

- 【代码审计】XYHCMS V3.5任意文件下载漏洞分析

0x00 环境准备 XYHCMS官网:http://www.xyhcms.com/ 网站源码版本:XYHCMS V3.5(2017-12-04 更新) 程序源码下载:http://www.xyhc ...

- 【代码审计】ThinkSNS_V4 任意文件下载漏洞分析

0x00 环境准备 ThinkSNS官网:http://www.thinksns.com 网站源码版本:ThinkSNS V4 更新时间:2017-09-13 程序源码下载:http://www ...

- 【代码审计】EasySNS_V1.6 前台任意文件下载漏洞分析

0x00 环境准备 EasySNS官网:http://www.imzaker.com/ 网站源码版本:EasySNS极简社区V1.60 程序源码下载:http://es.imzaker.com/i ...

- 【代码审计】CLTPHP_v5.5.3后台任意文件下载漏洞分析

0x00 环境准备 CLTPHP官网:http://www.cltphp.com 网站源码版本:CLTPHP内容管理系统5.5.3版本 程序源码下载:https://gitee.com/chich ...

- 代码审计-(Ear Music).任意文件下载漏洞

0x01 代码分析 后台地址:192.168.5.176/admin.php admin admin 安装后的界面 在后台发布了一首新歌后,前台点进去到一个“下载LRC歌词”功能点的时候发现是使用re ...

- PHP代码审计笔记--任意文件下载漏洞

在文件下载操作中,文件名及路径由客户端传入的参数控制,并且未进行有效的过滤,导致用户可恶意下载任意文件. 0x01 客户端下载 常见于系统中存在文件(附件/文档等资源)下载的地方. 漏洞示例代码: ...

- dzzoffice 任意文件下载漏洞分析

dzzoffice 任意文件下载 \updload\dzz\system\save.php第72行开始: elseif($_GET['do']=='move'){ $obz=trim($_ ...

- 代码审计-phpcms9.6.2任意文件下载漏洞

漏洞文件: phpcms\modules\content\down.php 1.在download函数中对文件的校验部分 首先 if(preg_match('/(php|phtml|php3|php4 ...

- 代码审计之Finecms任意文件下载漏洞

PS:该漏洞已被公布,只是学习.故自己跟着大佬的步伐审计. 文件地址:\controllers\ApiController.php Line 57 public function downAction ...

随机推荐

- CF1400G - Mercenaries

1400G - Mercenaries 考场上想到枚举,但是只想到了 \(2 ^ m\) 枚举矛盾,然后用 NOI Online 2 游戏 类似的容斥掉,结果式子推着推着就复杂度爆了 wtcl. (U ...

- 谷歌SameSite策略

当我新下载谷歌80.x版本的时候,访问一个系统(内嵌跳转到其他系统的iframe),跳转过去没有携带cookie,以前版本的谷歌浏览器是可以的,控制台提示SameSite策略,给阻止了cookie携带 ...

- 数组问题:a[i][j] 和 a[j][i] 有什么区别?

本文以一个简单的程序开头--数组赋值: int LEN = 10000; int[][] arr = new int[LEN][LEN]; for (int i = 0; i < LEN; i+ ...

- CentOS7搭建Hadoop-3.3.0集群手记

前提 这篇文章是基于Linux系统CentOS7搭建Hadoop-3.3.0分布式集群的详细手记. 基本概念 Hadoop中的HDFS和YARN都是主从架构,主从架构会有一主多从和多主多从两种架构,这 ...

- centos7下安装iostat命令

[root@node01 yum.repos.d]# yum intall -y sysstat Loaded plugins: fastestmirror No such command: inta ...

- Mysql常用函数合集

1. 字符函数 length(获取字节数,UTF-8编码中 一个汉字占3个字节,GBK编码中一个汉字占2个字节) select length('abc'); #结果:3 select length(' ...

- ss命令结合zabbix对socket做监控

本文为博客园作者所写: 一寸HUI,个人博客地址:https://www.cnblogs.com/zsql/ 最近天冷了,socket也出问题了,一直没有做监控,现在就把监控加起来,目前我们使用的有z ...

- 通过镜像下载最新Android源码

参考了这两篇博客: http://blog.sina.com.cn/s/blog_70b9730f01016peg.html http://www.cnblogs.com/act262/p/41790 ...

- 闭关修炼180天--手写IOC和AOP(xml篇)

闭关修炼180天--手写IOC和AOP(xml篇) 帝莘 首先先分享一波思维导图,涵盖了一些Spring的知识点,当然这里并不全面,后期我会持续更新知识点. 在手写实现IOC和AOP之前(也就是打造一 ...

- Elasticsearch 学习二(请求流程).

一.写入数据 1.ES 的任意节点都可以作为协调(Coordinating)节点接受请求(包括新建.索引或者删除请求),每个节点都知道集群中任一文档位置: 2.协调节点会通过 routing 字段计算 ...