kali linux之搜索引擎Shodan

搜索引擎:

公司新闻动态,重要雇员信息

机密文档/网络拓扑

用户名密码

目标系统软硬件技术架构

Shodan:搜索联网的设备(iot)https://www.shodan.io/

banner:http,ftp,telnet,ssh

常见语法:

net:搜索指定的IP地址或子网(192.168.1.1 192.168.2.0/24)

country:搜索指定的国家(CN,US,JP)

city:搜索指定的城市(beijing,kunming)

port:搜索指定的端口(22,80,53,3306)

OS:搜索指定的操作系统(windows,linux,)

hostname:搜索指定的主机或域名(baidu.com,223.5.5.6)

org:搜索指定的组织或公司(baidu,google)

isp:搜索指定的ISP供应商(china telecom)

version:搜索指定的软件版本(7.0)

server:搜索服务类型(apache,tomcat,nginx,iis,mysql.....)

实例:

搜索位于中国,北京的linux设备,而且端口是22

搜索状态码为200 OK 且位于日本的huawei设备

——————————————————————————————————————————————————————————————————————

Google Hacking

Google Hacking的所有内容来自:https://blog.csdn.net+/qq_36119192/article/details/84029809(因为我没有ssr只能借鉴一下这位老哥的)

利用谷歌搜索的强大,来在浩瀚的互联网中搜索到我们需要的信息。轻量级的搜索可以搜素出一些遗留后门,不想被发现的后台入口,中量级的搜索出一些用户信息泄露,源代码泄露,未授权访问等等,重量级的则可能是mdb文件下载,CMS 未被锁定install页面,网站配置密码,php远程文件包含漏洞等重要信息。

利用Google搜索我们想要的信息,需要配合谷歌搜索引擎的一些语法:

逻辑与:and

逻辑或: or

逻辑非: -

完整匹配:"关键词"

通配符:* ?

intext:

寻找正文中含有关键字的网页,例如: intext:后台登录 将只返回正文中包含 后台登录 的网页

intitle:

寻找标题中含有关键字的网页,例如: intitle:后台登录 将只返回标题中包含 后台登录 的网页,intitle:后台登录 密码 将返回标题中包含黑客而正文中包含中国的网页

allintitle:

用法和intitle类似,只不过可以指定多个词,例如: alltitle:后台登录 管理员 将返回标题中包含黑客 和中国的网页

inurl:

将返回url中含有关键词的网页:例如:inurl:Login 将返回url中含有 Login 的网页

查找管理员登录页面

查找后台数据库管理页面

allinurl:

用法和inurl类似,只不过可以指定多个词,例如:inurl:Login admin 将返回url中含有 Login 和 admin 的网页

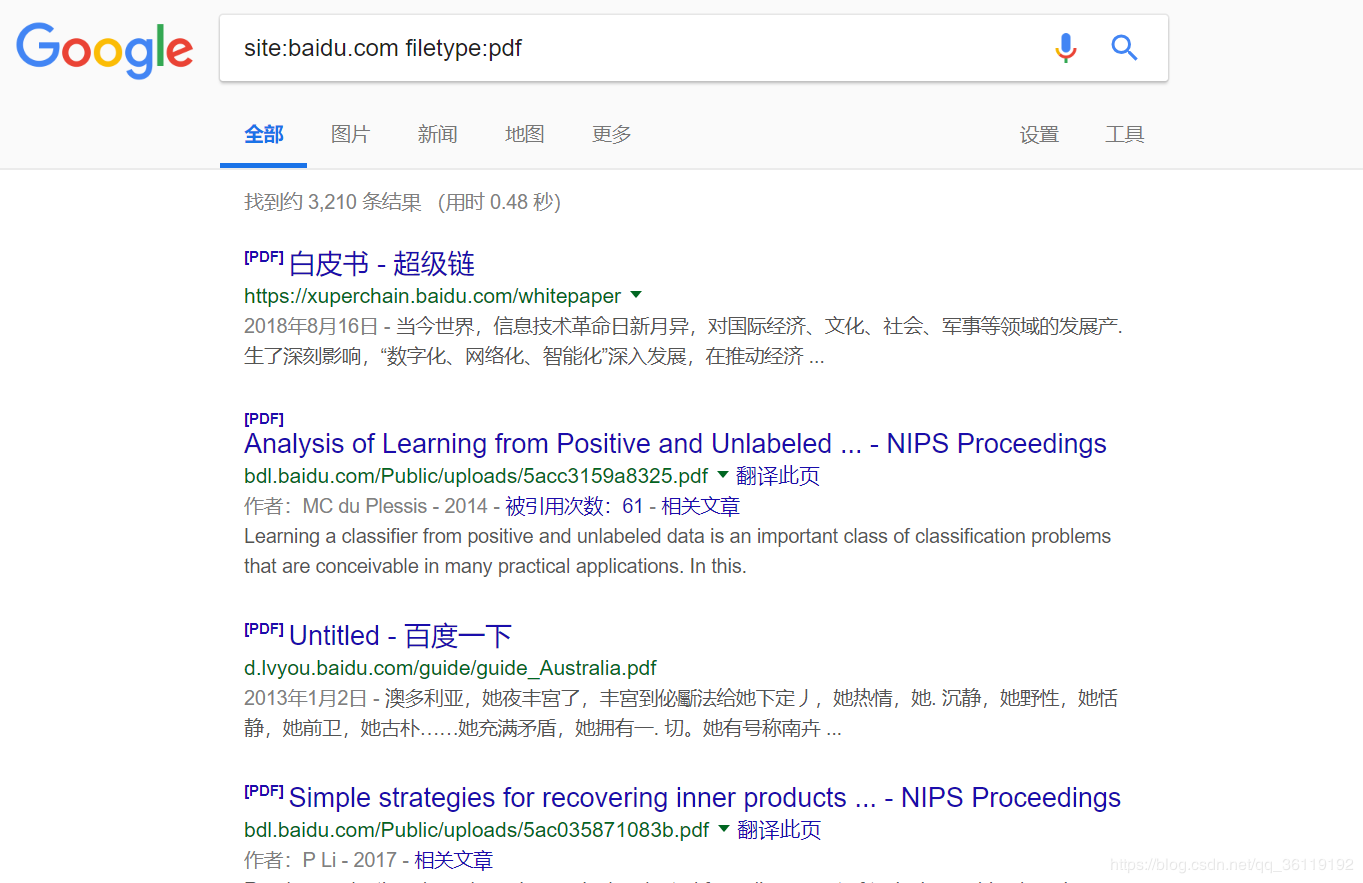

site:

指定访问的站点,例如: site:baidu.com inurl:Login 将只在baidu.com 中查找url中含有 Login的网页

filetype:

指定访问的文件类型,例如:site:baidu.com filetype:pdf 将只返回baidu.com站点上文件类型为pdf的网页

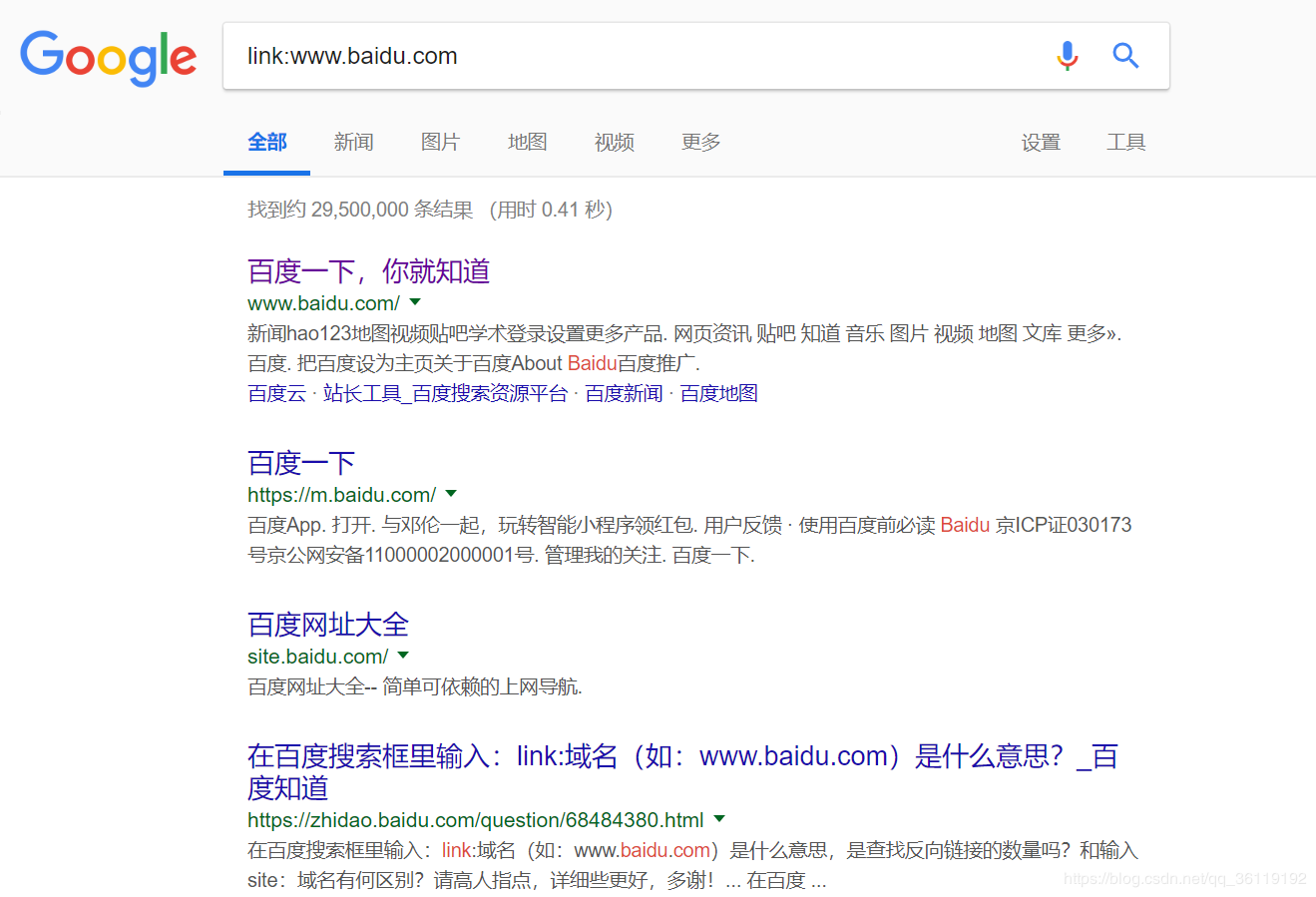

link:

指定链接的网页,例如:link:www.baidu.com 将返回所有包含指向 www.baidu.com 的网页

related:

相似类型的网页,例如:related:www.llhc.edu.cn 将返回与 www.llhc.edu.cn 相似的页面,相似指的是网页的布局相似

cache:

网页快照,谷歌将返回给你他存储下来的历史页面,如果你同时制定了其他查询词,将在搜索结果里以高亮显示,例如:cache:www.hackingspirits.com guest ,将返回指定网站的缓存,并且正文中含有guest

info:

返回站点的指定信息,例如:info:www.baidu.com 将返回百度的一些信息

define:

返回某个词语的定义,例如:define:Hacker 将返回关于Hacker的定义

phonebook:

电话簿查询美国街道地址和电话号码信息。例如:phonebook:Lisa+CA 将返回名字里面包含Lisa并住在加州的人的所有名字

查找网站后台

site:xx.com intext:管理

site:xx.com inurl:login

site:xx.com intitle:后台

查看服务器使用的程序

site:xx.com filetype:asp

site:xx.com filetype:php

site:xx.com filetype:jsp

site:xx.com filetype:aspx

查看上传漏洞

site:xx.com inurl:file

site:xx.com inurl:load

Index of

利用 Index of 语法去发现允许目录浏览的web网站,就像在本地的普通目录一样。下面是一些有趣的查询:

index of /admin

index of /passwd

index of /password

index of /mail

"index of /" +passwd

"index of /" +password.txt

"index of /" +.htaccess

"index of /root"

"index of /cgi-bin"

"index of /logs"

"index of /config"

而上面这些命令中用的最多的就是 inurl: ,利用这个命令,可以查到很多意想不到的东西

利用 allinurl:winnt/system32/ 查询:列出的服务器上本来应该受限制的诸如“system32” 等目录,如果你运气足够好,你会发现“system32” 目录里的“cmd.exe” 文件,并能执行他,接下来就是提升权限并攻克了。

查询 allinurl:wwwboard/passwd.txt 将列出所有有“WWWBoard Password vulnerability”漏洞的服务器,阅读更多请参见下面链接。

查询 inurl:.bash_history 将列出互联网上可以看见 “inurl:.bash_history” 文件的服务器。这是一个命令历史文件,这个文件包含了管理员执行的命令,有时会包含一些敏感信息比如管理员键入的密码。

查询 inurl:config.txt 将看见网上暴露了“inurl:config.txt”文件的服务器,这个文件包含了经过哈希编码的管理员的密码和数据库存取的关键信息。

还有一些其他一些使用“inurl:”和“allinurl:”查询组合的例子

inurl:admin filetype:txt

inurl:admin filetype:db

inurl:admin filetype:cfg

inurl:mysql filetype:cfg

inurl:passwd filetype:txt

inurl:”wwwroot/*.”

inurl:adpassword.txt

inurl:webeditor.php

inurl:file_upload.php

inurl:gov filetype:xls “restricted”

index of ftp +.mdb allinurl:/cgi-bin/ +mailto

友情链接 http://www.cnblogs.com/klionsec

http://www.feiyusafe.cn

kali linux之搜索引擎Shodan的更多相关文章

- Kail Linux渗透测试教程之ARP侦查Netdiscover端口扫描Zenmap与黑暗搜索引擎Shodan

Kail Linux渗透测试教程之ARP侦查Netdiscover端口扫描Zenmap与黑暗搜索引擎Shodan ARP侦查工具——Netdiscover Netdiscover是一个主动/被动的AR ...

- Kali Linux信息收集工具

http://www.freebuf.com/column/150118.html 可能大部分渗透测试者都想成为网络空间的007,而我个人的目标却是成为Q先生! 看过007系列电影的朋友,应该都还记得 ...

- kali linux工具--信息批量收集工具theharvester

在渗透测试早期阶段,安全人员往往需要从互联网快速获取目标的一些信息,以确认测试目标的概况.为了满足这个需求,Kali Linux提供了theharvester工具.该工具可以搜索引擎.社交网站获取目标 ...

- Kali Linux渗透测试实战 2.1 DNS信息收集

目录 2.1 DNS信息收集1 2.1.1 whois查询3 2.1.2 域名基本信息查询4 Dns服务器查询4 a记录查询4 mx记录查询5 2.1.3 域名枚举5 fierse 5 dnsdict ...

- Kali Linux渗透测试实战 1.3 渗透测试的一般化流程

1.3 渗透测试的一般化流程 凡事预则立,不预则废,做任何事情都要有一个预先的计划.渗透测试作为测试学科的一个分支,早已形成了完整的方法论.在正式开始本书的实践教学章节之前,我也想谈一谈使用Kali ...

- Kali Linux信息收集工具全集

001:0trace.tcptraceroute.traceroute 描述:进行路径枚举时,传统基于ICMP协议的探测工具经常会受到屏蔽,造成探测结果不够全面的问题.与此相对基于TCP协议的探测,则 ...

- kali linux学习笔记之系统定制及优化(附:中文输入法设置)

fix update flash plugin on kali rolling author:@kerker 0x00设置软件源 root@kali:~# vim /etc/apt/sources.l ...

- Kali Linux信息收集工具全

可能大部分渗透测试者都想成为网络空间的007,而我个人的目标却是成为Q先生! 看过007系列电影的朋友,应该都还记得那个戏份不多但一直都在的Q先生(由于年级太长目前已经退休).他为007发明了众多神奇 ...

- Web信息收集之搜索引擎-Shodan Hacking

Web信息收集之搜索引擎-Shodan Hacking 一.Shodan Hacking简介 1.1 ip 1.2 Service/protocol 1.3 Keyword 1.4 Cuuntry 1 ...

随机推荐

- kettle init oracle jdbc

- Django项目部署-01

1. 安装Python 下载链接:https://www.python.org/getit/ 我这边下载的是3.6.5的版本的执行版本,安装过程中选择自动安装pip 2.安装django pip in ...

- PHP class 继承

1.执行结果 成员名 成员修饰符 方法名 方法修饰符 执行结果 name private setName private 在构造函数函数中执行父类私有方法,子类未能覆盖private成员变量和方法,修 ...

- 相关不同Linux系统的性能监控命令整理

Linux系统 查看系统版本情况: $uname -a 监控进程的CPU,MEM使用情况: $ps –aux 过滤方式命令:$ ps -aux|awk '{print $3,$4,$11}'|sort ...

- Android 4 学习(14):Internet Resources

参考<Professional Android 4 Development> 使用Internet资源 打开URI String myFeed = getString(R.string.m ...

- Linux的基本指令--服务器

ftp: 1.安装vsftpd服务器 sudo apt-get install vsftpd 2.创建一个空目录,供用户上传:创建服务器文件夹,ftp服务器,服务器端和客户端,我建立的是/home/c ...

- 数论Keynote

[同余] 1.整数a,b对模m同余的充分与必要条件是m|(a-b),即a=b+mt,t是整数. 2.性质丁.若a1=b1(mod m),a2=b2(mod m),则(a1+a2)=(b1+b2)(mo ...

- node.js中模块报错【window is not defined】的解决方法

(function(window) { /* Keep source code the same */ // })(typeof window == "undefined" ? g ...

- eclipse中代码里的黄色感叹号,怎么去掉?

https://blog.csdn.net/Ideality_hunter/article/details/83007174

- 几个常用的HTTP状态码

200:客户端请求成功 302:临时跳转,跳转的地址通过Location指定 400:客户端请求有语法错误,不能被服务器识别 403:服务器收到请求,但是拒绝提供服务 404:请求的资源不存在 500 ...