Metasploit渗透测试环境搭建

渗透测试实验环境搭建

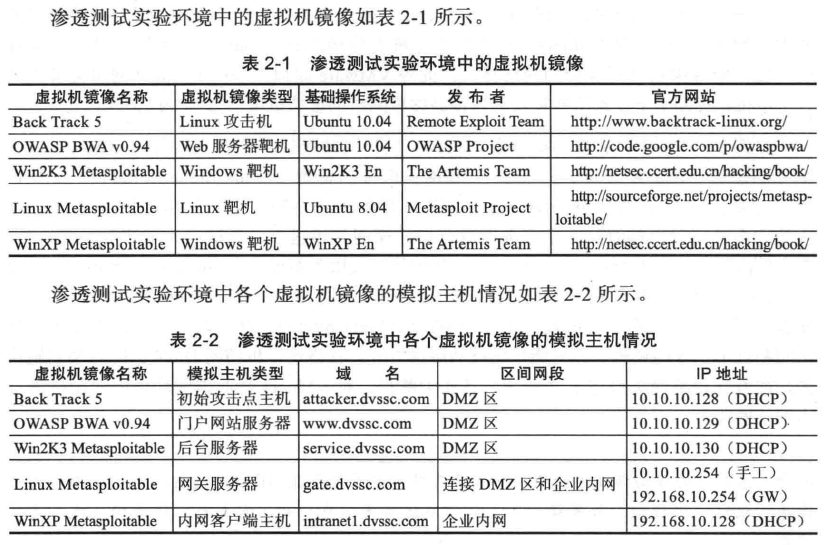

下载虚拟机镜像

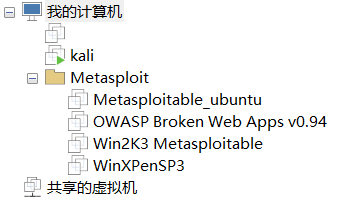

5个虚拟机镜像,其中Linux攻击机我选择用最新的kali Linux镜像,其余的均使用本书配套的镜像。

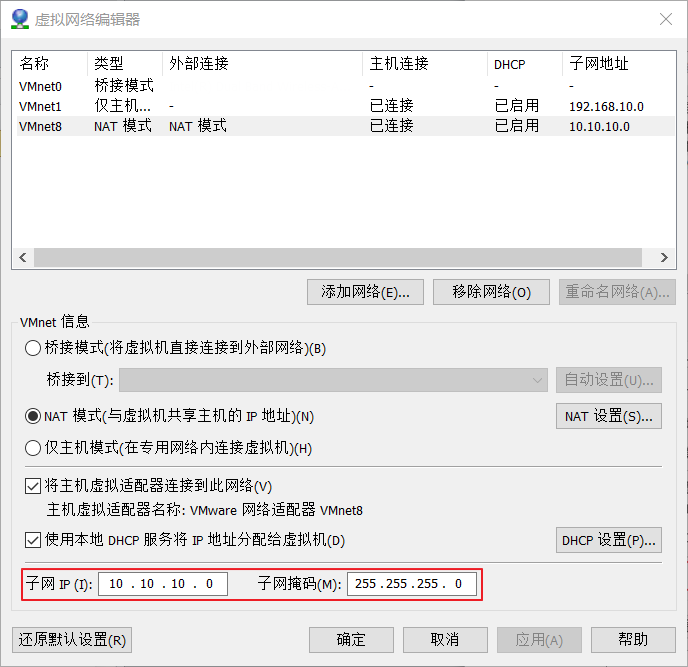

网络环境配置

VMware虚拟网络编辑器配置:

将VMnet1和VMnet8分别设置IP为192.168.10.0/24和10.10.10.0/24。

虚拟机镜像配置

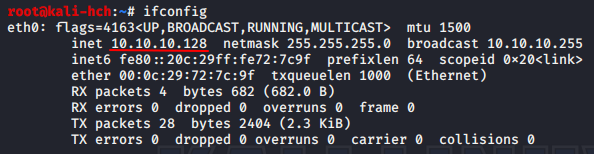

攻击机配置

攻击机为kali linux,网络适配器选择VMnet8(NAT模式),然后打开虚拟机。

确认攻击机的IP地址为10.10.10.128,若不是则手工将IP设置为此。

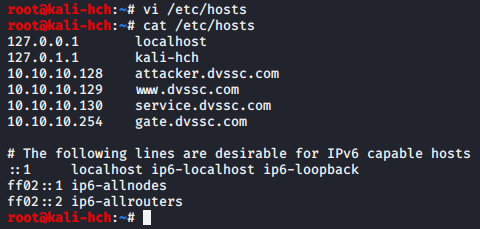

在终端中执行vi /etc/hosts文件,添加IP和域名的映射,使得我们可以模拟以域名方式访问相关服务器。

至此,攻击机就配置完成了,顺便做个初始的快照。

靶机配置

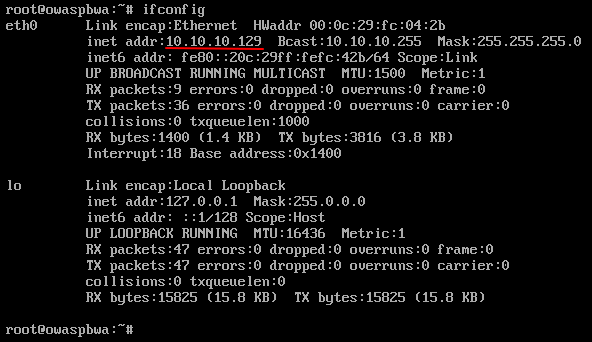

OWASP BWA靶机配置

该靶机模拟DMZ区域中的门户网站服务器。

首先将网络适配器选择VMnet8(NAT模式),然后打开虚拟机。

确认该靶机的IP地址为10.10.10.129。

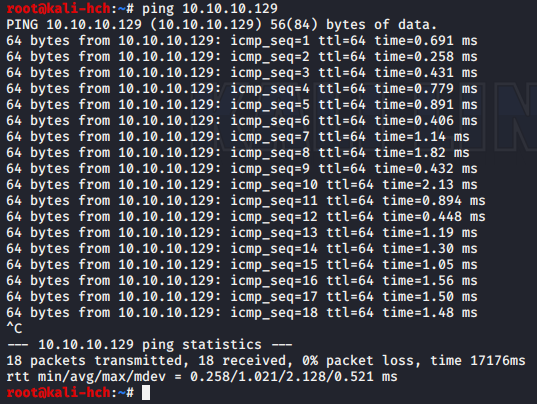

然后测试网络环境,在攻击机和该靶机上互PING对方的IP,若均成功则说明网络连通正常。

均可PING通。

尝试在攻击机上访问www.dvssc.com,应能正常访问门户网站首页。

成功访问,那么OWASP BWA靶机就配置成功了。

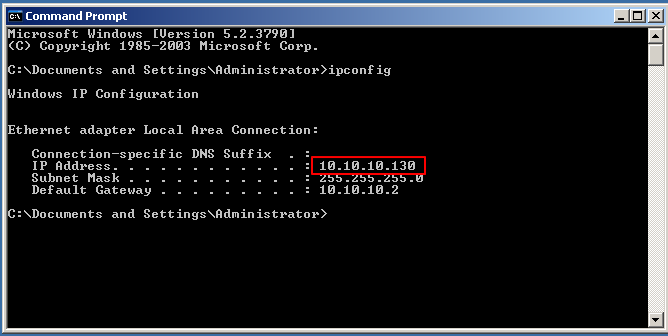

Win2K3靶机配置

该靶机模拟DMZ区域中的后台服务器。

首先将网络适配器选择VMnet8(NAT模式),然后打开虚拟机。

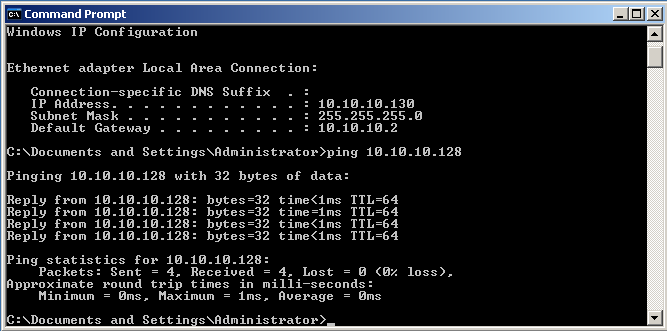

确认该靶机的IP地址为10.10.10.130。

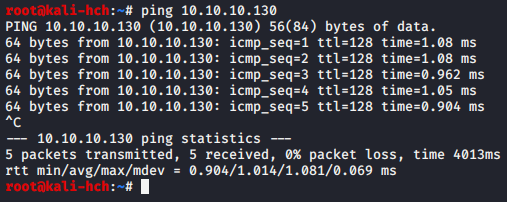

然后测试网络环境,在攻击机和该靶机上互PING对方的IP。

均可PING通。

Linux Metasploit靶机配置

该靶机模拟DMZ区域中的网关服务器。

首先将网络适配器,这里设置两个网络适配器,其中一个选择VMnet8(NAT模式),另一个设置为仅主机模式,然后打开虚拟机。

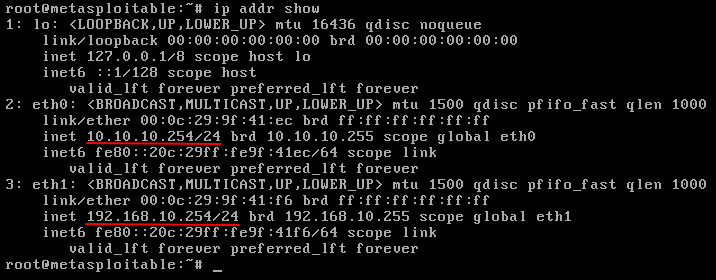

查看IP;

其中网卡eth0的IP是10.10.10.254/24(NAT模式,连接模拟DMZ区域的VMnet8虚拟网段),而网卡eth1的IP是192.168.10.254/24(仅主机模式,连接模拟企业内网的VMnet1虚拟网段,并作为VMnet1网段的网关)。

那么这个网关服务器是如何配置以实现功能的呢?

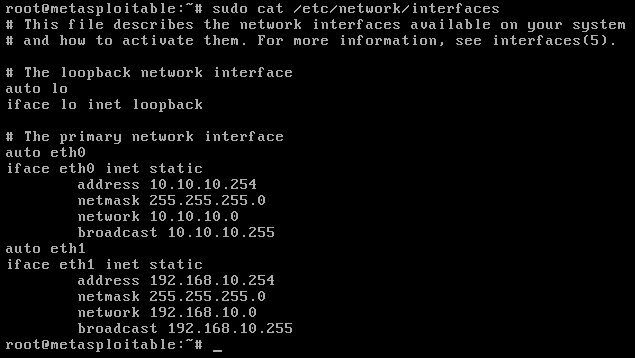

我们可以查看网卡配置信息:sudo cat /etc/network/interfaces

配置路由功能,打开数据包路由转发功能:

修改/etc/sysctl.conf文件:

……

net.ipv4.ip_forward=1 #将这行注释取消掉

……

最后设置转发规则:

/sbin/iptables –t nat –A POSTROUTING –s 192.168.10.0/24 –o eth0 –j MASQUERADE

TIPS:若以输入命令的方式设置的规则会在重启后失效,所以我们需要设置开机自动启动,只用将以上命令添加在/etc/rc.local文件中即可,因为Linux启动的最后阶段会执行该文件中的命令。

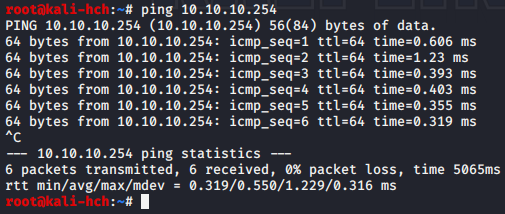

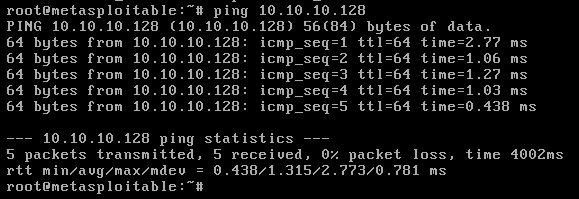

测试eth0的网络环境;

均可PING通。

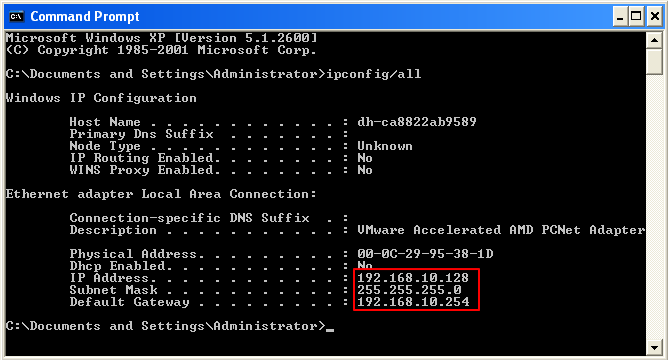

WinXP靶机配置

该靶机模拟企业内网中的终端主机。

首先将网络适配器选择VMnet1(仅主机模式),然后打开虚拟机。

确认该靶机的IP地址为192.168.10.128,网关为192.168.10.254。

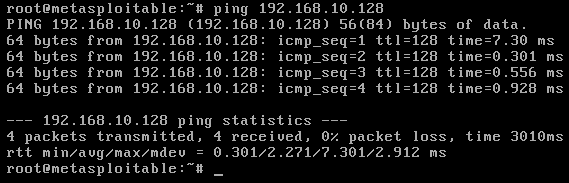

测试网络环境,在该靶机和Linux靶机上互PING地址

均可PING通;

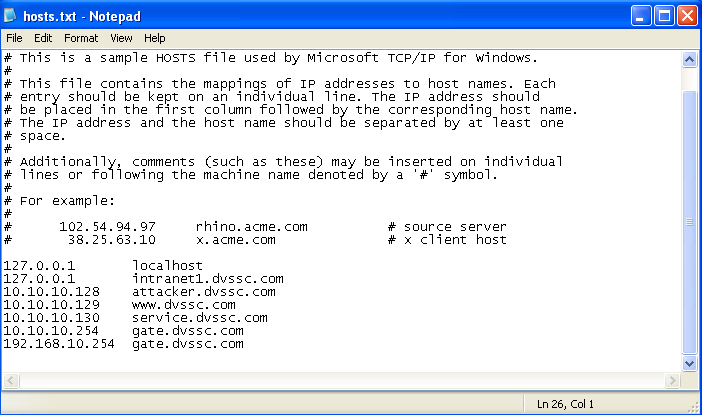

对C:\Windows\system32\driver\etc\hosts文件进行修改,添加如下内容:

192.168.10.128 intranet1.dvssc.com

192.168.10.254 gate.dvssc.com

10.10.10.128 attacker.dvssc.com

10.10.10.129 www.dvssc.com

10.10.10.130 service.dvssc.com

10.10.10.254 gate.dvssc.com

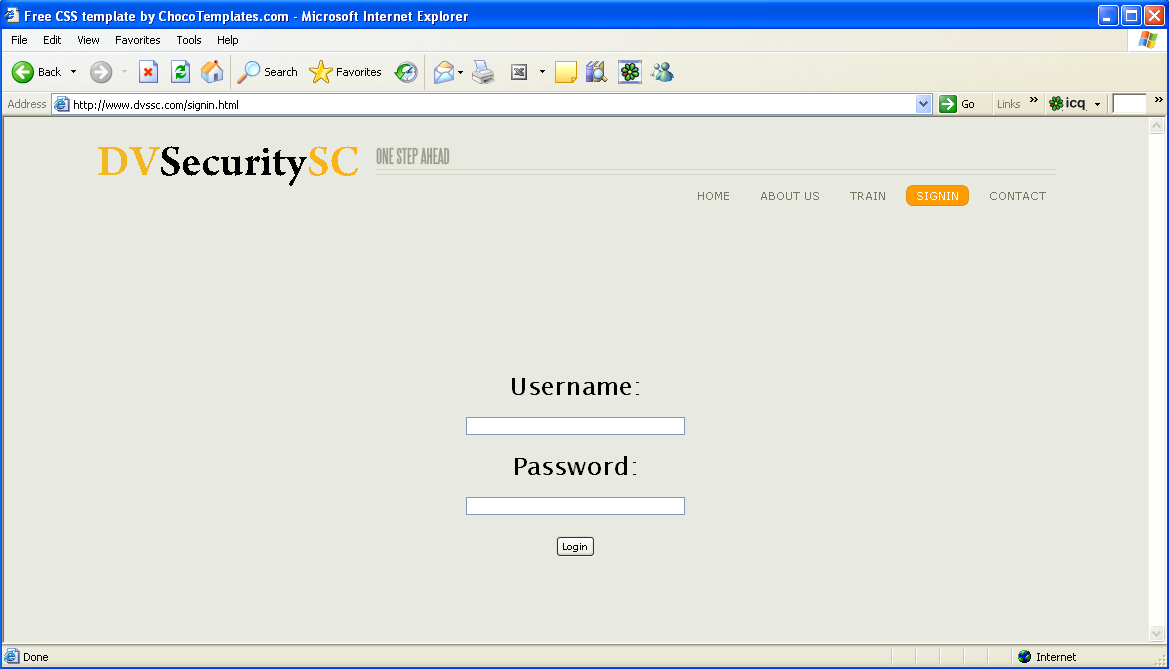

打开浏览器访问www.dvssc.com,若配置均正常,企业内网终端访问门户网站服务器时,点击SIGNIN链接后,将会显示内部训练网站系统的登录页面。

至此,渗透测试实验环境的配置就全部完成了,撒花~✿✿ヽ(°▽°)ノ✿

Metasploit渗透测试环境搭建的更多相关文章

- Kali Linux Web渗透测试手册(第二版) - 1.0 - 渗透测试环境搭建

一.配置KALI Linux和渗透测试环境 在这一章,我们将覆盖以下内容: 在Windows和Linux上安装VirtualBox 创建一个Kali Linux虚拟机 更新和升级Kali Linux ...

- 渗透测试环境搭建以及使用sqlmap获取mysql用户数据库密码

通过sqlmap检测sql注入漏洞 安装SQLmap漏洞查看工具 安装渗透测试演练系统DVWA 使用SQLmap进行sql注入并获得后台管理员adnim帐号和密码 环境介绍 安装SQLmap:Rich ...

- DVWA渗透测试环境搭建

DVWA(Damn Vulnerable Web Application)是一个用来进行安全脆弱性鉴定的PHP/MySQL Web应用,旨在为安全专业人员测试自己的专业技能和工具提供合法的环境,帮助w ...

- 使用WampServer和DVWA在Windows10上搭建渗透测试环境

前言: DVWA是一个具有脆弱性的Web测试应用,需要PHP和MySQL的环境支持.我们可以手动配置DVWA所需的运行环境,也可以使用WampServer进行搭建.WampServer是集成了Apac ...

- 使用XAMPP和DVWA在Windows7上搭建渗透测试环境

前言: XAMPP是一个Web应用程序运行环境集成软件包,包括MySQL.PHP.PerI和Apache的环境及Apache.MySQL.FilleZilla.Mercury和Tomecat等组件.D ...

- 搭建asp渗透测试环境

win2k3下载地址 http://yun.baidu.com/share/link?shareid=77306757&uk=2852438886 win2003 Enterprise Edi ...

- Metasploit渗透测试魔鬼训练营

首本中文原创Metasploit渗透测试著作,国内信息安全领域布道者和资深Metasploit渗透测试专家领衔撰写,极具权威性.以实践为导向,既详细讲解了Metasploit渗透测试的技术.流程.方法 ...

- Metasploit渗透测试

原创博客,转载请注出处! 学习笔记 参考书籍<Metasploit渗透测试指南(修订版)> 经过多日学习,初步掌握metasploit基本参数和使用方法,现进行渗透测试实践 靶机IP:16 ...

- Linux测试环境搭建的学习建议

随着Linux应用的扩展许多朋友开始接触Linux,根据学习Windwos的经验往往有一些茫然的感觉:不知从何处开始学起.这里介绍学习Linux测试环境搭建的一些建议. 一.Linux测试环境搭建从基 ...

随机推荐

- [Asp.Net Core] 为什么选择 Blazor Server Side (一) 快速实现图片验证码

关于Blazor 由于在国内, Blazor一点都不普及, 建议读者翻看我之前写的随笔, 了解Blazor Server Side的特点. 在一段时间内, 我会写一些解说分析型的 "为什么选 ...

- MATLAB 大数相乘溢出显示

解一道面试题——华为社招现场面试1:请使用代码计算1234567891011121314151617181920*2019181716151413121110987654321 . 乘积是逐位相乘,也 ...

- Chart控件的使用

1.开启滚动条(ScaleView.Size除以Interval ,大概是中间出现纵线的数量,一般动ScaleView.Size) chart1.ChartAreas[0].CursorX.AutoS ...

- localStorage应用(写的时间缓存在本地浏览器)

最近用了下localStorage,于是想记录加深下映象: 有关更详细的介绍,可以去看https://www.cnblogs.com/st-leslie/p/5617130.html: 我这引用了这个 ...

- B 外地比赛

时间限制 : - MS 空间限制 : - KB 评测说明 : 1s,256m 问题描述 何老板带着信竞队的k个同学出去外地打比赛.到达目的地后,何老板就找了一家酒店,准备住下.酒店工作人员告诉何 ...

- K:leetcode 5381.查询带键的排列 这题简单,但我还能优化。精益求精,才是算法的乐趣所在!

前言: 本题来自leetcode第184场周赛的第二小题.以前参加过周赛,觉得很有趣.苦于最近一段时间比较忙就没坚持参加了(实际上是借口来着....),由于昨晚思考一些事情,导致睡不着,所以起得有点早 ...

- 数据库服务软件类型和配置redis

ql-day11 数据库服务软件类型和配置redis l 数据库服务软件类型 ² R ...

- 37.4 net--TcpDemo2模拟用户登陆

package day35_net_网络编程.tcp传输.模拟用户登录; import java.io.*; import java.net.InetAddress; import java.net. ...

- Linux c++ vim环境搭建系列(3)——Ubuntu18.04.4编译安装youcompleteme

3. youcompleteme编译安装 参考网址: https://github.com/ycm-core/YouCompleteMe#linux-64-bit 建议不要用这个博客的方法: http ...

- JNDI数据源的配置及使用 (2010-11-21 21:16:43)转载▼

JNDI数据源的配置及使用 (2010-11-21 21:16:43)转载▼ 标签: 杂谈 分类: 数据库 数据源的作用 JDBC操作的步骤: 1. 加载驱动程序 2. 连接数据库 3. 操作数据库 ...