034.Kubernetes集群安全-Secret

一 secret概述

1.1 secret作用

二 secret使用

2.1 secret创建

1 apiVersion: v1

2 kind: Secret

3 metadata:

4 name: mysecret

5 namespace: myns

6 type: Opaque

7 data:

8 password: dmFsdWUtMg0K

9 username: dmFsdWUtMQ0K

注意:data域的各子域的值必须为BASE64编码值,如上password域和username域都为BASE64编码。

2.2 secret引用

- 在创建Pod时,通过为Pod指定Service Account来自动使用该Secret。

- 通过挂载该Secret到Pod来使用它。

- 在Docker镜像下载时使用, 通过指定Pod的spc.ImagePullSecrets来引用它。

1 apiVersion: v1

2 kind: Pod

3 metadata:

4 name: mypod

5 namespace: myns

6 spec:

7 containers:

8 - name: mycontainer

9 image: redis

10 volumeMounts:

11 - name: foo

12 mountPath: "/etc/foo"

13 readOnly: true

14 volumes:

15 - name: foo

16 secret:

17 secretName: mysecret

1 apiVersion: v1

2 kind: Secret

3 metadata:

4 name: myregsecret

5 namespace: default

6 data:

7 .dockerconfigjson: ewoJImF1dGhzIjogewoJCSJyZWdpc3RyeS5jbi1oYW5nemhvdS5hbGl5dW5jcy5jb20iOiB7CgkJCSJhdXRoIjogIm

8 VERXlNRGsxTWpVM05rQXhNall1WTI5dE9uZzNNemMwTlRJeEtnPT0iCgkJfQoJfSwKCSJIdHRwSGVhZGVycyI6IHsKCQkiVXNlci1BZ2VudCI6ICJ

9 Eb2NrZXItQ2xpZW50LzE4LjAxxxxxxxxxxxxxxx

10 type: kubernetes.io/dockerconfigjson

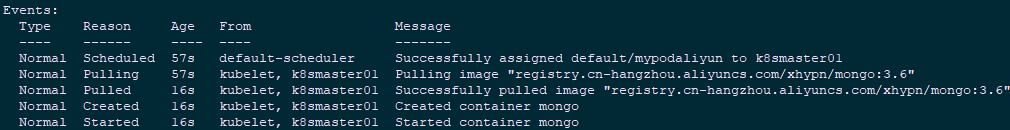

1 apiVersion: v1

2 kind: Pod

3 metadata:

4 name: mypodaliyun

5 spec:

6 containers:

7 - name: mongo

8 image: registry.cn-hangzhou.aliyuncs.com/xhypn/mongo:3.6

9 imagePullSecrets:

10 - name: myregsecret

三 secret其他注意点

3.1 secret注意点

034.Kubernetes集群安全-Secret的更多相关文章

- Kubernetes集群安全概述

API的访问安全性 API Server的端口和地址 在默认情况下,API Server通过本地端口和安全端口两个不同的HTTP端口,对外提供API服务,其中本地端口是基于HTTP协议的,用于在本机( ...

- 一键运行CIS安全扫描,集群安全无忧!

CIS安全扫描是Rancher 2.4推出的其中一个重磅功能,旨在帮助用户快速.有效地加强集群的安全性.本文将详细介绍CIS安全扫描这一功能,包含详细的操作demo. 本文来自Rancher Labs ...

- Apache-Shiro+Zookeeper系统集群安全解决方案之缓存管理

上篇[Apache-Shiro+Zookeeper系统集群安全解决方案之会话管理],解决了Shiro在系统集群开发时安全的会话共享问题,系统在使用过程中会有大量的权限检查和用户身份检验动作,为了不频繁 ...

- Kubernetes集群安全配置案例

Kubernetes 系统提供了三种认证方式:CA 认证.Token 认证 和 Base 认证.安全功能是一把双刃剑,它保护系统不被攻击,但是也带来额外的性能损耗.集群内的各组件访问 API Serv ...

- kubernetes集群全栈监控报警方案kube-prometheus

参考文档 http://www.servicemesher.com/blog/prometheus-operator-manual/ https://github.com/coreos/prometh ...

- kubernetes实战(八):k8s集群安全机制RBAC

1.基本概念 RBAC(Role-Based Access Control,基于角色的访问控制)在k8s v1.5中引入,在v1.6版本时升级为Beta版本,并成为kubeadm安装方式下的默认选项, ...

- kubernetes(k8s)集群安全机制RBAC

1.基本概念 RBAC(Role-Based Access Control,基于角色的访问控制)在k8s v1.5中引入,在v1.6版本时升级为Beta版本,并成为kubeadm安装方式下的默认选项, ...

- Apache-Shiro+Zookeeper系统集群安全解决方案之会话管理

如今的系统多不是孤军奋战,在多结点会话共享管理方面有着各自的解决办法,比如Session粘连,基于Web容器的各种处理等或者类似本文说的完全接管Web容器的Session管理,只是做法不尽相同. 而本 ...

- mongodb副本集加分片集群安全认证使用账号密码登录

mongodb副本集加分片集群搭建网上资料有很多.粘贴一个写的比较好的.副本集加分片搭建 对于搭建好的mongodb副本集加分片集群,为了安全,启动安全认证,使用账号密码登录. 默认的mongodb是 ...

随机推荐

- LeetCode上的SQL练习

184. 部门工资最高的员工 SELECT D. NAME Department, E. NAME Employee, E.Salary FROM -- 内连接两张查询表 Employee E INN ...

- 走迷宫(二):在XX限制条件下,是否走得出

题目链接:http://acm.hdu.edu.cn/showproblem.php?pid=1728 解题方法:BFS+访问数组vis[][]; 给你起点位置和终点位置,让你判断能不能到达,并且拐弯 ...

- Azure Kubernetes 服务 (AKS)

一.首先创建集群 1,注意:一定要选择Kubernets Service(红框处),上面的那一堆虚拟机都没有用, 2,设置好相关属性,集群大小可后面更改节点数,但是节点的大小不可更改 二.登陆集群 在 ...

- [工具-003]如何从ipa中提取info.plist并提取相应信息

最近公司的产品要进行一次批量的升级,产品中的一些配置存放在info.plist,为了保证产品的信息无误,我们必须要对产品的发布信息进行验证.例如:广告ID,umeng,talkingdata等等.那么 ...

- 【算法】单元最短路径之Bellman-Ford算法和SPFA算法

SPFA是经过对列优化的bellman-Ford算法,因此,在学习SPFA算法之前,先学习下bellman-Ford算法. bellman-Ford算法是一种通过松弛操作计算最短路的算法. 适用条件 ...

- JAVASE(八) 数组: 一维数组、二维数组、动态数组、静态数组

个人博客网:https://wushaopei.github.io/ (你想要这里多有) 1.一维数组 1.1 数组的声明和初始化声明方式: String str[]; //不建议使用 Stri ...

- SpringMVC(二)返回值设置、数据在域中的保存与SpringMVC案例

个人博客网:https://wushaopei.github.io/ (你想要这里多有) 一.返回值的设置 1.返回 String [1]返回 String 默认情况 @RequestMappi ...

- Java实现 蓝桥杯 算法提高 特等奖学金(暴力)

试题 算法提高 特等奖学金 问题描述 土豪大学每年都会给学生颁发巨额的特等奖学金,当然,获奖的前提是要足够优秀.这所大学有n名学生,他们中的每个人都会在m门必修课的每门课上获得一个百分制的整数成绩(0 ...

- Java实现 蓝桥杯 算法提高 秘密行动

试题 算法提高 秘密行动 资源限制 时间限制:1.0s 内存限制:256.0MB 问题描述 小D接到一项任务,要求他爬到一座n层大厦的顶端与神秘人物会面.这座大厦有一个神奇的特点,每层的高度都不一样, ...

- Java实现第九届蓝桥杯打印大X

打印大X 题目描述 如下的程序目的是在控制台打印输出大X. 可以控制两个参数:图形的高度,以及笔宽. 用程序中的测试数据输出效果: (如果显示有问题,可以参看p1.png) 高度=15, 笔宽=3 * ...