逆向--C函数和汇编

C函数和汇编

C代码

(编译工具gcc (Ubuntu 5.4.0-6ubuntu1~16.04.11) 5.4.0 20160609平台ubuntu i386 32位)

int bar(int c , int d){

int e = c +d;

return e;

}

int foo (int a , int b){

return bar(a,b);

}

int main (void){

foo(2,3);

return 0;

}

gcc -S -masm=intel function_asm.c 生成一个intel风格的汇编代码文件

.file "function_asm.c"

.intel_syntax noprefix

.text

.globl bar

.type bar, @function

bar:

.LFB0:

.cfi_startproc

push ebp

.cfi_def_cfa_offset 8

.cfi_offset 5, -8

mov ebp, esp

.cfi_def_cfa_register 5

sub esp, 16

mov edx, DWORD PTR [ebp+8]

mov eax, DWORD PTR [ebp+12]

add eax, edx

mov DWORD PTR [ebp-4], eax

mov eax, DWORD PTR [ebp-4]

leave

.cfi_restore 5

.cfi_def_cfa 4, 4

ret

.cfi_endproc

.LFE0:

.size bar, .-bar

.globl foo

.type foo, @function

foo:

.LFB1:

.cfi_startproc

push ebp

.cfi_def_cfa_offset 8

.cfi_offset 5, -8

mov ebp, esp

.cfi_def_cfa_register 5

push DWORD PTR [ebp+12]

push DWORD PTR [ebp+8]

call bar

add esp, 8

leave

.cfi_restore 5

.cfi_def_cfa 4, 4

ret

.cfi_endproc

.LFE1:

.size foo, .-foo

.globl main

.type main, @function

main:

.LFB2:

.cfi_startproc

push ebp

.cfi_def_cfa_offset 8

.cfi_offset 5, -8

mov ebp, esp

.cfi_def_cfa_register 5

push 3

push 2

call foo

add esp, 8

mov eax, 0

leave

.cfi_restore 5

.cfi_def_cfa 4, 4

ret

.cfi_endproc

.LFE2:

.size main, .-main

.ident "GCC: (Ubuntu 5.4.0-6ubuntu1~16.04.11) 5.4.0 20160609"

.section .note.GNU-stack,"",@progbits

objdump -M intel -S -d a.out 将生成的二进制文件用intel格式反汇编,我们关心的如下:

080483db <bar>:

80483db: 55 push ebp

80483dc: 89 e5 mov ebp,esp

80483de: 83 ec 10 sub esp,0x10

80483e1: 8b 55 08 mov edx,DWORD PTR [ebp+0x8]

80483e4: 8b 45 0c mov eax,DWORD PTR [ebp+0xc]

80483e7: 01 d0 add eax,edx

80483e9: 89 45 fc mov DWORD PTR [ebp-0x4],eax

80483ec: 8b 45 fc mov eax,DWORD PTR [ebp-0x4]

80483ef: c9 leave

80483f0: c3 ret

080483f1 <foo>:

80483f1: 55 push ebp

80483f2: 89 e5 mov ebp,esp

80483f4: ff 75 0c push DWORD PTR [ebp+0xc]

80483f7: ff 75 08 push DWORD PTR [ebp+0x8]

80483fa: e8 dc ff ff ff call 80483db <bar>

80483ff: 83 c4 08 add esp,0x8

8048402: c9 leave

8048403: c3 ret

08048404 <main>:

8048404: 55 push ebp

8048405: 89 e5 mov ebp,esp

8048407: 6a 03 push 0x3

8048409: 6a 02 push 0x2

804840b: e8 e1 ff ff ff call 80483f1 <foo>

8048410: 83 c4 08 add esp,0x8

8048413: b8 00 00 00 00 mov eax,0x0

8048418: c9 leave

8048419: c3 ret

804841a: 66 90 xchg ax,ax

804841c: 66 90 xchg ax,ax

804841e: 66 90 xchg ax,ax

函数有几个关键点调用函数、参数传递、返回值、调用后会返回计息执行下面的指令

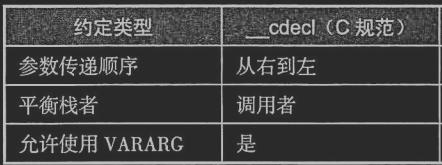

其中参数和返回地址都是通过栈来实现的。平衡栈的动作根据不同的调用约定来实现的。C编译器符合

参数从右到左入栈

int main (void){

foo(2,3);

return 0;

}

main函数调用foo函数(2,3)作为参数被传递

8048407: 6a 03 push 0x3

8048409: 6a 02 push 0x2

804840b: e8 e1 ff ff ff call 80483f1 <foo>

8048410: 83 c4 08 add esp,0x8

先将3入栈,再将2入栈

call foo 函数(跳转到80483f1 <foo>执行)

call指令

call首先将它的下一条指令入栈(也就是8048410地址)将它调用的函数地址(foo函数地址复制到EIP寄存器当中)

下条指令CPU会执行EIP中地址,现在进入foo函数当中

080483f1 <foo>:

80483f1: 55 push ebp

80483f2: 89 e5 mov ebp,esp

80483f4: ff 75 0c push DWORD PTR [ebp+0xc]

80483f7: ff 75 08 push DWORD PTR [ebp+0x8]

80483fa: e8 dc ff ff ff call 80483db <bar>

80483ff: 83 c4 08 add esp,0x8

8048402: c9 leave

8048403: c3 ret

foo调用了bar进入bar

int bar(int c , int d){

int e = c +d;

return e;

}

int foo (int a , int b){

return bar(a,b);

}

================================================================================

080483db <bar>:

80483db: 55 push ebp

80483dc: 89 e5 mov ebp,esp

80483de: 83 ec 10 sub esp,0x10

80483e1: 8b 55 08 mov edx,DWORD PTR [ebp+0x8]

80483e4: 8b 45 0c mov eax,DWORD PTR [ebp+0xc]

80483e7: 01 d0 add eax,edx

80483e9: 89 45 fc mov DWORD PTR [ebp-0x4],eax

80483ec: 8b 45 fc mov eax,DWORD PTR [ebp-0x4]

80483ef: c9 leave

80483f0: c3 ret

其中

80483f1: 55 push ebp;保存ebp现场

80483f2: 89 e5 mov ebp,esp;将esp的值赋给ebp现在是参数、参数、返回地址、ebp现场。

ebp是用来取调用者传过来的参数的也可以用来引用局部变量(在栈上分配)。为啥呢?因为esp总是指向栈顶,刚进入被调用函数的时候将esp赋值给ebp这个时候好找前面压过栈的参数。编译器好实现。

EBP:高级语言通过 EBP 来引用堆栈中的函数参数和局部变量。除了高级编程,它不用于一般算术运算和数据传输。

取参数

80483e1: 8b 55 08 mov edx,DWORD PTR [ebp+0x8]

80483e4: 8b 45 0c mov eax,DWORD PTR [ebp+0xc]

所有函数都是通过eax来返回值的

80483ec: 8b 45 fc mov eax,DWORD PTR [ebp-0x4]

leave是下面函数开始的时候的逆操作重新将ebp赋值给esp,然后pop ebp;ebp又恢复到维护foo函数的了,前面的数据还在栈上但是我已经不维护了,没有意义了。

80483db: 55 push ebp

80483dc: 89 e5 mov ebp,esp

ret指令是call指令的逆操作,pop现在的esp的保存的数据给EIP(也就是foo函数调用bar函数前call保存的地址),然后esp值-4

其中EBP总是指向当前栈帧的栈底、返回值通过EAX传递。

在逆向中将重点放在函数的识别和参数的传递上是节省体力的方法,函数是一个程序模块,程序就是由这样一个模块一个模块组成的。

逆向--C函数和汇编的更多相关文章

- strlen函数的汇编实现分析

[原创][老刘谈算法001]这位运算玩的真溜—strlen函数的汇编实现分析-『密码算法』-看雪安全论坛 https://bbs.pediy.com/thread-229243.htm

- 【黑客免杀攻防】读书笔记14 - 面向对象逆向-虚函数、MFC逆向

虚函数存在是为了克服类型域解决方案的缺陷,以使程序员可以在基类里声明一些能够在各个派生类里重新定义的函数. 1 识别简单的虚函数 代码示例: #include "stdafx.h" ...

- Linux的.a、.so和.o文件 windows下obj,lib,dll,exe的关系 动态库内存管理 动态链接库搜索顺序 符号解析和绑定 strlen函数的汇编实现分析

Linux的.a..so和.o文件 - chlele0105的专栏 - CSDN博客 https://blog.csdn.net/chlele0105/article/details/23691147 ...

- 【安卓逆向】ARM常见汇编指令总结

跳转指令 B 无条件跳转 BL 带链接的无条件跳转 BX 带状态切换的无条件跳转 BLX 带链接和状态的无条件跳转 存储器与寄存器交互数据指令(核心) 存储器:主存和内存 寄存器中放的数据:可以是字符 ...

- iOS 逆向之ARM汇编

最近对iOS逆向工程很感兴趣. 目前iOS逆向的书籍有: <Hacking and Securing IOS Applications>, <iOS Hacker's Handboo ...

- 从linux0.11中起动部分代码看汇编调用c语言函数

上一篇分析了c语言的函数调用栈情况,知道了c语言的函数调用机制后,我们来看一下,linux0.11中起动部分的代码是如何从汇编跳入c语言函数的.在LINUX 0.11中的head.s文件中会看到如下一 ...

- 从汇编看c++成员函数指针(二)

下面先看一段c++源码: #include <cstdio> using namespace std; class X { public: virtual int get1() { ; } ...

- 从汇编看c++中成员函数指针(一)

下面先来看c++的源码: #include <cstdio> using namespace std; class X { public: int get1() { ; } virtual ...

- C语言与汇编的嵌入式编程:main中模拟函数的调用(两数交换)

编写一个两数交换函数swap,具体代码如下: #include<stdio.h> void swap(int *p1,int *p2) { int temp; temp = *p1; *p ...

随机推荐

- 五、ibatis中#和$的区别和使用

1.#和$两者含义不同#:会进行预编译,而且进行类型匹配:$:不进行数据类型匹配.示例:变量name的类型是string, 值是"张三" $name$ = 张三 #na ...

- 三、js提交请求加载启动动画、请求完成成功回调、注销加载动画

1.通过Query post方式进行异步请求方法 jQuery.post(url, [data], [callback], [type]) 参数说明: url:发送请求地址 data:待发送 Key ...

- js原型链。。fuck

function Person(name){ this.name = name; }; function Mother(){ }; //给mother提供公有的属性 Mother.prototype ...

- Day4-F-产生冠军 HDU - 2094

有一群人,打乒乓球比赛,两两捉对撕杀,每两个人之间最多打一场比赛. 球赛的规则如下: 如果A打败了B,B又打败了C,而A与C之间没有进行过比赛,那么就认定,A一定能打败C. 如果A打败了B,B又打败了 ...

- 「BJWC2012」冻结

传送门 Luogu 解题思路 分层图最短路,层与层之间的边的边权减半,然后就是板子了. 细节注意事项 咕咕咕. 参考代码 #include <algorithm> #include < ...

- NoSQL技术

NoSQL技术使用场景: 在我们日常的开发中,无不都是使用数据库来进行数据的存储,由于一般的系统任务中通常不会存在高并发的情况,所以这样看起来并没有什么问题,可是一旦涉及大数据量的需求,比如一些商品抢 ...

- 开发自己的 chart【转】

Kubernetes 给我们提供了大量官方 chart,不过要部署微服务应用,还是需要开发自己的 chart,下面就来实践这个主题. 创建 chart 执行 helm create mychart 的 ...

- springboot2.1以javabean整合rabbitmq及自动注入rabbitmqTemplate为空问题

springboot集成rabbitmq之前也写过,这次再来个总结,总体来讲比较简单 主要就是配置属性文件,将属性以javabean的形式注入,配置工厂,对象等原来以xml<bean>形式 ...

- android的文件操作

http://blog.csdn.net/fenghome/article/details/5668598 android的文件操作要有权限: <uses-permission android: ...

- python2.7编译安装升级python3并安装Scrapy

一.安装python3 1.wget https://www.python.org/ftp/python/3.5.1/Python-3.5.1.tgz 2.编译安装,在编译安装前需要构建编译环境,安装 ...