谷歌在线appspot平台教你学Hacker(由浅如深)-XSS篇

练习链接

- http://google-gruyere.appspot.com/

- 点开是纯英文的 直接点翻译即可

一 .part1

http://google-gruyere.appspot.com/part1

看下 使用介绍:Using Gruyere

按照主页上的“所有代码段”链接查看其他用户的代码段。 还要看看他们的主页设置为什么。

注册一个帐户供自己在黑客使用时使用。 您的Gruyere帐户不要使用与您使用任何实际服务相同的密码。

填写您的帐户的个人资料,包括一个私人片段和一个将显示您的名字的图标。

创建一个包含你喜欢的笑话的片段(通过“新片段”)。

上传文件(通过“上传”)到您的帐户。

这涵盖了格鲁耶尔提供的基本功能。 现在让我们来打破它们!第一阶段没有什么营养 就是正常熟悉一个网站的业务

二 第二阶段 Cross-Site Scripting (XSS)

第二阶段就是熟悉XSS

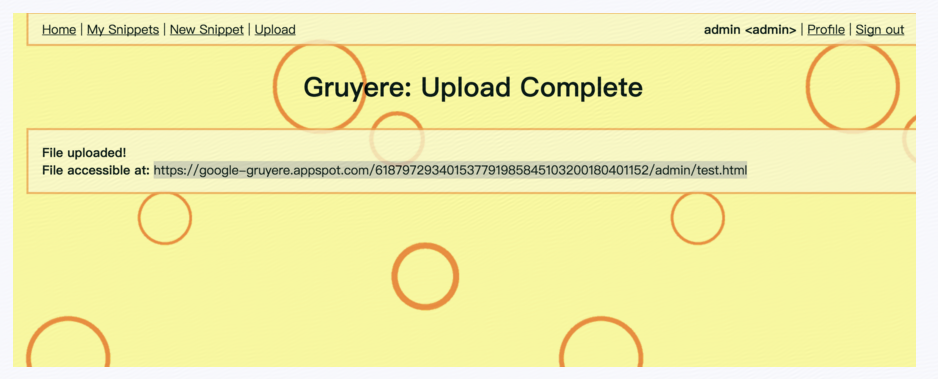

no.1 文件上传xss 找到文件上传的地方

直接上传一个HTML,然后在我们的HTML里面加入相应的弹cookie的JS代码即可 然后上传

上传一个html 里面包含

<script>alert(document.cookie)</script>

上传后地址是

https://google-gruyere.appspot.com/618797293401537791985845103200180401152/admin/test.html

然后访问成功弹出

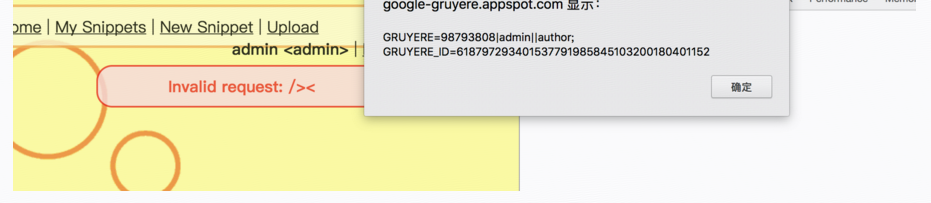

no.2 反射型 XSS

测试样例 直接在URL后 这是直接在URL后面输入的反射型XSS

全是<> 检查是否过滤

/%3e%3c

/%253e%253c

/%c0%be%c0%bc

/%26gt;%26lt;

/%26amp;gt;%26amp;lt;

/\074\x3c\u003c\x3C\u003C\X3C\U003C

/+ADw-+AD4-这会尝试>和<以许多不同的方式,可能能够通过网址,并得到不正确的渲染使用:逐字(URL%-encoding),双%编码,错误的UTF-8编码,HTML和编码,双 编码和C风格编码的几种不同的变化。 查看结果来源,看看是否有任何工作。 (注意:在URL中输入> <与%3e%3c是一样的,因为浏览器会自动%编码这些字符,如果你想要一个literal或者>,那么你需要使用curl这样的工具来发送 URL中的那些字符)

最终结果直接访问URL:

http://google-gruyere.appspot.com/618797293401537791985845103200180401152/%3Cscript%3Ealert(document.cookie)%3C/script%3E 成功弹窗

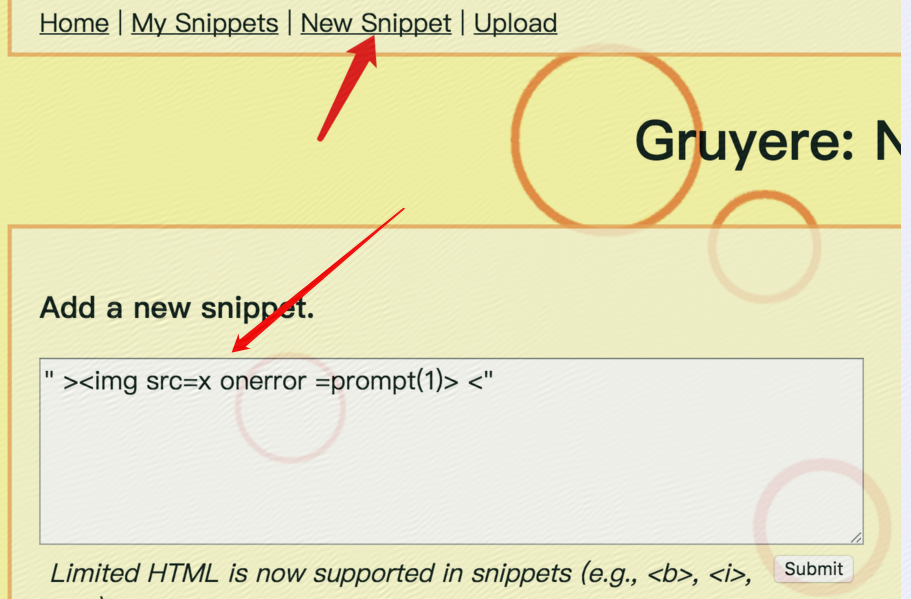

No.3 留言处的存储XSS

留言的框处有XSS 点击New Snippet 直接输入paload

" ><img src=x onerror =prompt(1)> <" OK

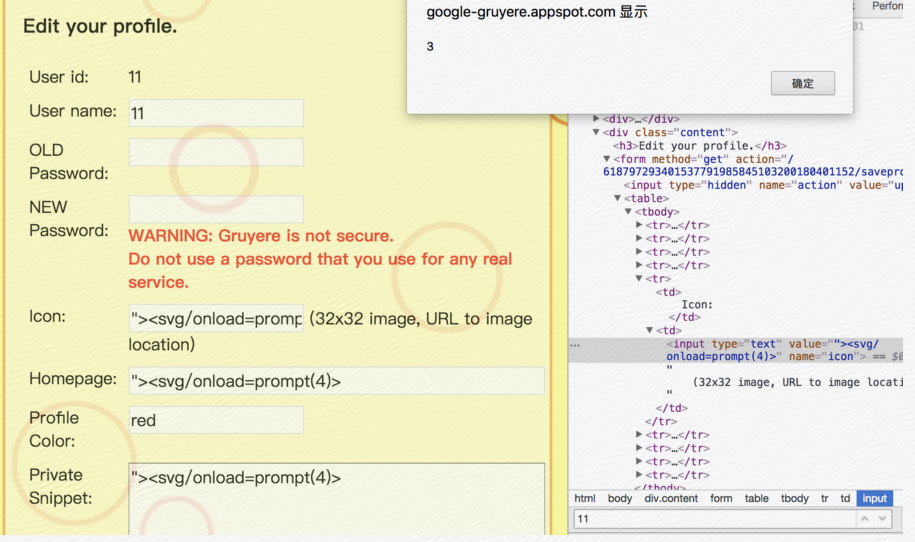

NO.4 html via 属性中的存储XSS

也可以通过向HTML属性注入值来执行XSS。 通过设置配置文件中的颜色值来注入脚本。

在profile配置界面的颜色属性输入payload即可 成功弹窗red' onload='alert(3)' onmouseover='alert(4)

Internet Explorer的动态CSS属性(又名CSS表达式)使这种攻击特别容易。

expression(alert(1))NO.5 ajax属性中的存储XSS( 失败)

To exploit, Put this in your snippet:

all "- (alert(1),"")

- "your base

no.6 ajax中的反射XSS

直接在分段的uid中直接插入XSS即可 uid是一个AJAX参数

首先,确保你了解问题。

只要有可能,请通过模板功能进行清理,而不是在源代码中调用转义函数。这样,所有的转义都在一个地方完成,您的产品可以受益于为模板系统设计的安全技术,以验证其正确性或实际上为您逃脱。另外,请熟悉模板系统的其他安全功能。

采用与XSS相关的良好测试规范。

不要写你自己的模板库:)

谷歌在线appspot平台教你学Hacker(由浅如深)-XSS篇的更多相关文章

- jQuery Text-to-Speech 谷歌在线语音

<!DOCTYPE html> <html> <head> <meta content="text/html; charset=utf-8" ...

- python解析谷歌在线表格链接,转化为数组形式,图片转化为链接

在线表格已成为趋势,传统的表格导入导出已经不能满足现在企业的发展. 必须支持在线表格的导入,只需要输入在线表格的链接,就能将数据读取出来. 而且相比相传表格,能够将图片信息一块读取.在线表格中的图片也 ...

- 小白学数据分析--聚类分析理论之K-means理论篇

小白学数据分析--聚类分析理论之K-means理论篇 聚类分析是一类广泛被应用的分析方法,其算法众多,目前像SAS.Splus.SPSS.SPSS Modeler等分析工具均以支持聚类分析,但是如何使 ...

- 跟我一起学.NetCore之MVC过滤器,这篇看完走路可以仰着头走

前言 MVC过滤器在之前Asp.Net的时候就已经广泛使用啦,不管是面试还是工作,总有一个考点或是需求涉及到,可以毫不疑问的说,这个技术点是非常重要的: 在之前参与的面试中,得知很多小伙伴只知道有一两 ...

- 一步一步学EF系列【4、升级篇 实体与数据库的映射】live writer真坑,第4次补发

前言 之前的几篇文章,被推荐到首页后,又被博客园下了,原因内容太少,那我要写多点呢,还是就按照这种频率进行写呢?本身我的意图这个系列就是想已最简单最容易理解的方式进行,每篇内容也不要太多,这样初学者容 ...

- 【小白学C#】浅谈.NET中的IL代码

一.前言 前几天群里有位水友提问:”C#中,当一个方法所传入的参数是一个静态字段的时候,程序是直接到静态字段拿数据还是从复制的函数栈中拿数据“.其实很明显,这和方法参数的传递方式有关,如果是引用传递的 ...

- 一步一步学EF系列【5、升级篇 实体与数据库的映射】live writer真坑,第4次补发

前言 之前的几篇文章,被推荐到首页后,又被博客园下了,原因内容太少,那我要写多点呢,还是就按照这种频率进行写呢?本身我的意图这个系列就是想已最简单最容易理解的方式进行,每篇内容也不要太多,这样初学者容 ...

- 阿里云学生机——Mysql配置---教小白入门篇

首先,我的学生机默认配置为:CentOS 7.2 64位 + Tomcat 8 + Jdk8 + MySQL5.7.16 扩展:Linux 如何查看 MySQL 版本号----使用命令 mysql - ...

- Flutter 即学即用系列博客总结篇

前言 迟到的总结篇,其实大家看我之前发的系列博客最后一篇,发文时间是 3 月 29 日.距离现在快两个月了. 主要是因为有很多事情在忙,所以这篇就耽搁了. 今天终于可以跟大家会面了. 系列博客背景 F ...

随机推荐

- CTSC2017酱油记

恩..又是一篇酱油记.. 自从SHTSC完之后都在复习地理高考..根本没有刷题.. 于是就来CTSC了..因为奇怪的实验考..APIO又不能参加..只能拿一块Fe了.. DAY0 恩..不存在DAY0 ...

- 如何 3D 打印一个密码锁

简评:这篇文章介绍怎么用 3D 打印机做一个密码锁,巧妙地利用机械结构的变化实现锁的功能,相当有趣! 3D 打印机非常适合打印静态物体.如果你够聪明,还可以打印出功能物件.如果你特别特别聪明,那你能做 ...

- Ionic2实战——按模块划分app 创建多module

http://www.jianshu.com/p/d94324b722af 背景 用ionic2开发过一两个小功能的朋友都会发现,每新建一个页面都需要在\src\app\app.module.ts中添 ...

- Chrome打开网页都提示Flash Player因过期而遭到阻止

1. 运行Chrome浏览器,地址栏输入:chrome://plugins/,找到pepflashplayer.dll安装位置, 如:D:\Program Files\GoogleChromePort ...

- 项目构建工具maven的使用方法

最近在开发javaweb项目中有用到maven,以前并不是很了解,于是学习了一些相关内容,记之共享. 本篇内容在Windows环境下实施,JDK版本使用的1.7.0_79. 一.maven是什么? 简 ...

- [转] Centos 系统swap虚拟内存添加与删除配置

[From]https://blog.csdn.net/lengyue1084/article/details/51405640 [From]https://yuukis.cn/24/ SWAP是Li ...

- Shiro源码解析-Session篇

上一篇Shiro源码解析-登录篇中提到了在登录验证成功后有对session的处理,但未详细分析,本文对此部分源码详细分析下. 1. 分析切入点:DefaultSecurityManger的login方 ...

- 【车联网系统】基于Python实现的现网全自动化测试方案

前面写了几篇基于CANoe实现的仿真测试台架,属于半自动化测试方案.现出一个Python实现的车联网系统全自动化测试方案. 目录结构 1.-----------------------车联网系统组成 ...

- Excel2007使用SQL语句

Excel2007使用SQL语句 假如金三导出表格如下:[入库查询dddd.xls] 第1步 第2步 第3步 找到[入库查询dddd.xls] 比如 SELECT 纳税人名称, sum(实缴金额) F ...

- JS之作用域与闭包

JS之作用域与闭包 作用域在JS中同样也是一个重要的概念.它不复杂,因为ES5中只有全局作用域和函数作用域,我们都知道他没有块级作用域.但在ES6中多了一个let,他可以保证外层块不受内层块的影响 ...