渗透测试常规思路分析-FREEBUF

最基础但练得好最后也非常厉害

1. 主要由于服务器配置等原因造成的信息泄露

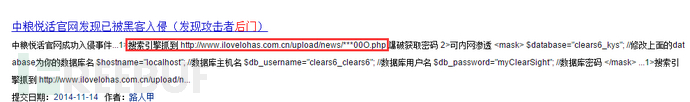

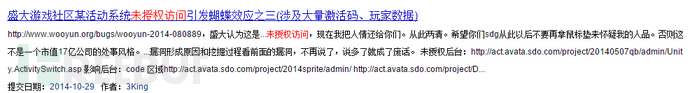

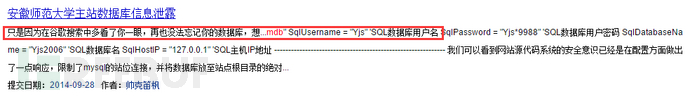

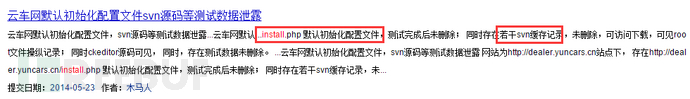

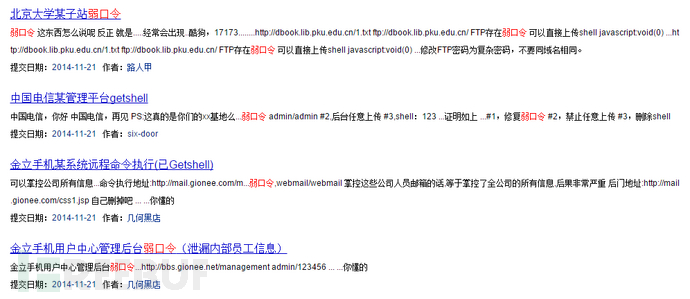

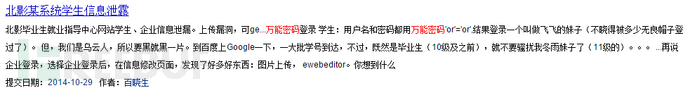

常用google ,bing等搜索工具,轻量级的搜索出一些遗留后门,不想被发现的后台入口,中量级的搜索出一些用户信息泄露,源代码泄露,未授权访问等等,重量级的则可能是mdb文件下载,CMS 未被锁定install页面,网站配置密码filetype:lst password,php远程文件包含漏洞等重要信息。

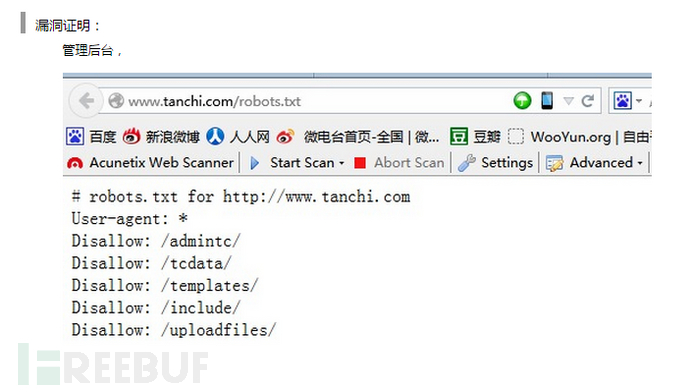

包括Robots.txt不想让百度知道的,可能没有设置forbidden访问权限,让我们知道了路径可以进入哦。

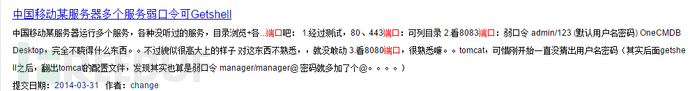

2. 端口探测——服务

该项也是针对服务器的配置来说的,在服务器配置的时候可能出现一些ftp,3389.1433等常规服务端口,则可以根据弱口令尝试,或者一些服务的基础漏洞(CVE)来使用matesploit进行处理。常用工具NMAP –A IP.

3. 爬虫爬网站目录

该项是使用爬虫扫描器,对网站域名进行扫描,网站根目录下的文件,说不定能发现惊喜哦。AWVS,WWWScan。

4. Web框架漏洞

Web整体框架:

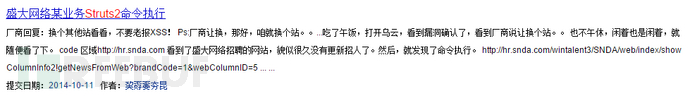

①Struts2框架漏洞,直接利用。

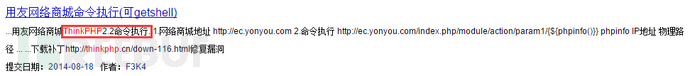

②ThinkPHP任意代码执行。

后台框架:

其实也可以算绕过验证进入后台分类中;

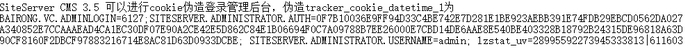

①Siteservercms,cookie绕过,在sebug上可以找到相关漏洞修补信息。

②worldpress

③ewebeditor , fckeditor编辑器上传页面直接访问,根据编辑器版本,

随处可查利用信息。

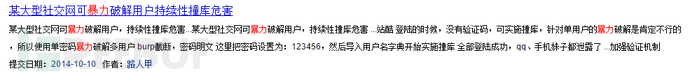

5. 暴力,撞库进后台

无论是前端的用户登录还是后台的管理进入,暴力破解都不失为一种以时间和字典为消耗的方法,还是有概率进入的,呵呵。

不过相比而言,根据外围探测拿到的信息,也许可以帮助我们很轻松的进入后台。

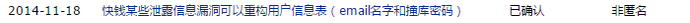

撞库,也许你只拿到了一部分敏感信息,但是网络上现在裤子满天飞的状况下,撞一撞找一找,说不定密码就出来了,这个可比暴力破解快得多。

6. 弱口令

最常见最危险也最掉以轻心

7. 中间件配置不当引起的问题

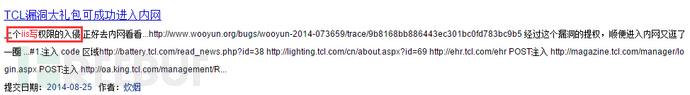

① IIS写漏洞(不常见了)

(常规工具“老兵”)

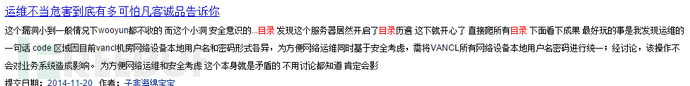

② 目录可访问

*8. 操作系统、中间件文件解析引起的问题,

Apache test.php.xx IIS test.asp;.jpg windows .asp. asp□

不是深入的话题,在上传里关注

9. php引起的一系列问题

① ../../etc/passwd 直接深入

② php引起的目录遍历

③ PHP 引起的远程文件包含(google搜索也可以直接利用)

0×02 太极:外围到内部之间的中间层(应用)

招式解释

太极:遇强则强,遇弱则弱,全是应用惹的祸

一.用户未登陆的情况下

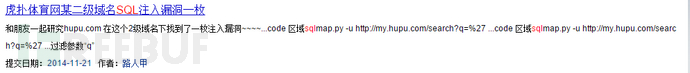

1、注入

注入的类型实在太多,利用花样种种,

① 页面调用时候的sql注入,一般直接穿山甲,sqlmap跑出来dbs和表,用来进后台用或者泄露用户信息。(DBS是否完整,网站结构库,直接利用)

② 万能密码之类的sql注入,进入前端应用或者后台管理。

③ 本站没有注入不代表就不能深入,试试旁注呢,呵呵。只是流程不一样了。

2、XSS

XSS的类型不算多存储型,反射型,但是利用就是只有你想不到,没有你做不到。

和深入无关的就不说了。

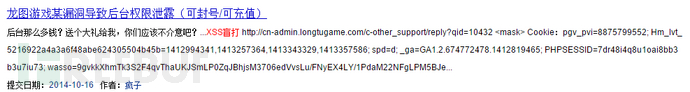

① XSS盲打打后台,多半也是想进后台种种方法无果的情况下。概率有限。

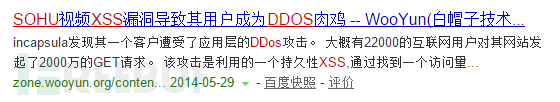

② XSS DDoS。

3、信息泄露,订单遍历

用户访问权限问题。

4、密码找回漏洞(密码邮件/短信重置)

Burp可修改字段的情况下,找回其他用户密码,说不定admin的密码就被你找回了。

5、后台

后台也是一种业务,只是一种专政的隐藏的业务哈。

如何进入后台呢?在找到后台地址的前提下。和应用无关的:暴力破解,撞库,信息收集利用,弱口令,未授权访问。

① 万能密码之类的sql注入,post型注入用sqlmap dump dbs.

② 利用web前端的sql注入

③ 密码找回运气好的话前端应用的admin密码和后台密码一致。(有什么查询密码88)

④ XSS盲打 cookie (成功率)

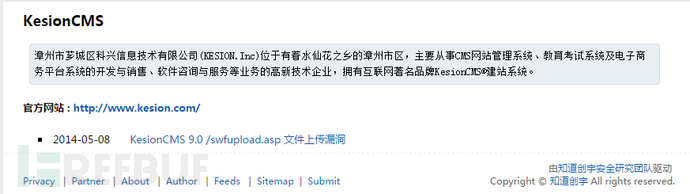

⑤ 后台框架 siteservercms等知名后台cms sebug

1、首先获取免费版软件,然后安装使用查看是否有test(admin)账户,能否直接利用,保存cookie提交看能否使用。

2、看版本,Sebug等上面有无直接利用方法

3、代码审计 (北京2014绿盟安全夺旗北京分公司利用此方法成功转账)

二.在模拟用户注册登陆情况下

1、认证绕过

① 万能密码

② Cookie欺骗

2、越权访问

① 平行越权,其他用户信息读取、修改;

② 纵向越权,主要体现在修改密码能否通过特殊字段标记的修改管理员密码。

3、注入

Cookie post get 型,登陆后user相关应用

4、XSS 影响力、类型实在太多

① user提交的东西让后台管理员去审核

了解后台的提交审核流程,CSRF,给自己添加用户,(文章管理系统)

XSS找后台,管理员浏览时Cookie传输到XSS平台

XSS蠕虫之类

订单遍历

5、上传点

① 一句话木马

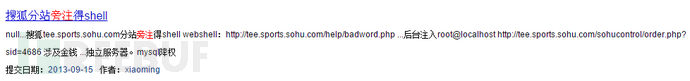

② Webshell上传

在很多情况下,没有注入的,后台进不去,上传点是最好的阵地。

网站十分重视对上传文件的保护,熟悉上传流程,被阻断在哪里,在哪里突破。

6、短信、邮箱DDoS

7、支付漏洞

① 0元任意付

② -1元退款

③ 数量整型/长整型溢出

0×03 内部(管理后台)

招式解释:迷踪步(无痕无迹,还需更深进入)

既然已经进入了管理后台了,很有成就感,那么下一步的目标就是控制这台服务器,控制整个网段。。。现在一般的web渗透也都到此为止了。

1.上传webshell

假如你在web前端没有地方或者没办法上传webshell,那么在后台上传是一个最好的选择,这也是帮助你从业务层面上控制服务器的最佳方法。

① 后台可修改上传文件类型,欢天喜地,修改下白名单| 黑名单,上传成功,有时候不能被解析很常见,再找原因。

② 后台不能修改上传文件类型,大部分哦~不过一般来说对后台的上传校验比前端要宽松一些。

没事,咱们该怎么绕过就怎么绕过,不能绕过就88…….

2.一句话木马

3.管理员的分权

假如说管理员进行了分权,拿到了管理员不是权限最高的主管理员的话还需要进行管理员提权操作。

后台提权

渗透测试常规思路分析-FREEBUF的更多相关文章

- Kali Linux Web渗透测试手册(第二版) - 1.0 - 渗透测试环境搭建

一.配置KALI Linux和渗透测试环境 在这一章,我们将覆盖以下内容: 在Windows和Linux上安装VirtualBox 创建一个Kali Linux虚拟机 更新和升级Kali Linux ...

- 【渗透技术】渗透测试技术分析_TomCat

[渗透技术]渗透测试技术分析_TomCat 本文转自:i春秋论坛 渗透测试-中间人攻击(原理)说起“中间人攻击”我想大多数对渗透测试又了解的朋友都多少有所了解,因为我们用到的次数真是非常的多.它可以将 ...

- 渗透测试思路 - CTF(番外篇)

渗透测试思路 Another:影子 (主要记录一下平时渗透的一些小流程和一些小经验) CTF(番外篇) 笔者是一个WEB狗,更多的是做一些WEB类型题目,只能怪笔者太菜,哭~~ 前言 本篇 ...

- 转载过来的参考内容---常规36个WEB渗透测试漏洞描述及修复方法----很详细

常规WEB渗透测试漏洞描述及修复 --转自:http://www.51testing.com/html/92/n-3723692.html (1). Apache样例文件泄漏 漏洞描述 apa ...

- 《Metasploit渗透测试魔鬼训练营》第一章读书笔记

第1章 魔鬼训练营--初识Metasploit 20135301 1.1 什么是渗透测试 1.1.1 渗透测试的起源与定义 如果大家对军事感兴趣,会知道各国军队每年都会组织一些军事演习来锻炼军队的攻防 ...

- metasploit渗透测试笔记(内网渗透篇)

x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. r ...

- PJzhang:搜索引擎高级语法与渗透测试

猫宁!!! 参考链接: https://www.freebuf.com/articles/network/169601.html https://www.jianshu.com/p/f8062e2cc ...

- chapter1 渗透测试与metasploit

网络对抗技术课程学习 chapter1 渗透测试与metasploit 一.读书笔记 二.渗透测试 通过模拟恶意攻击者的技术与方法进行攻击,挫败目标系统安全控制措施,取得访问控制权,并发现具备业务影响 ...

- Python渗透测试工具合集

摘自:http://www.freebuf.com/tools/94777.html 如果你热爱漏洞研究.逆向工程或者渗透测试,我强烈推荐你使用 Python 作为编程语言.它包含大量实用的库和工具, ...

随机推荐

- 机器学习&数据挖掘笔记_25(PGM练习九:HMM用于分类)

前言: 本次实验是用EM来学习HMM中的参数,并用学好了的HMM对一些kinect数据进行动作分类.实验内容请参考coursera课程:Probabilistic Graphical Models 中 ...

- Network - SNMP

Simple Network Management ProtocolWikipediahttps://en.wikipedia.org/wiki/Simple_Network_Management_P ...

- storm坑之---同步问题

最近在做一个监控系统,用来监控网站上各个业务功能的调用量以及处理时间,以便及时发现问题,及时处理.做这种实时统计处理系统,自然首先想到了storm,于是现学现用,自然遇到了一些坑,而且不少是网上也难以 ...

- redis学习之三配置文件redis.conf 的含义

摘自http://www.runoob.com/redis/redis-conf.html 安装redis之后的第一件事,我就开始配置密码,结果总是不生效,而我居然还没想到原因.今天突然用命令行设置了 ...

- QT学习笔记2

初探信号槽 代码如下: QPushButton *button=new QPushButton("quit"); QObject::connect(button,SIGNAL(cl ...

- C# 日志的配置流程

1. 下载log4net.dll文件 http://download.csdn.net/detail/abc456456456456/7653857 2. 项目中引用此dll 3. appconfig ...

- Oracle创建用户、表空间并设置权限

代码: //dba账户登录 sqlplus 请输入用户名:dpp_data as sysdba 请输入口令:dpp_data //创建账号 create user techrpt_data ident ...

- LINQ的Contains方法

此方法,判断集合中是否包含有某一元素. source code: Enumerable.Where(stringArray, n => n.Contains("t"));

- 基于MVC4+EasyUI的Web开发框架经验总结(6)--在页面中应用下拉列表的处理

在很多Web界面中,我们都可以看到很多下拉列表的元素,有些是固定的,有些是动态的:有些是字典内容,有些是其他表里面的名称字段:有时候引用的是外键ID,有时候引用的是名称文本内容:正确快速使用下拉列表的 ...

- ios开发入门资料整理

说到 iOS 开发,自己学得也很浅.不过至少独立一人完成了一个应用的开发到 App Store 上线整个过程.既然有人让我说些推荐和建议,就分享一下. 首先建议阅读 Start Developing ...