OpenResty(nginx扩展)实现防cc攻击

OpenResty(nginx扩展)实现防cc攻击

| 导读 | OpenResty 通过汇聚各种设计精良的 Nginx 模块(主要由 OpenResty 团队自主开发),从而将 Nginx 有效地变成一个强大的通用 Web 应用平台。这样,Web 开发人员和系统工程师可以使用 Lua 脚本语言调动 Nginx 支持的各种 C 以及 Lua 模块,快速构造出足以胜任 10K 乃至 1000K 以上单机并发连接的高性能 Web 应用系统 |

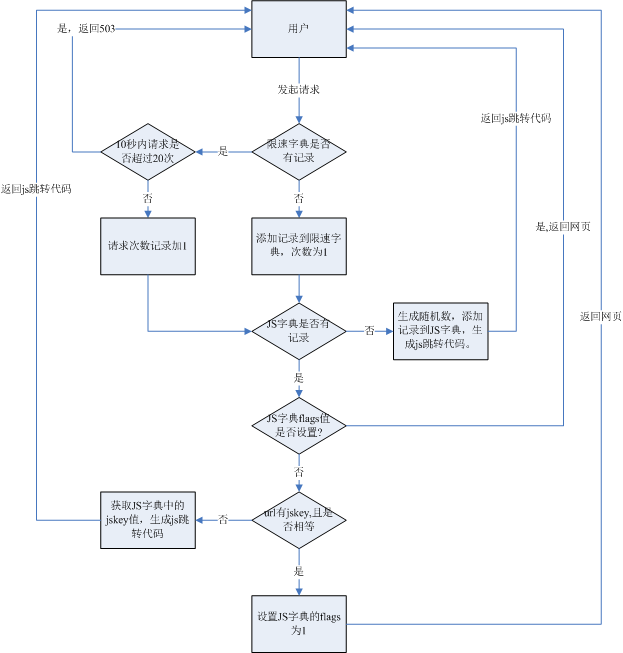

本文介绍使用openresty来实现防cc攻击的功能。openresty官网http://openresty.org/cn/index.html。下面是防cc攻击的流程图。

根据流程图,我们知道防cc攻击主要包括两部分,一是限制请求速度,二是给用户发送js跳转代码进行验证请求是否合法。

RHEL/Centos:

yum install readline-devel pcre-devel openssl-devel

ubuntu:

apt-get install libreadline-dev libncurses5-dev libpcre3-dev libssl-dev perl

cd /tmp/

git clone http://luajit.org/git/luajit-2.0.git

cd luajit-2.0/

make && make install

ln -sf luajit-2.0.0-beta10 /usr/local/bin/luajit

ln -sf /usr/local/lib/libluajit-5.1.so.2 /usr/lib/

cd /tmp

wget http://agentzh.org/misc/nginx/ngx_openresty-1.2.4.13.tar.gz

tar xzf ngx_openresty-1.2.4.13.tar.gz

cd ngx_openresty-1.2.4.13/

./configure --prefix=/usr/local/openresty --with-luajit

make && make install

nginx.conf:

http{

[......]

lua_shared_dict limit 10m;

lua_shared_dict jsjump 10m;

server {

#lua_code_cache off;

listen 80;

server_name www.centos.bz;

location / {

default_type text/html;

content_by_lua_file "/usr/local/openresty/nginx/conf/lua";

}

location @cc {

internal;

root html;

index index.html index.htm;

}

}

}

/usr/local/openresty/nginx/conf/lua文件:

local ip = ngx.var.binary_remote_addr

local limit = ngx.shared.limit

local req,_=limit:get(ip)

if req then

if req > 20 then

ngx.exit(503)

else

limit:incr(ip,1)

end

else

limit:set(ip,1,10)

end local jsjump = ngx.shared.jsjump

local uri = ngx.var.request_uri

local jspara,flags=jsjump:get(ip)

local args = ngx.req.get_uri_args()

if jspara then

if flags then

ngx.exec("@cc")

else

local p_jskey=''

if args["jskey"] and type(args["jskey"])=='table' then

p_jskey=args["jskey"][table.getn(args["jskey"])]

else

p_jskey=args["jskey"]

end

if p_jskey and p_jskey==tostring(jspara) then

jsjump:set(ip,jspara,3600,1)

ngx.exec("@cc")

else

local url=''

if ngx.var.args then

url=ngx.var.scheme.."://"..ngx.var.host..uri.."&jskey="..jspara

else

url=ngx.var.scheme.."://"..ngx.var.host..uri.."?jskey="..jspara

end

local jscode="window.location.href='"..url.."';"

ngx.say(jscode)

end

end

else

math.randomseed( os.time() );

local random=math.random(100000,999999)

jsjump:set(ip,random,60)

local url=''

if ngx.var.args then

url=ngx.var.scheme.."://"..ngx.var.host..uri.."&jskey="..random

else

url=ngx.var.scheme.."://"..ngx.var.host..uri.."?jskey="..random

end

local jscode="window.location.href='"..url.."';"

ngx.say(jscode)

end

lua代码部分解释:

1、1-12行是限速功能实现,第5和第10行表示10秒钟内容最多只能请求20次。

2、14-48行是验证部分,24行中的3600表示验证通过后,白名单时间为3600秒,即1小时。

update: 2013.5.26

1、修复JS无限跳转bug

2、增加随机种子

免费提供最新Linux技术教程书籍,为开源技术爱好者努力做得更多更好:https://www.linuxprobe.com/

OpenResty(nginx扩展)实现防cc攻击的更多相关文章

- nginx利用limit模块设置IP并发防CC攻击

nginx利用limit模块设置IP并发防CC攻击 分类: 系统2013-01-21 09:02 759人阅读 评论(0) 收藏 举报 来源:http://blog.xencdn.net/nginx- ...

- 防cc攻击利器之Httpgrard

一.httpgrard介绍 HttpGuard是基于openresty,以lua脚本语言开发的防cc攻击软件.而openresty是集成了高性能web服务器Nginx,以及一系列的Nginx模块,这其 ...

- 使用Nginx的配置对cc攻击进行简单防御

ddos攻击:分布式拒绝服务攻击,就是利用大量肉鸡或伪造IP,发起大量的服务器请求,最后导致服务器瘫痪的攻击. cc攻击:类似于ddos攻击,不过它的特点是主要是发起大量页面请求,所以流量不大,但是却 ...

- linux中防CC攻击两种实现方法(转)

CC攻击就是说攻击者利用服务器或代理服务器指向被攻击的主机,然后模仿DDOS,和伪装方法网站,这种CC主要是用来攻击页面的,导致系统性能用完而主机挂掉了,下面我们来看linux中防CC攻击方法. 什么 ...

- 使用Discuz!自带参数防御CC攻击以及原理,修改Discuz X 开启防CC攻击后,不影响搜索引擎收录的方法

这部份的工作,以前花的时间太少. 希望能产生一定的作用. http://www.nigesb.com/discuz-cc-attacker-defence.html http://bbs.zb7.co ...

- PHP防CC攻击代码

PHP防CC攻击代码: empty($_SERVER['HTTP_VIA']) or exit('Access Denied'); //代理IP直接退出 session_start(); $secon ...

- 防cc攻击策略

黑客攻击你的网站,会采取各种各样的手段,其中为了降低你网站的访问速度,甚至让你的服务器瘫痪,它会不断的刷新你的网站,或者模拟很多用户同一时间大量的访问你的网站, 这就是所谓的CC攻击,这就需要我们在程 ...

- Linux系统防CC攻击自动拉黑IP增强版Shell脚本 《Linux系统防CC攻击自动拉黑IP增强版Shell脚本》来自张戈博客

前天没事写了一个防CC攻击的Shell脚本,没想到这么快就要用上了,原因是因为360网站卫士的缓存黑名单突然无法过滤后台,导致WordPress无法登录!虽然,可以通过修改本地hosts文件来解决这个 ...

- Nginx 防CC攻击拒绝代理访问

先大概说说简单的结构…前端一个Nginx反向代理,后端一个Nginx instance app for PHP…实际上就是个Discuz,之前面对CC攻击都是预警脚本或者走CDN,但是这次攻击者不再打 ...

随机推荐

- IOS列表实现动态多列

. //图片列表 NSMutableArray *pictureList; //分组列表 NSMutableArray *indexArr; - (UITableViewCell *)tableVie ...

- ios8 下请求读取通讯录权限 (网上众多资料漏下得一个坑)

读取通讯录权限网上都有,不再叙述. 当第一次授权时用户假如拒绝授权, 第二次就无法再次弹出提示框授权. 刚开始时完全按照网上例子写的,第一次拒绝授权后,在设置里面无法找到对应的更改读取权限的选项. 后 ...

- initWithSpriteFrameName和createWithSpriteFrameName

/** * Initializes a sprite with a sprite frame name. <br/> * A cc.SpriteFrame will be fetched ...

- KM算法详解+模板

http://www.cnblogs.com/wenruo/p/5264235.html KM算法用来求二分图最大权完美匹配. 本文配合该博文服用更佳:趣写算法系列之--匈牙利算法 现在有N男N女,男 ...

- 第二百三十五天 how can I 坚持

其实昨天听遗憾的,尽头看了新闻,有好多人都出去赏雪了,可惜了,最遗憾的是没有叫上你一块去. 晚上喝了点酒,抽了两根烟,以前基本不喝酒,就别提抽烟了,陈小春的<算你狠>,该如何是好. 经常在 ...

- TBluetoothLE

delphi 蓝牙技术 D:\Users\Public\Documents\Embarcadero\Studio\17.0\Samples\Object Pascal\Multi-Device Sam ...

- Using Boost Libraries in Windows Store and Phone Applications

Using Boost Libraries in Windows Store and Phone Applications RATE THIS Steven Gates 18 Jul 2014 5:3 ...

- ESP8266调试问题

1 串口连接电脑调试时,GPIO15必须接地,否则没响应 2发送退出透传指令“+++”时,必须取消勾选发送新行.发送别的指令时须勾选. 另外若所刷固件版本为[Vendor:www.ai-thinker ...

- Ubuntu之系统交换分区Swap增加与优化

http://os.51cto.com/art/201212/372860.htm http://blog.csdn.net/xingyu15/article/details/5570225 ...

- ASP.NET的分页方法(二)

第二讲主要使用到了常用的分页控件aspnetpager,这里对他就行一个简单的应用,具体大家可以到杨涛的博客上去寻找相关的DLL, 首先要先引用AspNetPager.dll,然后把这个DLL同时添加 ...