IDF实验室-简单的ELF逆向 writeup

题目:http://ctf.idf.cn/index.php?g=game&m=article&a=index&id=39

下载得到ElfCrackMe1文件,直接用IDA打开。

最早想到的是 function一路F5下去。可以看到关键的main函数

int __cdecl main(int argc, const char **argv, const char **envp)

{

int v3; // ebx@6

const char **v4; // rdx@22

__int64 v6; // [sp+0h] [bp-C0h]@1

__int64 v7; // [sp+8h] [bp-B8h]@1

__int64 v8; // [sp+10h] [bp-B0h]@1

__int64 v9; // [sp+18h] [bp-A8h]@1

__int64 v10; // [sp+20h] [bp-A0h]@1

__int64 v11; // [sp+28h] [bp-98h]@1

__int64 v12; // [sp+30h] [bp-90h]@1

__int64 v13; // [sp+38h] [bp-88h]@1

int v14; // [sp+40h] [bp-80h]@1

char v15[]; // [sp+80h] [bp-40h]@2

char v16; // [sp+91h] [bp-2Fh]@14

char v17; // [sp+92h] [bp-2Eh]@15

char v18; // [sp+93h] [bp-2Dh]@16

char v19; // [sp+94h] [bp-2Ch]@17

char v20; // [sp+95h] [bp-2Bh]@18

int v21; // [sp+A4h] [bp-1Ch]@1

int v22; // [sp+A8h] [bp-18h]@7

int i; // [sp+ACh] [bp-14h]@9 v21 = ;

memset(&v6, , 0x58uLL);

v6 = 854698492143LL;

v7 = 880468295913LL;

v8 = 597000454391LL;

v9 = 605590388953LL;

v10 = 932007903423LL;

v11 = 760209211613LL;

v12 = 579820585151LL;

v13 = 940597838039LL;

v14 = ;

printf(

"plz enter the flag:",

argv,

11LL,

854698492143LL,

880468295913LL,

597000454391LL,

605590388953LL,

932007903423LL,

760209211613LL,

579820585151LL,

940597838039LL,

*(_QWORD *)&v14);

while ( )

{

v3 = v21;

v15[v3] = getch();

if ( !v15[v3] || v15[v21] == )

break;

if ( v15[v21] == )

{

printf("\b\b", v6, v7, v8, v9, v10, v11, v12, v13, *(_QWORD *)&v14);

--v21;

}

else

{

putchar(v15[v21++]);

}

}

v22 = ;

if ( v21 != )

v22 = ;

for ( i = ; i <= ; ++i )

{

if ( v15[i] != (*((_DWORD *)&v6 + i) - ) / )

{

v22 = ;

argv = (const char **)((*((_DWORD *)&v6 + i) - ) / );

printf("%d", argv, v6, v7, v8, v9, v10, v11, v12, v13, *(_QWORD *)&v14);

}

}

if ( v16 != || v17 != || v18 != || v19 != || v20 != )

v22 = ;

v15[v21] = ;

puts("\r");

if ( v22 )

{

puts("u r wrong\r\n\r");

main((unsigned __int64)"u r wrong\r\n\r", argv, v4);

}

else

{

puts("u r right!\r");

}

return ;

}

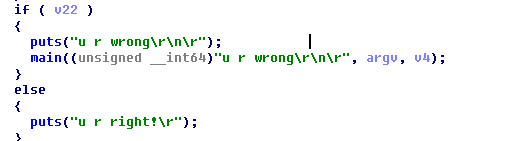

看到最下面代码

当v22=1时 输出 u r wrong

所以就正确就得使v22为0

我们往上看

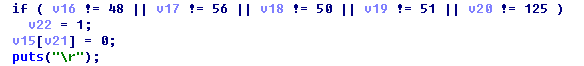

当v16 != 48 || v17 != 56 || v18 != 50 || v19 != 51 || v20 != 125时

V22=1

所以就是v16=48 v17=56 v18 = 50 v19=51 v20= 125

V22=0

用python的chr()转化下得到 0 8 2 3 }

可以猜测这个是flag的后半部分

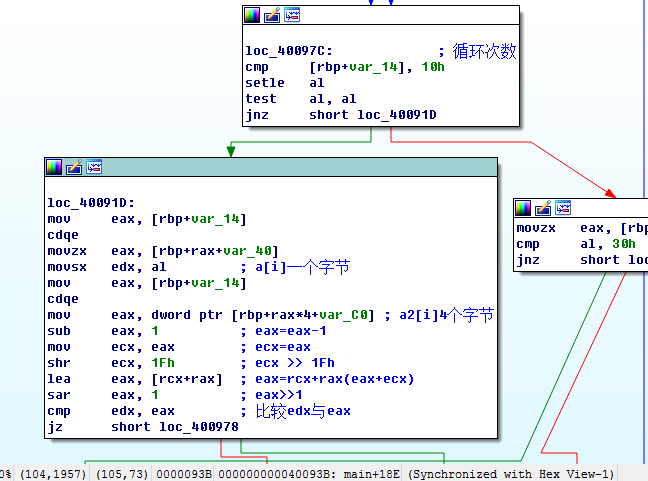

继续往上看发现一串while代码,读起来很吃力。。。所以果断选择放弃,直接去看看汇编代码

观察视图 找到while循环的那一部分

shr指令与sar指令,查了下是逻辑右移和算术右移,在编程里都是<<

但选择用什么是编译器决定的……

所以编程时,最好只对unsigned类型做这种操作……

起初lea=eax,[rcx+rax]这指令没看懂,只知道eax=rcx+rax 。就不知道什么意思,

后来查阅质料才知道因为是64位,所以寄存器变化了

64位寄存器的变化

eax,ebx,ecx,edx,esi,edi,ebp,esp等变为

rax,rbx,rcx,rdx,rsi,rdi,rbp,rsp

所以得出 a[i]=((a2[i]-1)+((a2[i])-1)>>1Fh))>>1

要注意运算优先级,直接要括号就行了。

所以我们要找a2[i]的值,

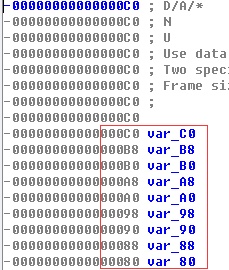

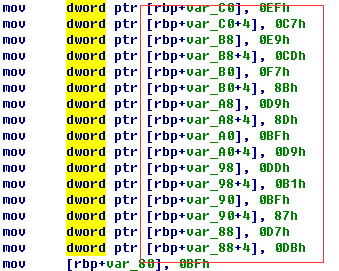

跳转到a2[i]的定义,看到:

在回代码,往上看到:

所以知道,a2[i]的值是[0x0EF, 0x0C7, 0x0E9, 0x0CD, 0x0F7, 0x8B, 0x0D9,0x8D, 0x0BF, 0x0D9, 0x0DD, 0x0B1, 0x0BF, 0x87,0x0D7, 0x0DB, 0x0BF]

这样就可以直接写python脚本

#!usr/bin/env python

#!coding=utf-8 __author__ = 'zhengjim' a2=[0x0EF, 0x0C7, 0x0E9, 0x0CD, 0x0F7, 0x8B, 0x0D9,

0x8D, 0x0BF, 0x0D9, 0x0DD, 0x0B1, 0x0BF, 0x87,

0x0D7, 0x0DB, 0x0BF]

L=[]

for i in range(17):

flag =((a2[i] - 1) + ((a2[i] - 1) >> 0x1f))>>1

aa = chr(flag)

L.append(aa)

flag1 = ''.join(L)

print flag1

得到

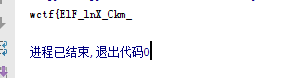

在与前面的0 8 2 3 }连接 得到:

wctf{ElF_lnX_Ckm_0823}

IDF实验室-简单的ELF逆向 writeup的更多相关文章

- 简单的Elf逆向Writeup

ElfCrackMe1 html,body,div,span,applet,object,iframe,h1,h2,h3,h4,h5,h6,p,blockquote,pre,a,abbr,acrony ...

- IDF实验室-简单编程-字符统计 writeup

题目地址:http://ctf.idf.cn/index.php?g=game&m=article&a=index&id=37 网站:http://ctf.idf.cn/gam ...

- IDF-CTF-简单的Elf逆向Writeup

ElfCrackMe1 *:first-child { margin-top: 0 !important; } body>*:last-child { margin-bottom: 0 !imp ...

- IDF实验室-简单编程-特殊的日子 writeup

题目:http://ctf.idf.cn/index.php?g=game&m=article&a=index&id=50 题目提示要爆破,代表加密应该是不可逆的. 密文:4D ...

- IDF实验室-简单的js解密

根据加密方法推算解密方法,补全如下 <script> /** * Pseudo md5 hash function * @param {string} string * @param {s ...

- IDF 实验室部分题目WriteUp

前天花了一个下午的时间刷了几道IDF实验室的题目, 这个网站实在是有点冷清, 题目也比较少, 所以就被我和师兄们刷榜了2333... 因为我最先开始做, 所以就干脆刷到第一去了. 题目很水, 切莫见怪 ...

- IDF实验室-CTF训练营-牛刀小试CTF

自从开始玩CTF后,发现这个游戏还是比较有意思,发现了一个练习场地IDF实验室:http://ctf.idf.cn/ 刷刷里面的题目,今天完成了其中的牛刀小试,分享一下解题思路: 1. 被改错的密码 ...

- IDF实验室-python ByteCode writeup

题目地址:http://ctf.idf.cn/index.php?g=game&m=article&a=index&id=45 下载来发现是crackme.pyc 可以用unc ...

- elf逆向入门

一: 在linux下进行调试时容易出现权限不够的情况:此时解决办法就是chmod 777+文件名提升权限,以实验吧debug为例,给出了简单的32elf文件,我在查看一些资料以后发现,我需要在main ...

随机推荐

- 关于SQL Server 数据库的备份

备份 第一 :选择数据库右键任务,然后直接选择分离,再选择删除和更新上打勾,之后到sqlsever安装目录下查看,会生成xx.mdf和xx.ldf两个文件(既有表结构又有数据). 第二:可以选择备份, ...

- bash 统计文件行数

#假设文件名是:fortest.gtf declare -i fileLinesfileLines=`sed -n '$=' fortest.gtf`echo $fileLines #-------- ...

- poj2400Supervisor, Supervisee(KM)

http://poj.org/problem?id=2400 KM算法http://philoscience.iteye.com/blog/1754498 题意:每个雇主对雇员有个满意度 雇员对雇主有 ...

- awesome awesomeness

Awesome Awesomeness A curated list of amazingly awesome awesomeness.Also available on: Awesome-Aweso ...

- uva 489 Hangman Judge(水题)

题目:http://uva.onlinejudge.org/index.php?option=com_onlinejudge&Itemid=8&page=show_problem&am ...

- poj 1265 Area( pick 定理 )

题目:http://poj.org/problem?id=1265 题意:已知机器人行走步数及每一步的坐标 变化量 ,求机器人所走路径围成的多边形的面积.多边形边上和内部的点的数量. 思路:1.以 ...

- 让Windows Server 2008 + IIS 7+ ASP.NET 支持10万个同时请求

具体设置如下: 1. 调整IIS 7应用程序池队列长度 由原来的默认1000改为65535. IIS Manager > ApplicationPools > Advanced Setti ...

- js 动态计算折扣后总价格

<script type="text/javascript"> <!---计算折扣后的总价格---> function outtotalprice(i) { ...

- 【转】忙里偷闲写的小例子---读取android根目录下的文件或文件夹

原文网址:http://www.cnblogs.com/wenjiang/p/3140055.html 最近几天真的是各种意义上的忙,忙着考试,还要忙着课程设计,手上又有外包的项目,另一边学校的项目还 ...

- HDU 4393 Throw nails

Throw nails Time Limit: 5000/2000 MS (Java/Others) Memory Limit: 32768/32768 K (Java/Others)Total ...