170606、防止sql注入(三)

SpringMVC利用拦截器防止

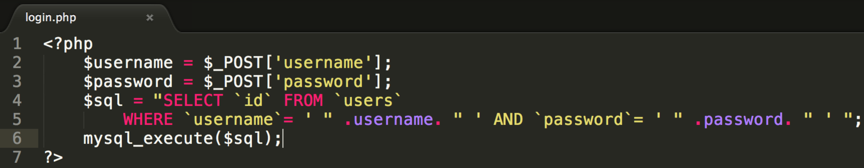

SQL注入案例一个简单的PHP登录验证SQL注入

比如一个公司有一个用来管理客户的客户管理系统,在进入后台进行管理的时候需要输入用户名和密码。

假设在客户端传给服务器的字段分别为用户名username和密码password,那么如果用来处理登录的服务器端代码对用户的输入做以下处理:

上面的PHP代码就是首先获取客户端POST过来的填写在表单里面的用户名和密码,接着要MySQL去执行下面这条SQL语句:

SELECT `id` FROM `users` WHERE `username` = username AND `password` = password;可以看到上面的代码没有对用户的输入做任何的过滤,这是非常容易遭到黑客攻击的。

比如,一个用户在输入用户名的输入框里面输入了

user’;SHOW TABLES;--那么就会解析为下面的SQL:

SELECT `id` FROM `users` WHERE `username` = ‘user’;SHOW TABLES;-- AND `password` = password;可以看到被解析的SQL被拆分为了2条有用的SQL:

(1)SELECT `id` FROM `users` WHERE `username` = ‘user’;

(2)SHOW TABLES;而后面验证密码的部分就被注释掉了。这样攻击者就轻松的获得了这个数据库里面的所有表的名字。同样的道理,如果攻击者在输入框里面输入:

’;DROP TABLE [table_name];--那么,这一张表就被删除了,可见后果是非常严重的。

而用户如果在用户名输入框里面输入了:user’or 1=1--

那么会被解析成:

SELECT `id` FROM `users` WHERE `username` = ‘user’

or 1=1-- AND `password` = password;这里可以看到1=1永远为真,这样不用输入用户名就直接可以登入系统了。

一个ASP新闻动态页面的id查询

比如有一个新闻网站的动态页面是这种格式:

http://www.news.com/news.asp?id=100那么当用户在浏览器的地址框里面输入

http://www.news.com/news.asp?id=100;and user>0那么如果这个网站的数据库用的是SQL Server的话,那么SQL Server在解析的时候,由于user是SQL Server的一个内置变量,它的值就是当前连接数据库的用户,那么SQL在执行到这里的时候会拿一个类型为nvarchar的和一个int类型的比较。比较过程中就必然涉及类型的转化,然而不幸的是,转化过程并不是一帆风顺,出错的时候SQL Server将会给出类似将nvarchar值”aaa”转为为int的列时发生语法错误。这个时候攻击者就轻松的获得了数据库的用户名。

SpringMVC拦截器防止SQL注入

为了有效的减少以及防止SQL注入的攻击,开发人员在开发的时候一定不要期待用户的输入都是合理的,当用户输入完毕之后,应该严谨的对用户提交的数据进行格式上的检查以及过滤,尽可能的减少被注入SQL 的风险。

一般来说,不同的服务器端语言都有不同的解决方案。比如拿中小型企业采用得最多的PHP语言来说,PHP的官方就为开发者提供了这样的一些函数,比如mysql_real_escape_string()等。

接下来会详细介绍如何通过SpringMVC的拦截器实现防止SQL注入的功能。

这里以我的大数据人才简历库的拦截器为例。

自定义拦截器类实现HandlerInterceptor接口

package com.rick.ssm.common.filter; import java.util.Enumeration; import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse; import org.springframework.web.servlet.HandlerInterceptor;

import org.springframework.web.servlet.ModelAndView; /**

* -------------------------------------------

* Title : SqlInjectInterceptor

* Description : 防止sql注入拦截器

* Create on : 2017年8月2日 下午2:43:39

* Copyright (C) strongunion

* @author RICK

* @版本号: V1.0

* -------------------------------------------

*/

public class SqlInjectInterceptor implements HandlerInterceptor{ @Override

public boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler)

throws Exception {

Enumeration<String> names = request.getParameterNames();

while (names.hasMoreElements()) {

String name = names.nextElement();

String[] values = request.getParameterValues(name);

for (String value : values) {

value = clearXss(value);

}

}

return true;

} @Override

public void postHandle(HttpServletRequest request, HttpServletResponse response, Object handler,

ModelAndView modelAndView) throws Exception {

// TODO Auto-generated method stub } @Override

public void afterCompletion(HttpServletRequest request, HttpServletResponse response, Object handler, Exception ex)

throws Exception {

// TODO Auto-generated method stub } /**

* TODO: 处理字符转义

* @Auhor: RICK

* @Date : 2017年8月2日

* @param value

* @return

*/

private String clearXss(String value) {

if (value == null || "".equals(value)) {

return value;

}

value = value.replaceAll("<", "<").replaceAll(">", ">");

value = value.replaceAll("\\(", "(").replace("\\)", ")");

value = value.replaceAll("'", "'");

value = value.replaceAll("eval\\((.*)\\)", "");

value = value.replaceAll("[\\\"\\\'][\\s]*javascript:(.*)[\\\"\\\']", "\"\"");

value = value.replace("script", "");

return value;

}

}

配置拦截器

<!-- 拦截器配置-->

<mvc:interceptors>

<!-- SQL注入拦截-->

<mvc:interceptor>

<mvc:mapping path="/**"/>

<bean class="com.rick.ssm.common.filter.SqlInjectInterceptor"/>

</mvc:interceptor>

</mvc:interceptors>

170606、防止sql注入(三)的更多相关文章

- SQL注入(三)

邮给我一个密码 我们意识到虽然不能添加一条新的记录在members表中,但我们可以通过修改一个存在的记录, 这也获得了我们的证明是可行的. 从先前的步骤中,我们知道bob@example.com在系统 ...

- 避免SQL注入三慷慨法

版权声明:本文为博主原创文章,未经博主同意不得转载. https://blog.csdn.net/wangyy130/article/details/26154837 要说SQL注入还要从 ...

- WEB 安全之 SQL注入 < 三 > 提权

SQL注入是一个比较“古老”的话题,虽然现在存在这种漏洞的站点比较少了,我们还是有必要了解一下它的危害,及其常用的手段,知己知彼方能百战不殆.进攻与防守相当于矛和盾的关系,我们如果能清楚了解 攻击的全 ...

- 常见的网络攻击(XSS,SQL注入,CSRF)

一.XSS 二.SQL注入 三.CSRF

- Python--day46--mysql存储过程(不常用)(包含防sql注入)

一.存储过程: 优点:只要传很少的数据到数据库就可以了 缺点:dba管理数据库的时候可能会对数据库进行了更改了那一坨sql语句. 二.创建存储过程: 1.简单 创建存储过程: Python中使用结果 ...

- SQL注入之Sqli-labs系列第三十八关、第三十九关,第四十关(堆叠注入)

0x1 堆叠注入讲解 (1)前言 国内有的称为堆查询注入,也有称之为堆叠注入.个人认为称之为堆叠注入更为准确.堆叠注入为攻击者提供了很多的攻击手段,通过添加一个新 的查询或者终止查询,可以达到修改数据 ...

- 第三百九十二节,Django+Xadmin打造上线标准的在线教育平台—sql注入攻击,xss攻击,csrf攻击

第三百九十二节,Django+Xadmin打造上线标准的在线教育平台—sql注入攻击,xss攻击,csrf攻击 sql注入攻击 也就是黑客通过表单提交的地方,在表单里输入了sql语句,就是通过SQL语 ...

- 一、JDBC的概述 二、通过JDBC实现对数据的CRUD操作 三、封装JDBC访问数据的工具类 四、通过JDBC实现登陆和注册 五、防止SQL注入

一.JDBC的概述###<1>概念 JDBC:java database connection ,java数据库连接技术 是java内部提供的一套操作数据库的接口(面向接口编程),实现对数 ...

- SQL注入过WAF(11.4 第三十三天)

WAF是什么? Web应用防护系统(也称:网站应用级入侵防御系统.英文:Web Application Firewall,简称: WAF).也叫Web防火墙,主要是对Web特有入侵方式的加强防护,如D ...

随机推荐

- chrome浏览器插件推荐——Vimium 篇

Vimium 是chrome底下的一个插件,所有chrome浏览器或者是基于chrome内核的浏览器(比如我用的Vivaldi)都可以使用这个插件.它提供了大量快捷键来方便键盘党浏览网页.目前在Chr ...

- Netstat命令(windows下)

功能: 一般用于检验本机各端口的网络连接情况. 例子:检查本机3389远程连接端口是否可用 netstat -nao|find "3389" 查看某进程使用的端口号: netst ...

- (转)x264重要结构体详细说明(1): x264_param_t

结构体x264_param_t是x264中最重要的结构体之一,主要用于初始化编码器.以下给出了几乎每一个参数的含义,对这些参数的注释有的是参考了网上的资料,有的是自己的理解,还有的是对源代码的翻译,由 ...

- opencv实例一:显示一张图片

第一个简单的实例,显示一张图片: 1)代码如下 /*************************************************************************** ...

- alien 进行rpm 包和deb 包之间的转换

今天安装一个pandoc, 官方只提供了一个deb 的二进制包,为了在redhat 上安装,需要将deb 包转换成rpm 包. 使用工具alien : http://ftp.de.debian.org ...

- php下保存远程图片到本地的函数

<?php header("content-type:text/html;charset=utf-8"); function GrabImage($url,$filename ...

- [Java并发包学习七]解密ThreadLocal

概述 相信读者在网上也看了非常多关于ThreadLocal的资料,非常多博客都这样说:ThreadLocal为解决多线程程序的并发问题提供了一种新的思路:ThreadLocal的目的是为了解决多线程訪 ...

- 【Python】动态获取python类名、函数名&多线程

import time import random import threading import inspect def get_current_function_name(): return in ...

- HTML <a> 标签的状态和 target 属性

<a>的四种状态 A:link 连接平常状态 A:hover 鼠标放上去的时候 A:active 鼠标按下的时候 A:visited 连接被访问过后的状态 target属性 _bla ...

- 使用mysqldump工具对数据库进行全备份

需求描述: 通过mysqldump工具的--all-databases选项对所有数据库进行备份. 操作过程: 1.通过--all-databases选项对所有的数据库进行备份 [mysql@redha ...