i春秋Blog

打开是个普普通通的hello world

然后有注册有登录

不多说我们直接注册登录试试

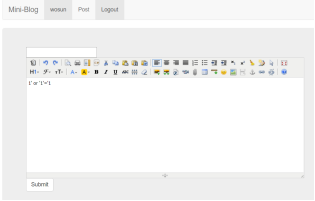

登录后有个POST选项,可以上传东西,先试试上传文字

没什么重要的回显

再上传一个文档试试

爆出提示:这里使用的是kindeditor编辑器

百度kindeditor漏洞然后利用(给出一篇的链接https://www.jb51.net/hack/367946.html)

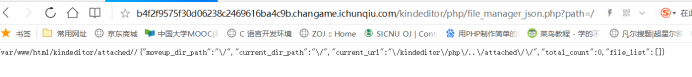

这里通过访问url/kindeditor/php/file_manager_json.php即可看到目录

再通过?path=来访问文件夹及文件

先试试/kindeditor/php/file_manager_json.php?path=/

有回显,成功了

再通过

?path=../

?path=../../

?path=../../../

来访问一层层的文件夹

在第二层找到了一个flag.php文件

尝试url/kindeditor/php/file_manager_json.php?path=../../flag.php 。。。不行

尝试url/flag.php

...............

断了,flag不在这里

尝试在上传输入框中进行注入

1' or '1'='1

1' or '1'='0

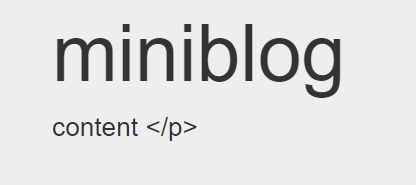

发现回显不一样,肯定存在注入了就

这里尝试普通的注入不行,union和select都被屏蔽了

所以使用dalao的特别注入法

猜想后台sql语句形似:INSERT INTO TABLENAME(A,B,C) VALUES($A,$B,$C);

然后我们在变量A,B,C的位置上进行注入

insert into tableA values(A1,B1,C1), (A2,B2,C2) 这句话即将两个不同的元组插入到tableA中

这里构造的insert语句类似于 ... values('aaa','testpayload2','test')#就注释掉了

尝试在文字框中输入test')#

爆错

猜测的insert字段有误,既然不是三个,更不可能是两个,受控制的部分已经有两个了,因此推测insert语句的字段数为4

再test','X')#

没有报错

再构造test','X'),('123',(SELECT database()),'content爆出数据库

(在不影响第二条payload的X字段的情况下将整个insert语句闭合了,成功插入,这条insert即将database() select出来)

再一步步的select 表,列,行,字段

得到user和password

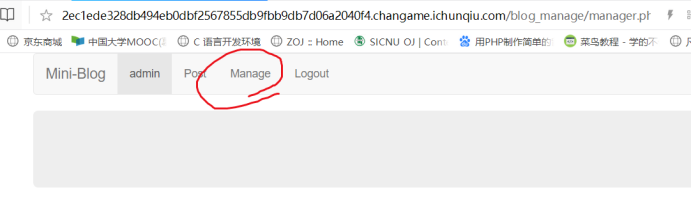

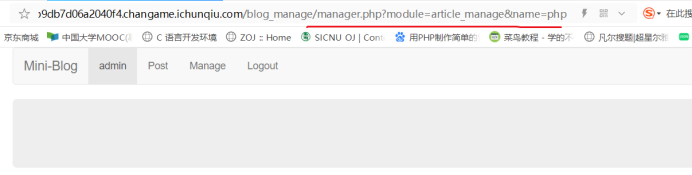

这里用找到的admin和melody123来登录

发现多了个manage栏,试试

结果发现在url栏存在文件包含

直接用php://filter来读文件flag.php

一看就是base64解码

解密得到flag

i春秋Blog的更多相关文章

- i春秋url地址编码问题

i春秋学院是国内比较知名的安全培训平台,前段时间看了下网站,顺便手工简单测试常见的XSS,发现网站搜索功能比较有意思. 其实是对用户输入的内容HTML编码和URL编码的处理方式在这里不合理,提交到乌云 ...

- i春秋 小漏洞也有大梦想

i春秋上的课,提到了一些概念,学习并记录. 此文主要以了解概念为主,没有代码和实战. 水坑式攻击 百度定义: “水坑式攻击”,是指黑客通过分析被攻击者的网络活动规律,寻找被攻击者经常访问的网站的弱点, ...

- 2020i春秋新春战疫

简单的招聘系统 登陆这里就可以注入 查询这里也可以注入 从登陆这里注入把 爆破数据库名 爆破表名 列名 flag 就很奇怪跑出来的东西 重开容器跑一遍列,估计是flaaag.后面可能是发生了502 再 ...

- 日向blog开发记录

一点历史关于,Sonne Blog 2016.03.25springmvc + hibernate框架搭建.2016.04.21日向blog首页.2016.04.24分页实现.2016.04.30登录 ...

- blog (后续更新)

设计Model(设计数据库) from django.db import models # Create your models here. class BlogsPost(models.Model) ...

- tensorflow 一些好的blog链接和tensorflow gpu版本安装

pading :SAME,VALID 区别 http://blog.csdn.net/mao_xiao_feng/article/details/53444333 tensorflow实现的各种算法 ...

- http://blog.csdn.net/java2000_wl/article/details/8627874

http://blog.csdn.net/java2000_wl/article/details/8627874

- [Android Pro] http://blog.csdn.net/wuyinlei/article/category/5773375

http://blog.csdn.net/wuyinlei/article/category/5773375

- android 蓝牙 http://blog.csdn.net/u012843100/article/details/52384219

http://blog.csdn.net/u012843100/article/details/52384219

- 【三】用Markdown写blog的常用操作

本系列有五篇:分别是 [一]Ubuntu14.04+Jekyll+Github Pages搭建静态博客:主要是安装方面 [二]jekyll 的使用 :主要是jekyll的配置 [三]Markdown+ ...

随机推荐

- Mac_VM_CentOS固定IP总结

参考链接 参考链接 亲测可用

- 2022-9-5 JavaSE note

Java SE 1.IDEA基本操作 psvm + 回车 : main() 方法声明 sout + 回车 : = System.out.println(); Ctrl + D : 把当前行复制到下一行 ...

- 在PyQt5中使用Pandas时的几个坑

最近在看Python GUI编程,在用到PyQt5+Pandas时遇到一些问题.这里把问题和解决方法整理一下.备查. (好像不能上传附件,内容只好写在下面了.) 在PyQt5中使用Pandas时的几个 ...

- 谈谈对K8S CNI、CRI和CSI插件的理解

- 1_Layui

一. 引言 官网: https://www.layui.com/ 在官网首页, 可以很方便的下载Layui Layui是一款经典模块化前端UI框架, 我们只需要定义简单的HTML,CSS,JS即可实现 ...

- 对vue中的data进行数据初始化

this.$data:是表示当前的改变后的this中的数据 this.$options.data():是表示没有赋值前的this中的数据,表示 初始化的data 一般可以使用Object.assign ...

- css padding和overflow

padding:10px 5px 15px 20px; 上右下左 padding:10px 5px 15px; 上 左右 下 padding:10px 5px; 上下 左右 padding:10px; ...

- MES系统和ERP系统的区别是什么?

首先得明白一点:MES(Manufacturing Execution System,即制造执行系统)系统跟ERP(Enterprise Resource Planning,企业资源计划)系统是两个完 ...

- Vue中生成UUID

<template> <div :id="elId" class="container"> <a>{{elId}}</ ...

- springboot H2 linux下搭建使用

这次研究是H2数据库了,关键还是再Linux下进行搭建部署的,被这个数据库快弄死了弄了4天时间,现在大致可以用了,还有些细节需要修正. 我这边使用的是springboot集成模式.直接使用代码启停方式 ...