JS逆向实战11——某金属集团动态cookie加密

本文来自:来自: https://www.cnblogs.com/zichliang/

目标网站

aHR0cDovL3d3dy50bm1nLmNvbS5jbi9pbmZvcm1hdGlvbi9pbmZvX3h3enguYXNweD9jbGFzc2lkPTMx

分析

此网站根据cookie加密 如cookie无效则返回 412 有点像某数。

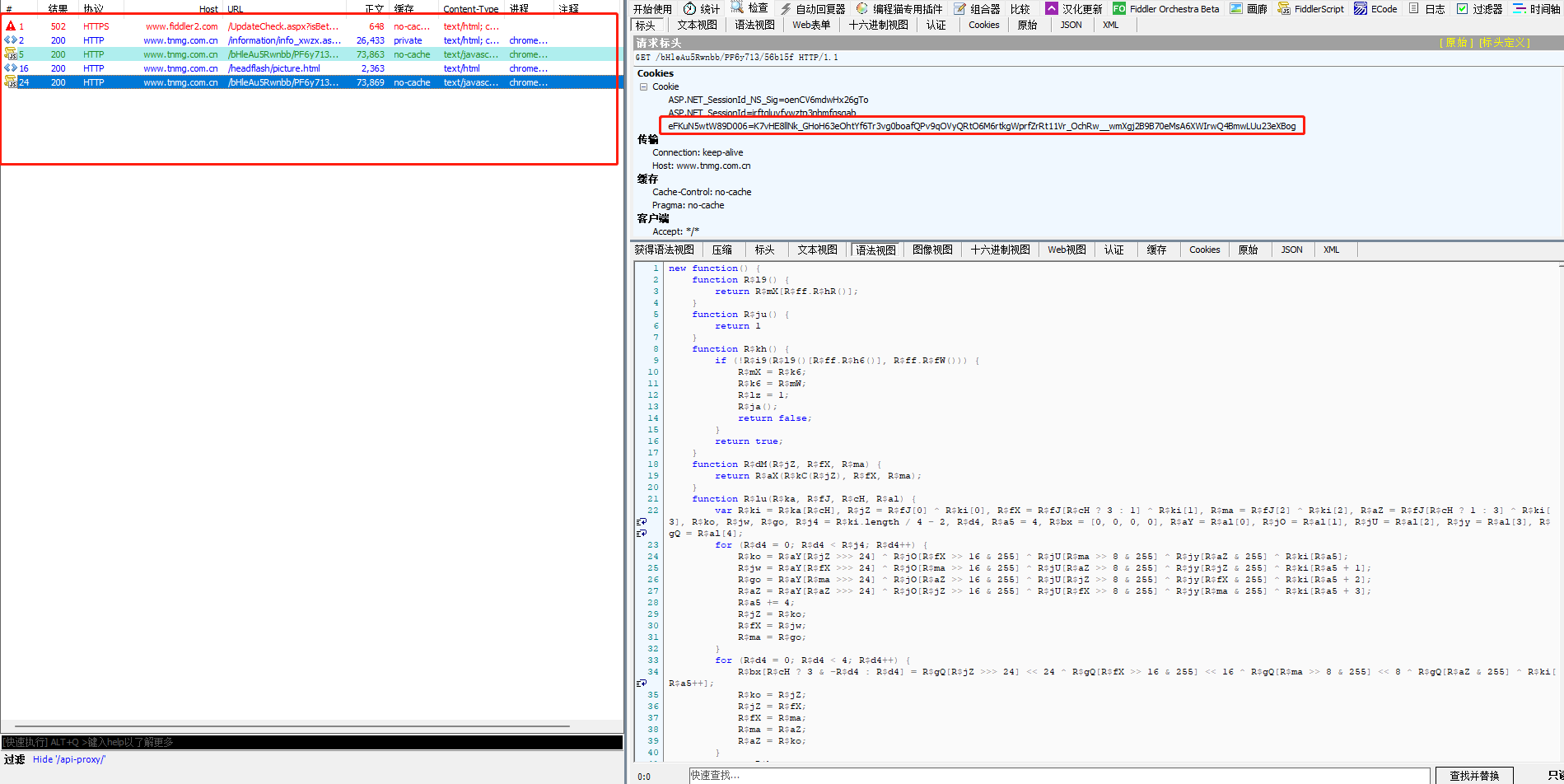

根据抓包分析 可知 这个

Cookie: ASP.NET_SessionId=irftqluvfywztp3nhmfqsgab; ASP.NET_SessionId_NS_Sig=oenCV6mdwHx26gTo; eFKuN5wtW89D006=K7vHE8llNk_GHoH63eOhtYf6Tr3vg0boafQPv9qOVyQRtO6M6rtkgWprfZrRt11Vr_OchRw__wmXgj2B9B70eMsA6XWIrwQ4BmwLUu23eXBog

这些cookie 是我们所传的参数。

定位函数入口

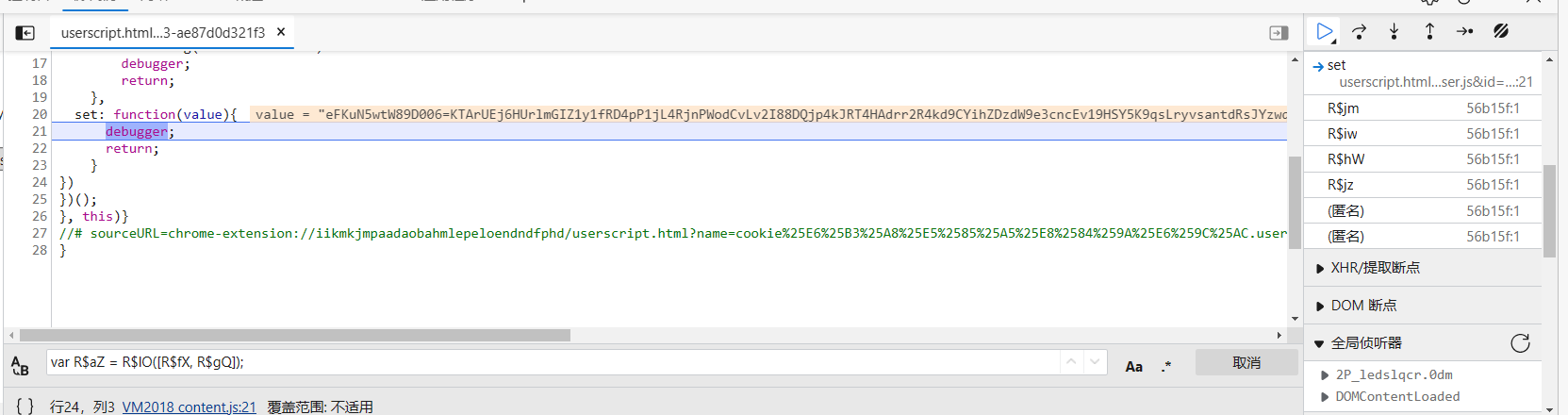

根据hook 确定 cookie加密的未知

然后我们一步一步追栈进入

这部分就是函数入口,我们在控制调用函数看看

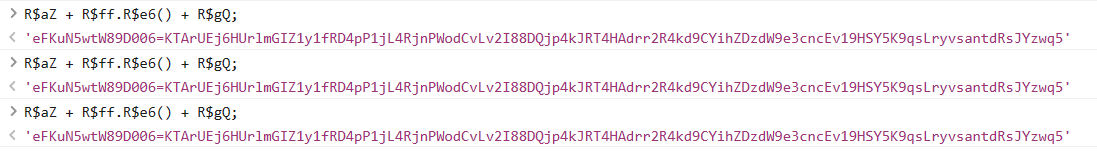

由此可见 这就是cookie生成的入口了

耐心扣代码

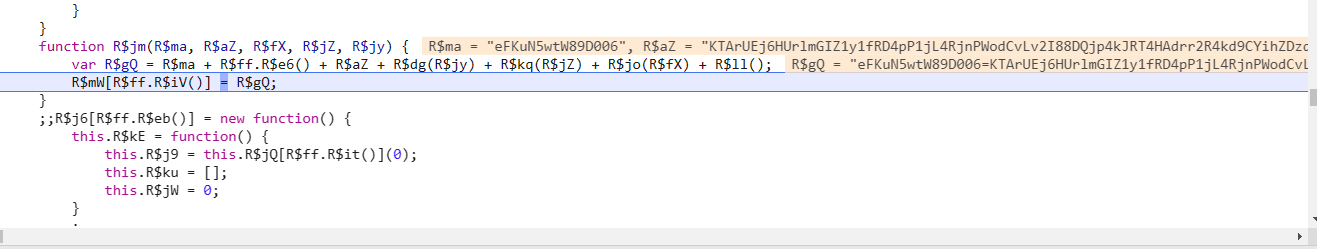

我们找到了cookie生成的位置 接下来就是慢慢扣代码了

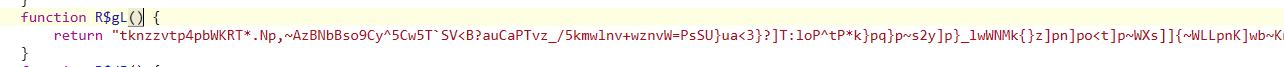

函数R\(ih()和R\)ff.R$aK();由我们多次试验可知 这是一个定值(如果不确定调用函数也行 这两个函数扣起来比较简单。)

所以我们可以改写一下

var R$aZ = 'eFKuN5wtW89D006'

var R$jZ = "K"

var R$ma = R$lA(); // 32位随机数

var R$jy = R$jn(); // 16位随机数

var R$fX = R$ke(); // 43位随机数

var R$gQ = R$jZ + R$jP(R$jy["concat"](R$jt(R$fX, R$ma)));

接下里就是扣这三个数组随机数了

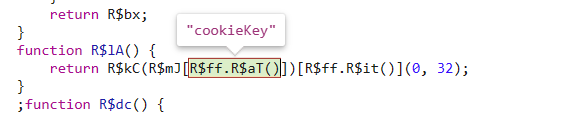

R\(lA()

由此可见这是cookey

但是生成的地方我们暂时不知道

所以我们可以先扣其他地方 这个地方暂时写死好了

R\)jn();

同理 这个随机数也是一样的。

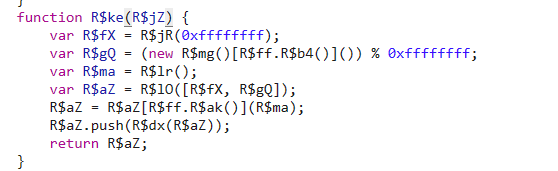

R\(ke();

然后我们扣这个函数

这里有个坑

在扣R\)lr();这个函数的时候,我们会发现很多selenium webdriver

这种情况要伪装的参数太多了,而且往里面越扣就越多,索性我们直接写死写成个定值

反正也只是一大堆环境检测。

其他顺着慢慢扣就好了。

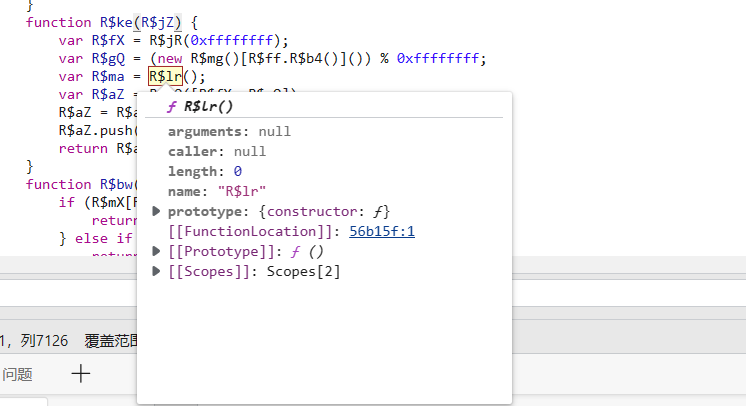

执行JS

本文来自:来自: https://www.cnblogs.com/zichliang/

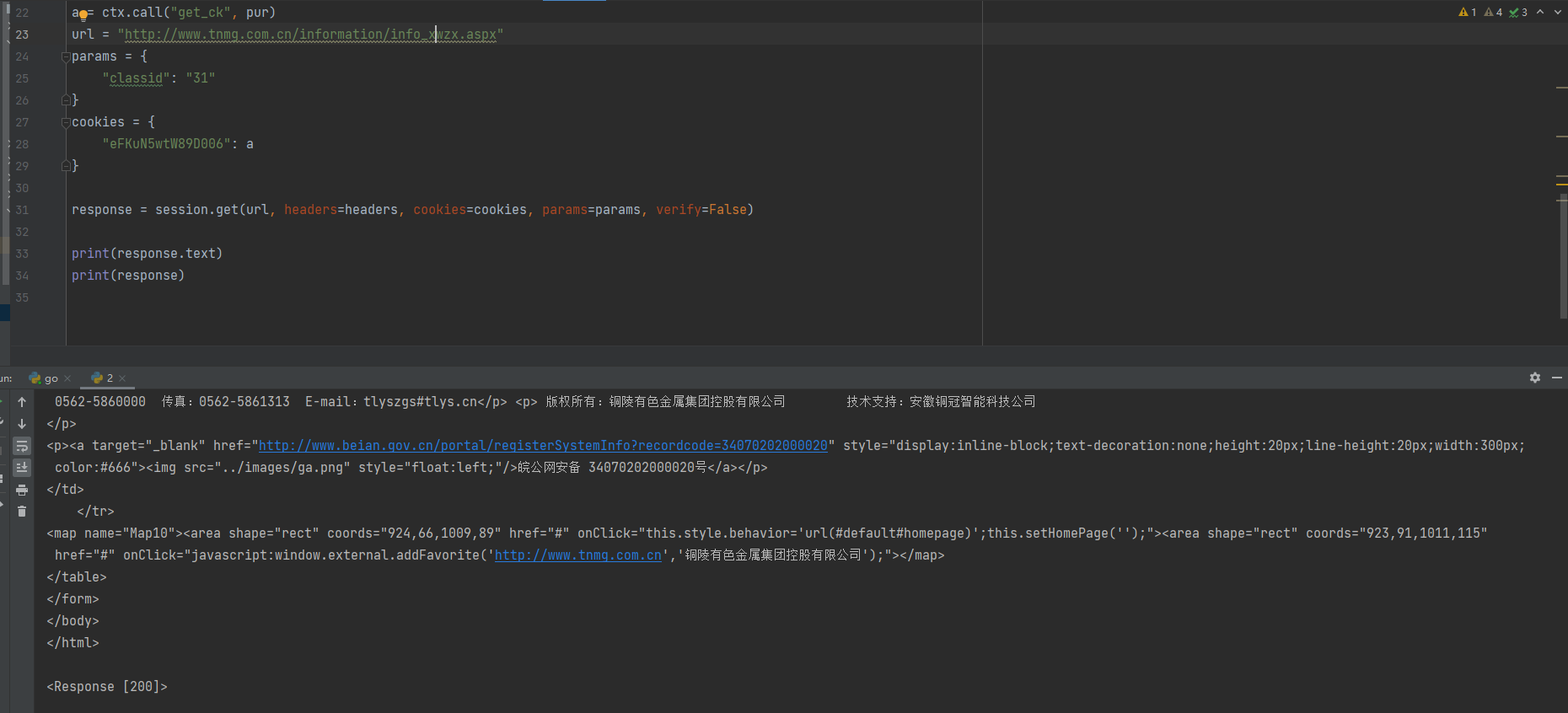

然后我们执行我们的JS

发现可以运行。

我们放到Python中运行,发现还是不行。

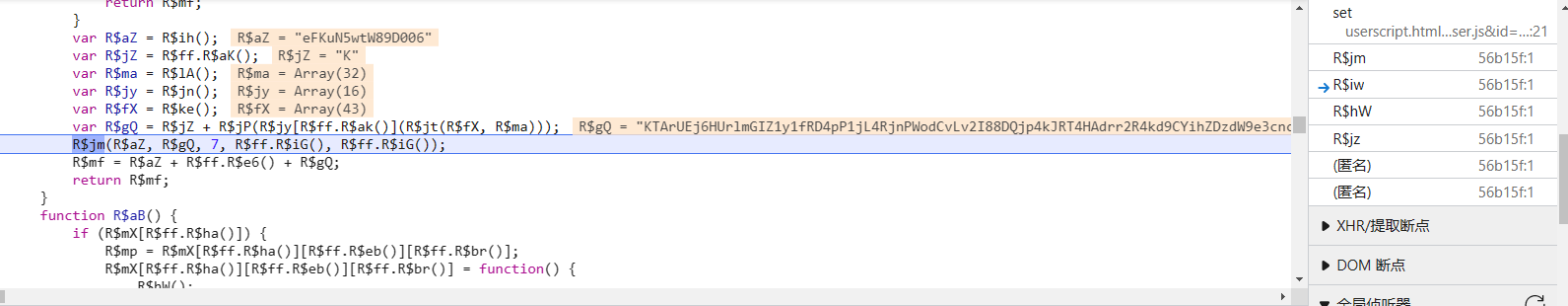

解决服务器动态生成问题。

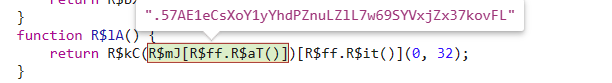

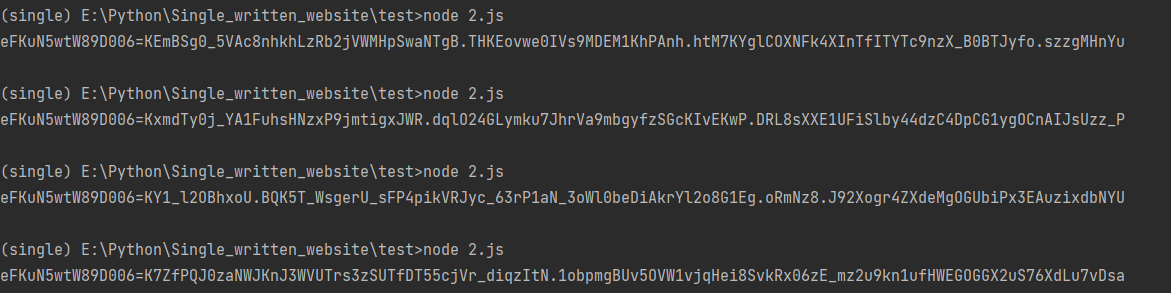

那肯定是我们刚刚写的定值不对。唯一值得怀疑的点 就是那个"cookieKey"还有"blackBlock"

但是这两个值怎么追栈都找不到,

所以我们反复hook

会发现有有些值可能是服务器生成的。

所以我们只要找到这个函数入口函数即可。

实验多次,我们找到了这个函数。

然后我们只要把这个cookieKey 和 blackBlock提取出来即可。

我们后续只需要

用正则把这个值提取出来就能正常爬取了。

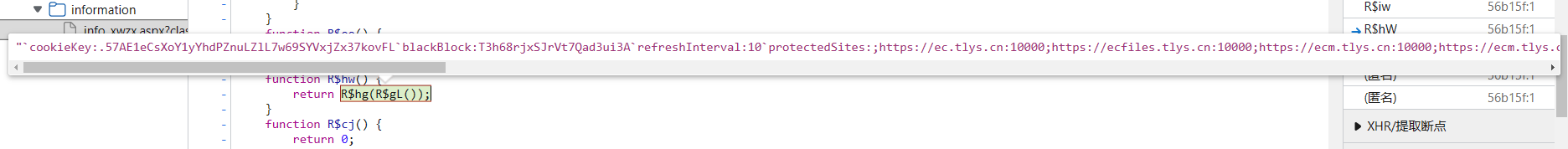

运行验证

可以正常运行~~

来自: https://www.cnblogs.com/zichliang/

JS逆向实战11——某金属集团动态cookie加密的更多相关文章

- JS逆向实战9——cookies DES加密混淆

cookie加密 DES 混淆 目标网站:aHR0cHM6Ly90bGNoZW1zaG9wLnlvdXpoaWNhaS5jb20vbWFpbi90ZW5kP05vdGljZUNhdGVJZD0xJk5 ...

- JS逆向实战4--cookie——__jsl_clearance_s 生成

分析 网站返回状态码521,从浏览器抓包来看,浏览器一共对此地址请求了三次(中间是设置cookie的过程): 第一次请求:网站返回的响应状态码为 521,响应返回的为经过 混淆的 JS 代码:但是这些 ...

- JS逆向实战3——AESCBC 模式解密

爬取某省公共资源交易中心 通过抓包数据可知 这个data是我们所需要的数据,但是已经通过加密隐藏起来了 分析 首先这是个json文件,我们可以用请求参数一个一个搜 但是由于我们已经知道了这是个json ...

- JS逆向实战8——某网实战(基于golang-colly)

其实本章算不上逆向教程 只是介绍golang的colly框架而已 列表页分析 根据关键字搜索 通过抓包分析可知 下一页所请求的参数如下 上图标红的代表所需参数 所以其实我们真正需要的也就是Search ...

- JS逆向实战7-- 某省在线审批网站params 随机生成

参数分析 我们首先通过抓包 发现这个就是我们所需要的数据 然后我们通过fidder 发起请求 结果: 通过我们反复测试 发现这个params的参数是每次请求中都会变化的 断点查找 我们通过 这个t参数 ...

- JS逆向实战6-- x轴 y轴 过点触验证码

点触验证码是一种常见的反爬手段 解决方案有两种:一种是直接解决,这需要深度学习机器学习等图像处理技术,以大量的数据训练识别模型,最终达到模型足矣识别图片中的文字提示和应该点击的区域之间的对应关系. 这 ...

- JS逆向实战5--JWT TOKEN x_sign参数

什么是JWT JWT(JSON WEB TOKEN):JSON网络令牌,JWT是一个轻便的安全跨平台传输格式,定义了一个紧凑的自包含的方式在不同实体之间安全传输信息(JSON格式).它是在Web环境下 ...

- JS逆向实战2--cookie-AcwScV2加密—某招标信息网

cookies的获取 首先拿到第一次访问原链接 拿到acw_tc的值,然后放到session中去 再用这个session再次访问原链接拿到js加载的加密的真实数据.用了一些反混淆. 最后获取这个数据中 ...

- JS逆向实战1——某省阳光采购服务平台

分析 其实这个网站基本没有用到过什么逆向,就是简单的图片base64加密 然后把连接变成2进制存成文件 然后用ocr去识别即可 !! 注意 在获取图片连接 和对列表页发起请求时一定要用一个请求,也就是 ...

- Koa与Node.js开发实战(2)——使用Koa中间件获取响应时间(视频演示)

学习架构: 在实战项目中,经常需要记录下服务器的响应时间,也就是从服务器接收到HTTP请求,到最终返回给客户端之间所耗时长.在Koa应用中,利用中间件机制可以很方便的实现这一功能.代码如下所示: 01 ...

随机推荐

- 根据MediatR的Contract Messages自动生成Minimal WebApi接口

大家好,我是失业在家,正在找工作的博主Jerry.今天给大家介绍一个能大大减少ASP.Net Minimal WebApi编码量的方法. 我们一般会把微服务的VO和DTO封装成消息类,并作为WebAp ...

- ZWS物联网云平台为电器设备智能化,提升产品竞争力

从目前的消费趋势来看,家居电器设备的消费发力点在于年轻人.他们基本由"80"."90后"组成,对于消费理念更加的新颖,对于新产品与新观念更加容易接受.不过相对的 ...

- pyinstaller 打包多个资源文件到一个可执行文件

前言 pyinstaller -w: 无终端状态 -F: 打包成一个可执行文件 开始 假设 main.py 脚本调用 test.mp4视频文件(main.py和test.mp4在同一级目录),那么将在 ...

- python仿写js算法二

前言 之前写过一篇用python 仿写 js 算法,当时以为大部分语法都已经能很好的在python找到对应的语法结构,直到前几天我用 python 仿写了 慕课网解析视频加密的算法,我发现很多之前没遇 ...

- ArcObjects SDK开发 008 从mxd地图文件说起

1.Mxd文件介绍 ArcGIS的地图文件为.mxd扩展名.Mxd文件的是有版本的,和ArcGIS的版本对应.可以在ArcMap中的File-Save A Copy,保存一个地图拷贝的时候选择Mxd文 ...

- 【基础语法规范】【函数式编程、字符串分割】BC6:输出输入的第二个整数

思路:数组or字符串split分割 一.Scala 方法1:Int数组[不行] import scala.io.StdIn object Main{ def main(args:Array[Strin ...

- Python全栈工程师之从网页搭建入门到Flask全栈项目实战(4) - Flask模板语法与继承

1.Flask模板介绍 前置:理解渲染机制即上篇笔记中render_template()功能是如何实现的! 1)找到html文件地址 2)读取html文件中的内容 3)替换html中的特殊字符 4)将 ...

- 【数据结构与算法】希尔排序 python和c++实现

算法思路 每一次:固定间隔把数据分组,每一组进行排序 每次比上次选取更小的间隔分组,再每组排序,直到间隔为1 代码 c++:(越看越不明白了,后看) int gap = length;//length ...

- JavaScript:变量:声明和赋值变量时,内存结构是什么样的?

这里只是大概画出内存结构的模型图,方便理解当我们声明变量和赋值变量时,到底在干嘛. 如上图所示,a赋值一个对象{},b赋值字符串hello: 于是内存里划了三个区域给我们,一个存储我们声明的变量表,即 ...

- 总结开源项目中的常见坏实践(Bad Practice)

一些开源项目包含了各种编程的最佳实践供人参考学习和借鉴.但是也有一些开源项目虽然初衷是好的.但是包含了一些代码的坏实践.特别是对于一部分刚入行的大学生来说,可能会给到一些错误的示范.于是在此列举一些项 ...