2024网鼎杯青龙组Misc详解

MISC01

某单位网络遭到非法的攻击,安全人员对流量调查取证之后保存了关键证据,发现人员的定位信息存在泄露,请对其进行分析。flag为用户位置信息进行32位md5哈希值

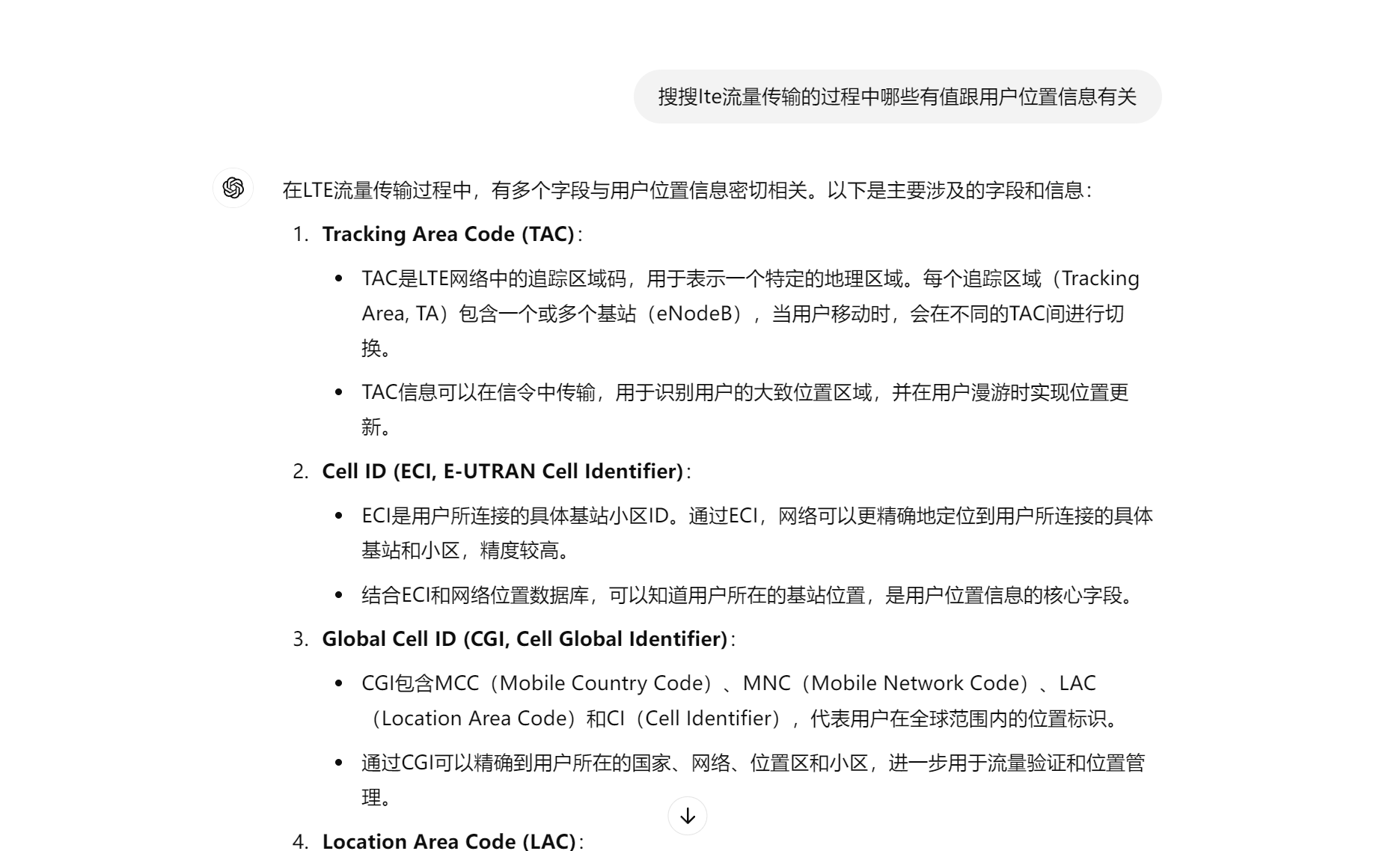

位置信息,所有我们开始试ip地址,试了一堆发现思路错误,4g通讯流量,直接问Chatgpt

MD5加密

MISC02

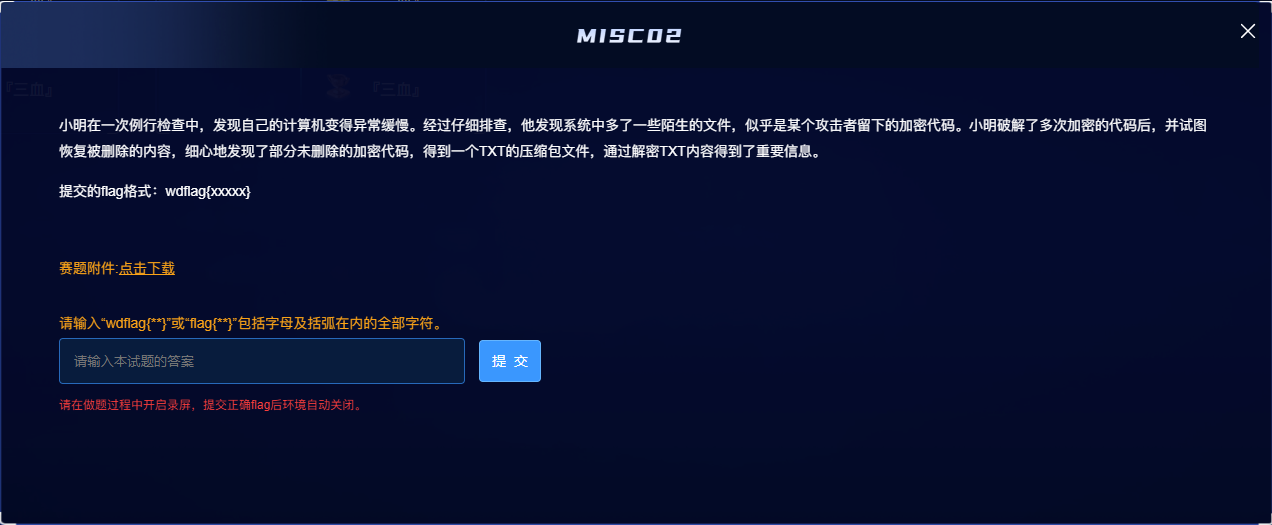

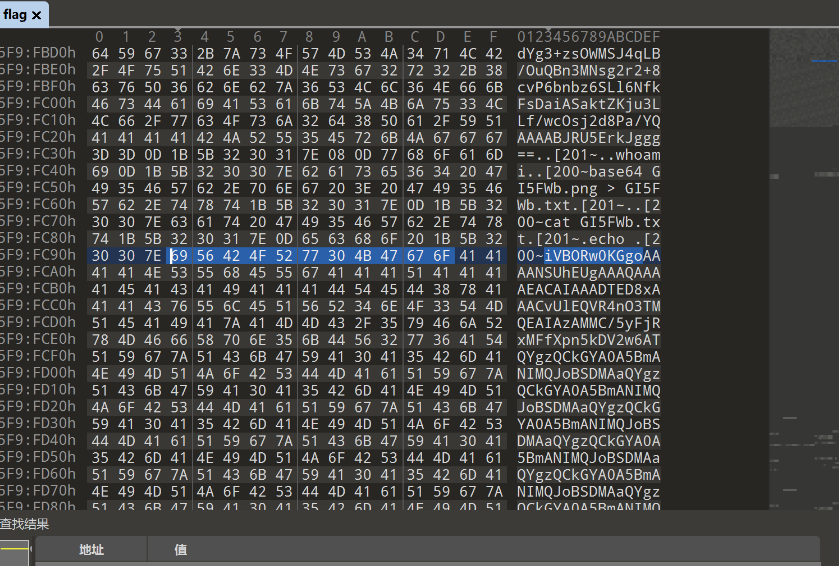

题目附件给了一个未知后缀的flag文件,是Ubuntu22.04的内存镜像,当时还不用allinone的vol,啊啊啊啊-_-...。

直接010,找到很多png形式的图片转base64

好多个位置表示的都是同一张图片

最终找到个有用图片,之前用foremost分离过,但是图片破损没有信息

提取出来

iVBORw0KGgoAAAANSUhEUgAAAQAAAAEACAYAAABccqhmAAABG2lUWHRYTUw6Y29tLmFkb2JlLnhtcAAAAAAAPD94cGFja2V0IGJlZ2luPSLvu78iIGlkPSJXNU0wTXBDZWhpSHpyZVN6TlRjemtjOWQiPz4KPHg6eG1wbWV0YSB4bWxuczp4PSJhZG9iZTpuczptZXRhLyIgeDp4bXB0az0iWE1QIENvcmUgNi4wLjAiPgogPHJkZjpSREYgeG1sbnM6cmRmPSJodHRwOi8vd3d3LnczLm9yZy8xOTk5LzAyLzIyLXJkZi1zeW50YXgtbnMjIj4KICA8cmRmOkRlc2NyaXB0aW9uIHJkZjphYm91dD0iIi8+CiA8L3JkZjpSREY+CjwveDp4bXBtZXRhPgo8P3hwYWNrZXQgZW5kPSJyIj8+l1vpCgAAI7JJREFUeJztXU2SVTey1rVfmHgRJp6fCc88Kg/eFuwleA1sj+olwBJgE1U9gBFQQLgYAB30eQOjal2VfvI/U+feL6Kj8a1zpFRKypPKPx3+vf17O2wpbemQUkopHVJK27alQzoc0iFtadsO2+GwHdKW0nZI27dfDykd0iFtW0opbSkdDiltKaXDdvf74ZCm/3/GGWf44btDOqR0OKTD3/+XDimlf/zz3eHwTSB8kwP5qb837d//+vvvh5QO354+fBMK+feUUvrHP2+O/rv+/1PE5fWNNwlocGj2Gu+zVx9c+uXgxZuPd/+24Nt3rR8fXzwiNXZ9+5ndluSgS2ZS+tRaQFz+emyoGc0jmh5fPALPhST+/PUn8z4hyLxq8ez3X35MKcHWXuuZGZ/v9blN8Pz17ewRMJ5cvRVra2UaKKDQvcpYZ3SWf8eOKT+/Ci84oPBmKgAwePryvWRzZhgxTlIAroIeP55cvTXdSCM6Rr/Vf+8JgWhzW9JH2UuUuSELAMnNPpvQ1XD11yfU89gF3fuN058nPOmJzguMdkTBYdv+tuN74fL6hnwmPuOMEs9efbg

赛博厨子

图片不完整

缺少尾部信息,换种思路,寻找png的尾部信息

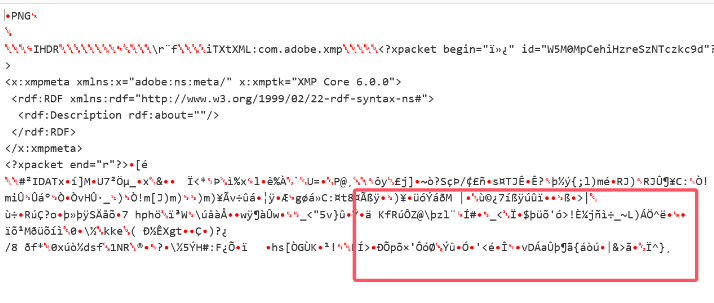

最终提取得到一下图

zsteg一下,查看图片lsb信息

有个掩码

回到镜像,找到了7z的压缩包

直接掩码爆破

值得注意的是aapr4.66以下的版本是不支持7z的压缩包的

打开压缩包

得到flag.txt

31 226 PUSH_NULL

228 LOAD_NAME 8 (key_encode)

230 LOAD_NAME 7 (key)

232 PRECALL 1

236 CALL 1

246 STORE_NAME 7 (key)

32 248 PUSH_NULL

250 LOAD_NAME 10 (len)

252 LOAD_NAME 7 (key)

254 PRECALL 1

258 CALL 1

268 LOAD_CONST 7 (16)

270 COMPARE_OP 2 (==)

276 POP_JUMP_FORWARD_IF_FALSE 43 (to 364)

33 278 PUSH_NULL

280 LOAD_NAME 9 (sm4_encode)

282 LOAD_NAME 7 (key)

284 LOAD_NAME 5 (flag)

286 PRECALL 2

290 CALL 2

300 LOAD_METHOD 11 (hex)

322 PRECALL 0

326 CALL 0

336 STORE_NAME 12 (encrypted_data)

34 338 PUSH_NULL

340 LOAD_NAME 6 (print)

342 LOAD_NAME 12 (encrypted_data)

344 PRECALL 1

348 CALL 1

358 POP_TOP

360 LOAD_CONST 2 (None)

362 RETURN_VALUE

32 >> 364 LOAD_CONST 2 (None)

366 RETURN_VALUE

Disassembly of <code object key_encode at 0x14e048a00, file "make.py", line 10>:

10 0 RESUME 0

11 2 LOAD_GLOBAL 1 (NULL + list)

14 LOAD_FAST 0 (key)

16 PRECALL 1

20 CALL 1

30 STORE_FAST 1 (magic_key)

12 32 LOAD_GLOBAL 3 (NULL + range)

44 LOAD_CONST 1 (1)

46 LOAD_GLOBAL 5 (NULL + len)

58 LOAD_FAST 1 (magic_key)

60 PRECALL 1

64 CALL 1

74 PRECALL 2

78 CALL 2

88 GET_ITER

>> 90 FOR_ITER 105 (to 302)

92 STORE_FAST 2 (i)

13 94 LOAD_GLOBAL 7 (NULL + str)

106 LOAD_GLOBAL 9 (NULL + hex)

118 LOAD_GLOBAL 11 (NULL + int)

130 LOAD_CONST 2 ('0x')

132 LOAD_FAST 1 (magic_key)

134 LOAD_FAST 2 (i)

136 BINARY_SUBSCR

146 BINARY_OP 0 (+)

150 LOAD_CONST 3 (16)

152 PRECALL 2

156 CALL 2

166 LOAD_GLOBAL 11 (NULL + int)

178 LOAD_CONST 2 ('0x')

180 LOAD_FAST 1 (magic_key)

182 LOAD_FAST 2 (i)

184 LOAD_CONST 1 (1)

186 BINARY_OP 10 (-)

190 BINARY_SUBSCR

200 BINARY_OP 0 (+)

204 LOAD_CONST 3 (16)

206 PRECALL 2

210 CALL 2

220 BINARY_OP 12 (^)

224 PRECALL 1

228 CALL 1

238 PRECALL 1

242 CALL 1

252 LOAD_METHOD 6 (replace)

274 LOAD_CONST 2 ('0x')

276 LOAD_CONST 4 ('')

278 PRECALL 2

282 CALL 2

292 LOAD_FAST 1 (magic_key)

294 LOAD_FAST 2 (i)

296 STORE_SUBSCR

300 JUMP_BACKWARD 106 (to 90)

15 >> 302 LOAD_GLOBAL 3 (NULL + range)

314 LOAD_CONST 5 (0)

316 LOAD_GLOBAL 5 (NULL + len)

328 LOAD_FAST 0 (key)

330 PRECALL 1

334 CALL 1

344 LOAD_CONST 6 (2)

346 PRECALL 3

350 CALL 3

360 GET_ITER

>> 362 FOR_ITER 105 (to 574)

364 STORE_FAST 2 (i)

16 366 LOAD_GLOBAL 7 (NULL + str)

378 LOAD_GLOBAL 9 (NULL + hex)

390 LOAD_GLOBAL 11 (NULL + int)

402 LOAD_CONST 2 ('0x')

404 LOAD_FAST 1 (magic_key)

406 LOAD_FAST 2 (i)

408 BINARY_SUBSCR

418 BINARY_OP 0 (+)

422 LOAD_CONST 3 (16)

424 PRECALL 2

428 CALL 2

438 LOAD_GLOBAL 11 (NULL + int)

450 LOAD_CONST 2 ('0x')

452 LOAD_FAST 1 (magic_key)

454 LOAD_FAST 2 (i)

456 LOAD_CONST 1 (1)

458 BINARY_OP 0 (+)

462 BINARY_SUBSCR

472 BINARY_OP 0 (+)

476 LOAD_CONST 3 (16)

478 PRECALL 2

482 CALL 2

492 BINARY_OP 12 (^)

496 PRECALL 1

500 CALL 1

510 PRECALL 1

514 CALL 1

524 LOAD_METHOD 6 (replace)

546 LOAD_CONST 2 ('0x')

548 LOAD_CONST 4 ('')

550 PRECALL 2

554 CALL 2

564 LOAD_FAST 1 (magic_key)

566 LOAD_FAST 2 (i)

568 STORE_SUBSCR

572 JUMP_BACKWARD 106 (to 362)

18 >> 574 LOAD_CONST 4 ('')

576 LOAD_METHOD 7 (join)

598 LOAD_FAST 1 (magic_key)

600 PRECALL 1

604 CALL 1

614 STORE_FAST 1 (magic_key)

19 616 LOAD_GLOBAL 17 (NULL + print)

628 LOAD_FAST 1 (magic_key)

630 PRECALL 1

634 CALL 1

644 POP_TOP

20 646 LOAD_GLOBAL 7 (NULL + str)

658 LOAD_GLOBAL 9 (NULL + hex)

670 LOAD_GLOBAL 11 (NULL + int)

682 LOAD_CONST 2 ('0x')

684 LOAD_FAST 1 (magic_key)

686 BINARY_OP 0 (+)

690 LOAD_CONST 3 (16)

692 PRECALL 2

696 CALL 2

706 LOAD_GLOBAL 11 (NULL + int)

718 LOAD_CONST 2 ('0x')

720 LOAD_FAST 0 (key)

722 BINARY_OP 0 (+)

726 LOAD_CONST 3 (16)

728 PRECALL 2

732 CALL 2

742 BINARY_OP 12 (^)

746 PRECALL 1

750 CALL 1

760 PRECALL 1

764 CALL 1

774 LOAD_METHOD 6 (replace)

796 LOAD_CONST 2 ('0x')

798 LOAD_CONST 4 ('')

800 PRECALL 2

804 CALL 2

814 STORE_FAST 3 (wdb_key)

21 816 LOAD_GLOBAL 17 (NULL + print)

828 LOAD_FAST 3 (wdb_key)

830 PRECALL 1

834 CALL 1

844 POP_TOP

22 846 LOAD_FAST 3 (wdb_key)

848 RETURN_VALUE

magic_key:5afe22e113aa05ae

encrypted_data:128ae9d850aa394bc1e13eb785f3a2049ef260011195b3f54ebdf23e550eb0ce0d46e1d99b312fd8975f91dc70ba03c5

python的字节码,内容是加密了密钥然后用SM4算法加密了flag,用下Lunatic神的手搓脚本

def restore(mk):

magic_key = [_ for _ in mk]

for i in range(0, len(mk), 2):

magic_key[i] = hex(int("0x" + magic_key[i], 16) ^ int("0x" + magic_key[i + 1], 16)).replace("0x", "")

for i in range(len(mk) - 1, 0, -1):

magic_key[i] = hex(int("0x" + magic_key[i], 16) ^ int("0x" + magic_key[i - 1], 16)).replace("0x", "")

return "".join(magic_key)

def encode_key(key):

magic_key = [_ for _ in key]

for i in range(1, len(key)):

magic_key[i] = hex(int("0x" + magic_key[i], 16) ^ int("0x" + magic_key[i - 1], 16)).replace("0x", "")

for i in range(0, len(key), 2):

magic_key[i] = hex(int("0x" + magic_key[i], 16) ^ int("0x" + magic_key[i + 1], 16)).replace("0x", "")

magic_key = "".join(magic_key)

wdb_key = hex(int("0x" + magic_key, 16) ^ int("0x" + key, 16)).replace("0x", "")

return wdb_key

print(encode_key(restore("5afe22e113aa05ae")))

最后CyberChef解一个SM4即可得到flag

MISC03

近日某公司服务器遭到恶意攻击,随后公司立即对流量监测系统中遭受攻击时段的流量进行了取证,但是公司某一网络安全实习生进行分析溯源后并未找到攻击者的攻击IP,于是公司决定将这个任务重新交给更具经验的你来进行,接手工作后,你立即对其进行了深入调查!

好入手,直接爆破出所有IP即可

from scapy.all import rdpcap

def extract_ip_related_info(file_path):

# 读取.pcap文件

packets = rdpcap(file_path)

# 使用集合存储唯一的与IP相关的信息

ip_info_set = set()

for packet in packets:

# 检查是否是IP包

if packet.haslayer('IP'):

ip_src = packet['IP'].src

ip_dst = packet['IP'].dst

flags = packet['IP'].flags

# 将源IP和目标IP添加到集合中

ip_info_set.add(f"Source IP: {ip_src}")

ip_info_set.add(f"Destination IP: {ip_dst}")

ip_info_set.add(f"Flags: {flags}") # 如果需要其他IP层字段,可以添加更多

# 检查是否有其他与IP相关的字段

# 例如:协议类型

protocol = packet['IP'].proto

ip_info_set.add(f"Protocol: {protocol}")

# 输出唯一的与IP相关的信息

print("提取到的与IP相关的唯一信息:")

for info in ip_info_set:

print(info)

# 调用函数并传入.pcap文件路径

extract_ip_related_info(r'C:\Users\Lenovo\Desktop\c.pcap')

第一个就是flag呢

MISC04

某测试人员刚刚完成了一款图像加密算法的开发,想要邀请你进行深入的分析测试。

参考irisctf2024 The Peano Scramble

https://zhuanlan.zhihu.com/p/305623626<----peano搜索发现是一种分形几何

from PIL import Image

from tqdm import tqdm

def peano(n):

if n == 0:

return [[0,0]]

else:

in_lst = peano(n - 1)

lst = in_lst.copy()

px,py = lst[-1]

lst.extend([px - i[0], py + 1 + i[1]] for i in in_lst)

px,py = lst[-1]

lst.extend([px + i[0], py + 1 + i[1]] for i in in_lst)

px,py = lst[-1]

lst.extend([px + 1 + i[0], py - i[1]] for i in in_lst)

px,py = lst[-1]

lst.extend([px - i[0], py - 1 - i[1]] for i in in_lst)

px,py = lst[-1]

lst.extend([px + i[0], py - 1 - i[1]] for i in in_lst)

px,py = lst[-1]

lst.extend([px + 1 + i[0], py + i[1]] for i in in_lst)

px,py = lst[-1]

lst.extend([px - i[0], py + 1 + i[1]] for i in in_lst)

px,py = lst[-1]

lst.extend([px + i[0], py + 1 + i[1]] for i in in_lst)

return lst

order = peano(6)

img = Image.open(r"C:\Users\Lenovo\Desktop\1.png")

width, height = img.size

block_width = width # // 3

block_height = height # // 3

new_image = Image.new("RGB", (width, height))

for i, (x, y) in tqdm(enumerate(order)):

# 根据列表顺序获取新的坐标

new_x, new_y = i % width, i // width

# 获取原图像素

pixel = img.getpixel((x, height - 1 - y))

# 在新图像中放置像素

new_image.putpixel((new_x, new_y), pixel)

new_image.save("rearranged_image.jpg")

恢复二维码扫码即可。

2024网鼎杯青龙组Misc详解的更多相关文章

- CTF-i春秋网鼎杯第二场misc部分writeup

CTF-i春秋网鼎杯第二场misc部分writeup 套娃 下载下来是六张图片 直接看并没有什么信息 一个一个查看属性 没有找到有用信息 到winhexv里看一下 都是标准的png图片,而且没有fla ...

- CTF-i春秋网鼎杯第一场misc部分writeup

CTF-i春秋网鼎杯第一场misc部分writeup 最近因为工作原因报名了网鼎杯,被虐了几天后方知自己还是太年轻!分享一下自己的解题经验吧 minified 题目: 一张花屏,png的图片,老方法, ...

- 2020网鼎杯 白虎组reverse:hero

主函数,当bossexist的值不为0时,while循环dround()函数,循环结束输出flag outflag()函数的flag值由6段数据拼凑而成 while循环的dround()函数有三个选择 ...

- 网鼎杯玄武组部分web题解

查看JS,在JS中找到p14.php,直接copy下来console执行,输入战队的token就可以了 js_on 顺手输入一个 admin admin,看到下面的信息 欢迎admin这里是你的信息: ...

- 2020年第二届“网鼎杯”网络安全大赛 白虎组 部分题目Writeup

2020年第二届“网鼎杯”网络安全大赛 白虎组 部分题目Writeup 2020年网鼎杯白虎组赛题.zip下载 https://download.csdn.net/download/jameswhit ...

- [网鼎杯2020]you_raise_me_up

[网鼎杯2020]you_raise_me_up 目录 [网鼎杯2020]you_raise_me_up 题目 分析 解法一:sage discrete_log()使用示例 补充 解法二:python ...

- CTF-i春秋网鼎杯第四场部分writeup

CTF-i春秋网鼎杯第四场部分writeup 因为我们组的比赛是在第四场,所以前两次都是群里扔过来几道题然后做,也不知道什么原因第三场的题目没人发,所以就没做,昨天打了第四场,简直是被虐着打. she ...

- 刷题记录:[网鼎杯]Fakebook

目录 刷题记录:[网鼎杯]Fakebook 一.涉及知识点 1.敏感文件泄露 2.sql注入 二.解题方法 刷题记录:[网鼎杯]Fakebook 题目复现链接:https://buuoj.cn/cha ...

- 2020 网鼎杯wp

2020 网鼎杯WP 又是划水的一天,就只做出来4题,欸,还是太菜,这里就记录一下做出的几题的解题记录 AreUSerialz 知识点:反序列化 打开链接直接给出源码 <?php include ...

- [网鼎杯 2018]Comment

[网鼎杯 2018]Comment 又遇到了一道有意思的题目,还是比较综合的,考的跟之前有一道很相像,用的还是二次注入. 因为找不到登陆点的sql注入,所以扫了一下源码,发现是存在git泄露的. [2 ...

随机推荐

- Docker安装mongoDB及使用教程

一.mongoDB是什么? MongoDB是一个NoSQL的非关系型数据库 ,支持海量数据存储,高性能的读写. mongoDB的特点(或使用场景) 1.支持存储海量数据:(例如:直播中的打赏数据): ...

- 再谈Mysql undo log, redo log与binlog

一.undo log 1.undo log有两个作用 提供回滚和多个行版本控制(MVCC). 在数据修改的时候,不仅记录了redo log,还记录了对应的undo,如果因为某些原因事务失败而回滚,可以 ...

- PHP对表单提交特殊字符的过滤和处理方法汇总

http://www.jb51.net/article/46921.htm PHP关于表单提交特殊字符的处理方法做个汇总,主要涉及htmlspecialchars/addslashes/stripsl ...

- MSBuild属性

MSBuild 属性 MSBuild属性是键值对的集合,提前声明好这些属性之后,整个项目的生成都可以引用这些属性. 属性名不区分大小写. 属性都是写在 PropertyGroup 标签中. 1.声明属 ...

- ant-design-pro 自定义表单 rules规则

表单输入 <ProFormText name="id" label={intl.formatMessage({ id: 'pages.secret.form.id' })} ...

- 基于pandas的数据清洗 -- 重复值的清洗

博客地址:https://www.cnblogs.com/zylyehuo/ 开发环境 anaconda 集成环境:集成好了数据分析和机器学习中所需要的全部环境 安装目录不可以有中文和特殊符号 jup ...

- Effective Java理解笔记系列-第2条-何时考虑用构建器?

为什么写这系列博客? 在阅读<Effective Java>这本书时,我发现有许多地方需要仔细认真地慢慢阅读并且在必要时查阅相关资料才能彻底搞懂,相信有些读者在阅读此书时也有类似感受:同时 ...

- 【Java】异常处理

异常的定义 异常:在Java语言中,将程序执行中发生的不正常情况称为"异常". (开发过程中的语法错误和逻辑错误不是异常) 1. 异常的体系结构 Java程序在执行过程中所发生的异 ...

- Ubuntu下RabbitVCS的安装和简单使用

最近需要在Ubuntu下玩一段时间,但是没找类似TortoiseSVN的熟悉点的Subversion工具,无意间发现了RabbitVCS,操作上非常nice,留爪. 下载 RabbitVCS Rabb ...

- Centos系统云主机中nvme盘不可用解决方法

本文分享自天翼云开发者社区<Centos系统云主机中nvme盘不可用解决方法>,作者:P****n 问题描述 Linux系统的云主机使用NVMe盘后,出现非预期的慢IO读写,导致系统或者应 ...