逆向工程初步160个crackme-------1

放假在家学习的效率真的很低,看完看雪加密解密的前两章就迫不及待的找了几个crackme练习一下,顺便熟悉ollydbg的使用。

工具:exeinfope(查壳工具),ollydbg(2.10版)

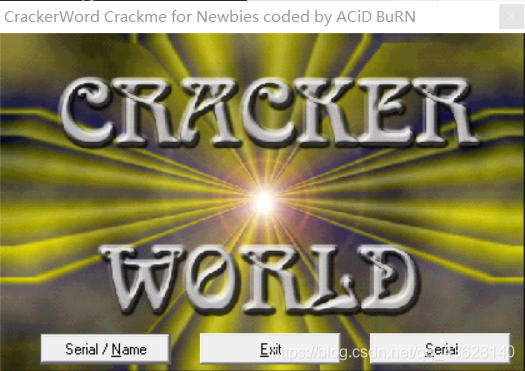

1.同样先运行一下程序,看看其具体操作并大致了解一下其程序流程

运行程序后出现弹出一个消息框(提示信息),点击确定后又弹出一个对话框

这应该是是程序的主窗口,点击exit是退出,我们点

击一下最左边的按钮,弹出一个对话框,让输入名字和序列号

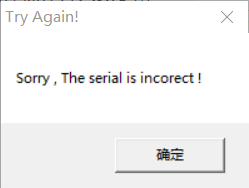

我们随便输入一个点击check it baby后弹出消息框

我们随便输入一个点击check it baby后弹出消息框

点击确定后其让再次输入。

现在我们了解了程序的基本流程

我们就从最后弹出的消息框入手

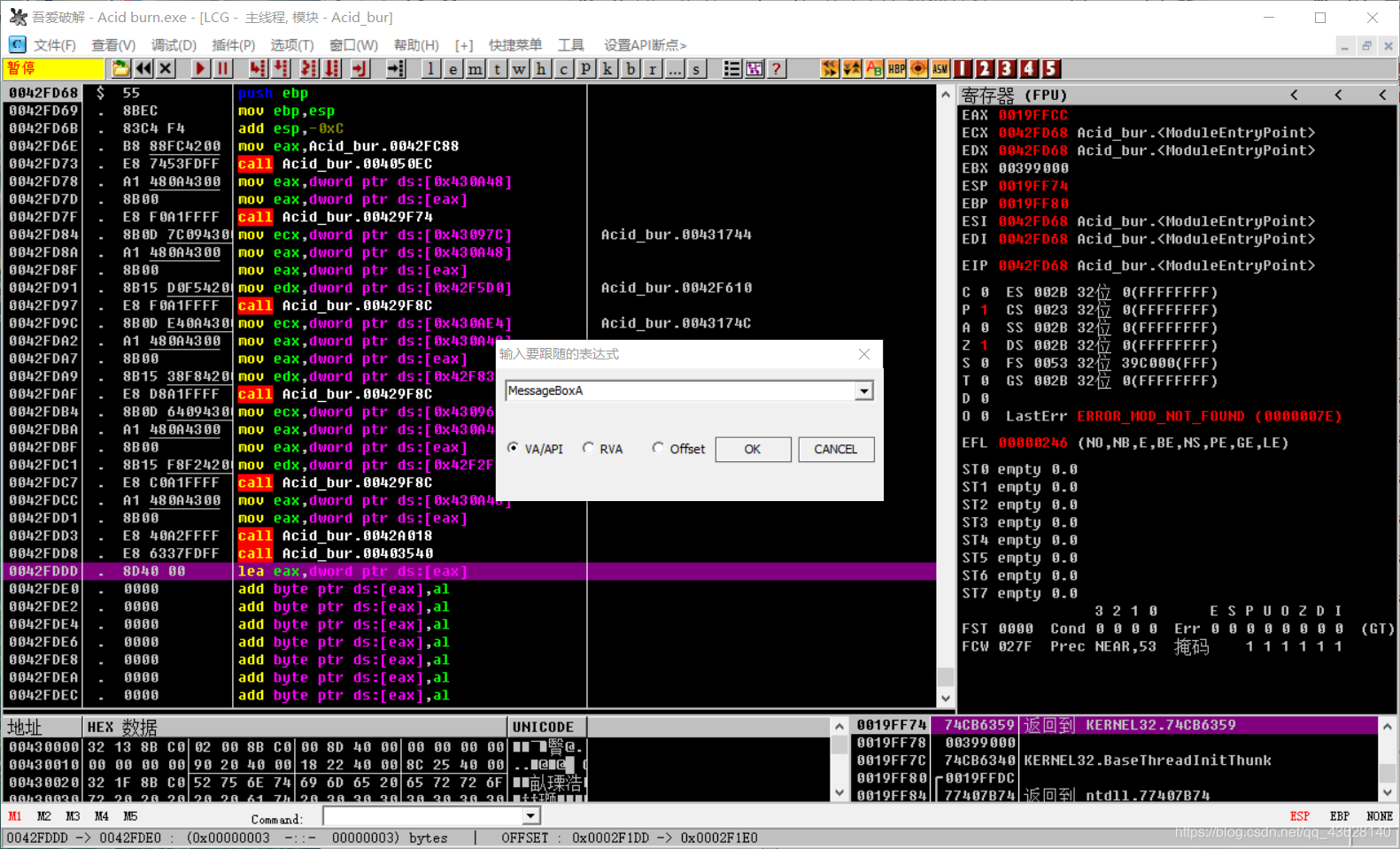

思路:那么一定是在判断序列号是否正确之后选择弹出正确或者不正确的消息框,弹出消息框的API为MessageBoxA或MessageBoxW,现在打开OD并打开程序,

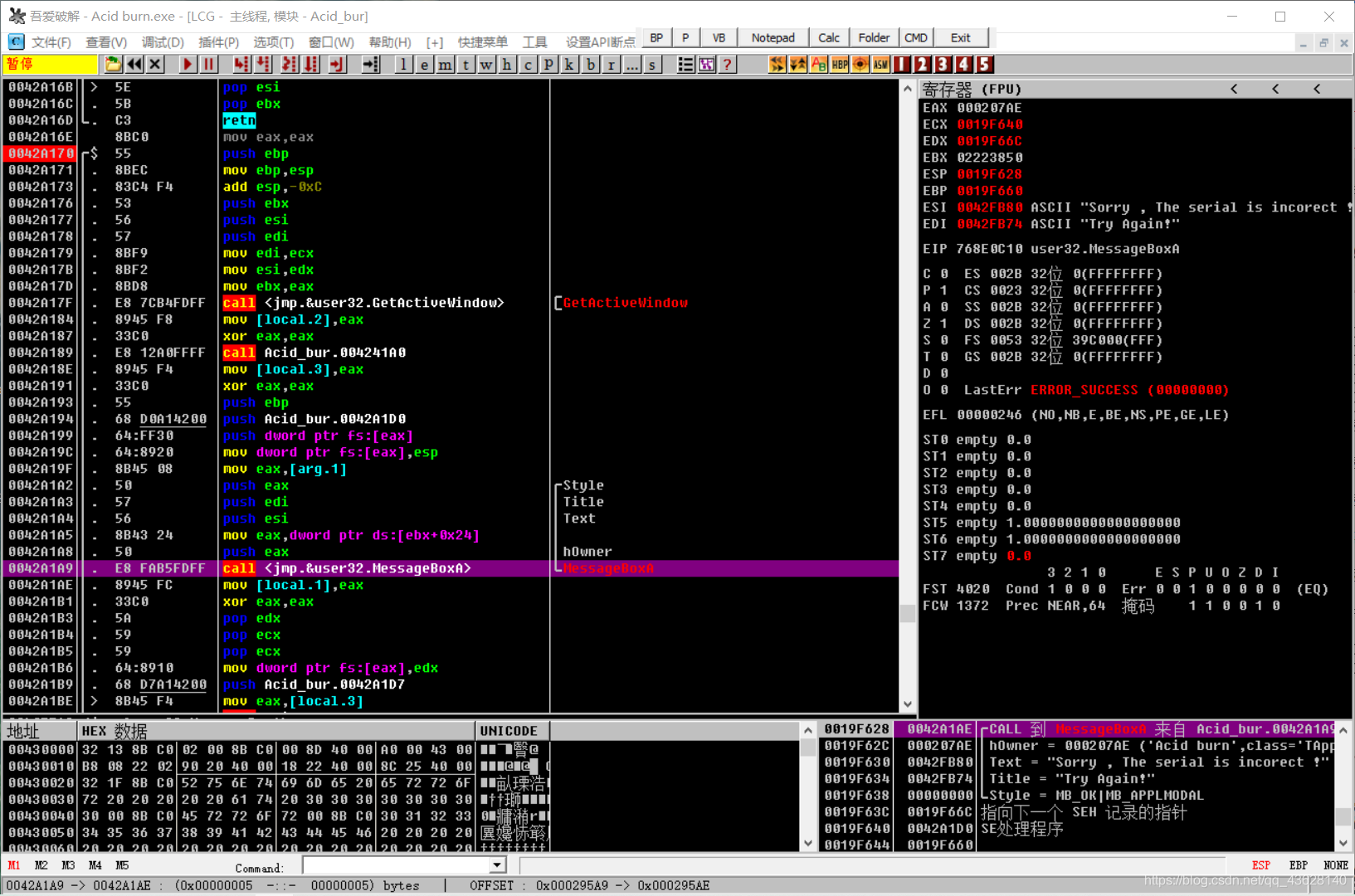

设置完断点后运行程序,直到到达第二次断点处(注意程序会停两次,因为其程序一开始也弹出一个消息框,设置完断点后其在弹出时也会停下)

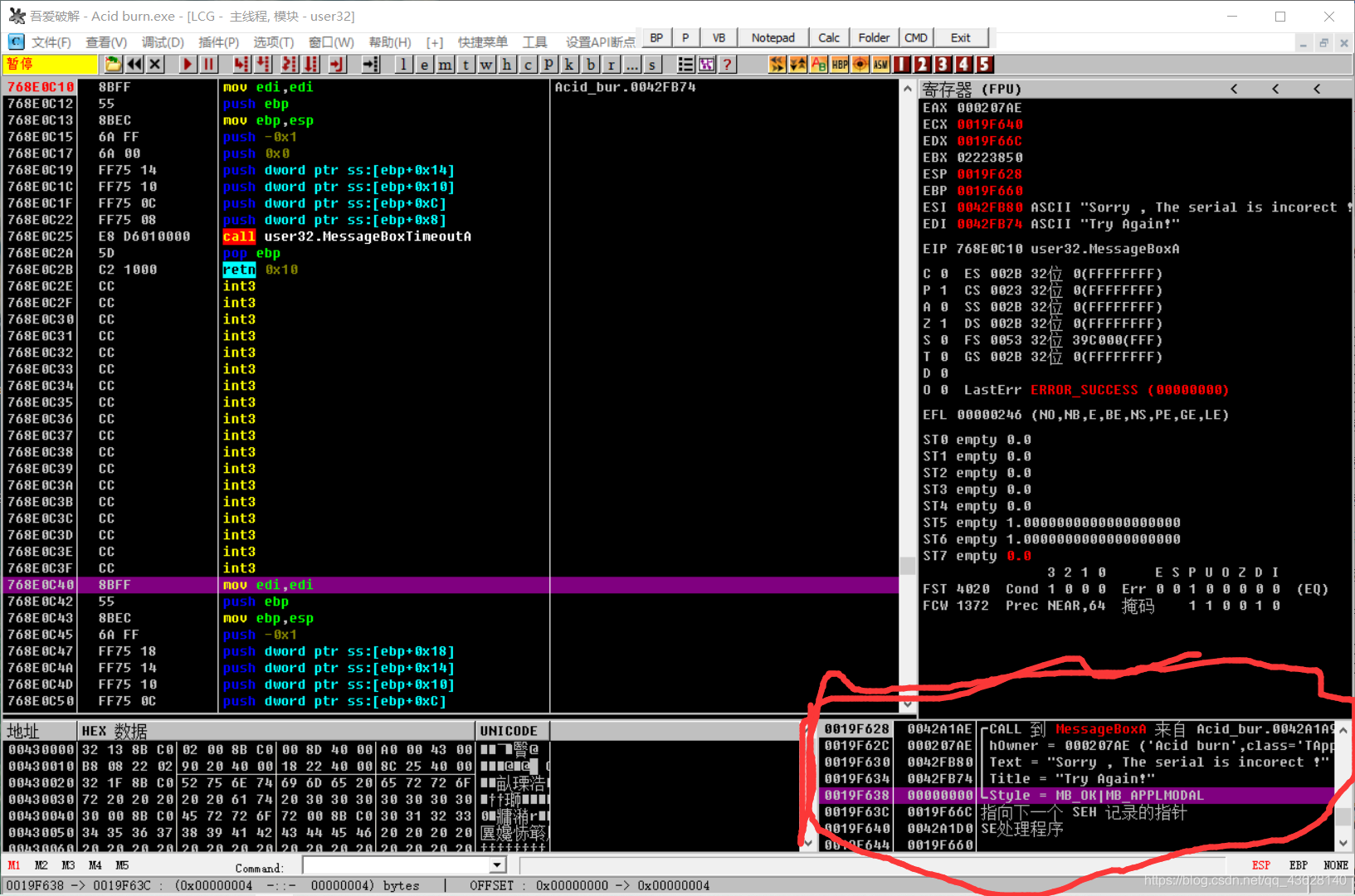

设置完断点后运行程序,直到到达第二次断点处(注意程序会停两次,因为其程序一开始也弹出一个消息框,设置完断点后其在弹出时也会停下) 我们在右下角堆栈窗口里可以看到messagebox的调用信息和参数,由于我们是随便写的序列号所以可以看到其MessageBox的参数为失败的信息,我们需要找到在哪判断的失败并调用弹出失败的信息,

我们在右下角堆栈窗口里可以看到messagebox的调用信息和参数,由于我们是随便写的序列号所以可以看到其MessageBox的参数为失败的信息,我们需要找到在哪判断的失败并调用弹出失败的信息,

我们需要返回上层调用(即谁调用的messagebox)

根据堆栈信息的得知在0042A1AE处为返回地址,所以在反汇编窗口中ctry+g,搜索0042a1ae并转到代码处

分析此处代码到最近的函数头部(push bp ,mov bp,sp 一般都为函数入口)发现其并无条件转移指令和判断信息,只是一些api调用语句所以我们在函数头部下个断点,在往上层调用寻找(再次点击check)运行后其会停在刚刚下的断点处

分析此处代码到最近的函数头部(push bp ,mov bp,sp 一般都为函数入口)发现其并无条件转移指令和判断信息,只是一些api调用语句所以我们在函数头部下个断点,在往上层调用寻找(再次点击check)运行后其会停在刚刚下的断点处

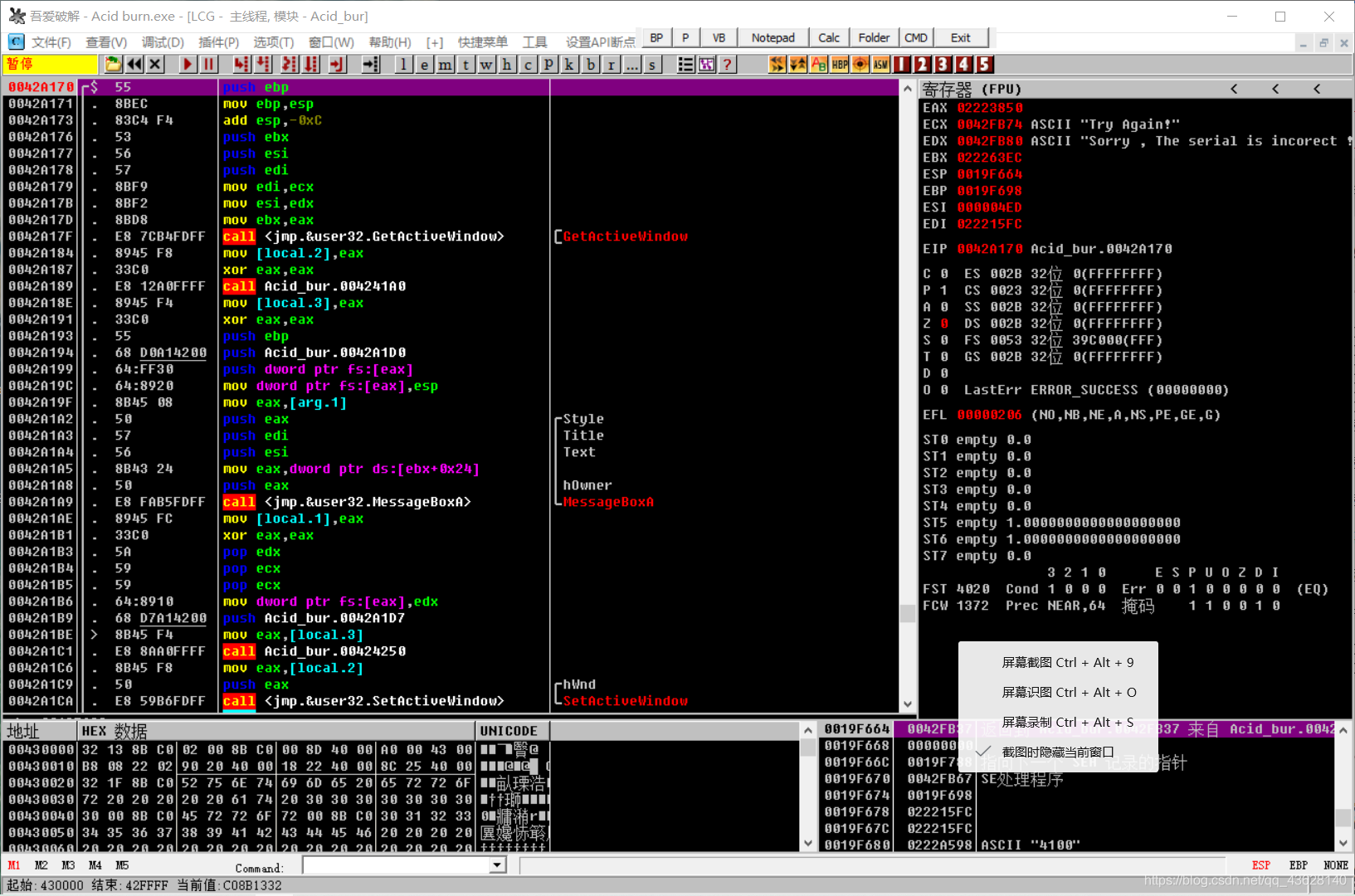

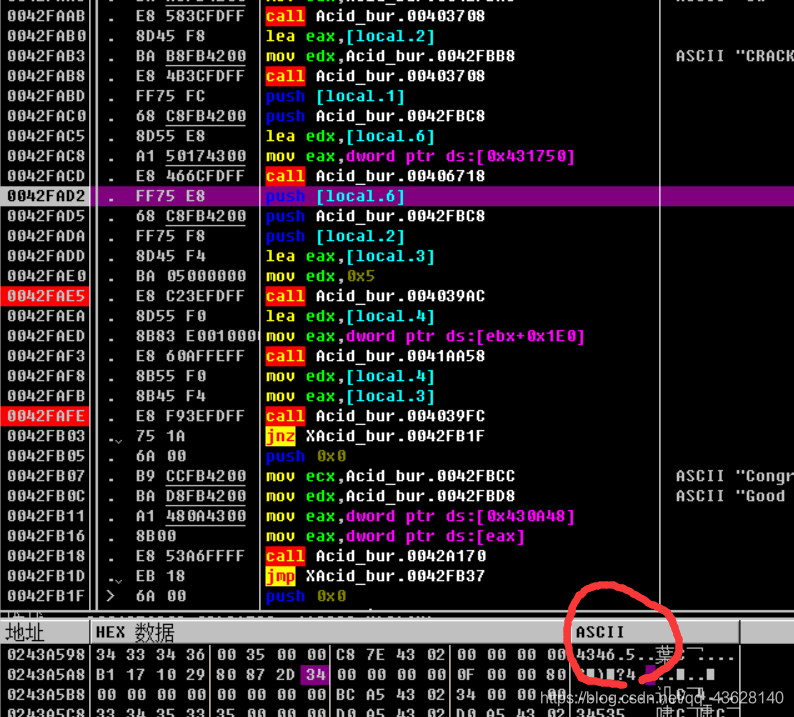

观察堆栈找出返回地址并右击鼠标,选择反汇编窗口跟随,反汇编窗口显示上层调用的反汇编代码,红色标志的call为刚刚函数的调用语句,

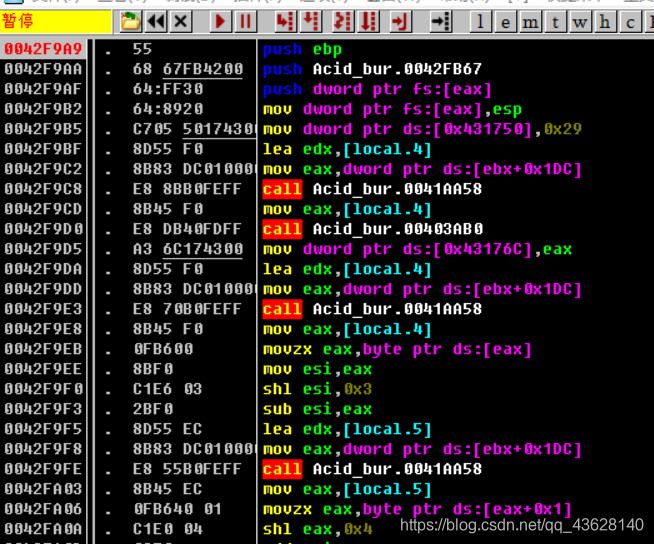

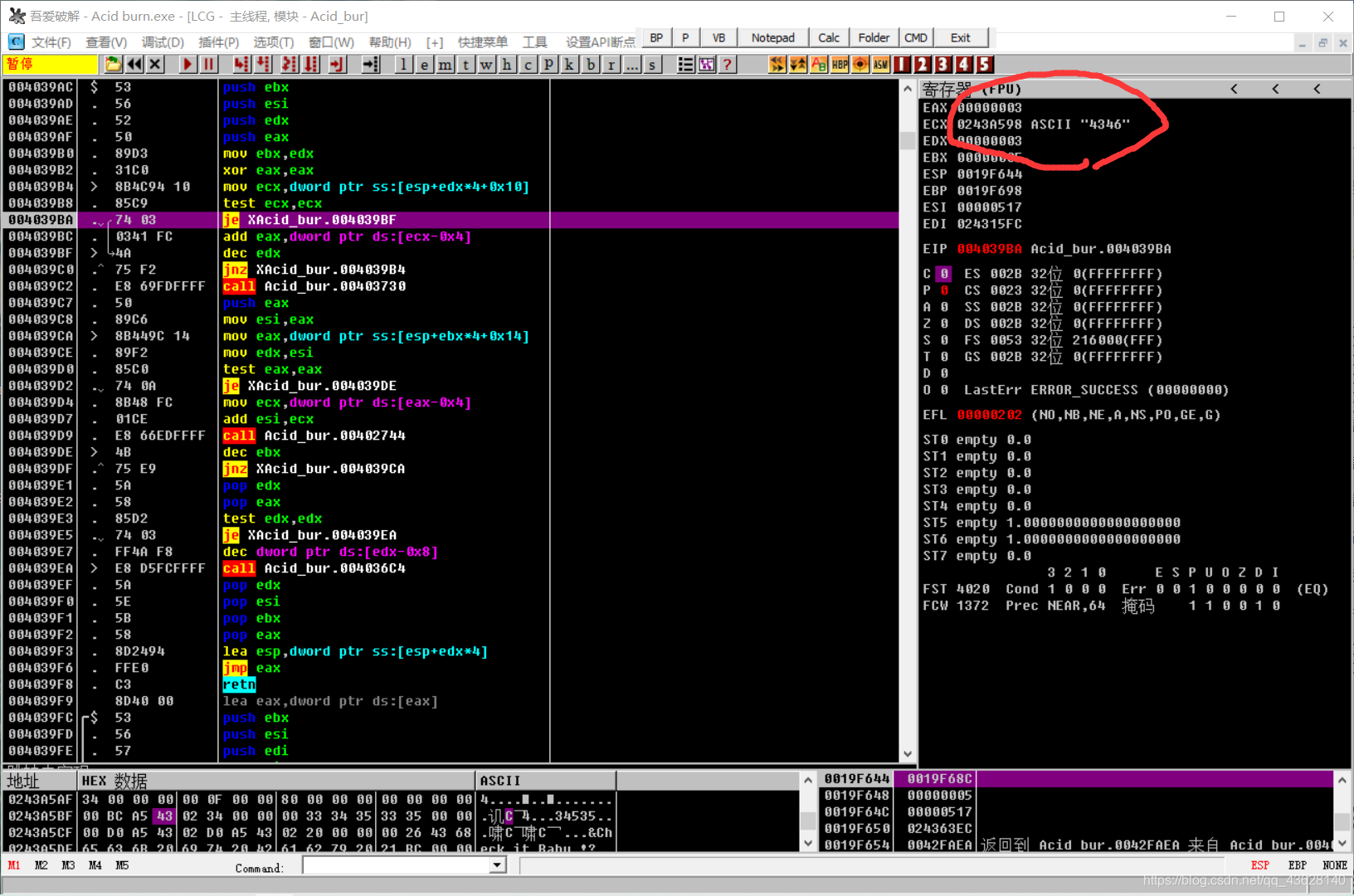

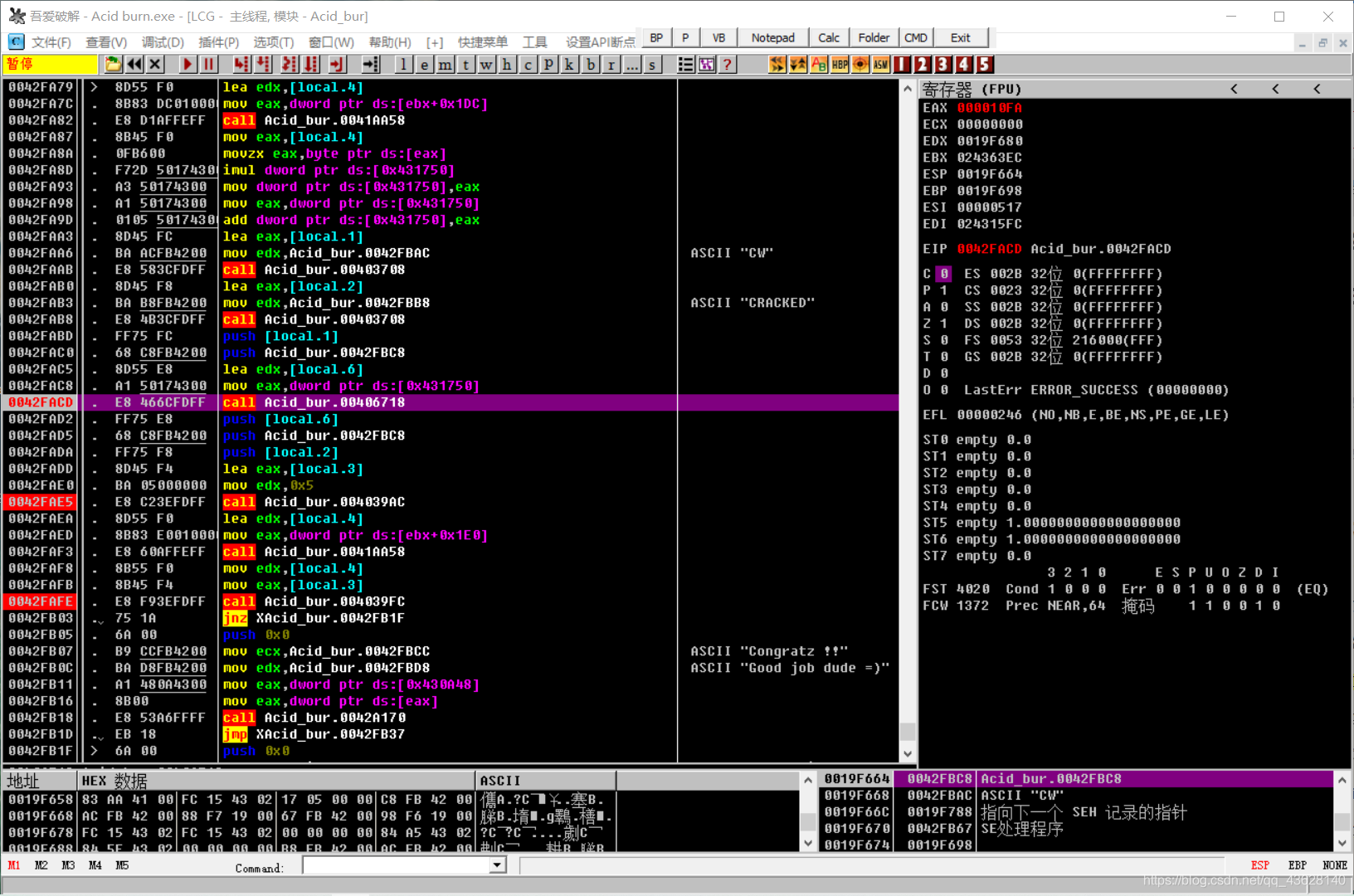

我们发现了弹出消息窗口的提示信息,有成功和不成功两块,分析找到在成功与不成功信息上方,最近的一条转移语句,分析这条语句得出如果执行则跳到失败语句块,如果不执行则跳到成功语句块,其上方还有一个call语句,此call语句为关键判断序列号是否正确,且因为是jne转移指令所以当zf位为0时才能执行成功的代码块。在call处下段(再次点击check),程序会断在此call语句

我们发现了弹出消息窗口的提示信息,有成功和不成功两块,分析找到在成功与不成功信息上方,最近的一条转移语句,分析这条语句得出如果执行则跳到失败语句块,如果不执行则跳到成功语句块,其上方还有一个call语句,此call语句为关键判断序列号是否正确,且因为是jne转移指令所以当zf位为0时才能执行成功的代码块。在call处下段(再次点击check),程序会断在此call语句

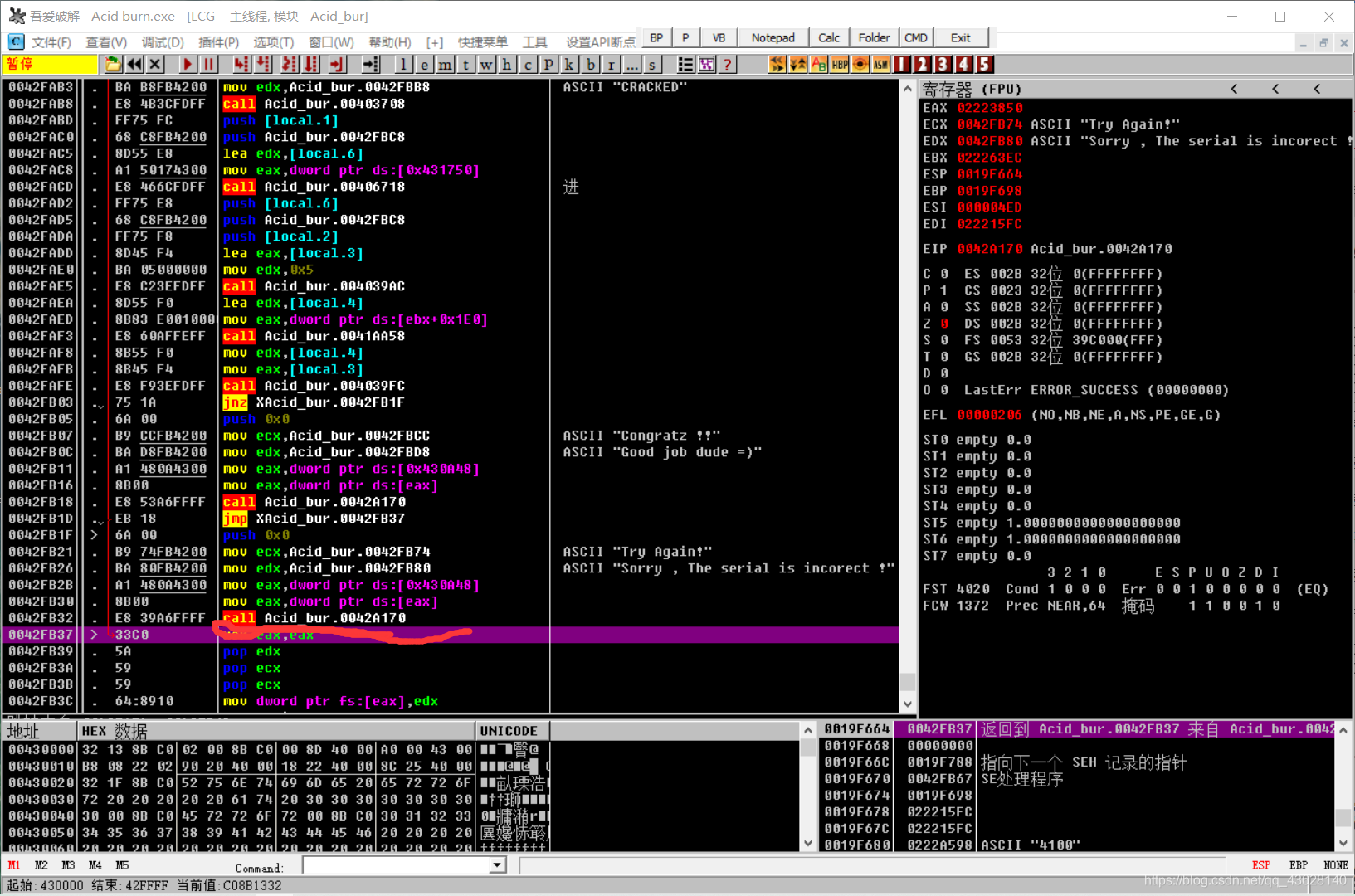

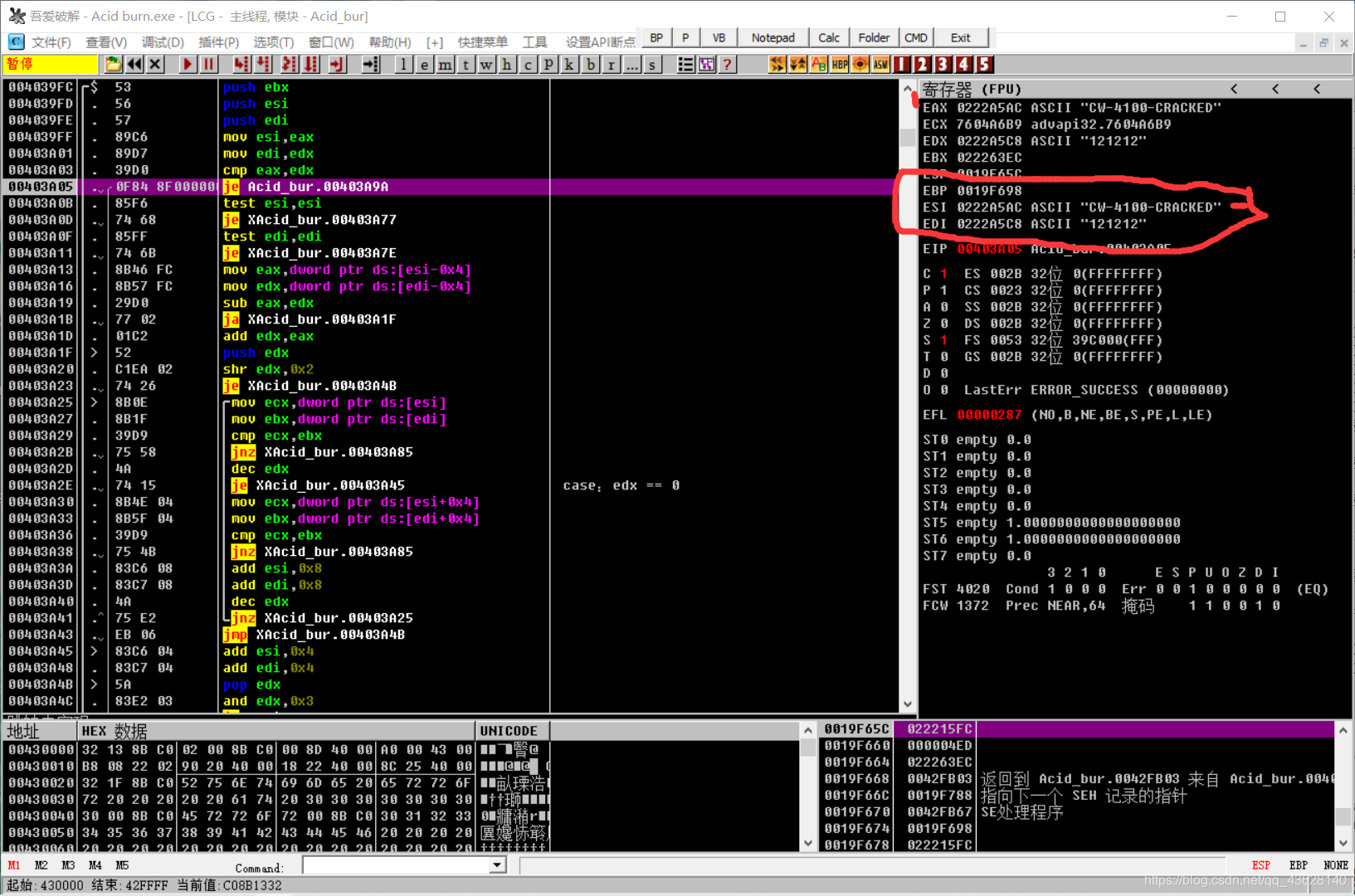

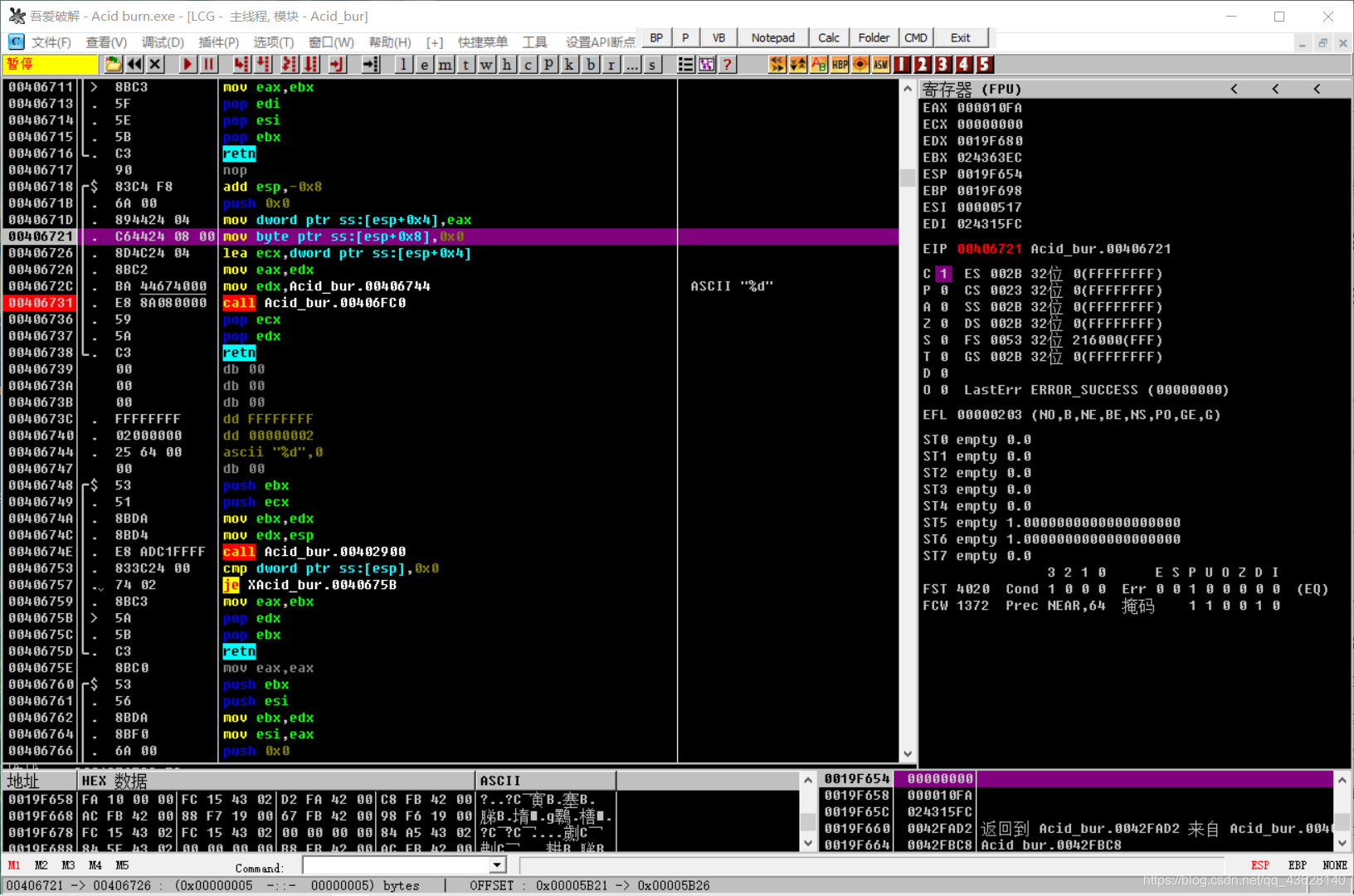

F7单步步进此call语句进入判断函数,分析从开头到retn返回指令之间的反汇编语句,f7单步执行分析

F7单步步进此call语句进入判断函数,分析从开头到retn返回指令之间的反汇编语句,f7单步执行分析

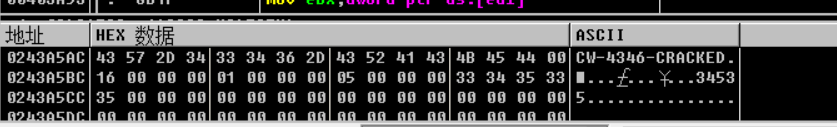

反复调试此段程序后发现, 只有当edi和esi指向的字符串相等时才能使ZF位为0, 程序开头发现esi指向"CW-4100-CRACKED",

程序开头发现esi指向"CW-4100-CRACKED",

edi指向"121212"为一开始输入的序列号。

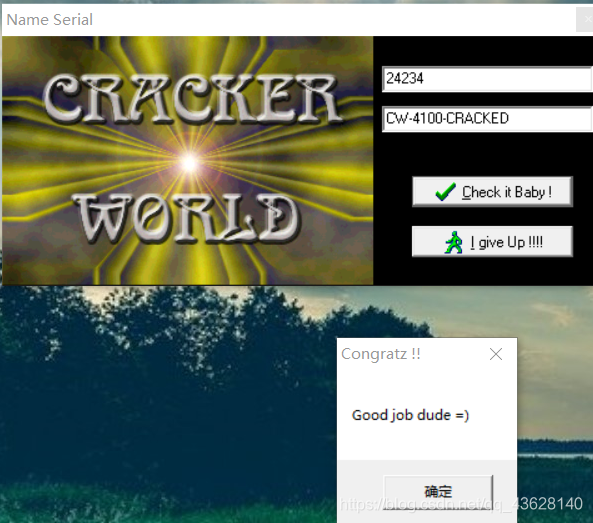

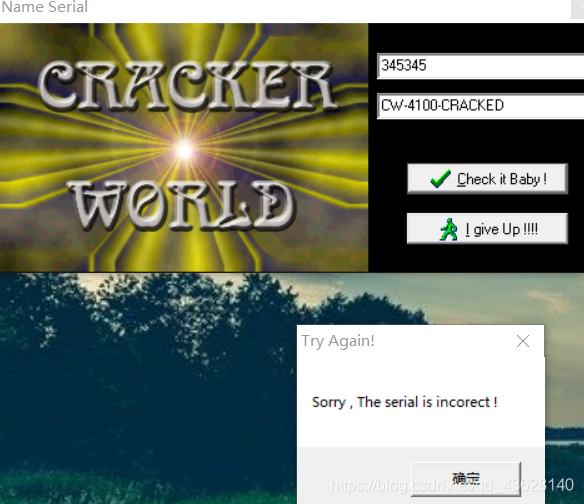

我们关闭OD运行程序把刚才的用户名和得到真正的序列号"CW-4100-CRACKED"输入弹出成功的消息框 正准备高兴的时候试试序列号是否唯一,换个用户名之后发现此序列号不对,

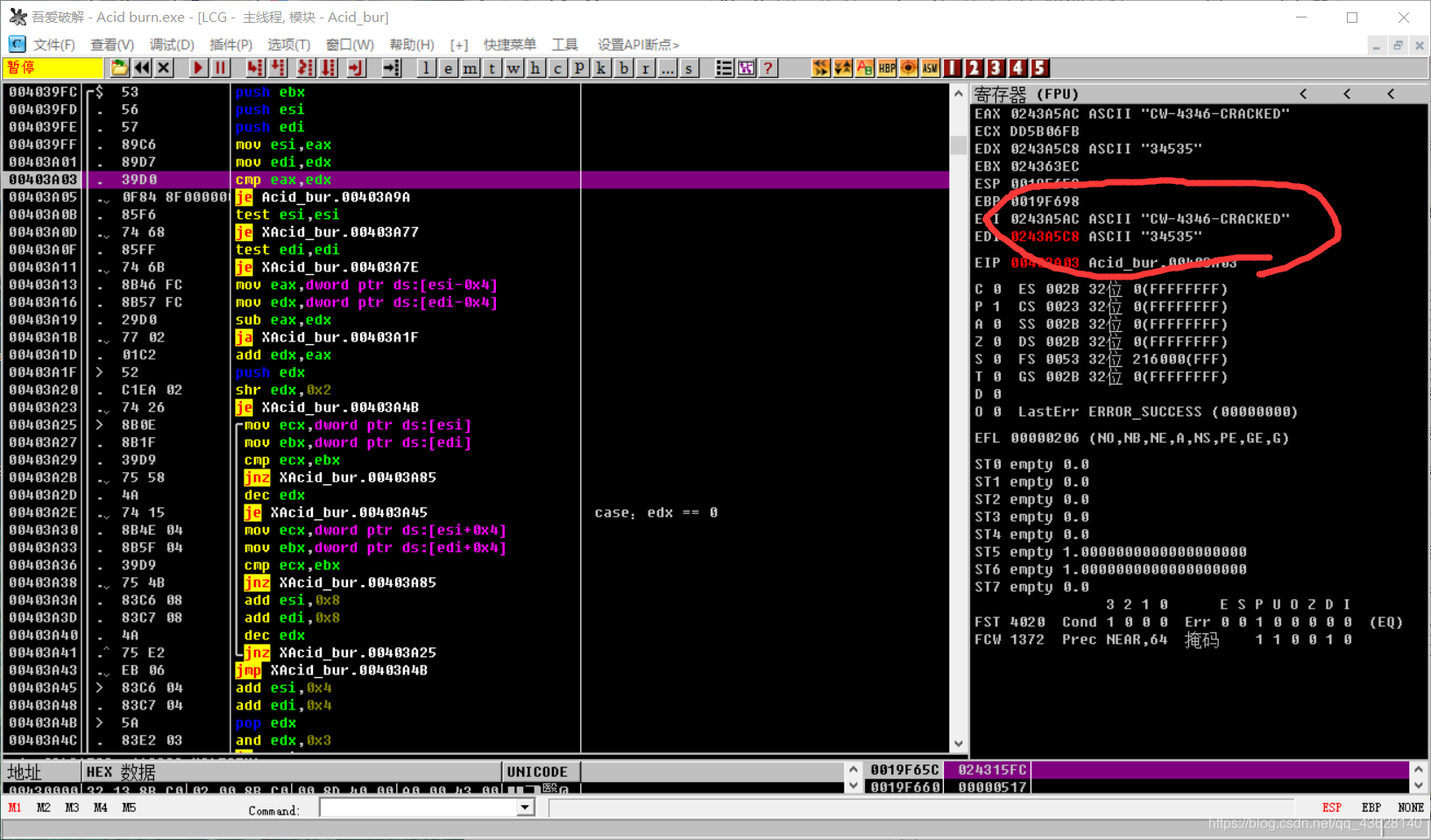

正准备高兴的时候试试序列号是否唯一,换个用户名之后发现此序列号不对, 再打开OD运行程序,输入新的用户名:进入判断函数后发现esi指向的序列号变了

再打开OD运行程序,输入新的用户名:进入判断函数后发现esi指向的序列号变了

说明不同的用户对应不同的序列号,md在分析

说明不同的用户对应不同的序列号,md在分析

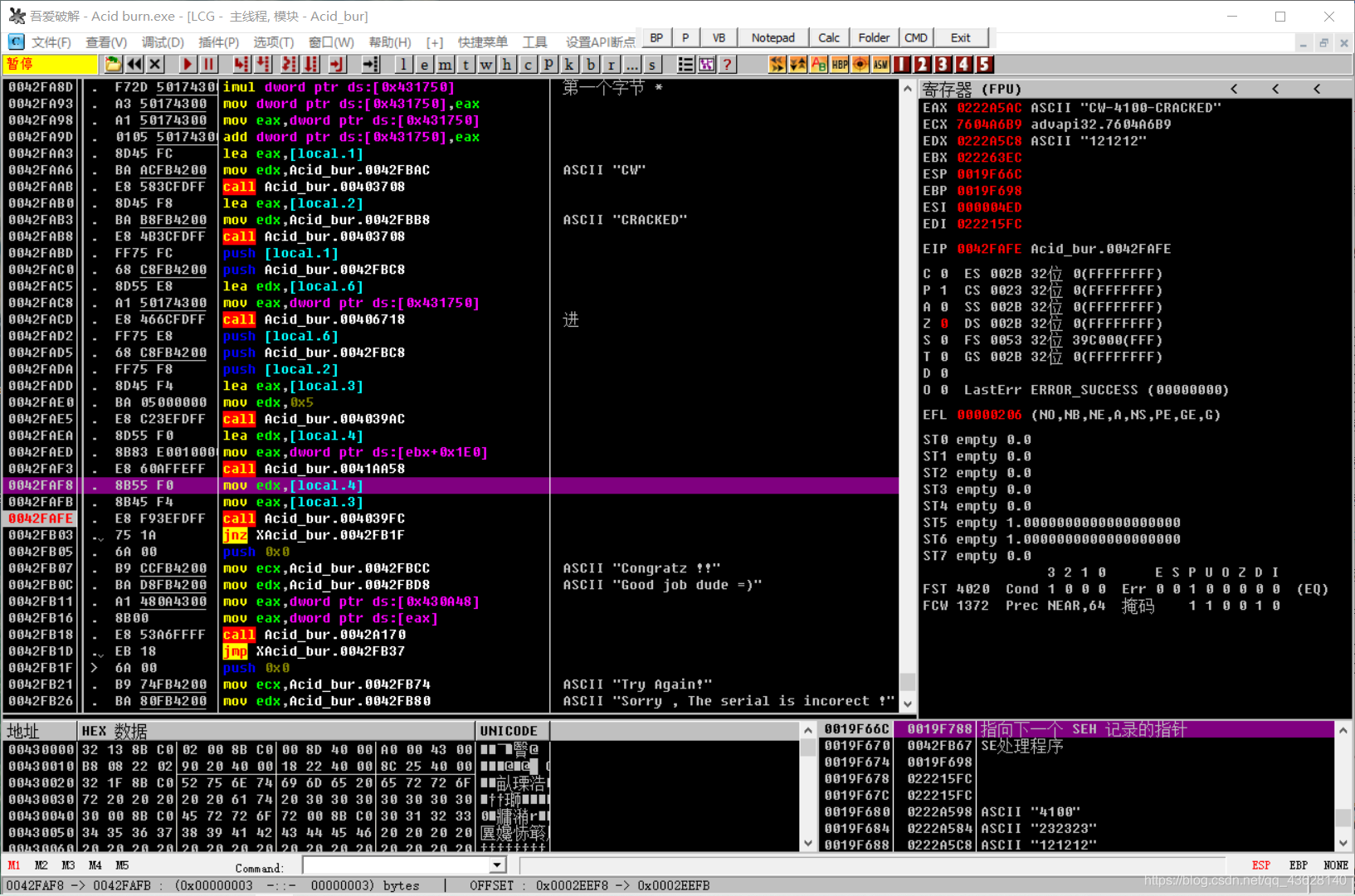

查看esi指向的内存块往上分析看其实何时发生变化的,(再次点击chack),

程序停在判断函数的调用语句,观察数据窗口发现序列号已经产生往上分析,

程序停在判断函数的调用语句,观察数据窗口发现序列号已经产生往上分析, 找到函数头(函数入口)下断点。(再次chack)

找到函数头(函数入口)下断点。(再次chack)

程序停在函数入口位置,F8单步步过运行,并观察数据窗口,正确序列号存储位置什么时候发生变化,

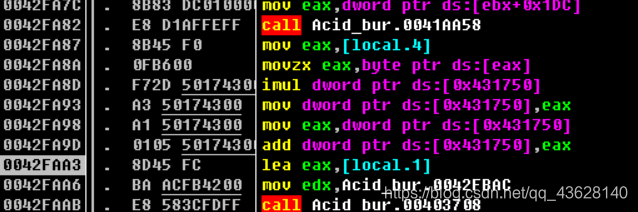

F8。。。。当在执行完一条call指令后数据窗口序列号存储发生变化,正确序列号出现

F8。。。。当在执行完一条call指令后数据窗口序列号存储发生变化,正确序列号出现

说明此call指令产生正确的序列号,在此call指令处下断(再次chack)单步进入此call

说明此call指令产生正确的序列号,在此call指令处下断(再次chack)单步进入此call

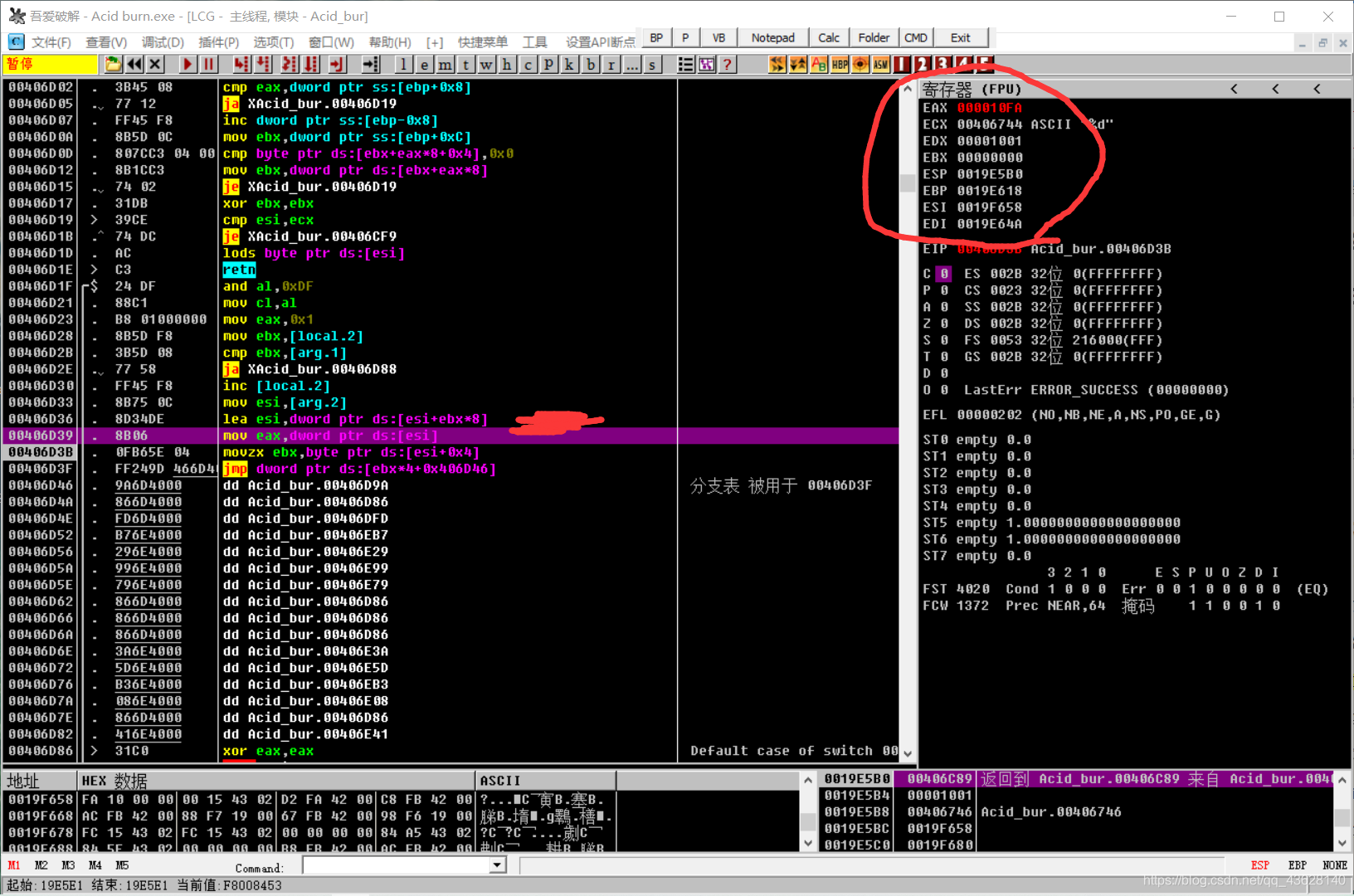

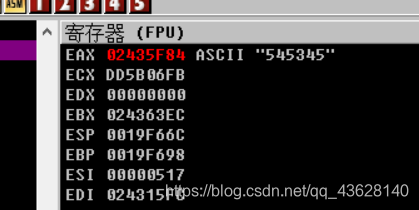

发现此时正确序列号还没产生,在F8运行并观察数据窗口,前面我们发现所有的序列号都是就中间四位不一样而其余字母都一样,当数据窗口中的中间四位产生时我们发现在寄存器窗口出现中间四位字符的存储地址!

我们在数据窗口搜索此地址并分析其是什么时候产生的。

(再次chack),观察数据窗口什么时候产生这四个字符

在执行完一个call之后产生中间四个字符,在此call下断(再次点击chack,并进入call)

在执行完一个call之后产生中间四个字符,在此call下断(再次点击chack,并进入call)

再F8并观察数据窗口,

执行完call Aci_bur.004006fc0后产生四个字符,所以再次在此call处下断(点击chack并进入此call),

在F8单步执行,并观察数据窗口看四个字符什么时候产生

在执行和上面一样的步骤,进入call,

在执行和上面一样的步骤,进入call,

在进call

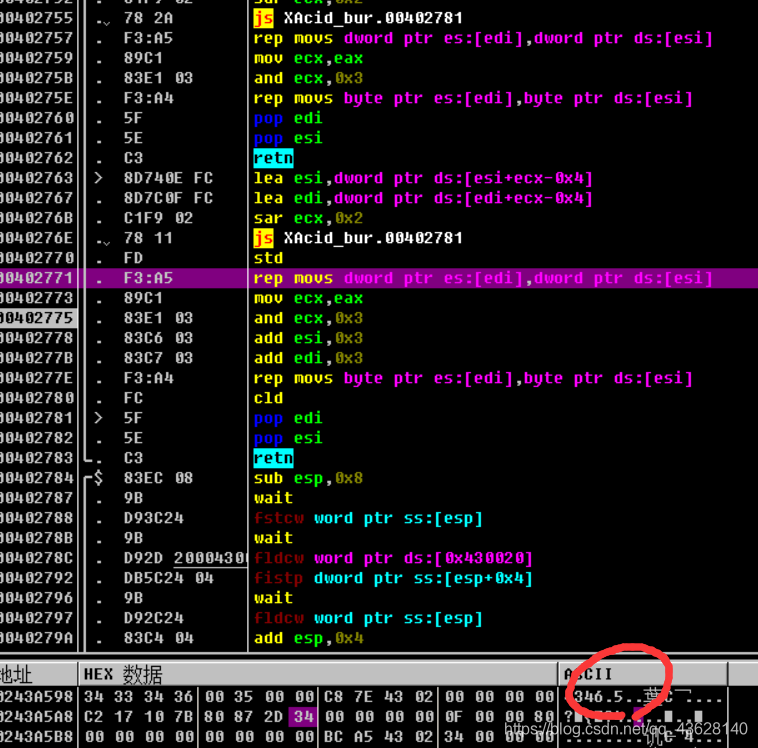

发现在此处字符产生,分析此处代码

std

rep movs dword ptr es:[edi],dword ptr ds:[esi]

得其把edi所指的数据传到esi,而esi正好为产生四个正确字符的地址,而edi为0019e64a,继续追踪此地址,(在数据窗口跟踪0019e64a地址)步骤和前面一样,

就这样反复调试,执行到其地址处数据开始变化为止

分析此处代码,

rep movs byte ptr es:[edi],byte ptr ds:[esi]

此代码把0019e5d8处的字符传到正确的序列号处,所以在跟踪0019e5d8

还重复上述步骤,

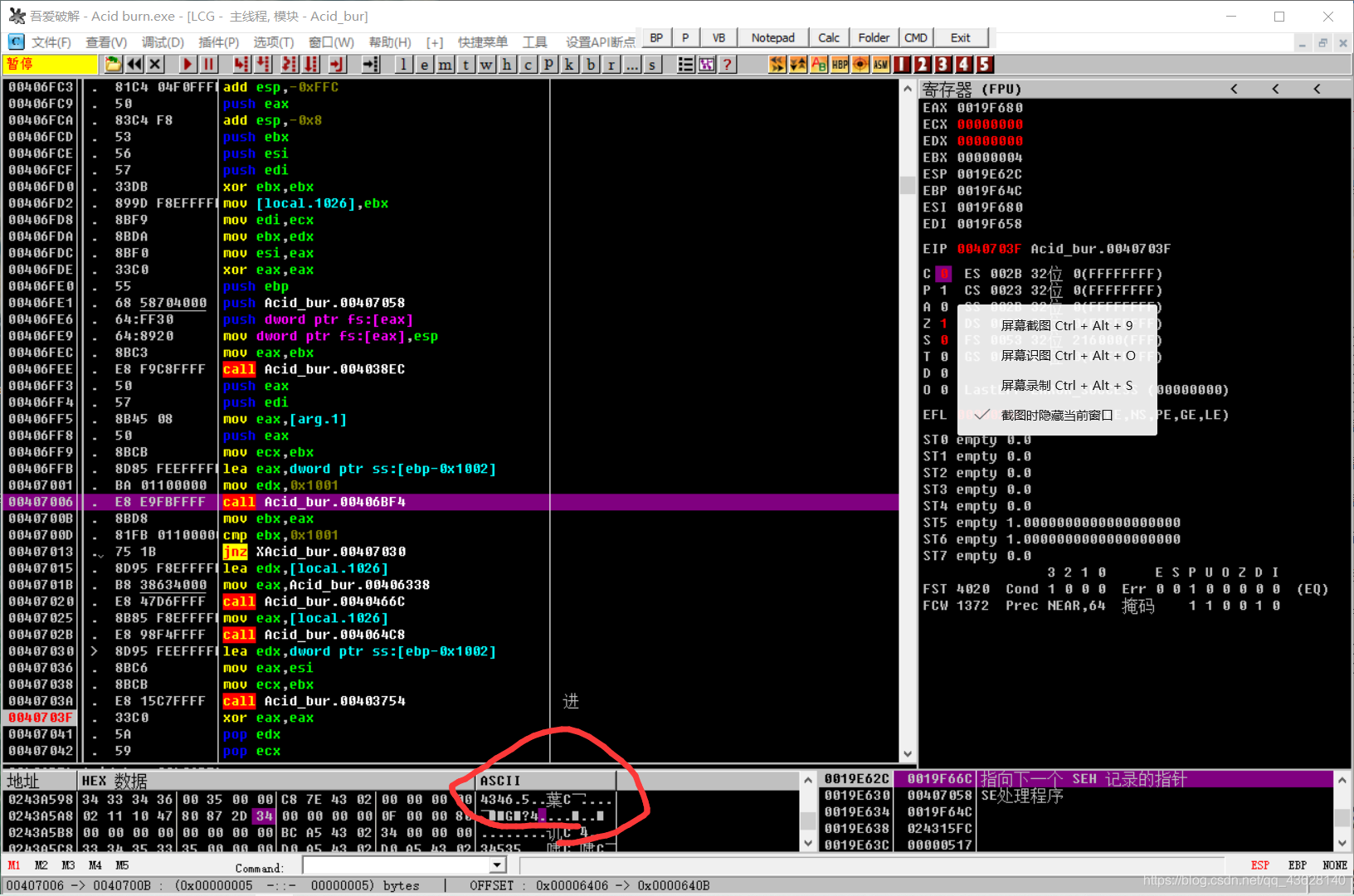

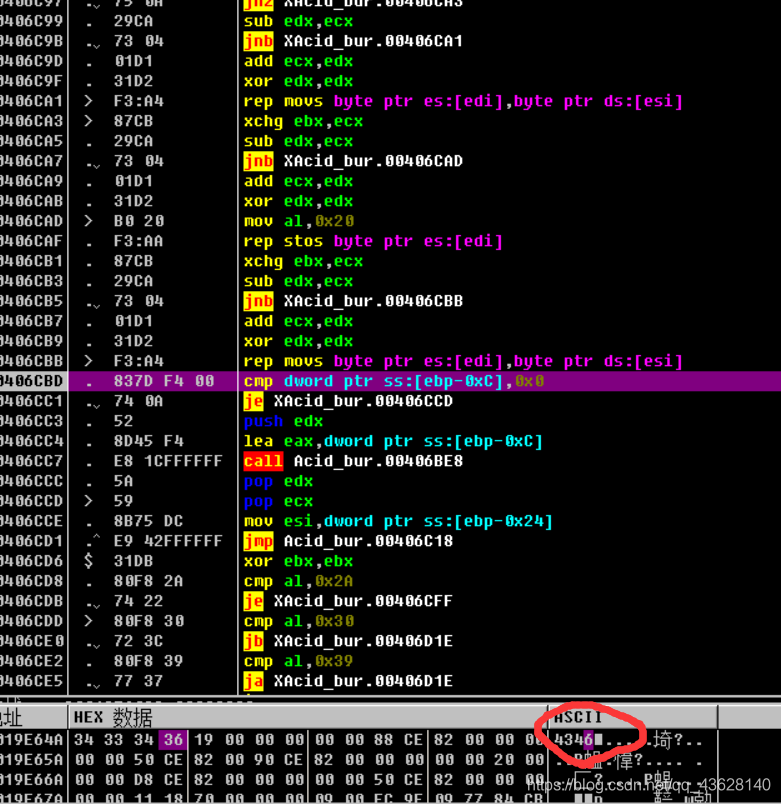

执行此处代码时0019e5d8的序列号字符产生,分析此处代码

执行此处代码时0019e5d8的序列号字符产生,分析此处代码

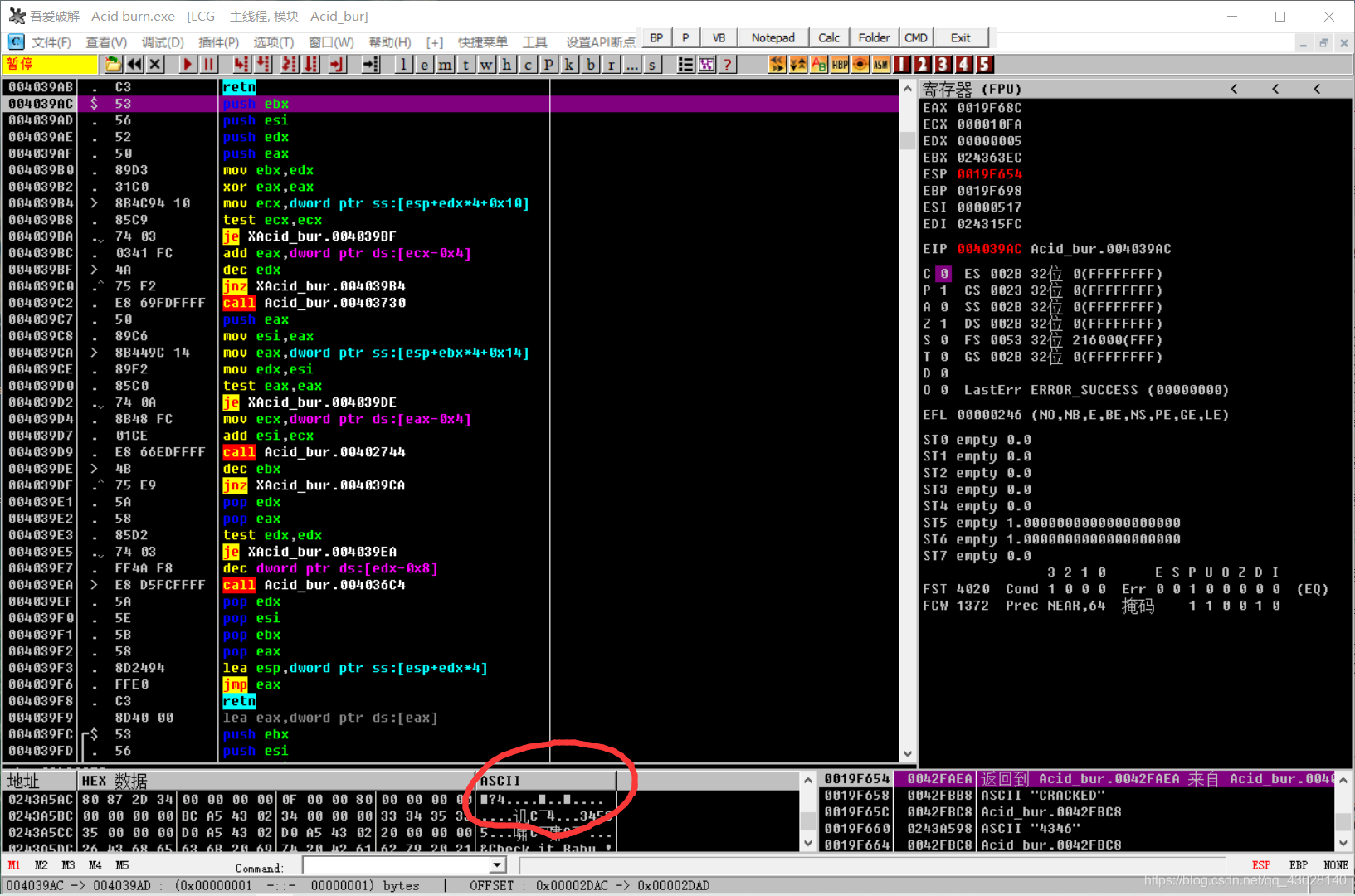

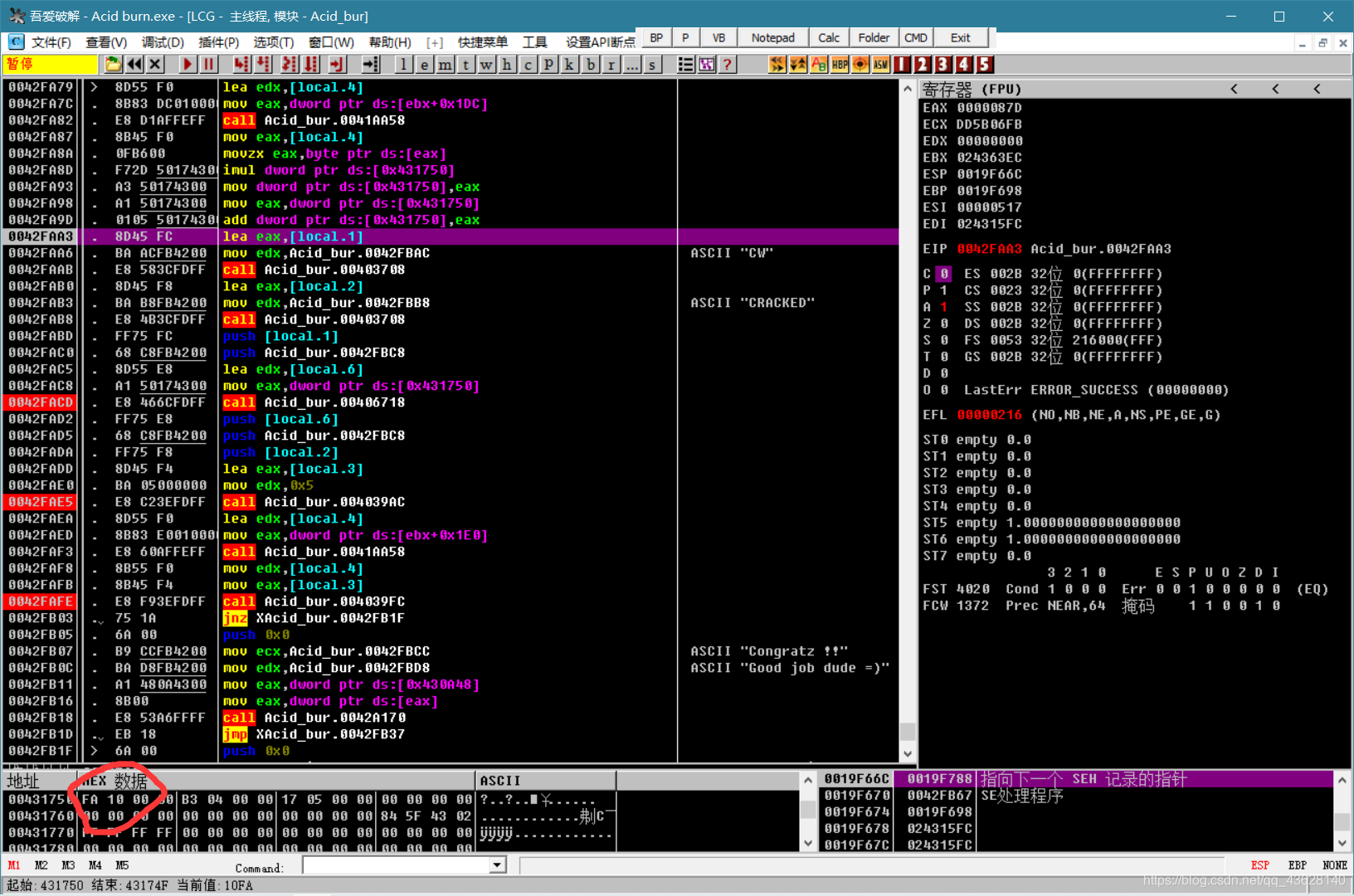

此为一个循环,把eax循环除10得到的余数以asiic的形式存到0019e5d8处,所以要跟踪eax的值看eax,

把断点定到循环体上方,(再chack),

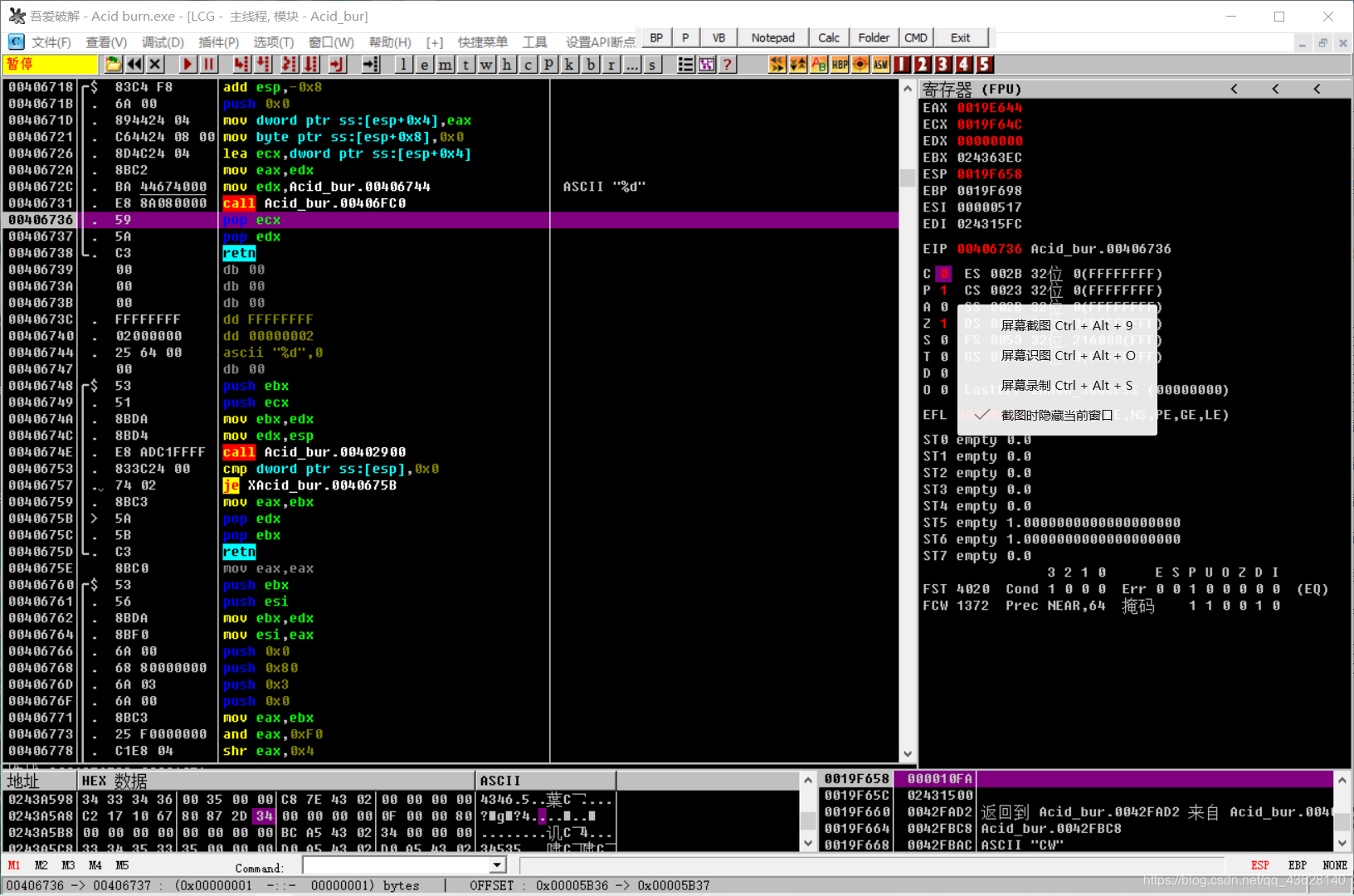

当停在函数上方时eax==0x10fa,往上跟踪看eax什么时候变成0x10fa的 当运行到mov eax,dword ptr ds:[esi]时,eax变成0x10fa,是esi所指的数据,esi的值为0019f658,

当运行到mov eax,dword ptr ds:[esi]时,eax变成0x10fa,是esi所指的数据,esi的值为0019f658,

按照上面的方法继续在数据窗口中跟踪,

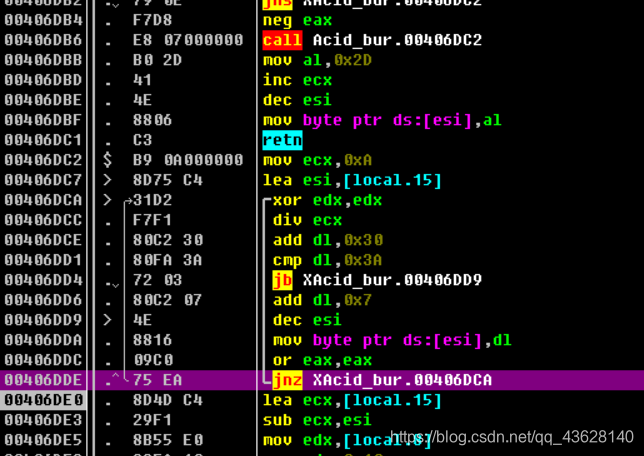

当运行到此处时0019f658变为0x10fa

由mov dword ptr ss:[esp+0x4],eax语句可知是eax传给的它,所以在往上跟踪eax看其什么时候变为0x10fa

当其执行到此处时eax变为0x10fa,

当其执行到此处时eax变为0x10fa,

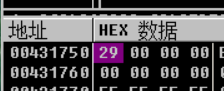

由mov eax,dword ptr ds:[0x431750]语句可得

是0x431750地址处的数据传给了eax,

所以在追踪0x431750

执行到此处是0x431750内的数据变为0x10fa

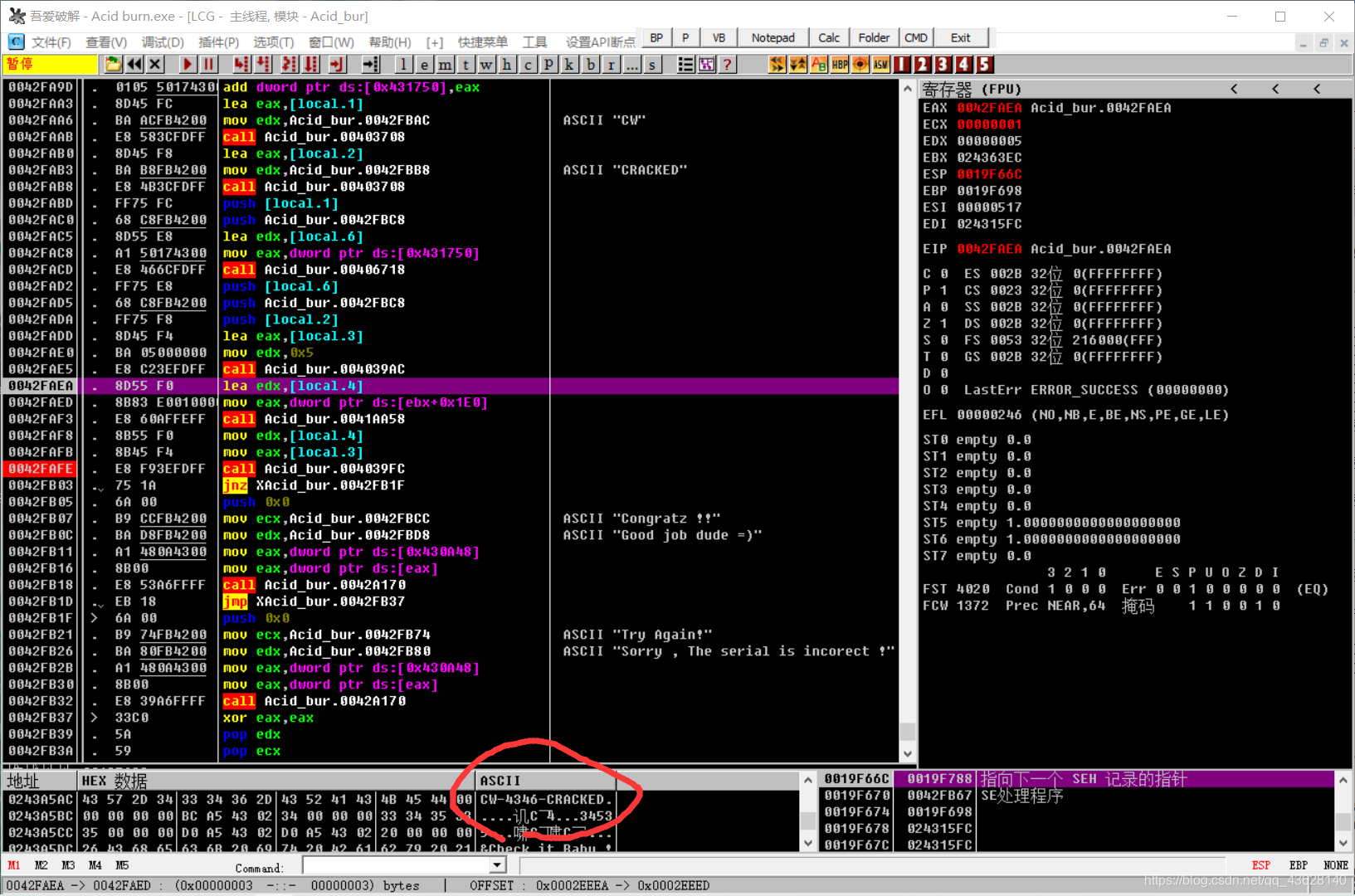

观察此处代码发现 其实将ebx+0x1dc地址的数据乘以0x431750内的数据后,0x431750内的数据在翻倍,在第一条语句设断点调试此语句块,

其实将ebx+0x1dc地址的数据乘以0x431750内的数据后,0x431750内的数据在翻倍,在第一条语句设断点调试此语句块,

ebx+0x1dc ==eax,又因为eax指向输入的用户名所以

ebx+0x1dc ==eax,又因为eax指向输入的用户名所以

是用用户名的第一个字符与0x431750相乘,

0x431750中的数据为0x29

0x431750中的数据为0x29

最后得:把用户名的第一个字符与0x29相乘后得到的数据

就是序列号中间四个字符,其余字符固定CW-****-CRACKED

(分析一大圈,进去又出来发现序列号算法这莫简单,就是有点难找到算法的位置)

右边按钮分析过程与左边类似,只不过其序列号固定,只需要进入判断函数中就能得到

序列号为Hello Dude!

总结:在调试程序利用结果索因,“错找出何时(代码位置)何地(数据位置)开始错的”,例如序列号错误,什么位置判断错误的,出现正确的序列号,数据在内存哪又是在什么时候出现的。

合理利用F8宏观追踪,F7缩小追踪范围,提高调试效率。

逆向工程初步160个crackme-------1的更多相关文章

- 逆向工程初步160个crackme-------2

有了第一个crackme的经验后,这个crackme用了半个小时就验证成功了.(思路和第一个crackme相似) 动态调试工具:ollydbg (2.10) 文件分析工具:PEID (0.95) 同样 ...

- 逆向工程初步160个crackme-------7

这两天有点发烧,被这个疫情搞得人心惶惶的.我们这里是小镇平常过年的时候人来人往的,今年就显得格外的冷清.这是老天帮让在家学习啊,破解完这个crackme明天就去接着看我的加密解密,算了算没几天就开学了 ...

- 逆向工程初步160个crackme-------4

crackme–3因为涉及到浮点数操作以及一些指令和寄存器(由于本人对浮点指令不了解),所以先隔过去分析后面的程序. 工具:1. 按钮事件地址转换工具E2A 2. PEID 3. Ollydbg 首先 ...

- 逆向工程初步160个crackme-------3

这个Crackme3 涉及到浮点指令以及浮点数的存储与运算,我没学习过浮点指令,不得不从网上恶补了1个小时,一边看汇编指令一边百度其指令含义. 回头得好好补补这方面的知识了,太菜了! 我大致了解了一下 ...

- 逆向工程初步160个crackme-------6

工具:1. 按钮事件地址转换器E2A 2. PEID 3. Ollydbg 同样我们先来运行一下这个程序, ok按钮是被禁用的,有一个help按钮点击后弹出一个消息框:消息框显示提示信息为.本程序需要 ...

- [反汇编练习]160个CrackMe之001

[反汇编练习] 160个CrackMe之001. 本系列文章的目的是从一个没有任何经验的新手的角度(其实就是我自己),一步步尝试将160个CrackMe全部破解,如果可以,通过任何方式写出一个类似于注 ...

- [反汇编练习] 160个CrackMe之027

[反汇编练习] 160个CrackMe之027. 本系列文章的目的是从一个没有任何经验的新手的角度(其实就是我自己),一步步尝试将160个CrackMe全部破解,如果可以,通过任何方式写出一个类似于注 ...

- [反汇编练习] 160个CrackMe之026

[反汇编练习] 160个CrackMe之026. 本系列文章的目的是从一个没有任何经验的新手的角度(其实就是我自己),一步步尝试将160个CrackMe全部破解,如果可以,通过任何方式写出一个类似于注 ...

- [反汇编练习] 160个CrackMe之025

[反汇编练习] 160个CrackMe之025. 本系列文章的目的是从一个没有任何经验的新手的角度(其实就是我自己),一步步尝试将160个CrackMe全部破解,如果可以,通过任何方式写出一个类似于注 ...

随机推荐

- IntelliJ IDEA安装lombok

1. 搜索Plugins 点击下方的Browse repositories.. 2.点击安装,重新启动

- python的迭代

迭代 1:并行迭代 程序可以同时迭代两个序列 names["zhangsan","lisi","zhaosi"] age[12,13,14] ...

- python中类的魔法方法

__xx__这种方法,在Python中均称为魔法方法 1.__init__(self) 该方法的作用是初始化对象 在创建对象时被默认调用,不需要手动调节 self参数不需要开发者传递,解释器会自动将创 ...

- 5、Spring教程之依赖注入

概念 依赖注入(Dependency Injection,DI). 依赖 : 指Bean对象的创建依赖于容器 . Bean对象的依赖资源 . 注入 : 指Bean对象所依赖的资源 , 由容器来设置和装 ...

- io流(文件字符流(FileReader,FileWriter文件的复制))

文件字符流(FileReader,FileWriter文件的复制) 文件的复制 效率低的方法 注意:字符流需要刷新操作,字节流不需要,只有刷新后才可以将程序中的内容导入到目标文件中 package c ...

- Elasticsearch 分页查询

目录 前言 from + size search after scroll api 总结 参考资料 前言 我们在实际工作中,有很多分页的需求,商品分页.订单分页等,在MySQL中我们可以使用limit ...

- SpringCloud+Nacos实现服务配置中心(Hoxton版本)

关于 Nacos Spring Cloud 的详细文档请参看:Nacos Config和Nacos Discovery. 通过 Nacos Server 和 spring-cloud-starter- ...

- 使用Gensim库对文本进行词袋、TF-IDF和n-gram方法向量化处理

Gensim库简介 机器学习算法需要使用向量化后的数据进行预测,对于文本数据来说,因为算法执行的是关于矩形的数学运算,这意味着我们必须将字符串转换为向量.从数学的角度看,向量是具有大小和方向的几何对象 ...

- RabbitMQ 入门 (Go) - 7. 数据持久化(下)【完】

数据库 我使用的是 PostgreSQL. 使用的驱动是 github.com/lib/pq 这个网址 https://pkg.go.dev/github.com/lib/pq 是官方文档. 创建数据 ...

- day-6 xctf-hello_pwn

xctf-hello_pwn 题目传送门:https://adworld.xctf.org.cn/task/answer?type=pwn&number=2&grade=0&i ...