iis站点内存泄漏问题分析

在一次上线过程中iis内存飙升,随后跟运维要到站点的dump文件,使用windbg分析了clr的内存分配,找到了问题的症结,先记录如下:

使用windbg加载dump文件

http://msdl.microsoft.com/download/symbols:C:\Users\Administrator\Desktop\symbol

http://msdl.microsoft.com/download/symbols:C:\Users\Administrator\Desktop\symbol

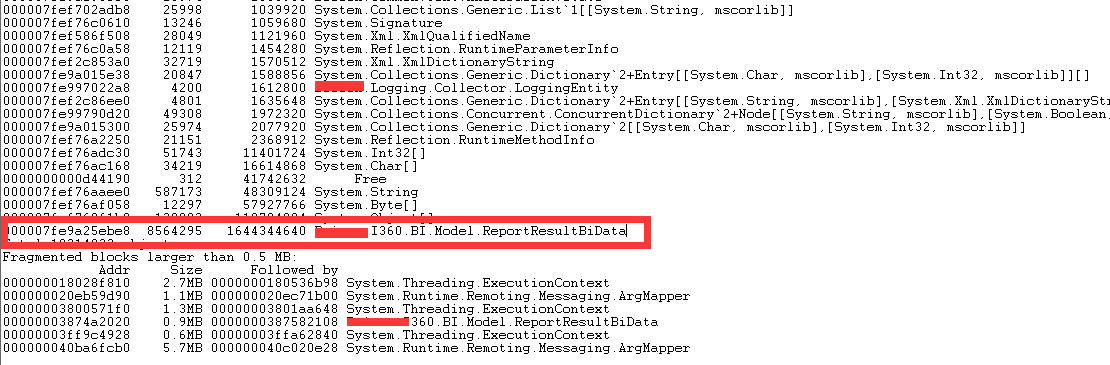

2.使用!dumpheap -mt命令查看mt(method table)中的对象地址,上图的第一列为mt,查看指定的MT并显示出Address

!dumpheap -mt 000007fe9a25ebe8

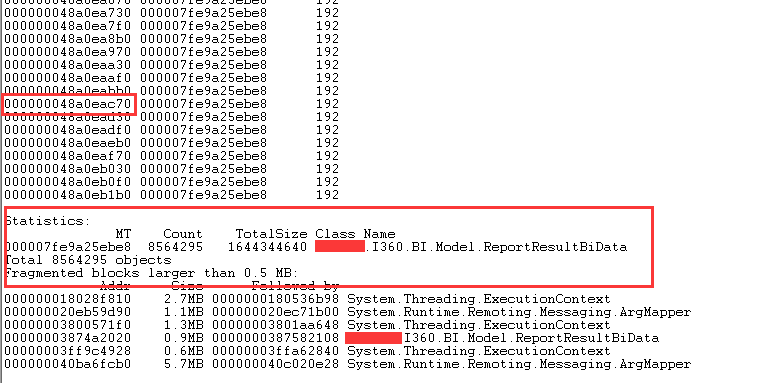

第一列为对象地址(address),可以看到mt的statistic

3.进入这个地址查看具体的对象 !do 000000048a0eb1b0

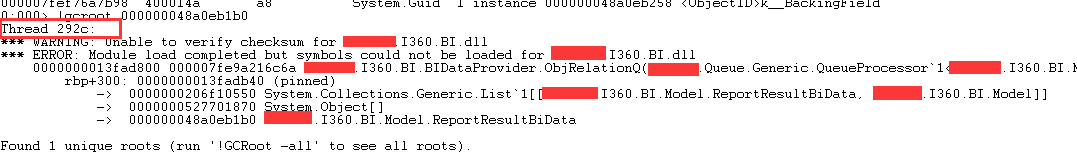

4.查看对象引用 !gcroot 000000048a0eb1b0

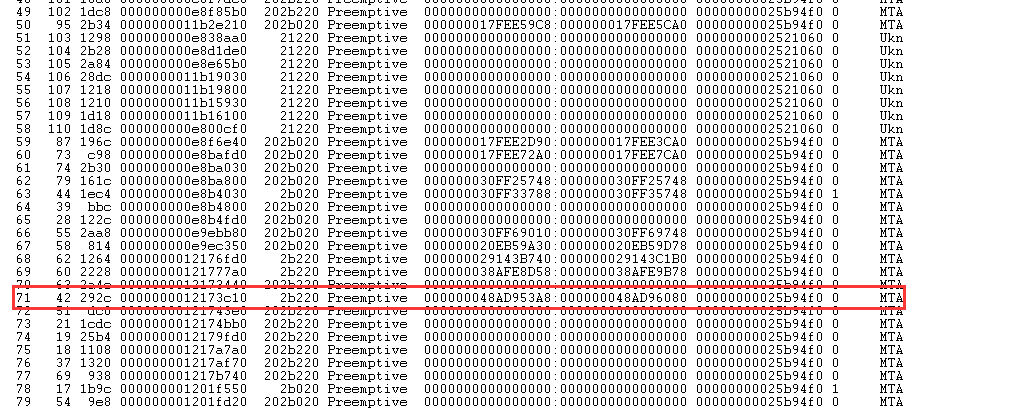

5.根据上图中的线程线程信息定位线程ID,进入线程

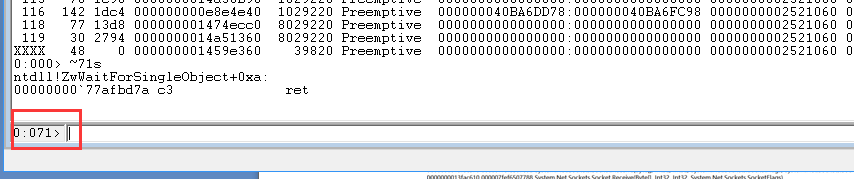

!threads命令查看工作的线程,71为线程ID

6.进入71线程:~71s,下图所示已经进入71线程

7.使用!clrstack 命令查看该线程的堆栈信息

上图可以清晰的看到大的对象经过了哪些方法的调用,再结合代码,可以定位出问题。

附录(windbg命令)

内存状态:

!EEHeap -GC 显示托管堆统计信息

!EEHeap -loader 显示加载程序数据结构统计信息

!DumpHeap -stat 显示垃托管堆各类型统计信息

!DumpHeap -type Free -stat 显示所有碎片类型统计信息

!DumpHeap -type System.String -min 150 -max 200 显示所有System.String类型 -min -max 字节统计信息

!DumpHeap -min 85000 -stat 显示大对象统计信息

!DumpHeap -mt 选项仅列出与指定的 MethodTable 结构对应的那些对象

!DumpHeap -mt 00000000022245b0 -min 85000 查看MT 00000000022245b0中大对象

!DumpHeap -stat 023e1000 033db630 按地址统计

!DumpArray 显示数组对象

!DumpObj (!do) 显示有关指定地址处的对象的信息

!ObjSize 显示指定对象的大小

!DumpStackObjects (!dso) 显示在当前线程内找到的所有托管对象

!GCRoot 显示有关对指定地址处的对象的引用(或根)的信息。

!CLRUsage 显示托管堆统计信息(GC堆大小,提交内存,虚拟内存),psscor4的扩展命令

!DumpMT 显示有关指定地址处的方法表的信息。

!DumpMT -MD 显示有关指定地址处的方法表所有方法的列表。

!address -summary 显示最大可用区域

!vmstat 最大可用区域是 MAXIMUM 列中的最大值

线程调用:

!ThreadPool 显示有关托管线程池的信息,包括队列中工作请求的数目、完成端口线程的数目和计时器的数目

!Threads 显示进程中的所有托管线程

!Threads -live 选项显示与活动线程关联的线程

!Threads -pecial 选项显示由 CLR 创建的所有特殊线程

!ThreadState 显示线程的状态。 value 参数为 Threads 报告输出中的 State 字段的值。

~54s 转到54线程

!CLRStack 提供当前托管代码的堆栈跟踪。

!CLRStack -p 选项显示托管函数的参数。

!CLRStack -l 选项显示有关帧中的局部变量的信息。

!DumpStack 显示堆栈跟踪 包括非托管。

!DumpStack -EE 命令仅显示托管函数。

!EEStack 对一个进程中的所有线程运行 DumpStack 命令。

k 显示当前线程的call stack

kb 显示当前线程的call stack

~*kb 显示所有线程的call stack 可以 寻找线程中触发GC的函数(mscorwks!SVR::GCHeap::GarbageCollectGeneration)

!ASPXPages 显示当前处理的HttpContext,psscor4的扩展命令

!SyncBlk 显示同步块

其它:

!runaway 显示线程cpu时间

vertarget 查看系统运行时间

!PrintException (!pe) 显示在当前线程上引发的最后一个异常

!address 命令显示某一地址上的页信息

!SaveModule 将加载到内存中指定地址的图像写入指定文件,lm 列出的

!SaveModule 081f0000 d:\\commandobject.dll

!FinalizeQueue 显示所有已进行终结注册的对象。

!GCHandles 显示有关进程中的垃圾回收器句柄的统计信息。

S 可以搜索内存 在内存中搜索sina.com: s –u 0012ff40 L?8000000 “sina.com”

r 显示寄存器的信息

d 显示内存地址上的值 使用d命令显示esp寄存器指向的内存,默认为byte: d esp

用dd命令直接指定054efc14地址,第二个d表示用DWORD格式: dd 054efc14

域,程序集,类

!DumpDomain 枚举在指定的 AppDomain 对象地址内加载的每个 Assembly 对象。若在调用 DumpDomain 命令时不提供任何参数,则将列出过程中的所有 AppDomain 对象

!DumpAssembly 显示有关程序集的信息。DumpAssembly 命令将列出多个模块(如果存在)。

!DumpModule 显示有关指定地址处的模块的信息。 可以使用 DumpDomain 或 DumpAssembly 命令检索模块的地址

!DumpModule [-mt] 选项显示模块中定义的类型和模块所引用的类型

!FindAppDomain 确定指定地址处的对象的应用程序域

!IP2MD <Code address> 显示已 JIT 编译的代码中指定地址处的 MethodDesc 结构。

!DumpMD <MethodDesc address>

!U <MethodDesc address> | <Code address> 显示由方法的 MethodDesc 结构指针或方法体内的代码地址指定的托管方法的反汇编(带有批注)

iis站点内存泄漏问题分析的更多相关文章

- JVisualVM简介与内存泄漏实战分析

JVisualVM简介与内存泄漏实战分析 学习了:https://blog.csdn.net/kl28978113/article/details/53817827

- 关于IIS站点最大并发量分析

关于IIS站点最大并发量分析,会有如下这个疑问:IIS站点最大并发量是多少? 一般为: IIS站点最大并发量=队列长度+进程数量[即最大工作进程数] 通过这个公式,可以基本评估出一个IIS站点的最 ...

- Day 18: 记filebeat内存泄漏问题分析及调优

ELK 从发布5.0之后加入了beats套件之后,就改名叫做elastic stack了.beats是一组轻量级的软件,给我们提供了简便,快捷的方式来实时收集.丰富更多的数据用以支撑我们的分析.但由于 ...

- Java内存泄漏及分析

对于内存泄漏,首先想到的是C语言,其实不然,java中也有各种的内存泄漏.对于java程序员,在虚拟即中,不需要为每一个新建对象去delete/free内存,不容易出现内存泄漏.但是,正 是由于这种机 ...

- AndroidStudio 内存泄漏的分析过程

前言部分这次泄漏是自己代码写的太随意引起的,讲道理,代码写的太为所欲为了,导致有些问题根本就很难发现. 泄漏产生的原因,由于activity未被回收导致.这里给我们提出的一个警示,在使用上下文的时候, ...

- Yii2 框架跑脚本时内存泄漏问题分析

现象 在跑 edu_ocr_img 表的归档时,每跑几万个数据,都会报一次内存耗尽 PHP Fatal error: Allowed memory size of 134217728 bytesex ...

- Linux高级调试与优化——内存泄漏实战分析

最近在整理Linux调试方面的文档,正好碰到了一个内存泄漏踩栈的问题,借此机会记录一下分析过程. 首先,发现问题之后,赶紧看一下产生coredump文件没有,果不其然,产生了coredump,果断上g ...

- JVisualVM 模拟一次内存泄漏场景分析

首先贴一段内存泄漏的代码并且执行.(内存泄漏:GC回收不掉的实例对象) package com.example.demo.memoryLeakDemo; import com.example.demo ...

- 记一次内存泄漏DUMP分析

自从进入一家创业公司以后,逐渐忙成狗,却无所收获,感觉自身的技术能力用武之地很少,工作生活都在业务逻辑中颠倒. 前些天线上服务内存吃紧,让运维把DUMP拿下来,分析一下聊以自慰. 先来统计一下大对象信 ...

随机推荐

- 关于mapState和mapMutations和mapGetters 和mapActions辅助函数的用法及作用(一)-----mapState

一.通过mapState函数的对象参数来赋值: <p>{{ count }}</p> <p>{{ count1 }}</p> <p>{{ c ...

- php与其他一些相关工具的安装步骤分享

现在很少花时间来专门写博客,都是把平时看到用到的东西像随笔一样记录在云笔记上. 在这儿分享一些php相关的技术安装过程: linux下编译安装php:php安装 phpunit安装过程:phpunit ...

- 【VBA研究】如何用Base64 编解码方法实现简单的加解密

Base64编码的思想是是采用64个基本的ASCII码字符对数据进行重新编码,将数据变成字符串实现文本传输.由于编码简单,所以很容易实现,代码也是现成的.利用这个编码规则可以实现简单的加解密.编解码方 ...

- 04C#运算符

C#运算符 运算符分类 与C语言一样,如果按照运算符所作用的操作数个数来分,C#语言的运算符可以分为以下几种类型: l 一元运算符:一元运算符作用于一个操作数,例如:-X.++X.X--等. l ...

- 初始化react项目

react脚手架 npm install -g create-react-app 国内npm一般下载比较慢或者是常出现下载失败的情况,我们可以指定下载的仓库: npm install -g creat ...

- C# Word 类库

C# Word 类库 2009-08-06 22:10 14292人阅读 评论(11) 收藏 举报 c#objectstring文档microsoftexcel using System;using ...

- 我能考虑到的数组(老)方法就这些了(es5)

代码注释都写的很清楚了 关键字:斐波那契数组.二维数组.多维数组(矩阵)... <!DOCTYPE html> <html lang="en"> <h ...

- Java权限管理(授权与认证)

CRM权限管理 有兴趣的同学也可以阅读我最近分享的:Shiro框架原理分析 (PS : 这篇博客里面介绍了使用Shiro框架的方式实现权限管理) https://www.cnblogs.com/y ...

- Go:错误处理

在默认情况下,当程序发生错误(panic)后,程序就会退出(崩溃),所以我们希望,当程序发生错误后,可以捕获到错误,并进行处理,保证程序可以继续执行.比如捕获到错误后,打入日志或给管理员一个提示(邮件 ...

- js 技巧 (七)JS代码判断集锦(之一)

JS代码判断集锦(之一) ~~~~~~~~~~~~~~~~~~ <script language="JavaScript"> function checkid(iden ...