【pwn】ez_pz_hackover_2016 --pwngdb和pwntools的结合,动态调试

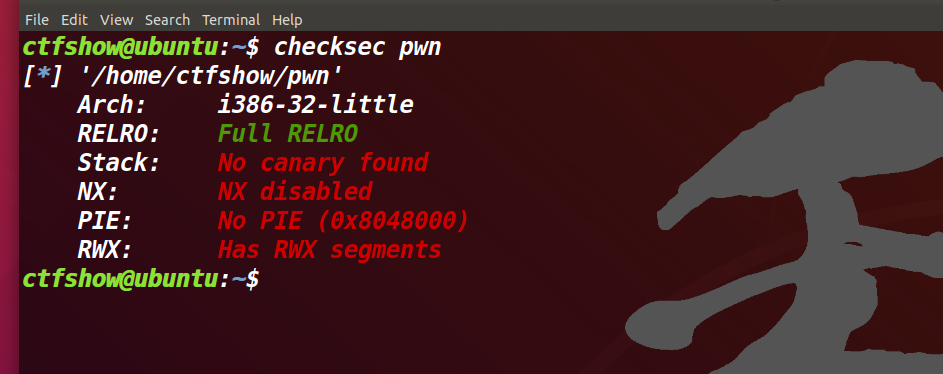

首先checksec

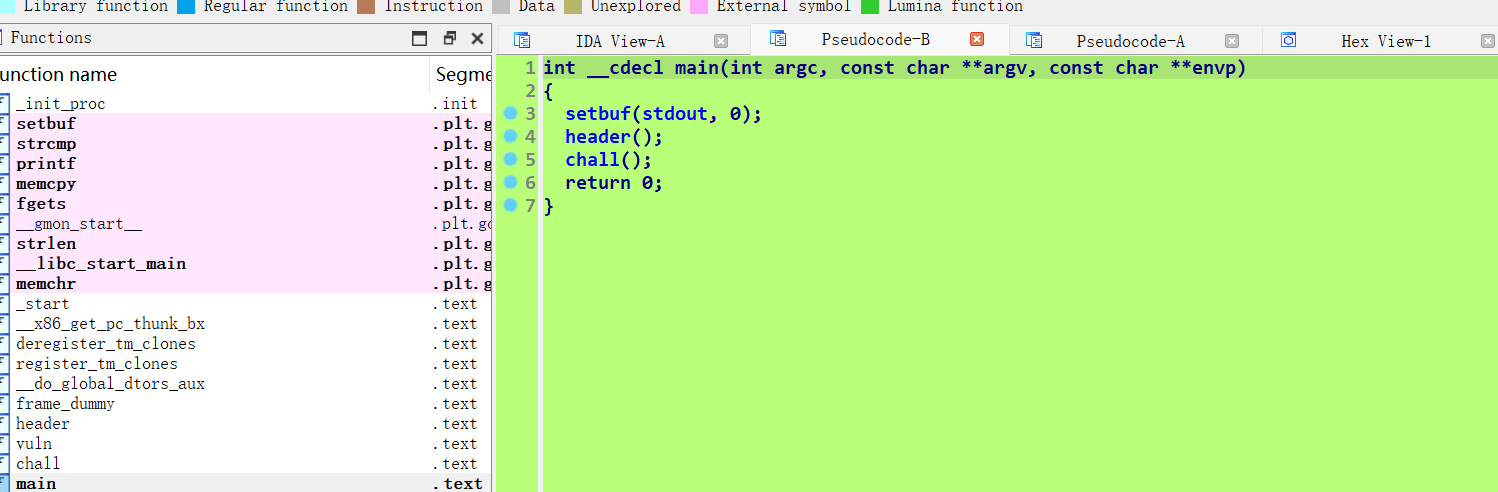

没开nx,说明堆栈可执行,初步考虑需要shellcode,然后拖进ida看主函数逻辑

看chall函数

printf("Yippie, lets crash: %p\n", s)这里泄露的s的地址,即栈上的地址

这里的输入的s数组是不存在栈溢出的,这里的关键代码是这一段

result = (void *)strcmp(s, "crashme");

if ( !result )

return vuln((char)s, 0x400u);

return result;

}

strcmp(s, "crashme")说明字符串只能是crashme,不然放回值不会是0,也就进不去下面那个if语句,但是strcmp只会比较到\x00结束,说明可以输入crashme\x00绕过判断,其实看到这里都还没发现可以getshell的漏洞,然后再点进去vuln函数看看

memcpy是内存拷贝函数:memcpy函数是C/C++语言中常用的内存拷贝函数,用于将一块内存中的数据复制到另一块内存中。其原型通常如下所示:

c复制代码

void *memcpy(void *dest, const void *src, size_t n);

其中:

dest 是目标内存区域的指针,即要将数据复制到的位置。

src 是源内存区域的指针,即要从哪里复制数据。

n 是要复制的字节数。

该函数的作用是将src指向的内存区域中的前n个字节的数据复制到dest指向的内存区域中。由于该函数返回void*类型,通常在使用时需要将其转换为目标类型的指针。

简而言之,就是将我们刚才输入的s数组的数据再拷贝到dest数组里面去,拷贝的字节数在第三个参数里面。

再来看dest数组的栈分布

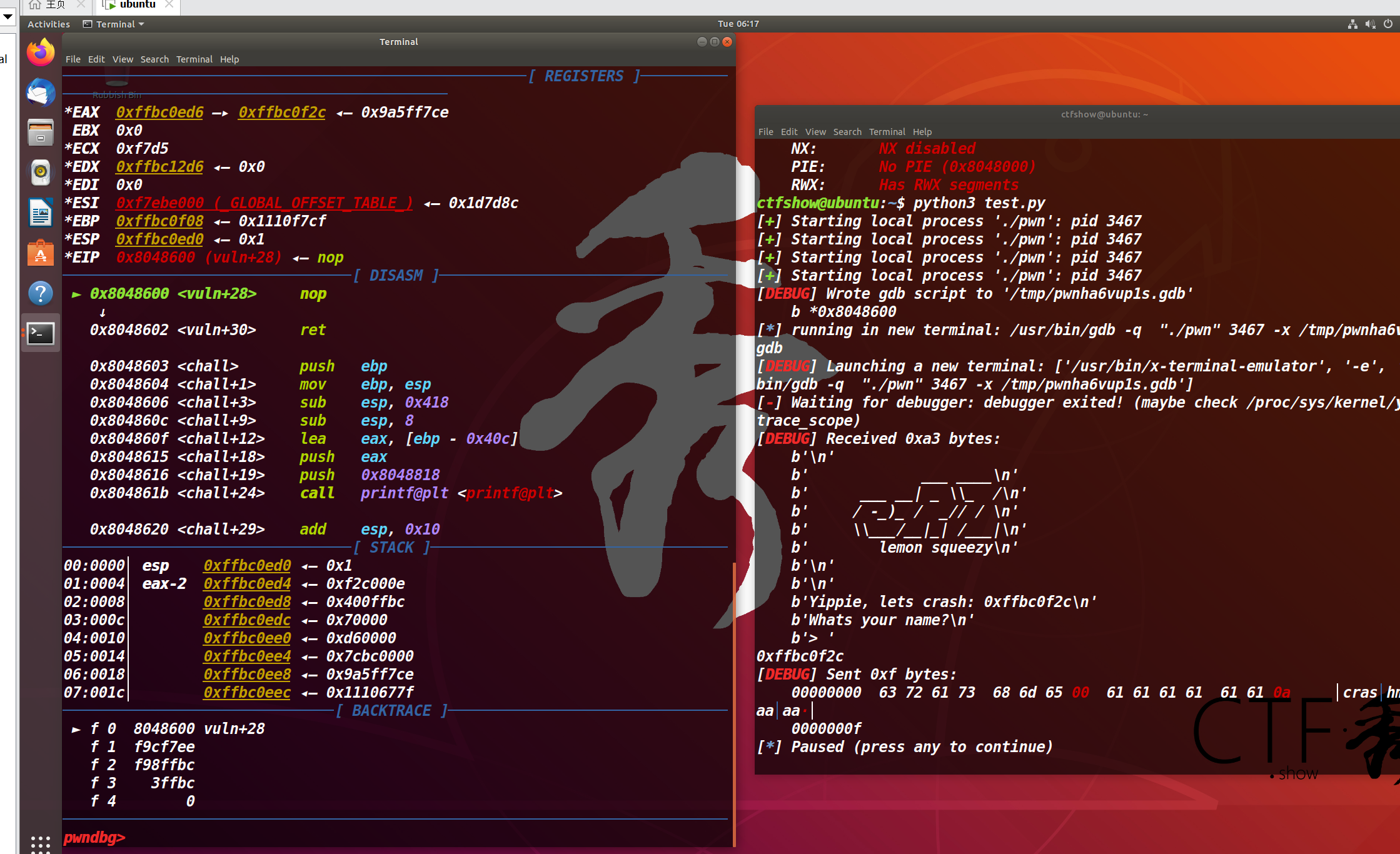

看这个-0x32,存在栈溢出,欧克,开始疯狂写脚本,最后发现打不通,好好好,ida耍了我一把,dest距离ebp的偏移根本不是这样的,爆!没办法,只能gdb动态调试,这边动态需要gdb和pwntools结合起来,下面是动态调试脚本

ubuntu运行该脚本,弹出gdb界面时,输入c,gdb就会运行至断点处

按了c之后,程序断在了nop指令这里

输入stack 50,查看栈上数据,此时注意右边那张图泄露的s地址(栈地址)0xffbc0f2c

我们输入的数据经过拷贝函数,最终在绿色箭头处(注意此时是在vuln函数里面查看栈),可以发现我们数据是从0xffbc0ef2开始的72是r,63是c,距离ebp0xffbc0f08的偏移是0x16,根本和ida的不一样。

确认了正确偏移后,就可以写脚本了

exp:

【pwn】ez_pz_hackover_2016 --pwngdb和pwntools的结合,动态调试的更多相关文章

- [BUUCTF]PWN——ez_pz_hackover_2016

ez_pz_hackover_2016 题目附件 解题步骤: 例行检查,32位,开启了RELRO保护,二进制的保护机制看这里 由于没有开启nx保护,对于这题一开始想到的是利用写入shellcode来获 ...

- apk逆向 - smali动态调试

author: Dlive date: 2016/10/6 0x00 前言 之前有人问过smali的动态调试方法,其实网上已经有很多文章讲这些内容,但是为了方便大家学习,我还是写一下让大家少走点坑 ...

- 安卓动态调试七种武器之离别钩 – Hooking(下)

0x00 序 随着移动安全越来越火,各种调试工具也都层出不穷,但因为环境和需求的不同,并没有工具是万能的.另外工具是死的,人是活的,如果能搞懂工具的原理再结合上自身的经验,你也可以创造出属于自己的调试 ...

- 安卓动态调试七种武器之离别钩 – Hooking(上)

安卓动态调试七种武器之离别钩 – Hooking(上) 作者:蒸米@阿里聚安全 0x00 序 随着移动安全越来越火,各种调试工具也都层出不穷,但因为环境和需求的不同,并没有工具是万能的.另外工具是死的 ...

- 安卓动态调试七种武器之孔雀翎 – Ida Pro

安卓动态调试七种武器之孔雀翎 – Ida Pro 作者:蒸米@阿里聚安全 0x00 序 随着移动安全越来越火,各种调试工具也都层出不穷,但因为环境和需求的不同,并没有工具是万能的.另外工具是死的,人是 ...

- 安卓动态调试七种武器之长生剑 - Smali Instrumentation

安卓动态调试七种武器之长生剑 - Smali Instrumentation 作者:蒸米@阿里聚安全 0x00 序 随着移动安全越来越火,各种调试工具也都层出不穷,但因为环境和需求的不同,并没有工具是 ...

- Android动态方式破解apk前奏篇(Eclipse动态调试smail源码)

一.前言 今天我们开始apk破解的另外一种方式:动态代码调试破解,之前其实已经在一篇文章中说到如何破解apk了: Android中使用静态方式破解Apk 主要采用的是静态方式,步骤也很简单,首先使用 ...

- [转]Android逆向之动态调试总结

一.在SO中关键函数上下断点 刚学逆向调试时.大多都满足于在SO中某关键函数上下断点.然后通过操作应用程序,去触发这个断点,然后进行调试 详细的步骤可以参见非虫大大的<Android软件安全与逆 ...

- Android studio动态调试smali

前面介绍了使用IDA动态调试smali,这种方法设置简单,不用重打包,用起来方便,但是如果变量类型设置错误则会马上退出调试,这是让人不爽的地方,而使用Android studio则不会. 0x01 ...

- 【逆向怎么玩】 动态调试一款牛逼C++ IDE实录

声明 本篇只从逆向兴趣出发,研究其程序运行原理. CLion程序版权为jetBrains所有. 注册码授权为jetBrains及其付费用户所有. 不会释出任何完整的源代码. 涉及能直接推算出注册码的地 ...

随机推荐

- 应用debezium将postgresql数据送至kafka(官网示例,本地docker部署)

版本 conncet 2.2 postgresql 15.2 1 postgresql 1.1 获取 docker pull debezium/example-postgres 1.2 运行 dock ...

- 2021-7-9 VUE的number\trim\lazy

Vue的v-model.number顾名思义,即是将绑定的参数中的字符串强制转换为int类型 而v-model.trim是将参数的前后空格删除 v-model.lazy:v-model的绑定是实时响应 ...

- vulnhub Necromancer wp

flag1 nmap -sU -T4 192.168.220.130 有666端口 nc -nvu 192.168.220.130 666 监听回显消息 tcpdump host 192.168.22 ...

- 没有显示器可用的电脑找IP

一台在手边没有显示器可用的电脑找IP记录 问题 老大给我一台服务器(在我前面的工位)让我自己玩,但是不知道IP地址,我本来想用自己的显示器连上,结果两个DHMI口试过都没反应,不知道ip地址就没法连上 ...

- 基于Aidlux平台的人脸关键点检测以及换脸算法

第一步:安装APP 手机应用市场下载AidLux 手机和电脑连接同一个Wifi 第二步:配置APP 赋予AidLux各种系统权限,包括:媒体和文件.相机.麦克风.后台弹窗 手机-设置-关于手机-点击操 ...

- P1880 [NOI1995] 石子合并 题解

区间DP. 首先将其复制一遍(因为是环),也就是经典的破环成链. 设 \(f[i][j]\) 表示将 \(i\) 到 \(j\) 段的石子合并需要的次数. 有 \[f[i][j] = 0(i = j) ...

- 学习Linux,要把握哪些重点?

学习Linux,要把握哪些重点? 不知道有没有想学习Linux,但又把握不住学习重点,找不到合适的学习方法的小伙伴,反正我刚开始学习Linux时就像无头苍蝇似的"乱撞",没有把握住 ...

- 《Pro Git》Git分支笔记

Git分支简介 在Git中,有个校验和的概念,主要用于验证数据完整性,它是一个40位16进制字符串,使用SHA-1哈希算法生成.校验和也标识了Git中每一个对象. 我们由前一章阅读了解到Git保存的是 ...

- JS自制极简日历Demo

这个日历界面不属于任何插件,纯粹用最基本的JS函数获取到每个位置对应的日期,然后再通过遍历拼接table表单的方式赋值到HTML里面进行展示,日历效果的显示,其中使用到的文件只需要一个Jquery的J ...

- Deno 中使用 @typescript/vfs 生成 DTS 文件

背景 前段时间开源的 STC 工具,这是一个将 OpenApi 规范的 Swagger/Apifox 文档转换成代码的工具.可以在上一篇(<OpenApi(Swagger)快速转换成 TypeS ...