Azure ARM (17) 基于角色的访问控制 (Role Based Access Control, RBAC) - 自定义Role

《Windows Azure Platform 系列文章目录》

在上面一篇博客中,笔者介绍了如何在RBAC里面,设置默认的Role。

这里笔者将介绍如何使用自定的Role。

主要内容有:

一.了解Role中的Action和NotAction

二.通过PowerShell,查看相应的Action

三.编辑json Template,自定义Role

四.设置相应的Role

五.删除自定义Role

一.了解Role中的Action和NotAction

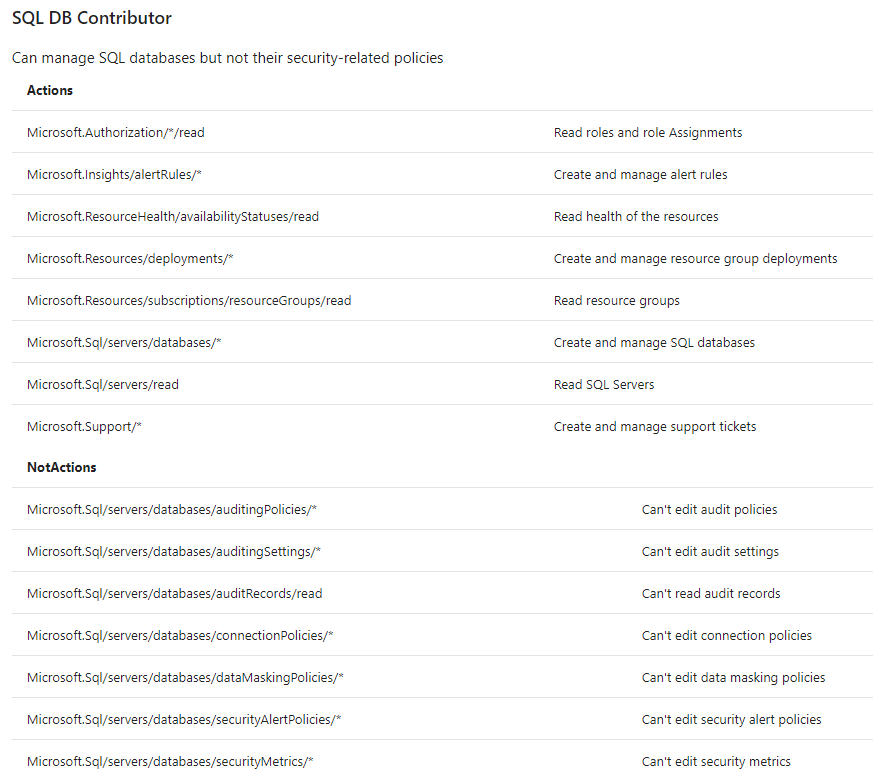

比如SQL DB Contributor这个Role,权限如下

允许的操作是Actions的操作,减去NotActions的操作。这个概念非常非常重要。

允许的操作是Actions的操作,减去NotActions的操作。这个概念非常非常重要。

允许的操作是Actions的操作,减去NotActions的操作。这个概念非常非常重要。

The access granted by a custom role is computed by subtracting the NotActions operations from the Actions operations.

二.通过PowerShell,查看相应的Action

我们知道在Azure ARM里面有非常多的服务,比如Azure Storage, Azure Virtual Machine, Azure SQL Database等。

还有非常多的操作,比如Read, Delete, List等等。

如果需要了解具体每一个服务和相应的操作步骤,我们需要查询相应的操作步骤Action。

具体命令如下:

#登录Azure China,以Admin身份登录

Add-AzureRmAccount -Environment AzureChinaCloud #选择当前订阅

Select-AzureRmSubscription -SubscriptionName '[订阅名称]' #获得所有对存储Storage的操作

Get-AzureRmProviderOperation Microsoft.Storage/* #获得所有对虚拟机VM的只读操作

Get-AzureRmProviderOperation Microsoft.Compute/*/read

在输出的内容中,我们可以选择相应的Action。图略。

三.编辑json Template,自定义Role

1.通过上面的Get-AzureRmProviderOperation语句,我们就可以查看到具体的操作。

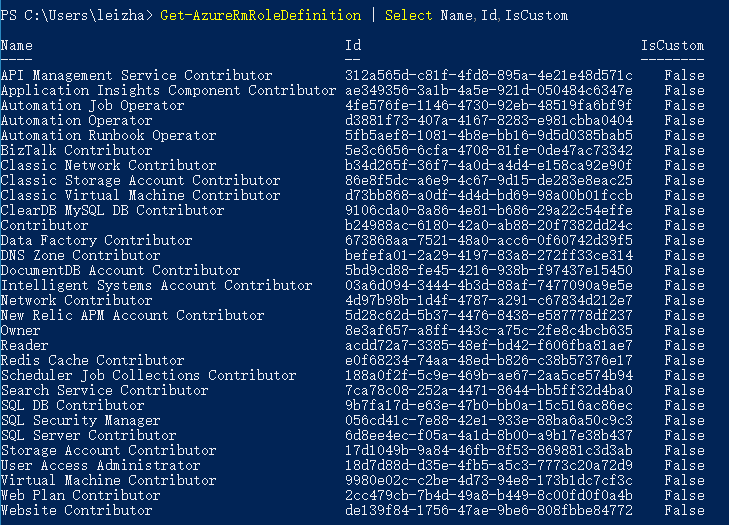

在编辑json template之前,我们需要查看默认Role的Name和ID,防止自定义的Name和ID与默认的Role冲突。

具体的命令如下:

#登录Azure China,以Admin身份登录

Add-AzureRmAccount -Environment AzureChinaCloud #选择当前订阅

Select-AzureRmSubscription -SubscriptionName '[订阅名称]' #查看Azure已经存在的Role的Name,Id,IsCustom属性

Get-AzureRmRoleDefinition | Select Name,Id,IsCustom

执行结果如下图:

2.然后我们就可以编辑json Template,模板如下:

{

//这里是自定义Role的名称,请不要与Azure默认的Name冲突

"Name": "Cannot Delete Storage Account Role",

//这里是Role的ID,请不要与Azure默认的Id冲突

"Id": "11794e3b-eeeb-4e5c-a98b-27cc053a0b35",

//因为是自定义设置,所以Value为true

"IsCustom": true,

//这里是简单的Role的描述

"Description": "Cannot Delete Storage Account Role.",

"Actions": [

//这里是允许的操作

//对Azure Storage进行只读操作

"Microsoft.Storage/*/read",

//查看Role

"Microsoft.Authorization/*/read",

//对Resource Group的只读操作

"Microsoft.Resources/subscriptions/resourceGroups/read"

],

"NotActions": [

//请注意,这里不是拒绝的操作。

//用户最终的权限,是Actions,减去NotActions的权限

//The access granted by a custom role is computed by subtracting the NotActions operations from the Actions operations.

//https://docs.microsoft.com/en-us/azure/active-directory/role-based-access-control-custom-roles#notactions

],

"AssignableScopes": [

//修改下面的subscription Id为用户Azure订阅ID

"/subscriptions/11111111-2222-3333-4444-1e2900a4504b"

]

}

将上面的文件保存为json格式,放在D盘根目录下,路径为D:\cannotdeletestorage.json

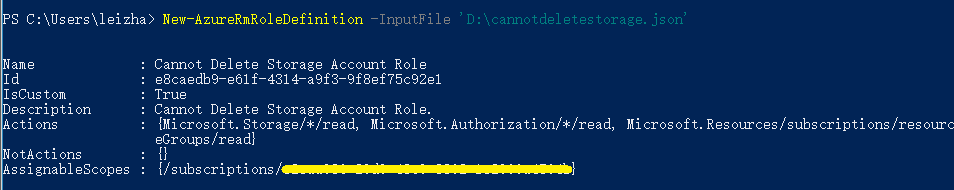

4.然后我们执行下面的Azure Powershell,把上面的cannotdeletestorage.json上传到Azure

#登录Azure China,以Admin身份登录

Add-AzureRmAccount -Environment AzureChinaCloud #选择当前订阅

Select-AzureRmSubscription -SubscriptionName '[订阅名称]' #上传本地PC机器上的json template文件

New-AzureRmRoleDefinition -InputFile 'D:\cannotdeletestorage.json'

执行成功后如下图:

四.设置相应的Role

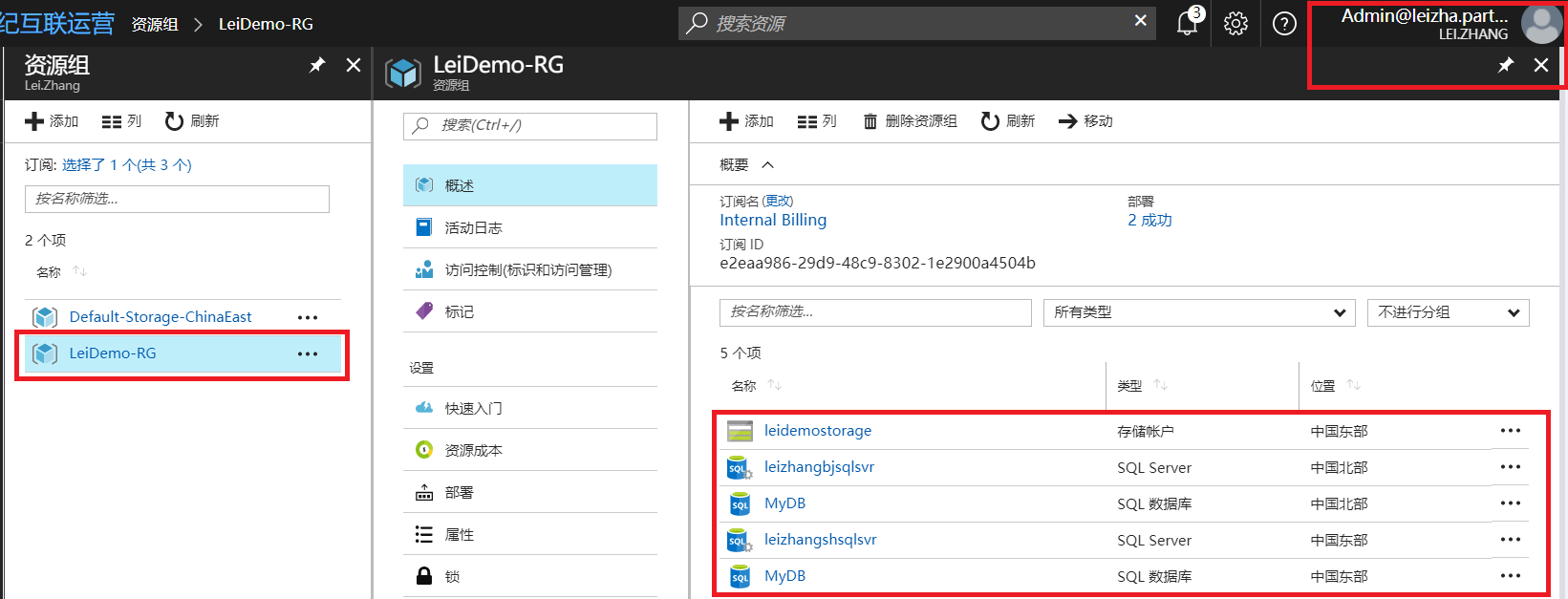

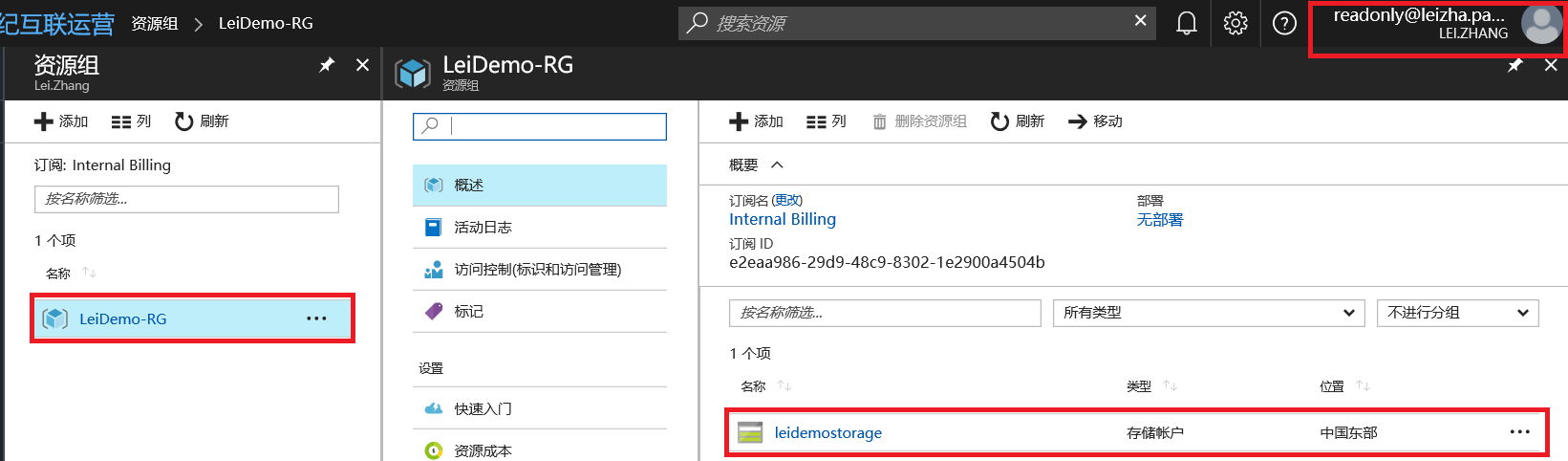

1.打开Chrome浏览器,我们以服务管理员身份(Admin),登录Azure ARM Portal: https://portal.azure.cn

2.创建1个存储账户,还有2个Azure SQL Database资源。如下图:

可以看到一共有5个资源:

3.点击Azure Active Directory,把readonly账户,设置为自定义Role:Cannot Delete Storage Account Role

4.打开IE浏览器,以readonly账户登录Azure ARM Portal: https://portal.azure.cn,查看到的结果如下图:

可以看到只有1个资源。

这是因为我们在json template里面设置了Action

"Actions": [

//这里是允许的操作

//对Azure Storage进行只读操作

"Microsoft.Storage/*/read",

//查看Role

"Microsoft.Authorization/*/read",

//对Resource Group的只读操作

"Microsoft.Resources/subscriptions/resourceGroups/read"

],

对Storage存储账户是只读操作的,对Azure SQL Database不进行任何操作。所以readonly这个账户无法看到Azure SQL Database相应的资源。

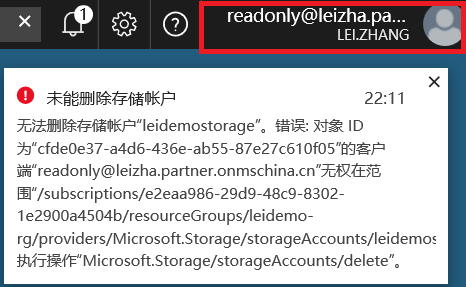

5.因为readonly账户对Storage存储账户是只读操作的,所以无法删除存储账户。结果如下图:

五.删除自定义Role

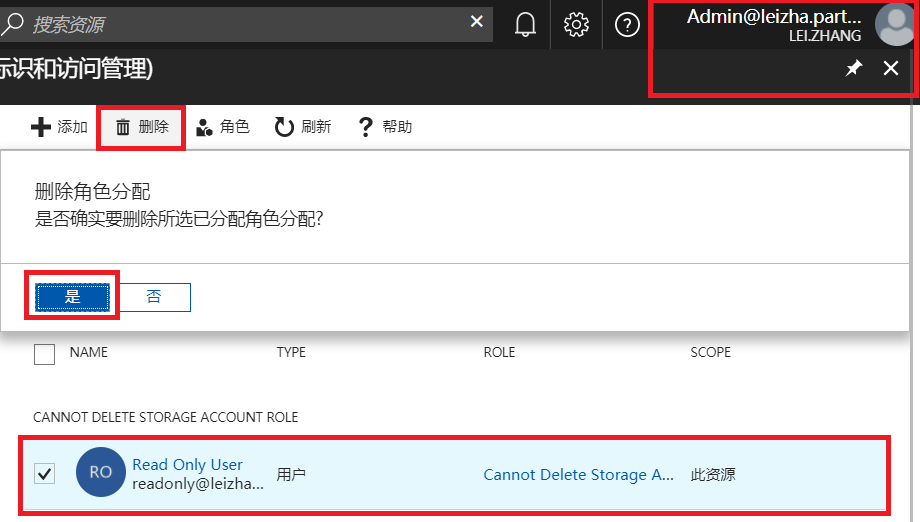

1.如果用户不希望继续使用自定义Role,可以按照以下步骤操作。

2.打开Chrome浏览器,我们以服务管理员身份(Admin),登录Azure ARM Portal: https://portal.azure.cn。

把readonly账户删除自定义Role。如下图:

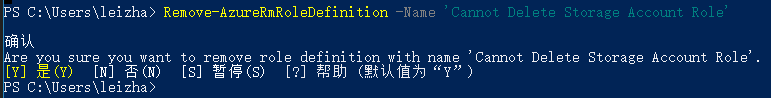

3.在Azure PowerShell里面执行以下命令:

#登录Azure China,以Admin身份登录

Add-AzureRmAccount -Environment AzureChinaCloud #选择当前订阅

Select-AzureRmSubscription -SubscriptionName '[订阅名称]' #可以根据自定义Role的Name进行删除

Remove-AzureRmRoleDefinition -Name 'Cannot Delete Storage Account Role' #或者根据自定义Role的ID,进行删除

Remove-AzureRmRoleDefinition -Id '[RoleID]'

执行结果:

最后如果大家有兴趣的话,可以查看下面这个自定义Role所拥有的权限

{

"Name": "Virtual Machine Operator",

"Id": "cadb4a5a-4e7a-47be-84db-05cad13b6769",

"IsCustom": true,

"Description": "Can monitor and restart virtual machines.",

"Actions": [

"Microsoft.Storage/*/read",

"Microsoft.Network/*/read",

"Microsoft.Compute/*/read",

"Microsoft.Compute/virtualMachines/start/action",

"Microsoft.Compute/virtualMachines/restart/action",

"Microsoft.Authorization/*/read",

"Microsoft.Resources/subscriptions/resourceGroups/read",

"Microsoft.Insights/alertRules/*",

"Microsoft.Insights/diagnosticSettings/*",

"Microsoft.Support/*"

],

"NotActions": [

],

"AssignableScopes": [

"/subscriptions/c276fc76-9cd4-44c9-99a7-4fd71546436e",

"/subscriptions/e91d47c4-76f3-4271-a796-21b4ecfe3624",

"/subscriptions/34370e90-ac4a-4bf9-821f-85eeedeae1a2"

]

}

Azure ARM (17) 基于角色的访问控制 (Role Based Access Control, RBAC) - 自定义Role的更多相关文章

- Azure ARM (16) 基于角色的访问控制 (Role Based Access Control, RBAC) - 使用默认的Role

<Windows Azure Platform 系列文章目录> 今天上午刚刚和客户沟通过,趁热打铁写一篇Blog. 熟悉Microsoft Azure平台的读者都知道,在老的Classic ...

- Azure 门户中基于角色的访问控制入门

面向安全的公司应侧重于向员工提供他们所需的确切权限. 权限过多,可能会向攻击者公开帐户. 权限太少意味着员工无法有效地完成其工作. Azure 基于角色的访问控制 (RBAC) 可通过为 Azure ...

- YIi 权限管理和基于角色的访问控制

验证和授权(Authentication and Authorization) 定义身份类 (Defining Identity Class) 登录和注销(Login and Logout) 访问控制 ...

- RBAC (基于角色的访问控制)

基于角色的访问控制(Role-Based Access Control)作为传统访问控制(自主访问,强制访问)的有前景的代替受到广泛的关注.在RBAC中,权限与角色相关联,用户通过成为适当角色的成员而 ...

- RBAC: 基于角色的访问控制(Role-Based Access Control)

本文只讨论两种基于角色的访问控制的不同点,不涉及权限设计的数据库设计. 基于角色的访问控制(Role-Based Access Control)可分为隐式角色访问控制和显式角色访问控制. 隐式角色访问 ...

- 普通程序员看k8s基于角色的访问控制(RBAC)

一.知识准备 ● 上一节描述了k8s的账户管理,本文描述基于角色的访问控制 ● 网上RBAC的文章非常多,具体概念大神们也解释得很详细,本文没有站在高屋建瓴的角度去描述RBAC,而是站在一个普通程序员 ...

- [PHP]基于角色的访问控制RBAC

---------------------------------------------------------------------------------------------------- ...

- PHP RBAC权限管理 基于角色的访问控制演示

RBAC rbac:Role Based Access Controll,基于角色的访问控制. 今天理一理RBAC,话不多说,直接切入主题 功能需求: 权限管理(无限极) 角色管理(可以分配权限) 管 ...

- 移动服务和 Azure Active Directory 中基于角色的访问控制

编辑人员注释:本文章由 Matthew Henderson撰写 去年 11月,我们发布了 Azure Active Directory (AAD) 预览版作为移动服务身份提供程序.此举旨在为企业开 ...

随机推荐

- Struts2学习笔记(十一)——文件上传

1.单文件上传 单文件上传步骤: 1)创建上传jsp页面 文件上传的表单提交方式必须是POST方式,编码类型:enctype="multipart/form-data",默认是 a ...

- 九天学会Java,第一天,变量和数据类型,赋值和输出

用9天入门三门编程语言,有可能嘛,尤其是对没有基础的同学来说?对于想学好的编程的人来说,无论从哪一门语言开始入手,语言的本身其实并不是我们最应该的关心的,至少不是作为一个初学者首先关心的. 网络上,网 ...

- 基于hdp2.5升级phoenix版本为4.8

hdp2.5自带的phoenix是4.7的,而客户的驾驶舱项目跑在4.7的phoenix上是有问题的,如:如果表中没有数据,执行select count(*) from 表,返回的是空,这时导致驾驶舱 ...

- java选择排序详解

排序算法--选择排序 public class Selector implements ISortAble{ @Override public void sort(int[] a) { int n=a ...

- try...catch...finally语句块

try-catch-finally语句主要是用来处理检查异常,捕获并处理,以及最后必须要执行的finally块. try-catch-finally语句入门: 1.try-catch-finally语 ...

- Python使用MySQL数据库(新)

之前写过一篇 Python使用MySQL数据库的博客,主要使用的是Python2和MySQLdb驱动. python使用mysql数据库 然而,2016年开始,我从Python2切换到了Python3 ...

- MySQL DNS反查导致连接缓慢

场景 机器A上的一个模块连接机器B上的MySQL,在实验室网络环境下正常:同样A.B两台机器,网络环境切换为与外界隔离的一个小型局域网环境,A上的模块与B上MySQL建立连接非常慢. 环境 SuS ...

- ThinkPHP自定义分页模板

TpPageHelper.php <?php namespace tool; use think\Paginator; class TpPageHelper extends Paginator ...

- xcode模拟器不显示键盘解决方案

当我们使用Xcode进行开发的时候,并不是所有的时候都需要将代码运行在iPhone,有时候模拟器就可以解决这些问题, 但是当你使用模拟器的时候会发现,在TextFiled中输入信息时,如果你是用模拟器 ...

- chrome保持元素hover,active状态

审查元素,选中需要hover的标签 点击"Styles"菜单中的":hov",弹出 Force element state 选中相应的 :hover :acti ...