BugKu-图穷匕见

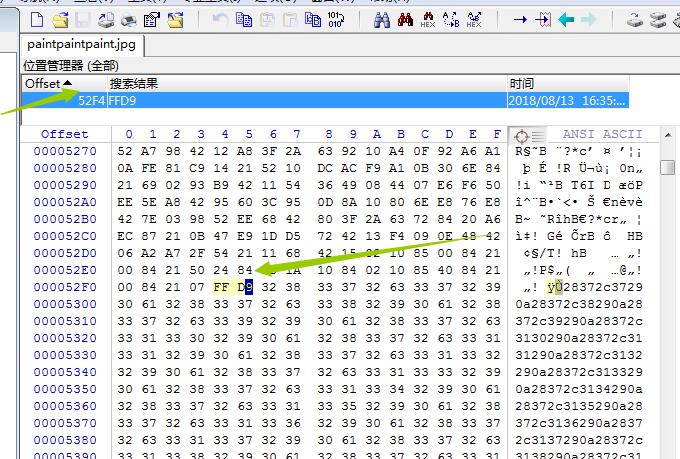

拿到图片后,先放到winhex,看看文件头是不是和jpg匹配,看看文件尾,不是FFD9 ,说明后边肯定是藏了什么东西。 顺便找一下文件尾有没有flag(估计是签到题目才会这样吧)。

binwalk跑一下。

发现分离不出什么东西,但是又被改过。

然后去看看是不是LSB,也没有发现什么。其实在这里我就犯了一个学生最容易犯的错,让惯性思维给左右了。我做这种题目,总是能够在binwalk里边分理出图片或者压缩包,那是因为人家本来就在后边给你添加了个,binwalk也是根据文件头文件尾给你分离文件。可是这次并不是这种图片之类的。搜索十六进制的FFD9,然后发现就一个,看截图:

FFD9后边的看起来并不像是平时遇到的,感觉有点奇怪,后边的内容全部都是这样。

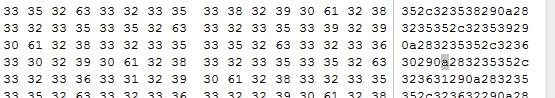

在这个FFD9之后,观察一会,原始数据中存在a,c,可以判断是原始数据是16进制。那我们当然要转化为我们能看懂的格式,这里不要瞎转,不要扯上url,base64,之类的。逆向思维,你觉得什么编码或者转码后能成为16进制,2,8,10?可就算我们转化去,估计还是看不懂啊,不过我们能看懂ascii码阿。

我们先把数据取出来(注意啊,取得时原始数据),放notepad++里面,什么都行,能转ascii就行,你直接放winhex里也行。

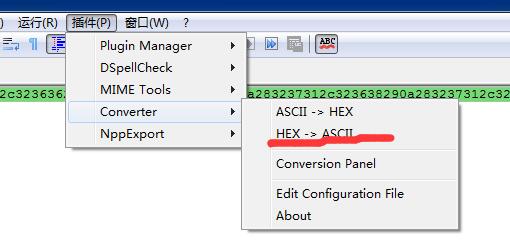

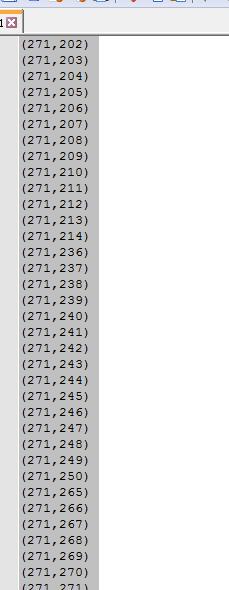

最后发现这是很多的坐标,和题目的提示"你会画图吗?"吻合了。

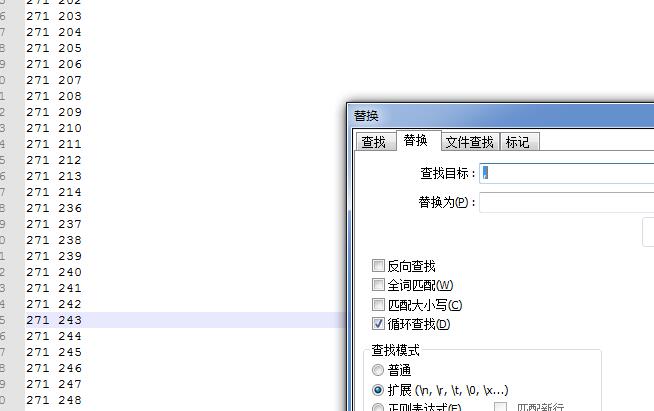

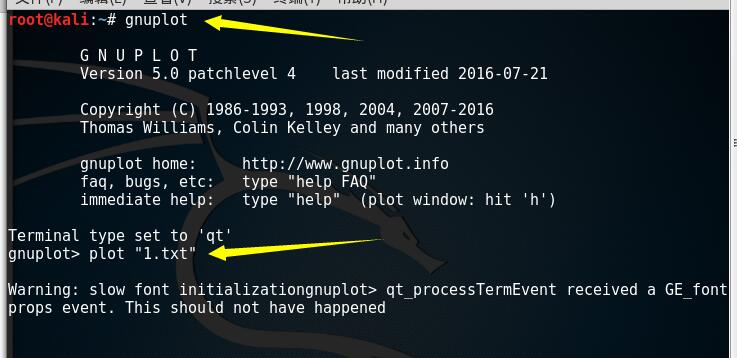

用kali下的gnuplot,不过的先把坐标保存为txt,并且符合他的格式,没有,() 直接在notepad++里面crtl+f全部替换就行了。

kali下:

flag{40fc0a979f759c8892f4dc045e28b820}

BugKu-图穷匕见的更多相关文章

- kali由wifi握手包破解密码&&gnuplot使用

1.kali密码破解(WiFi握手包) cap包密码破解,aircrack-ng wifi.cap -w psw.txt(你的字典文件) 2.画图工具gnuplot 1.txt中保存的是坐标,形式为: ...

- Bugku - Misc图穷匕见 - Writeup

Bugku - Misc图穷匕见 - Writeup 原文链接:http://www.cnblogs.com/WangAoBo/p/6950547.html 题目 给了一个jpg图片,下载图片 分析 ...

- bugku login2 writeup 不使用vps的方法

0x00前言 这个题是sql注入与命令执行相结合的一个题,思路有两个: 一.:sql注入登录web系统,命令执行反弹公网IP监听端口(需要vps),此种方法详见链接:http://www.bugku. ...

- bugku 密码学一些题的wp

---恢复内容开始--- 1.滴答滴 摩斯密码,http://tool.bugku.com/mosi/ 2.聪明的小羊 从提示猜是栅栏密码,http://tool.bugku.com/jiemi/ 3 ...

- 于bugku中游荡意外得到关于CBC翻转攻击思路

个人简介:渣渣一枚,萌新一个,会划水,会喊六六今天在bugku遇到关于CBC翻转攻击的题目,总结了一下关于CBC翻转攻击的原理,以及关于这道题目的解题思路个人博客:https://www.cnblog ...

- http://www.bugku.com:Bugku——PHP伪协议+魔幻函数+序列化的综合应用(http://120.24.86.145:8006/test1/)

这一道题目,幸好俺有基础知识护体,不然还真干不掉. 首先,登录看题目,取消隐藏代码的注释.可知可输入三个参数txt.file和password并进行逻辑判断:应该让txt==‘welcom ...

- http://www.bugku.com:Bugku——备份是个好习惯(http://120.24.86.145:8002/web16/)

看了bugku的这道题,陌生又熟悉. 题目首先说[备份是个好习惯],访问网站只有一串字符,,,,,emmmmm,这句话表明人家经常做备份,所以咯,肯定在网站哪里备份有网页信息.嘻嘻 1 ...

- http://www.bugku.com:Bugku——jsfuckWEB5(http://120.24.86.145:8002/web5/index.php)

今天又做了bugku上面的一道题.使用到了jsfuck,它是什么捏? 它是Javascript原子化的一种简易表达方式,用[]()!+就可以表示所有的Javascript字符,不依赖于浏览器. ...

- http://www.bugku.com:Bugku——SQL注入1(http://103.238.227.13:10087/)

Bugku——SQL注入1(http://103.238.227.13:10087/) 过滤了几乎所有的关键字,尝试绕过无果之后发现,下面有个xss过滤代码.经搜索得该函数会去掉所有的html标签,所 ...

- Bugku——Flag在index里(http://120.24.86.145:8005/post/)

Bugku——Flag在index里(http://120.24.86.145:8005/post/) 进入题目发现有一个file参数,查看源码,发现该参数可以包含php文件,并且题目提示,flag在 ...

随机推荐

- echo -e的用法

root@bt:~# echo -e "HEAD /HTTP/1.0\n\n"HEAD /HTTP/1.0 root@bt:~# echo -e "HEAD /HTTP/ ...

- pysnmp程序

功能 访问远程交换机snmp数据,写入本地influxdb数据库 #!/usr/bin/env python # -*- encoding: utf-8 -*- import os, yaml, ti ...

- (转) HTTP Request header

HTTP Request header 当今web程序的开发技术真是百家争鸣,ASP.NET, PHP, JSP,Perl, AJAX 等等. 无论Web技术在未来如何发展,理解Web程序之间通信的基 ...

- js 正则匹配(去掉html标签)

正则匹配去掉所有html标签 var a = "<span>999</span>" a = a.replace(/<[^>]+>/g,' ...

- hdu-1757 A Simple Math Problem---矩阵快速幂模板题

题目链接: http://acm.hdu.edu.cn/showproblem.php?pid=1757 题目大意: 求递推式第k项模m If x < 10 f(x) = x.If x > ...

- 【转】 Solr的SolrCloud与Master-slave主从模式对比

第一印象 SolrCloud是Solr4.0引入的,主要应对与商业场景.它很像master-slave,却能自动化的完成以前需要手动完成的操作.利用ZooKeeper这个工具去监控整个Solr集群,以 ...

- cuda科普像素坐标和线性偏移

cuda科普像素坐标和线性偏移

- kindeditor 上传图片失败问题总结

1.近段时间一直在处理kindeditor上传图片失败的问题,前期一直以为是前端的问题,利用谷歌控制台,打断点,修改方法,一直都找不到解决方案,直到查看服务器配置,才发现: WEB 1号服务器 /da ...

- MySQL - DELETE 多表联合条件删除

DELETE t0 FROM t_demo t0, t_user u WHERE t0.id = 6 AND t0.id = u.id

- shell脚本:变量,文件判断,逻辑运算等纪要

shell脚本中的变量定义,引用各有不同的方式,除此之外,很常用的有文件属性判断,逻辑运算,数值运算等,下面记录一下它们的属性作用 变量 shell变量的定义分为两种:一种是直接赋值定义,另一种是嵌套 ...