kali linux之被动信息收集(dns信息收集,区域传输,字典爆破)

公开可获取的信息,不与目标系统产生交互,避免留下痕迹

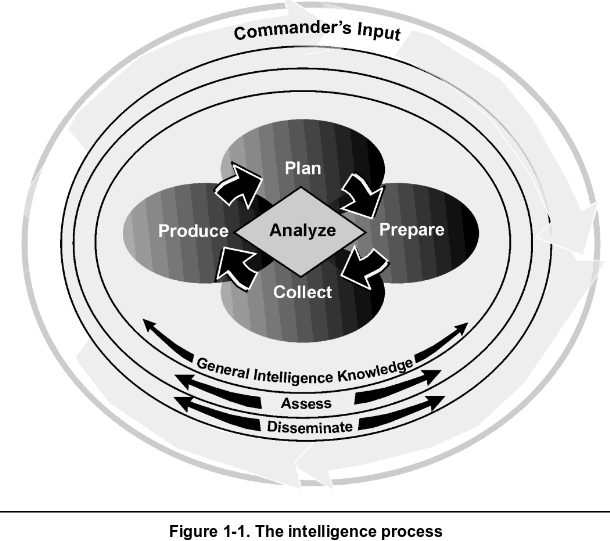

下图来自美军方 pdf链接:http://www.fas.org/irp/doddir/army/atp2-22-9.pdf

信息收集内容(可利用信息来进行社会工程学,或者利用物理缺陷肉身FQ,横向扩展思路)

ip地址段

域名信息

邮件地址

文档图片数据

公司地址

公司组织架构

联系电话/传真号码

人员姓名/职位

目标系统使用的技术架构

公开的商业信息

信息收集-------DNS

域名记录:A(主机),CNMAE(别名),NS(名称记录),MX(邮件记录),PTR(反向记录),ANY(所有记录)

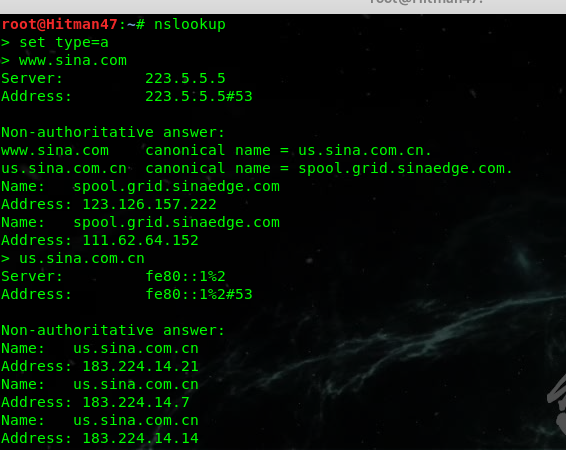

nslookup命令

set type=a(查找a记录)

www.xxx.com

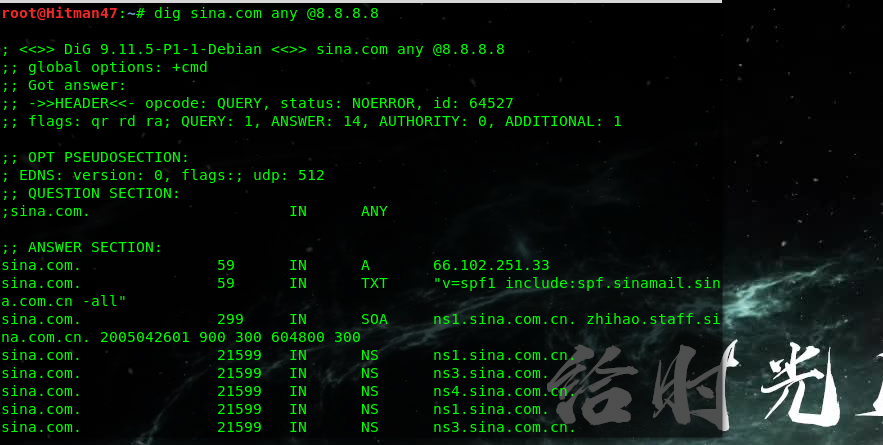

dig命令

常用参数

-x 反向查询

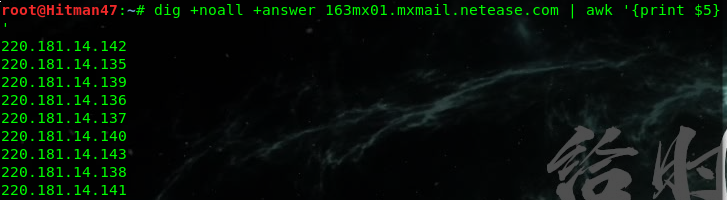

+noall 什么结果都不输出

+answer 只看answer信息(和awk配合使用)

+trace 进行追踪

axfr 差异化的记录传输

dig 域名 记录 @指定dns服务器查询

反向查询,先查询域名信息,接着通过ip反向查询

除了answer信息,不显示任何内容,awk并且只输出第五列的内容

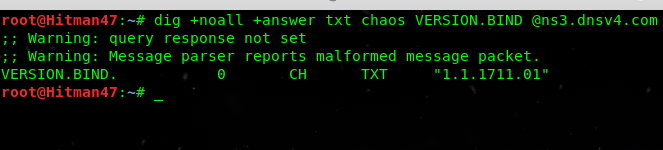

bind版本信息

VERSION.BIND是bind版本信息,在dns服务器里面是对应记录的,记录类型是txt,chaos是记录类级别,bind信息对应的类是chaos,txt是记录类型,后面跟随ns服务器,查询版本出来后即可查询版本对应的漏洞去测试

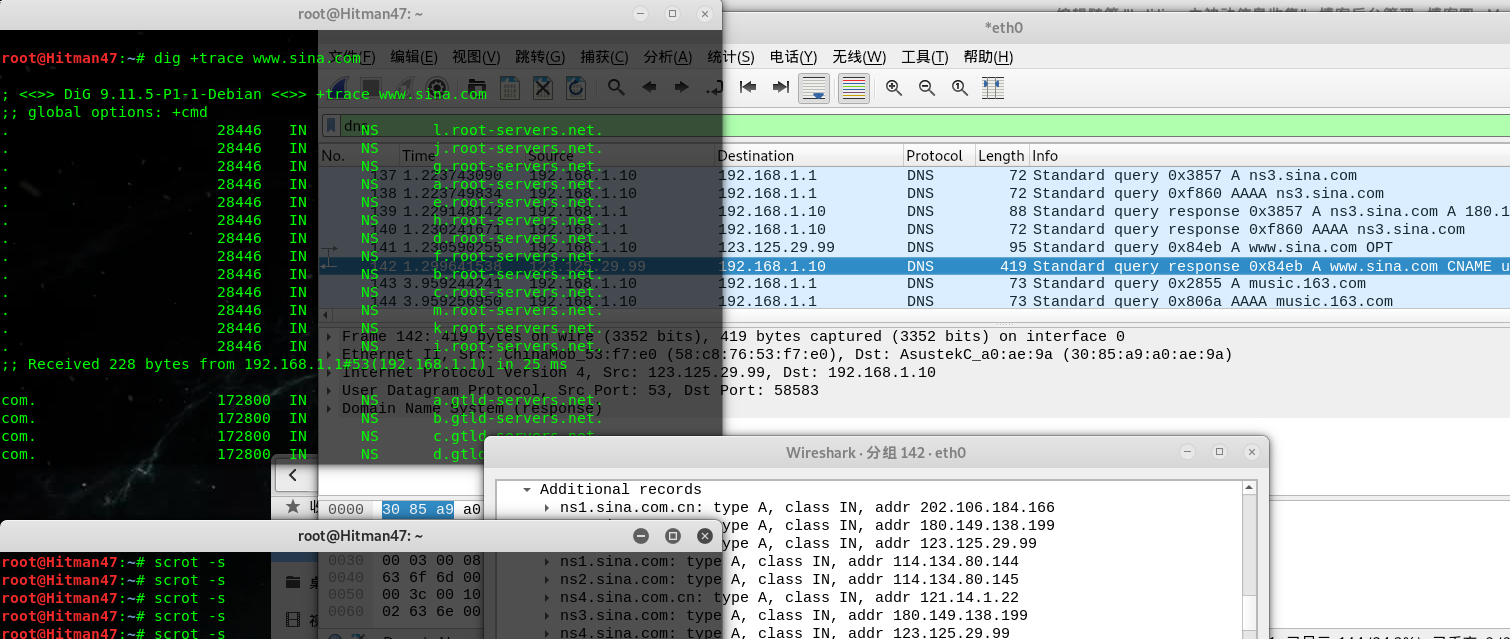

dns追踪

参数+trace配合抓包工具进行追踪

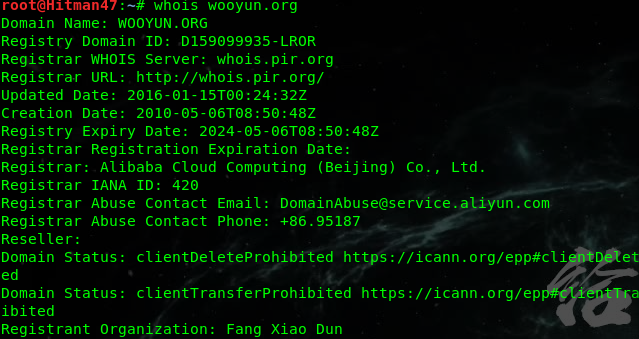

dns注册信息

whois

dns区域传输(区域传输只发生在本域的域名服务器之间,有的dns服务器配置有缺陷或者错误,那么任何人都能拿到此域下的主机记录的ip地址和名称)

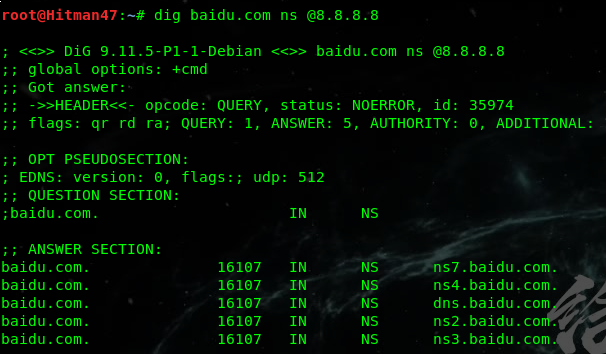

先查询baidu的ns记录,然后从中挑选一个ns记录来执行测试区域传输

挑选ns3.baidu.com服务器来下载baidu.com的所有域名注册记录,axfr 差异化的记录传输(因为baidu没有配置错误,所以下载不到)

host命令也可以检测dns区域传输

常用参数:

-l 进行axfr的全区域传输

-T 使用tcp的传输方式

dns字典爆破(kali集成很多,关键还是靠字典,掌握其中一个工具就差不多了)

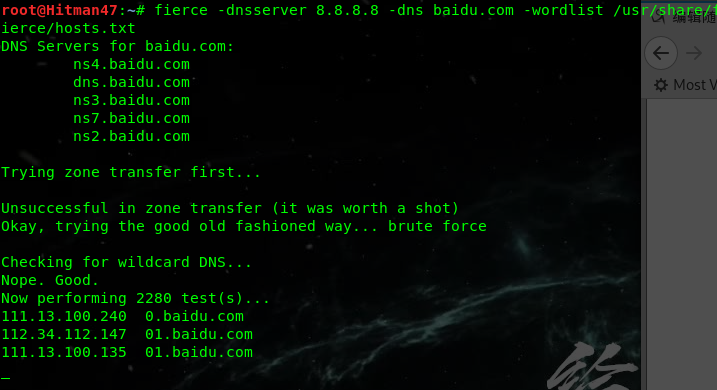

fierce命令

常用参数:

-dnsserver 使用指定的dns服务器查询

-dns 要枚举的目标

-wordlist 使用的字典路径

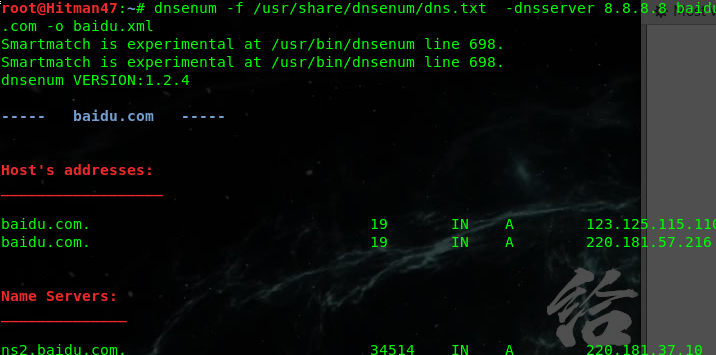

dnsenum命令

常用参数:

-f 使用的字典路径

-o 执行结果导出成自定义文件

-dnsserver 使用指定的dns服务器查询

dnsmap命令

常用参数:

-w 使用的字典路径

-dnsserver 使用指定的dns服务器查询

dnsrecon命令

常用参数:

--lifetime 设置超时时间

-d 设置目标域名

-t 查询强度(brt--使用内置字典,std--默认的标准查询,tld--删除并尝试所有顶级域名(iana),srv--只查srv记录 (ad,voip电话))

-D 使用字典的路径

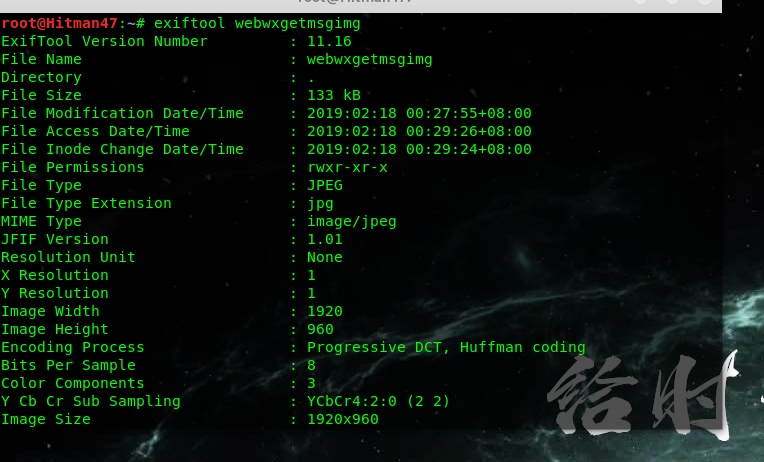

exif图片信息

EXIF信息,是可交换图像文件的缩写,是专门为数码相机的照片设定的,可以记录数码照片的属性信息和拍摄数据。EXIF可以附加于JPEG、TIFF、RIFF等文件之中,为其增加有关数码相机拍摄信息的内容和索引图或图像处理软件的版本信息。

友情链接 http://www.cnblogs.com/klionsec

http://www.feiyusafe.cn

kali linux之被动信息收集(dns信息收集,区域传输,字典爆破)的更多相关文章

- kali linux之被动信息收集recon-ng

开源的全特性的web侦查框架,基于python开发 命令格式与msf一致 使用方法:模块,数据库,报告 -h 帮助信息 -v 版本信息 -w 进入工作区,如果没有此工作区,则创建该工作区 -r 批量的 ...

- kali linux 一些工具及命令集1(搜集DNS信息)

DNS信息收集 1.dnsdict6 用于查看ipv6的dns信息,国内很少ipv6,基本无用 2.dnsmap 收集dns信息,同类别还有dnsenum,dnswalk 使用dnsmap需先找到 ...

- Kali Linux渗透测试实战 2.1 DNS信息收集

目录 2.1 DNS信息收集1 2.1.1 whois查询3 2.1.2 域名基本信息查询4 Dns服务器查询4 a记录查询4 mx记录查询5 2.1.3 域名枚举5 fierse 5 dnsdict ...

- Kali Linux信息收集工具

http://www.freebuf.com/column/150118.html 可能大部分渗透测试者都想成为网络空间的007,而我个人的目标却是成为Q先生! 看过007系列电影的朋友,应该都还记得 ...

- Kali Linux信息收集工具全集

001:0trace.tcptraceroute.traceroute 描述:进行路径枚举时,传统基于ICMP协议的探测工具经常会受到屏蔽,造成探测结果不够全面的问题.与此相对基于TCP协议的探测,则 ...

- Kali Linux信息收集工具全

可能大部分渗透测试者都想成为网络空间的007,而我个人的目标却是成为Q先生! 看过007系列电影的朋友,应该都还记得那个戏份不多但一直都在的Q先生(由于年级太长目前已经退休).他为007发明了众多神奇 ...

- 小白日记3:kali渗透测试之被动信息收集(二)-dig、whios、dnsenum、fierce

一.DIG linux下查询域名解析有两种选择,nslookup或者dig.Dig(Domain Information Groper)是一个在类Unix命令行模式下查询DNS包括NS记录,A记录,M ...

- 小白日记2:kali渗透测试之被动信息收集(一)

一.被动信息收集 被动信息收集指的是通过公开渠道可获得的信息,与目标系统不产生直接交互,尽量避免留下一切痕迹的信息探测.被动探测技术收集的信息可以大致分为两类, 即配置信息和状态信息. 被动探测可收集 ...

- kali linux工具--信息批量收集工具theharvester

在渗透测试早期阶段,安全人员往往需要从互联网快速获取目标的一些信息,以确认测试目标的概况.为了满足这个需求,Kali Linux提供了theharvester工具.该工具可以搜索引擎.社交网站获取目标 ...

随机推荐

- Unity3D的坑系列:打包Assetbundle丢失Shader问题(贴图显示不了)

从Unity4.2开始,为了减少首包大小,不会默认将所有Shader引擎加到游戏程序中,据Unity技术支持人员所说,Unity会将Shader引擎打包到Assetbundle资源中,但是我测试发现不 ...

- mysql索引原理与慢查询优化2

七 正确使用索引 一 索引未命中 并不是说我们创建了索引就一定会加快查询速度,若想利用索引达到预想的提高查询速度的效果,我们在添加索引时,必须遵循以下问题 1 范围问题,或者说条件不明确,条件中出现这 ...

- Vue 简单的总结四(项目流程,DIY脚手架、vue-cli的使用)

项目流程 1.下载 cdn 2.引包 vue-router依赖vue vue-router.js 3.如果是模块化机制 Vue.use(vue-router) 4.创建示例 let Home = {/ ...

- C#支持的编码格式

转自: http://www.java2s.com/Book/CSharp/0040__Essential-Types/Get_all_supported_encodings.htm using Sy ...

- mysql主从延迟

1. MySQL数据库主从同步延迟原理.要说延时原理,得从mysql的数据库主从复制原理说起,mysql的主从复制都是单线程的操作,主 库对所有DDL和DML产生binlog,binlog是顺序写,所 ...

- SpringBoot13 利用mybatis-plus自动生成entity、dao、service、controller

1 环境配置 = 2 新建一个新的springboot项目 2.1 选择一些必要的依赖 web jpa mysql <?xml version="1.0" encoding= ...

- Chrome OS上可运行Linux

说起Chrome OS,可能多数人第一时间联想的不是操作系统,而是在浏览器领域颇为流行的谷歌Chrome浏览器.其实,Chrome OS也是谷歌 旗下的一款产品,是一款Google开发的基于Linux ...

- 基于 EntityFramework 的数据库主从读写分离架构(1) - 原理概述和基本功能实现

回到目录,完整代码请查看(https://github.com/cjw0511/NDF.Infrastructure)中的目录: src\ NDF.Data.EntityFramew ...

- 数字图像处理实验(15):PROJECT 06-02,Pseudo-Color Image Processing 标签: 图像处理MATLAB 2017-05-27 20:53

实验要求: 上面的实验要求中Objective(实验目的)部分是错误的. 然而在我拿到的大纲中就是这么写的,所以请忽视那部分,其余部分是没有问题的. 本实验是使用伪彩色强调突出我们感兴趣的灰度范围,在 ...

- 26.COUNT() 函数

COUNT() 函数返回匹配指定条件的行数. SQL COUNT() 语法 SQL COUNT(column_name) 语法 COUNT(column_name) 函数返回指定列的值的数目(NULL ...