webapi框架搭建-安全机制(三)-简单的基于角色的权限控制

webapi框架搭建系列博客

上一篇已经完成了“身份验证”,如果只是想简单的实现基于角色的权限管理,我们基本上不用写代码,微软已经提供了authorize特性,直接用就行。

Authorize特性的使用方法

配置Authorize

比较简单,直接上代码

using System.Collections.Generic;

using System.Net.Http;

using System.Security.Claims;

using System.Web.Http;

using webapi.Common; namespace webapi.example

{

[RoutePrefix("api/security")]

public class SecurityTestController : ApiController

{

/// <summary>

/// 通过get请求里传过来的值生成token

/// </summary>

/// <returns></returns>

[Route("token"),HttpGet]

public IHttpActionResult GetToken()

{

var dic=new Dictionary<string,object>();

foreach (var queryNameValuePair in Request.GetQueryNameValuePairs())

{

dic.Add(queryNameValuePair.Key,queryNameValuePair.Value);

}

var token=new JWTHelper().Encode(dic, "shengyu",30);

return Ok(token);

} /// <summary>

/// 返回token里加密的信息

/// </summary>

/// <returns></returns>

[Route("GetUserInfoFromToken"),HttpGet]

public IHttpActionResult GetUser()

{

var user = (ClaimsPrincipal)User;

var dic=new Dictionary<string,object>();

foreach (var userClaim in user.Claims)

{

dic.Add(userClaim.Type,userClaim.Value);

}

return Ok(dic);

} #region 硬编码的方式实现简单的权限控制 /// <summary>

/// 只有某种角色的用户才有权限访问

/// </summary>

/// <returns></returns>

[Route("byCode/onlyRoles"), Authorize(Roles = "admin,superAdmin"),HttpGet]

public IHttpActionResult OnlyRoles_SetByCode()

{

return Ok("OnlyRoles_SetByCode,仅管理员能访问");

}

/// <summary>

/// 只有某几个用户才有权限访问

/// </summary>

/// <returns></returns>

[Route("byCode/onlyUsers"), Authorize(Users = "张三,李四"),HttpGet]

public IHttpActionResult OnlyUsers_SetByCode()

{

return Ok("OnlyRoles_SetByCode,仅张三和李四才能访问");

} #endregion

} }

Authorize特性有Roles和Users两个属性,设置这两个属性的值及可以控制哪些角色/用户有权限访问。Authorize特性可以用于修饰类或是方法,如果整个控制器都要用权限控制,则修饰这个控制器类,否则只修饰在某个接口上。如果控制器被修饰了但又要排除某一个action,可用AllowAnonymous特性进行排除。

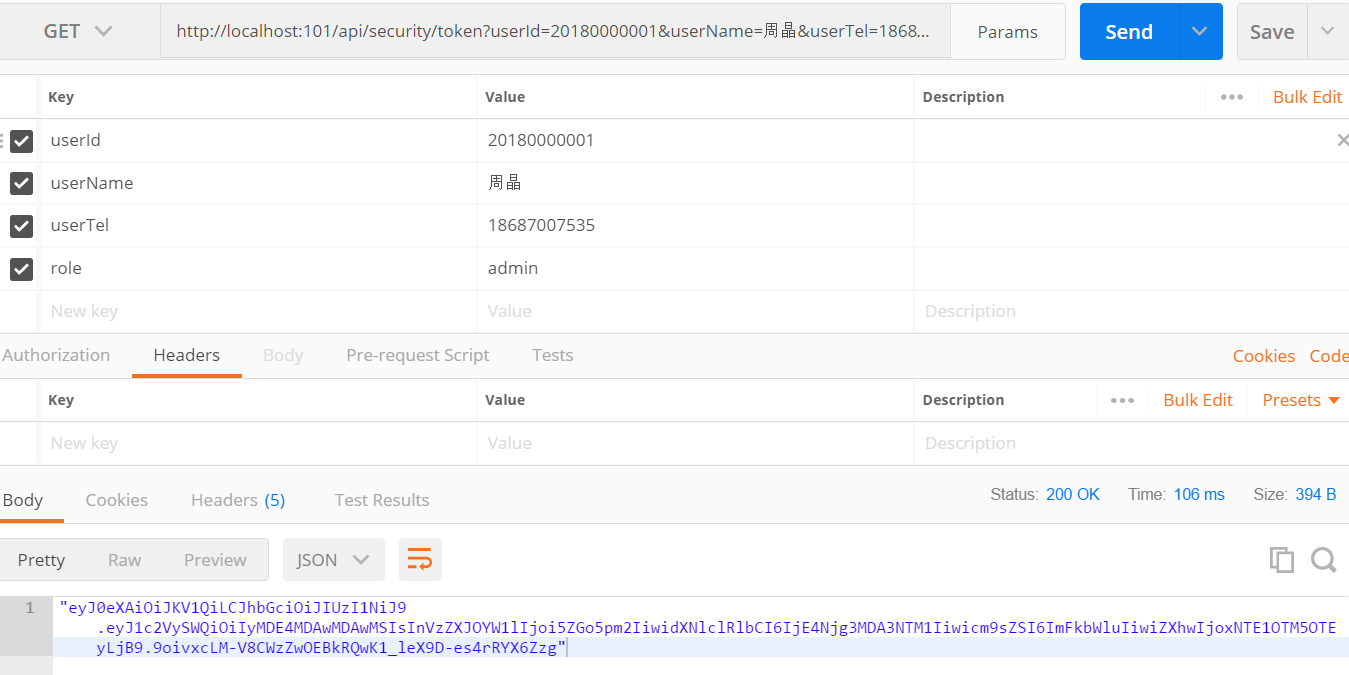

获取token

现在获取一个token,这个token里包含了“角色为admin”的信息,如下

用上一篇:webapi框架搭建-安全机制-身份验证(二)里的获取token的接口获取一个role为admin的token

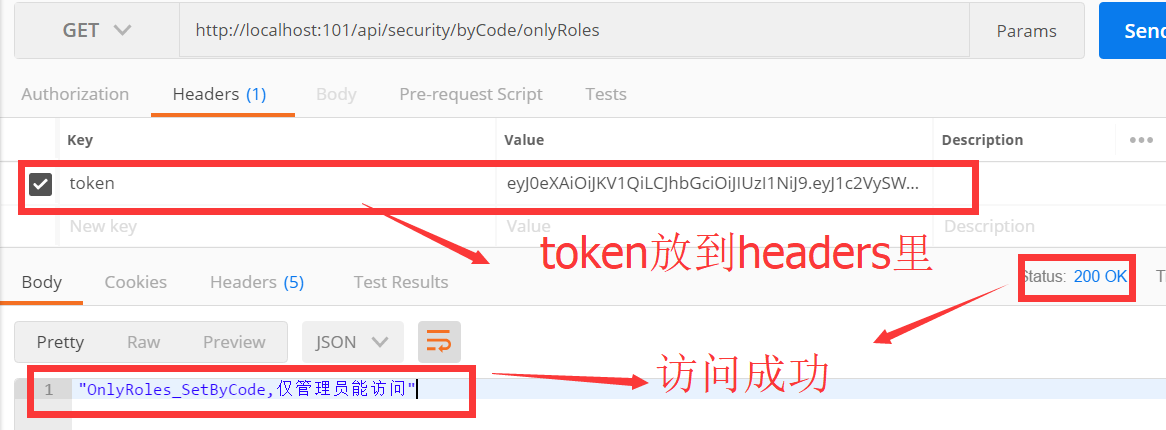

请求需要权限的接口

请求需要角色为admin或是superAdmin的接口SecurityTestController.OnlyRoles_SetByCode(),注意将上一步生成的token放到http request的header里

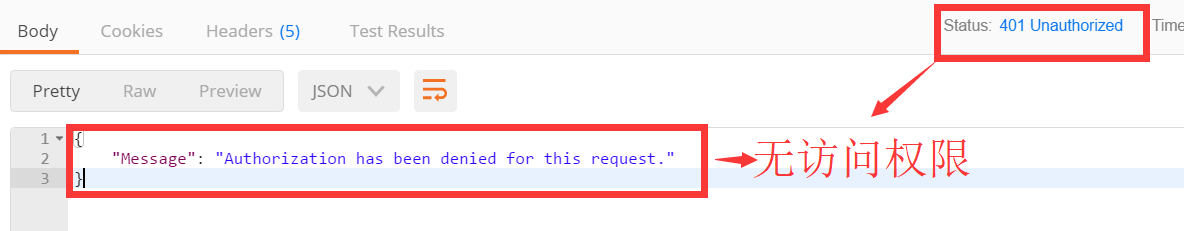

你可尝试在“获取token"步骤里生成非admin角色的token,那么在这一步里会出现授权失败的错误,如下图

同样原理,在”获取token"步骤里user设置成“张三”或“李四”时,就可以用此token访问SecurityTestController.OnlyUsers_SetByCode()接口了。

在实际开发中,获取token的接口(即方法SecurityTestController.GetToken())里的代码通常写在用户登录接口里,用户通过用户名和密码登录成功后,接口访问一个token给客户端,以后客户端的每次接口请求都在headers里带上这个token。微软提供的默认authorize特性在小项目和中型的对权限控制没有复杂要求的项目里已经够用了。缺点是项目开发前得确定好业务的各种角色,因为要以“硬编码”的方式写在接口方法上。后期如果要修改一个接口的所属角色,只有重新修改代码。

如果要实现更加可控的基于角色的权限控制,只有自己写Authorize filter。下面介绍如何写自己的authorize filter。

自定义Authorize filter

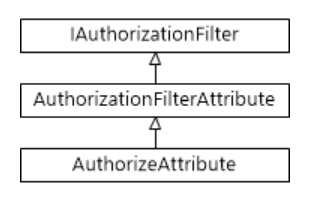

可通过继承下面三个对象之一去写自己的authorize filter

即:AuthorizeAttribute、AuthorizationFilterAttribute、IAuthorizationFilter,三者的关系如下图

我采用继承AuthorizeAttribute,并重写IsAuthorized方法,代码如下

using System.Net;

using System.Net.Http;

using System.Web.Http;

using System.Web.Http.Controllers; namespace webapi.Security

{

/// <summary>

/// Role Basic AuthorizeAttribute(基于角色的授权)

/// </summary>

public class RBAuthorizeAttribute:AuthorizeAttribute

{

protected override bool IsAuthorized(HttpActionContext actionContext)

{

// 下在可替换成自己的授权逻辑代码

return base.IsAuthorized(actionContext);

} protected override void HandleUnauthorizedRequest(HttpActionContext actionContext)

{

actionContext.Response =

actionContext.ControllerContext.Request.CreateErrorResponse(HttpStatusCode.Unauthorized, "未授权");

}

}

}

RBAuthorize特性和Authorize特性用法是一样的,不再重复。后续的博客里会引入基于角色的权限管理的表结构,并在IsAuthorized方法里写授权逻辑。

webapi框架搭建-安全机制(三)-简单的基于角色的权限控制的更多相关文章

- webapi框架搭建-安全机制(四)-可配置的基于角色的权限控制

webapi框架搭建系列博客 在上一篇的webapi框架搭建-安全机制(三)-简单的基于角色的权限控制,某个角色拥有哪些接口的权限是用硬编码的方式写在接口上的,如RBAuthorize(Roles = ...

- webapi框架搭建-安全机制(一)

本系列博客链接:webapi框架搭建系列博客 前言 webapi接口是开放给外部使用的,包括接口的地址,传参的规范,还有返回结果的说明.正因为接口的开放性,使得接口的安全很重要.试想一下,用抓包工具( ...

- webapi框架搭建-安全机制(二)-身份验证

webapi框架搭建系列博客 身份验证(authentication)的责任是识别出http请求者的身份,除此之外尽量不要管其它的事.webapi的authentication我用authentica ...

- webapi框架搭建系列博客

webapi框架搭建系列博客 webapi框架搭建-创建项目(一) webapi框架搭建-创建项目(二)-以iis为部署环境的配置 webapi框架搭建-创建项目(三)-webapi owin web ...

- webapi框架搭建-创建项目(三)-webapi owin

上一篇:创建项目(二) 在上一篇里,我们已经创建好了webapi应用,并已经部署到iis里,本篇讲如何用owin自宿主或是iis宿主来部署webapi应用. owin介绍 传统的asp.net网站只能 ...

- webapi框架搭建-数据访问ef code first

webapi框架搭建系列博客 为什么用ef? 我相信很多博友和我一样都有这种“选择困难症”,我曾经有,现在也有,这是技术人的一个通病——总想用“更完美”的方式去实现,导致在技术选择上犹豫不决,或总是推 ...

- webapi框架搭建-依赖注入之autofac

前言 c#的依赖注入框架有unity.autofac,两个博主都用过,感觉unity比较简单而autofac的功能相对更丰富(自然也更复杂一点),本篇将基于前几篇已经创建好的webapi项目,引入au ...

- webapi框架搭建-日志管理log4net

前言 本篇讲怎么在前几篇已经创建好的项目里加上日志处理机制,我们采用Log4net技术.跟多的log4net技术的细节请查阅log4net的官网. log4net官网:http://logging.a ...

- webapi框架搭建-webapi异常处理

webapi框架搭建系列博客 前言 上一篇我们已经完成了项目的日志管理,在项目开发中日志会经常记录程序中的异常,供后续问题排查使用.本篇讲如何在webapi里加入异常处理机制. 目的和原则 1.程序任 ...

随机推荐

- Leetcode题库——17.电话号码的字母组合

@author: ZZQ @software: PyCharm @file: letterCombinations.py @time: 2018/10/18 18:33 要求:给定一个仅包含数字 2- ...

- 【搜索】POJ-2718 贪心+枚举

一.题目 Description Given a number of distinct decimal digits, you can form one integer by choosing a n ...

- HttpContext.Current.Server.MapPath("/") 未将对象设置到对象的实例异常。

多线程中的System.Web.HttpContext.Current.Server.MapPath("/") 多线程中Server.MapPath会失效... 网上找到几种解决方 ...

- 结对项目作业GUI

一.Coding.Net项目地址:https://git.coding.net/zhengsh589/CoupleProject.git 二.PSP表格(完成前): PSP 任务内容 计划共完成需要的 ...

- thinkphp学习2-控制器

1.定义控制器 一般来说,ThinkPHP的控制器是一个类,而操作则是控制器类的一个公共方法. 控制器通常需要继承系统的Controller类或者其子类,例如,下面定义了一个 \Home\Contro ...

- 07_Java基础语法_第7天(练习)_讲义

今日内容介绍 1.循环练习 2.数组方法练习 01奇数求和练习 * A: 奇数求和练习 * a: 题目分析 * 为了记录累加和的值,我们需要定义一个存储累加和的变量 * 我们要获取到1-100范围内的 ...

- Java 线程间通讯

/* 线程间通讯: 多个线程在处理同一资源,但是任务却不同. */ package com.cwcec.test; class Input implements Runnable { Resource ...

- 旧文备份:CANopen中SYNC的功能和使用

SYNC是CANopen管理各节点同步数据收发的一种方法,相当于网络节拍,基于同步的PDO按照这个网络节拍来执行实时数据的收发.SYNC属于生产/消费型通讯方式,网络中有且只有一个SYNC生产者,一般 ...

- grunt入门讲解4:如何创建task(任务)

每当运行Grunt时, 你可以为其指定一个或多个任务, 这些任务用于告诉Grunt你想要它做什么事情. 如果你没有指定一个任务,并且你已经定义一个名为 "default" 的任务, ...

- excel表格如何限制单元格输入内容

一天一天实在太快,周六了~~~ 测试任务不太紧的时候就可以着手开始整理本月的测试项目,选择的是excel,清晰明了. 原来excel的功能远比我们想象的强大与好用,今天先介绍如何限制单元格内容: 如下 ...