10.Linux防火墙iptables之SNAT与DNAT

Linux防火墙iptables之SNAT与DNAT

目录

- Linux防火墙iptables之SNAT与DNAT

- 发布局域网内部的OpenSSH服务器, 外网主机需使用250端口进行连接

- tcpdump—Linux抓包

SNAT策略及应用

SNAT策略概述

SNAT策略典型应用环境

- 局域网主机共享单个公网ip地址接入internet

SNAT策略原理

- 源地址转换,source Network Addresss Translation

- 修改数据包的源地址

SNAT工作原理

- 数据包从内网发送到公网时,SNAT会把数据包的源ip由私网ip转换成公网ip,当相应的数据包从公网发送到内网时,会把数据包的目的ip由公网转换为私网ip。

SNAT转换前提条件

- 局域网各主机以真确设置ip地址、子网掩码、默认网关地址。

- linux网关开启ip路由转发

临时打开

echo 1 >/proc/sys/net/ipv4/ip_forward

或

sysctl -w net.ipv4.ip forward=1

永久打开

vim /etc/ sysctl. conf #编辑配置文件

net. ipv4.ip_ forward = 1 #将此行写入配置文件

sysctl -P #读取修改后的配置

NAT转换1:固定的公网IP地址

#配置SNAT策略,实现snat功能,将所有192.168.100.0这个网段的ip的源ip改为10.0.0.1

iptables -t nat -A POSTROUTING -s 192.168.239.0/24 -o ens36 -j SNAT --to 12.0.0.1

修改源地址 可换成单独IP 出站外网网卡 外网IP

或

iptables -t nat -A POSTROUTING -s 192.168.239.0/24 -o ens36 -j SNAT --to-source 12.0.0.1-12.0.0.10

内网IP 出站外网网卡 外网I

SNAT转换2:非固定的公网IP地址(共享动态IP地址)

iptables -t nat -A POSTROUTING -s 192.168.100.0/24 -o ens33 -j MASQUERADE

测试SNAT

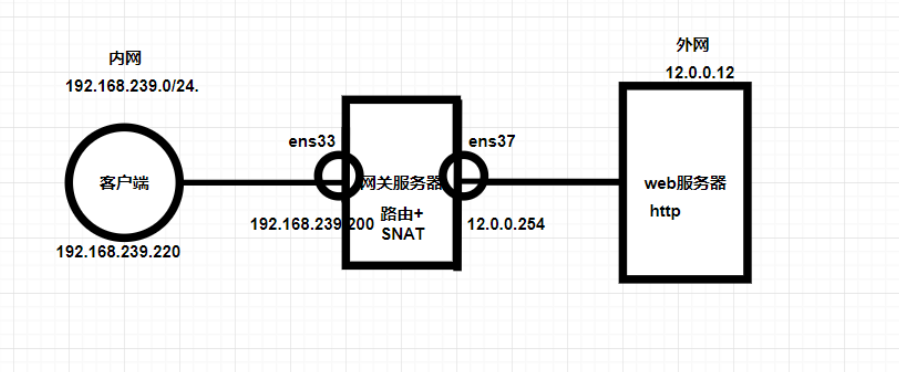

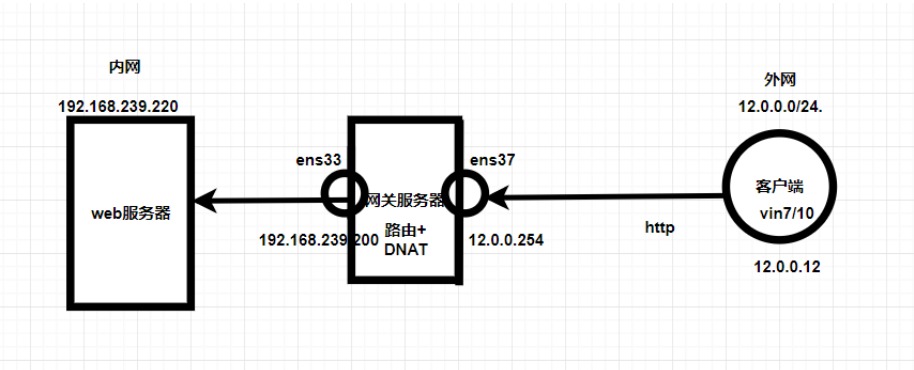

实验拓扑图

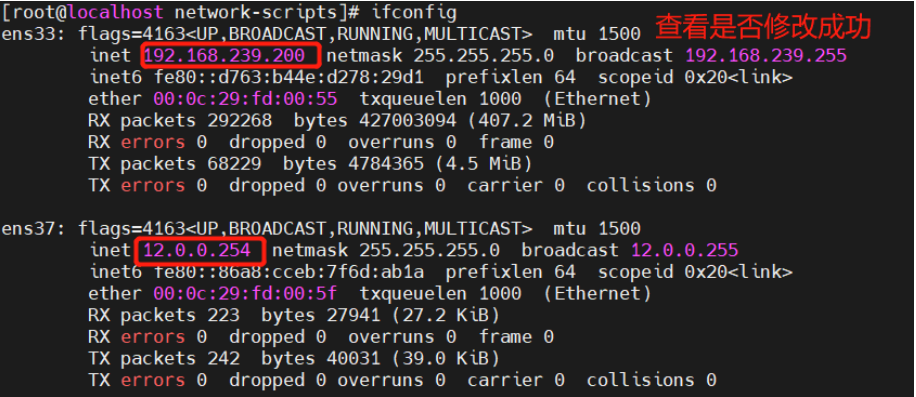

配置网关服务器(192.168.239.200/12.0.0.254)的相关配置

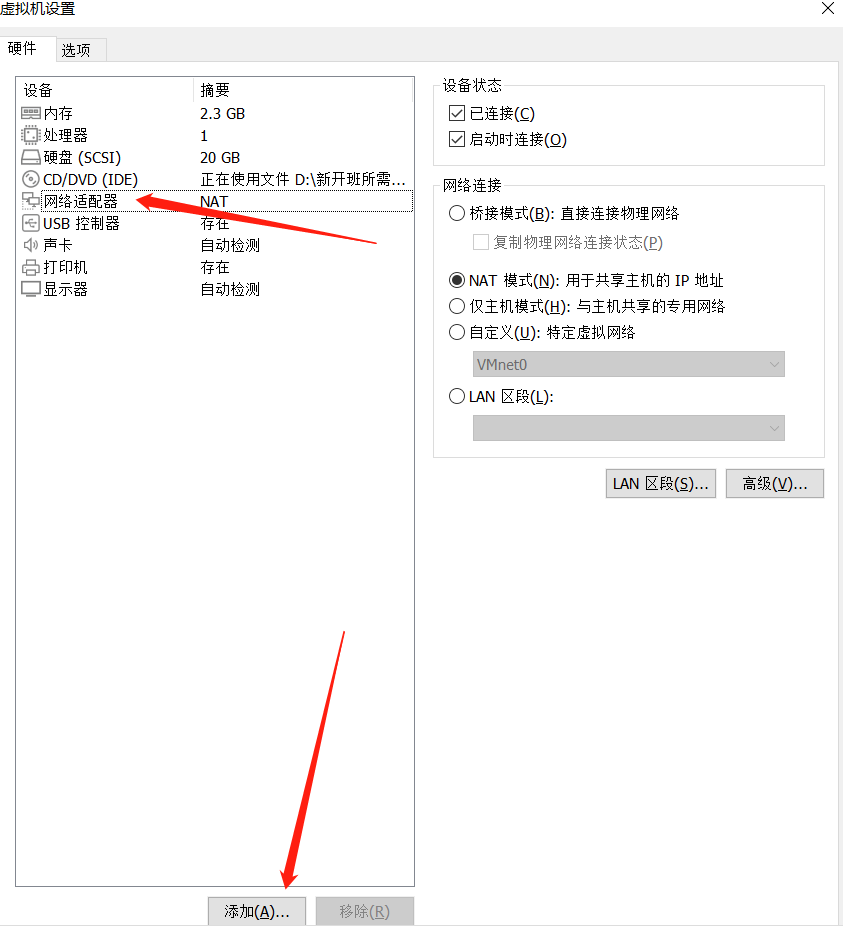

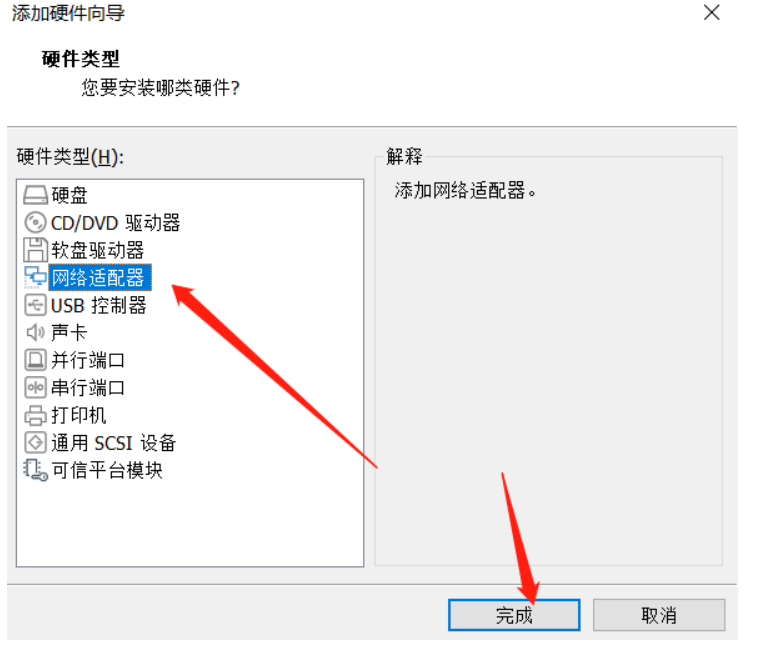

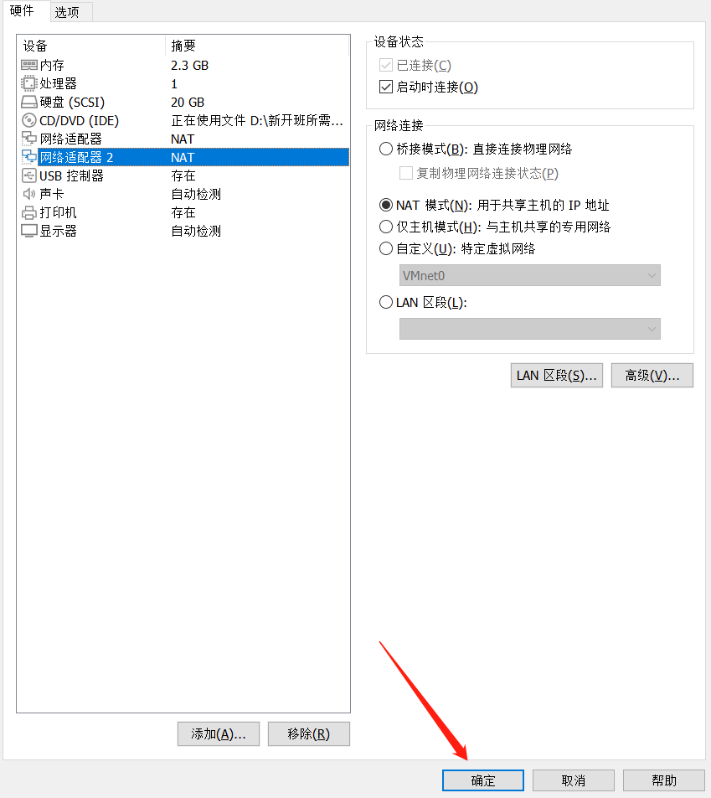

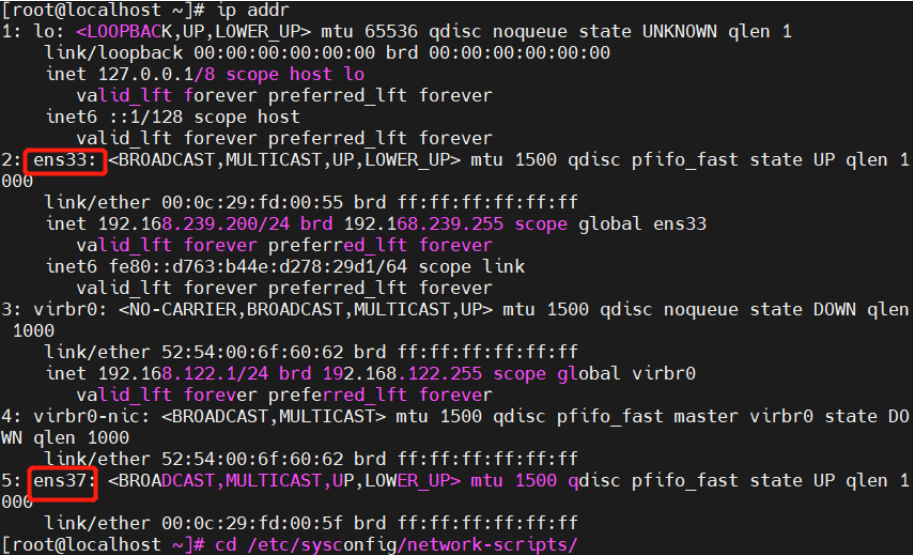

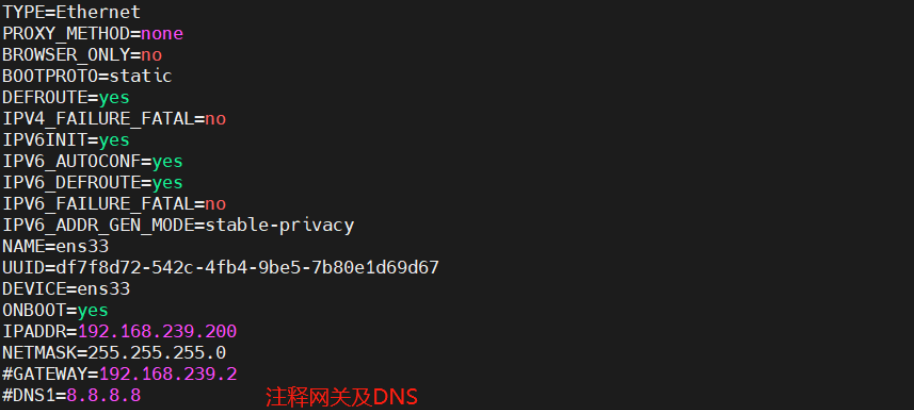

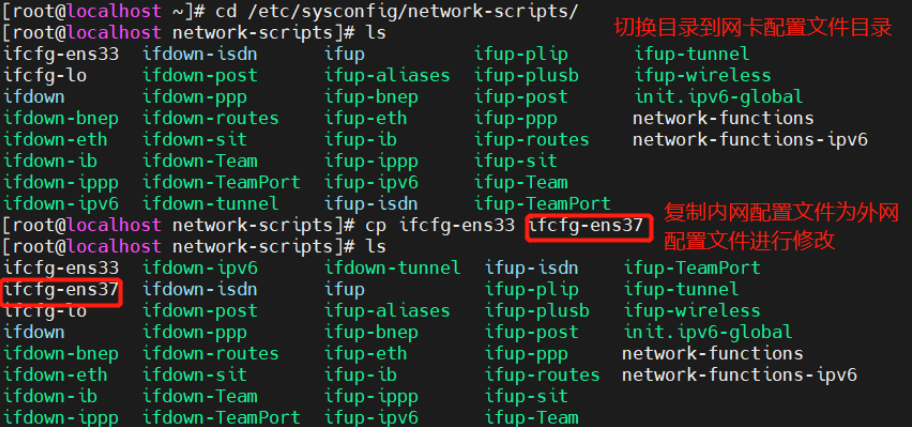

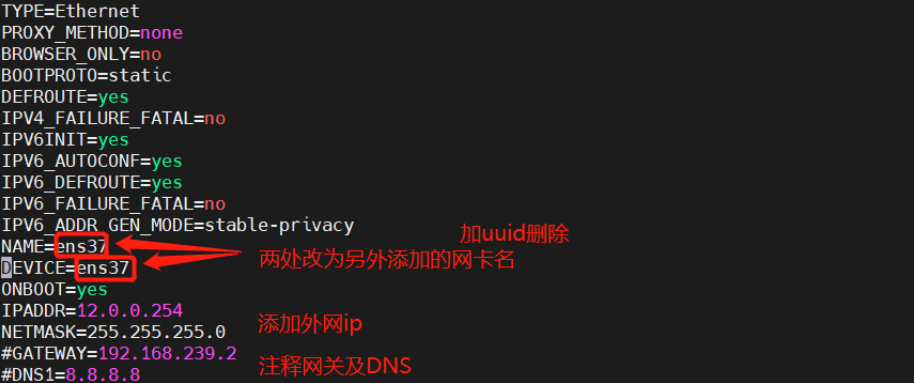

1.配置双网卡ens33作为内网ipens37作为外网网关路由器

[root@localhost network-scripts]# vim ifcfg-ens33 #编辑内网配置文件

[root@localhost network-scripts]# vim ifcfg-ens37 #编辑外网网卡配置文件

[root@localhost ~]# systemctl restart network #重启网卡服务

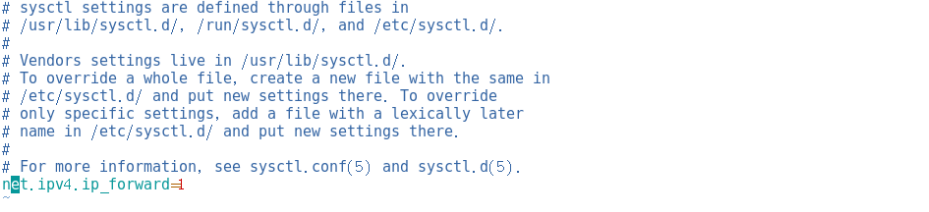

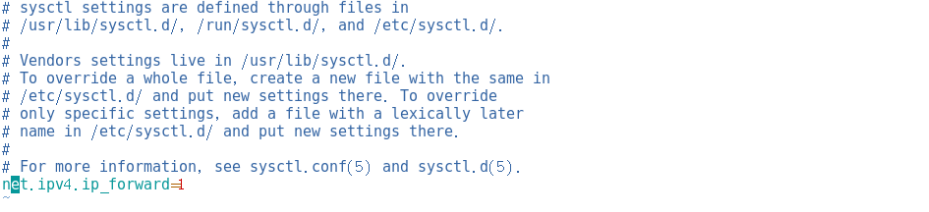

开启路由转发功能

[root@localhost ~]# vim /etc/sysctl.conf #编辑配置文件

[root@localhost ~]# sysctl -p #读取修改后的配置文件

net.ipv4.ip_forward = 1

[root@localhost ~]# systemctl stop firewalld.service #关闭防火墙

[root@localhost ~]# setenforce 0 #临时关闭

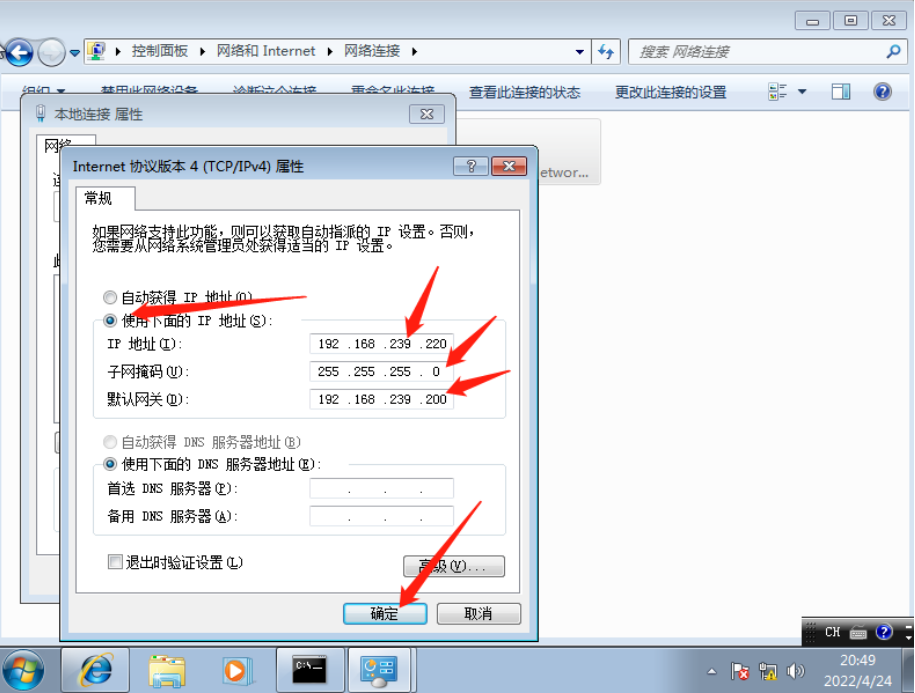

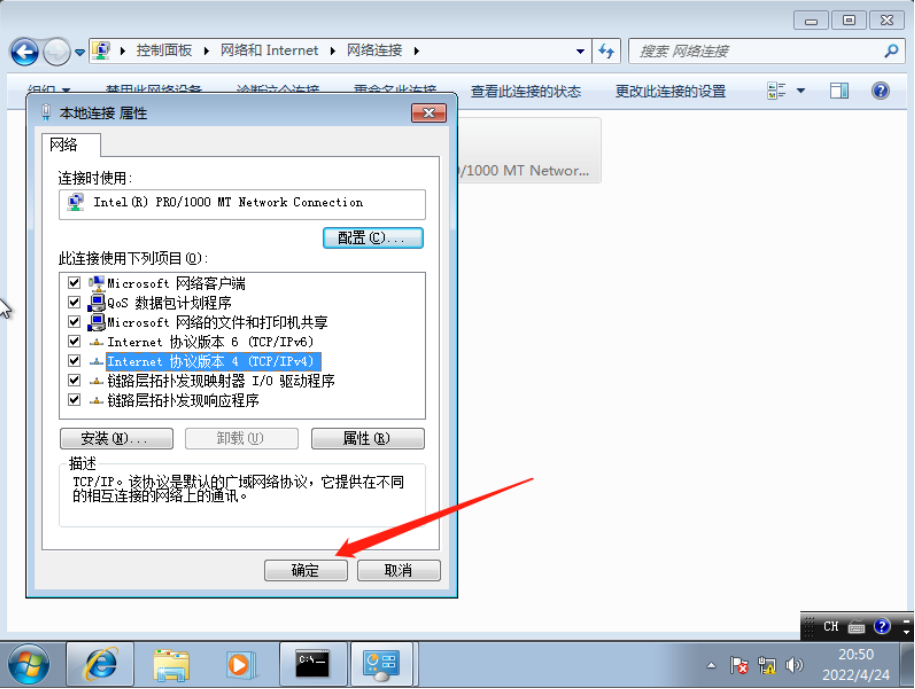

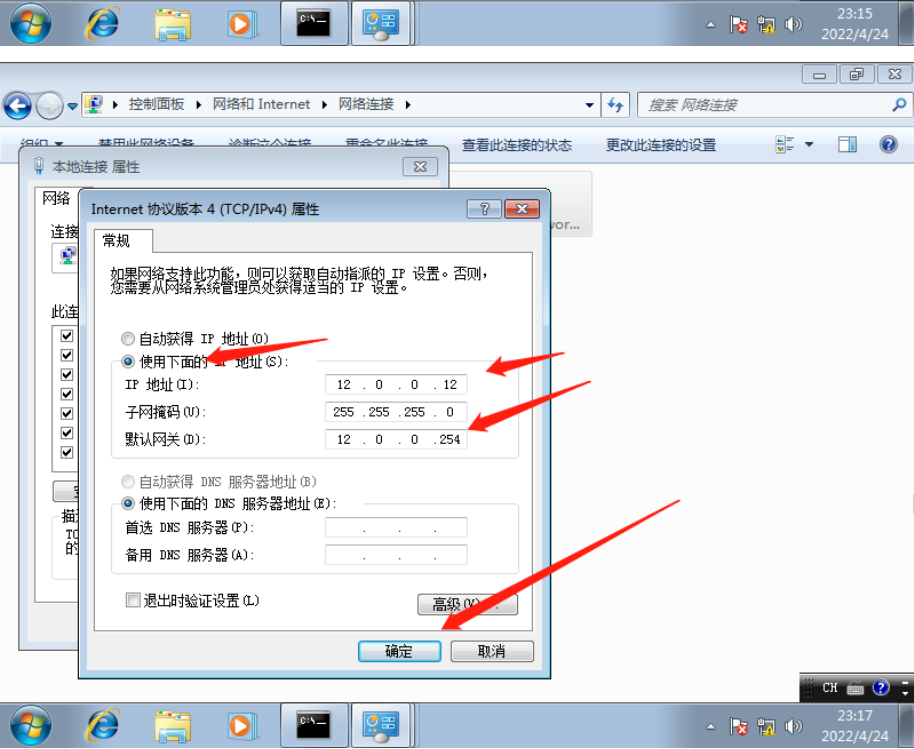

2.配置内网客户机(192.168.239.200)相关配置

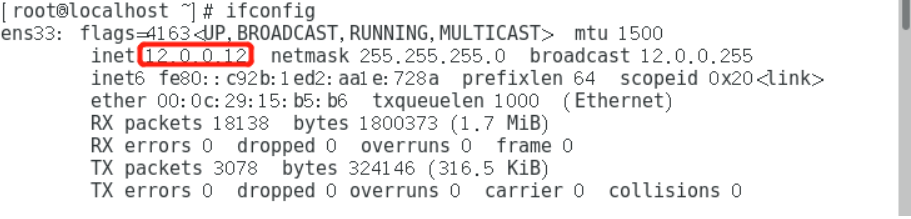

3.配置外网服务器(12.0.0.100)的相关配置

[root@localhost ~]# vim /etc/sysconfig/network-scripts/ifcfg-ens33 #编辑外网配置文件

3.1搭建本地yum仓库

[root@localhost ~]# mount /dev/sr0 /mnt

mount: /dev/sr0 写保护,将以只读方式挂载

[root@localhost ~]# cd /etc/yum.repos.d

[root@localhost yum.repos.d]# ls

CentOS-Base.repo CentOS-Debuginfo.repo CentOS-Media.repo CentOS-Vault.repo

CentOS-CR.repo CentOS-fasttrack.repo CentOS-Sources.repo

[root@localhost yum.repos.d]# mkdir 123.txt

[root@localhost yum.repos.d]# mv *.repo 123.txt/

[root@localhost yum.repos.d]# vim file.repo

[root@localhost yum.repos.d]# yum clean all && yum makecache #清除缓存建立源数据

[root@localhost yum.repos.d]# yum install httpd -y #安装http网页服务

[root@localhost yum.repos.d]# systemctl restart httpd #开启服务

[root@localhost yum.repos.d]# netstat -natp |grep httpd #查看服务是否开启

tcp6 0 0 :::80 :::* LISTEN 7420/httpd

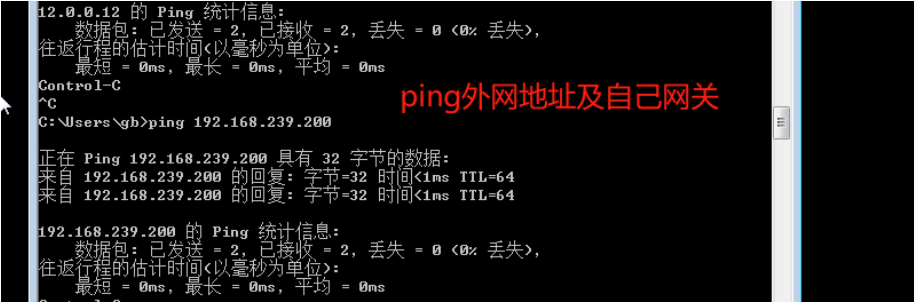

4.内网客户机ping外网服务器及自己主机

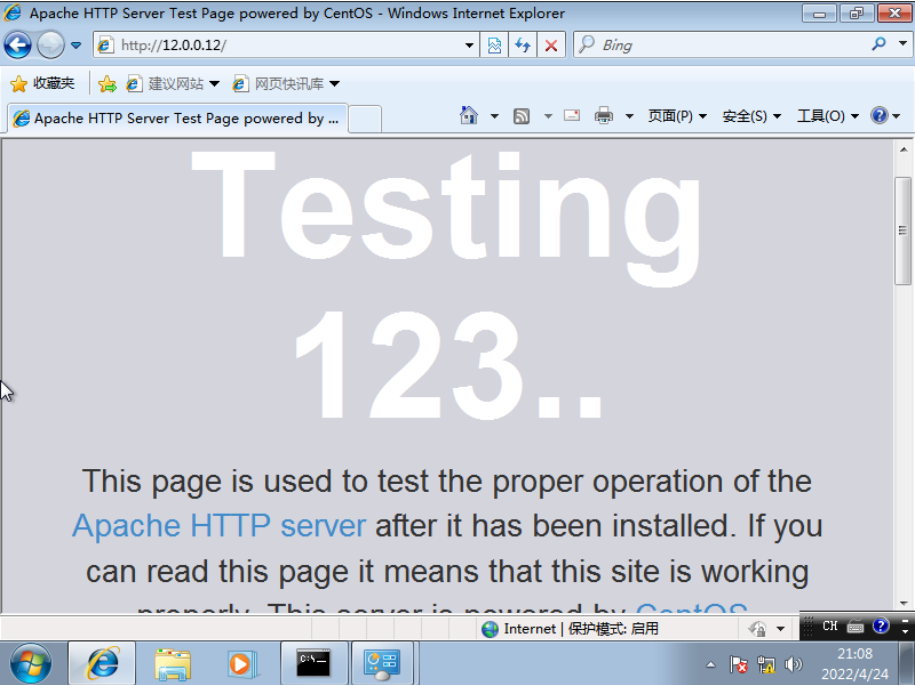

5.此时使用内网客户机浏览器输入http://12.0.0.12既可以看到外网的http服务页面

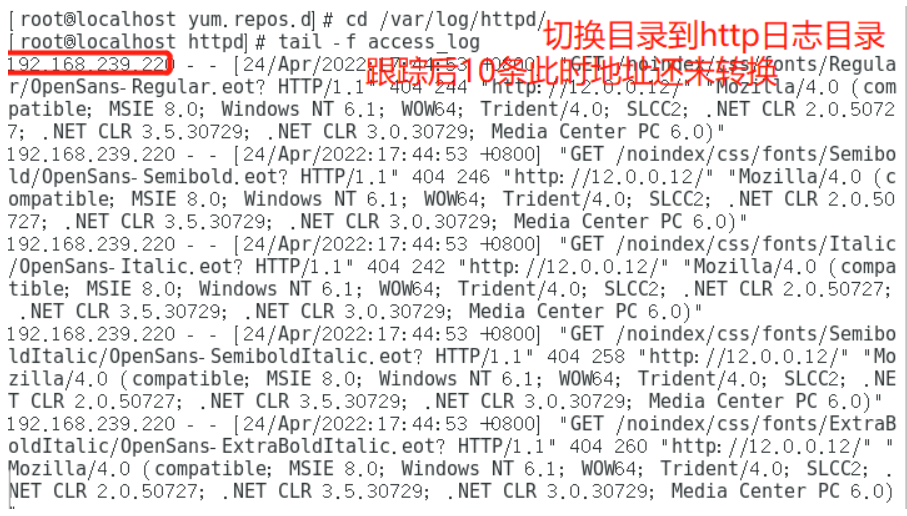

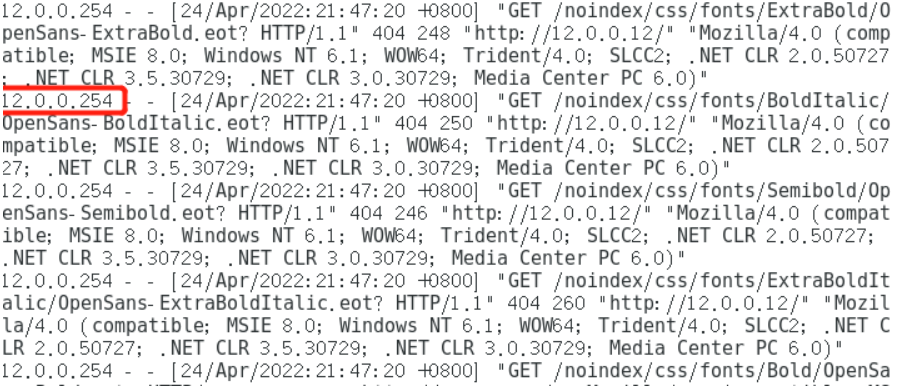

6.外网服务器查看跟踪http访问日志

7.网关服务器开启SNAT

[root@localhost ~]# vim /etc/sysctl.conf #编辑配置文件

[root@localhost ~]# sysctl -p #读取修改后的配置文件

net.ipv4.ip_forward = 1

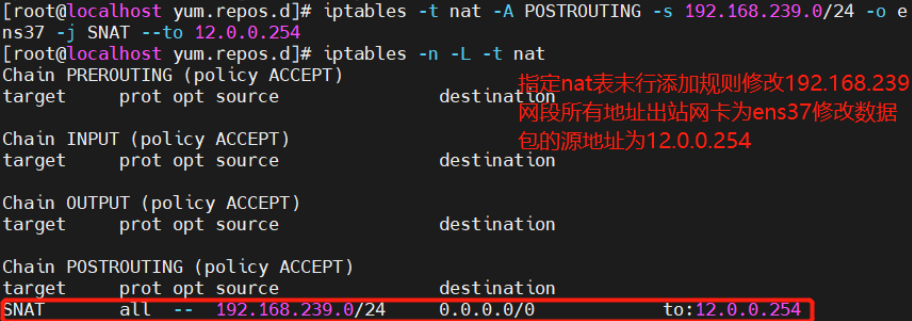

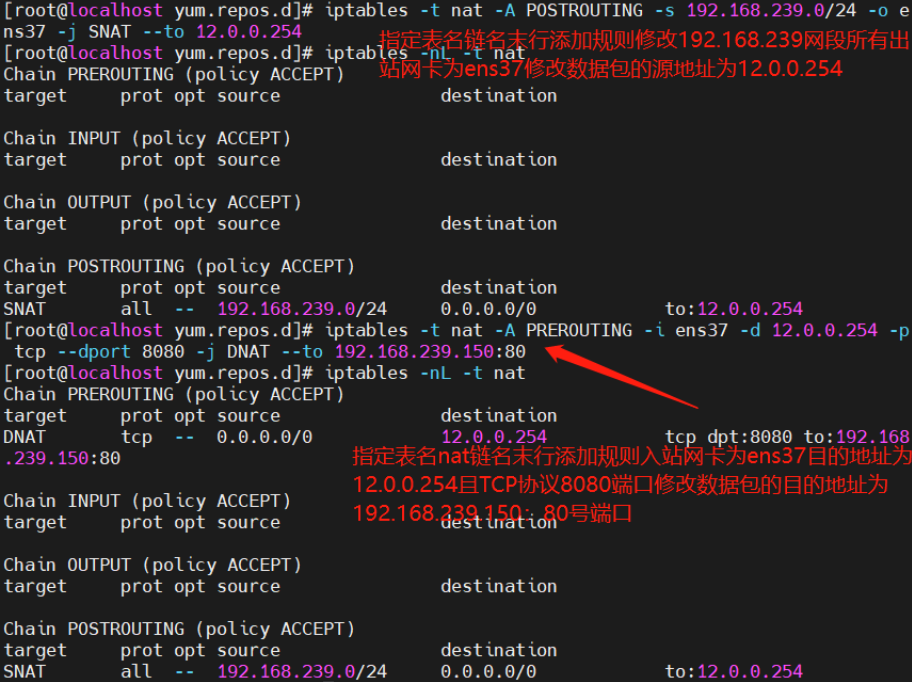

8.配置网关服务器的iptables规则

搭建本地yum残酷并安装安装iptables防火墙和iptables-services管理程序

yum install iptables iptables-services -y#安装iptables防火墙和iptables-services管理程序

systemctl start iptables.service

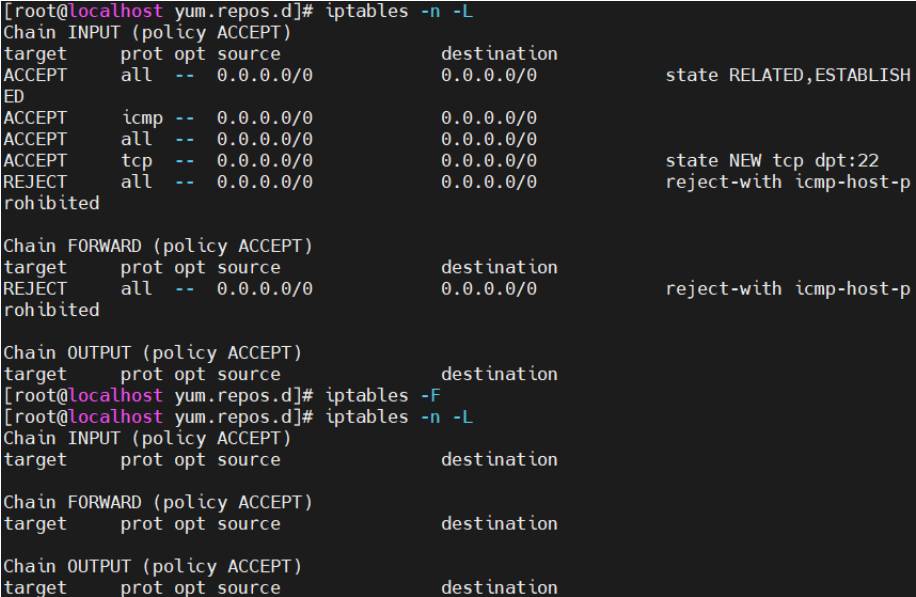

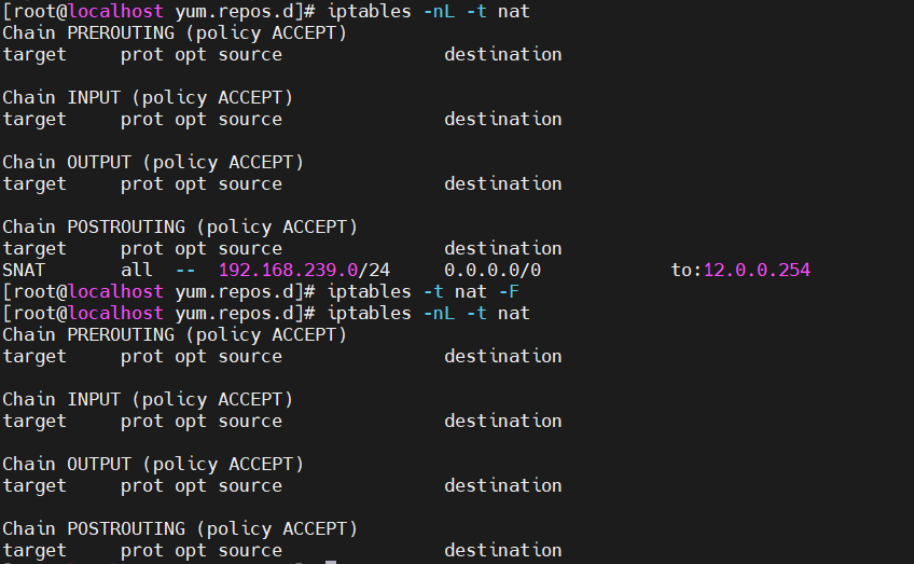

9.查看网关服务器的iptables规则并清除

10.添加 SNAT转换∶固定的公网IP地址

11.客户端重新访问外网服务器,再查看外网的http访问日志

实现了地址转换

小知识扩展

- 一个IP地址做SNAT转换,一般可以让内网100到200台主机实现上网。

- 专业的事情要让专业的设备去干,让专业的硬件防火墙或专业的路由器干会更好

DHAT原理及应用

DNAT应用环境

- 在Internet中发布位于局域网内的服务器

DNAT原理

- 修改数据包的目的地址

DNAT转换前提条件

- 局域网的服务器能够访问Internet

- 网关的外网地址有正确的DNS解析记录

- Linux网关开启IP路由转发

vim /etc/sysctl.conf

net.ipv4.ip_forward = 1

sysct1 -p

DNAT转换1∶ 发布内网的Web服务

把从ens33进来的要访问web服务的数据包目的地址转换为192.168.239.150

iptables -t nat -A PREROUTING -i ens33 -d 12.0.0.12 -p tcp--dport 80 -j DNAT --to 192.168.239.150

或

iptables -t nat -A PREROUTING -i ens33 -d 12.0.0.12 -p tcp--dport 80-j DNAT --to-destination 192.168.239.150

入站|外网网卡 | 外网ip 内网服务器ip

DNAT转换2∶ 发布时修改目标端口

2.5DNAT转换2∶ 发布时修改目标端口

发布局域网内部的OpenSSH服务器, 外网主机需使用250端口进行连接

#发布局域网内部的OpenSSH服务器, 外网主机需使用250端口进行连接

iptables-t nat -A PREROUTING -i ens33 -d 12.0.0.1 -p tcp --dport 250 -j DNAT --to 192.168.239.150:22

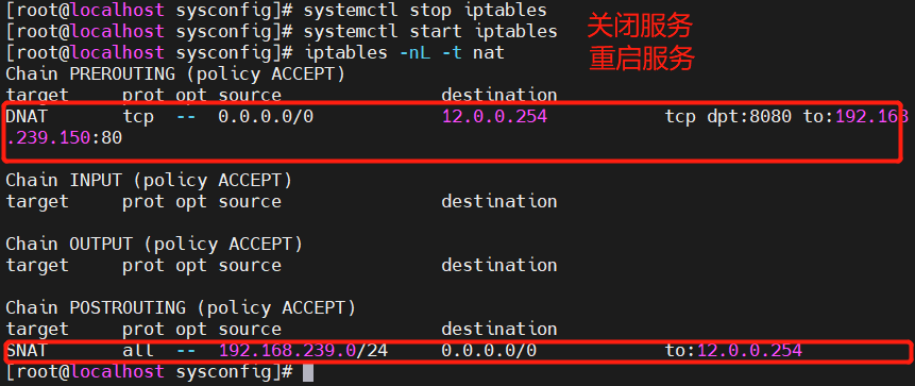

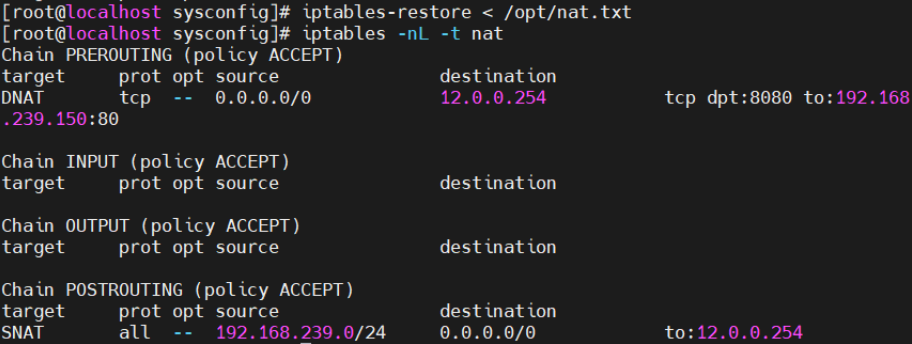

测试DNAT

实验拓扑图

在上面的SNAT实验进行修改

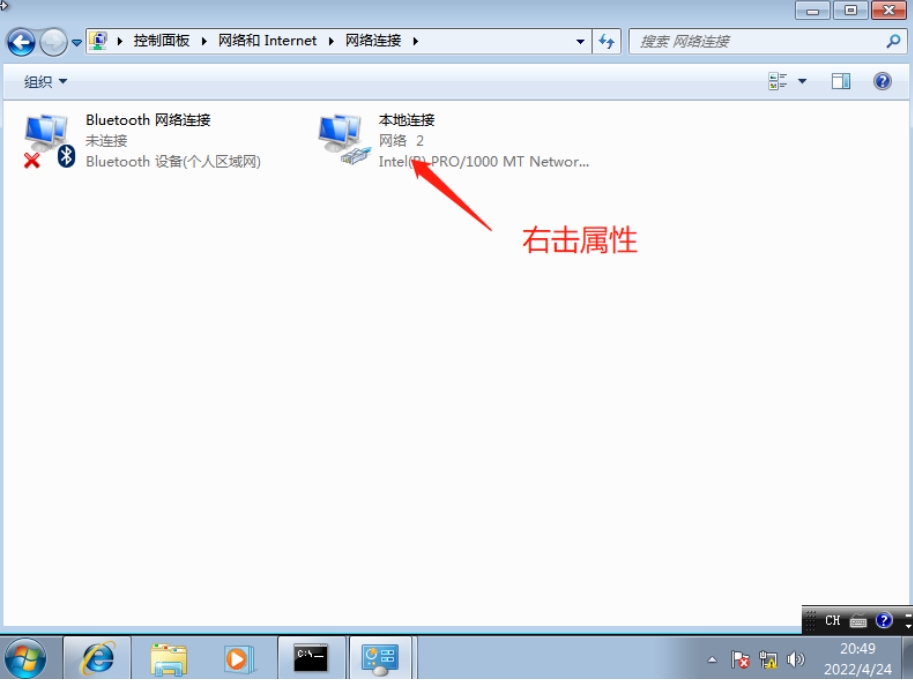

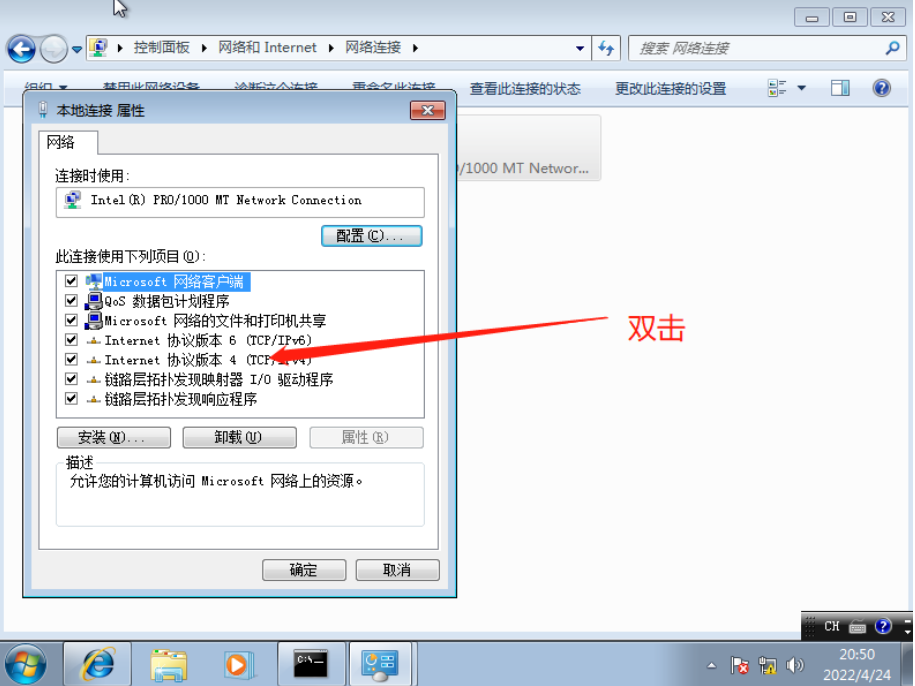

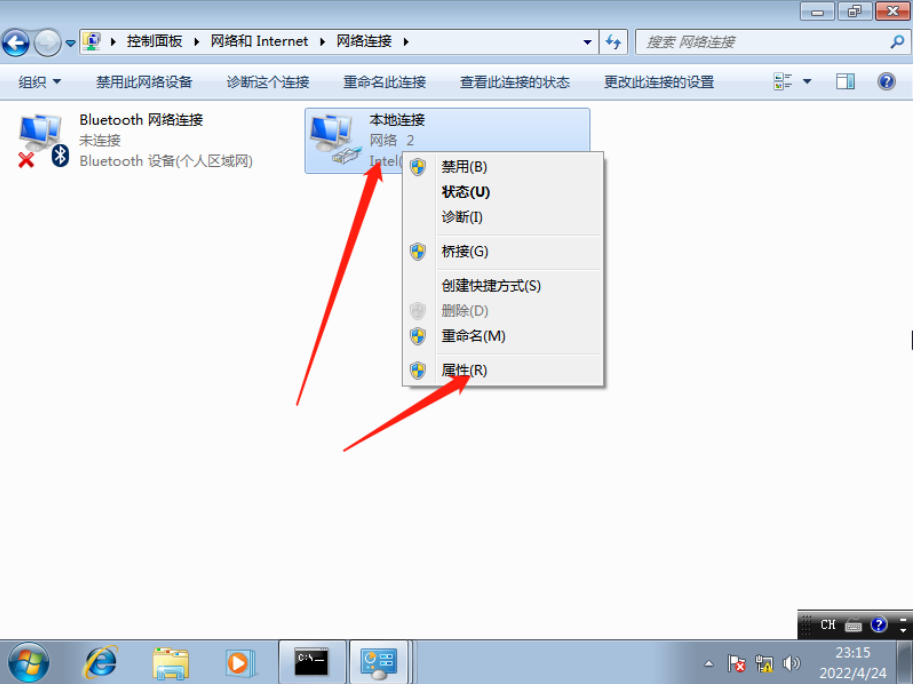

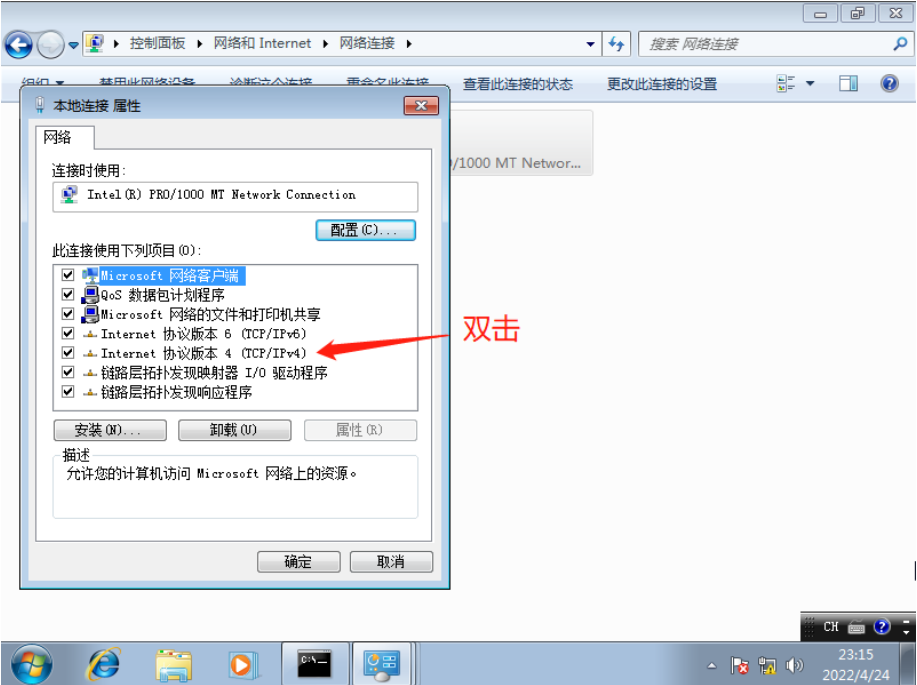

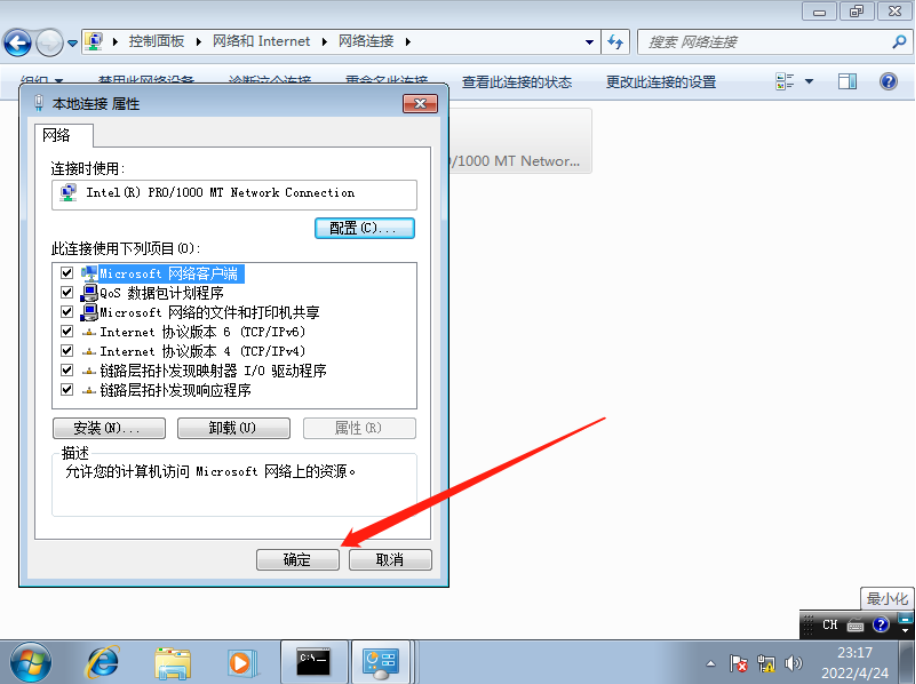

1.将原有的vin7内网改为外网

2.将之前的外网服务器改为内网客户机

[root@localhost httpd]# vim /etc/sysconfig/network-scripts/ifcfg-ens33 #修改网卡配置文件

[root@localhost httpd]# systemctl restart network

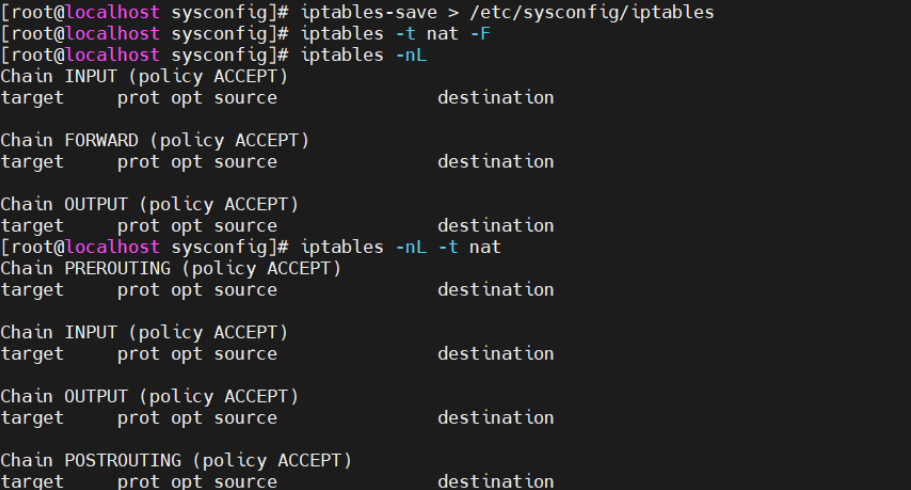

查看网关服务器的iptables规则并清除

在网关服务器添加iptables规则

内网服务器重启http服务器

[root@localhost httpd]# systemctl restart httpd

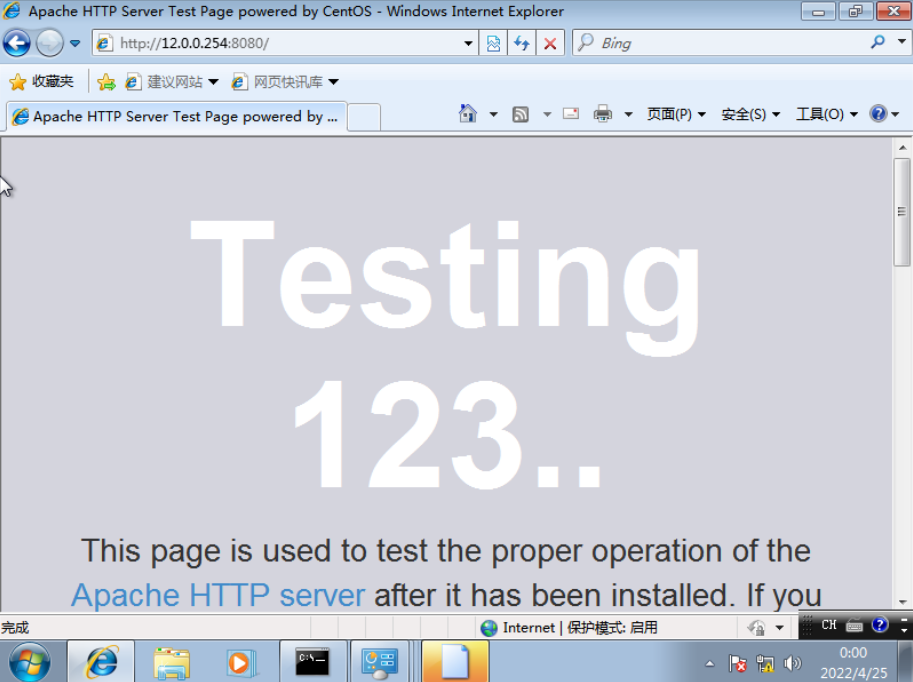

测试外网客户机是否可以访问内网服务器http服务

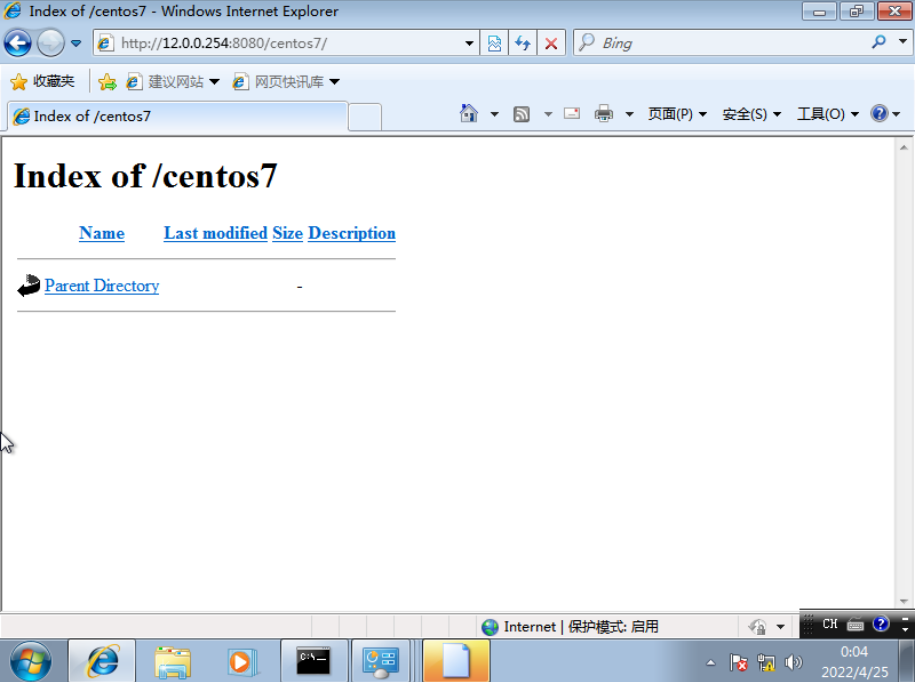

在内网服务器http服务站点目录新建目录再次测试是否可以访问

[root@localhost httpd]# cd /var/www/html/

[root@localhost html]# mkdir centos7

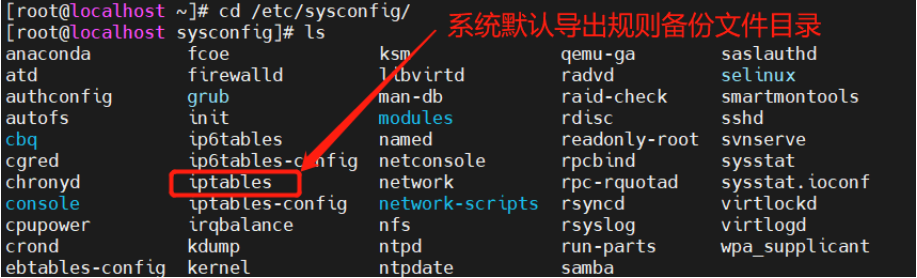

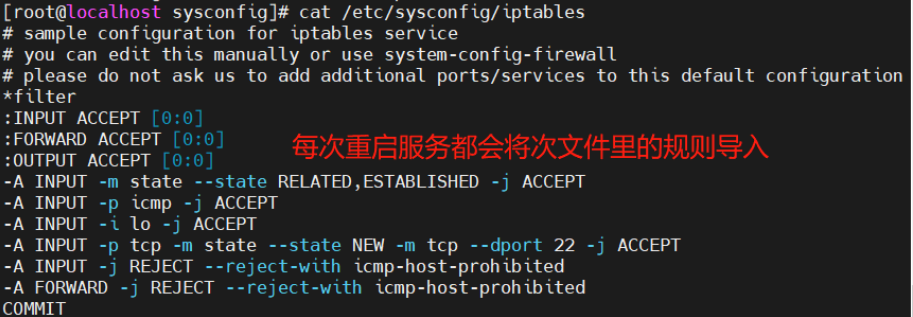

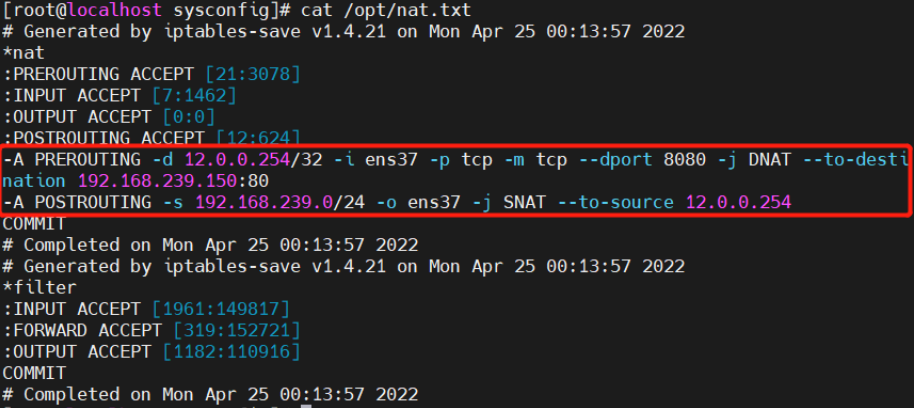

规则的导出、导入

自定义导出备份规则

导入备份文件内的规则

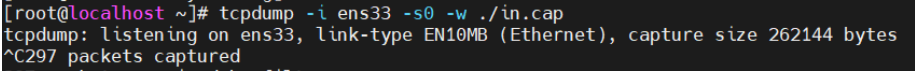

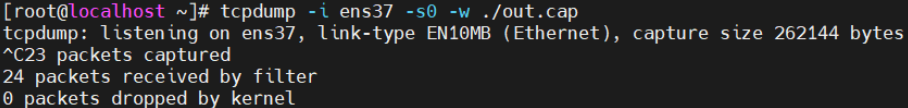

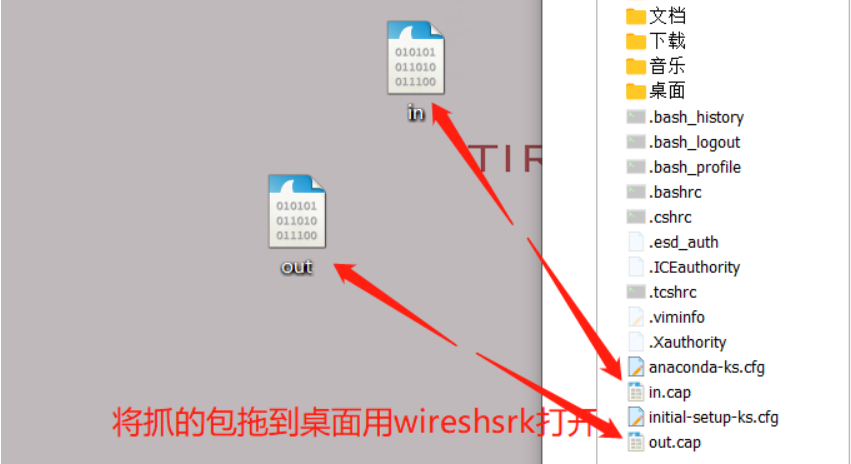

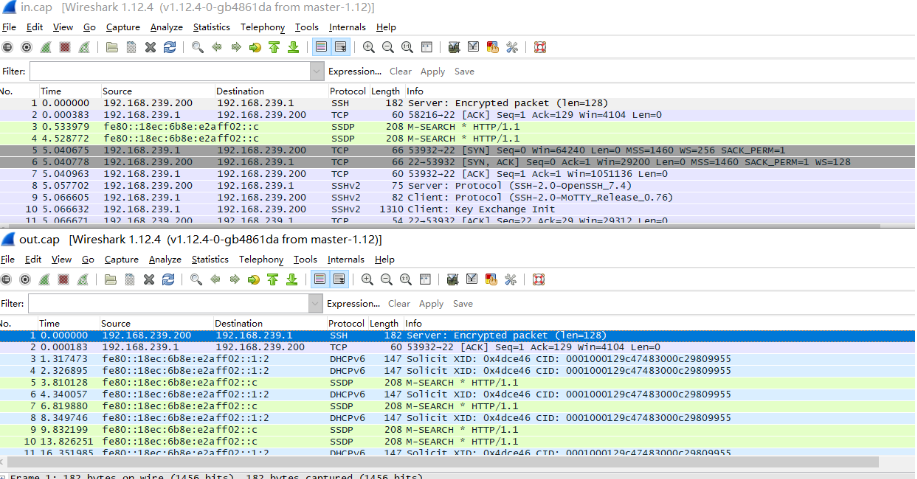

tcpdump—Linux抓包

tcpdump tcp-i ens33 -t -s 0 -c 100 and dst port ! 22 and src net 192.168.1.0/24 -w ./target.cap

(1)tcp∶ ip icmp arp rarp 和 tcp、udp、icmp这些选项等都要放到第一个参数的位置,用来过滤数据报的类型

(2)-i ens33 ∶只抓经过接口ens33的包

(3)-t ∶不显示时间戳

(4)-s 0 ∶ 抓取数据包时默认抓取长度为68字节。加上-s 0 后可以抓到完整的数据包

(5)-c 100 ∶只抓取100个数据包

(6)dst port ! 22 ∶不抓取目标端口是22的数据包

(7)src net 192.168.1.0/24 ∶数据包的源网络地址为192.168.1.0/24。Net:网段,host:主机

(8)-w ./target.cap ∶ 保存成cap文件,方便用ethereal (即wireshark)分析

示例:

10.Linux防火墙iptables之SNAT与DNAT的更多相关文章

- Linux防火墙iptables学习

http://blog.chinaunix.net/uid-9950859-id-98277.html 要在网上传输的数据会被分成许多小的数据包,我们一旦接通了网络,会有很多数据包进入,离开,或者经过 ...

- Linux防火墙iptables学习笔记(三)iptables命令详解和举例[转载]

Linux防火墙iptables学习笔记(三)iptables命令详解和举例 2008-10-16 23:45:46 转载 网上看到这个配置讲解得还比较易懂,就转过来了,大家一起看下,希望对您工作能 ...

- Linux防火墙(Iptables)的开启与关闭

Linux防火墙(iptables)的开启与关闭 Linux中的防火墙主要是对iptables的设置和管理. 1. Linux防火墙(Iptables)重启系统生效 开启: chkconfig ipt ...

- linux 防火墙iptables简明教程

前几天微魔部落再次遭受到个别别有用心的攻击者的攻击,顺便给自己充个电,复习了一下linux下常见的防火墙iptables的一些内容,但是无奈网上的很多教程都较为繁琐,本着简明化学习的目的,微魔为大家剔 ...

- Linux防火墙iptables简明教程

前几天微魔部落再次遭受到个别别有用心的攻击者的攻击,顺便给自己充个电,复习了一下linux下常见的防火墙iptables的一些内容,但是无奈网上的很多教程都较为繁琐,本着简明化学习的目的,微魔为大家剔 ...

- linux 防火墙 iptables实例讲解

端口为例): 显示现有规则: iptables –L -n 清空现有规则表: iptables -F 黑名单:先允许所有数据包通过,后逐条添加黑名单规则. iptables –A INPUT–p tc ...

- Linux防火墙iptables基础详解

原文来自于:https://www.linuxidc.com/Linux/2017-01/140073.htm(引用自) 一:前言 防火墙,其实说白了讲,就是用于实现Linux下访问控制的功能的,它分 ...

- Linux防火墙--iptables学习

iptables是Linux系统提供的一个强大的防火墙工具,可以实现包过滤.包重定向.NAT转换等功能.iptables是免费的,iptables是一个工具,实际的功能是通过netfilter模块来实 ...

- Iptables 下 SNAT、DNAT和MASQUERADE三者之间的区别

Iptables 中可以灵活的做各种网络地址转换(NAT,Network Address Translation) 网络地址转换(NAT)主要有两种:SNAT 和 DNAT,但是也有一种特例 MASQ ...

随机推荐

- numpy教程04---ndarray的索引

欢迎关注公众号[Python开发实战], 获取更多内容! 工具-numpy numpy是使用Python进行数据科学的基础库.numpy以一个强大的N维数组对象为中心,它还包含有用的线性代数,傅里叶变 ...

- shiro之第一个程序认证

有关shiro的介绍请访问https://blog.csdn.net/Kevinnsm/article/details/111823268 三个核心组件:Subject, SecurityManage ...

- zookeeper面试1-9

1.选举机制 SID:服务器ID.用来唯一标识一台ZooKeeper集群中的机器,每台机器不能重复,和myid一致. ZXID:事务ID.ZXID是一个事务ID,用来标识一次服务器状态的变更.在某一时 ...

- eNSP路由器启动#号问题排查

1.删除拖出来的设备,重新拖出来一台---我用过[有时候好使] 2.确保Ensp的设置-工具-Virtual Box安装目录是否正确--我也遇到过[尤其是卸载掉Virtual Box重装之后] 3.确 ...

- 算法基础⑧搜索与图论--dijkstra(迪杰斯特拉)算法求单源汇最短路的最短路径

单源最短路 所有边权都是正数 朴素Dijkstra算法(稠密图) #include<cstdio> #include<cstring> #include<iostream ...

- python学习-Day32

目录 今日内容详细 软件开发架构 概念 软件开发架构的分类 C/S架构 B/S架构 两种架构的优缺点 C/S架构: B/S架构: tip 网络编程 概念 互联网 互联网协议 OSI七层协议简介 专业设 ...

- Golang(go语言)开发环境配置

VSCode开发环境配置 目录 VSCode开发环境配置 先到VSCode官网去下载适合自己系统的VSCode安装软件 演示在WIndows下 安装使用 演示在Linux(Ubuntu/centos) ...

- 面试题|Docker的优缺点

开源Linux 长按二维码加关注~ 上一篇:Linux中几个正则表达式的用法 Docker解决的问题: 由于不同的机器有不同的操作系统,以及不同的库和组件,在将一个应用部署到多台机器上需要进行大量的环 ...

- DH问题汇总

本节内容主要转载于:弄清楚DL,D-H,CDH problem,CDH assumption,DDH,BDDH,BCDH. DLP(Discrete Logarithm Problem) 在乘法群\( ...

- 流量录制回放工具jvm-sandbox-repeater入门篇——录制和回放

在上一篇文章中,把repeater服务部署介绍清楚了,详细可见:流量录制回放工具jvm-sandbox-repeater入门篇--服务部署 今天在基于上篇内容基础上,再来分享下流量录制和回放的相关内容 ...